Utvärdera distributionsberedskapen för din miljö för Azure Stack HCI, version 23H2

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du använder Azure Stack HCI-miljökontrollen i ett fristående läge för att utvärdera hur redo din miljö är för distribution av Azure Stack HCI-lösningen.

För en smidig distribution av Azure Stack HCI-lösningen måste IT-miljön uppfylla vissa krav för anslutning, maskinvara, nätverk och Active Directory. Azure Stack HCI Environment Checker är ett verktyg för beredskapsutvärdering som kontrollerar dessa minimikrav och hjälper dig att avgöra om DIN IT-miljö är distributionsklar.

Om verktyget Miljökontroll

Verktyget Miljökontroll kör en serie tester på varje server i ditt Azure Stack HCI-kluster, rapporterar resultatet för varje test, ger reparationsvägledning när det är tillgängligt och sparar en loggfil och en detaljerad rapportfil.

Verktyget Miljökontroll består av följande validatorer:

- Anslutningsverifierare. Kontrollerar om varje server i klustret uppfyller anslutningskraven. Till exempel har varje server i klustret internetanslutning och kan ansluta via HTTPS utgående trafik till välkända Azure-slutpunkter via alla brandväggar och proxyservrar.

- Maskinvaruverifierare. Kontrollerar om maskinvaran uppfyller systemkraven. Till exempel har alla servrar i klustret samma tillverkare och modell.

- Active Directory-validerare. Kontrollerar om förberedelseverktyget för Active Directory körs innan distributionen körs.

- Nätverksverifierare. Verifierar nätverksinfrastrukturen för giltiga IP-intervall som tillhandahålls av kunder för distribution. Den kontrollerar till exempel att det inte finns några aktiva värdar i nätverket som använder det reserverade IP-intervallet.

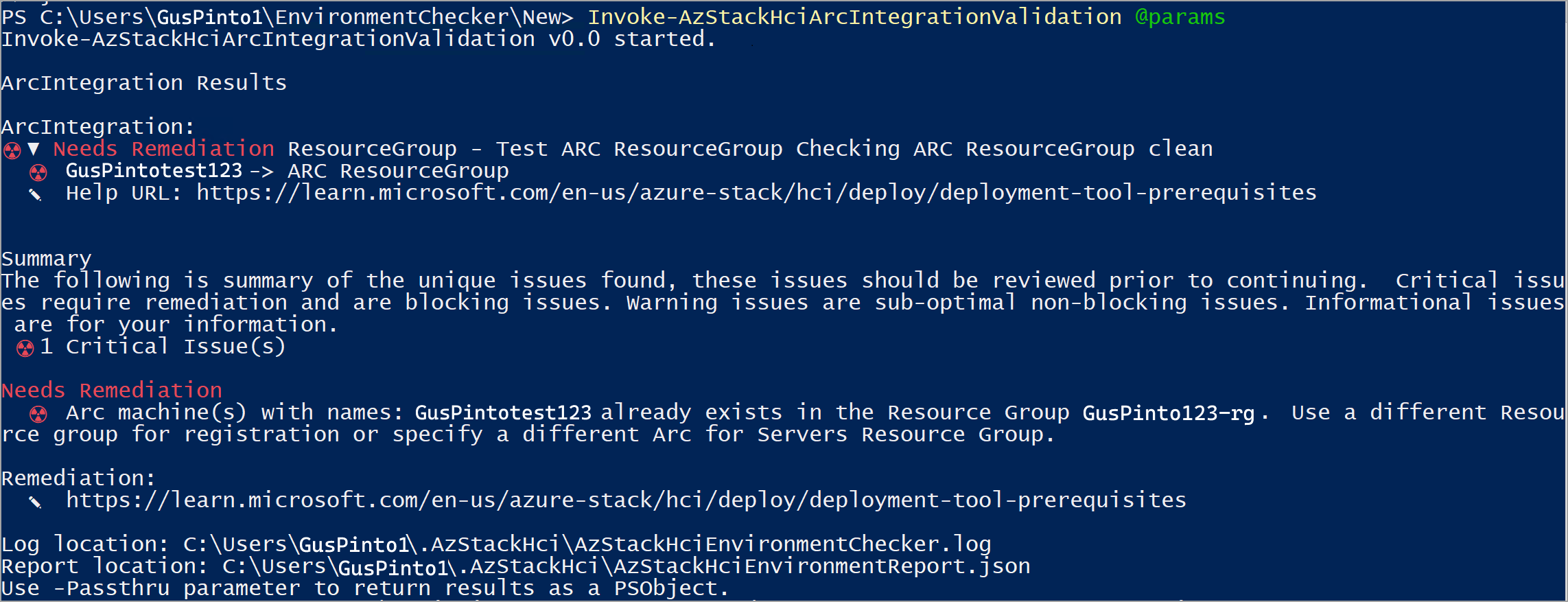

- Arc-integreringsverifierare. Kontrollerar om Azure Stack HCI-klustret uppfyller alla krav för en lyckad Arc-registrering.

Varför ska jag använda Miljökontroll?

Du kan köra miljökontrollen för att:

- Se till att din Azure Stack HCI-infrastruktur är klar innan du distribuerar eventuella framtida uppdateringar eller uppgraderingar.

- Identifiera de problem som potentiellt kan blockera distributionen, till exempel att inte köra ett Active Directory-skript före distributionen.

- Bekräfta att minimikraven är uppfyllda.

- Identifiera och åtgärda små problem tidigt och snabbt, till exempel en felkonfigurerad brandväggs-URL eller fel DNS.

- Identifiera och åtgärda avvikelser på egen hand och se till att din aktuella miljökonfiguration uppfyller systemkraven för Azure Stack HCI.

- Samla in diagnostikloggar och få fjärrsupport för att felsöka eventuella valideringsproblem.

Lägen för miljökontroll

Du kan köra miljökontrollen i två lägen:

Integrerat verktyg: Miljökontrollfunktionen är integrerad i distributionsprocessen. Som standard körs alla validerare under distributionen för att utföra beredskapskontroller före distributionen.

Fristående verktyg: Det här lättviktade PowerShell-verktyget är tillgängligt för kostnadsfri nedladdning från galleriet Windows PowerShell. Du kan köra det fristående verktyget när som helst, utanför distributionsprocessen. Du kan till exempel köra den redan innan du tar emot den faktiska maskinvaran för att kontrollera om alla anslutningskrav är uppfyllda.

I den här artikeln beskrivs hur du kör miljökontrollen i ett fristående läge.

Förutsättningar

Slutför följande uppgifter innan du börjar:

- Granska systemkraven för Azure Stack HCI.

- Granska brandväggskraven för Azure Stack HCI.

- Kontrollera att du har åtkomst till en klientdator som körs i nätverket där du distribuerar Azure Stack HCI-klustret.

- Kontrollera att klientdatorn som används kör PowerShell 5.1 eller senare.

- Kontrollera att du har behörighet att kontrollera att förberedelseverktyget för Active Directory körs.

Installera miljökontroll

Miljökontrollen fungerar med PowerShell 5.1, som är inbyggt i Windows.

Du kan installera miljökontrollen på en klientdator, mellanlagringsserver eller Azure Stack HCI-klusternod. Om du däremot är installerad på en Azure Stack HCI-klusternod måste du avinstallera den innan du påbörjar distributionen för att undvika eventuella konflikter.

Så här installerar du miljökontrollen:

Kör PowerShell som administratör (5.1 eller senare). Om du behöver installera PowerShell läser du Installera PowerShell i Windows.

Ange följande cmdlet för att installera den senaste versionen av PowerShellGet-modulen:

Install-Module PowerShellGet -AllowClobber -ForceNär installationen är klar stänger du PowerShell-fönstret och öppnar en ny PowerShell-session som administratör.

I den nya PowerShell-sessionen registrerar du PowerShell-galleriet som en betrodd lagringsplats:

Set-PSRepository -Name PSGallery -InstallationPolicy TrustedAnge följande cmdlet för att installera modulen Miljökontroll:

Install-Module -Name AzStackHci.EnvironmentCheckerOm du uppmanas till det trycker du på Y (Ja) eller A (Ja till alla) för att installera modulen.

Köra beredskapskontroller

Varje validerare i verktyget Miljökontroll kontrollerar specifika inställningar och krav. Du kan köra dessa validerare genom att anropa deras respektive PowerShell-cmdlet på varje server i ditt Azure Stack HCI-kluster eller från valfri dator i nätverket där du distribuerar Azure Stack HCI.

Du kan köra validatorerna från följande platser:

Fjärranslutning via PowerShell-session.

Lokalt från en arbetsstation eller en mellanlagringsserver.

Lokalt från Azure Stack HCI-klusternoden. Se dock till att avinstallera miljökontrollen innan du påbörjar distributionen för att undvika eventuella konflikter.

Välj var och en av följande flikar om du vill veta mer om motsvarande validerare.

Använd anslutningsverifieraren för att kontrollera om alla servrar i klustret har Internetanslutning och uppfyller minimikraven för anslutning. Information om anslutningskraven finns i Brandväggskrav för Azure Stack HCI.

Du kan använda anslutningsverifieraren för att:

- Kontrollera servrarnas anslutning innan du tar emot den faktiska maskinvaran. Du kan köra anslutningsverifieraren från valfri klientdator i nätverket där du distribuerar Azure Stack HCI-klustret.

- Kontrollera anslutningen för alla servrar i klustret när du har distribuerat klustret. Du kan kontrollera anslutningen för varje server genom att köra cmdleten validator lokalt på varje server. Eller så kan du fjärransluta från en mellanlagringsserver för att kontrollera anslutningen för en eller flera servrar.

Kör anslutningsverifieraren

Följ dessa steg om du vill köra anslutningsverifieraren.

Öppna PowerShell lokalt på arbetsstationen, mellanlagringsservern eller Azure Stack HCI-klusternoden.

Kör en anslutningsverifiering genom att ange följande cmdlet:

Invoke-AzStackHciConnectivityValidationAnteckning

Om du använder cmdleten

Invoke-AzStackHciConnectivityValidationutan parameter kontrolleras anslutningen för alla tjänstslutpunkter som är aktiverade från enheten. Du kan också skicka parametrar för att köra beredskapskontroller för specifika scenarier. Se exempel nedan.

Här följer några exempel på hur du kör cmdleten för anslutningsverifieraren med parametrar.

Exempel 1: Kontrollera anslutningen för en fjärrdator

I det här exemplet fjärransluter du från din arbetsstation eller en mellanlagringsserver för att kontrollera anslutningen för ett eller flera fjärrsystem.

$session = New-PSSession -ComputerName remotesystem.contoso.com -Credential $credential

Invoke-AzStackHciConnectivityValidation -PsSession $Session

Exempel 2: Kontrollera anslutningen för en specifik tjänst

Du kan kontrollera anslutningen för en specifik tjänstslutpunkt genom att skicka parametern Service . I följande exempel kontrollerar validatorn anslutningen för Azure Arc-tjänstslutpunkter.

Invoke-AzStackHciConnectivityValidation -Service "Arc For Servers"

Exempel 3: Kontrollera anslutningen om du använder en proxy

Om du använder en proxyserver kan du ange att anslutningsverifieraren ska gå igenom den angivna proxyn och autentiseringsuppgifterna, enligt följande exempel:

Invoke-AzStackHciConnectivityValidation -Proxy http://proxy.contoso.com:8080 -ProxyCredential $proxyCredential

Anteckning

Anslutningsverifieraren validerar den allmänna proxyn. Den kontrollerar inte om din Azure Stack HCI är korrekt konfigurerad för att använda en proxyserver. Information om hur du konfigurerar brandväggar för Azure Stack HCI finns i Brandväggskrav för Azure Stack HCI.

Exempel 4: Kontrollera anslutningen och skapa PowerShell-utdataobjekt

Du kan visa utdata från anslutningskontrollen som ett objekt med hjälp av parametern –PassThru :

Invoke-AzStackHciConnectivityValidation –PassThru

Här är ett exempel på en skärmbild av utdata:

Attribut för anslutningsverifierare

Du kan filtrera något av följande attribut och visa anslutningsverifierarens resultat i önskat format:

| Attributnamn | Description |

|---|---|

| Slutpunkt | Slutpunkten som verifieras. |

| Protokoll | Protokoll som används – https-exempel. |

| Tjänst | Tjänstslutpunkten som verifieras. |

| Åtgärdstyp | Typ av åtgärd – distribution, uppdatering. |

| Group | Beredskapskontroller. |

| System | För internt bruk. |

| Name | Namnet på den enskilda tjänsten. |

| Rubrik | Tjänstens titel; användaranvändarnamn. |

| Allvarlighetsgrad | Kritisk, Varning, Information, Dold. |

| Description | Beskrivning av tjänstnamnet. |

| Taggar | Interna nyckel/värde-par för att gruppera eller filtrera tester. |

| Status | Lyckades, misslyckades, pågår. |

| Åtgärder | URL-länk till dokumentation för reparation. |

| TargetResourceID | Unik identifierare för den berörda resursen (nod eller enhet). |

| TargetResourceName | Namnet på den berörda resursen. |

| TargetResourceType | Typ av berörd resurs. |

| Timestamp | Den tid då testet anropades. |

| AdditionalData | Egenskapsuppsättning med nyckel/värde-par för ytterligare information. |

| HealthCheckSource | Namnet på de tjänster som anropas för hälsokontrollen. |

Utdata från anslutningsverifieraren

Följande exempel är utdata från lyckade och misslyckade körningar av anslutningsverifieraren.

Mer information om olika avsnitt i beredskapskontrollrapporten finns i Förstå beredskapskontrollrapporten.

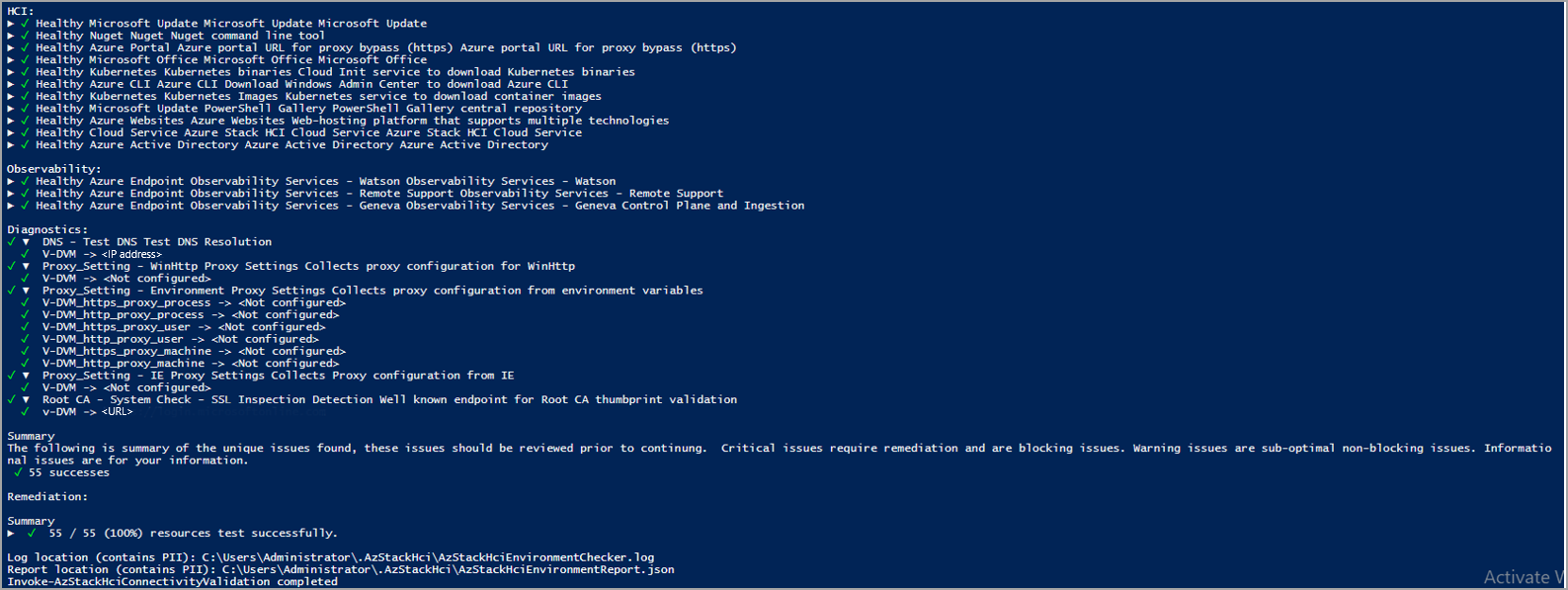

Exempel på utdata: Lyckat test

Följande exempelutdata kommer från en lyckad körning av anslutningsverifieraren. Utdata anger en felfri anslutning till alla slutpunkter, inklusive välkända Azure-tjänster och observerbarhetstjänster. Under Diagnostik kan du se valideringskontrollerna om en DNS-server finns och är felfri. Den samlar in inställningar för WinHttp, IE-proxy och miljövariabelproxy för diagnostik och datainsamling. Den kontrollerar också om en transparent proxy används i den utgående sökvägen och visar utdata.

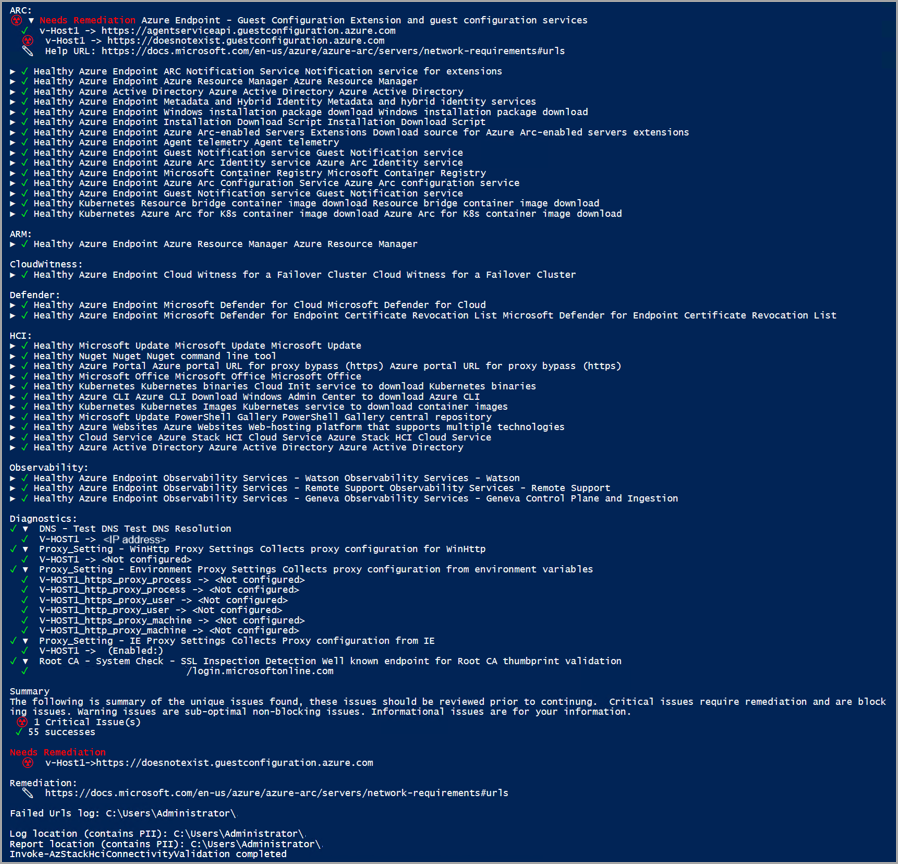

Exempel på utdata: Misslyckat test

Om ett test misslyckas returnerar anslutningsverifieraren information som hjälper dig att lösa problemet, som du ser i exempelutdata nedan. I avsnittet Behöver åtgärdas visas det problem som orsakade felet. Avsnittet Reparation innehåller en lista över relevanta artiklar som hjälper dig att åtgärda problemet.

Potentiellt felscenario för anslutningsverifierare

Anslutningsverifieraren söker efter SSL-inspektion innan anslutningen för nödvändiga slutpunkter testas. Om SSL-inspektion är aktiverat i Azure Stack HCI-systemet får du följande fel:

Lösning

Kontakta nätverksteamet för att stänga av SSL-inspektionen för ditt Azure Stack HCI-system. Du kan använda följande exempel för att bekräfta att SSL-inspektionen är avstängd. När SSL-inspektionen har inaktiverats kan du köra verktyget igen för att kontrollera anslutningen till alla slutpunkter.

Om du får felmeddelandet om certifikatverifiering kör du följande kommandon individuellt för varje slutpunkt för att manuellt kontrollera certifikatinformationen:

C:\> Import-Module AzStackHci.EnvironmentChecker

C:\> Get-SigningRootChain -Uri <Endpoint-URI> | ft subject

Om du till exempel vill verifiera certifikatinformationen för två slutpunkter, till https://login.microsoftonline.com exempel och https://portal.azure.com, kör du följande kommandon individuellt för varje slutpunkt:

För

https://login.microsoftonline.comgäller följande:C:\> Import-Module AzStackHci.EnvironmentChecker C:\> Get-SigningRootChain -Uri https://login.microsoftonline.com | ft subjectHär är exempel på utdata:

Subject ------- CN=portal.office.com, O=Microsoft Corporation, L=Redmond, S=WA, C=US CN=Microsoft Azure TLS Issuing CA 02, O=Microsoft Corporation, C=US CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=USFör

https://portal.azure.comgäller följande:C:\> Import-Module AzStackHci.EnvironmentChecker C:\> Get-SigningRootChain -Uri https://portal.azure.com | ft SubjectHär är exempel på utdata:

Subject ------- CN=portal.azure.com, O=Microsoft Corporation, L=Redmond, S=WA, C=US CN=Microsoft Azure TLS Issuing CA 01, O=Microsoft Corporation, C=US CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Förstå beredskapskontrollrapport

Varje validator genererar en beredskapskontrollrapport när kontrollen har slutförts. Se till att granska rapporten och åtgärda eventuella problem innan du påbörjar den faktiska distributionen.

Informationen som visas i varje beredskapskontrollrapport varierar beroende på vilka kontroller validatorerna utför. I följande tabell sammanfattas de olika avsnitten i beredskapskontrollrapporterna för varje validator:

| Avsnitt | Beskrivning | Tillgänglig i |

|---|---|---|

| Tjänster | Visar hälsostatusen för varje tjänstslutpunkt som anslutningsverifieraren kontrollerar. Alla tjänstslutpunkter som misslyckas med kontrollen markeras med taggen Behöver åtgärdas . | Rapport för anslutningsverifierare |

| Diagnostik | Visar resultatet av diagnostiktesterna. Till exempel hälsotillstånd och tillgänglighet för en DNS-server. Den visar också vilken information validatorn samlar in för diagnostiska ändamål, till exempel WinHttp, IE-proxy och inställningar för miljövariabelproxy. | Rapport för anslutningsverifierare |

| Maskinvara | Visar hälsostatus för alla fysiska servrar och deras maskinvarukomponenter. Information om de tester som utförs på varje maskinvara finns i tabellen under fliken "Maskinvara" i avsnittet Kör beredskapskontroller . | Rapport för maskinvaruverifierare |

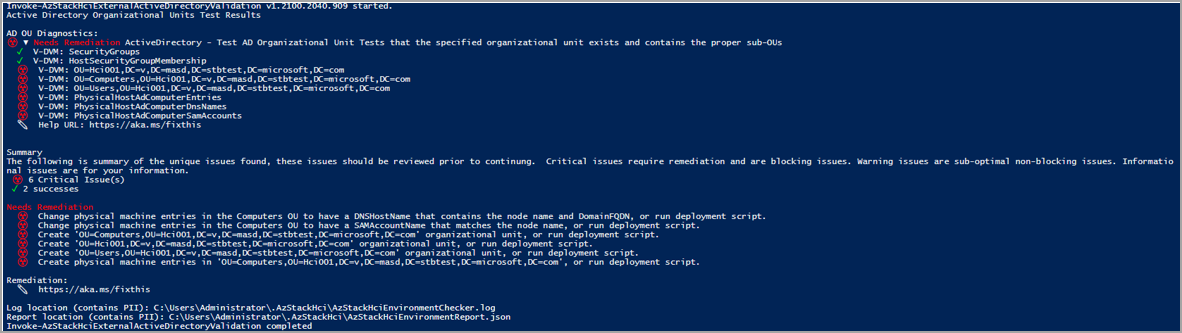

| AD OU-diagnostik | Visar resultatet av enhetstestet för Active Directory-organisationen. Visar om den angivna organisationsenheten finns och innehåller rätt underorganisationsenheter. | Active Directory-valideringsrapport |

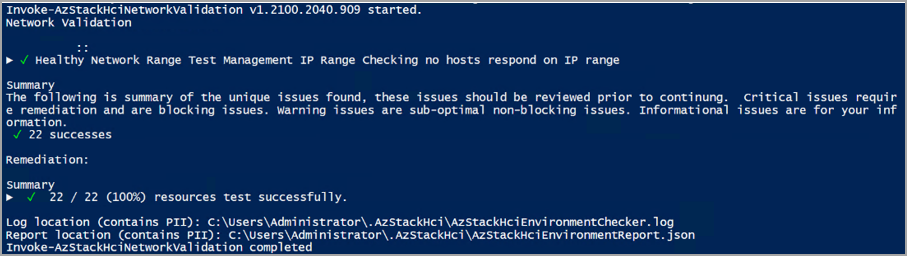

| Test av nätverksintervall | Visar resultatet av nätverksintervalltestet. Om testet misslyckas visas DE IP-adresser som tillhör det reserverade IP-intervallet. | Rapport för nätverksverifierare |

| Sammanfattning | Listor antalet lyckade och misslyckade tester. Misslyckade testresultat expanderas för att visa felinformationen under Behöver åtgärdas. | Alla rapporter |

| Åtgärder | Visar endast om ett test misslyckas. Innehåller en länk till artikeln som innehåller vägledning om hur du åtgärdar problemet. | Alla rapporter |

| Loggplats (innehåller PII) | Innehåller sökvägen där loggfilen sparas. Standardsökvägen är: - $HOME\.AzStackHci\AzStackHciEnvironmentChecker.log när du kör miljökontrollen i ett fristående läge.- C:\CloudDeployment\Logs när miljökontrollen körs som en del av distributionsprocessen.Varje körning av validatorn skriver över den befintliga filen. |

Alla rapporter |

| Rapportplats (innehåller PII) | Innehåller sökvägen där den slutförda beredskapskontrollrapporten sparas i JSON-format. Standardsökvägen är: - $HOME\.AzStackHci\AzStackHciEnvironmentReport.json när du kör miljökontrollen i ett fristående läge.- C:\CloudDeployment\Logs när miljökontrollen körs som en del av distributionsprocessen.Rapporten innehåller detaljerad diagnostik som samlas in under varje test. Den här informationen kan vara till hjälp för systemintegrerare eller när du behöver kontakta supportteamet för att felsöka problemet. Varje körning av validatorn skriver över den befintliga filen. |

Alla rapporter |

| Meddelande om slutförande | I slutet av rapporten visas ett meddelande om att verifieringskontrollen har slutförts. | Alla rapporter |

Miljökontrollresultat

Anteckning

Resultaten som rapporteras av verktyget Miljökontroll återspeglar endast inställningarnas status när du körde den. Om du gör ändringar senare, till exempel i Active Directory eller nätverksinställningarna, kan objekt som skickades tidigare bli kritiska problem.

För varje test ger validatorn en sammanfattning av de unika problemen och klassificerar dem till: framgång, kritiska problem, varningsproblem och informationsproblem. Kritiska problem är de blockeringsproblem som du måste åtgärda innan du fortsätter med distributionen.

Avinstallera miljökontroll

Miljökontrollen levereras med Azure Stack HCI och avinstallera den från alla Azure Stack HCI-klusternoder innan du påbörjar distributionen för att undvika eventuella konflikter.

Remove-Module AzStackHci.EnvironmentChecker -Force

Get-Module AzStackHci.EnvironmentChecker -ListAvailable | Where-Object {$_.Path -like "*$($_.Version)*"} | Uninstall-Module -force

Felsöka problem med miljövalidering

Information om hur du får support från Microsoft för att felsöka valideringsproblem som kan uppstå vid klusterdistribution eller förregistrering finns i Få support för distributionsproblem.