Använda Azure Private Link för att ansluta nätverk till Azure Automation på ett säkert sätt

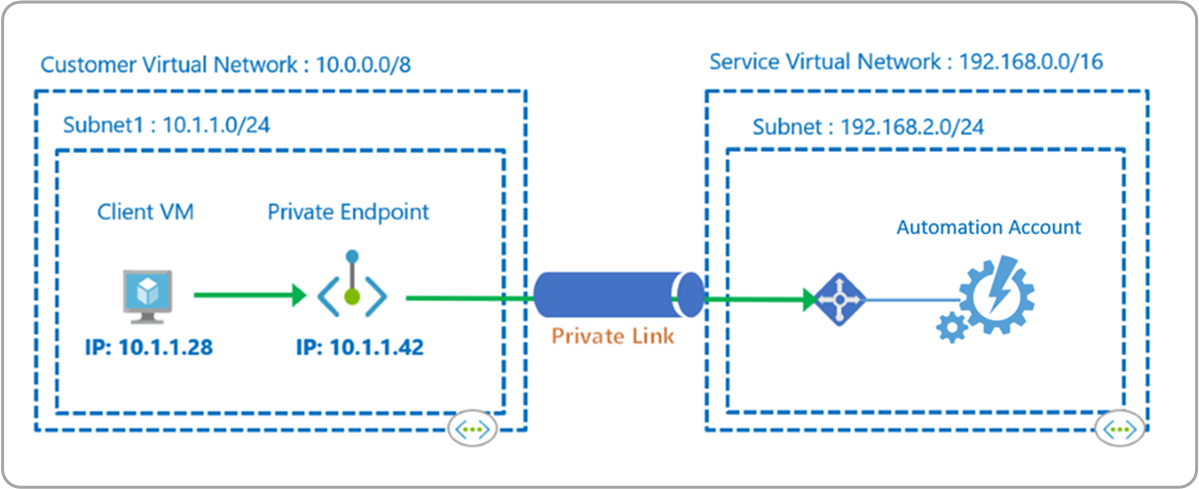

Azure Private Endpoint är ett nätverksgränssnitt som ger dig en privat och säker anslutning till en tjänst som drivs av Azure Private Link. Privat slutpunkt använder en privat IP-adress från ditt virtuella nätverk, vilket effektivt för automationstjänsten till ditt virtuella nätverk. Nätverkstrafiken mellan datorerna i det virtuella nätverket och Automation-kontot passerar via det virtuella nätverket och en privat länk i Microsofts stamnätverk, vilket gör att det inte exponeras för det offentliga Internet.

Du har till exempel ett virtuellt nätverk där du har inaktiverat utgående internetåtkomst. Men du vill komma åt ditt Automation-konto privat och använda Automation-funktioner som Webhooks, State Configuration och runbook-jobb på Hybrid Runbook Workers. Dessutom vill du att användarna endast ska ha åtkomst till Automation-kontot via det virtuella nätverket. När du distribuerar en privat slutpunkt uppnås dessa mål.

Den här artikeln beskriver när du ska använda och hur du konfigurerar en privat slutpunkt med ditt Automation-konto.

Kommentar

Private Link-stöd med Azure Automation är endast tillgängligt i Azure Commercial- och Azure US Government-moln.

Fördelar

Med Private Link kan du:

Anslut privat till Azure Automation utan att öppna någon offentlig nätverksåtkomst.

Anslut privat till Azure Monitor Log Analytics-arbetsytan utan att öppna någon offentlig nätverksåtkomst.

Kommentar

En separat privat slutpunkt för Log Analytics-arbetsytan krävs om ditt Automation-konto är länkat till en Log Analytics-arbetsyta för att vidarebefordra jobbdata, och när du har aktiverat funktioner som Uppdateringshantering, Ändringsspårning och Inventering, Tillståndskonfiguration eller Starta/stoppa virtuella datorer under lediga timmar. Mer information om Private Link för Azure Monitor finns i Använda Azure Private Link för att ansluta nätverk till Azure Monitor på ett säkert sätt.

Se till att dina Automation-data endast kan nås via auktoriserade privata nätverk.

Förhindra dataexfiltrering från dina privata nätverk genom att definiera din Azure Automation-resurs som ansluter via din privata slutpunkt.

Anslut ditt privata lokala nätverk på ett säkert sätt till Azure Automation med Hjälp av ExpressRoute och Private Link.

Behåll all trafik i Microsoft Azure-stamnätverket.

Mer information finns i Viktiga fördelar med Private Link.

Begränsningar

- I den nuvarande implementeringen av Private Link kan molnjobb som körs med ett Automation-konto inte komma åt Azure-resurser som skyddas med en privat slutpunkt. Till exempel Azure Key Vault, Azure SQL, Azure Storage-konto osv. Du kan lösa detta genom att använda en Hybrid Runbook Worker i stället. Därför stöds lokala virtuella datorer för att köra Hybrid Runbook Workers mot ett Automation-konto med Private Link aktiverat.

- Du måste använda den senaste versionen av Log Analytics-agenten för Windows eller Linux.

- Log Analytics Gateway stöder inte Private Link.

- Azure-avisering (mått, logg och aktivitetslogg) kan inte användas för att utlösa en Automation-webhook när Automation-kontot har konfigurerats med offentlig åtkomst inställd på Inaktivera.

Hur det fungerar

Azure Automation Private Link ansluter en eller flera privata slutpunkter (och därmed de virtuella nätverk som de finns i) till din Automation Account-resurs. Dessa slutpunkter är datorer som använder webhooks för att starta en runbook, datorer som är värdar för Hybrid Runbook Worker-rollen och DSC-noder (Desired State Configuration).

När du har skapat privata slutpunkter för Automation mappas var och en av de offentliga Automation-URL:erna till en privat slutpunkt i ditt virtuella nätverk. Du eller en dator kan kontakta Automation-URL:erna direkt.

Webhook-scenario

Du kan starta runbooks genom att göra en POST på webhookens URL. Url:en ser till exempel ut så här: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Hybrid Runbook Worker-scenario

Med funktionen Hybrid Runbook Worker i Azure Automation kan du köra runbooks direkt på Azure- eller icke-Azure-datorn, inklusive servrar som är registrerade med Azure Arc-aktiverade servrar. Från den dator eller server som är värd för rollen kan du köra runbooks direkt på den och mot resurser i miljön för att hantera dessa lokala resurser.

En JRDS-slutpunkt används av hybridarbetaren för att starta/stoppa runbooks, ladda ned runbooks till arbetaren och för att skicka tillbaka jobbloggströmmen till Automation-tjänsten. När du har aktiverat JRDS-slutpunkten skulle URL:en se ut så här: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Detta säkerställer att Runbook-körningen på hybridarbetaren som är ansluten till Azure Virtual Network kan köra jobb utan att behöva öppna en utgående anslutning till Internet.

Kommentar

Med den aktuella implementeringen av Privata länkar för Azure Automation stöder den endast jobb som körs på Hybrid Runbook Worker som är anslutna till ett virtuellt Azure-nätverk och stöder inte molnjobb.

Hybrid Worker-scenario för uppdateringshantering

Systemet Hybrid Runbook Worker stöder en uppsättning dolda runbooks som används av funktionen Uppdateringshantering som är utformad för att installera användardefinierade uppdateringar på Windows- och Linux-datorer. När Azure Automation Update Management är aktiverat konfigureras alla datorer som är anslutna till Log Analytics-arbetsytan automatiskt som ett system för Hybrid Runbook Worker.

Information om hur du konfigurerar uppdateringshantering finns i Om uppdateringshantering. Funktionen Uppdateringshantering är beroende av en Log Analytics-arbetsyta och kräver därför att arbetsytan länkas till ett Automation-konto. En Log Analytics-arbetsyta lagrar data som samlas in av lösningen och är värd för loggsökningar och vyer.

Om du vill att dina datorer som konfigurerats för uppdateringshantering ska ansluta till Automation och Log Analytics-arbetsytan på ett säkert sätt via Private Link-kanalen måste du aktivera Private Link för Log Analytics-arbetsytan som är länkad till Automation-kontot som konfigurerats med Private Link.

Du kan styra hur en Log Analytics-arbetsyta kan nås utanför Private Link-omfången genom att följa stegen som beskrivs i Konfigurera Log Analytics. Om du anger Tillåt åtkomst till offentligt nätverk för inmatning till Nej kan datorer utanför de anslutna omfången inte ladda upp data till den här arbetsytan. Om du anger Tillåt åtkomst till offentligt nätverk för frågor till Nej kan datorer utanför omfången inte komma åt data på den här arbetsytan.

Använd DSCAndHybridWorker-målunderresursen för att aktivera Private Link för användare och systemhybridarbetare.

Kommentar

Datorer som finns utanför Azure och som hanteras av Uppdateringshantering och är anslutna till det virtuella Azure-nätverket via expressroute-privat peering, VPN-tunnlar och peerkopplade virtuella nätverk med privata slutpunkter stöder Private Link.

Scenario med tillståndskonfiguration (agentsvc)

Tillståndskonfiguration ger dig azure-konfigurationshanteringstjänsten som gör att du kan skriva, hantera och kompilera PowerShell DSC-konfigurationer (Desired State Configuration) för noder i alla molnbaserade eller lokala datacenter.

Agenten på datorn registreras med DSC-tjänsten och använder sedan tjänstslutpunkten för att hämta DSC-konfiguration. Agentens tjänstslutpunkt ser ut så här: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

URL:en för den offentliga och privata slutpunkten skulle vara densamma, men den skulle mappas till en privat IP-adress när privat länk är aktiverad.

Planera baserat på ditt nätverk

Innan du konfigurerar automationskontoresursen bör du överväga kraven på nätverksisolering. Utvärdera dina virtuella nätverks åtkomst till offentligt Internet och åtkomstbegränsningarna för ditt Automation-konto (inklusive att konfigurera ett Private Link-gruppomfång till Azure Monitor-loggar om det är integrerat med ditt Automation-konto). Inkludera även en granskning av AUTOMATION-tjänstens DNS-poster som en del av din plan för att säkerställa att de funktioner som stöds fungerar utan problem.

Ansluta till en privat slutpunkt

Följ stegen nedan för att skapa en privat slutpunkt för ditt Automation-konto.

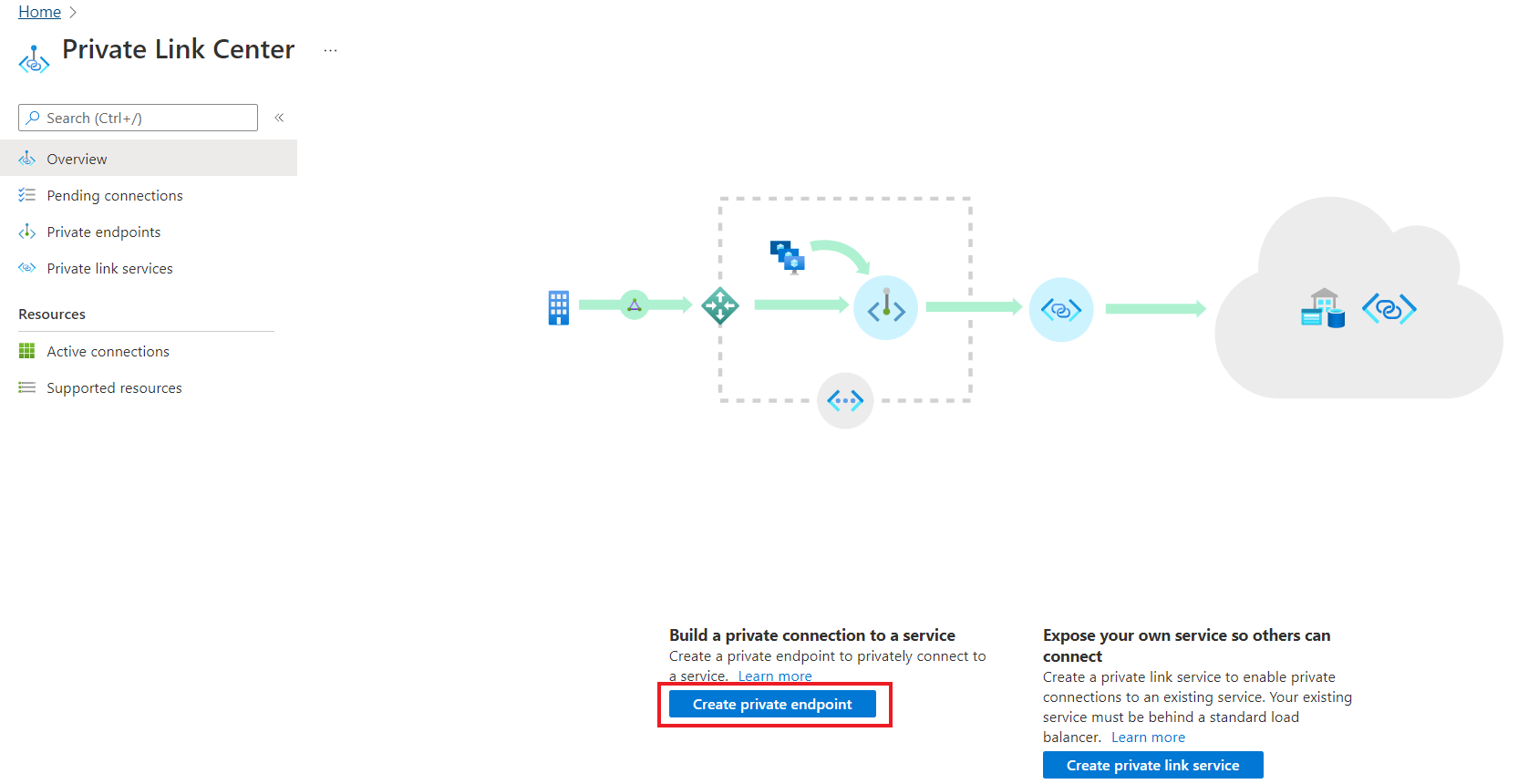

Gå till Private Link Center i Azure Portal för att skapa en privat slutpunkt för att ansluta nätverket.

I Private Link Center väljer du Skapa privat slutpunkt.

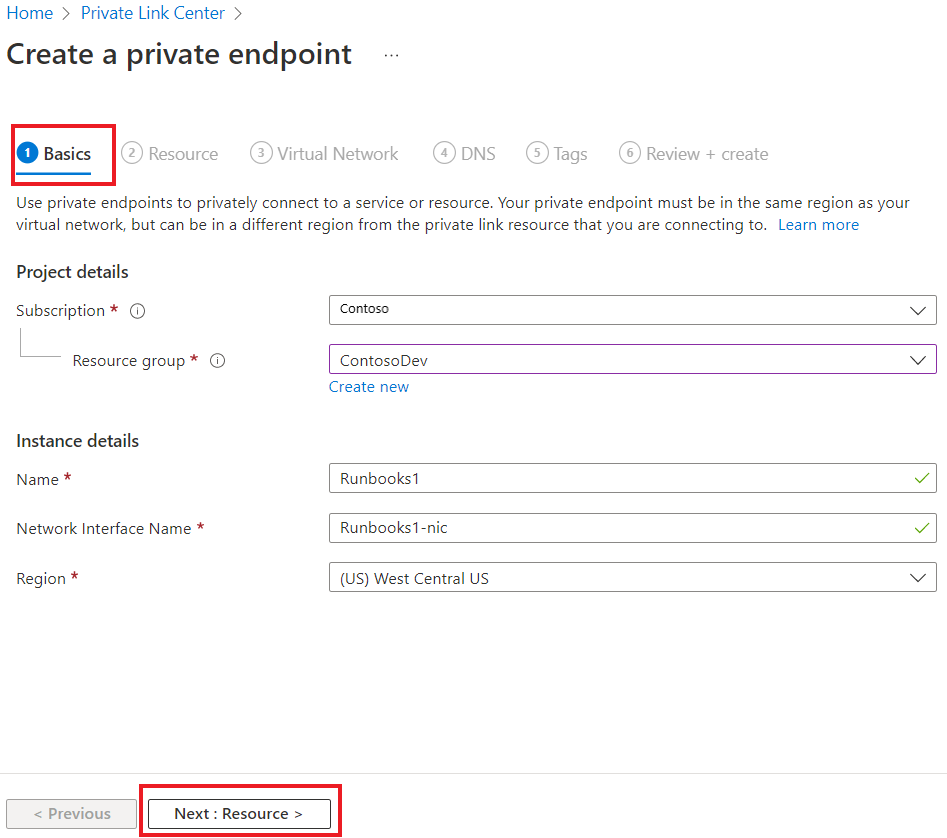

Ange följande information i Grundläggande:

- Abonnemang

- Resursgrupp

- Namn

- Namn på nätverksgränssnitt

- Region och välj Nästa: Resurs.

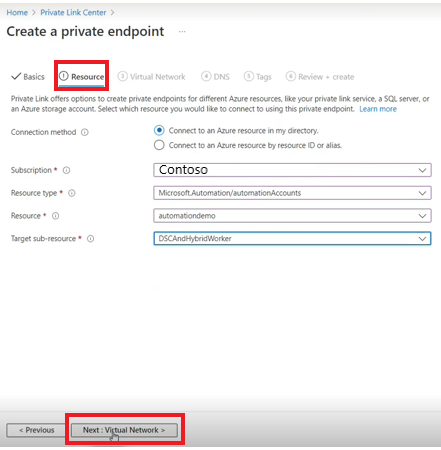

Ange följande information i Resurs:

- Anslutningsmetod, välj standardalternativet – Anslut till en Azure-resurs i min katalog.

- Abonnemang

- Resurstyp

- Resurs.

- Underresursen Target kan antingen vara Webhook eller DSCAndHybridWorker enligt ditt scenario och välja Nästa : Virtuellt nätverk.

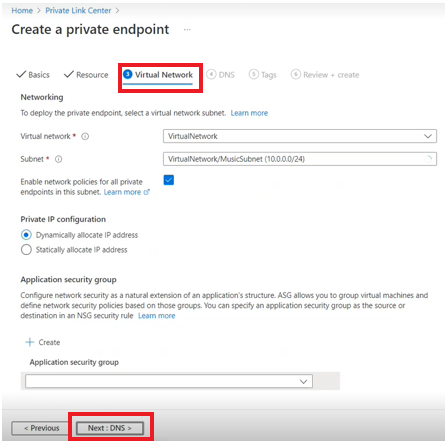

Ange följande information i Virtuellt nätverk:

- Virtuellt nätverk

- Undernät

- Aktivera kryssrutan för Aktivera nätverksprinciper för alla privata slutpunkter i det här undernätet.

- Välj Dynamiskt allokera IP-adress och välj Nästa: DNS.

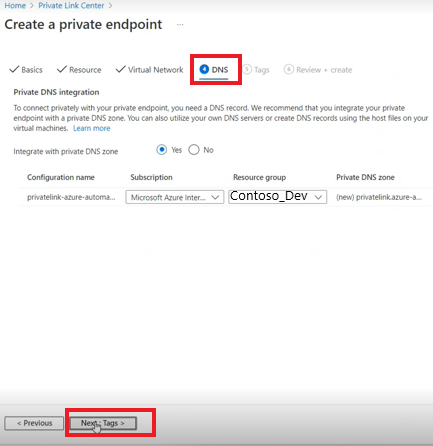

I DNS fylls data enligt den information som anges på flikarna Grundläggande, Resurs, Virtuellt nätverk och skapar en Privat DNS zon. Ange följande detaljerad information:

- Integrera med privat DNS-zon

- Abonnemang

- Resursgrupp och välj Nästa : Taggar

På Taggar kan du kategorisera resurser. Välj Namn och Värde och välj Granska + skapa.

Du kommer till sidan Granska + skapa där Azure verifierar din konfiguration. När ändringarna av offentlig nätverksåtkomst och Private Link har tillämpats kan det ta upp till 35 minuter innan de börjar gälla.

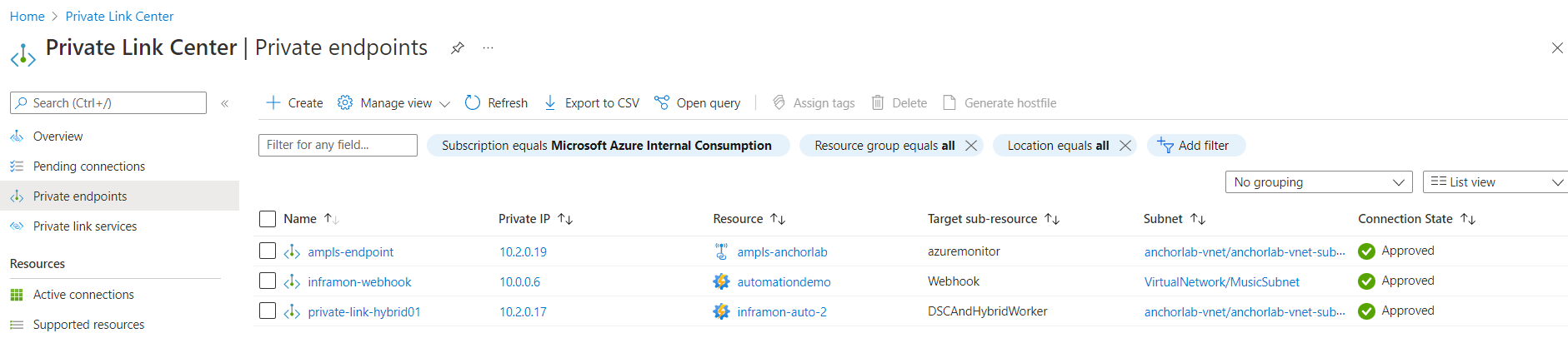

I Private Link Center väljer du Privata slutpunkter för att visa din privata länkresurs.

Välj resursen för att visa all information. Detta skapar en ny privat slutpunkt för ditt Automation-konto och tilldelar den en privat IP-adress från ditt virtuella nätverk. Anslutningsstatusen visas som godkänd.

På samma sätt skapas ett unikt fullständigt kvalificerat domännamn (FQDN) för state configuration (agentsvc) och för Hybrid Runbook Worker-jobbkörningen (jrds). Var och en av dem tilldelas en separat IP-adress från ditt virtuella nätverk och anslutningsstatusen visas som godkänd.

Om tjänstkonsumenten har Azure RBAC-behörigheter för Automation-resursen kan de välja metoden för automatiskt godkännande. I det här fallet, när begäran når Automation-providerresursen, krävs ingen åtgärd från tjänstleverantören och anslutningen godkänns automatiskt.

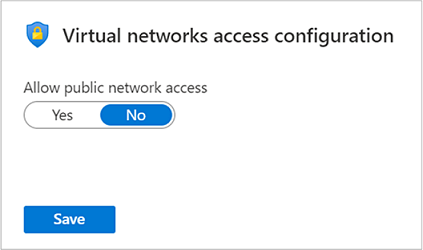

Ange åtkomstflaggor för offentligt nätverk

Du kan konfigurera ett Automation-konto för att neka alla offentliga konfigurationer och endast tillåta anslutningar via privata slutpunkter för att ytterligare förbättra nätverkssäkerheten. Om du bara vill begränsa åtkomsten till Automation-kontot från det virtuella nätverket och inte tillåta åtkomst från offentligt Internet kan du ange publicNetworkAccess egenskapen till $false.

När inställningen Åtkomst till $falseoffentligt nätverk är inställd på tillåts endast anslutningar via privata slutpunkter och alla anslutningar via offentliga slutpunkter nekas med ett otillåtet felmeddelande och HTTP-status 401.

Följande PowerShell-skript visar hur Get du och Set egenskapen Offentlig nätverksåtkomst på Kontonivå för Automation:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

Du kan också styra den offentliga nätverksåtkomstegenskapen från Azure Portal. Från ditt Automation-konto väljer du Nätverksisolering i den vänstra rutan under avsnittet Kontoinställningar . När inställningen Åtkomst till offentligt nätverk är inställd på Nej tillåts endast anslutningar över privata slutpunkter och alla anslutningar över offentliga slutpunkter nekas.

DNS-konfiguration

När du ansluter till en privat länkresurs med ett fullständigt domännamn (FQDN) som en del av anslutningssträng är det viktigt att konfigurera DNS-inställningarna korrekt så att de matchar den allokerade privata IP-adressen. Befintliga Azure-tjänster kanske redan har en DNS-konfiguration att använda när du ansluter via en offentlig slutpunkt. DNS-konfigurationen bör granskas och uppdateras för att ansluta med din privata slutpunkt.

Nätverksgränssnittet som är associerat med den privata slutpunkten innehåller den fullständiga uppsättning information som krävs för att konfigurera din DNS, inklusive FQDN och privata IP-adresser som allokerats för en viss privat länkresurs.

Du kan använda följande alternativ för att konfigurera DNS-inställningarna för privata slutpunkter:

Använd värdfilen (rekommenderas endast för testning). Du kan använda värdfilen på en virtuell dator för att åsidosätta dns för namnmatchning först. DNS-posten bör se ut som i följande exempel:

privatelinkFQDN.jrds.sea.azure-automation.net.Använd en privat DNS-zon. Du kan använda privata DNS-zoner för att åsidosätta DNS-matchningen för en viss privat slutpunkt. Du kan länka en privat DNS-zon till ditt virtuella nätverk för att matcha specifika domäner. Om du vill att agenten på den virtuella datorn ska kunna kommunicera via den privata slutpunkten skapar du en Privat DNS post som

privatelink.azure-automation.net. Lägg till en ny DNS A-postmappning till IP-adressen för den privata slutpunkten.Använd DNS-vidarekopplaren (valfritt). Du kan använda DNS-vidarebefordraren för att åsidosätta DNS-matchningen för en viss privat länkresurs. Om DNS-servern finns i ett virtuellt nätverk kan du skapa en DNS-vidarebefordranregel för att använda en privat DNS-zon för att förenkla konfigurationen för alla privata länkresurser.

Mer information finns i DNS-konfiguration för privat slutpunkt i Azure.

Nästa steg

Mer information om privat slutpunkt finns i Vad är en privat Azure-slutpunkt?.