IP-adresser som används av Azure Monitor

Azure Monitor använder flera IP-adresser. Azure Monitor består av grundläggande plattformsmått och loggar utöver Log Analytics och Application Insights. Du kan behöva känna till IP-adresser om appen eller infrastrukturen som du övervakar finns bakom en brandvägg.

Kommentar

Även om dessa adresser är statiska är det möjligt att vi behöver ändra dem då och då. All Application Insights-trafik representerar utgående trafik med undantag för tillgänglighetsövervakning och webhook-åtgärdsgrupper, som också kräver inkommande brandväggsregler.

Du kan använda Azure-nätverkstjänsttaggar för att hantera åtkomst om du använder Azure-nätverkssäkerhetsgrupper. Om du hanterar åtkomst för hybridresurser/lokala resurser kan du ladda ned motsvarande IP-adresslistor som JSON-filer, som uppdateras varje vecka. Om du vill ta upp alla undantag i den här artikeln använder du tjänsttaggar ActionGroup, ApplicationInsightsAvailabilityoch AzureMonitor.

Kommentar

Tjänsttaggar ersätter inte verifierings-/autentiseringskontroller som krävs för kommunikation mellan klientorganisationer mellan en kunds Azure-resurs och andra tjänsttaggresurser.

Utgående portar

Du måste öppna några utgående portar i serverns brandvägg så att Application Insights SDK eller Application Insights Agent kan skicka data till portalen.

Kommentar

Dessa adresser visas med notationen Klasslös Interdomain-routning. Till exempel motsvarar en post som 51.144.56.112/28 16 IP-adresser som börjar vid 51.144.56.112 och slutar på 51.144.56.127.

| Syfte | webbadress | Typ | IP | Hamnar |

|---|---|---|---|---|

| Telemetri | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com |

Global Global Global Regional |

443 | |

| Live Metrics | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.com*Exempel för {region}: westus2 |

Global Global Global Regional |

20.49.111.32/29 13.73.253.112/29 |

443 |

Kommentar

Application Insights-slutpunkter för inmatning är endast IPv4.

Application Insights-agenten

Application Insights Agent-konfiguration behövs bara när du gör ändringar.

| Syfte | webbadress | Hamnar |

|---|---|---|

| Konfiguration | management.core.windows.net |

443 |

| Konfiguration | management.azure.com |

443 |

| Konfiguration | login.windows.net |

443 |

| Konfiguration | login.microsoftonline.com |

443 |

| Konfiguration | secure.aadcdn.microsoftonline-p.com |

443 |

| Konfiguration | auth.gfx.ms |

443 |

| Konfiguration | login.live.com |

443 |

| Installation | globalcdn.nuget.org, packages.nuget.org ,api.nuget.org/v3/index.json nuget.org, , , api.nuget.orgdc.services.vsallin.net |

443 |

Tillgänglighetstester

Mer information om tillgänglighetstester finns i Privat tillgänglighetstestning.

Application Insights- och Log Analytics-API:er

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| API | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.iodev.applicationinsights.iodev.applicationinsights.microsoft.comdev.aisvc.visualstudio.comwww.applicationinsights.iowww.applicationinsights.microsoft.comwww.aisvc.visualstudio.comapi.loganalytics.io*.api.loganalytics.iodev.loganalytics.iodocs.loganalytics.iowww.loganalytics.ioapi.loganalytics.azure.com |

20.37.52.188 20.37.53.231 20.36.47.130 20.40.124.0 20.43.99.158 20.43.98.234 13.70.127.61 40.81.58.225 20.40.160.120 23.101.225.155 52.139.8.32 13.88.230.43 52.230.224.237 52.242.230.209 52.173.249.138 52.229.218.221 52.229.225.6 23.100.94.221 52.188.179.229 52.226.151.250 52.150.36.187 40.121.135.131 20.44.73.196 20.41.49.208 40.70.23.205 20.40.137.91 20.40.140.212 40.89.189.61 52.155.118.97 52.156.40.142 23.102.66.132 52.231.111.52 52.231.108.46 52.231.64.72 52.162.87.50 23.100.228.32 40.127.144.141 52.155.162.238 137.116.226.81 52.185.215.171 40.119.4.128 52.171.56.178 20.43.152.45 20.44.192.217 13.67.77.233 51.104.255.249 51.104.252.13 51.143.165.22 13.78.151.158 51.105.248.23 40.74.36.208 40.74.59.40 13.93.233.49 52.247.202.90 |

80 443 |

| Tillägg för Azure Pipeline-anteckningar | aigs1.aisvc.visualstudio.com |

dynamisk | 443 |

Application Insights-analys

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Analytics-portal | analytics.applicationinsights.io |

dynamisk | 80 443 |

| CDN | applicationanalytics.azureedge.net |

dynamisk | 80 443 |

| Media CDN | applicationanalyticsmedia.azureedge.net |

dynamisk | 80 443 |

Domänen *.applicationinsights.io ägs av Application Insights-teamet.

Log Analytics-portal

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Portalen | portal.loganalytics.io |

dynamisk | 80 443 |

| CDN | applicationanalytics.azureedge.net |

dynamisk | 80 443 |

Domänen *.loganalytics.io ägs av Log Analytics-teamet.

Application Insights Azure Portal-tillägg

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Application Insights-tillägget | stamp2.app.insightsportal.visualstudio.com |

dynamisk | 80 443 |

| Application Insights-tillägget CDN | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

dynamisk | 80 443 |

Application Insights SDK:er

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Application Insights JS SDK CDN | az416426.vo.msecnd.netjs.monitor.azure.com |

dynamisk | 80 443 |

Webbhooks för åtgärdsgrupp

Du kan köra frågor mot listan över IP-adresser som används av åtgärdsgrupper med hjälp av Kommandot Get-AzNetworkServiceTag PowerShell.

Tjänsttagg för åtgärdsgrupp

Det kan ta lång tid att hantera ändringar i käll-IP-adresser. Om du använder tjänsttaggar eliminerar du behovet av att uppdatera konfigurationen. En tjänsttagg representerar en grupp IP-adressprefix från en specifik Azure-tjänst. Microsoft hanterar IP-adresserna och uppdaterar automatiskt tjänsttaggen när adresserna ändras, vilket eliminerar behovet av att uppdatera nätverkssäkerhetsreglerna för en åtgärdsgrupp.

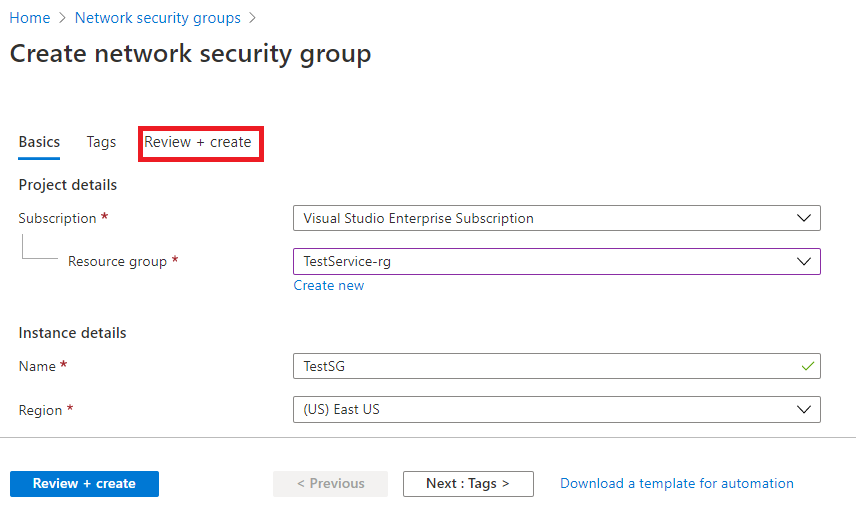

I Azure Portal under Azure Services söker du efter Nätverkssäkerhetsgrupp.

Välj Lägg till och skapa en nätverkssäkerhetsgrupp:

- Lägg till resursgruppens namn och ange sedan information om instansinformation .

- Välj Granska + skapaoch välj sedan Skapa.

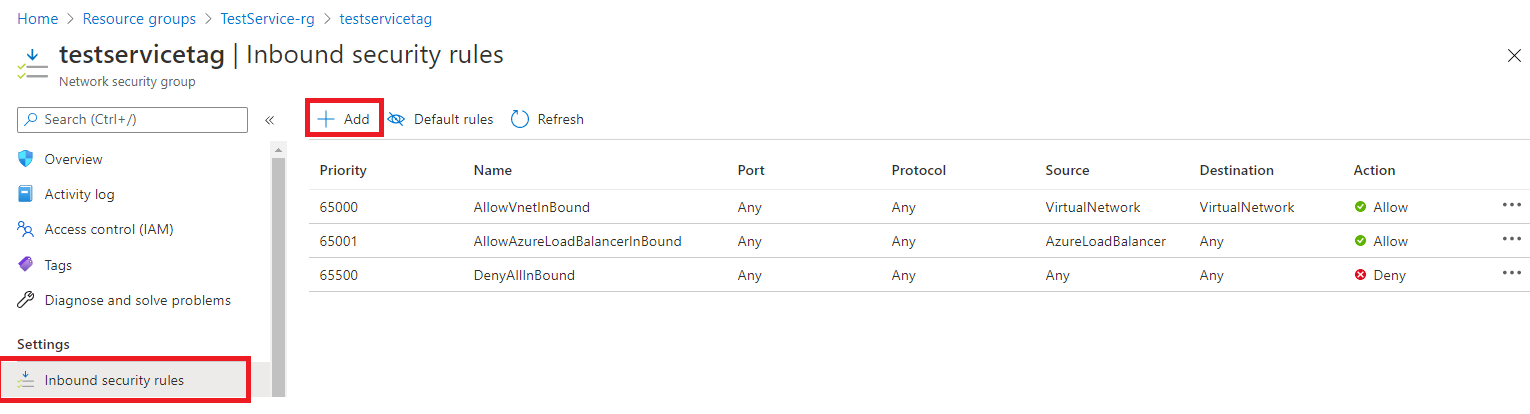

Gå till Resursgrupp och välj sedan den nätverkssäkerhetsgrupp som du skapade:

- Välj Ingående säkerhetsregler.

- Markera Lägga till.

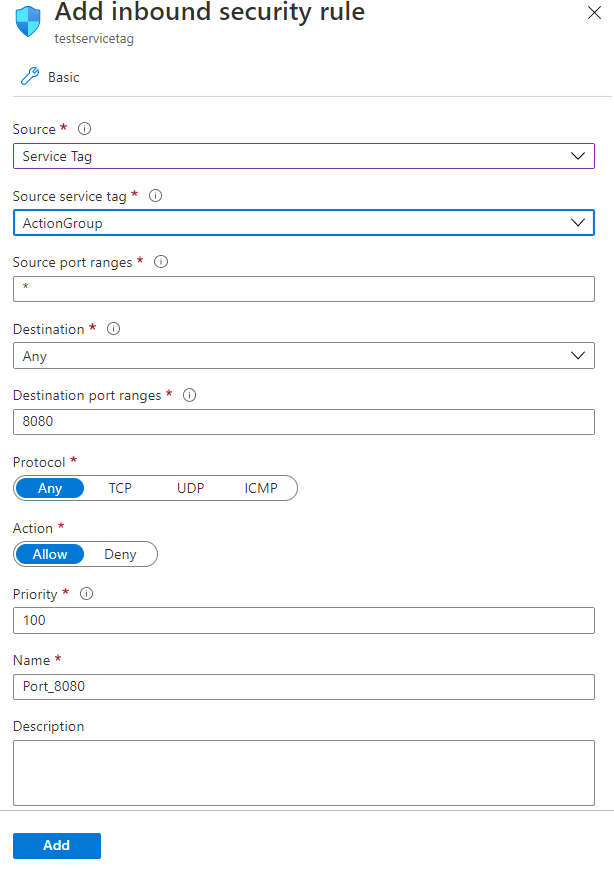

Ett nytt fönster öppnas i den högra rutan:

- Under Källa anger du Tjänsttagg.

- Under Källtjänsttagg anger du ActionGroup.

- Markera Lägga till.

Profilerare

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Handläggare | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

20.190.60.38 20.190.60.32 52.173.196.230 52.173.196.209 23.102.44.211 23.102.45.216 13.69.51.218 13.69.51.175 138.91.32.98 138.91.37.93 40.121.61.208 40.121.57.2 51.140.60.235 51.140.180.52 52.138.31.112 52.138.31.127 104.211.90.234 104.211.91.254 13.70.124.27 13.75.195.15 52.185.132.101 52.185.132.170 20.188.36.28 40.89.153.171 52.141.22.239 52.141.22.149 102.133.162.233 102.133.161.73 191.232.214.6 191.232.213.239 |

443 |

| Portalen | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

dynamisk | 443 |

| Storage | *.core.windows.net |

dynamisk | 443 |

Felsökning av ögonblicksbild

Kommentar

Profilerare och Snapshot Debugger delar samma uppsättning IP-adresser.

| Syfte | URI | IP | Hamnar |

|---|---|---|---|

| Handläggare | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

20.190.60.38 20.190.60.32 52.173.196.230 52.173.196.209 23.102.44.211 23.102.45.216 13.69.51.218 13.69.51.175 138.91.32.98 138.91.37.93 40.121.61.208 40.121.57.2 51.140.60.235 51.140.180.52 52.138.31.112 52.138.31.127 104.211.90.234 104.211.91.254 13.70.124.27 13.75.195.15 52.185.132.101 52.185.132.170 20.188.36.28 40.89.153.171 52.141.22.239 52.141.22.149 102.133.162.233 102.133.161.73 191.232.214.6 191.232.213.239 |

443 |

| Portalen | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

dynamisk | 443 |

| Storage | *.core.windows.net |

dynamisk | 443 |

Vanliga frågor och svar

Det här avsnittet innehåller svar på vanliga frågor.

Kan jag övervaka en intranätwebbserver?

Ja, men du måste tillåta trafik till våra tjänster genom antingen brandväggsfel eller proxyomdirigeringar:

- QuickPulse

https://rt.services.visualstudio.com:443 - ApplicationIdProvider

https://dc.services.visualstudio.com:443 - TelemetriChannel

https://dc.services.visualstudio.com:443

Se IP-adresser som används av Azure Monitor för att granska vår fullständiga lista över tjänster och IP-adresser.

Hur gör jag för att omdirigera trafik från min server till en gateway i mitt intranät?

Dirigera trafik från servern till en gateway i intranätet genom att skriva över slutpunkter i konfigurationen. Om egenskaperna inte finns i konfigurationen Endpoint använder de här klasserna standardvärdena som visas i följande ApplicationInsights.config-exempel.

Din gateway ska dirigera trafik till vår slutpunkts basadress. I konfigurationen ersätter du standardvärdena med http://<your.gateway.address>/<relative path>.

Exempel på ApplicationInsights.config med standardslutpunkter:

<ApplicationInsights>

...

<TelemetryModules>

<Add Type="Microsoft.ApplicationInsights.Extensibility.PerfCounterCollector.QuickPulse.QuickPulseTelemetryModule, Microsoft.AI.PerfCounterCollector">

<QuickPulseServiceEndpoint>https://rt.services.visualstudio.com/QuickPulseService.svc</QuickPulseServiceEndpoint>

</Add>

</TelemetryModules>

...

<TelemetryChannel>

<EndpointAddress>https://dc.services.visualstudio.com/v2/track</EndpointAddress>

</TelemetryChannel>

...

<ApplicationIdProvider Type="Microsoft.ApplicationInsights.Extensibility.Implementation.ApplicationId.ApplicationInsightsApplicationIdProvider, Microsoft.ApplicationInsights">

<ProfileQueryEndpoint>https://dc.services.visualstudio.com/api/profiles/{0}/appId</ProfileQueryEndpoint>

</ApplicationIdProvider>

...

</ApplicationInsights>

Kommentar

ApplicationIdProvider är tillgänglig från och med v2.6.0.