Kryptera säkerhetskopierade data med hjälp av kundhanterade nycklar

Du kan använda Azure Backup för att kryptera dina säkerhetskopierade data via kundhanterade nycklar (CMK:er) i stället för plattformshanterade nycklar (PMK:er), som är aktiverade som standard. Dina nycklar för att kryptera säkerhetskopieringsdata måste lagras i Azure Key Vault.

Krypteringsnyckeln som du använder för att kryptera säkerhetskopior kan skilja sig från den som du använder för källan. En AES 256-baserad datakrypteringsnyckel (DEK) hjälper till att skydda data. Dina nyckelkrypteringsnycklar hjälper i sin tur till att skydda DEK. Du har fullständig kontroll över data och nycklar.

Om du vill tillåta kryptering måste du ge Backup-valvet behörighet att komma åt krypteringsnyckeln i nyckelvalvet. Du kan ändra nyckeln när det behövs.

I den här artikeln kan du se hur du:

- Skapa ett Recovery Services-valv.

- Konfigurera Recovery Services-valvet för att kryptera säkerhetskopierade data med hjälp av CMK:er.

- Säkerhetskopiera data till ett valv som krypteras via CMK:er.

- Återställa data från säkerhetskopior.

Att tänka på

Du kan använda den här funktionen (med Azure Backup för att kryptera säkerhetskopieringsdata via CMK:er) för att endast kryptera nya Recovery Services-valv. Valv som innehåller befintliga objekt som registrerats eller försökt att registreras i det stöds inte.

När du har aktiverat kryptering med hjälp av CMK:er för ett Recovery Services-valv kan du inte återgå till att använda PMK:er (standardvärdet). Du kan ändra krypteringsnycklarna så att de uppfyller kraven.

Den här funktionen stöder för närvarande inte säkerhetskopiering via MARS-agenten (Microsoft Azure Recovery Services) och du kanske inte kan använda ett CMK-krypterat valv för säkerhetskopiering via MARS-agenten. MARS-agenten använder lösenfrasbaserad kryptering. Den här funktionen stöder inte heller säkerhetskopiering av virtuella datorer som du skapade i den klassiska distributionsmodellen.

Den här funktionen är inte relaterad till Azure Disk Encryption, som använder gästbaserad kryptering av en virtuell dators disk med hjälp av BitLocker för Windows och DM-Crypt för Linux.

Du kan endast kryptera Recovery Services-valvet med hjälp av nycklar som lagras i Azure Key Vault och finns i samma region. Nycklar måste också ha stöd för RSA-nycklar och måste vara i aktiverat tillstånd.

Det finns för närvarande inte stöd för att flytta ett CMK-krypterat Recovery Services-valv mellan resursgrupper och prenumerationer.

När du flyttar ett Recovery Services-valv som redan har krypterats via CMK:er till en ny klient måste du uppdatera Recovery Services-valvet för att återskapa och konfigurera om valvets hanterade identitet och CMK (som ska finnas i den nya klientorganisationen). Om du inte uppdaterar valvet misslyckas säkerhetskopierings- och återställningsåtgärderna. Du måste också konfigurera om de rollbaserade åtkomstkontrollbehörigheter för Azure (RBAC) som du har konfigurerat i prenumerationen.

Du kan konfigurera den här funktionen via Azure-portalen och PowerShell. Använd Az-modulen 5.3.0 eller senare för att använda CMK:er för säkerhetskopior i Recovery Services-valvet.

Varning

Om du använder PowerShell för att hantera krypteringsnycklar för säkerhetskopiering rekommenderar vi inte att du uppdaterar nycklarna från portalen. Om du uppdaterar nycklarna från portalen kan du inte använda PowerShell för att uppdatera nycklarna ytterligare förrän en PowerShell-uppdatering för att stödja den nya modellen är tillgänglig. Du kan dock fortsätta att uppdatera nycklarna från Azure-portalen.

Om du inte har skapat och konfigurerat recovery services-valvet kan du läsa den här artikeln.

Konfigurera ett valv att kryptera med hjälp av kundhanterade nycklar

Utför följande åtgärder i ordning för att konfigurera ett valv:

Aktivera en hanterad identitet för recovery services-valvet.

Tilldela behörigheter till Recovery Services-valvet för åtkomst till krypteringsnyckeln i Azure Key Vault.

Aktivera skydd mot mjuk borttagning och rensning i Azure Key Vault.

Tilldela krypteringsnyckeln till Recovery Services-valvet.

I följande avsnitt beskrivs var och en av dessa åtgärder i detalj.

Aktivera en hanterad identitet för ditt Recovery Services-valv

Azure Backup använder systemtilldelade hanterade identiteter och användartilldelade hanterade identiteter för att autentisera Recovery Services-valvet för att få åtkomst till krypteringsnycklar som lagras i Azure Key Vault. Du kan välja vilken hanterad identitet som ska användas.

Kommentar

När du har aktiverat en hanterad identitet får du inte inaktivera den (även tillfälligt). Om du inaktiverar den hanterade identiteten kan det leda till inkonsekvent beteende.

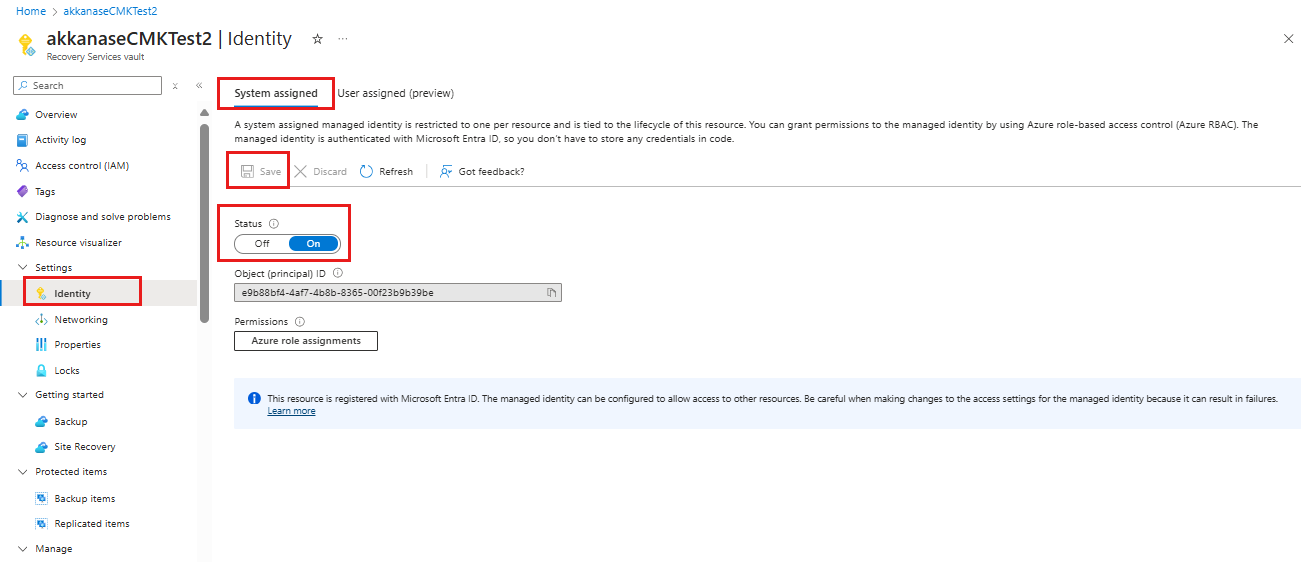

Aktivera en systemtilldelad hanterad identitet för valvet

Välj en klient:

Gå till din Recovery Services-valvidentitet>.

Välj fliken Systemtilldelade.

Ändra status till På.

Välj Spara för att aktivera identiteten för valvet.

Föregående steg genererar ett objekt-ID, som är den systemtilldelade hanterade identiteten för valvet.

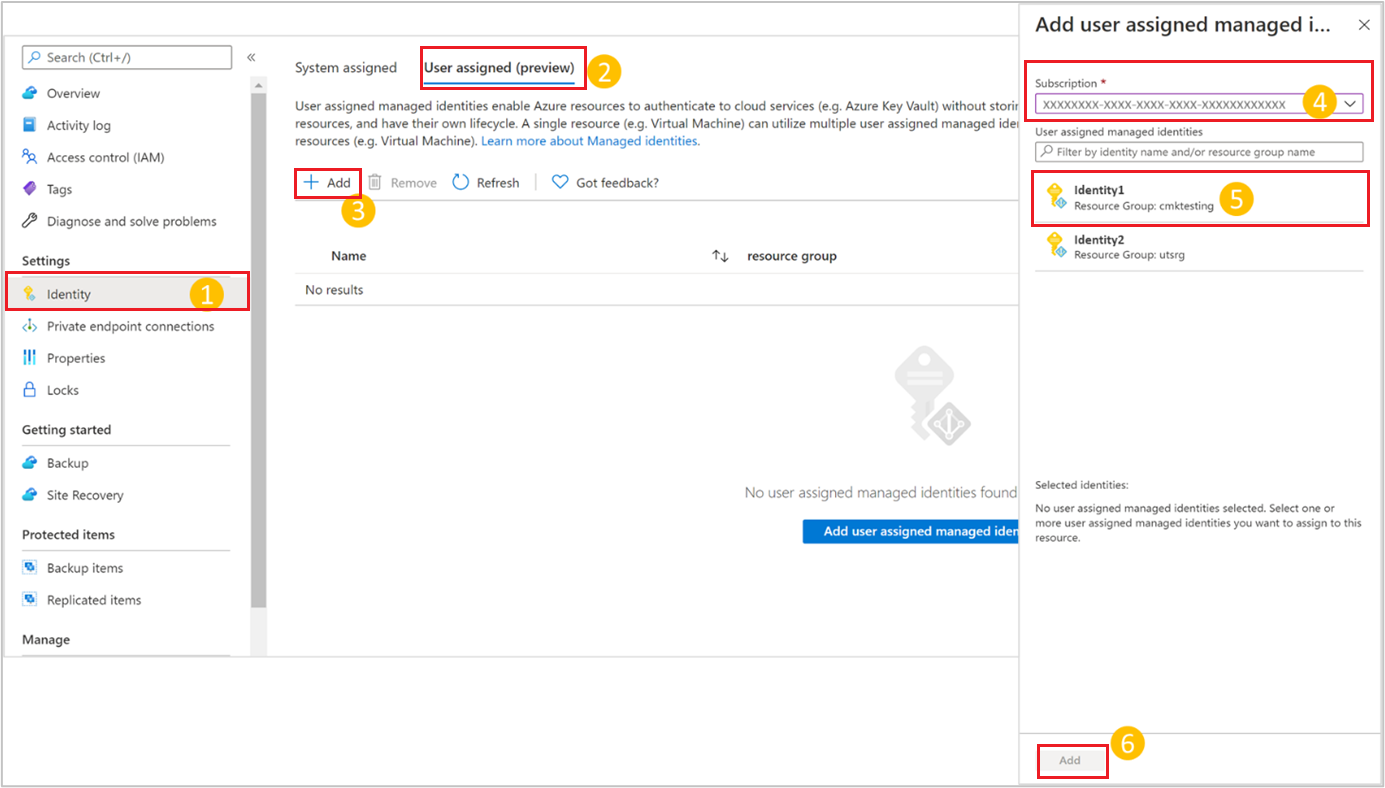

Tilldela en användartilldelad hanterad identitet till valvet (i förhandsversion)

Kommentar

Valv som använder användartilldelade hanterade identiteter för CMK-kryptering stöder inte användning av privata slutpunkter för säkerhetskopiering.

Nyckelvalv som begränsar åtkomsten till specifika nätverk stöds ännu inte för användning med användartilldelade hanterade identiteter för CMK-kryptering.

Om du vill tilldela den användartilldelade hanterade identiteten för Recovery Services-valvet väljer du en klient:

Gå till din Recovery Services-valvidentitet>.

Välj fliken Användartilldelade (förhandsversion).

Välj +Lägg till för att lägga till en användartilldelad hanterad identitet.

På panelen Lägg till användartilldelad hanterad identitet väljer du prenumerationen för din identitet.

Välj identiteten i listan. Du kan också filtrera efter namnet på identiteten eller resursgruppen.

Välj Lägg till för att slutföra tilldelningen av identiteten.

Tilldela behörigheter till Recovery Services-valvet för åtkomst till krypteringsnyckeln i Azure Key Vault

Nu måste du tillåta att Recovery Services-valvets hanterade identitet får åtkomst till nyckelvalvet som innehåller krypteringsnyckeln.

Om du använder en användartilldelad identitet måste du tilldela den samma behörigheter.

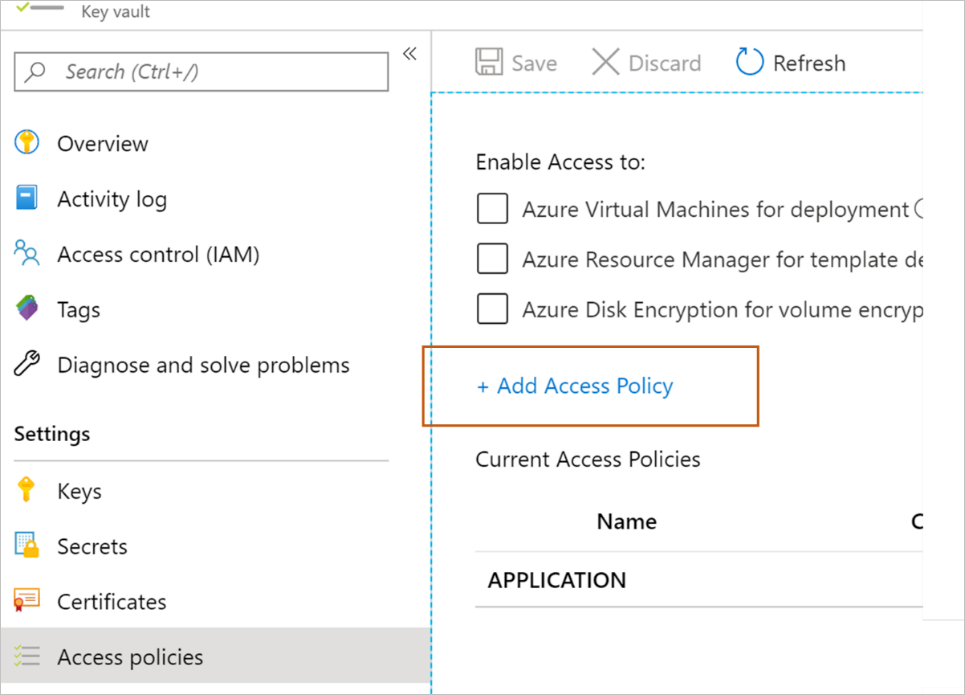

Välj en klient:

Gå till åtkomstprinciperna för nyckelvalvet>. Välj +Lägg till åtkomstprincip.

Ange vilka åtgärder som ska tillåtas för nyckeln. För Nyckelbehörigheter väljer du åtgärderna Hämta, Lista, Packa upp nyckel och Radbryt nyckel .

Gå till Välj huvudnamn och sök efter valvet i sökrutan med dess namn eller hanterade identitet. När valvet visas väljer du det och väljer sedan Välj längst ned i panelen.

Välj Lägg till för att lägga till den nya åtkomstprincipen.

Välj Spara för att spara ändringar som du har gjort i åtkomstprincipen för nyckelvalvet.

Du kan också tilldela en RBAC-roll till Recovery Services-valvet som innehåller tidigare nämnda behörigheter, till exempel Key Vault Crypto Officer-rollen . Den här rollen kan innehålla ytterligare behörigheter.

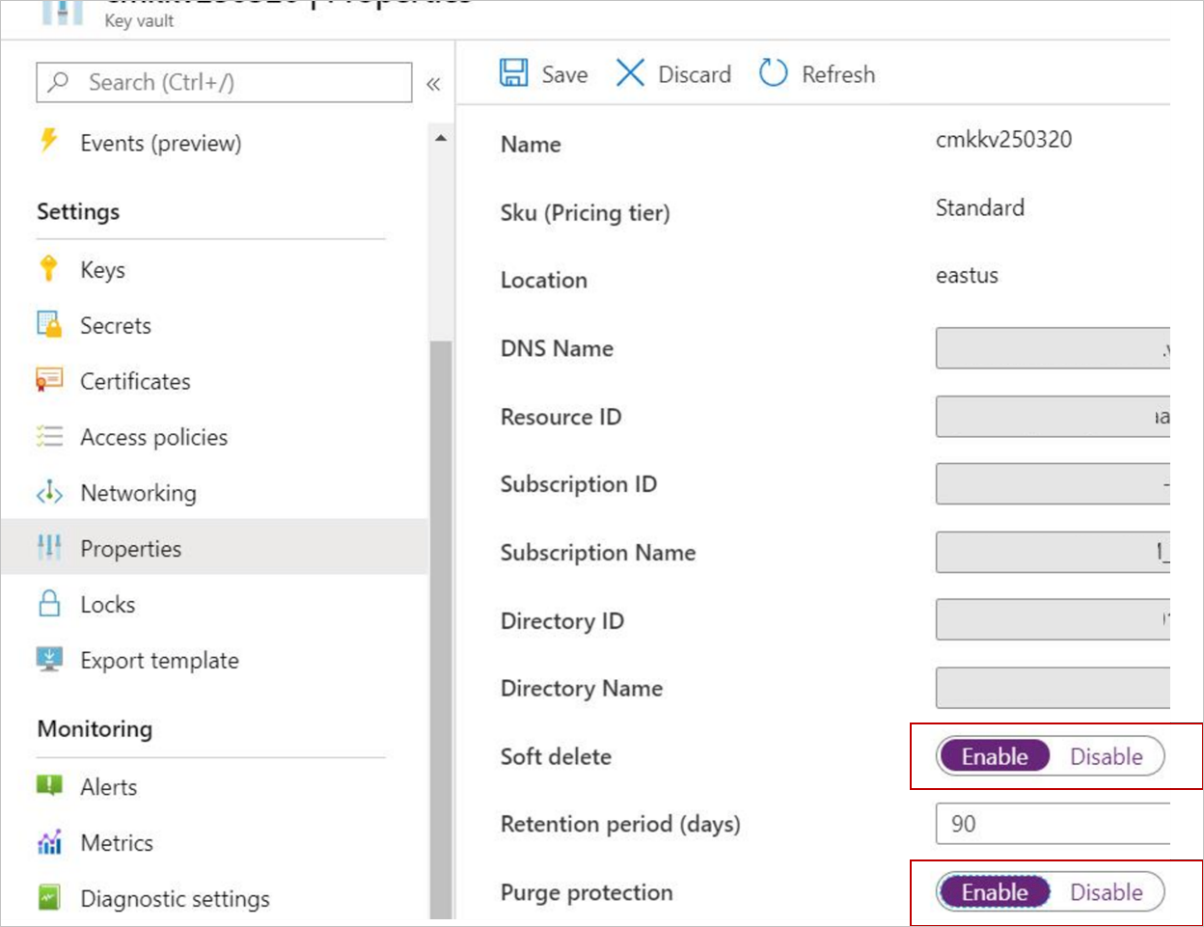

Aktivera skydd mot mjuk borttagning och rensning i Azure Key Vault

Du måste aktivera skydd mot mjuk borttagning och rensning i nyckelvalvet som lagrar krypteringsnyckeln.

Välj en klient:

Du kan aktivera skydd mot mjuk borttagning och rensning från Azure Key Vault-gränssnittet, enligt följande skärmbild. Du kan också ange dessa egenskaper när du skapar nyckelvalvet. Läs mer om dessa Key Vault-egenskaper.

Tilldela en krypteringsnyckel till Recovery Services-valvet

Innan du väljer krypteringsnyckeln för valvet kontrollerar du att du har:

- Aktiverade Recovery Services-valvets hanterade identitet och tilldelade den nödvändiga behörigheter.

- Aktiverat skydd för mjuk borttagning och rensning för nyckelvalvet.

- Har inga objekt skyddade eller registrerade i Recovery Services-valvet som du vill aktivera CMK-kryptering för.

Om du vill tilldela nyckeln och följa stegen väljer du en klient:

Gå till dina Egenskaper för Recovery Services-valv>.

Under Krypteringsinställningar väljer du Uppdatera.

I fönstret Krypteringsinställningar väljer du Använd din egen nyckel och anger sedan nyckeln med något av följande alternativ. Se till att använda en RSA-nyckel som är i ett aktiverat tillstånd.

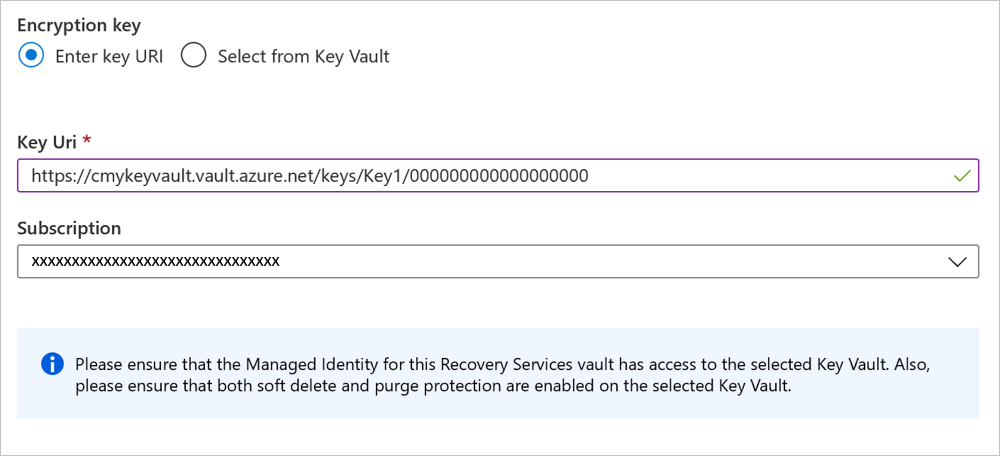

Välj Ange nyckel-URI. I rutan Nyckel-URI anger du URI för den nyckel som du vill använda för att kryptera data i det här Recovery Services-valvet. Du kan också hämta den här nyckel-URI:n från motsvarande nyckel i nyckelvalvet. I rutan Prenumeration anger du prenumerationen för nyckelvalvet som innehåller den här nyckeln.

Se till att kopiera nyckel-URI:n korrekt. Vi rekommenderar att du använder knappen Kopiera till Urklipp med nyckelidentifieraren.

När du anger krypteringsnyckeln med hjälp av den fullständiga nyckel-URI:n med versionskomponenten, kommer nyckeln inte att roteras automatiskt. Du måste uppdatera nycklar manuellt genom att ange den nya nyckeln eller versionen när det behövs. Du kan också ta bort versionskomponenten för nyckel-URI:n för att hämta automatisk rotation.

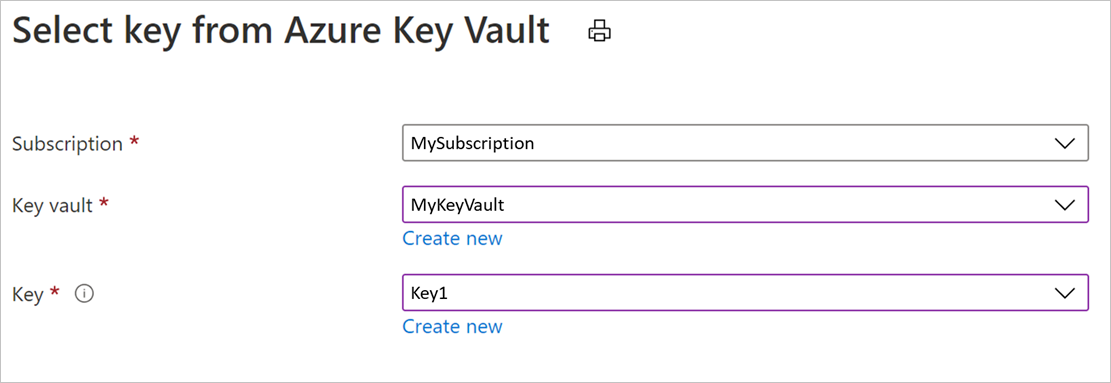

Välj Välj från Key Vault. I fönstret Nyckelväljare bläddrar du till och väljer nyckeln från nyckelvalvet.

När du anger krypteringsnyckeln med hjälp av fönstret Nyckelväljare roteras nyckeln automatiskt när en ny version av nyckeln är aktiverad. Läs mer om att aktivera autorotering av krypteringsnycklar.

Välj Spara.

Spåra förloppet och statusen för tilldelningen av krypteringsnyckeln med hjälp av vyn Säkerhetskopieringsjobb på den vänstra menyn. Statusen bör snart ändras till Slutförd. Valvet krypterar nu alla data med den angivna nyckeln som en KEK.

Uppdateringarna av krypteringsnyckeln loggas också i valvets aktivitetslogg.

Säkerhetskopiera data till ett valv som krypterats via kundhanterade nycklar

Innan du konfigurerar säkerhetskopieringsskydd kontrollerar du att du har:

- Skapade recovery services-valvet.

- Aktiverade Recovery Services-valvets systemtilldelade hanterade identitet eller tilldelade valvet en användartilldelad hanterad identitet.

- Tilldelade behörigheter till ditt Recovery Services-valv (eller den användartilldelade hanterade identiteten) för åtkomst till krypteringsnycklar från ditt nyckelvalv.

- Aktiverat skydd för mjuk borttagning och rensning för ditt nyckelvalv.

- Tilldelade en giltig krypteringsnyckel för Recovery Services-valvet.

Den här checklistan är viktig eftersom du inte kan aktivera CMK-kryptering på det när du har konfigurerat (eller försökt konfigurera) ett objekt som ska säkerhetskopieras till ett icke-CMK-krypterat valv. Den fortsätter att använda PMK:er.

Processen för att konfigurera och utföra säkerhetskopior till ett Recovery Services-valv som krypteras via CMK:er är samma som processen för att konfigurera och utföra säkerhetskopior till ett valv som använder PMK:er. Det finns inga ändringar i upplevelsen. Den här instruktionen gäller för säkerhetskopiering av virtuella Azure-datorer och säkerhetskopiering av arbetsbelastningar som körs i en virtuell dator (till exempel SAP HANA- eller SQL Server-databaser).

Återställa data från en säkerhetskopia

Återställa data från en vm-säkerhetskopiering

Du kan återställa data som lagras i Recovery Services-valvet enligt stegen som beskrivs i den här artikeln. När du återställer från ett Recovery Services-valv som krypteras via CMK:er kan du välja att kryptera återställda data med hjälp av en diskkrypteringsuppsättning (DES).

Den upplevelse som beskrivs i det här avsnittet gäller endast när du återställer data från CMK-krypterade valv. När du återställer data från ett valv som inte använder CMK-kryptering krypteras de återställda data via PMK:er. Om du återställer från en ögonblicksbild av omedelbar återställning krypteras de återställda data via den mekanism som du använde för att kryptera källdisken.

Återställa en disk eller virtuell dator

När du återställer en disk eller virtuell dator från en återställningspunkt för ögonblicksbilder krypteras de återställda data med de DES som du använde för att kryptera den virtuella källdatorns diskar.

När du återställer en disk eller virtuell dator från en återställningspunkt med återställningstyp som valv kan du välja att kryptera återställda data med hjälp av en DES som du anger. Du kan också fortsätta att återställa data utan att ange en DES. I så fall tillämpas krypteringsinställningen på den virtuella datorn.

Vid återställning mellan regioner återställs CMK-aktiverade virtuella Azure-datorer (som inte säkerhetskopieras i ett CMK-aktiverat Recovery Services-valv) som icke-CMK-aktiverade virtuella datorer i den sekundära regionen.

Du kan kryptera den återställda disken eller den virtuella datorn när återställningen är klar, oavsett vilket val du gjorde när du startade återställningen.

Välj en diskkrypteringsuppsättning när du återställer från en valvåterställningspunkt

Välj en klient:

Följ dessa steg om du vill ange en DES under Krypteringsinställningar i återställningsfönstret:

För Kryptera diskar med hjälp av din nyckel?, väljer du Ja.

I listrutan Krypteringsuppsättning väljer du de DES som du vill använda för de återställde diskarna. Se till att du har åtkomst till DES.

Kommentar

Möjligheten att välja en DES vid återställning stöds om du gör en återställning mellan regioner. Det stöds dock inte för närvarande om du återställer en virtuell dator som använder Azure Disk Encryption.

Återställa filer

När du utför en filåterställning krypteras de återställda data med nyckeln som du använde för att kryptera målplatsen.

Återställa SAP HANA/SQL-databaser på virtuella Azure-datorer

När du återställer från en säkerhetskopierad SAP HANA- eller SQL Server-databas som körs på en virtuell Azure-dator krypteras de återställda data via krypteringsnyckeln som du använde på mållagringsplatsen. Det kan vara en CMK eller en PMK som används för att kryptera diskarna på den virtuella datorn.

Ytterligare information

Aktivera kryptering med hjälp av kundhanterade nycklar när valvet skapas (i förhandsversion)

Aktivering av kryptering vid valvskapande med hjälp av CMK:er är i begränsad offentlig förhandsversion och kräver tillåtna prenumerationer. Om du vill registrera dig för förhandsversionen fyller du i formuläret och skriver till oss på AskAzureBackupTeam@microsoft.com.

När din prenumeration är tillåten visas fliken Kryptering för säkerhetskopiering. Du använder den här fliken för att aktivera kryptering på säkerhetskopian med hjälp av CMK:er när du skapar ett nytt Recovery Services-valv.

Följ dessa steg för att aktivera krypteringen:

På fliken Kryptering för säkerhetskopiering anger du krypteringsnyckeln och den identitet som ska användas för kryptering. Inställningarna gäller endast säkerhetskopiering och är valfria.

Som Krypteringstyp väljer du Använd kundhanterad nyckel.

Om du vill ange vilken nyckel som ska användas för kryptering väljer du lämpligt alternativ för Krypteringsnyckel. Du kan ange URI:n för krypteringsnyckeln eller bläddra och välja nyckeln.

Om du anger nyckeln med alternativet Välj från Nyckelvalv aktiveras automatiskt autorotering av krypteringsnyckeln. Läs mer om autorotation.

För Identitet anger du den användartilldelade hanterade identiteten för att hantera kryptering med hjälp av CMK:er. Välj Välj för att bläddra till och välj den identitet som krävs.

Lägg till taggar (valfritt) och fortsätt att skapa valvet.

Aktivera autorotering av krypteringsnycklar

Om du vill ange CMK för kryptering av säkerhetskopior använder du något av följande alternativ:

- Ange nyckel-URI

- Välj från Key Vault

Med alternativet Välj från Key Vault aktiveras autorotation för den valda nyckeln. Det här alternativet eliminerar det manuella arbetet med att uppdatera till nästa version. Men när du använder det här alternativet:

- Uppdateringen av nyckelversionen kan ta upp till en timme att börja gälla.

- När en nyckeluppdatering börjar gälla bör den gamla versionen också vara tillgänglig (i ett aktiverat tillstånd) för minst ett efterföljande säkerhetskopieringsjobb.

När du anger krypteringsnyckeln med hjälp av den fullständiga nyckel-URI:n roteras inte nyckeln automatiskt. Du måste utföra nyckeluppdateringar manuellt genom att ange den nya nyckeln när det behövs. Om du vill aktivera automatisk rotation tar du bort versionskomponenten för nyckel-URI:n.

Använda Azure Policy för att granska och framtvinga kryptering via kundhanterade nycklar (i förhandsversion)

Med Azure Backup kan du använda Azure Policy för att granska och framtvinga kryptering av data i Recovery Services-valvet med hjälp av CMK:er. Du kan använda granskningsprincipen för granskning av krypterade valv med hjälp av CMK:er som har aktiverats efter den 1 april 2021.

För valv som har CMK-kryptering aktiverat före den 1 april 2021 kanske principen inte tillämpas eller visar falska negativa resultat. Dessa valv kan alltså rapporteras som inkompatibla trots att CMK-kryptering är aktiverat.

Om du vill använda granskningsprincipen för granskning av valv med CMK-kryptering aktiverat före den 1 april 2021 använder du Azure-portalen för att uppdatera en krypteringsnyckel. Den här metoden hjälper dig att uppgradera till den nya modellen. Om du inte vill ändra krypteringsnyckeln anger du samma nyckel igen via nyckel-URI:n eller alternativet för nyckelval.

Varning

Om du använder PowerShell för att hantera krypteringsnycklar för säkerhetskopiering rekommenderar vi inte att du uppdaterar en krypteringsnyckel från portalen. Om du uppdaterar en nyckel från portalen kan du inte använda PowerShell för att uppdatera krypteringsnyckeln förrän en PowerShell-uppdatering för att stödja den nya modellen är tillgänglig. Du kan dock fortsätta att uppdatera nyckeln från portalen.

Vanliga frågor och svar

Kan jag kryptera ett befintligt Säkerhetskopieringsvalv med hjälp av kundhanterade nycklar?

Nej. Du kan endast aktivera CMK-kryptering för nya valv. Ett valv får aldrig ha haft några objekt skyddade till det. I själva verket får du inte försöka skydda objekt i valvet innan du aktiverar kryptering med hjälp av CMK:er.

Jag försökte skydda ett objekt till mitt valv, men det misslyckades och valvet innehåller fortfarande inga objekt som skyddas av det. Kan jag aktivera CMK-kryptering för det här valvet?

Nej. Valvet får inte ha haft några försök att skydda objekt till det tidigare.

Jag har ett valv som använder CMK-kryptering. Kan jag senare återgå till PMK-kryptering även om jag har säkerhetskopieringsobjekt skyddade i valvet?

Nej. När du har aktiverat CMK-kryptering kan du inte återgå till att använda PMK:er. Du kan ändra nycklarna enligt dina krav.

Gäller CMK-kryptering för Azure Backup även för Azure Site Recovery?

Nej. I den här artikeln beskrivs endast kryptering av säkerhetskopierade data. För Azure Site Recovery måste du ange egenskapen separat som tillgänglig från tjänsten.

Jag missade något av stegen i den här artikeln och fortsatte med att skydda min datakälla. Kan jag fortfarande använda CMK-kryptering?

Om du inte följer stegen i artikeln och fortsätter att skydda objekt kanske valvet inte kan använda CMK-kryptering. Vi rekommenderar att du använder den här checklistan innan du skyddar objekt.

Ökar användningen av CMK-kryptering kostnaden för mina säkerhetskopior?

Att använda CMK-kryptering för säkerhetskopiering medför inga extra kostnader. Men du kan fortsätta att debiteras kostnader för att använda ditt nyckelvalv där nyckeln lagras.