Aktivera Microsoft Defender för SQL-servrar på datorer

Defender för SQL skyddar dina IaaS SQL-servrar genom att identifiera och minimera potentiella databassårbarheter och identifiera avvikande aktiviteter som kan tyda på hot mot dina databaser.

Defender för molnet fylls med aviseringar när den identifierar misstänkta databasaktiviteter, potentiellt skadliga försök att komma åt eller utnyttja SQL-datorer, SQL-inmatningsattacker, avvikande databasåtkomst och frågemönster. Aviseringarna som skapas av dessa typer av händelser visas på aviseringsreferenssidan.

Defender för molnet använder sårbarhetsbedömning för att identifiera, spåra och hjälpa dig att åtgärda potentiella sårbarheter i databasen. Utvärderingsgenomsökningar ger en översikt över dina SQL-datorers säkerhetstillstånd och innehåller information om eventuella säkerhetsresultat.

Läs mer om sårbarhetsbedömning för Azure SQL-servrar på datorer.

Defender för SQL-servrar på datorer skyddar dina SQL-servrar i Azure, flera moln och till och med lokala datorer.

Läs mer om SQL Server på virtuella datorer.

För lokala SQL-servrar kan du lära dig mer om SQL Server som aktiveras av Azure Arc och hur du installerar Log Analytics-agenten på Windows-datorer utan Azure Arc.

För SQL-servrar med flera moln:

Ansluta ditt GCP-projekt till Microsoft Defender för molnet

Kommentar

Du måste aktivera databasskydd för dina SQL-servrar med flera moln via AWS-anslutningstjänsten eller GCP-anslutningsappen.

Tillgänglighet

| Aspekt | Details |

|---|---|

| Versionstillstånd: | Allmän tillgänglighet (GA) |

| Prissättning: | Microsoft Defender för SQL-servrar på datorer faktureras enligt prissidan |

| Skyddade SQL-versioner: | SQL Server-version: 2012, 2014, 2016, 2017, 2019, 2022 - SQL på virtuella Azure-datorer - SQL Server på Azure Arc-aktiverade servrar |

| Moln: |

Aktivera Defender för SQL på datorer som inte är Azure-datorer med hjälp av AMA-agenten

Förutsättningar för att aktivera Defender för SQL på datorer som inte är Azure-datorer

En aktiv Azure-prenumeration.

Prenumerationens ägarbehörigheter för den prenumeration där du vill tilldela principen.

Krav för SQL Server på datorer:

- Behörigheter: Windows-användaren som kör SQL-servern måste ha sysadmin-rollen i databasen.

- Tillägg: Följande tillägg bör läggas till i listan över tillåtna:

- Defender för SQL (IaaS och Arc):

- Utgivare: Microsoft.Azure.AzureDefenderForSQL

- Typ: AdvancedThreatProtection.Windows

- SQL IaaS-tillägg (IaaS):

- Utgivare: Microsoft.SqlServer.Management

- Typ: SqlIaaSAgent

- SQL IaaS-tillägg (Arc):

- Utgivare: Microsoft.AzureData

- Typ: WindowsAgent.SqlServer

- AMA-tillägg (IaaS och Arc):

- Utgivare: Microsoft.Azure.Monitor

- Typ: AzureMonitorWindowsAgent

- Defender för SQL (IaaS och Arc):

Namngivningskonventioner i listan Neka princip

Defender för SQL använder följande namngivningskonvention när vi skapar våra resurser:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Resursgrupp:

DefaultResourceGroup- - Log Analytics-arbetsyta:

D4SQL--

- DCR:

Defender för SQL använder MicrosoftDefenderForSQL som en createBy-databastagg .

Steg för att aktivera Defender för SQL på datorer som inte är Azure-datorer

Ansluta SQL-servern till Azure Arc. Mer information om operativsystem som stöds, anslutningskonfiguration och nödvändiga behörigheter finns i följande dokumentation:

När Azure Arc har installerats installeras Azure-tillägget för SQL Server automatiskt på databasservern. Mer information finns i Hantera automatisk anslutning för SQL Server som aktiveras av Azure Arc.

Aktivera Defender för SQL

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration.

På sidan Defender-planer letar du upp planen Databaser och väljer Välj typer.

I markeringsfönstret Resurstyper växlar du SQL-servrarna på datorerna till På.

Välj Fortsätt.

Välj Spara.

När det är aktiverat använder vi något av följande principinitiativ:

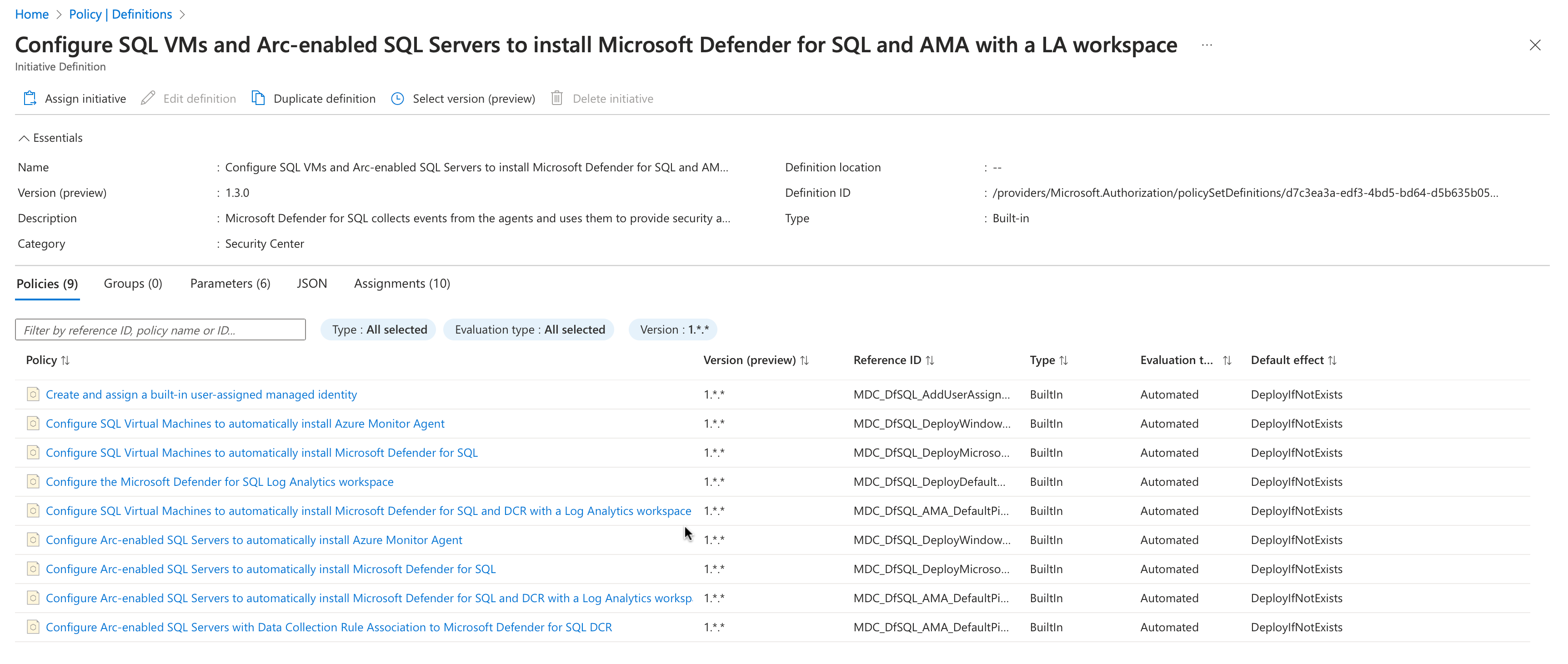

- Konfigurera virtuella SQL-datorer och Arc-aktiverade SQL-servrar för att installera Microsoft Defender för SQL och AMA med en Log Analytics-arbetsyta (LAW) för en standardlag. Detta skapar resursgrupper med datainsamlingsregler och en standardarbetsyta för Log Analytics. Mer information om Log Analytics-arbetsytan finns i Översikt över Log Analytics-arbetsytor.

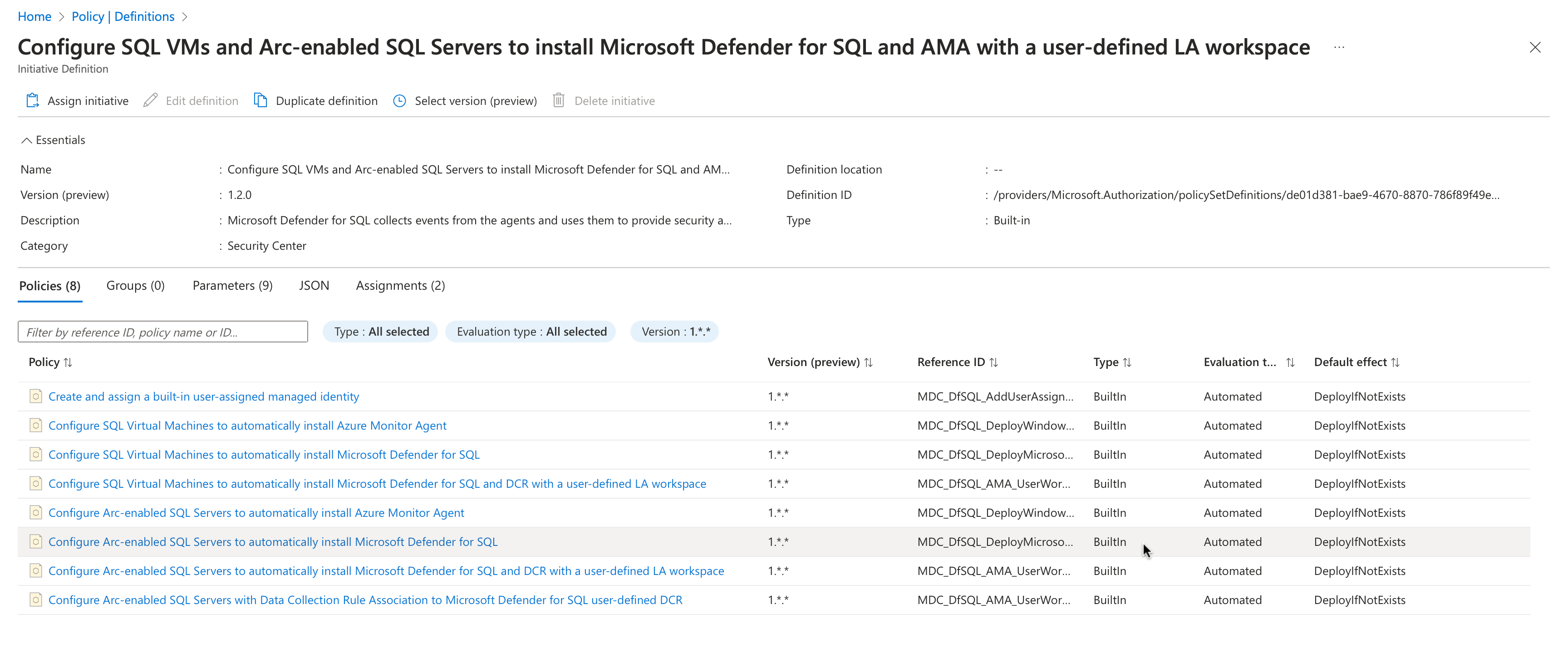

- Konfigurera virtuella SQL-datorer och Arc-aktiverade SQL-servrar för att installera Microsoft Defender för SQL och AMA med en användardefinierad LAG. Detta skapar en resursgrupp med datainsamlingsregler och en anpassad Log Analytics-arbetsyta i den fördefinierade regionen. Under den här processen installerar vi Azure-övervakningsagenten. Mer information om alternativen för att installera AMA-agenten finns i Krav för Azure Monitor Agent.

För att slutföra installationsprocessen krävs en omstart av SQL-servern (instansen) för versioner 2017 och senare.

Aktivera Defender för SQL på virtuella Azure-datorer med hjälp av AMA-agenten

Förutsättningar för att aktivera Defender för SQL på virtuella Azure-datorer

- En aktiv Azure-prenumeration.

- Prenumerationens ägarbehörigheter för den prenumeration där du vill tilldela principen.

- Krav för SQL Server på datorer:

- Behörigheter: Windows-användaren som kör SQL-servern måste ha sysadmin-rollen i databasen.

- Tillägg: Följande tillägg bör läggas till i listan över tillåtna:

- Defender för SQL (IaaS och Arc):

- Utgivare: Microsoft.Azure.AzureDefenderForSQL

- Typ: AdvancedThreatProtection.Windows

- SQL IaaS-tillägg (IaaS):

- Utgivare: Microsoft.SqlServer.Management

- Typ: SqlIaaSAgent

- SQL IaaS-tillägg (Arc):

- Utgivare: Microsoft.AzureData

- Typ: WindowsAgent.SqlServer

- AMA-tillägg (IaaS och Arc):

- Utgivare: Microsoft.Azure.Monitor

- Typ: AzureMonitorWindowsAgent

- Defender för SQL (IaaS och Arc):

- Eftersom vi skapar en resursgrupp i USA, östra, som en del av processen för automatisk etablering av aktivering, måste den här regionen tillåtas eller så kan Defender för SQL inte slutföra installationsprocessen.

Steg för att aktivera Defender för SQL på virtuella Azure-datorer

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration.

På sidan Defender-planer letar du upp planen Databaser och väljer Välj typer.

I markeringsfönstret Resurstyper växlar du SQL-servrarna på datorerna till På.

Välj Fortsätt.

Välj Spara.

När det är aktiverat använder vi något av följande principinitiativ:

- Konfigurera virtuella SQL-datorer och Arc-aktiverade SQL-servrar för att installera Microsoft Defender för SQL och AMA med en Log Analytics-arbetsyta (LAW) för en standardlag. Då skapas en resursgrupp i USA, östra och en hanterad identitet. Mer information om hur du använder den hanterade identiteten finns i Resource Manager-mallexempel för agenter i Azure Monitor. Den skapar också en resursgrupp som innehåller en datainsamlingsregler (DCR) och en standard-LAG. Alla resurser konsolideras under den här enskilda resursgruppen. DCR och LAW skapas för att överensstämma med regionen för den virtuella datorn (VM).

- Konfigurera virtuella SQL-datorer och Arc-aktiverade SQL-servrar för att installera Microsoft Defender för SQL och AMA med en användardefinierad LAG. Då skapas en resursgrupp i USA, östra och en hanterad identitet. Mer information om hur du använder den hanterade identiteten finns i Resource Manager-mallexempel för agenter i Azure Monitor. Den skapar också en resursgrupp med en DCR och en anpassad LAG i den fördefinierade regionen.

För att slutföra installationsprocessen krävs en omstart av SQL-servern (instansen) för versioner 2017 och senare.

Vanliga frågor

När distributionen är klar, hur länge behöver vi vänta för att se en lyckad distribution?

Det tar cirka 30 minuter att uppdatera skyddsstatusen med SQL IaaS-tillägget, förutsatt att alla förutsättningar är uppfyllda.

Hur gör jag för att kontrollera att distributionen har slutförts och att databasen nu är skyddad?

- Leta upp databasen i det övre sökfältet i Azure Portal.

- Under fliken Säkerhet väljer du Defender för molnet.

- Kontrollera skyddsstatusen. Om statusen är Skyddad lyckades distributionen.

Vad är syftet med den hanterade identitet som skapades under installationsprocessen på virtuella Azure SQL-datorer?

Den hanterade identiteten är en del av Azure Policy, som push-överför AMA. Den används av AMA för att komma åt databasen för att samla in data och skicka dem via Log Analytics-arbetsytan (LAW) för att Defender för molnet. Mer information om hur du använder den hanterade identiteten finns i Resource Manager-mallexempel för agenter i Azure Monitor.

Kan jag använda min egen DCR eller hanterad identitet i stället för att Defender för molnet skapa en ny?

Ja, vi tillåter att du tar med din egen identitet eller DCR endast med hjälp av följande skript. Mer information finns i Aktivera Microsoft Defender för SQL-servrar på datorer i stor skala.

Hur många resursgrupper och Log Analytics-arbetsytor skapas via den automatiska etableringsprocessen?

Som standard skapar vi resursgruppen, arbetsytan och DCR per region som har SQL-datorn. Om du väljer alternativet för anpassad arbetsyta skapas endast en resursgrupp och DCR på samma plats som arbetsytan.

Hur kan jag aktivera SQL-servrar på datorer med AMA i stor skala?

Se Aktivera Microsoft Defender för SQL-servrar på datorer i stor skala för processen för hur du aktiverar Automatisk avetablering av Microsoft Defender för SQL i flera prenumerationer samtidigt. Den gäller för SQL-servrar som finns på virtuella Azure-datorer, lokala miljöer och Azure Arc-aktiverade SQL-servrar.

Vilka tabeller används i LAW med AMA?

Defender för SQL på virtuella SQL-datorer och Arc-aktiverade SQL-servrar använder Log Analytics-arbetsytan (LAW) för att överföra data från databasen till Defender för molnet-portalen. Det innebär att inga data sparas lokalt i LAW. Tabellerna i LAW med namnet SQLAtpStatus och SqlVulnerabilityAssessmentScanStatus dras tillbaka när MMA är inaktuellt. ATP- och VA-status kan visas i Defender för molnet portalen.

Hur samlar Defender för SQL in loggar från SQL-servern?

Defender för SQL använder Xevent, från och med SQL Server 2017. I tidigare versioner av SQL Server samlar Defender för SQL in loggarna med hjälp av SQL Server-granskningsloggarna.

Jag ser en parameter med namnet enableCollectionOfSqlQueriesForSecurityResearch i principinitiativet. Innebär det att mina data samlas in för analys?

Den här parametern används inte i dag. Standardvärdet är falskt, vilket innebär att om du inte ändrar värdet proaktivt förblir det falskt. Det finns ingen effekt från den här parametern.

Relaterat innehåll

Relaterad information finns i följande resurser: