Aktivera sårbarhetsgenomsökning med den integrerade Qualys-skannern (inaktuell)

Kommentar

Den här planen är inaktuell från och med den 1 maj 2024.

En viktig komponent i varje cyberrisk- och säkerhetsprogram är identifiering och analys av sårbarheter. Defender for Cloud kontrollerar regelbundet dina anslutna datorer för att säkerställa att de kör verktyg för sårbarhetsbedömning.

När en dator hittas som inte har någon distribuerad lösning för sårbarhetsbedömning genererar Defender för molnet säkerhetsrekommendationsen: Datorer bör ha en lösning för sårbarhetsbedömning. Använd den här rekommendationen om du vill distribuera lösningen för sårbarhetsbedömning till dina virtuella Azure-datorer och dina Azure Arc-aktiverade hybriddatorer.

Defender for Cloud innehåller sårbarhetsgenomsökning för dina datorer. Du behöver inte en Qualys-licens eller ens ett Qualys-konto – allt hanteras sömlöst i Defender för molnet. Den här sidan innehåller information om den här skannern och instruktioner för hur du distribuerar den.

Dricks

Den integrerade lösningen för sårbarhetsbedömningen stödjer både Azures virtuella maskiner och hybridmaskiner. Om du vill distribuera skannern för sårbarhetsbedömning till dina lokala datorer och datorer med flera moln ansluter du dem först till Azure med Azure Arc enligt beskrivningen i Ansluta dina datorer som inte är Azure till Defender för molnet.

Defender for Clouds integrerade lösning för sårbarhetsbedömning fungerar sömlöst med Azure Arc. När du har distribuerat Azure Arc visas dina datorer i Defender för molnet och ingen Log Analytics-agent krävs.

Om du inte vill använda sårbarhetsbedömningen som drivs av Qualys kan du använda Upravljanje ranjivostima za Microsoft Defender eller distribuera en BYOL-lösning med din egen Qualys-licens, Rapid7-licens eller en annan lösning för sårbarhetsbedömning.

Tillgänglighet

| Aspekt | Details |

|---|---|

| Versionstillstånd: | Allmän tillgänglighet (GA) |

| Datortyper (hybridscenarier): | |

| Prissättning: | Kräver Microsoft Defender för serverplan 2 |

| Nödvändiga roller och behörigheter: | Ägare (resursgruppsnivå) kan distribuera skannern Säkerhetsläsaren kan visa resultat |

| Moln: |

Översikt över den integrerade sårbarhetsskannern

Sårbarhetsskannern som ingår i Microsoft Defender för molnet drivs av Qualys. Qualys skanner är ett av de ledande verktygen för identifiering av säkerhetsrisker i realtid. Den är endast tillgänglig med Microsoft Defender för servrar. Du behöver inte en Qualys-licens eller ens ett Qualys-konto – allt hanteras sömlöst i Defender för molnet.

Så här fungerar den integrerade sårbarhetsskannern

Tillägget för sårbarhetsskanner fungerar på följande sätt:

Distribuera – Microsoft Defender för molnet övervakar dina datorer och ger rekommendationer för att distribuera Qualys-tillägget på den valda datorn/datorerna.

Samla in information – Tillägget samlar in artefakter och skickar dem för analys i Qualys-molntjänsten i den definierade regionen.

Analysera – Qualys molntjänst utför sårbarhetsbedömningen och skickar sina resultat till Defender för molnet.

Viktigt!

För att säkerställa sekretess, konfidentialitet och säkerhet för våra kunder delar vi inte kundinformation med Qualys. Läs mer om de sekretessstandarder som är inbyggda i Azure.

Rapport – Resultaten är tillgängliga i Defender för molnet.

Distribuera den integrerade skannern till dina Azure- och hybriddatorer

Öppna Defender för molnet från Azure-portalen.

Öppna sidan Rekommendationer från Defender för molnets meny.

Välj rekommendationen Datorer ska ha en lösning för sårbarhetsbedömning.

Dricks

Datorn

server16-test, är en Azure Arc-aktiverad dator. Information om hur du distribuerar skannern för sårbarhetsbedömning till dina lokala datorer och datorer med flera moln finns i Ansluta dina datorer som inte är Azure till Defender för molnet.Defender for Cloud fungerar sömlöst med Azure Arc. När du har distribuerat Azure Arc visas dina datorer i Defender för molnet och ingen Log Analytics-agent krävs.

Dina datorer visas i en eller flera av följande grupper:

- Felfria resurser – Defender för molnet upptäckte en lösning för sårbarhetsbedömning som körs på dessa datorer.

- Resurser som inte är felfria – Ett tillägg för sårbarhetsskanner kan distribueras till dessa datorer.

- Inte tillämpliga resurser – dessa datorer stöds inte för tillägget för sårbarhetsskanner.

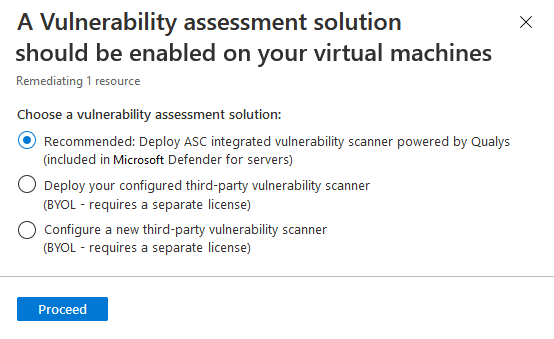

I listan över datorer med feltillstånd väljer du de datorer som ska ta emot en lösning för sårbarhetsbedömning och väljer Åtgärda.

Viktigt!

Beroende på konfigurationen kan den här listan se annorlunda ut.

- Om du inte har konfigurerat en sårbarhetsskanner från tredje part erbjuds du inte möjligheten att distribuera den.

- Om de valda datorerna inte skyddas av Microsoft Defender för servrar är alternativet Defender för molnintegrerad sårbarhetsskanner inte tillgängligt.

Välj det rekommenderade alternativet Distribuera integrerad sårbarhetsskanner och Fortsätt.

Du får en bekräftelse till. Välj Åtgärda.

Skannertillägget installeras på alla valda datorer inom några minuter.

Genomsökningen börjar automatiskt så snart tillägget har distribuerats. Genomsökningar körs var 12:e timme. Det här intervallet kan inte konfigureras.

Viktigt!

Om distributionen misslyckas på en eller flera datorer kontrollerar du att måldatorerna kan kommunicera med Qualys molntjänst genom att lägga till följande IP-adresser i dina tillåtna listor (via port 443 – standardvärdet för HTTPS):

https://qagpublic.qg3.apps.qualys.com- Qualys datacenter i USAhttps://qagpublic.qg2.apps.qualys.eu- Qualys europeiska datacenter

Om din dator finns i en region i en europeisk Azure-geografi (till exempel Europa, Storbritannien, Tyskland) bearbetas dess artefakter i Qualys europeiska datacenter. Artefakter för virtuella datorer som finns någon annanstans skickas till det amerikanska datacentret.

Automatisera distributioner i stor skala

Kommentar

Alla verktyg som beskrivs i det här avsnittet är tillgängliga från Defender för molnets GitHub-communitylagringsplats. Där hittar du skript, automatiseringar och andra användbara resurser som du kan använda i din Defender for Cloud-distribution.

Vissa av dessa verktyg påverkar bara nya datorer som är anslutna när du har aktiverat vid skalningsdistribution. Andra distribuerar också till befintliga datorer. Du kan kombinera flera metoder.

Några av de sätt som du kan automatisera distributionen på i stor skala av den integrerade skannern:

- Azure Resource Manager – Den här metoden är tillgänglig från visa rekommendationslogik i Azure-portalen. Reparationsskriptet innehåller relevant ARM-mall som du kan använda för din automatisering:

- DeployIfNotExists-princip – en anpassad princip för att säkerställa att alla nyskapade datorer får skannern. Välj Distribuera till Azure och ange relevanta parametrar. Du kan tilldela den här principen på resursgrupper, prenumerationer eller hanteringsgrupper.

- PowerShell-skript – Använd skriptet

Update qualys-remediate-unhealthy-vms.ps1för att distribuera tillägget för alla virtuella datorer som inte är felfria. Om du vill installera på nya resurser automatiserar du skriptet med Azure Automation. Skriptet hittar alla datorer med feltillstånd som identifieras av rekommendationen och kör ett Azure Resource Manager-anrop. - Azure Logic Apps – Skapa en logikapp baserat på exempelappen. Använd Verktyg för arbetsflödesautomatisering i Defender för molnet för att utlösa logikappen för att distribuera skannern när datorerna ska ha en rekommendation för sårbarhetsbedömningslösningen som genereras för en resurs.

- REST API – Om du vill distribuera den integrerade lösningen för sårbarhetsbedömning med hjälp av REST-API:et för Defender för molnet gör du en PUT-begäran för följande URL och lägger till relevant resurs-ID:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Utlösa en genomsökning på begäran

Du kan utlösa en genomsökning på begäran från själva datorn med hjälp av lokalt eller fjärrstyrda skript eller grupprincipobjekt (GPO). Du kan också integrera den i dina programdistributionsverktyg i slutet av ett korrigeringsdistributionsjobb.

Följande kommandon utlöser en genomsökning på begäran:

- Windows-datorer:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux-datorer:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Nästa steg

Defender for Cloud erbjuder även sårbarhetsanalys för din:

- SQL-databaser – Utforska rapporter om sårbarhetsbedömning på instrumentpanelen för sårbarhetsbedömning

- Azure Container Registry-avbildningar – Sårbarhetsbedömningar för Azure med Upravljanje ranjivostima za Microsoft Defender