Förbered för avveckling av Log Analytics-agenten

Log Analytics-agenten, även kallad Microsoft Monitoring Agent (MMA), går i pension i november 2024. Därför uppdateras Defender för servrar och Defender för SQL på datorplaner i Microsoft Defender för molnet, och funktioner som förlitar sig på Log Analytics-agenten kommer att göras om.

Den här artikeln sammanfattar planer för agentens tillbakadragning.

Förbereda Defender för servrar

Defender for Servers-planen använder Log Analytics-agenten i allmän tillgänglighet (GA) och i AMA för vissa funktioner (i förhandsversion). Här är vad som händer med de här funktionerna framöver:

För att förenkla registrering kommer alla säkerhetsfunktioner och funktioner i Defender för servrar att tillhandahållas med en enda agent (Microsoft Defender för Endpoint), kompletterad med agentlös datorgenomsökning, utan något beroende av Log Analytics-agenten eller AMA.

- Defender for Servers-funktioner, som är baserade på AMA, är för närvarande i förhandsversion och kommer inte att släppas i GA.

- Funktioner i förhandsversionen som förlitar sig på AMA stöds fortfarande tills en alternativ version av funktionen tillhandahålls, som förlitar sig på Defender för Endpoint-integrering eller funktionen för agentlös datorgenomsökning.

- Genom att aktivera defender för endpoint-integrering och agentlös maskingenomsökning innan utfasningen äger rum är defender for servers-distributionen uppdaterad och stöds.

Funktionsfunktioner

I följande tabell sammanfattas hur funktionerna i Defender för servrar kommer att tillhandahållas. De flesta funktioner är redan allmänt tillgängliga med hjälp av Defender för Endpoint-integrering eller agentlös maskingenomsökning. Resten av funktionerna är antingen tillgängliga i GA när MMA dras tillbaka eller kommer att bli inaktuellt.

| Funktion | Aktuellt stöd | Nytt stöd | Status för ny upplevelse |

|---|---|---|---|

| Defender för Endpoint-integrering för Windows-datorer på låg nivå (Windows Server 2016/2012 R2) | Äldre Defender för Endpoint-sensor, baserat på Log Analytics-agenten | Enhetlig agentintegrering | – Funktioner med MDE-enhetlig agent är GA. – Funktioner med den äldre Defender för Endpoint-sensorn som använder Log Analytics-agenten kommer att bli inaktuella i augusti 2024. |

| Hotidentifiering på OS-nivå | Log Analytics handläggare | Integrering av Defender för Endpoint-agent | Funktioner med Defender för Endpoint-agenten är GA. |

| Anpassningsbara programkontroller | Log Analytics-agent (GA), AMA (förhandsversion) | --- | Funktionen för anpassningsbar programkontroll är inställd på att vara inaktuell i augusti 2024. |

| Rekommendationer för identifiering av slutpunktsskydd | Rekommendationer som är tillgängliga via CSPM-planen (Foundational Cloud Security Posture Management) och Defender for Servers med hjälp av Log Analytics-agenten (GA), AMA (förhandsversion) | Agentlös datorgenomsökning | – Funktioner med agentlös maskingenomsökning har släppts för förhandsversion i början av 2024 som en del av Defender for Servers Plan 2 och Defender CSPM-planen. – Virtuella Azure-datorer, GCP-instanser (Google Cloud Platform) och Amazon Web Services-instanser (AWS) stöds. Lokala datorer stöds inte. |

| Rekommendation om os-uppdatering saknas | Rekommendationer som är tillgängliga i grundläggande CSPM- och Defender for Servers-planer med hjälp av Log Analytics-agenten. | Integrering med Update Manager, Microsoft | Nya rekommendationer som baseras på Azure Update Manager-integrering är GA, utan agentberoenden. |

| Os-felkonfigurationer (Microsoft Cloud Security Benchmark) | Rekommendationer som är tillgängliga via grundläggande CSPM- och Defender for Servers-planer med hjälp av Log Analytics-agenten, gästkonfigurationstillägget (förhandsversion). | Gästkonfigurationstillägg, som en del av Defender for Servers Plan 2. | – Funktioner baserade på gästkonfigurationstillägget släpps till GA i september 2024 – Endast för Defender för molnet kunder: funktionerna med Log Analytics-agenten kommer att bli inaktuella i november 2024. – Stöd för den här funktionen för Docker-hubb- och Azure Virtual Machine Scale Sets kommer att vara inaktuell i augusti 2024. |

| Övervakning av filintegritet | Log Analytics-agent, AMA (förhandsversion) | Integrering av Defender för Endpoint-agent | Funktioner med Defender för Endpoint-agenten kommer att vara tillgängliga i augusti 2024. – Endast för Defender för molnet kunder: funktionerna med Log Analytics-agenten kommer att bli inaktuella i november 2024. – Funktioner med AMA upphör att fungera när Defender för Endpoint-integreringen släpps. |

Automatisk etablering av Log Analytics-agent – utfasningsplan

Som en del av MMA-agentens tillbakadragning kommer även funktionen för automatisk etablering som tillhandahåller installation och konfiguration av agenten för MDC-kunder att bli inaktuell i två steg:

I slutet av september 2024 – automatisk etablering av MMA inaktiveras för kunder som inte längre använder funktionen, samt för nyligen skapade prenumerationer:

- Befintliga prenumerationer som stänger av automatisk MMA-etablering efter slutet av september kommer inte längre att kunna aktivera funktionen efteråt.

- Automatisk etablering av nya prenumerationer kan inte längre aktiveras och inaktiveras automatiskt.

- Slutet av november 2024 – funktionen inaktiveras för prenumerationer som ännu inte har stängt av den. Från och med nu kan det inte längre vara möjligt att aktivera funktionen för befintliga prenumerationer.

500 MB-förmånen för datainmatning

För att bevara 500 MB ledigt datainmatningsbidrag för de datatyper som stöds måste du migrera från MMA till AMA.

Kommentar

Förmånen beviljas till varje AMA-dator som ingår i en prenumeration med Defender for Servers plan 2 aktiverat.

Förmånen beviljas den arbetsyta som datorn rapporterar till.

Säkerhetslösningen bör installeras på den relaterade arbetsytan. Läs mer om hur du utför det här.

Om datorn rapporterar till mer än en arbetsyta beviljas förmånen endast en av dem.

Läs mer om hur du distribuerar AMA.

För SQL-servrar på datorer rekommenderar vi att du migrerar till sql-serverinriktade azure monitoring agent (AMA) automatisk etableringsprocess.

Ändringar i äldre Defender for Servers Plan 2-registrering via Log Analytics-agenten

Den äldre metoden för att registrera servrar till Defender for Servers Plan 2 baserat på Log Analytics-agenten och använda Log Analytics-arbetsytor har också angetts för tillbakadragning:

Onboarding-upplevelsen för registrering av nya datorer som inte är Azure-datorer till Defender för servrar med Log Analytics-agenter och arbetsytor tas bort från bladen Inventering och Komma igång i Defender för molnet-portalen.

För att undvika att förlora säkerhetstäckningen på de berörda datorerna som är anslutna till en Log Analytics-arbetsyta, med agentens tillbakadragning:

Om du registrerade icke-Azure-servrar (både lokalt och multimoln) med den äldre metoden bör du nu ansluta dessa datorer via Azure Arc-aktiverade servrar till Prenumerationer och anslutningsappar för Defender for Servers Plan 2 i Azure. Läs mer om att distribuera Arc-datorer i stor skala.

- Om du använde den äldre metoden för att aktivera Defender för servrar plan 2 på valda virtuella Azure-datorer rekommenderar vi att du aktiverar Defender för servrar plan 2 på Azure-prenumerationer för dessa datorer. Du kan sedan undanta enskilda datorer från Defender for Servers-täckningen med hjälp av konfigurationen Defender för servrar per resurs.

Det här är en sammanfattning av den nödvändiga åtgärden för var och en av servrarna som registrerats i Defender för servrar plan 2 via den äldre metoden:

| Datortyp | Åtgärd som krävs för att bevara säkerhetstäckningen |

|---|---|

| På lokala servrar | Registreras i Arc och är ansluten till en prenumeration med Defender för servrar, plan 2 |

| Virtuella Azure-datorer | Ansluta till prenumeration med Defender för servrar, plan 2 |

| Flera molnservrar | Ansluta till anslutningsprogram för flera moln med Azure Arc-etablering och Defender for Servers-plan 2 |

Rekommendationer för systemuppdatering och korrigeringar – vägledning om ändringar och migrering

Systemuppdateringar och korrigeringar är avgörande för att hålla dina datorers säkerhet och hälsa. Uppdateringar innehåller ofta säkerhetskorrigeringar för säkerhetsrisker som, om de lämnas ofixerade, kan utnyttjas av angripare.

Rekommendationer för systemuppdateringar har tidigare tillhandahållits av Defender för molnet Foundational CSPM och Defender for Servers-planer med Log Analytics-agenten. Den här upplevelsen har ersatts av säkerhetsrekommendationer som samlas in med Azure Update Manager och har skapats av två nya rekommendationer:

Datorer bör konfigureras för att regelbundet söka efter systemuppdateringar som saknas

Systemuppdateringar bör installeras på dina datorer (drivs av Azure Update Manager)

Lär dig hur du åtgärdar systemuppdateringar och korrigeringsrekommendationer på dina datorer.

Vilka rekommendationer ersätts?

I följande tabell sammanfattas tidsplanen för rekommendationer som är inaktuella och ersatta.

| Rekommendation | Handläggare | Resurser som stöds | Utfasningsdatum | Ersättningsrekommendations |

|---|---|---|---|---|

| Systemuppdateringar bör installeras på dina datorer | MMA | Azure och icke-Azure (Windows & Linux) | Augusti 2024 | Ny rekommendation som drivs av Azure Update Manager |

| Systemuppdateringar på vm-skalningsuppsättningar ska installeras | MMA | Skalningsuppsättningar för virtuella Microsoft Azure-datorer | Augusti 2024 | Ingen ersättning |

Hur gör jag för att förbereda för de nya rekommendationerna?

Ansluta dina datorer som inte är Azure-datorer till Arc

Kontrollera att inställningen för periodisk utvärderingsuppdatering är aktiverad på dina datorer. Du kan göra det på två sätt:

- Åtgärda rekommendationen: Datorer bör konfigureras för att regelbundet söka efter saknade systemuppdateringar (drivs av Azure Update Manager).

- Aktivera periodisk utvärdering i stor skala med Azure Policy.

- När domeen är över kan Update Manager hämta de senaste uppdateringarna till datorerna och du kan visa den senaste datorns efterlevnadsstatus.

Kommentar

Om du aktiverar periodiska utvärderingar för Arc-aktiverade datorer som Defender for Servers Plan 2 inte är aktiverat på deras relaterade prenumeration eller anslutningsprogram, omfattas prissättningen för Azure Update Manager. Arc-aktiverade datorer som Defender for Servers Plan 2 är aktiverat på deras relaterade prenumerationer eller anslutningsappar, eller någon virtuell Azure-dator, är berättigade till den här funktionen utan extra kostnad.

Rekommendationer för slutpunktsskydd – vägledning för ändringar och migrering

Slutpunktsidentifiering och rekommendationer tillhandahölls tidigare av Defender för molnet Grundläggande CSPM och Defender for Servers-planer med Log Analytics-agenten i GA eller i förhandsversion via AMA. De här funktionerna har ersatts av säkerhetsrekommendationer som samlas in med hjälp av agentlös maskingenomsökning.

Rekommendationer för slutpunktsskydd skapas i två steg. Det första steget är identifiering av en identifiering och åtgärd på slutpunkt lösning. Den andra är utvärderingen av lösningens konfiguration. Följande tabeller innehåller information om de aktuella och nya upplevelserna för varje fas.

Lär dig hur du hanterar de nya identifiering och åtgärd på slutpunkt rekommendationerna (agentlösa).

Lösning för slutpunktsidentifiering och svar – identifiering

| Ytdiagram | Aktuell upplevelse (baserat på AMA/MMA) | Ny upplevelse (baserad på agentlös maskingenomsökning) |

|---|---|---|

| Vad behövs för att klassificera en resurs som felfri? | Ett antivirusprogram är på plats. | Det finns en identifiering och åtgärd på slutpunkt lösning. |

| Vad behövs för att få rekommendationen? | Log Analytics handläggare | Agentlös datorgenomsökning |

| Vilka planer stöds? | – Grundläggande CSPM (kostnadsfritt) – Defender för servrar, plan 1 och plan 2 |

– Defender CSPM – Defender för servrar, plan 2 |

| Vilken korrigering är tillgänglig? | Installera Microsoft anti-malware. | Installera Defender för Endpoint på valda datorer/prenumerationer. |

Lösning för slutpunktsidentifiering och svar – konfigurationsbedömning

| Ytdiagram | Aktuell upplevelse (baserat på AMA/MMA) | Ny upplevelse (baserad på agentlös maskingenomsökning) |

|---|---|---|

| Resurser klassificeras som felaktiga om en eller flera av säkerhetskontrollerna inte är felfria. | Tre säkerhetskontroller: – Realtidsskyddet är inaktiverat - Signaturer är inaktuella. – Både snabbsökning och fullständig genomsökning körs inte på sju dagar. |

Tre säkerhetskontroller: – Antivirus är inaktiverat eller delvis konfigurerat - Signaturer är inaktuella – Både snabbsökning och fullständig genomsökning körs inte på sju dagar. |

| Förutsättningar för att få rekommendationen | En lösning mot skadlig kod på plats | En identifiering och åtgärd på slutpunkt lösning på plats. |

Vilka rekommendationer är inaktuella?

I följande tabell sammanfattas tidsplanen för rekommendationer som är inaktuella och ersatta.

| Rekommendation | Handläggare | Resurser som stöds | Utfasningsdatum | Ersättningsrekommendations |

|---|---|---|---|---|

| Slutpunktsskydd ska installeras på dina datorer (offentligt) | MMA/AMA | Azure och icke-Azure (Windows & Linux) | Juli 2024 | Ny rekommendation utan agent |

| Problem med slutpunktsskyddshälsa bör lösas på dina datorer (offentliga) | MMA/AMA | Azure (Windows) | Juli 2024 | Ny rekommendation utan agent |

| Hälsofel för slutpunktsskydd på vm-skalningsuppsättningar bör lösas | MMA | Skalningsuppsättningar för virtuella Microsoft Azure-datorer | Augusti 2024 | Ingen ersättning |

| Slutpunktsskyddslösningen ska installeras på vm-skalningsuppsättningar | MMA | Skalningsuppsättningar för virtuella Microsoft Azure-datorer | Augusti 2024 | Ingen ersättning |

| Slutpunktsskyddslösningen ska finnas på datorer | MMA | Icke-Azure-resurser (Windows) | Augusti 2024 | Ingen ersättning |

| Installera slutpunktsskyddslösning på dina datorer | MMA | Azure och icke-Azure (Windows) | Augusti 2024 | Ny rekommendation utan agent |

| Problem med slutpunktsskyddshälsa på datorer bör lösas | MMA | Azure och icke-Azure (Windows och Linux) | Augusti 2024 | Ny rekommendation utan agent. |

Den nya rekommendationsupplevelsen som baseras på agentlös maskingenomsökning stöder både Windows- och Linux-operativsystem på flera datorer.

Hur fungerar ersättningen?

- Aktuella rekommendationer från Log Analytics-agenten eller AMA kommer att bli inaktuella över tid.

- Några av dessa befintliga rekommendationer kommer att ersättas av nya rekommendationer baserat på agentlös maskingenomsökning.

- Rekommendationer för närvarande i GA finns kvar tills Log Analytics-agenten dras tillbaka.

- Rekommendationer som för närvarande är i förhandsversion kommer att ersättas när den nya rekommendationen är tillgänglig i förhandsversionen.

Vad händer med säker poäng?

- Rekommendationer som för närvarande är i allmän tillgänglighet kommer att fortsätta att påverka säkerhetspoängen.

- Aktuella och kommande nya rekommendationer finns under samma Microsoft Cloud Security Benchmark-kontroll, vilket säkerställer att det inte finns någon duplicerad inverkan på säkerhetspoängen.

Hur gör jag för att förbereda för de nya rekommendationerna?

- Kontrollera att agentlös datorgenomsökning är aktiverad som en del av Defender for Servers Plan 2 eller Defender CSPM.

- Om det passar din miljö rekommenderar vi att du tar bort inaktuella rekommendationer när ersättningsrekommendationerna för allmän tillgänglighet blir tillgängliga. Det gör du genom att inaktivera rekommendationen i det inbyggda Defender för molnet-initiativet i Azure Policy.

Övervakning av filintegritet – vägledning för ändringar och migrering

Microsoft Defender för servrar Plan 2 erbjuder nu en ny FIM-lösning (File Integrity Monitoring) som drivs av Microsoft Defender för Endpoint(MDE) integrering. När FIM som drivs av MDE är offentligt tas DEN FIM som drivs av AMA-upplevelsen i Defender för molnet portalen bort. I november kommer FIM som drivs av MMA att bli inaktuellt.

Migrering från FIM via AMA

Om du för närvarande använder FIM via AMA:

Registrering av nya prenumerationer eller servrar till FIM baserat på AMA och tillägget för ändringsspårning, samt visning av ändringar, kommer inte längre att vara tillgängligt via Defender för molnet-portalen från och med den 30 maj.

Om du vill fortsätta använda FIM-händelser som samlas in av AMA kan du manuellt ansluta till relevant arbetsyta och visa ändringar i tabellen Ändringsspårning med följande fråga:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeOm du vill fortsätta registrera nya omfång eller konfigurera övervakningsregler kan du manuellt använda regler för dataanslutning för att konfigurera eller anpassa olika aspekter av datainsamling.

Microsoft Defender för molnet rekommenderar att du inaktiverar FIM via AMA och registrerar din miljö till den nya FIM-versionen baserat på Defender för Endpoint när den släpps.

Inaktivera FIM över AMA

Om du vill inaktivera FIM via AMA tar du bort Azure Ändringsspårning-lösningen. Mer information finns i Ta bort ChangeTracking-lösningen.

Du kan också ta bort relaterade regler för filändringsspårning datainsamling (DCR). Mer information finns i Remove-AzDataCollectionRuleAssociation eller Remove-AzDataCollectionRule.

När du har inaktiverat insamlingen av filhändelser med någon av metoderna ovan:

- Nya händelser kommer att sluta samlas in i det valda omfånget.

- De historiska händelser som redan har samlats in lagras fortfarande på den relevanta arbetsytan under tabellen ConfigurationChange i avsnittet Ändringsspårning. Dessa händelser förblir tillgängliga på den relevanta arbetsytan enligt den kvarhållningsperiod som definierats i den här arbetsytan. Mer information finns i Så här fungerar kvarhållning och arkivering.

Migrering från FIM via Log Analytics Agent (MMA)

Om du för närvarande använder FIM via Log Analytics-agenten (MMA):

Övervakning av filintegritet baserat på Log Analytics Agent (MMA) kommer att bli inaktuell i slutet av november 2024.

Microsoft Defender för molnet rekommenderar att du inaktiverar FIM över MMA och registrerar din miljö till den nya FIM-versionen baserat på Defender för Endpoint när den släpps.

Inaktivera FIM över MMA

Om du vill inaktivera FIM via MMA tar du bort Azure Ändringsspårning-lösningen. Mer information finns i Ta bort ChangeTracking-lösningen.

När du har inaktiverat samlingen med filhändelser:

- Nya händelser kommer att sluta samlas in i det valda omfånget.

- De historiska händelser som redan har samlats in lagras fortfarande på den relevanta arbetsytan under tabellen ConfigurationChange i avsnittet Ändringsspårning. Dessa händelser förblir tillgängliga på den relevanta arbetsytan enligt den kvarhållningsperiod som definierats i den här arbetsytan. Mer information finns i Så här fungerar kvarhållning och arkivering.

Baslinjeupplevelse

Funktionen för felkonfiguration av baslinjer på virtuella datorer är utformad för att säkerställa att dina virtuella datorer följer rekommenderade säkerhetsmetoder och organisationsprinciper. Felaktig konfiguration av baslinjer utvärderar konfigurationen av dina virtuella datorer mot de fördefinierade säkerhetsbaslinjerna och identifierar eventuella avvikelser eller felkonfigurationer som kan utgöra en risk för din miljö.

Datorinformation samlas in för utvärdering med Log Analytics-agenten (även kallad Microsoft Monitoring Agent (MMA).) MMA kommer att vara inaktuell i november 2024 och följande ändringar sker:

Datorinformation samlas in med hjälp av Azure Policy-gästkonfigurationen.

Följande Azure-principer är aktiverade med Azure Policy-gästkonfiguration:

"Windows-datorer bör uppfylla kraven för Säkerhetsbaslinjen för Azure-beräkning"

"Linux-datorer bör uppfylla kraven för Azure-beräkningssäkerhetsbaslinjen"

Kommentar

Om du tar bort dessa principer kommer du inte att kunna komma åt fördelarna med Azure Policy-gästkonfigurationstillägget.

OS-rekommendationer baserade på beräkningssäkerhetsbaslinjer tas inte längre med i Defender för molnet grundläggande CSPM. De här rekommendationerna kommer att vara tillgängliga när du aktiverar Defender för servrar plan 2.

Gå igenom prissidan för Defender för molnet om du vill veta mer om prisinformation för Defender-servrar plan 2.

Viktigt!

Tänk på att ytterligare funktioner som tillhandahålls av Azure Policy-gästkonfigurationen som finns utanför Defender för molnet portalen inte ingår i Defender för molnet och omfattas av prissättningsprinciper för Azure Policy-gästkonfigurationer. Till exempel reparation och anpassade principer. Mer information finns på sidan med prissättning för Azure Policy-gästkonfiguration.

Rekommendationer som tillhandahålls av MCSB som inte ingår i Säkerhetsbaslinjerna för Windows- och Linux-beräkning fortsätter att vara en del av den kostnadsfria grundläggande CSPM.

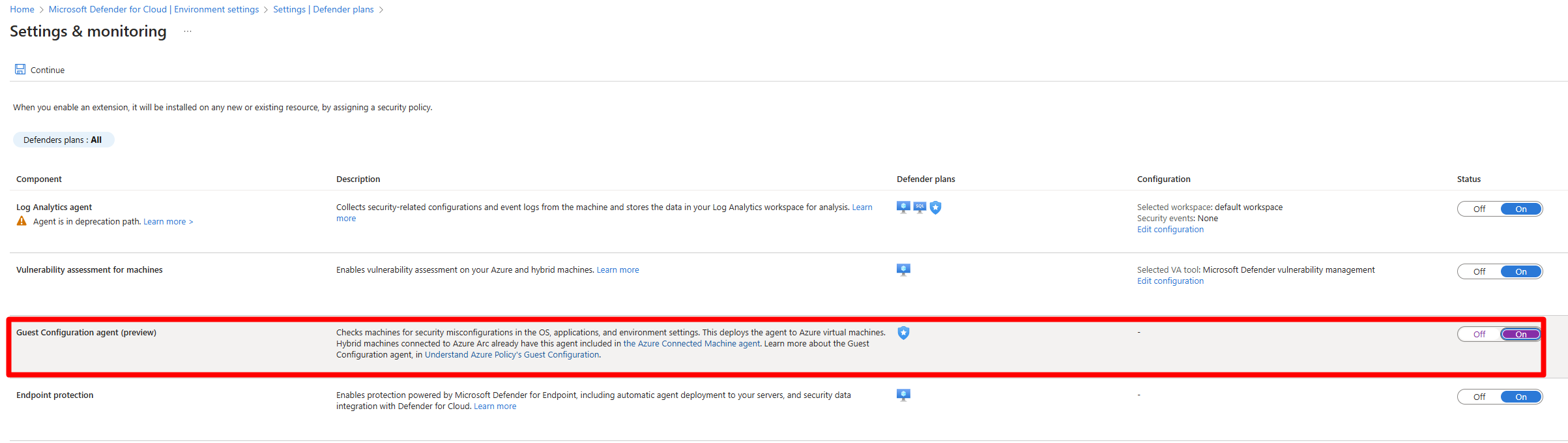

Installera Azure Policy-gästkonfiguration

För att kunna fortsätta att ta emot baslinjeupplevelsen måste du aktivera Defender för servrar plan 2 och installera Azure Policy-gästkonfigurationen. Detta säkerställer att du fortsätter att få samma rekommendationer och härdningsvägledning som du har fått via baslinjeupplevelsen.

Beroende på din miljö kan du behöva utföra följande steg:

Granska supportmatrisen för Azure Policy-gästkonfigurationen.

Installera Azure Policy-gästkonfigurationen på dina datorer.

Azure-datorer: På Defender för molnet-portalen går du till sidan med rekommendationer och söker efter och väljer Gästkonfigurationstillägget ska installeras på datorer och åtgärdar rekommendationen.

(Endast virtuella Azure-datorer) Du måste tilldela hanterad identitet.

- På Defender för molnet portalen går du till sidan med rekommendationer och söker efter och väljer Tillägg för gästkonfiguration för virtuella datorer ska distribueras med systemtilldelad hanterad identitet och åtgärda rekommendationen.

(Endast virtuella Azure-datorer) Valfritt: Du kan aktivera gästkonfigurationsagenten (förhandsversion) om du vill skapa azure policy-gästkonfigurationen automatiskt i hela prenumerationen.

- Så här aktiverar du gästkonfigurationsagenten:

- Logga in på Azure-portalen.

- Gå till Miljöinställningar>Dina prenumerationsinställningar>och övervakning.

- Välj Gästkonfiguration.

- Växla gästkonfigurationsagenten (förhandsversion) till På.

- Välj Fortsätt.

- Så här aktiverar du gästkonfigurationsagenten:

GCP och AWS: Azure Policy-gästkonfiguration installeras automatiskt när du ansluter ditt GCP-projekt, eller så ansluter du dina AWS-konton med Automatisk konfiguration av Azure Arc aktiverat för att Defender för molnet.

Lokala datorer: Azure Policy-gästkonfigurationen är aktiverad som standard när du registrerar lokala datorer som Azure Arc-aktiverade datorer eller virtuella datorer.

När du har slutfört de steg som krävs för att installera Azure Policy-gästkonfigurationen får du automatiskt åtkomst till baslinjefunktionerna baserat på Azure Policy-gästkonfigurationen. Detta säkerställer att du fortsätter att få samma rekommendationer och härdningsvägledning som du har fått via baslinjeupplevelsen.

Ändringar i rekommendationer

Med utfasningen av MMA kommer följande MMA-baserade rekommendationer att vara inaktuella:

- Datorer bör konfigureras på ett säkert sätt

- Automatisk etablering av Log Analytics-agenten ska vara aktiverad för prenumerationer

De inaktuella rekommendationerna ersätts med följande rekommendationer för gästkonfigurationsbasen för Azure Policy:

- Säkerhetsrisker i säkerhetskonfigurationen på dina Windows-datorer bör åtgärdas (drivs av gästkonfiguration)

- Säkerhetsrisker i säkerhetskonfigurationen på dina Linux-datorer bör åtgärdas (drivs av gästkonfiguration)

- Gästkonfigurationstillägget ska installeras på datorer

Duplicerade rekommendationer

När du aktiverar Defender för molnet i en Azure-prenumeration aktiveras Microsofts molnsäkerhetsmått (MCSB), inklusive beräkningssäkerhetsbaslinjer som utvärderar kompatibilitet för datoroperativsystem, som standardstandard för efterlevnad. Kostnadsfri grundläggande hantering av molnsäkerhetsstatus (CSPM) i Defender för molnet ger säkerhetsrekommendationer baserat på MCSB.

Om en dator kör både MMA och Azure Policy-gästkonfigurationen visas dubbletter av rekommendationer. Dupliceringen av rekommendationer sker eftersom båda metoderna körs samtidigt och genererar samma rekommendationer. Dessa dubbletter påverkar din efterlevnad och säkerhetspoäng.

Som en lösning kan du inaktivera MMA-rekommendationerna, "Datorer ska konfigureras på ett säkert sätt" och "Automatisk etablering av Log Analytics-agenten ska aktiveras på prenumerationer" genom att gå till sidan Regelefterlevnad i Defender för molnet.

När du har hittat rekommendationen bör du välja de relevanta datorerna och undanta dem.

Några av baslinjekonfigurationsreglerna som drivs av gästkonfigurationsverktyget för Azure Policy är mer aktuella och ger bredare täckning. Därför kan övergången till baslinjers funktionskraft i Azure Policy-gästkonfigurationen påverka din efterlevnadsstatus eftersom de innehåller kontroller som kanske inte har utförts tidigare.

Frågerekommendationer

När MMA tas ur bruk frågar Defender för molnet inte längre rekommendationer via log analysarbetsytans information. I stället använder Defender för molnet nu Azure Resource Graph för API och portalfrågor för att fråga efter rekommendationsinformation.

Här är två exempelfrågor som du kan använda:

Fråga efter alla regler som inte är felfria för en specifik resurs

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Alla regler som inte är felfria och mängden om datorer som inte är felfria för varje

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

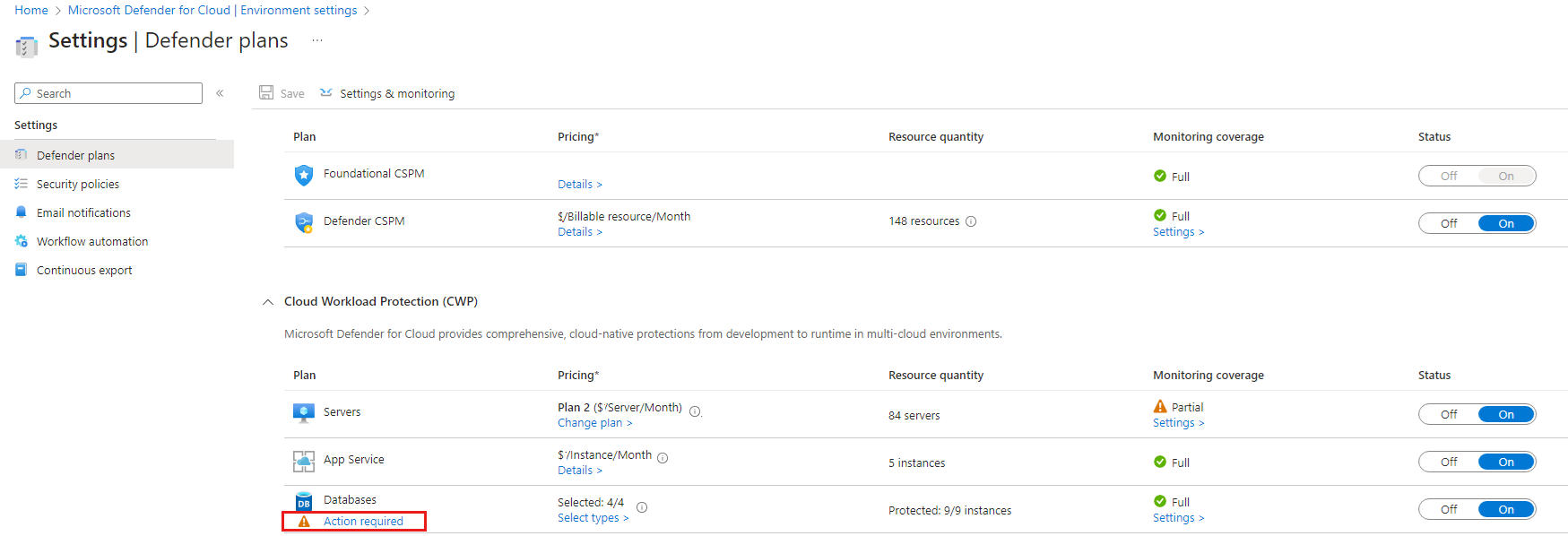

Förbereda Defender för SQL på datorer

Du kan lära dig mer om Defender för SQL Server på datorernas Utfasningsplan för Log Analytics-agenten.

Om du använder den aktuella processen för automatisk avetablering av Log Analytics-agenten/Azure Monitor-agenten bör du migrera till den nya Azure Monitoring Agent för SQL Server på datorernas automatiska etableringsprocess. Migreringsprocessen är sömlös och ger kontinuerligt skydd för alla datorer.

Migrera till den SQL-serverriktade AMA-processen för automatisk avetablering

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration.

Under planen Databaser väljer du Åtgärd krävs.

I popup-fönstret väljer du Aktivera.

Välj Spara.

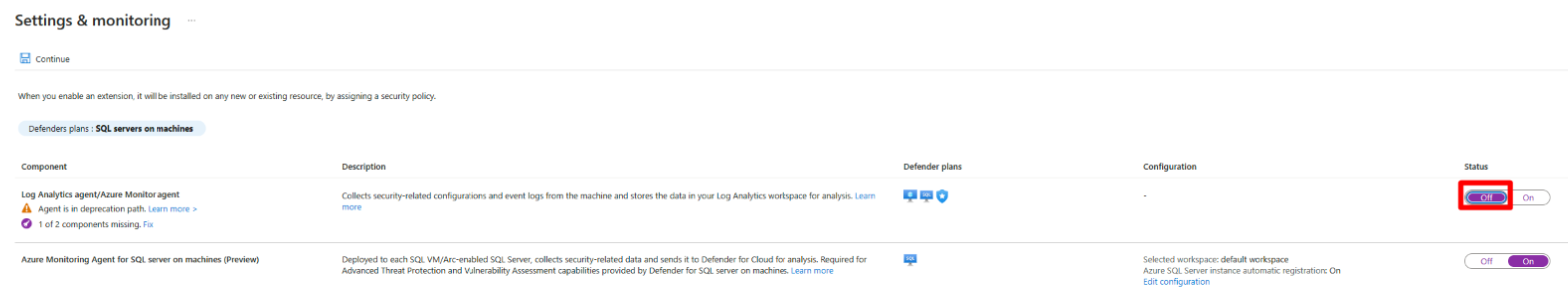

När den SQL-serverriktade AMA-processen för automatisk avetablering har aktiverats bör du inaktivera log analytics-agenten/automatisk konfiguration av Azure Monitor-agenten och avinstallera MMA på alla SQL-servrar:

Så här inaktiverar du Log Analytics-agenten:

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration.

Under databasplanen väljer du Inställningar.

Växla Log Analytics-agenten till Av.

Välj Fortsätt.

Välj Spara.

Migreringsplanering

Vi rekommenderar att du planerar agentmigrering i enlighet med dina affärskrav. Tabellen sammanfattar vår vägledning.

| Använder du Defender för servrar? | Krävs dessa Defender for Servers-funktioner i GA: övervakning av filintegritet, rekommendationer för slutpunktsskydd, säkerhetsbaslinjerekommendationer? | Använder du Defender för SQL-servrar på datorer eller AMA-loggsamling? | Migreringsplan |

|---|---|---|---|

| Ja | Ja | Nej | 1. Aktivera Defender för Endpoint-integrering och agentlös datorgenomsökning. 2. Vänta på GA för alla funktioner med alternativets plattform (du kan använda förhandsversionen tidigare). 3. När funktionerna är allmänt tillgängliga inaktiverar du Log Analytics-agenten. |

| Nej | --- | Nej | Du kan ta bort Log Analytics-agenten nu. |

| Nej | --- | Ja | 1. Du kan migrera till sql autoprovisioning för AMA nu. 2. Inaktivera Log Analytics/Azure Monitor Agent. |

| Ja | Ja | Ja | 1. Aktivera Defender för Endpoint-integrering och agentlös datorgenomsökning. 2. Du kan använda Log Analytics-agenten och AMA sida vid sida för att hämta alla funktioner i GA. Läs mer om att köra agenter sida vid sida. 3. Migrera till sql autoprovisioning för AMA i Defender för SQL på datorer. Du kan också starta migreringen från Log Analytics-agenten till AMA i april 2024. 4. När migreringen är klar inaktiverar du Log Analytics-agenten. |

| Ja | No | Ja | 1. Aktivera Defender för Endpoint-integrering och agentlös datorgenomsökning. 2. Du kan nu migrera till sql autoprovisioning för AMA i Defender för SQL på datorer. 3. Inaktivera Log Analytics-agenten. |

MMA-migrering

MMA-migreringsupplevelsen är ett verktyg som hjälper dig att migrera från MMA till AMA. Upplevelsen innehåller en stegvis guide som hjälper dig att migrera dina datorer från MMA till AMA.

Med det här verktyget kan du:

- Migrera servrar från den äldre registreringen via loganalysarbetsytan.

- Se till att prenumerationerna uppfyller alla förutsättningar för att få alla fördelar med Defender for Servers Plan 2.

- Migrera till FIM:s nya version via MDE.

Logga in på Azure-portalen.

Gå till inställningarna för Microsoft Defender för molnet> Miljö.

Välj MMA-migrering.

Välj Vidta åtgärd för någon av de tillgängliga åtgärderna:

Tillåt att upplevelsen läser in och följer stegen för att slutföra migreringen.