Om behörigheter och säkerhetsgrupper

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

I den här artikeln får du lära dig mer om åtkomstnivåer och behörigheter via arv, säkerhetsgrupper, roller med mera i Azure DevOps.

En översikt över standardbehörigheter finns i Snabbreferens för standardbehörigheter.

Mer information finns i Metodtips för säkerhet.

Åtkomstnivåer

Alla Azure DevOps-användare har en åtkomstnivå som ger eller begränsar åtkomsten till specifika webbportalfunktioner.

Det finns tre huvudsakliga åtkomstnivåer: Intressent-, Basic- och Basic + Test-planer. Intressentåtkomst ger kostnadsfri åtkomst till ett obegränsat antal användare till en begränsad uppsättning funktioner. Mer information finns i Snabbreferens för intressentåtkomst.

Om du vill ge en användare åtkomst till funktioner för agil portföljhantering eller hantering av testfall ändrar du åtkomstnivåer, inte behörigheter. Mer information finns i Om åtkomstnivåer.

Behörigheter

Alla användare i Azure DevOps tillhör en eller flera standardsäkerhetsgrupper. Säkerhetsgrupper får tilldelade behörigheter som antingen tillåter eller nekar åtkomst till funktioner eller uppgifter.

- Medlemmar ärver de behörigheter som tilldelats deras säkerhetsgrupp.

- Behörigheter definieras på olika nivåer: organisation/samling, projekt eller objekt.

- Vissa behörigheter hanteras via rollbaserade tilldelningar (till exempel teamadministratör, tilläggshantering eller pipelineresursroller).

- Administratörer kan definiera anpassade säkerhetsgrupper för att hantera behörigheter för olika funktionella områden.

Mer information finns i Metodtips för säkerhet, Säkerhet och användargrupper.

Hantering av behörigheter i Azure DevOps omfattar två nyckelgrupper: Projektsamlingsadministratörer och projektadministratörer.

Projektsamlingsadministratörer:

- Ha den högsta behörigheten i en organisation eller projektsamling.

- Utför alla åtgärder för hela samlingen.

- Hantera inställningar, principer och processer för organisationen.

- Skapa och hantera alla projekt och tillägg.

Projektadministratörer:

- Arbeta på projektnivå.

- Hantera säkerhetsgrupper och behörigheter från Project-inställningarna i webbportalen.

- Deltagare hanterar behörigheter för specifika objekt som de skapar i projektet.

Behörighetstillstånd

Tilldela behörigheter för att bevilja eller begränsa åtkomst:

Användare eller grupp har behörighet:

- Tillåt

- Tillåt (ärvt)

- Tillåt (system)

Användare eller grupp har inte behörighet:

- Neka

- Neka (ärvd)

- Neka (system)

- Anges inte

| Behörighetstillstånd | beskrivning |

|---|---|

| Tillåt | Uttryckligen ger användarna behörighet att utföra specifika uppgifter och ärvs inte från gruppmedlemskap. |

| Tillåt (ärvt) | Ger gruppmedlemmar behörighet att utföra specifika uppgifter. |

| Tillåt (system) | Beviljar behörighet som har företräde framför användarbehörigheter. Ej redigerbar och lagrad i en konfigurationsdatabas, osynlig för användare. |

| Deny (Neka) | Begränsar uttryckligen användare från att utföra specifika uppgifter och ärvs inte från gruppmedlemskap. För de flesta grupper och nästan alla behörigheter åsidosätter Neka Tillåt. Om en användare tillhör två grupper och en av dem har en specifik behörighet inställd på Neka, kan användaren inte utföra uppgifter som kräver den behörigheten även om de tillhör en grupp som har den behörigheten inställd på Tillåt. |

| Neka (ärvd) | Begränsar gruppmedlemmar från att utföra specifika uppgifter. Åsidosätter en explicit Tillåt. |

| Neka (system) | Begränsar behörighet som har företräde framför användarbehörigheter. Ej redigerbar och lagrad i en konfigurationsdatabas, osynlig för användare. |

| Inte inställt | Nekar implicit användarna möjligheten att utföra uppgifter som kräver den behörigheten, men tillåter medlemskap i en grupp som har den behörigheten att ha företräde, även kallat Tillåt (ärvd) eller Neka (ärvd). |

Medlemmar i grupperna Projektsamlingsadministratörer eller Team Foundation-administratörer kan alltid få behörigheter även om de nekas i en annan grupp. I följande exempel förklaras det här scenariot ytterligare:

- En användare kan fortfarande komma åt projektinställningar eller hantera användare. För uppgifter som borttagning av arbetsobjekt eller pipelinehantering åsidosätter dock inte neka-behörigheter som angetts någon annanstans om du är medlem i gruppen Administratörer för projektsamling.

- Om en användare nekas behörighet att ta bort arbetsobjekt i ett visst projekt kan de inte ta bort arbetsobjekt även om de ingår i gruppen Administratörer för projektsamling. Om pipelinebehörigheter nekas kan de på samma sätt inte hantera eller köra pipelines trots sin administrativa roll.

Varning

När du ändrar en behörighet för en grupp påverkas alla användare i gruppen. Även en enskild behörighetsändring kan påverka hundratals användare, så det är viktigt att överväga de potentiella effekterna innan du gör några justeringar.

Arv av behörigheter

Behörigheter följer en hierarki, vilket tillåter arv från en överordnad nod eller åsidosättar den.

Grupparv:

- Användare ärver behörigheter från de grupper som de tillhör.

- Om en användare har behörigheten Tillåt direkt eller via gruppmedlemskap men också har behörigheten Neka via en annan grupp har behörigheten Neka företräde.

- Medlemmar i Projektsamlingsadministratörer eller Team Foundation-administratörer behåller de flesta tillåtna behörigheterna, även om de tillhör andra grupper som nekar dessa behörigheter (förutom åtgärder för arbetsobjekt).

Arv på objektnivå:

Behörigheter på objektnivå, tilldelade till noder som områden, iterationer, versionskontrollmappar och arbetsobjektsfrågemappar, ärvs ned i hierarkin.

Behörighetsarv och specificitetsregler:

- Explicita behörigheter har alltid företräde framför ärvda.

- Behörigheter som anges på en nod på högre nivå ärvs av alla undernoder om de inte uttryckligen åsidosätts.

- Om en behörighet inte uttryckligen tillåts eller nekas för en undernod ärver den behörigheten från dess överordnade.

- Om en behörighet uttryckligen anges för en undernod ärvs inte den överordnade behörigheten, oavsett om den tillåts eller nekas.

Säregenhet:

I objekthierarkin trumfar specificiteten arv. Den mest specifika behörigheten har företräde om det finns behörigheter i konflikt.

Exempel:

- Neka uttryckligen på "area-1" (överordnad nod).

- Tillåt uttryckligen för "area-1/sub-area-1" (underordnad nod).

- I det här fallet får användaren en Tillåt på "area-1/sub-area-1", vilket åsidosätter den ärvda neka från den överordnade noden.

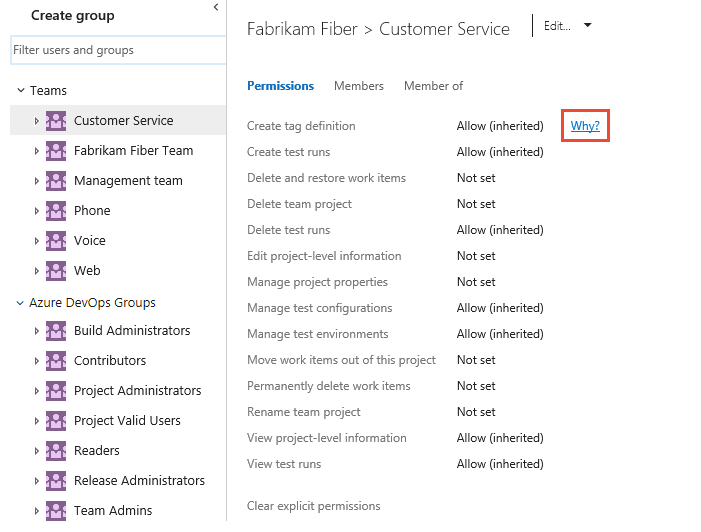

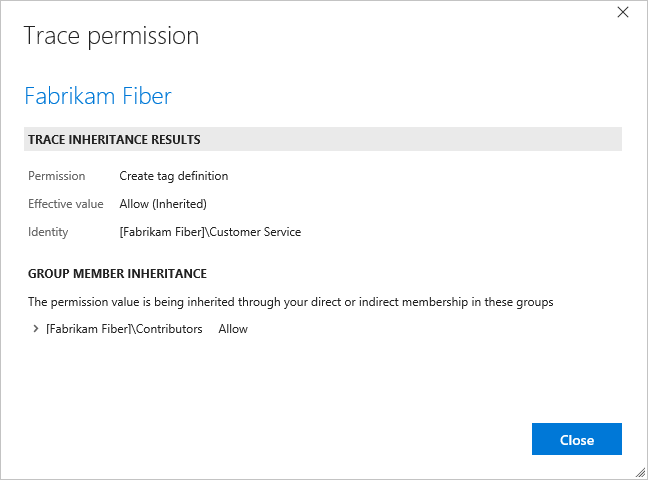

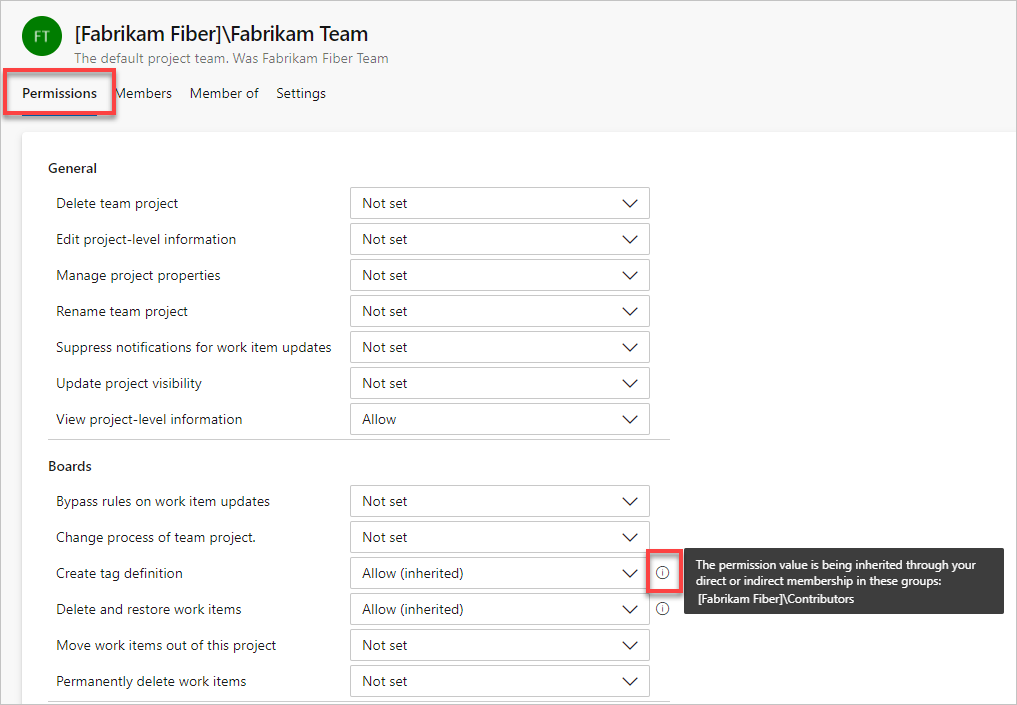

För att förstå varför en behörighet ärvs kan du pausa över en behörighetsinställning och sedan välja Varför? Information om hur du öppnar en säkerhetssida finns i Visa behörigheter.

Kommentar

Information om hur du aktiverar sidan Förhandsgranskningssida för projektbehörigheter finns i Aktivera förhandsgranskningsfunktioner.

En ny dialogruta öppnas som visar arvsinformationen för den behörigheten.

Användargränssnittet för förhandsversionen för sidan Inställningar för projektbehörigheter är inte tillgängligt för Azure DevOps Server 2020 och tidigare versioner.

Säkerhetsgrupper och medlemskap

Säkerhetsgrupper tilldelar specifika behörigheter till sina medlemmar.

När du skapar en organisation, samling eller ett projekt skapar Azure DevOps en uppsättning standardsäkerhetsgrupper som automatiskt tilldelas standardbehörigheter. Fler säkerhetsgrupper definieras med följande åtgärder:

- När du skapar anpassade säkerhetsgrupper på följande nivåer:

- Projektnivå

- Organisations- eller samlingsnivå

- Servernivå (endast lokalt)

- När du lägger till ett team skapas en gruppsäkerhetsgrupp

Du kan inte skapa en säkerhetsgrupp på objektnivå, men du kan tilldela en anpassad grupp till en objektnivå och tilldela behörigheter till den nivån. Mer information finns i Ange behörigheter på objektnivå.

Standardsäkerhetsgrupper

De flesta Azure DevOps-användare läggs till i säkerhetsgruppen Deltagare och beviljas grundläggande åtkomstnivå. Gruppen Deltagare ger läs- och skrivåtkomst till lagringsplatser, arbetsspårning, pipelines med mera. Grundläggande åtkomst ger åtkomst till alla funktioner och uppgifter för att använda Azure Boards, Azure Repos, Azure Pipelines och Azure Artifacts. Användare som behöver åtkomst för att hantera Azure-testplaner måste beviljas grundläggande och testplaner eller avancerad åtkomst.

Följande säkerhetsgrupper definieras som standard för varje projekt och organisation. Du lägger vanligtvis till användare eller grupper i grupperna Läsare, Deltagare eller Projektadministratörer .

| Projekt | Organisation eller samling |

|---|---|

| – Skapa administratörer -Bidragsgivare – Projektadministratörer – Projekt giltiga användare -Läsare – Versionsadministratörer - TeamName-teamet |

– Projektsamlingsadministratörer – Byggadministratörer för projektsamling – Skapa tjänstkonton för Projektsamling – Proxytjänstkonton för projektsamling – Tjänstkonton för projektsamling – Testtjänstkonton för projektsamling – Giltiga användare i projektsamlingen – Projektomfattande användare – Säkerhetstjänstgrupp |

En beskrivning av var och en av dessa grupper finns i Säkerhetsgrupper, tjänstkonton och behörigheter. För standardbehörighetstilldelningar som görs till de vanligaste standardsäkerhetsgrupperna, se Standardbehörigheter och åtkomst.

Följande säkerhetsgrupper definieras som standard för varje projekt och projektsamling. Du lägger vanligtvis till användare eller grupper i grupperna Läsare, Deltagare eller Projektadministratörer .

Lägg bara till tjänstkonton i Azure DevOps-tjänstkontogrupper. Information om giltiga användargrupper finns i Giltiga användargrupper senare i den här artikeln.

| Projektnivå | Samlingsnivå |

|---|---|

| – Skapa administratörer -Bidragsgivare – Projektadministratörer – Projekt giltiga användare -Läsare – Versionsadministratörer - TeamName-teamet |

– Projektsamlingsadministratörer – Byggadministratörer för projektsamling – Skapa tjänstkonton för Projektsamling – Proxytjänstkonton för projektsamling – Tjänstkonton för projektsamling – Testtjänstkonton för projektsamling – Giltiga användare i projektsamlingen – Säkerhetstjänstgrupp |

För användare som har till uppgift att hantera funktioner på projektnivå – till exempel team, områdes- och iterationssökvägar, lagringsplatser, tjänstkrokar och tjänstslutpunkter – lägger du till dem i gruppen Projektadministratörer .

För användare som har till uppgift att hantera funktioner på organisations- eller samlingsnivå– till exempel projekt, principer, processer, kvarhållningsprinciper, agent- och distributionspooler och tillägg – lägger du till dem i gruppen Administratörer för projektsamling. Mer information finns i Om inställningar på användar-, team-, projekt- och organisationsnivå.

Hantering av medlemskap, behörighet och åtkomstnivå

Azure DevOps styr åtkomsten via dessa tre sammankopplade funktionella områden:

- Medlemskapshantering stöder tillägg av enskilda användarkonton och grupper i standardsäkerhetsgrupper. Varje standardgrupp är associerad med en uppsättning standardbehörigheter. Alla användare som läggs till i en säkerhetsgrupp läggs till i gruppen Giltiga användare. En giltig användare är någon som kan ansluta till ett projekt, en samling eller en organisation.

- Behörighetshantering styr åtkomsten till specifika funktionella uppgifter på olika nivåer i systemet. Behörigheter på objektnivå anger behörigheter för en fil, mapp, bygg-pipeline eller en delad fråga. Behörighetsinställningarna motsvarar Tillåt, Neka, Ärvd tillåt, Ärvd neka, System tillåt, System neka och Inte inställd.

- Åtkomstnivåhantering styr åtkomsten till webbportalfunktioner. Baserat på inköpt för en användare anger administratörer användarens åtkomstnivå till Intressent, Grundläggande, Grundläggande + Test eller Visual Studio Enterprise (tidigare Avancerat).

Varje funktionsområde använder säkerhetsgrupper för att förenkla hanteringen i hela distributionen. Du lägger till användare och grupper genom webbadministrationskontexten. Behörigheter anges automatiskt baserat på den säkerhetsgrupp som du lägger till användare i. Eller behörigheter baseras på objekt-, projekt-, samlings- eller servernivå som du lägger till grupper till.

Medlemmar i säkerhetsgrupper kan vara en kombination av användare, andra grupper och Microsoft Entra-grupper.

Medlemmar i säkerhetsgrupper kan vara en kombination av användare, andra grupper och Active Directory-grupper eller en arbetsgrupp.

Du kan skapa lokala grupper eller Active Directory-grupper (AD) för att hantera dina användare.

Active Directory- och Microsoft Entra-säkerhetsgrupper

Du kan fylla i säkerhetsgrupper genom att lägga till enskilda användare. Men för enkel hantering är det mer effektivt att fylla i dessa grupper med hjälp av Microsoft Entra-ID för Azure DevOps Services och Active Directory (AD) eller Windows-användargrupper för Azure DevOps Server. Med den här metoden kan du hantera gruppmedlemskap och behörigheter mer effektivt på flera datorer.

Om du bara behöver hantera en liten uppsättning användare kan du hoppa över det här steget. Men om du förväntar dig att din organisation kan växa kan du överväga att konfigurera Active Directory eller Microsoft Entra-ID. Om du planerar att använda extra tjänster är det också viktigt att konfigurera Microsoft Entra-ID för användning med Azure DevOps för att stödja fakturering.

Kommentar

Utan Microsoft Entra-ID måste alla Azure DevOps-användare logga in med Microsoft-konton och du måste hantera kontoåtkomst för enskilda användarkonton. Även om du hanterar kontoåtkomst med hjälp av Microsoft-konton konfigurerar du en Azure-prenumeration för att hantera fakturering.

Information om hur du konfigurerar Microsoft Entra-ID för användning med Azure DevOps Services finns i Ansluta din organisation till Microsoft Entra-ID.

När din organisation är ansluten till Microsoft Entra-ID kan du definiera och hantera olika organisationsprinciper för att förbättra säkerheten och effektivisera åtkomsten till program. Mer information finns i Om säkerhet, säkerhetsprinciper.

Information om hur du hanterar organisationsåtkomst med Microsoft Entra-ID finns i följande artiklar:

Azure DevOps registrerar de ändringar som görs i en Microsoft Entra-grupp inom en timme efter ändringen i Microsoft Entra ID. Alla ärvda behörigheter via gruppmedlemskap uppdateras. Om du vill uppdatera ditt Microsoft Entra-medlemskap och ärvda behörigheter i Azure DevOps loggar du ut och loggar sedan in igen eller utlöser en uppdatering för att omvärdera din behörighet.

Information om hur du konfigurerar Active Directory för användning med Azure DevOps Server finns i följande artiklar:

Installera Active Directory innan du installerar Azure DevOps Server.

Giltiga användargrupper

När du lägger till konton för användare direkt i en säkerhetsgrupp läggs de automatiskt till i någon av följande giltiga användargrupper.

- Giltiga användare för projektsamling: Alla medlemmar har lagts till i en grupp på organisationsnivå.

- Giltiga projektanvändare: Alla medlemmar har lagts till i en grupp på projektnivå.

- Server\Azure DevOps Giltiga användare: Alla medlemmar har lagts till i grupper på servernivå.

- ProjectCollectionName\Project Collection Giltiga användare: Alla medlemmar har lagts till i grupper på samlingsnivå.

- ProjectName\Project Valid Users: Alla medlemmar har lagts till i grupper på projektnivå.

Standardbehörigheterna som tilldelas dessa grupper ger främst läsåtkomst, till exempel Visa byggresurser, Visa information på projektnivå och Visa information på samlingsnivå.

Alla användare som du lägger till i ett projekt kan visa objekten i andra projekt i en samling. Om du vill begränsa visningsåtkomsten kan du ange begränsningar via noden för områdessökväg.

Om du tar bort eller nekar behörigheten Visa information på instansnivå för någon av grupperna Giltiga användare kan inga medlemmar i gruppen komma åt projektet, samlingen eller distributionen, beroende på vilken grupp du har angett.

Grupp med projektomfattningsanvändare

Som standard kan användare som läggs till i en organisation visa all information och inställningar för organisationen och projektet. De här inställningarna omfattar listan över användare, listan över projekt, faktureringsinformation, användningsdata med mera, som du kan komma åt via organisationsinställningar.

Viktigt!

- Funktionerna för begränsad synlighet som beskrivs i det här avsnittet gäller endast interaktioner via webbportalen. Med REST-API:er eller

azure devopsCLI-kommandon kan projektmedlemmar komma åt begränsade data. - Gästanvändare som är medlemmar i den begränsade gruppen med standardåtkomst i Microsoft Entra-ID kan inte söka efter användare med personväljaren. När förhandsgranskningsfunktionen är inaktiverad för organisationen, eller när gästanvändare inte är medlemmar i den begränsade gruppen, kan gästanvändare som förväntat söka i alla Microsoft Entra-användare.

Om du vill begränsa specifika användare, till exempel Intressenter, Microsoft Entra-gästanvändare eller medlemmar i en viss säkerhetsgrupp, kan du aktivera funktionen Begränsa användarnas synlighet och samarbete till specifika projekts förhandsversion för organisationen. När den är aktiverad begränsas alla användare eller grupper som läggs till i gruppen Project-begränsade användare från att komma åt sidorna Organisationsinställningar, förutom översikt och projekt. Dessutom har de bara åtkomst till de projekt som de läggs till i.

Varning

Om du aktiverar funktionen Begränsa användarsynlighet och samarbete till specifika projekt förhindrar du att användare med projektomfattning söker efter användare som har lagts till i organisationen via Microsoft Entra-gruppmedlemskap i stället för via en explicit användarinbjudan. Detta är ett oväntat beteende och en lösning pågår. Lös problemet genom att inaktivera funktionen Begränsa användarens synlighet och samarbete till specifika projekts förhandsversion för organisationen.

Mer information finns i Hantera förhandsgranskningsfunktioner.

Kommentar

Säkerhetsgrupper hanteras på organisationsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en organisation kan du använda Azure DevOps CLI-verktyget eller våra REST-API:er. Mer information finns i Lägga till och hantera säkerhetsgrupper.

Kommentar

Säkerhetsgrupper hanteras på samlingsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en samling kan du använda Azure DevOps CLI-verktyget eller våra REST-API:er. Mer information finns i Lägga till och hantera säkerhetsgrupper.

Kommentar

Säkerhetsgrupper hanteras på samlingsnivå, även om de används för specifika projekt. Beroende på användarbehörigheter kan vissa grupper vara dolda i webbportalen. Om du vill visa alla gruppnamn i en samling kan du använda REST-API:erna. Mer information finns i Lägga till och hantera säkerhetsgrupper.

Rollbaserade behörigheter

Med rollbaserade behörigheter tilldelar du användarkonton eller säkerhetsgrupper till en roll, med varje roll tilldelad en eller flera behörigheter. Här är de primära rollerna och länkarna till mer information.

- Säkerhetsroller för artefakt eller paketflöde: Roller stöder olika behörighetsnivåer för att redigera och hantera paketflöden.

- Roll för Marketplace-tilläggshanteraren: Medlemmar i managerrollen kan installera tillägg och svara på begäranden om att tillägg ska installeras.

- Säkerhetsroller för pipeline: Flera roller används för att hantera biblioteksresurser, pipelineresurser på projektnivå och samlingsnivå.

- Teamadministratörsroll Teamadministratörer kan hantera alla teamverktyg.

Mer information finns i Om säkerhetsroller.

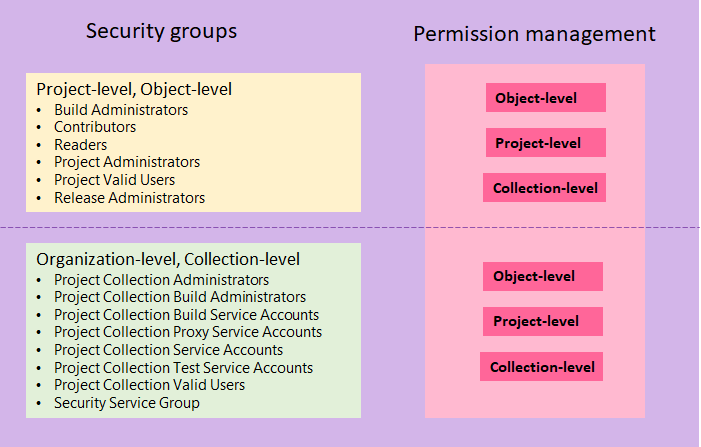

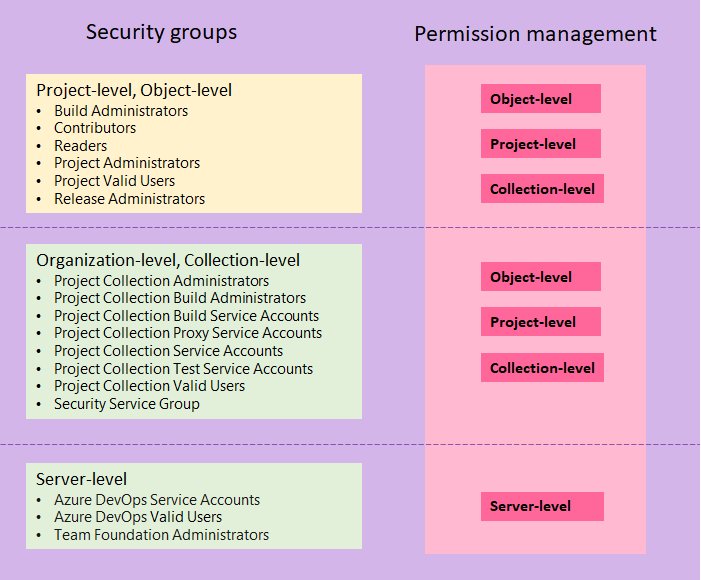

Följande bild visar hur säkerhetsgrupper som definierats på projekt- och samlingsnivå kan tilldela behörigheter till objekt, projekt och organisationen.

Följande bild visar hur säkerhetsgrupper som definierats på projekt- och samlingsnivå kan tilldelas behörigheter som tilldelats på objekt-, projekt- och samlingsnivå. Du kan bara definiera säkerhetsgrupper på servernivå till behörigheter på servernivå.

Medlemmar i grupperna Projektadministratörer eller Projektsamlingsadministratörer kan hantera alla teamverktyg för alla team.

Förhandsfunktioner

Funktionsflaggor styr åtkomsten till nya funktioner. Azure DevOps introducerar regelbundet nya funktioner bakom en funktionsflagga. Projektmedlemmar och organisationsägare kan aktivera eller inaktivera förhandsversionsfunktioner. Mer information finns i Hantera eller aktivera funktioner.