Konfigurera inkommande och utgående nätverkstrafik

Azure Mašinsko učenje kräver åtkomst till servrar och tjänster på det offentliga Internet. När du implementerar nätverksisolering måste du förstå vilken åtkomst som krävs och hur du aktiverar den.

Kommentar

Informationen i den här artikeln gäller för Azure Mašinsko učenje arbetsyta som har konfigurerats för att använda ett virtuellt Azure-nätverk. När du använder ett hanterat virtuellt nätverk tillämpas den obligatoriska inkommande och utgående konfigurationen för arbetsytan automatiskt. Mer information finns i Azure Mašinsko učenje hanterat virtuellt nätverk.

Vanliga termer och information

Följande termer och information används i den här artikeln:

Azure-tjänsttaggar: En tjänsttagg är ett enkelt sätt att ange DE IP-intervall som används av en Azure-tjänst. Taggen

AzureMachineLearningrepresenterar till exempel de IP-adresser som används av Azure Mašinsko učenje-tjänsten.Viktigt!

Azure-tjänsttaggar stöds endast av vissa Azure-tjänster. En lista över tjänsttaggar som stöds med nätverkssäkerhetsgrupper och Azure Firewall finns i artikeln Taggar för virtuella nätverkstjänster.

Om du använder en icke-Azure-lösning, till exempel en brandvägg från tredje part, laddar du ned en lista över Azure IP-intervall och tjänsttaggar. Extrahera filen och sök efter tjänsttaggen i filen. IP-adresserna kan ändras med jämna mellanrum.

Region: Med vissa tjänsttaggar kan du ange en Azure-region. Detta begränsar åtkomsten till tjänstens IP-adresser i en viss region, vanligtvis den som tjänsten finns i. När du ser

<region>i den här artikeln ersätter du din Azure-region i stället. Det skulle till exempel varaBatchNodeManagement.uswestom din Azure Mašinsko učenje-arbetsyta finns i regionen USA,BatchNodeManagement.<region>västra.Azure Batch: Azure Mašinsko učenje beräkningskluster och beräkningsinstanser förlitar sig på en Azure Batch-instans i serverdelen. Den här serverdelstjänsten finns i en Microsoft-prenumeration.

Portar: Följande portar används i den här artikeln. Om ett portintervall inte visas i den här tabellen är det specifikt för tjänsten och kanske inte har någon publicerad information om vad den används för:

Port beskrivning 80 Oskyddad webbtrafik (HTTP) 443 Skyddad webbtrafik (HTTPS) 445 SMB-trafik som används för att komma åt filresurser i Azure File Storage 8787 Används vid anslutning till RStudio i en beräkningsinstans 18881 Används för att ansluta till språkservern för att aktivera IntelliSense för notebook-filer på en beräkningsinstans. Protokoll: Om inget annat anges använder all nätverkstrafik som nämns i den här artikeln TCP.

Standardkonfiguration

Den här konfigurationen gör följande antaganden:

- Du använder docker-avbildningar som tillhandahålls av ett containerregister som du tillhandahåller och använder inte avbildningar från Microsoft.

- Du använder en privat Python-paketlagringsplats och kommer inte åt offentliga paketlagringsplatser som

pypi.org,*.anaconda.comeller*.anaconda.org. - De privata slutpunkterna kan kommunicera direkt med varandra i det virtuella nätverket. Till exempel har alla tjänster en privat slutpunkt i samma virtuella nätverk:

- Azure Machine Learning-arbetsyta

- Azure Storage-konto (blob, fil, tabell, kö)

Inkommande trafik

| Källa | Källa portar |

Mål | Målportar | Syfte |

|---|---|---|---|---|

AzureMachineLearning |

Alla | VirtualNetwork |

44224 | Inkommande till beräkningsinstans/kluster. Behövs bara om instansen/klustret har konfigurerats för att använda en offentlig IP-adress. |

Dricks

En nätverkssäkerhetsgrupp (NSG) skapas som standard för den här trafiken. Mer information finns i Standardsäkerhetsregler.

Utgående trafik

| Tjänsttaggar | Hamnar | Syfte |

|---|---|---|

AzureActiveDirectory |

80, 443 | Autentisering med Microsoft Entra ID. |

AzureMachineLearning |

443, 8787, 18881 UDP: 5831 |

Använda Azure Machine Learning Services. |

BatchNodeManagement.<region> |

443 | Kommunikation Azure Batch. |

AzureResourceManager |

443 | Skapa Azure-resurser med Azure Machine Learning. |

Storage.<region> |

443 | Få åtkomst till data som lagras i Azure Storage-kontot för beräkningskluster och beräkningsinstans. Den här utgående informationen kan användas för att exfiltrera data. Mer information finns i Dataexfiltreringsskydd. |

AzureFrontDoor.FrontEnd* Behövs inte i Microsoft Azure som drivs av 21Vianet. |

443 | Global startpunkt för Azure Machine Learning-studio. Lagra avbildningar och miljöer för AutoML. |

MicrosoftContainerRegistry |

443 | Åtkomst till Docker-avbildningar som tillhandahålls av Microsoft. |

Frontdoor.FirstParty |

443 | Åtkomst till Docker-avbildningar som tillhandahålls av Microsoft. |

AzureMonitor |

443 | Används för att logga övervakning och mått till Azure Monitor. Behövs bara om du inte har skyddat Azure Monitor för arbetsytan. * Den här utgående informationen används också för att logga information för supportincidenter. |

VirtualNetwork |

443 | Krävs när privata slutpunkter finns i det virtuella nätverket eller peer-kopplade virtuella nätverk. |

Viktigt!

Om en beräkningsinstans eller ett beräkningskluster har konfigurerats för ingen offentlig IP-adress kan den som standard inte komma åt Internet. Om den fortfarande kan skicka utgående trafik till Internet beror det på Azures standardutgående åtkomst och du har en NSG som tillåter utgående trafik till Internet. Vi rekommenderar inte att du använder standardåtkomsten för utgående trafik. Om du behöver utgående åtkomst till Internet rekommenderar vi att du använder något av följande alternativ i stället för den utgående standardåtkomsten:

- Azure Virtual Network NAT med en offentlig IP-adress: Mer information om hur du använder Virtual Network Nat finns i NAT-dokumentationen för virtuellt nätverk.

- Användardefinierad väg och brandvägg: Skapa en användardefinierad väg i undernätet som innehåller beräkningen. Nästa hopp för vägen bör referera till brandväggens privata IP-adress med adressprefixet 0.0.0.0/0.

Mer information finns i artikeln Standard för utgående åtkomst i Azure .

Rekommenderad konfiguration för träning och distribution av modeller

Utgående trafik

| Tjänsttaggar | Hamnar | Syfte |

|---|---|---|

MicrosoftContainerRegistry och AzureFrontDoor.FirstParty |

443 | Tillåter användning av Docker-avbildningar som Microsoft tillhandahåller för utbildning och slutsatsdragning. Konfigurerar även Azure Mašinsko učenje-routern för Azure Kubernetes Service. |

Tillåt installation av Python-paket för träning och distribution genom att tillåta utgående trafik till följande värdnamn:

Kommentar

Det här är inte en fullständig lista över de värdar som krävs för alla Python-resurser på Internet, bara de vanligaste. Om du till exempel behöver åtkomst till en GitHub-lagringsplats eller en annan värd måste du identifiera och lägga till de värdar som krävs för det scenariot.

| Värdnamn | Syfte |

|---|---|

anaconda.com*.anaconda.com |

Används för att installera standardpaket. |

*.anaconda.org |

Används för att hämta lagringsplatsdata. |

pypi.org |

Används för att lista beroenden från standardindexet, om det finns några, och indexet skrivs inte över av användarinställningarna. Om indexet skrivs över måste du också tillåta *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Används av några exempel baserade på PyTorch. |

*.tensorflow.org |

Används av några exempel som baseras på Tensorflow. |

Scenario: Installera RStudio på beräkningsinstansen

För att tillåta installation av RStudio på en beräkningsinstans måste brandväggen tillåta utgående åtkomst till de platser som Docker-avbildningen ska hämtas från. Lägg till följande programregel i din Azure Firewall-princip:

- Namn: AllowRStudioInstall

- Källtyp: IP-adress

- Käll-IP-adresser: IP-adressintervallet för det undernät där du ska skapa beräkningsinstansen. Exempel:

172.16.0.0/24 - Måltyper: FQDN

- Mål-FQDN:

ghcr.io,pkg-containers.githubusercontent.com - Protokoll:

Https:443

Tillåt installation av R-paket genom att tillåta utgående trafik till cloud.r-project.org. Den här värden används för att installera CRAN-paket.

Kommentar

Om du behöver åtkomst till en GitHub-lagringsplats eller en annan värd måste du identifiera och lägga till de värdar som krävs för det scenariot.

Scenario: Använda beräkningskluster eller beräkningsinstans med en offentlig IP-adress

Viktigt!

En beräkningsinstans eller ett beräkningskluster utan en offentlig IP-adress behöver inte inkommande trafik från Azure Batch-hantering och Azure Mašinsko učenje-tjänster. Men om du har flera beräkningar och några av dem använder en offentlig IP-adress måste du tillåta den här trafiken.

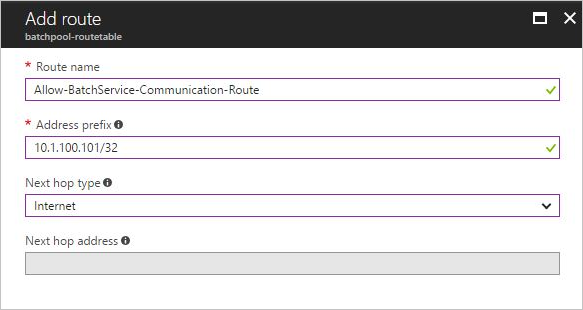

När du använder Azure Mašinsko učenje beräkningsinstans eller beräkningskluster (med en offentlig IP-adress) tillåter du inkommande trafik från Azure Mašinsko učenje-tjänsten. En beräkningsinstans eller ett beräkningskluster utan offentlig IP-adress (förhandsversion) kräver inte den här inkommande kommunikationen. En nätverkssäkerhetsgrupp som tillåter den här trafiken skapas dynamiskt åt dig, men du kan också behöva skapa användardefinierade vägar (UDR) om du har en brandvägg. När du skapar en UDR för den här trafiken kan du använda IP-adresser eller tjänsttaggar för att dirigera trafiken.

För Azure Mašinsko učenje-tjänsten måste du lägga till IP-adressen för både de primära och sekundära regionerna. Information om hur du hittar den sekundära regionen finns i Replikering mellan regioner i Azure. Om din Azure Mašinsko učenje-tjänst till exempel finns i USA, östra 2 är den sekundära regionen USA, centrala.

Hämta en lista över IP-adresser för Azure Mašinsko učenje-tjänsten genom att ladda ned Azure IP-intervall och tjänsttaggar och söka i filen efter AzureMachineLearning.<region>, där <region> är din Azure-region.

Viktigt!

IP-adresserna kan ändras med tiden.

När du skapar UDR anger du nästa hopptyp till Internet. Det innebär att inkommande kommunikation från Azure hoppar över brandväggen för att komma åt lastbalanserarna med offentliga IP-adresser för Beräkningsinstans och Beräkningskluster. UDR krävs eftersom beräkningsinstansen och beräkningsklustret får slumpmässiga offentliga IP-adresser när de skapas, och du kan inte känna till de offentliga IP-adresserna innan du skapar dem för att registrera dem i brandväggen för att tillåta inkommande från Azure till specifika IP-adresser för Beräkningsinstans och Beräkningskluster. Följande bild visar ett exempel på en IP-adressbaserad UDR i Azure-portalen:

Information om hur du konfigurerar UDR finns i Dirigera nätverkstrafik med en routningstabell.

Scenario: Brandvägg mellan Azure Mašinsko učenje- och Azure Storage-slutpunkter

Du måste också tillåta utgående åtkomst till Storage.<region> på port 445.

Scenario: Arbetsyta som skapats hbi_workspace med flaggan aktiverad

Du måste också tillåta utgående åtkomst till Keyvault.<region>. Den här utgående trafiken används för att komma åt key vault-instansen för serverdelens Azure Batch-tjänst.

Mer information om flaggan finns i hbi_workspace artikeln om datakryptering .

Scenario: Använda Kubernetes-beräkning

Kubernetes-kluster som körs bakom en utgående proxyserver eller brandvägg behöver extra utgående nätverkskonfiguration.

- För Kubernetes med Azure Arc-anslutning konfigurerar du de Azure Arc-nätverkskrav som krävs av Azure Arc-agenter.

- För AKS-kluster utan Azure Arc-anslutning konfigurerar du nätverkskraven för AKS-tillägget.

Förutom ovanstående krav krävs även följande utgående URL:er för Azure Mašinsko učenje,

| Slutpunkt för utgående trafik | Port | beskrivning | Utbildning | Slutsatsdragning |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Krävs för att ladda upp systemloggar till Kusto. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Azure Container Registry krävs för att hämta Docker-avbildningar som används för maskininlärningsarbetsbelastningar. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Azure Blob Storage krävs för att hämta maskininlärningsprojektskript, data eller modeller och ladda upp jobbloggar/utdata. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | Azure Mašinsko učenje-tjänst-API. | ✓ | ✓ |

pypi.org |

443 | Python-paketindex för att installera pip-paket som används för initiering av träningsjobbsmiljön. | ✓ | Ej tillämpligt |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Krävs för att ladda ned nödvändiga säkerhetskorrigeringar. | ✓ | Inte tillgänglig |

Kommentar

- Ersätt

<your workspace workspace ID>med ditt arbetsyte-ID. ID:t finns i Azure-portalen – din Mašinsko učenje resurssida – Egenskaper – Arbetsyte-ID. - Ersätt

<your storage account>med lagringskontots namn. - Ersätt

<your ACR name>med namnet på Azure Container Registry för din arbetsyta. - Ersätt

<region>med arbetsytans region.

Kommunikationskrav i kluster

Om du vill installera Azure Mašinsko učenje-tillägget på Kubernetes-beräkning distribueras alla Azure Mašinsko učenje relaterade komponenter i ett azureml namnområde. Följande kommunikation i klustret behövs för att säkerställa att ML-arbetsbelastningarna fungerar bra i AKS-klustret.

- Komponenterna i

azuremlnamnområdet ska kunna kommunicera med Kubernetes API-server. - Komponenterna i

azuremlnamnområdet ska kunna kommunicera med varandra. - Komponenterna i

azuremlnamnområdet ska kunna kommunicera medkube-dnsochkonnectivity-agentikube-systemnamnområdet. - Om klustret används för realtidsinferens

azureml-fe-xxxbör POD:er kunna kommunicera med de distribuerade modell-POD:erna på 5001-porten i ett annat namnområde.azureml-fe-xxxPOD:er bör öppna 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 portar för intern kommunikation. - Om klustret används för realtidsinferens bör de distribuerade modell-POD:erna kunna kommunicera med

amlarc-identity-proxy-xxxPOD:er på 9999-porten.

Scenario: Visual Studio Code

Visual Studio Code förlitar sig på specifika värdar och portar för att upprätta en fjärranslutning.

Värdar

Värdarna i det här avsnittet används för att installera Visual Studio Code-paket för att upprätta en fjärranslutning mellan Visual Studio Code och beräkningsinstanser i din Azure Mašinsko učenje-arbetsyta.

Kommentar

Det här är inte en fullständig lista över de värdar som krävs för alla Visual Studio Code-resurser på Internet, bara de vanligaste. Om du till exempel behöver åtkomst till en GitHub-lagringsplats eller en annan värd måste du identifiera och lägga till de värdar som krävs för det scenariot. En fullständig lista över värdnamn finns i Nätverksanslutningar i Visual Studio Code.

| Värdnamn | Syfte |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Krävs för åtkomst till vscode.dev (Visual Studio Code för webben). |

code.visualstudio.com |

Krävs för att ladda ned och installera skrivbordsversionen av VS Code. Den här värden krävs inte för VS Code för webben. |

update.code.visualstudio.com*.vo.msecnd.net |

Används för att hämta VS Code-serverbitar som installeras på beräkningsinstansen via ett installationsskript. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Krävs för att ladda ned och installera VS Code-tillägg. Dessa värdar aktiverar fjärranslutningen till beräkningsinstanser med hjälp av Azure Machine Learning-tillägget för VS Code. Mer information finns i Anslut till en Azure Machine Learning-beräkningsinstans i Visual Studio Code |

https://github.com/microsoft/vscode-tools-for-ai/tree/master/azureml_remote_websocket_server/* |

Används för att hämta websocket-serverbitar som installeras på beräkningsinstansen. Websocket-servern används för att överföra begäranden från Visual Studio Code-klienten (skrivbordsprogrammet) till Visual Studio Code-servern som körs på beräkningsinstansen. |

vscode.download.prss.microsoft.com |

Används för Visual Studio Code nedladdning CDN |

Hamnar

Du måste tillåta nätverkstrafik till portarna 8704 till 8710. VS Code-servern väljer dynamiskt den första tillgängliga porten inom det här intervallet.

Scenario: Brandvägg från tredje part eller Azure Firewall utan tjänsttaggar

Vägledningen i det här avsnittet är allmän eftersom varje brandvägg har sin egen terminologi och specifika konfigurationer. Om du har frågor kan du läsa dokumentationen för brandväggen som du använder.

Dricks

Om du använder Azure Firewall och vill använda de FQDN:er som anges i det här avsnittet i stället för att använda tjänsttaggar använder du följande vägledning:

- FQDN:er som använder HTTP/S-portar (80 och 443) bör konfigureras som programregler.

- FQDN:er som använder andra portar ska konfigureras som nätverksregler.

Mer information finns i Skillnader i programregler jämfört med nätverksregler.

Om den inte är korrekt konfigurerad kan brandväggen orsaka problem med din arbetsyta. Det finns olika värdnamn som används både av Azure Mašinsko učenje-arbetsytan. I följande avsnitt listas värdar som krävs för Azure Mašinsko učenje.

API för beroenden

Du kan också använda Rest-API:et för Azure Mašinsko učenje för att hämta en lista över värdar och portar som du måste tillåta utgående trafik till. Använd följande steg för att använda det här API:et:

Hämta en autentiseringstoken. Följande kommando visar hur du använder Azure CLI för att hämta en autentiseringstoken och prenumerations-ID:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)Anropa API:et. Ersätt följande värden i följande kommando:

- Ersätt

<region>med den Azure-region som din arbetsyta finns i. Exempel:westus2 - Ersätt

<resource-group>med resursgruppen som innehåller din arbetsyta. - Ersätt

<workspace-name>med namnet på din arbetsyta.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- Ersätt

Resultatet av API-anropet är ett JSON-dokument. Följande kodfragment är ett utdrag ur det här dokumentet:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Microsoft-värdar

Värdarna i följande tabeller ägs av Microsoft och tillhandahåller tjänster som krävs för att arbetsytan ska fungera korrekt. Tabellerna visar värdar för azure-regionerna Public, Azure Government och Microsoft Azure som drivs av 21Vianet-regioner.

Viktigt!

Azure Mašinsko učenje använder Azure Storage-konton i din prenumeration och i Microsoft-hanterade prenumerationer. I tillämpliga fall används följande termer för att skilja mellan dem i det här avsnittet:

- Din lagring: Azure Storage-kontona i din prenumeration, som används för att lagra dina data och artefakter, till exempel modeller, träningsdata, träningsloggar och Python-skript.>

- Microsoft Storage: Azure Mašinsko učenje beräkningsinstanser och beräkningskluster förlitar sig på Azure Batch och måste komma åt lagring som finns i en Microsoft-prenumeration. Den här lagringen används endast för hantering av beräkningsinstanserna. Ingen av dina data lagras här.

Allmänna Azure-värdar

| Krävs för | Värdar | Protokoll | Portar |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| Azure Portal | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Azure Mašinsko učenje-värdar

Viktigt!

I följande tabell ersätter du <storage> med namnet på standardlagringskontot för din Azure Mašinsko učenje-arbetsyta. Ersätt <region> med arbetsytans region.

| Krävs för | Värdar | Protokoll | Portar |

|---|---|---|---|

| Azure Machine Learning Studio | ml.azure.com |

TCP | 443 |

| API | *.azureml.ms |

TCP | 443 |

| API | *.azureml.net |

TCP | 443 |

| Modellhantering | *.modelmanagement.azureml.net |

TCP | 443 |

| Integrerad notebook-fil | *.notebooks.azure.net |

TCP | 443 |

| Integrerad notebook-fil | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Integrerad notebook-fil | <storage>.dfs.core.windows.net |

TCP | 443 |

| Integrerad notebook-fil | <storage>.blob.core.windows.net |

TCP | 443 |

| Integrerad notebook-fil | graph.microsoft.com |

TCP | 443 |

| Integrerad notebook-fil | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP, Vision | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP, Vision | aka.ms |

TCP | 443 |

Kommentar

AutoML NLP, Vision stöds för närvarande endast i offentliga Azure-regioner.

Azure Mašinsko učenje värdar för beräkningsinstanser och beräkningskluster

Dricks

- Värden för Azure Key Vault behövs bara om arbetsytan skapades med flaggan hbi_workspace aktiverad.

- Portarna 8787 och 18881 för beräkningsinstansen behövs bara när din Azure Machine-arbetsyta har en privat slutpunkt.

- I följande tabell ersätter du

<storage>med namnet på standardlagringskontot för din Azure Mašinsko učenje-arbetsyta. - I följande tabell ersätter du

<region>med Azure-regionen som innehåller din Azure Mašinsko učenje-arbetsyta. - Websocket-kommunikation måste tillåtas till beräkningsinstansen. Om du blockerar websocket-trafik fungerar inte Jupyter Notebooks korrekt.

| Krävs för | Värdar | Protokoll | Portar |

|---|---|---|---|

| Beräkningskluster/instans | graph.windows.net |

TCP | 443 |

| Beräkningsinstans | *.instances.azureml.net |

TCP | 443 |

| Beräkningsinstans | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| Beräkningsinstans | <region>.tundra.azureml.ms |

UDP | 5831 |

| Beräkningsinstans | *.<region>.batch.azure.com |

NÅGON | 443 |

| Beräkningsinstans | *.<region>.service.batch.azure.com |

NÅGON | 443 |

| Åtkomst till Microsoft Storage | *.blob.core.windows.net |

TCP | 443 |

| Åtkomst till Microsoft Storage | *.table.core.windows.net |

TCP | 443 |

| Åtkomst till Microsoft Storage | *.queue.core.windows.net |

TCP | 443 |

| Ditt lagringskonto | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Ditt lagringskonto | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Docker-avbildningar som underhålls av Azure Mašinsko učenje

| Krävs för | Värdar | Protokoll | Portar |

|---|---|---|---|

| Microsoft Container Registry | mcr.microsoft.com*.data.mcr.microsoft.com |

TCP | 443 |

Dricks

- Azure Container Registry krävs för alla anpassade Docker-avbildningar. Detta omfattar små ändringar (till exempel ytterligare paket) för basavbildningar som tillhandahålls av Microsoft. Det krävs också av den interna processen för att skicka utbildningsjobb i Azure Mašinsko učenje. Dessutom behövs Microsoft Container Registry alltid oavsett scenario.

- Om du planerar att använda federerad identitet följer du artikeln Metodtips för att skydda Active Directory usluge za ujedinjavanje.

Använd också informationen i avsnittet beräkning med offentlig IP för att lägga till IP-adresser för BatchNodeManagement och AzureMachineLearning.

Information om hur du begränsar åtkomsten till modeller som distribuerats till AKS finns i Begränsa utgående trafik i Azure Kubernetes Service.

Övervakning, mått och diagnostik

Om du inte har skyddat Azure Monitor för arbetsytan måste du tillåta utgående trafik till följande värdar:

Om du inte har skyddat Azure Monitor för arbetsytan måste du tillåta utgående trafik till följande värdar:

Kommentar

Informationen som loggas till dessa värdar används också av Microsoft Support för att kunna diagnostisera eventuella problem som du stöter på med din arbetsyta.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

En lista över IP-adresser för dessa värdar finns i IP-adresser som används av Azure Monitor.

Nästa steg

Den här artikeln är en del av en serie om att skydda ett Azure Mašinsko učenje arbetsflöde. Se de andra artiklarna i den här serien:

Mer information om hur du konfigurerar Azure Firewall finns i Självstudie: Distribuera och konfigurera Azure Firewall med hjälp av Azure-portalen.