Konfigurera Azure Managed Grafana-autentisering och behörigheter (förhandsversion)

För att bearbeta data behöver Azure Managed Grafana behörighet att komma åt datakällor. I den här guiden får du lära dig hur du konfigurerar autentisering i en Azure Managed Grafana-instans, så att Grafana kan komma åt datakällor med hjälp av en hanterad identitet eller ett huvudnamn för tjänsten. Den här guiden introducerar också åtgärden att lägga till en rolltilldelning för övervakningsläsare i målprenumerationen för att ge skrivskyddad åtkomst till övervakningsdata för alla resurser i prenumerationen.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- En Azure Managed Grafana-arbetsyta. Skapa en Azure Managed Grafana-instans.

- Behörigheter som ägare eller administratör för användaråtkomst för Azure Managed Grafana-resursen

Använda en systemtilldelad hanterad identitet

Den systemtilldelade hanterade identiteten är standardautentiseringsmetoden i Azure Managed Grafana. Den hanterade identiteten autentiseras med Microsoft Entra-ID, så du behöver inte lagra några autentiseringsuppgifter i kod. Även om du kan avanmäla dig aktiveras den som standard när du skapar en ny arbetsyta, så länge du har rollen Ägare eller Administratör för användaråtkomst för prenumerationen. Om systemtilldelad hanterad identitet är inaktiverad på din arbetsyta och du har nödvändiga behörigheter kan du aktivera den senare.

Så här aktiverar du en systemtilldelad hanterad identitet:

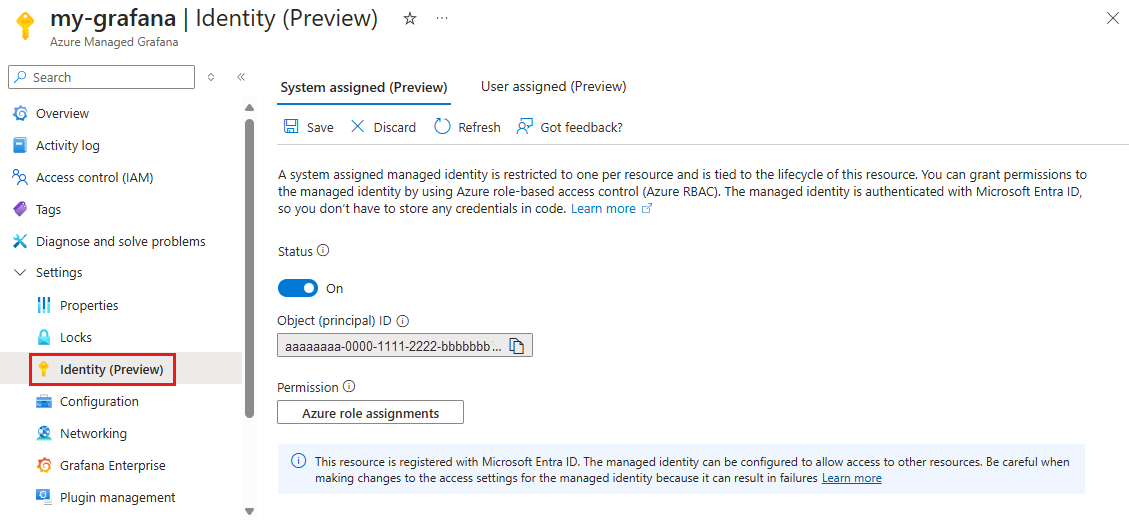

Gå till Inställningar>Identitet (förhandsversion).

På fliken Systemtilldelat (förhandsversion) anger du status för System tilldelad till På.

Kommentar

Det går inte att tilldela flera hanterade identiteter till en enda Azure Managed Grafana-resurs. Om en användartilldelad hanterad identitet redan har tilldelats till Azure Managed Grafana-resursen måste du först ta bort tilldelningen från fliken Användartilldelad (förhandsversion) innan du kan aktivera den systemtilldelade hanterade identiteten.

Kommentar

Det går inte att inaktivera en systemtilldelad hanterad identitet. Varje gång du aktiverar en systemtilldelad hanterad identitet skapar Azure en ny identitet.

Under behörigheter väljer du Azure-rolltilldelningar och tilldelar rollen Övervakningsläsare till den hanterade identiteten i målprenumerationen.

När du är klar väljer du Spara

Använda en användartilldelad hanterad identitet

Användartilldelade hanterade identiteter gör det möjligt för Azure-resurser att autentisera till molntjänster utan att lagra autentiseringsuppgifter i kod. Den här typen av hanterad identitet skapas som en fristående Azure-resurs och har en egen livscykel. En enda användartilldelad hanterad identitet kan delas mellan flera resurser.

Om du vill tilldela en användartilldelad hanterad identitet till en arbetsyta måste du ha behörigheten Ägare eller Administratör för användaråtkomst för resursen.

Så här tilldelar du en användartilldelad hanterad identitet:

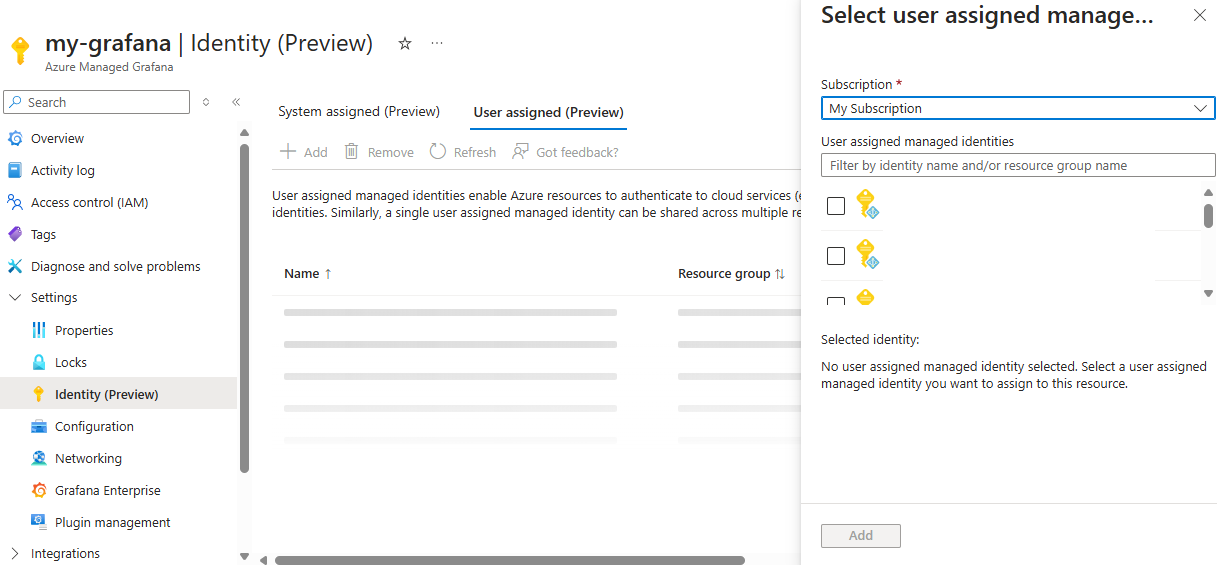

Gå till Inställningar>Identitet (förhandsversion).

På fliken Användartilldelade (förhandsversion) väljer du Lägg till.

Kommentar

Det går inte att tilldela flera hanterade identiteter till en enda Azure Managed Grafana-resurs. Du kan bara använda en hanterad identitet per resurs. Om en systemtilldelad identitet är aktiverad måste du först inaktivera den från fliken Systemtilldelad (förhandsversion) innan du kan aktivera den användartilldelade identiteten.

Välj en prenumeration och en identitet på sidopanelen och välj sedan Lägg till.

När identiteten har lagts till öppnar du den genom att välja dess namn och gå till Azure-rolltilldelningar för att tilldela den rollen Övervakningsläsare i målprenumerationen.

När du är klar väljer du Spara

Kommentar

Du kan bara tilldela en användartilldelad hanterad identitet per Azure Managed Grafana-instans.

Använda tjänstens huvudnamn

Azure Managed Grafana kan också komma åt datakällor med hjälp av tjänstens huvudnamn för autentisering med hjälp av klient-ID och hemligheter.

Tilldela tjänstens huvudnamn rollen Övervakningsläsare för målprenumerationen genom att öppna din prenumeration i Azure Portal och gå till Åtkomstkontroll (IAM)>Lägg till lägg till>rolltilldelning.