Skapa indikatorer för IP:er och URL:er/domäner

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Tips

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Översikt

Genom att skapa indikatorer för IP-adresser och URL:er eller domäner kan du nu tillåta eller blockera IP-adresser, URL:er eller domäner baserat på din egen hotinformation. Du kan också varna användare med en uppmaning om de öppnar en riskfylld app. Uppmaningen hindrar dem inte från att använda appen, men du kan ange ett anpassat meddelande och länkar till en företagssida som beskriver lämplig användning av appen. Användarna kan fortfarande kringgå varningen och fortsätta att använda appen om de behöver det.

Om du vill blockera skadliga IP-adresser/URL:er (enligt Microsofts beslut) kan Defender för Endpoint använda:

- Windows Defender SmartScreen för Microsoft-webbläsare

- Nätverksskydd för webbläsare som inte kommer från Microsoft eller anrop som görs utanför en webbläsare

Hotinformationsdatauppsättningen för att blockera skadliga IP-adresser/URL:er hanteras av Microsoft.

Du kan blockera skadliga IP-adresser/URL:er via inställningssidan eller datorgrupper, om du anser att vissa grupper är mer eller mindre utsatta för risker än andra.

Obs!

CIDR-notation (Classless Inter-Domain Routing) för IP-adresser stöds inte.

Operativsystem som stöds

- Windows 11

- Windows 10 version 1709 eller senare

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 att köra en modern enhetlig Lösning för Defender för Endpoint (kräver installation via MSI)

- Windows Server 2012 R2 som kör defender för Endpoint modern enhetlig lösning (kräver installation via MSI)

- macOS

- Linux

- iOS

- Android

Innan du börjar

Det är viktigt att förstå följande krav innan du skapar indikatorer för IPS, URL:er eller domäner.

versionskrav för Microsoft Defender Antivirus

Den här funktionen är tillgänglig om din organisation använder Microsoft Defender Antivirus (i aktivt läge)

Beteendeövervakning är aktiverat

Molnbaserat skydd är aktiverat.

Cloud Protection-nätverksanslutningen fungerar

Klientversionen för program mot skadlig kod måste vara 4.18.1906.x eller senare. Se Månatliga plattforms- och motorversioner.

Krav för nätverksskydd

URL/IP-tillåt och blockera kräver att Microsoft Defender för Endpoint komponenten Nätverksskydd är aktiverat i blockeringsläge. Mer information om nätverksskydd och konfigurationsinstruktioner finns i Aktivera nätverksskydd.

Krav för anpassade nätverksindikatorer

Om du vill börja blockera IP-adresser och/eller URL:er aktiverar du funktionen "Anpassade nätverksindikatorer" i Microsoft Defender-portalen och går till Inställningar>Slutpunkter>Allmänna>avancerade funktioner. Mer information finns i Avancerade funktioner.

Stöd för indikatorer på iOS finns i Microsoft Defender för Endpoint på iOS.

Stöd för indikatorer på Android finns i Microsoft Defender för Endpoint på Android.

Begränsningar i IoC-indikatorlistan

Endast externa IP-adresser kan läggas till i indikatorlistan. Indikatorer kan inte skapas för interna IP-adresser. För webbskyddsscenarier rekommenderar vi att du använder de inbyggda funktionerna i Microsoft Edge. Microsoft Edge använder Network Protection för att inspektera nätverkstrafik och tillåter block för TCP, HTTP och HTTPS (TLS).

Icke-Microsoft Edge- och Internet Explorer-processer

För andra processer än Microsoft Edge och Internet Explorer använder webbskyddsscenarier Nätverksskydd för inspektion och tillämpning:

- IP stöds för alla tre protokollen (TCP, HTTP och HTTPS (TLS))

- Endast enskilda IP-adresser stöds (inga CIDR-block eller IP-intervall) i anpassade indikatorer

- Krypterade URL:er (fullständig sökväg) kan bara blockeras i webbläsare från första part (Internet Explorer, Edge)

- Krypterade URL:er (endast FQDN) kan blockeras i webbläsare från tredje part (dvs. andra än Internet Explorer, Edge)

- Fullständiga URL-sökvägsblock kan användas för okrypterade URL:er

- Om det finns motstridiga URL-indikatorprinciper tillämpas den längre sökvägen. Url-indikatorprincipen

https://support.microsoft.com/officehar till exempel företräde framför URL-indikatorprincipenhttps://support.microsoft.com. - När det gäller konflikter mellan URL-indikatorprinciper kan det hända att den längre sökvägen inte tillämpas på grund av omdirigering. I sådana fall registrerar du en icke-omdirigerad URL.

Obs!

Anpassade indikatorer för funktioner för kompromisser och webbinnehållsfiltrering stöds för närvarande inte i Application Guard sessioner i Microsoft Edge. Dessa containerbaserade webbläsarsessioner kan bara framtvinga webbhotblock via det inbyggda SmartScreen-skyddet. De kan inte framtvinga några företagswebbskyddsprinciper.

Nätverksskydd och TCP-trevägshandskakning

Med nätverksskydd görs fastställandet av om åtkomsten till en plats ska tillåtas eller blockeras efter att trevägshandskakningen har slutförts via TCP/IP. När en plats blockeras av nätverksskydd kan du därför se en åtgärdstyp under ConnectionSuccessNetworkConnectionEvents i Microsoft Defender-portalen, även om webbplatsen har blockerats.

NetworkConnectionEvents rapporteras från TCP-lagret och inte från nätverksskyddet. När trevägshandskakningen har slutförts tillåts eller blockeras åtkomsten till platsen av nätverksskyddet.

Här är ett exempel på hur det fungerar:

Anta att en användare försöker komma åt en webbplats på sin enhet. Webbplatsen råkar finnas på en farlig domän och bör blockeras av nätverksskyddet.

Trevägshandskakningen via TCP/IP påbörjas. Innan den är klar loggas en

NetworkConnectionEventsåtgärd och denActionTypevisas somConnectionSuccess. Men så snart trevägshandskakningsprocessen har slutförts blockerar nätverksskyddet åtkomsten till platsen. Allt detta sker snabbt. En liknande process sker med Microsoft Defender SmartScreen. Det är när trevägshandskakningen slutförs som en bestämning görs och åtkomst till en webbplats antingen blockeras eller tillåts.I Microsoft Defender-portalen visas en avisering i aviseringskön. Information om aviseringen omfattar både

NetworkConnectionEventsochAlertEvents. Du kan se att webbplatsen har blockerats, även om du även har ettNetworkConnectionEventsobjekt med ActionType förConnectionSuccess.

Kontroller för varningsläge

När du använder varningsläget kan du konfigurera följande kontroller:

Förbikopplingsförmåga

- Knappen Tillåt i Edge

- Knappen Tillåt i popup-fönster (webbläsare som inte kommer från Microsoft)

- Parametern Bypass duration (Kringgå varaktighet) på indikatorn

- Kringgå tvingande i Microsoft- och icke-Microsoft-webbläsare

Omdirigerings-URL

- Omdirigerings-URL-parameter på indikatorn

- Omdirigerings-URL i Edge

- Omdirigerings-URL i popup-fönster (webbläsare som inte kommer från Microsoft)

Mer information finns i Styra appar som identifieras av Microsoft Defender för Endpoint.

IoC IP-URL och konflikthanteringsordning för domänprincip

Hantering av principkonflikter för domäner/URL:er/IP-adresser skiljer sig från hantering av principkonflikter för certifikat.

Om flera olika åtgärdstyper anges på samma indikator (till exempel blockera, varna och tillåt, åtgärdstyper som angetts för Microsoft.com) är den ordning som dessa åtgärdstyper börjar gälla:

- Tillåt

- Varna

- Blockera

"Tillåt" åsidosätter "warn", som åsidosätter "block", enligt följande: AllowBlock>Warn>. I föregående exempel Microsoft.com tillåts därför.

Defender for Cloud Apps indikatorer

Om din organisation har aktiverat integrering mellan Defender för Endpoint och Defender for Cloud Apps skapas blockindikatorer i Defender för Endpoint för alla icke sanktionerade molnprogram. Om ett program försätts i övervakningsläge skapas varningsindikatorer (block som kan kringgås) för de URL:er som är associerade med programmet. Det går inte att skapa indikatorer för sanktionerade program just nu. Indikatorer som skapats av Defender for Cloud Apps följer samma hantering av principkonflikter som beskrivs i föregående avsnitt.

Principprioritet

Microsoft Defender för Endpoint princip har företräde framför Microsoft Defender antivirusprincip. I situationer där Defender för Endpoint är inställt på Allow, men Microsoft Defender Antivirus är inställt på Block, är principen som standard Allow.

Prioritet för flera aktiva principer

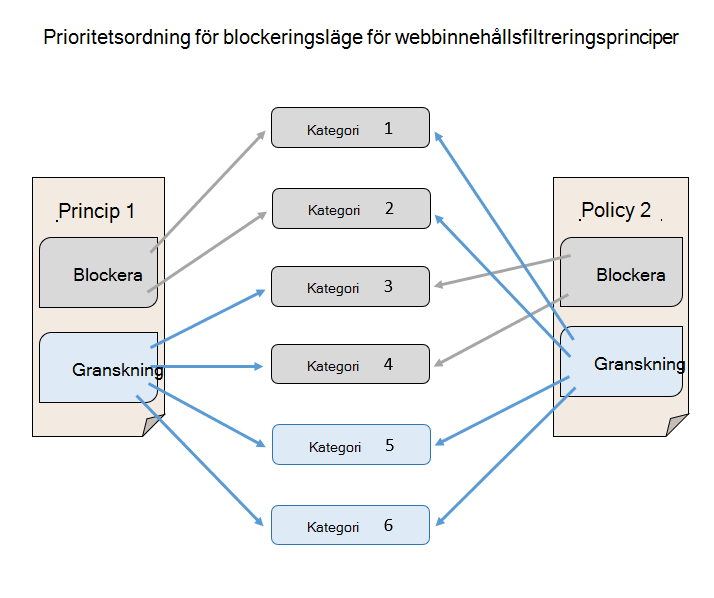

Om du tillämpar flera olika principer för webbinnehållsfiltrering på samma enhet resulterar det i att den mer restriktiva principen tillämpas för varje kategori. Tänk dig följande situation:

- Princip 1 blockerar kategorierna 1 och 2 och granskar resten

- Princip 2 blockerar kategorier 3 och 4 och granskar resten

Resultatet är att kategorierna 1–4 är blockerade. Detta illustreras i följande bild.

Skapa en indikator för IP-adresser, URL:er eller domäner från inställningssidan

I navigeringsfönstret väljer du Inställningar>Slutpunkter Indikatorer> (under Regler).

Välj fliken IP-adresser eller URL:er/domäner .

Välj Lägg till objekt.

Ange följande information:

- Indikator – Ange entitetsinformation och definiera förfallodatumet för indikatorn.

- Åtgärd – Ange den åtgärd som ska vidtas och ange en beskrivning.

- Omfång – Definiera omfånget för datorgruppen.

Granska informationen på fliken Sammanfattning och välj sedan Spara.

Viktigt

Det kan ta upp till 48 timmar efter att en princip har skapats för att en URL eller IP-adress ska blockeras på en enhet.

Relaterade artiklar

- Skapa indikatorer

- Skapa indikatorer för filer

- Skapa indikatorer baserat på certifikat

- Hantera indikatorer

- Undantag för Microsoft Defender för Endpoint och Microsoft Defender Antivirus

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.