Skydda ditt nätverk

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformar

- Windows

- macOS

- Linux

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Översikt över nätverksskydd

Nätverksskydd hjälper till att skydda enheter mot Internetbaserade händelser. Nätverksskydd är en funktion för minskning av attackytan. Det hjälper till att hindra anställda från att komma åt farliga domäner via program. Domäner som är värdar för nätfiskebedrägerier, kryphål och annat skadligt innehåll på Internet anses vara farliga. Nätverksskyddet utökar omfånget för Microsoft Defender SmartScreen för att blockera all utgående HTTP(S)-trafik som försöker ansluta till källor med lågt rykte (baserat på domänen eller värdnamnet).

Nätverksskyddet utökar skyddet i webbskyddet till operativsystemnivå och är en kärnkomponent för webbinnehållsfiltrering (WCF). Den tillhandahåller funktionerna för webbskydd som finns i Microsoft Edge till andra webbläsare som stöds och program som inte är webbläsare. Nätverksskydd ger också synlighet och blockering av indikatorer för kompromettering (IOP) när de används med slutpunktsidentifiering och svar. Nätverksskyddet fungerar till exempel med dina anpassade indikatorer som du kan använda för att blockera specifika domäner eller värdnamn.

Täckning för nätverksskydd

I följande tabell sammanfattas täckningsområden för nätverksskydd.

| Funktion | Microsoft Edge | Webbläsare från tredje part | Processer som inte är webbläsare (t.ex. PowerShell) |

|---|---|---|---|

| Web Threat Protection | SmartScreen måste vara aktiverat | Nätverksskyddet måste vara i blockeringsläge | Nätverksskyddet måste vara i blockeringsläge |

| Anpassade indikatorer | SmartScreen måste vara aktiverat | Nätverksskyddet måste vara i blockeringsläge | Nätverksskyddet måste vara i blockeringsläge |

| Webbinnehållsfiltrering | SmartScreen måste vara aktiverat | Nätverksskyddet måste vara i blockeringsläge | Stöds inte |

Obs!

På Mac och Linux måste du ha nätverksskydd i blockeringsläge för att få stöd för dessa funktioner i Edge. I Windows övervakar inte nätverksskyddet Microsoft Edge. För andra processer än Microsoft Edge och Internet Explorer använder webbskyddsscenarier nätverksskydd för inspektion och tillämpning.

- IP stöds för alla tre protokollen (TCP, HTTP och HTTPS (TLS)).

- Endast enskilda IP-adresser stöds (inga CIDR-block eller IP-intervall) i anpassade indikatorer.

- Krypterade URL:er (fullständig sökväg) kan bara blockeras i webbläsare från första part (Internet Explorer, Edge).

- Krypterade URL:er (endast FQDN) kan blockeras i webbläsare från tredje part (dvs. andra än Internet Explorer, Edge).

- Fullständiga URL-sökvägsblock kan användas för okrypterade URL:er.

Det kan finnas upp till 2 timmars svarstid (vanligtvis mindre) mellan den tid då åtgärden vidtas och URL:en och IP-adressen blockeras.

Titta på den här videon om du vill lära dig hur nätverksskyddet hjälper till att minska attackytan på dina enheter från nätfiskebedrägerier, kryphål och annat skadligt innehåll.

Krav för nätverksskydd

Nätverksskydd kräver Windows 10 eller 11 (Pro eller Enterprise), Windows Server version 1803 eller senare, macOS version 11 eller senare eller Defender-stödda Linux-versioner och Microsoft Defender Antivirus realtidsskydd.

| Windows-version | Microsoft Defender Antivirus |

|---|---|

| Windows 10 version 1709 eller senare, Windows 11, Windows Server 1803 eller senare | Kontrollera att Microsoft Defender Antivirus-realtidsskydd, beteendeövervakning och molnlevererat skydd är aktiverat (aktivt) |

| Windows Server 2012 R2 och Windows Server 2016 med den enhetliga agenten | Plattformsuppdatering version 4.18.2001.x.x eller senare |

Varför nätverksskydd är viktigt

Nätverksskydd är en del av gruppen lösningar för minskning av attackytan i Microsoft Defender för Endpoint. Med nätverksskydd kan nätverkslagret blockera URL:er och IP-adresser. Nätverksskydd kan blockera URL:er från att nås med hjälp av vissa webbläsare och standardnätverksanslutningar. Som standard skyddar nätverksskyddet dina datorer från kända skadliga URL:er med hjälp av SmartScreen-flödet, vilket blockerar skadliga URL:er på ett sätt som liknar SmartScreen i Microsoft Edge-webbläsaren. Nätverksskyddsfunktionerna kan utökas till:

- Blockera IP-/URL-adresser från din egen hotinformation (indikatorer)

- Blockera icke sanktionerade tjänster från Microsoft Defender for Cloud Apps

- Blockera webbläsaråtkomst till webbplatser baserat på kategori (webbinnehållsfiltrering)

Nätverksskydd är en viktig del av Microsofts skydds- och svarsstack.

Tips

Mer information om nätverksskydd för Windows Server, Linux, MacOS och Mobile Threat Defense (MTD) finns i Proaktiv jakt efter hot med avancerad jakt.

Blockera kommando- och kontrollattacker

C2-serverdatorer (Command and Control) används av skadliga användare för att skicka kommandon till system som tidigare komprometterats av skadlig kod. C2-attacker döljs vanligtvis i molnbaserade tjänster som fildelning och webbmailtjänster, vilket gör att C2-servrarna kan undvika identifiering genom att blandas med vanlig trafik.

C2-servrar kan användas för att initiera kommandon som kan:

- Stjäla data

- Kontrollera komprometterade datorer i ett botnät

- Störa legitima program

- Sprida skadlig kod, till exempel utpressningstrojaner

Nätverksskyddskomponenten i Defender för Endpoint identifierar och blockerar anslutningar till C2-infrastrukturer som används i utpressningstrojanattacker som används av människor, med tekniker som maskininlärning och intelligent identifiering av kompromissindikatorer (IoC).

Nätverksskydd: C2-identifiering och reparation

I sin första form är utpressningstrojaner ett hot, förprogrammerat och fokuserat på begränsade, specifika resultat (till exempel kryptering av en dator). Utpressningstrojaner har dock utvecklats till ett sofistikerat hot som är människodrivet, anpassningsbart och fokuserat på större skala och mer utbredda resultat, som att hålla en hel organisations tillgångar eller data som lösen.

Stöd för kommando- och kontrollservrar (C2) är en viktig del av den här utvecklingen av utpressningstrojaner och är det som gör det möjligt för dessa attacker att anpassa sig till den miljö de riktar in sig på. Om du bryter länken till kommando- och kontrollinfrastrukturen stoppas förloppet för en attack till nästa steg. Mer information om identifiering och reparation av C2 finns i Identifiera och åtgärda kommando- och kontrollattacker på nätverksnivå.

Nätverksskydd: Nya popup-meddelanden

| Ny mappning | Svarskategori | Källor |

|---|---|---|

| fiske | Fiske | SmartScreen |

| illvillig | Skadlig | SmartScreen |

| kommando och kontroll | C2 | SmartScreen |

| kommando och kontroll | COCO | SmartScreen |

| illvillig | Betrodda | SmartScreen |

| av IT-administratören | CustomBlockList | |

| av IT-administratören | CustomPolicy |

Obs!

customAllowList genererar inte meddelanden på slutpunkter.

Nya meddelanden för bestämning av nätverksskydd

En ny, offentligt tillgänglig funktion i nätverksskydd använder funktioner i SmartScreen för att blockera nätfiskeaktiviteter från skadliga kommando- och kontrollwebbplatser.

När en slutanvändare försöker besöka en webbplats i en miljö där nätverksskyddet är aktiverat är tre scenarier möjliga:

- URL:en har ett känt gott rykte – i det här fallet tillåts användaren åtkomst utan hinder och det finns inget popup-meddelande som visas på slutpunkten. I själva verket är domänen eller URL:en inställd på Tillåten.

- URL:en har ett okänt eller osäkert rykte – Användarens åtkomst blockeras, men med möjlighet att kringgå (avblockera) blocket. I själva verket är domänen eller URL:en inställd på Granskning.

- URL:en har ett känt dåligt (skadligt) rykte – användaren hindras från åtkomst. I själva verket är domänen eller URL:en inställd på Blockera.

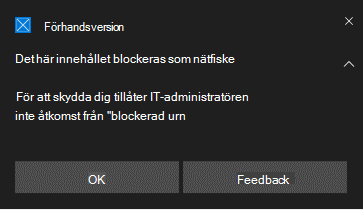

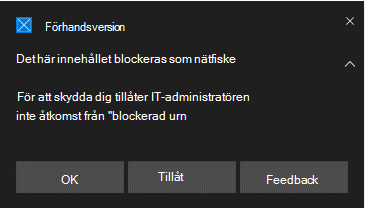

Varningsupplevelse

En användare besöker en webbplats:

Om URL:en har ett okänt eller osäkert rykte visas följande alternativ i ett popup-meddelande:

Ok – Popup-meddelandet släpps (tas bort) och försöket att komma åt webbplatsen har avslutats.

Avblockera – Användaren kommer att ha åtkomst till webbplatsen i 24 timmar; då blocket kan återanvändas. Användaren kan fortsätta att använda Avblockera för att komma åt webbplatsen tills administratören förbjuder (blockerar) webbplatsen, vilket tar bort alternativet att avblockera.

Feedback – Popup-meddelandet visar användaren en länk för att skicka ett ärende som användaren kan använda för att skicka feedback till administratören i ett försök att motivera åtkomst till webbplatsen.

Obs!

Bilderna som visas här för varningsupplevelse och blockeringsupplevelse (nedan) visar båda "blockerad URL" som exempel på platshållartext; i en fungerande miljö visas den faktiska URL:en eller domänen.

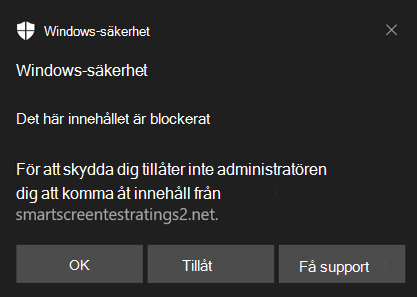

Blockera upplevelse

En användare besöker en webbplats:

- Om URL:en har dåligt rykte visas följande alternativ i ett popup-meddelande:

Avblockera SmartScreen

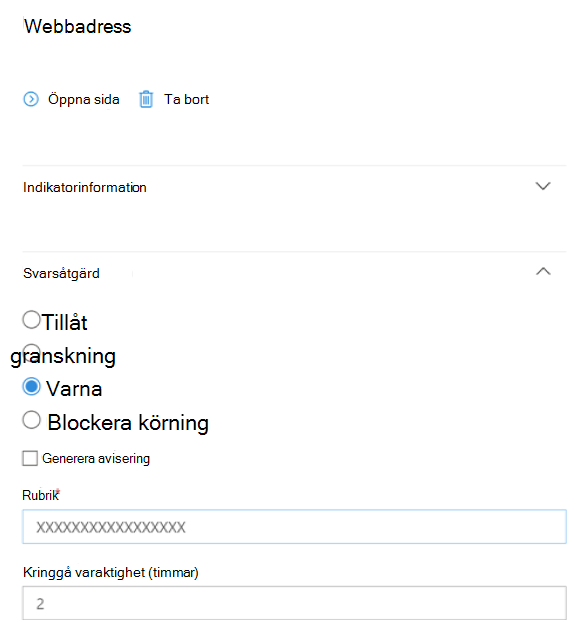

Med indikatorer i Defender för Endpoint kan administratörer tillåta slutanvändare att kringgå varningar som genereras för vissa URL:er och IP-adresser. Beroende på varför URL:en blockerades kan det ge dig möjlighet att avblockera webbplatsen i upp till 24 timmar när ett SmartScreen-block påträffas. I sådana fall visas ett Windows-säkerhet popup-meddelande som tillåter slutanvändaren att avblockera URL:en eller IP-adressen under den definierade tidsperioden.

Microsoft Defender för Endpoint administratörer kan konfigurera SmartScreen-avblockeringsfunktioner i Microsoft Defender-portalen med hjälp av en "tillåt"-indikator för IP-adresser, URL:er och domäner.

Se Skapa indikatorer för IP-adresser och URL:er/domäner.

Använda nätverksskydd

Nätverksskydd är aktiverat per enhet, vilket vanligtvis görs med hjälp av din hanteringsinfrastruktur. Mer information om metoder som stöds finns i Aktivera nätverksskydd.

Obs!

Microsoft Defender Antivirus måste vara aktivt för att aktivera nätverksskydd.

Du kan aktivera nätverksskydd i granskningsläge eller blockeringsläge . Om du vill utvärdera effekten av att aktivera nätverksskydd innan du faktiskt blockerar IP-adresser eller URL:er kan du aktivera nätverksskydd i granskningsläge för att samla in data om vad som skulle blockeras. Granskningslägesloggar när slutanvändare har anslutit till en adress eller plats som annars skulle ha blockerats av nätverksskyddet. Observera att för att indikatorer på kompromettering (IoC) eller webbinnehållsfiltrering (WCF) ska fungera måste nätverksskyddet vara i "blockeringsläge"

Information om nätverksskydd för Linux och macOS finns i: Nätverksskydd för Linux och nätverksskydd för macOS.

Avancerad jakt

Om du använder avancerad jakt för att identifiera granskningshändelser har du upp till 30 dagars historik tillgänglig från konsolen. Se Avancerad jakt.

Du hittar granskningshändelserna i Avancerad jakt i Defender för Endpoint-portalen (https://security.microsoft.com).

Granskningshändelser finns i DeviceEvents med actiontypen ExploitGuardNetworkProtectionAudited. Block visas med actiontypen ExploitGuardNetworkProtectionBlocked.

Här är en exempelfråga för att visa nätverksskyddshändelser för webbläsare från tredje part:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tips

Dessa poster har data i kolumnen AdditionalFields som ger dig bra information om åtgärden. Om du expanderar AdditionalFields kan du också hämta fälten: IsAudit, ResponseCategory och DisplayName.

Här är ett annat exempel:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Kategorin Svar anger vad som orsakade händelsen, till exempel:

| ResponseCategory | Funktion som ansvarar för händelsen |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Anpassade indikatorer |

| CasbPolicy | Defender för Molnappar |

| Skadlig | Webbhot |

| Fiske | Webbhot |

Mer information finns i Felsöka slutpunktsblock.

Observera att Microsoft Defender SmartScreen-händelser för Microsoft Edge-webbläsaren specifikt behöver en annan fråga:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Du kan använda den resulterande listan över URL:er och IP-adresser för att avgöra vad som skulle ha blockerats om enheten var i blockeringsläge och vilken funktion som blockerade dem. Granska varje objekt i listan för att identifiera URL:er eller IP-adresser om det behövs för din miljö. Om du hittar poster som har granskats som är viktiga för din miljö skapar du en indikator som tillåter dem i nätverket. Tillåt URL/IP-indikatorer har företräde framför alla block.

När du har skapat en indikator kan du titta på hur du löser det underliggande problemet:

- SmartScreen – granskning av begäranden

- Indikator – ändra befintlig indikator

- MCA – granska osanktionerad APP

- WCF – omkategorisering av begäranden

Med hjälp av dessa data kan du fatta ett välgrundat beslut om att aktivera nätverksskydd i blockeringsläge. Se Prioritetsordning för Nätverksskyddsblock.

Obs!

Eftersom det här är en inställning per enhet kan du bara låta dem granskas om det finns enheter som inte kan flyttas till blockeringsläget tills du kan åtgärda uppgiften och du fortfarande får granskningshändelserna.

Information om hur du rapporterar falska positiva identifieringar finns i Rapportera falska positiva identifieringar.

Mer information om hur du skapar egna Power BI-rapporter finns i Skapa anpassade rapporter med Power BI.

Konfigurera nätverksskydd

Mer information om hur du aktiverar nätverksskydd finns i Aktivera nätverksskydd. Använd csp:er för grupprincip, PowerShell eller MDM för att aktivera och hantera nätverksskydd i nätverket.

När du har aktiverat nätverksskydd kan du behöva konfigurera nätverket eller brandväggen för att tillåta anslutningar mellan dina slutpunktsenheter och webbtjänsterna:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Visa nätverksskyddshändelser

Nätverksskyddet fungerar bäst med Microsoft Defender för Endpoint, vilket ger dig detaljerad rapportering om händelser och block för sårbarhetsskydd som en del av scenarier för aviseringsundersökning.

När nätverksskyddet blockerar en anslutning visas ett meddelande från Åtgärdscenter. Ditt säkerhetsteam kan anpassa meddelandet med organisationens information och kontaktinformation. Dessutom kan enskilda regler för minskning av attackytan aktiveras och anpassas för att passa vissa tekniker för övervakning.

Du kan också använda granskningsläge för att utvärdera hur nätverksskyddet skulle påverka din organisation om det aktiverades.

Granska nätverksskyddshändelser i Microsoft Defender-portalen

Defender för Endpoint tillhandahåller detaljerad rapportering om händelser och block som en del av sina scenarier för aviseringsundersökning. Du kan visa den här informationen i Microsoft Defender-portalen (https://security.microsoft.com) i aviseringskön eller med hjälp av avancerad jakt. Om du använder granskningsläge kan du använda avancerad jakt för att se hur nätverksskyddsinställningarna skulle påverka din miljö om de aktiverades.

Granska nätverksskyddshändelser i Windows Loggboken

Du kan granska Windows-händelseloggen för att se händelser som skapas när nätverksskydd blockerar (eller granskar) åtkomst till en skadlig IP-adress eller domän:

Välj OK.

Den här proceduren skapar en anpassad vy som filtrerar för att endast visa följande händelser som rör nätverksskydd:

| Händelse-ID | Beskrivning |

|---|---|

| 5007 | Händelse när inställningarna ändras |

| 1125 | Händelse när nätverksskyddet utlöses i granskningsläge |

| 1126 | Händelse när nätverksskyddet utlöses i blockeringsläge |

Nätverksskydd och TCP-trevägshandskakning

Med nätverksskydd görs fastställandet av om åtkomsten till en plats ska tillåtas eller blockeras efter att trevägshandskakningen har slutförts via TCP/IP. När en plats blockeras av nätverksskydd kan du därför se en åtgärdstyp under ConnectionSuccessDeviceNetworkEvents i Microsoft Defender-portalen, även om webbplatsen har blockerats.

DeviceNetworkEvents rapporteras från TCP-lagret och inte från nätverksskyddet. När trevägshandskakningen har slutförts tillåts eller blockeras åtkomsten till platsen av nätverksskyddet.

Här är ett exempel på hur det fungerar:

Anta att en användare försöker komma åt en webbplats på sin enhet. Webbplatsen råkar finnas på en farlig domän och bör blockeras av nätverksskyddet.

Trevägshandskakningen via TCP/IP påbörjas. Innan den är klar loggas en

DeviceNetworkEventsåtgärd och denActionTypevisas somConnectionSuccess. Men så snart trevägshandskakningsprocessen har slutförts blockerar nätverksskyddet åtkomsten till platsen. Allt detta sker snabbt. En liknande process sker med Microsoft Defender SmartScreen. Det är när trevägshandskakningen slutförs som en bestämning görs och åtkomst till en webbplats antingen blockeras eller tillåts.I Microsoft Defender-portalen visas en avisering i aviseringskön. Information om aviseringen omfattar både

DeviceNetworkEventsochAlertEvidence. Du kan se att webbplatsen har blockerats, även om du även har ettDeviceNetworkEventsobjekt med ActionType förConnectionSuccess.

Överväganden för virtuella Windows-skrivbord som kör Windows 10 Enterprise flera sessioner

Tänk på följande på grund av Windows 10 Enterprise med flera användare:

Nätverksskydd är en enhetsomfattande funktion och kan inte riktas mot specifika användarsessioner.

Principer för webbinnehållsfiltrering är också enhetsomfattande.

Om du behöver skilja mellan användargrupper bör du överväga att skapa separata Windows Virtual Desktop-värdpooler och tilldelningar.

Testa nätverksskyddet i granskningsläge för att utvärdera dess beteende innan du distribuerar det.

Överväg att ändra storlek på distributionen om du har ett stort antal användare eller ett stort antal sessioner med flera användare.

Alternativt alternativ för nätverksskydd

För Windows Server 2012R2/2016 unified MDE-klienten, Windows Server version 1803 eller senare, Windows Server 2019 eller senare och Windows 10 Enterprise Multi-Session 1909 och senare, som används i Windows Virtual Desktop på Azure, kan nätverksskydd för Microsoft Edge aktiveras med följande metod:

Använd Aktivera nätverksskydd och följ anvisningarna för att tillämpa principen.

Kör följande PowerShell-kommandon:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1Obs!

I vissa fall kan, beroende på din infrastruktur, trafikvolym och andra villkor,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1påverka nätverkets prestanda.

Nätverksskydd för Windows-servrar

Följande är information som är specifik för Windows-servrar.

Kontrollera att nätverksskyddet är aktiverat

Kontrollera om nätverksskyddet är aktiverat på en lokal enhet med hjälp av Registry Editor.

Välj knappen Start i aktivitetsfältet och skriv regedit för att öppna Editor.

Välj HKEY_LOCAL_MACHINE på sidomenyn.

Navigera genom de kapslade menyerna tillPROGRAMVARUPRINCIPER>>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Om nyckeln inte finns går du till SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Nätverksskydd)

Välj EnableNetworkProtection för att se det aktuella tillståndet för nätverksskyddet på enheten:

- 0 = Av

- 1 = På (aktiverad)

- 2 = Granskningsläge

Mer information finns i: Aktivera nätverksskydd

Förslag på nätverksskydd

För Windows Server 2012R2/2016 unified MDE-klienten, Windows Server version 1803 eller senare, Windows Server 2019 eller senare och Windows 10 Enterprise Multi-Session 1909 och senare (används i Windows Virtual Desktop på Azure) finns det ytterligare registernycklar som måste vara aktiverade:

\ HKEY_LOCAL_MACHINEMJUKVARA\Microsoft\Windows Defender\Windows Defender Exploit Guard\Nätverksskydd

- AllowNetworkProtectionOnWinServer (dword) 1 (hex)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) – Endast Windows Server 2012R2 och Windows Server 2016

Obs!

Beroende på din infrastruktur, trafikvolym och andra villkor kan HKEY_LOCAL_MACHINE\SOFTWARE Policies\\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) påverka nätverkets prestanda.

Mer information finns i: Aktivera nätverksskydd

Windows-servrar och Windows Multi-session-konfiguration kräver PowerShell

För Windows-servrar och Windows Multi-session finns det ytterligare objekt som du måste aktivera med hjälp av PowerShell-cmdletar. För Windows Server 2012R2/2016 unified MDE-klienten, Windows Server version 1803 eller senare, Windows Server 2019 eller senare och Windows 10 Enterprise Multi-Session 1909 och senare, som används i Windows Virtual Desktop på Azure.

- Set-MpPreference -EnableNetworkProtection aktiverat

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Obs!

I vissa fall kan Set-MpPreference -AllowDatagramProcessingOnWinServer 1 påverka nätverkets prestanda beroende på infrastruktur, trafikvolym och andra villkor.

Felsökning av nätverksskydd

På grund av miljön där nätverksskyddet körs kanske funktionen inte kan identifiera proxyinställningar för operativsystemet. I vissa fall kan nätverksskyddsklienter inte nå molntjänsten. Lös anslutningsproblemet genom att konfigurera en statisk proxy för Microsoft Defender Antivirus.

Obs!

Innan du börjar felsöka måste du ange QUIC-protokollet till inaktiverat i webbläsare som används. QUIC-protokollet stöds inte med nätverksskyddsfunktioner.

Optimera prestanda för nätverksskydd

Nätverksskyddet har nu en prestandaoptimering som gör att blockeringsläget kan starta asynkront inspektera långvariga anslutningar, vilket kan ge en prestandaförbättring och kan också hjälpa till med appkompatibilitetsproblem. Den här optimeringsfunktionen är aktiverad som standard. Du kan inaktivera den här funktionen med hjälp av följande PowerShell-cmdlet:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Se även

- Utvärdera nätverksskydd | Gör ett snabbt scenario som visar hur funktionen fungerar och vilka händelser som vanligtvis skulle skapas.

- Aktivera nätverksskydd | Använd csp:er för grupprincip, PowerShell eller MDM för att aktivera och hantera nätverksskydd i nätverket.

- Konfigurera funktioner för minskning av attackytan i Microsoft Intune

- Nätverksskydd för Linux | Mer information om hur du använder Microsoft Network-skydd för Linux-enheter.

- Nätverksskydd för macOS | Mer information om Microsoft Network-skydd för macOS

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.