Använda Microsoft Entra ID-styrning för att granska och ta bort externa användare som inte längre har resursåtkomst

Den här artikeln beskriver funktioner och metoder som gör att du kan hitta och välja externa identiteter så att du kan granska dem och ta bort dem från Microsoft Entra-ID om de inte längre behövs. Molnet gör det enklare än någonsin att samarbeta med interna eller externa användare. När organisationer omfamnar Office 365 börjar de se spridningen av externa identiteter (inklusive gäster) när användare arbetar tillsammans med data, dokument eller digitala arbetsytor som Teams. Organisationer måste balansera, möjliggöra samarbete och uppfylla säkerhets- och styrningskrav. En del av dessa insatser bör omfatta utvärdering och rensning av externa användare, som bjudits in för samarbete till din klientorganisation, som kommer från partnerorganisationer och tar bort dem från ditt Microsoft Entra-ID när de inte längre behövs.

Kommentar

En giltig Microsoft Entra ID P2 eller Microsoft Entra ID Governance, Enterprise Mobility + Security E5 betald eller utvärderingslicens krävs för att använda Microsoft Entra-åtkomstgranskningar. Mer information finns i Microsoft Entra-utgåvor.

Varför ska du granska användare från externa organisationer i din klientorganisation?

I de flesta organisationer initierar slutanvändarna processen att bjuda in affärspartner och leverantörer för samarbete. Behovet av att samarbeta driver organisationer för att ge resursägare och slutanvändare ett sätt att utvärdera och intyga externa användare regelbundet. Ofta planeras och redovisas processen för registrering av nya samarbetspartner, men med många samarbeten som inte har ett tydligt slutdatum är det inte alltid uppenbart när en användare inte längre behöver åtkomst. Dessutom driver identitetslivscykelhantering företag att hålla Microsoft Entra-ID rent och ta bort användare som inte längre behöver åtkomst till organisationens resurser. Om du endast behåller relevanta identitetsreferenser för partner och leverantörer i katalogen kan du minska risken för dina anställda, oavsiktligt välja och bevilja åtkomst till externa användare som borde ha tagits bort. Det här dokumentet vägleder dig genom flera alternativ som sträcker sig från rekommenderade proaktiva förslag till reaktiva aktiviteter och rensningsaktiviteter för att styra externa identiteter.

Använd Berättigandehantering för att bevilja och återkalla åtkomst

Funktioner för berättigandehantering möjliggör automatisk livscykel för externa identiteter med åtkomst till resurser. Genom att upprätta processer och procedurer för att hantera åtkomst via berättigandehantering och publicera resurser via åtkomstpaket blir det ett mycket mindre komplicerat problem att hålla reda på externa användares åtkomst till resurser. När du hanterar åtkomst via Åtkomstpaket för berättigandehantering i Microsoft Entra-ID kan din organisation centralt definiera och hantera åtkomst för dina användare och användare från partnerorganisationer. Berättigandehantering använder godkännanden och tilldelningar av åtkomstpaket för att spåra var externa användare har begärt och tilldelats åtkomst. Om en extern användare förlorar alla sina tilldelningar kan berättigandehantering ta bort dessa externa användare automatiskt från klientorganisationen.

Hitta gäster som inte är inbjudna via Berättigandehantering

När anställda har behörighet att samarbeta med externa användare kan de bjuda in valfritt antal användare utanför organisationen. Att söka efter och gruppera externa partner i företagsanpassade dynamiska medlemskapsgrupper och granska dem kanske inte är möjligt, eftersom det kan finnas för många olika enskilda företag att granska, eller så finns det ingen ägare eller sponsor för organisationen. Microsoft tillhandahåller ett PowerShell-exempelskript som kan hjälpa dig att analysera användningen av externa identiteter i en klientorganisation. Skriptet räknar upp externa identiteter och kategoriserar dem. Skriptet kan hjälpa dig att identifiera och rensa externa identiteter som kanske inte längre krävs. Som en del av skriptets utdata stöder skriptexemplet automatisk skapande av säkerhetsgrupper som innehåller identifierade grupplösa externa partner – för ytterligare analys och användning med Microsoft Entra-åtkomstgranskningar. Skriptet är tillgängligt på GitHub. När skriptet har körts genererar det en HTML-utdatafil som beskriver externa identiteter som:

- Har inte längre något gruppmedlemskap i klientorganisationen

- Ha en tilldelning för en privilegierad roll i klientorganisationen

- Ha en tilldelning till ett program i klientorganisationen

Utdata innehåller också de enskilda domänerna för var och en av dessa externa identiteter.

Kommentar

Skriptet som tidigare refererades är ett exempelskript som söker efter gruppmedlemskap, rolltilldelningar och programtilldelningar i Microsoft Entra-ID. Det kan finnas andra tilldelningar i program som externa användare har tagit emot utanför Microsoft Entra-ID, till exempel SharePoint (direkt medlemskapstilldelning) eller Azure RBAC eller Azure DevOps.

Granska resurser som används av externa identiteter

Om du har externa identiteter som använder resurser som Teams eller andra program som ännu inte styrs av Berättigandehantering, kanske du också vill granska åtkomsten till dessa resurser regelbundet. Microsoft Entra-åtkomstgranskningar ger dig möjlighet att granska åtkomsten för externa identiteter genom att antingen låta resursägaren, externa identiteter själva eller någon annan delegerad person som du litar på intyga om fortsatt åtkomst krävs. Åtkomstgranskningar riktar sig till en resurs och skapar en granskningsaktivitet som är begränsad till antingen Alla som har åtkomst till resursen eller endast gästanvändare. Granskaren ser sedan den resulterande listan över användare som de behöver granska – antingen alla användare, inklusive anställda i din organisation eller endast externa identiteter.

Genom att upprätta en resursägardriven granskningskultur kan du styra åtkomsten för externa identiteter. Resursägare, som ansvarar för åtkomst, tillgänglighet och säkerhet för den information de äger, är i de flesta fall din bästa målgrupp för att driva beslut kring åtkomst till sina resurser och är närmare de användare som kommer åt dem än central IT eller en sponsor som hanterar många externa.

Skapa åtkomstgranskningar för externa identiteter

Användare som inte längre har åtkomst till några resurser i din klientorganisation kan tas bort om de inte längre arbetar med din organisation. Innan du blockerar och tar bort dessa externa identiteter kanske du vill kontakta dessa externa användare och se till att du inte har förbisett ett projekt eller att de har den åtkomst som de fortfarande behöver. När du skapar en grupp som innehåller alla externa identiteter som medlemmar som du har upptäckt inte har åtkomst till några resurser i klientorganisationen kan du använda Åtkomstgranskningar för att få alla externa självautentiseringar om de fortfarande behöver eller har åtkomst – eller fortfarande behöver åtkomst i framtiden. Som en del av granskningen kan granskningsskapare i Åtkomstgranskningar använda funktionen Kräv orsak för godkännande för att kräva att externa användare anger en motivering för fortsatt åtkomst, genom vilken du kan lära dig var och hur de fortfarande behöver åtkomst i din klientorganisation. Du kan också aktivera inställningen Ytterligare innehåll för granskarens e-postfunktion för att låta användarna veta att de förlorar åtkomst om de inte svarar, och om de fortfarande behöver åtkomst krävs en motivering. Om du vill låta åtkomstgranskningar inaktivera och ta bort externa identiteter, om de inte svarar eller anger en giltig orsak till fortsatt åtkomst, kan du använda alternativet Inaktivera och ta bort enligt beskrivningen i nästa avsnitt.

Om du vill skapa en åtkomstgranskning för externa identiteter följer du de här stegen:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Identitetsgrupper>>Alla grupper.

Sök efter den grupp som innehåller medlemmar som är externa identiteter som inte har åtkomst till resurser i din klientorganisation och anteckna den här gruppen. Information om hur du automatiserar skapandet av en grupp med medlemmar som passar dessa kriterier finns i: Samla in information om extern identitetsspridning.

Bläddra till Åtkomstgranskningar för identitetsstyrning>.

Välj + Ny åtkomstgranskning.

Välj Teams + Grupper och välj sedan den grupp som du antecknade tidigare som innehåller de externa identiteterna för att ange granskningsomfånget.

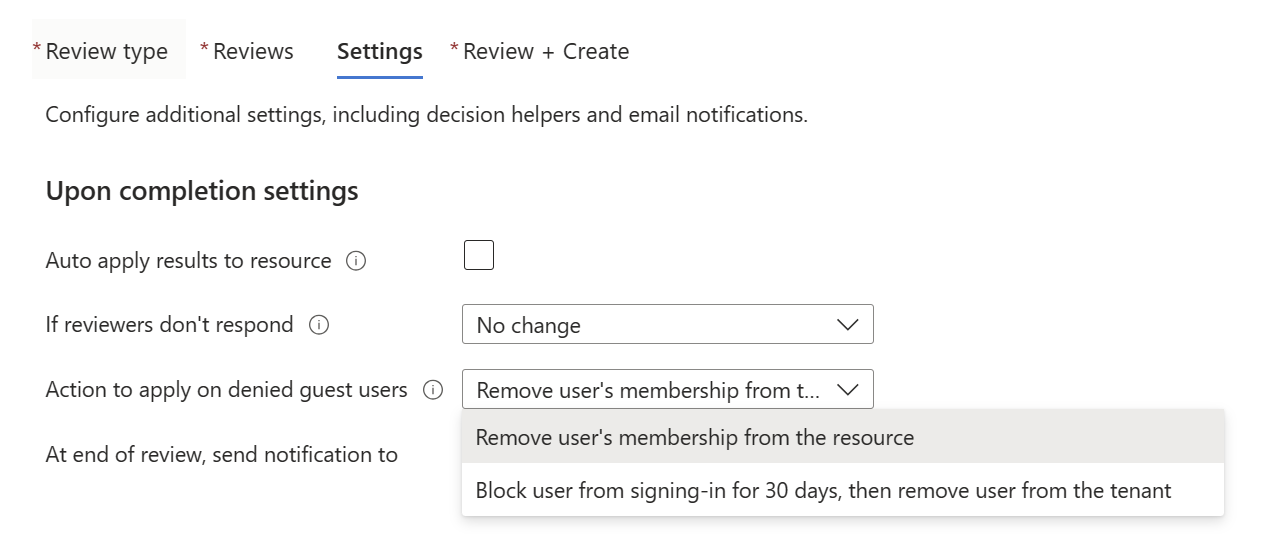

I avsnittet Inställningar för efter slutförande kan du välja Blockera användare från att logga in i 30 dagar och sedan ta bort användaren från klientorganisationen under alternativet Åtgärd för att tillämpa på nekade användare. Mer information finns i: Inaktivera och ta bort externa identiteter med Microsoft Entra-åtkomstgranskningar.

När åtkomstgranskningen har skapats måste gästanvändaren certifiera sin åtkomst innan granskningen är klar. Detta görs av gästen som godkänner eller inte godkänner sin åtkomst i Min åtkomst-portalen. En fullständig steg för steg-guide finns i: Granska åtkomst till grupper och program i åtkomstgranskningar.

När granskningen är klar visar sidan Resultat en översikt över svaret som ges av varje extern identitet. Du kan välja att tillämpa resultat automatiskt och låta åtkomstgranskningar inaktivera och ta bort dem. Du kan också titta igenom svaren och bestämma om du vill ta bort en användares åtkomst eller uppföljning med dem och få ytterligare information innan du fattar ett beslut. Om vissa användare fortfarande har åtkomst till resurser som du inte har granskat ännu kan du använda granskningen som en del av identifieringen och utöka nästa gransknings- och attesteringscykel.

En detaljerad stegvis guide finns i: Skapa en åtkomstgranskning av grupper och program i Microsoft Entra-ID.

Inaktivera och ta bort externa identiteter med Microsoft Entra-åtkomstgranskningar

Förutom alternativet att ta bort oönskade externa identiteter från resurser som grupper eller program kan Microsoft Entra-åtkomstgranskningar blockera externa identiteter från att logga in på din klientorganisation och ta bort de externa identiteterna från klientorganisationen efter 30 dagar. När du har valt Blockera användare från att logga in i 30 dagar och sedan tar bort användaren från klientorganisationen förblir granskningen i "tillämpande" tillstånd i 30 dagar. Under den här perioden går det inte att visa eller konfigurera inställningar, resultat, granskare eller granskningsloggar under den aktuella granskningen.

Med den här inställningen kan du identifiera, blockera och ta bort externa identiteter från din Microsoft Entra-klientorganisation. Externa identiteter som granskas och nekas fortsatt åtkomst av granskaren blockeras och tas bort, oavsett vilken resursåtkomst eller gruppmedlemskap de har. Den här inställningen används bäst som ett sista steg när du har verifierat att de externa användare som granskas inte längre har resursåtkomst och kan tas bort från klientorganisationen på ett säkert sätt eller om du vill se till att de tas bort, oavsett deras stående åtkomst. Funktionen "Inaktivera och ta bort" blockerar den externa användaren först, vilket tar bort deras möjlighet att logga in på din klientorganisation och komma åt resurser. Resursåtkomst återkallas inte i det här steget och om du vill återställa den externa användaren kan deras möjlighet att logga in konfigureras om. När ingen ytterligare åtgärd vidtas tas en blockerad extern identitet bort från katalogen efter 30 dagar, vilket tar bort kontot och deras åtkomst.