Konfigurera och aktivera riskprinciper

Det finns två typer av riskprinciper i Villkorsstyrd åtkomst i Microsoft Entra som du kan konfigurera. Du kan använda dessa principer för att automatisera svaret på risker som gör det möjligt för användare att självreparera när risker upptäcks:

Välja godtagbara risknivåer

Organisationer måste bestämma vilken risknivå de vill kräva åtkomstkontroll för att balansera användarupplevelsen och säkerhetsstatusen.

Om du väljer att använda åtkomstkontroll på hög risknivå minskar antalet gånger en princip utlöses och minskar friktionen för användarna. Den utesluter dock små och medelstora risker från principen, vilket kanske inte blockerar en angripare från att utnyttja en komprometterad identitet. Om du väljer en låg risknivå för att kräva åtkomstkontroll introduceras fler användaravbrott.

Konfigurerade betrodda nätverksplatser används av Microsoft Entra ID Protection i vissa riskidentifieringar för att minska falska positiva identifieringar.

De principkonfigurationer som följer inkluderar sessionskontrollen för inloggningsfrekvens som kräver en omautentisering för riskfyllda användare och inloggningar.

Microsofts rekommendation

Microsoft rekommenderar följande riskprincipkonfigurationer för att skydda din organisation:

- Princip för användarrisk

- Kräv en säker lösenordsändring när användarrisknivån är hög. Microsoft Entra multifaktorautentisering krävs innan användaren kan skapa ett nytt lösenord med tillbakaskrivning av lösenord för att åtgärda risken.

- Inloggningsriskprincip

- Kräv Microsoft Entra multifaktorautentisering när inloggningsrisknivån är medelhög eller hög, så att användarna kan bevisa att det är dem genom att använda någon av deras registrerade autentiseringsmetoder, vilket åtgärdar inloggningsrisken.

Att kräva åtkomstkontroll när risknivån är låg medför mer friktion och användaren avbryter än medel eller hög. Om du väljer att blockera åtkomst i stället för att tillåta självreparationsalternativ, till exempel säker lösenordsändring och multifaktorautentisering, påverkas användarna och administratörerna ännu mer. Väg de här valen när du konfigurerar dina principer.

Riskreparation

Organisationer kan välja att blockera åtkomst när risker identifieras. Blockering hindrar ibland legitima användare från att göra det de behöver. En bättre lösning är att konfigurera principer för användar- och inloggningsriskbaserad villkorlig åtkomst som gör det möjligt för användare att självreparera.

Varning

Användare måste registrera sig för Microsoft Entra multifaktorautentisering innan de ställs inför en situation som kräver reparation. För hybridanvändare som synkroniseras lokalt måste tillbakaskrivning av lösenord vara aktiverat. Användare som inte är registrerade blockeras och kräver administratörsintervention.

Lösenordsändring (jag känner till mitt lösenord och vill ändra det till något nytt) utanför det riskfyllda åtgärdsflödet för användarprinciper uppfyller inte kravet på säker lösenordsändring.

Aktivera principer

Organisationer kan välja att distribuera riskbaserade principer i villkorsstyrd åtkomst med hjälp av följande steg eller använda mallar för villkorsstyrd åtkomst.

Innan organisationer aktiverar dessa principer bör de vidta åtgärder för att undersöka och åtgärda eventuella aktiva risker.

Principundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

- Nödåtkomst eller break-glass-konton för att förhindra utelåsning på grund av felkonfiguration av principer. I det osannolika scenariot är alla administratörer utelåst, kan ditt administratörskonto för nödåtkomst användas för att logga in och vidta åtgärder för att återställa åtkomsten.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

- Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Connect Sync-kontot. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men används även för att logga in på system i administrativa syften. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som begränsas till användare. Använd villkorsstyrd åtkomst för arbetsbelastningsidentiteter för att definiera principer som riktar sig till tjänstens huvudnamn.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter.

Användarriskprincip i villkorsstyrd åtkomst

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla resurser (tidigare "Alla molnappar").

- Under Villkor>Användarrisk anger du Konfigurera till Ja.

- Under Konfigurera de användarrisknivåer som krävs för att principen ska tillämpas väljer du Hög. Den här vägledningen baseras på Microsofts rekommendationer och kan vara olika för varje organisation

- Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst.

- Välj Kräv autentiseringsstyrka och välj sedan den inbyggda autentiseringsstyrkan för multifaktorautentisering i listan.

- Välj Kräv lösenordsändring.

- Välj Välj.

- Under Session.

- Välj Inloggningsfrekvens.

- Se till att Varje gång har valts.

- Välj Välj.

- Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

- Välj Skapa för att skapa för att aktivera principen.

När administratörerna har bekräftat inställningarna med läget endast rapport kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

Scenarier utan lösenord

För organisationer som använder lösenordslösa autentiseringsmetoder gör du följande ändringar:

Uppdatera principen för lösenordslös användarrisk

- Under Användare:

- Inkludera, välj Användare och grupper och rikta in dig på dina lösenordslösa användare.

- Under Åtkomstkontroller>Blockera åtkomst för lösenordslösa användare.

Dricks

Du kan behöva ha två principer under en tidsperiod när du distribuerar lösenordslösa metoder.

- En som tillåter självreparation för dem som inte använder lösenordslösa metoder.

- En annan som blockerar lösenordslösa användare med hög risk.

Åtgärda och avblockera lösenordsfri användarrisk

- Kräv att administratören undersöker och åtgärdar eventuella risker.

- Avblockera användaren.

Inloggningsriskprincip i villkorsstyrd åtkomst

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla resurser (tidigare "Alla molnappar").

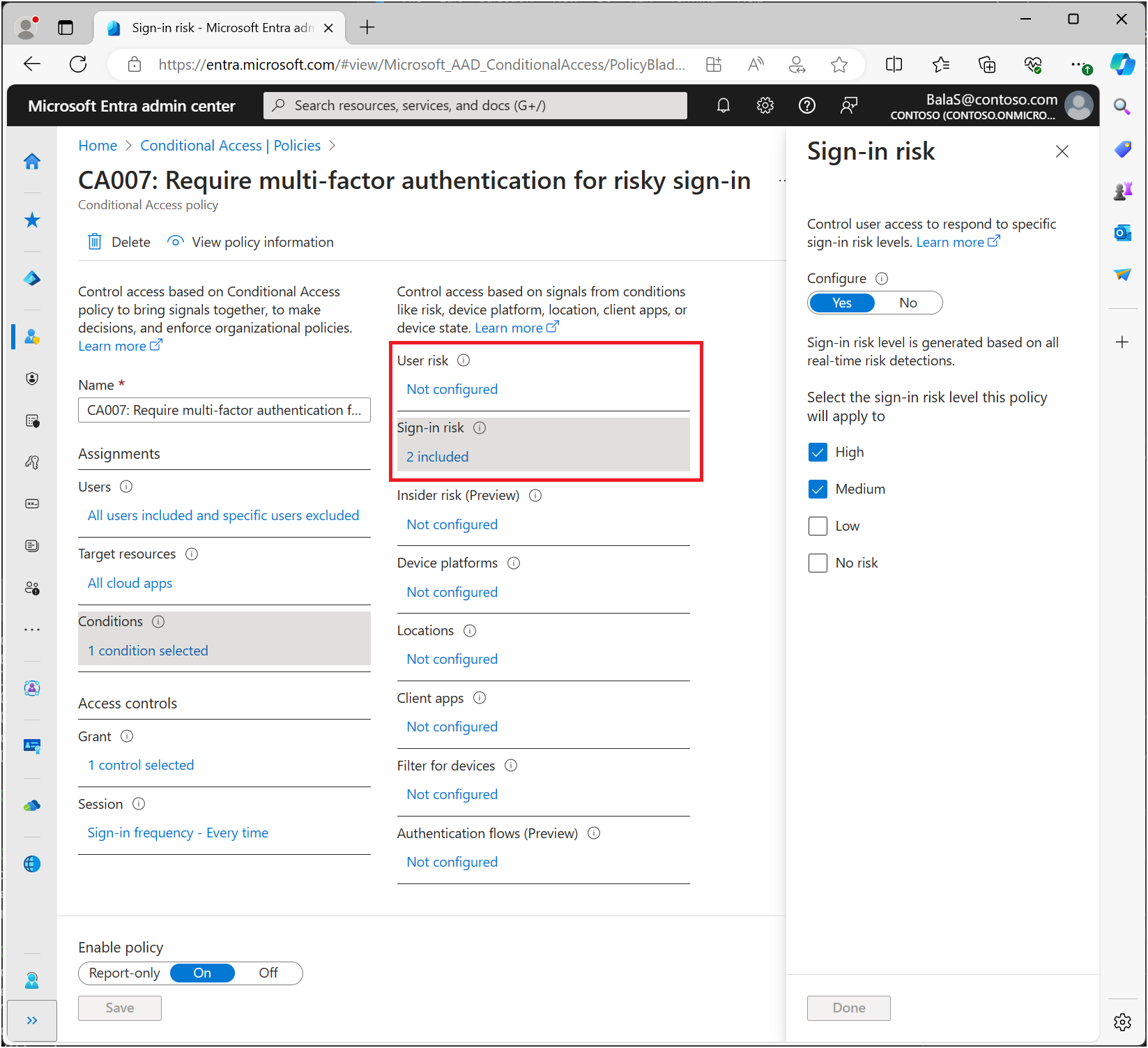

- Under Villkor>Inloggningsrisk anger du Konfigurera till Ja.

- Under Välj den risknivå för inloggning som den här principen ska tillämpas på väljer du Hög och Medel. Den här vägledningen baseras på Microsofts rekommendationer och kan vara olika för varje organisation

- Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst.

- Välj Kräv autentiseringsstyrka och välj sedan den inbyggda autentiseringsstyrkan för multifaktorautentisering i listan.

- Välj Välj.

- Under Session.

- Välj Inloggningsfrekvens.

- Se till att Varje gång har valts.

- Välj Välj.

- Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

- Välj Skapa för att skapa för att aktivera principen.

När administratörerna har bekräftat inställningarna med läget endast rapport kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

Scenarier utan lösenord

För organisationer som använder lösenordslösa autentiseringsmetoder gör du följande ändringar:

Uppdatera principen för lösenordslös inloggningsrisk

- Under Användare:

- Inkludera, välj Användare och grupper och rikta in dig på dina lösenordslösa användare.

- Under Välj den risknivå för inloggning som principen ska tillämpas på väljer du Hög.

- Under Åtkomstkontroller>Blockera åtkomst för lösenordslösa användare.

Dricks

Du kan behöva ha två principer under en tidsperiod när du distribuerar lösenordslösa metoder.

- En som tillåter självreparation för dem som inte använder lösenordslösa metoder.

- En annan som blockerar lösenordslösa användare med hög risk.

Åtgärda och avblockera lösenordsfri inloggningsrisk

- Kräv att administratören undersöker och åtgärdar eventuella risker.

- Avblockera användaren.

Migrera riskprinciper till villkorlig åtkomst

Om du har äldre riskprinciper aktiverade i Microsoft Entra ID Protection bör du planera att migrera dem till villkorlig åtkomst:

Varning

De äldre riskprinciperna som konfigurerats i Microsoft Entra ID Protection dras tillbaka den 1 oktober 2026.

Migrera till villkorlig åtkomst

- Skapa motsvarande användarriskbaserade och inloggningsriskbaserade principer i villkorsstyrd åtkomst i rapportläge. Du kan skapa en princip med föregående steg eller använda mallar för villkorsstyrd åtkomst baserat på Microsofts rekommendationer och organisationens krav.

- När administratörerna har bekräftat inställningarna med läget endast rapport kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

- Inaktivera de gamla riskprinciperna i ID Protection.

- Bläddra till Skydd>identitetsskydd> Välj principen Användarrisk eller Inloggningsrisk.

- Ange Framtvinga princip till Inaktiverad.

- Skapa andra riskprinciper om det behövs i villkorsstyrd åtkomst.