Planera en nätfiskeresistent distribution av lösenordsfri autentisering i Microsoft Entra-ID

När du distribuerar och operationaliserar nätfiskeresistent lösenordsfri autentisering i din miljö rekommenderar vi en användarpersonabaserad metod. Olika nätfiskeresistenta lösenordsfria metoder är effektivare än andra för vissa användarpersoner. Den här distributionsguiden hjälper dig att se vilka typer av metoder och distributionsplaner som passar för användarpersoner i din miljö. Den nätfiskeresistenta metoden för lösenordsfri distribution har vanligtvis 6 steg, som i stort sett flödar i ordning, men som inte behöver slutföras till 100 % innan du går vidare till andra steg:

Fastställa dina användarpersoner

Fastställa vilka användarpersoner som är relevanta för din organisation. Det här steget är viktigt för projektet eftersom olika personer har olika behov. Microsoft rekommenderar att du överväger och utvärderar minst 4 allmänna användarpersoner i din organisation.

| Användarpersona | Beskrivning |

|---|---|

| Informationsarbetare | |

| Medarbetare i frontlinjen | |

| IT-proffs/DevOps-arbetare | |

| Strikt reglerade arbetare |

Microsoft rekommenderar att du distribuerar nätfiskeresistent lösenordsfri autentisering i hela organisationen. Traditionellt är informationsarbetare den enklaste användarpersonan att börja med. Fördröj inte distributionen av säkra autentiseringsuppgifter för informationsarbetare medan du löser problem som påverkar IT-proffs. Ta tillvägagångssättet "låt inte perfekt vara fienden till det goda" och distribuera säkra autentiseringsuppgifter så mycket som möjligt. När fler användare loggar in med nätfiskeresistenta lösenordsfria autentiseringsuppgifter minskar du angreppsytan i din miljö.

Microsoft rekommenderar att du definierar dina personas och sedan placerar varje persona i en Microsoft Entra-ID-grupp specifikt för den användarpersonan. Dessa grupper används i senare steg för att distribuera autentiseringsuppgifter till olika typer av användare och när du börjar tillämpa användningen av nätfiskeresistenta lösenordslösa autentiseringsuppgifter.

Planera enhetsberedskap

Enheter är en viktig aspekt av en lyckad nätfiskeresistent lösenordsfri distribution, eftersom ett av målen med nätfiskeresistenta lösenordsfria autentiseringsuppgifter är att skydda autentiseringsuppgifter med maskinvaran för moderna enheter. Börja med att bekanta dig med FIDO2-support för Microsoft Entra-ID.

Se till att dina enheter är förberedda för nätfiskeresistenta lösenord genom att korrigera till de senaste versionerna av varje operativsystem som stöds. Microsoft rekommenderar att dina enheter kör dessa versioner minst:

- Windows 10 22H2 (för Windows Hello för företag)

- Windows 11 22H2 (för bästa användarupplevelse när du använder nycklar)

- macOS 13 Ventura

- iOS 17

- Android 14

Dessa versioner ger bästa stöd för inbyggda integrerade funktioner som nyckelnycklar, Windows Hello för företag och macOS Platform Credential. Äldre operativsystem kan kräva externa autentiserare, till exempel FIDO2-säkerhetsnycklar, för att stödja nätfiskeresistent lösenordsfri autentisering.

Registrera användare för nätfiskeresistenta autentiseringsuppgifter

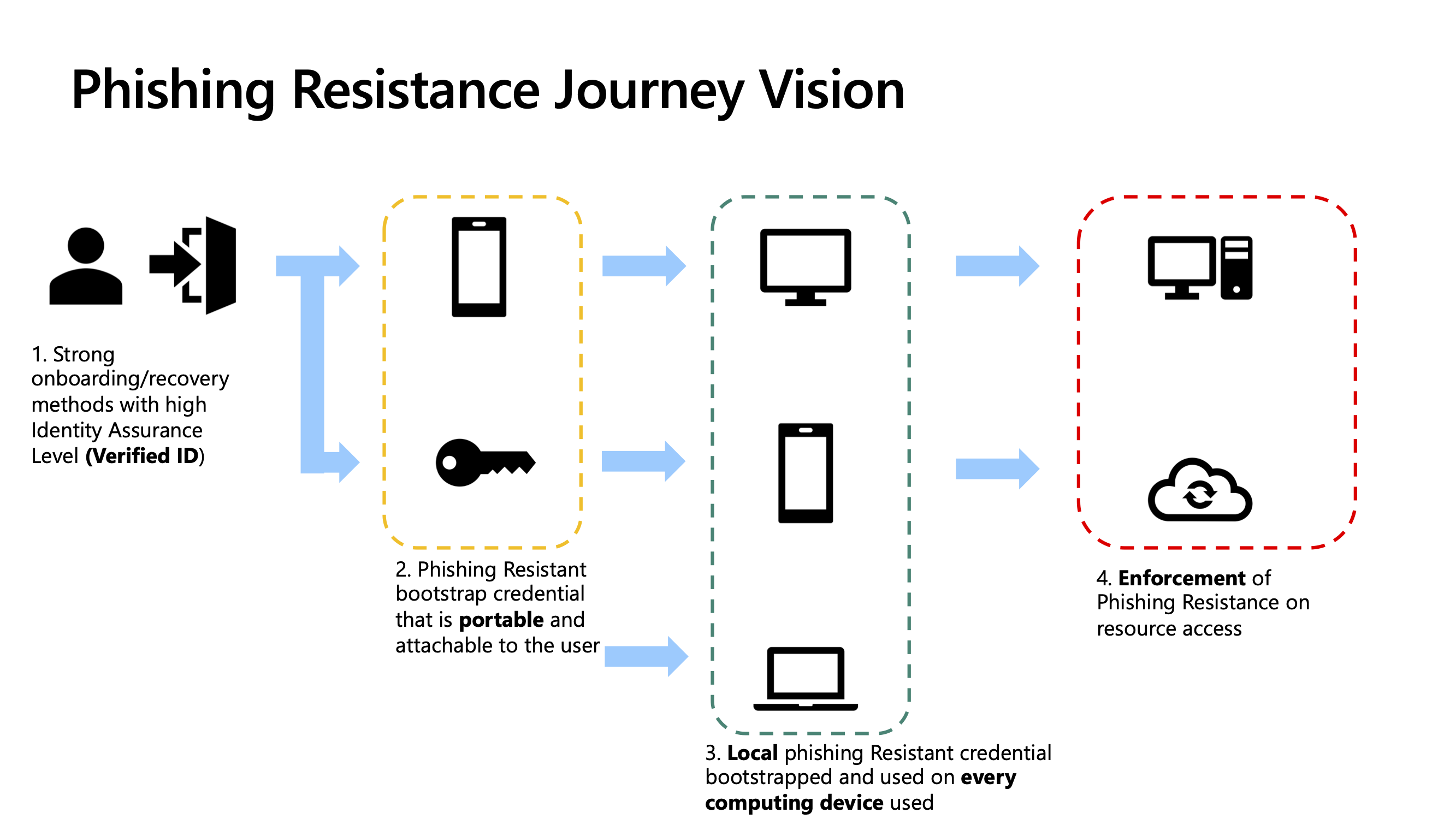

Registrering och start av autentiseringsuppgifter är de första viktiga slutanvändaraktiviteterna i ditt nätfiskeresistenta projekt för lösenordsfri distribution. Det här avsnittet beskriver distributionen av portabla och lokala autentiseringsuppgifter.

| Autentiseringsuppgifter | Beskrivning | Fördelar |

|---|---|---|

| Bärbar | Kan användas på olika enheter. Du kan använda bärbara autentiseringsuppgifter för att logga in på en annan enhet eller för att registrera autentiseringsuppgifter på andra enheter. | Den viktigaste typen av autentiseringsuppgifter för de flesta användare, eftersom de kan användas på olika enheter, och tillhandahålla nätfiskeresistent autentisering i många scenarier. |

| Lokal | Du kan använda lokala autentiseringsuppgifter för att autentisera på en enhet utan att behöva förlita dig på extern maskinvara, till exempel att använda Windows Hello för företag biometrisk igenkänning för att logga in på en app i Microsoft Edge-webbläsaren på samma dator | De har två huvudsakliga fördelar jämfört med de bärbara autentiseringsuppgifterna: |

- För nya användare tar registreringen och startprocessen en användare utan befintliga företagsautentiseringsuppgifter och verifierar deras identitet. Den startar dem i deras första bärbara autentiseringsuppgifter och använder den bärbara autentiseringsuppgiften för att starta andra lokala autentiseringsuppgifter på var och en av deras beräkningsenheter. Efter registreringen kan administratören framtvinga nätfiskebeständig autentisering för användare i Microsoft Entra-ID.

- För befintliga användare får den här fasen användare att registrera sig för nätfiskeresistenta lösenordslösa på sina befintliga enheter direkt eller använda befintliga MFA-autentiseringsuppgifter för att starta nätfiskeresistenta lösenordslösa autentiseringsuppgifter. Slutmålet är detsamma som nya användare – de flesta användare bör ha minst en bärbar autentiseringsuppgift och sedan lokala autentiseringsuppgifter på varje beräkningsenhet. Om du är en administratör som distribuerar nätfiskeresistenta lösenordslösa för befintliga användare kanske du kan gå vidare till avsnittet Onboarding Step 2: Bootstrapping a Portable Credential (Startsteg 2: Bootstrapping a Portable Credential).

Innan du börjar rekommenderar Microsoft att du aktiverar nyckel och andra autentiseringsuppgifter för företagsanvändare i klientorganisationen. Om användarna är motiverade att själv registrera sig för starka autentiseringsuppgifter är det fördelaktigt att tillåta det. Du bör minst aktivera principen För nyckel (FIDO2) så att användare kan registrera sig för nycklar och säkerhetsnycklar om de föredrar dem.

Det här avsnittet fokuserar på faserna 1–3:

Användare bör ha minst två autentiseringsmetoder registrerade. Med en annan metod registrerad har användaren en säkerhetskopieringsmetod tillgänglig om något händer med deras primära metod, till exempel när en enhet tappas bort eller blir stulen. Det är till exempel en bra idé för användare att ha nyckelnycklar registrerade både på sin telefon och lokalt på sin arbetsstation i Windows Hello för företag.

Not

Vi rekommenderar alltid att användarna har minst två registrerade autentiseringsmetoder. Detta säkerställer att användaren har en tillgänglig säkerhetskopieringsmetod om något händer med deras primära metod, till exempel vid enhetsförlust eller stöld. Det är till exempel en bra idé för användare att ha nyckelnycklar registrerade både på sin telefon och lokalt på sin arbetsstation i Windows Hello för företag.

Not

Den här vägledningen är skräddarsydd för befintligt stöd för nyckelnycklar i Microsoft Entra-ID, som innehåller enhetsbundna nyckelnycklar i Microsoft Authenticator och enhetsbundna nyckelnycklar på fysiska säkerhetsnycklar. Microsoft Entra ID planerar att lägga till stöd för synkroniserade nyckelnycklar. Mer information finns i Offentlig förhandsversion: Utöka stöd för nyckelnycklar i Microsoft Entra-ID. Den här guiden uppdateras så att den innehåller vägledning för synkroniserade nycklar när den är tillgänglig. Många organisationer kan till exempel ha nytta av att förlita sig på synkronisering för fas 3 i föregående diagram i stället för att starta helt nya autentiseringsuppgifter.

Registrering steg 1: Identitetsverifiering

För fjärranslutna användare som inte har bevisat sin identitet är företagsregistrering en viktig utmaning. Microsoft Entra – verifierat ID kan hjälpa kunder som vill ha verifiering av högsäkerhets-ID. Den kan använda attesteringar baserat på myndighets utfärdat ID som ett sätt att upprätta användaridentitetsförtroende.

I den här fasen kan användare dirigeras till en partnertjänst för identitetsverifiering. De genomgår en språkprövningsprocess som bestäms av organisationen och verifieringspartnertjänsten som valts av organisationen. I slutet av den här processen får användarna ett tillfälligt åtkomstpass (TAP) som de kan använda för att starta sina första bärbara autentiseringsuppgifter.

Se följande guider för att aktivera Microsoft Entra – verifierat ID onboarding och TAP-utfärdande:

Not

Microsoft Entra – verifierat ID ingår i Microsoft Entra Suite-licensen.

Vissa organisationer kan välja andra metoder än Microsoft Entra – verifierat ID för att registrera användare och utfärda sina första autentiseringsuppgifter. Microsoft rekommenderar att dessa organisationer fortfarande använder TAP:er, eller något annat sätt som gör att en användare kan registrera sig utan lösenord. Du kan till exempel etablera FIDO2-säkerhetsnycklar med hjälp av Microsoft Graph API (förhandsversion).

Onboarding steg 2: Bootstrap en bärbar autentiseringsuppgift

Om du vill starta befintliga användare till nätfiskeresistenta lösenordsfria autentiseringsuppgifter måste du först avgöra om dina användare redan är registrerade för traditionell MFA. Användare med traditionella MFA-metoder som registrerats kan riktas mot nätfiskeresistenta lösenordsfria registreringsprinciper. De kan använda sin traditionella MFA för att registrera sig för sina första portabla nätfiskeresistenta autentiseringsuppgifter och sedan gå vidare för att registrera sig för lokala autentiseringsuppgifter efter behov.

För nya användare eller användare utan MFA går du igenom en process för att utfärda ett tillfälligt åtkomstpass (TAP). Du kan utfärda en TAP på samma sätt som du ger nya användare sina första autentiseringsuppgifter, eller genom att använda Microsoft Entra – verifierat ID integreringar. När användarna har en TAP är de redo att starta sin första nätfiskeresistenta autentiseringsuppgift.

Det är viktigt att användarens första lösenordslösa autentiseringsuppgifter är en bärbar autentiseringsuppgift som kan användas för att autentisera på andra beräkningsenheter. Till exempel kan nycklar användas för att autentisera lokalt på en iOS-telefon, men de kan också användas för att autentisera på en Windows-dator med ett autentiseringsflöde mellan enheter. Med den här funktionen för flera enheter kan den bärbara nyckeln användas för bootstrap-Windows Hello för företag på Windows-datorn.

Det är också viktigt att varje enhet som användaren regelbundet arbetar på har en lokalt tillgänglig autentiseringsuppgift för att ge användaren en så smidig användarupplevelse som möjligt. Lokalt tillgängliga autentiseringsuppgifter minskar den tid som krävs för att autentisera eftersom användarna inte behöver använda flera enheter, och det finns färre steg. Genom att använda TAP från steg 1 för att registrera en bärbar autentiseringsuppgift som kan starta dessa andra autentiseringsuppgifter kan användaren använda nätfiskeresistenta autentiseringsuppgifter internt på de många enheter som de kan ha.

I följande tabell visas rekommendationer för olika personer:

| Användarpersona | Rekommenderade portabla autentiseringsuppgifter | Alternativa portabla autentiseringsuppgifter |

|---|---|---|

| Informationsarbetare | Nyckel (Authenticator-app) | Säkerhetsnyckel, smartkort |

| Frontlinjearbetare | Säkerhetsnyckel | Nyckel (authenticatorapp), smartkort |

| IT-proffs/DevOps-arbetare | Nyckel (Authenticator-app) | Säkerhetsnyckel, smartkort |

| Strikt reglerad arbetare | Certifikat (smartkort) | Nyckel (autentiseringsapp), säkerhetsnyckel |

Använd följande vägledning för att aktivera rekommenderade och alternativa portabla autentiseringsuppgifter för relevanta användarpersoner för din organisation:

| Metod | Vägledning |

|---|---|

| Nycklar | |

| Säkerhetsnycklar | |

| Smartkort/certifikatbaserad autentisering (CBA) |

Onboarding steg 3: Bootstrap lokala autentiseringsuppgifter på beräkningsenheter

När användarna har registrerat en bärbar autentiseringsuppgift är de redo att starta andra autentiseringsuppgifter på varje beräkningsenhet som de regelbundet använder i en 1:1-relation, vilket gynnar deras dagliga användarupplevelse. Den här typen av autentiseringsuppgifter är vanlig för informationsarbetare och IT-proffs, men inte för medarbetare i frontlinjen som delar enheter. Användare som bara delar enheter bör endast använda bärbara autentiseringsuppgifter.

Din organisation måste avgöra vilken typ av autentiseringsuppgifter som föredras för varje användarpersona i det här skedet. Microsoft rekommenderar:

| Användarpersona | Rekommenderade lokala autentiseringsuppgifter – Windows | Rekommenderade lokala autentiseringsuppgifter – macOS | Rekommenderade lokala autentiseringsuppgifter – iOS | Rekommenderade lokala autentiseringsuppgifter – Android | Rekommenderade lokala autentiseringsuppgifter – Linux |

|---|---|---|---|---|---|

| Informationsarbetare | Windows Hello för företag | Säker enkel inloggningsnyckel (SSO) för plattform | Nyckel (Authenticator-app) | Nyckel (Authenticator-app) | N/A (använd bärbara autentiseringsuppgifter i stället) |

| Frontlinjearbetare | N/A (använd bärbara autentiseringsuppgifter i stället) | N/A (använd bärbara autentiseringsuppgifter i stället) | N/A (använd bärbara autentiseringsuppgifter i stället) | N/A (använd bärbara autentiseringsuppgifter i stället) | N/A (använd bärbara autentiseringsuppgifter i stället) |

| IT-proffs/DevOps-arbetare | Windows Hello för företag | Säker enklavnyckel för plattforms-SSO | Nyckel (Authenticator-app) | Nyckel (Authenticator-app) | N/A (använd bärbara autentiseringsuppgifter i stället) |

| Strikt reglerad arbetare | Windows Hello för företag eller CBA | Platform SSO Secure Enclave Key eller CBA | Nyckel (Authenticator-app) eller CBA | Nyckel (Authenticator-app) eller CBA | N/A (använd smartkort i stället) |

Använd följande vägledning för att aktivera de rekommenderade lokala autentiseringsuppgifterna i din miljö för relevanta användarpersoner för din organisation:

| Metod | Vägledning |

|---|---|

| Windows Hello för företag | |

| Säker enklavnyckel för plattforms-SSO | |

| Nycklar |

Persona-specifika överväganden

Varje persona har sina egna utmaningar och överväganden som ofta uppstår under nätfiskeresistenta lösenordslösa distributioner. När du identifierar vilka personer du behöver hantera bör du ta med dessa överväganden i planeringen av distributionsprojektet. Följande länkar har specifik vägledning för varje persona:

Öka användningen av nätfiskeresistenta autentiseringsuppgifter

Det här steget beskriver hur du gör det enklare för användare att använda nätfiskeresistenta autentiseringsuppgifter. Du bör testa distributionsstrategin, planera för distributionen och kommunicera planen till slutanvändarna. Sedan kan du skapa rapporter och övervaka förloppet innan du framtvingar nätfiskeresistenta autentiseringsuppgifter i hela organisationen.

Testa distributionsstrategi

Microsoft rekommenderar att du testar distributionsstrategin som skapades i föregående steg med en uppsättning test- och pilotanvändare. Den här fasen bör innehålla följande steg:

- Skapa en lista över testanvändare och tidiga användare. Dessa användare bör representera dina olika användarpersoner och inte bara IT-administratörer.

- Skapa en Microsoft Entra-ID-grupp och lägg till dina testanvändare i gruppen.

- Aktivera principer för autentiseringsmetoder i Microsoft Entra-ID och omfånget för testgruppen till de metoder som du aktiverar.

- Mät registreringsdistributionen för dina pilotanvändare med hjälp av rapporten Autentiseringsmetodersaktivitet .

- Skapa principer för villkorlig åtkomst för att framtvinga användning av nätfiskeresistenta lösenordsfria autentiseringsuppgifter för varje operativsystemtyp och rikta in dig på pilotgruppen.

- Mät hur bra tillämpningen lyckades med Hjälp av Azure Monitor och Arbetsböcker.

- Samla in feedback från användare om att distributionen har slutförts.

Planera distributionsstrategi

Microsoft rekommenderar att du kör användning baserat på vilka användarpersoner som är mest redo för distribution. Det innebär vanligtvis att distribuera för användare i den här ordningen, men detta kan ändras beroende på din organisation:

- Informationsarbetare

- Medarbetare i frontlinjen

- IT-proffs/DevOps-arbetare

- Strikt reglerade arbetare

Använd följande avsnitt för att skapa slutanvändarkommunikation för varje persona-grupp, omfång och distribution av funktionen för registrering av nyckelnycklar samt användarrapportering och övervakning för att spåra distributionsförloppet.

Planera slutanvändarkommunikation

Microsoft tillhandahåller kommunikationsmallar för slutanvändare. Distributionsmaterialet för autentisering innehåller anpassningsbara affischer och e-postmallar för att informera användarna om nätfiskeresistent lösenordsfri autentiseringsdistribution. Använd följande mallar för att kommunicera med dina användare så att de förstår den nätfiskeresistenta lösenordslösa distributionen:

- Lösenordsfri inloggning med Microsoft Authenticator

- Registrera verifieringsmetoden för lösenordsåterställning för ett arbets- eller skolkonto

- Återställa ditt arbets- eller skollösenord med hjälp av säkerhetsinformation

- Konfigurera en säkerhetsnyckel som verifieringsmetod

- Logga in på dina konton med hjälp av Microsoft Authenticator-appen

- Logga in på ditt arbets- eller skolkonto med hjälp av tvåstegsverifieringsmetoden

- Inloggning med arbets- eller skolkonto blockeras av klientbegränsningar

Kommunikation bör upprepas flera gånger för att fånga så många användare som möjligt. Din organisation kan till exempel välja att kommunicera de olika faserna och tidslinjerna med ett mönster som liknar detta:

- 60 dagar efter tillämpningen: meddela värdet för nätfiskeresistenta autentiseringsmetoder och uppmuntra användare att proaktivt registrera sig

- 45 dagar efter tvingande: upprepa meddelande

- 30 dagar efter verkställighet: meddelande om att nätfiskeskyddad tillämpning om 30 dagar börjar uppmuntra användare att proaktivt registrera sig

- 15 dagar efter verkställighet: upprepa meddelande, informera dem om hur du kontaktar supportavdelningen

- 7 dagar från verkställighet: upprepa meddelande, informera dem om hur du kontaktar supportavdelningen

- 1 dag från verkställigheten: informera dem om att verkställigheten kommer att ske om 24 timmar, informera dem om hur man kontaktar supportavdelningen

Microsoft rekommenderar att du kommunicerar med användare via andra kanaler utöver bara e-post. Andra alternativ kan vara Microsoft Teams-meddelanden, pausrumsaffischer och championprogram där utvalda anställda utbildas för att förespråka programmet för sina kollegor.

Rapportering och övervakning

Microsoft Entra-ID-rapporter (till exempel aktivitet för autentiseringsmetoder och information om inloggningshändelser för Microsoft Entra multifaktorautentisering) ger tekniska insikter och affärsinsikter som kan hjälpa dig att mäta och driva implementeringen.

Från aktivitetsinstrumentpanelen för autentiseringsmetoder kan du visa registrering och användning.

- Registreringen visar antalet användare som kan nätfiskeresistent lösenordsfri autentisering och andra autentiseringsmetoder. Du kan se diagram som visar vilka autentiseringsmetoder som användare har registrerat och den senaste registreringen för varje metod.

- Användning visar vilka autentiseringsmetoder som användes för inloggning.

Företags- och tekniska programägare bör äga och ta emot rapporter baserat på organisationens krav.

- Spåra distribution av lösenordsfria autentiseringsuppgifter utan lösenord med rapporter om registreringsaktivitet för autentiseringsmetoder.

- Spåra användarimplementering av nätfiskeresistenta lösenordsfria autentiseringsuppgifter med autentiseringsmetoder, logga in aktivitetsrapporter och logga in loggar.

- Använd inloggningsaktivitetsrapporten för att spåra de autentiseringsmetoder som används för att logga in på de olika programmen. Välj användarraden. välj Autentiseringsinformation för att visa autentiseringsmetoden och motsvarande inloggningsaktivitet.

Microsoft Entra-ID lägger till poster i granskningsloggar när dessa villkor inträffar:

- En administratör ändrar autentiseringsmetoder.

- En användare gör någon form av ändring av sina autentiseringsuppgifter i Microsoft Entra-ID.

Microsoft Entra ID behåller de flesta granskningsdata i 30 dagar. Vi rekommenderar längre kvarhållning för granskning, trendanalys och andra affärsbehov.

Få åtkomst till granskningsdata i administrationscentret eller API:et för Microsoft Entra och ladda ned dem till dina analyssystem. Om du behöver längre kvarhållning exporterar och använder du loggar i ett SIEM-verktyg (Security Information and Event Management), till exempel Microsoft Sentinel, Splunk eller Sumo Logic.

Övervaka supportavdelningens biljettvolym

IT-supportavdelningen kan ge en ovärderlig signal om hur bra distributionen fortskrider, så Microsoft rekommenderar att du spårar din supportbegäran när du kör en nätfiskeresistent lösenordsfri distribution.

När din supportbegäran ökar bör du minska distributionstakten, användarkommunikationen och verkställighetsåtgärderna. När biljettvolymen minskar kan du säkerhetskopiera dessa aktiviteter. Med den här metoden måste du behålla flexibiliteten i distributionsplanen.

Du kan till exempel köra dina distributioner och sedan framtvinganden i vågor som har datumintervall i stället för specifika datum:

- 1-15 juni: Distribution och kampanjer för wave 1-kohortregistrering

- 16-30 juni: Distribution och kampanjer för wave 2-kohortregistrering

- 1–15 juli: Distribution och kampanjer för wave 3-kohortregistrering

- 16-31 juli: Framtvingande av våg 1-kohort aktiverad

- 1-15 augusti: Framtvingande av wave 2-kohort aktiverat

- 16-31 augusti: Framtvingande av wave 3-kohort aktiverat

När du kör dessa olika faser kan du behöva sakta ner beroende på hur många supportärenden som öppnas och sedan återupptas när volymen har minskat. För att köra den här strategin rekommenderar Microsoft att du skapar en Microsoft Entra ID-säkerhetsgrupp för varje våg och lägger till varje grupp i dina principer en i taget. Den här metoden hjälper dig att undvika att överbelasta supportteamen.

Framtvinga nätfiskeresistenta metoder för inloggning

Det här avsnittet fokuserar på fas 4.

Den sista fasen i en nätfiskebeständig lösenordsfri distribution är att framtvinga användning av nätfiskeresistenta autentiseringsuppgifter. Den primära mekanismen för att göra detta i Microsoft Entra-ID är autentiseringsstyrkor för villkorsstyrd åtkomst. Microsoft rekommenderar att du tillämpar varje persona baserat på en metod för användar-/enhetspar. En distribution av tvingande kan till exempel följa det här mönstret:

- Informationsarbetare i Windows och iOS

- Informationsarbetare på macOS och Android

- IT-proffs på iOS och Android

- FLW:er på iOS och Android

- FLW:er i Windows och macOS

- IT-proffs i Windows och macOS

Microsoft rekommenderar att du skapar en rapport över alla dina användar-/enhetspar med hjälp av inloggningsdata från din klientorganisation. Du kan använda frågeverktyg som Azure Monitor och Arbetsböcker. Försök åtminstone identifiera alla användar-/enhetspar som matchar dessa kategorier.

För varje användare skapar du en lista över vilka operativsystem de regelbundet använder för arbete. Mappa listan till beredskapen för nätfiskebeständig inloggning för det användar-/enhetsparet.

| OS-typ | Redo för tillämpning | Inte redo för verkställighet |

|---|---|---|

| Windows | 10+ | 8.1 och tidigare, Windows Server |

| Ios | 17+ | 16 och tidigare |

| Android | 14+ | 13 och tidigare |

| macOS | 13+ (Ventura) | 12 och tidigare |

| VDI | Beror på 1 | Beror på 1 |

| Annan | Beror på 1 | Beror på 1 |

1För varje användar-/enhetspar där enhetsversionen inte är omedelbart redo för verkställighet ska du bestämma hur du ska åtgärda behovet av att framtvinga nätfiskemotstånd. Överväg följande alternativ för äldre operativsystem, virtuell skrivbordsinfrastruktur (VDI) och andra operativsystem som Linux:

- Framtvinga nätfiskemotstånd med extern maskinvara – FIDO2-säkerhetsnycklar

- Framtvinga nätfiskemotstånd med extern maskinvara – smartkort

- Framtvinga nätfiskemotstånd med hjälp av fjärrautentiseringsuppgifter, till exempel nycklar i flödet för autentisering mellan enheter

- Framtvinga nätfiskemotstånd med fjärrautentiseringsuppgifter i RDP-tunnlar (särskilt för VDI)

Den viktigaste uppgiften är att mäta data som användare och personas är redo för verkställighet på vissa plattformar. Påbörja dina verkställighetsåtgärder på användar-/enhetspar som är redo att tillämpas för att "stoppa blödningen" och minska mängden nätbildningsautentisering som förekommer i din miljö.

Gå sedan vidare till andra scenarier där användar-/enhetsparen kräver beredskapsarbete. Gå igenom listan över användar-/enhetspar tills du tillämpar nätfiskeresistent autentisering över hela linjen.

Skapa en uppsättning Microsoft Entra-ID-grupper för att distribuera tillämpning gradvis. Återanvänd grupperna från föregående steg om du använde den vågbaserade distributionsmetoden.

Rikta in dig på varje grupp med en specifik princip för villkorsstyrd åtkomst. Den här metoden hjälper dig att distribuera dina tvingande kontroller gradvis av användar-/enhetspar.

| Politik | Gruppnamn som är mål för principen | Princip – Villkor för enhetsplattform | Princip – Bevilja kontroll |

|---|---|---|---|

| 1 | Windows phishing-resistenta lösenordsfria användare | Windows | Kräv autentiseringsstyrka – Nätfiskebeständig MFA |

| 2 | macOS nätfiskeresistenta lösenordsfria användare | macOS | Kräv autentiseringsstyrka – Nätfiskebeständig MFA |

| 3 | iOS-nätfiskeresistenta lösenordsfria användare | Ios | Kräv autentiseringsstyrka – Nätfiskebeständig MFA |

| 4 | Android phishing-resistenta lösenordsfria redo användare | Android | Kräv autentiseringsstyrka – Nätfiskebeständig MFA |

| 5 | Andra nätfiskeresistenta lösenordsfria användare | Alla utom Windows, macOS, iOS eller Android | Kräv autentiseringsstyrka – Nätfiskebeständig MFA |

Lägg till varje användare i varje grupp när du avgör om deras enhet och operativsystem är redo eller om de inte har en enhet av den typen. I slutet av distributionen bör varje användare vara i en av grupperna.

Svara på risker för lösenordslösa användare

Microsoft Entra ID Protection hjälper organisationer att identifiera, undersöka och åtgärda identitetsbaserade risker. Microsoft Entra ID Protection ger viktiga och användbara identifieringar för dina användare även när de har bytt till att använda nätfiskeresistenta lösenordsfria autentiseringsuppgifter. Några relevanta identifieringar för nätfiskeresistenta användare är till exempel:

- Aktivitet från anonym IP-adress

- Administratören bekräftade att användaren har komprometterats

- Avvikande token

- Skadlig IP-adress

- Microsoft Entra-hotinformation

- Misstänkt webbläsare

- Angripare i mitten

- Möjligt försök att komma åt primär uppdateringstoken (PRT)

- Och andra: Riskidentifieringar mappade till riskEventType

Microsoft rekommenderar att Microsoft Entra ID Protection-kunder vidtar följande åtgärder för att på bästa sätt skydda sina nätfiskeresistenta lösenordslösa användare:

- Läs distributionsvägledningen för Microsoft Entra ID Protection: Planera en ID Protection-distribution

- Konfigurera dina riskloggar så att de exporteras till en SIEM

- Undersöka och agera på alla medelhöga användarrisker

- Konfigurera en princip för villkorlig åtkomst för att blockera högriskanvändare

När du har distribuerat Microsoft Entra ID Protection bör du överväga att använda tokenskydd för villkorsstyrd åtkomst. När användarna loggar in med nätfiskeresistenta lösenordsfria autentiseringsuppgifter fortsätter attacker och identifieringar att utvecklas. Om användarens autentiseringsuppgifter till exempel inte längre enkelt kan phishas kan angripare gå vidare för att försöka exfiltera token från användarenheter. Tokenskydd hjälper till att minska den här risken genom att binda token till maskinvaran för den enhet som de har utfärdats till.