Utvärdering av kontinuerlig åtkomst

Förfallodatum och uppdatering av token är en standardmekanism i branschen. När ett klientprogram som Outlook ansluter till en tjänst som Exchange Online, auktoriseras API-begäranden med hjälp av OAuth 2.0-åtkomsttoken. Som standard är åtkomsttoken giltiga i en timme, när de upphör att gälla omdirigeras klienten till Microsoft Entra för att uppdatera dem. Den uppdateringsperioden ger en möjlighet att omvärdera principer för användaråtkomst. Vi kan till exempel välja att inte uppdatera token på grund av en princip för villkorsstyrd åtkomst eller för att användaren är inaktiverad i katalogen.

Kunderna uttrycker oro över fördröjningen mellan när villkoren ändras för en användare och när principändringar tillämpas. Microsoft experimenterade med metoden "trubbigt objekt" för kortare livslängd för token, men fann att de försämrar användarupplevelser och tillförlitlighet utan att eliminera risker.

Ett snabbt svar på principöverträdelser eller säkerhetsproblem kräver verkligen en "konversation" mellan tokenutfärdaren Microsoft Entra och den förlitande parten (den upplysta appen). Den här dubbelriktade konversationen ger oss två viktiga funktioner. Den förlitande parten kan se när egenskaper ändras, till exempel nätverksplats, och berätta för tokenutfärdaren. Det ger också tokenutfärdaren ett sätt att uppmana den förlitande parten att sluta respektera token för en viss användare på grund av kontokomprogment, inaktivering eller andra problem. Mekanismen för den här konversationen är kontinuerlig åtkomstutvärdering (CAE), en branschstandard som baseras på CAEP (Open ID Continuous Access Evaluation Profile). Målet för utvärdering av kritiska händelser är att svaret ska vara nära realtid, men svarstiden på upp till 15 minuter kan observeras på grund av händelsespridningstiden. Principen för IP-platser tillämpas dock omedelbart.

Den första implementeringen av utvärdering av kontinuerlig åtkomst fokuserar på Exchange, Teams och SharePoint Online.

Information om hur du förbereder dina program för användning av CAE finns i Använda API:er för kontinuerlig åtkomstutvärdering i dina program.

Viktiga fördelar

- Användarens uppsägning eller lösenordsändring/återställning: Återkallande av användarsessioner framtvingas nästan i realtid.

- Ändring av nätverksplats: Platsprinciper för villkorsstyrd åtkomst tillämpas nästan i realtid.

- Tokenexport till en dator utanför ett betrott nätverk kan förhindras med platsprinciper för villkorsstyrd åtkomst.

Scenarier

Det finns två scenarier som utgör kontinuerlig åtkomstutvärdering, utvärdering av kritiska händelser och principutvärdering för villkorsstyrd åtkomst.

Utvärdering av kritiska händelser

Utvärdering av kontinuerlig åtkomst implementeras genom att tjänster, till exempel Exchange Online, SharePoint Online och Teams, kan prenumerera på viktiga Microsoft Entra-händelser. Dessa händelser kan sedan utvärderas och framtvingas nästan i realtid. Utvärdering av kritiska händelser förlitar sig inte på principer för villkorsstyrd åtkomst, så den är tillgänglig i alla klientorganisationer. Följande händelser utvärderas för närvarande:

- Användarkontot har tagits bort eller inaktiverats

- Lösenord för en användare ändras eller återställs

- Multifaktorautentisering är aktiverat för användaren

- Administratören återkallar uttryckligen alla uppdateringstoken för en användare

- Hög användarrisk identifierad av Microsoft Entra ID Protection

Den här processen möjliggör scenariot där användare förlorar åtkomst till organisationens SharePoint Online-filer, e-post, kalender eller uppgifter och Teams från Microsoft 365-klientappar inom några minuter efter en kritisk händelse.

Kommentar

SharePoint Online stöder inte användarriskhändelser.

Principutvärdering för villkorsstyrd åtkomst

Exchange Online, SharePoint Online, Teams och MS Graph kan synkronisera viktiga principer för villkorsstyrd åtkomst för utvärdering i själva tjänsten.

Den här processen möjliggör scenariot där användare förlorar åtkomst till filer, e-post, kalender eller uppgifter från Microsoft 365-klientappar eller SharePoint Online omedelbart efter att nätverksplatsen har ändrats.

Kommentar

Alla kombinationer av klientappar och resursprovider stöds inte. Se följande tabeller. Den första kolumnen i den här tabellen refererar till webbprogram som startas via webbläsare (dvs. PowerPoint som startas i webbläsaren) medan de återstående fyra kolumnerna refererar till inbyggda program som körs på varje plattform som beskrivs. Dessutom omfattar referenser till "Office" Word, Excel och PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Stöds | Stöds | Stöds | Stöds | Stöds |

| Exchange Online | Stöds | Stöds | Stöds | Stöds | Stöds |

| Office-webbappar | Office Win32-appar | Office för iOS | Office för Android | Office för Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Stöds inte * | Stöds | Stöds | Stöds | Stöds |

| Exchange Online | Stöds inte | Stöds | Stöds | Stöds | Stöds |

| OneDrive-webb | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Stöds | Stöds inte | Stöds | Stöds | Stöds inte |

| Teams-webb | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams-tjänsten | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd |

| SharePoint Online | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd |

| Exchange Online | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd | Delvis stöd |

* Tokenlivslängden för Office-webbappar minskas till 1 timme när en princip för villkorsstyrd åtkomst har angetts.

Kommentar

Teams består av flera tjänster och bland dessa följer inte samtals- och chatttjänsterna IP-baserade principer för villkorsstyrd åtkomst.

Utvärdering av kontinuerlig åtkomst är också tillgängligt i Azure Government-klienter (GCC High och DOD) för Exchange Online.

Klientfunktioner

Anspråksutmaning på klientsidan

Innan utvärderingen av kontinuerlig åtkomst skulle klienter spela upp åtkomsttoken från cacheminnet så länge den inte har upphört att gälla. Med CAE introducerar vi ett nytt fall där en resursprovider kan avvisa en token när den inte har upphört att gälla. För att informera klienterna om att kringgå cacheminnet trots att de cachelagrade token inte har upphört att gälla introducerar vi en mekanism som kallas anspråksutmaning för att indikera att token avvisades och en ny åtkomsttoken måste utfärdas av Microsoft Entra. CAE kräver en klientuppdatering för att förstå anspråksutmaningen. De senaste versionerna av följande program stöder anspråksutmaning:

| Webb | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Stöds | Stöds | Stöds | Stöds | Stöds |

| Teams | Stöds | Stöds | Stöds | Stöds | Stöds |

| Office | Stöds inte | Stöds | Stöds | Stöds | Stöds |

| OneDrive | Stöds | Stöds | Stöds | Stöds | Stöds |

Livslängd för token

Eftersom risker och principer utvärderas i realtid förlitar sig klienter som förhandlar om utvärderingsmedvetna sessioner för kontinuerlig åtkomst inte längre på principer för statisk åtkomsttokens livslängd. Den här ändringen innebär att den konfigurerbara tokenlivspolicyn inte respekteras för klienter som förhandlar om CAE-medvetna sessioner.

Tokenlivslängden ökar till långlivade, upp till 28 timmar, i CAE-sessioner. Kritiska händelser och principutvärdering driver återkallning, inte bara en godtycklig tidsperiod. Den här ändringen ökar stabiliteten i program utan att påverka säkerhetsstatusen.

Om du inte använder CAE-kompatibla klienter förblir din standardtid för åtkomsttoken 1 timme. Standardinställningen ändras bara om du har konfigurerat din livslängd för åtkomsttoken med förhandsgranskningsfunktionen Configurable Token Lifetime (CTL).

Exempel på flödesdiagram

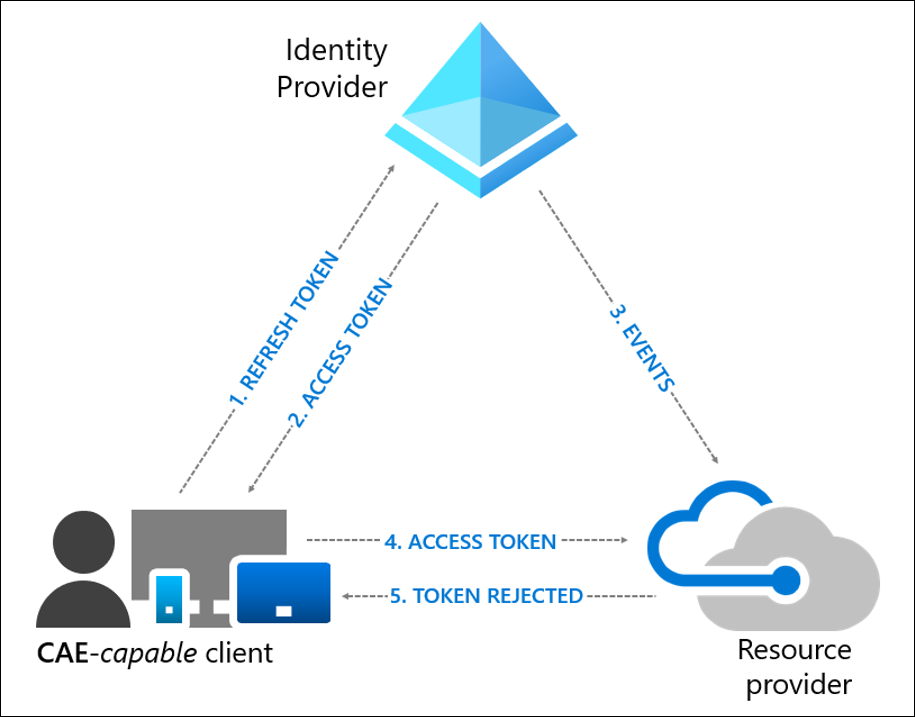

Händelseflöde för återkallande av användare

- En CAE-kompatibel klient presenterar autentiseringsuppgifter eller en uppdateringstoken till Microsoft Entra och ber om en åtkomsttoken för en viss resurs.

- En åtkomsttoken returneras tillsammans med andra artefakter till klienten.

- En administratör återkallar uttryckligen alla uppdateringstoken för användaren och sedan skickas en återkallningshändelse till resursprovidern från Microsoft Entra.

- En åtkomsttoken visas för resursprovidern. Resursprovidern utvärderar tokens giltighet och kontrollerar om det finns någon återkallningshändelse för användaren. Resursprovidern använder den här informationen för att besluta att bevilja åtkomst till resursen eller inte.

- I det här fallet nekar resursprovidern åtkomst och skickar en 401+ anspråksutmaning tillbaka till klienten.

- Den CAE-kompatibla klienten förstår 401+ anspråksutmaningen. Den kringgår cacheminnena och går tillbaka till steg 1 och skickar sin uppdateringstoken tillsammans med anspråksutmaningen tillbaka till Microsoft Entra. Microsoft Entra omvärderar sedan alla villkor och uppmanar användaren att autentisera igen i det här fallet.

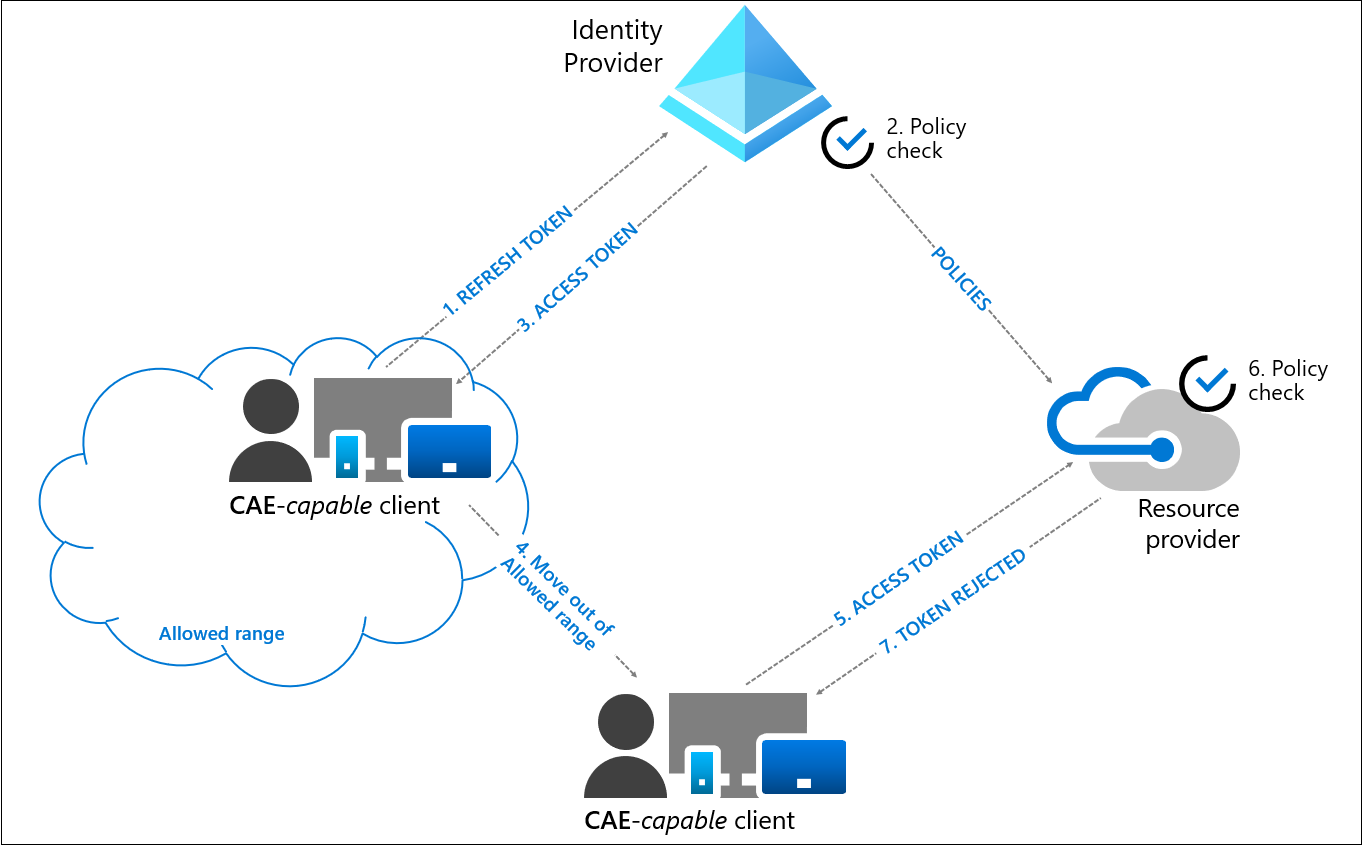

Ändringsflöde för användarvillkor

I följande exempel konfigurerade en administratör för villkorlig åtkomst en platsbaserad princip för villkorsstyrd åtkomst för att endast tillåta åtkomst från specifika IP-intervall:

- En CAE-kompatibel klient presenterar autentiseringsuppgifter eller en uppdateringstoken till Microsoft Entra och ber om en åtkomsttoken för en viss resurs.

- Microsoft Entra utvärderar alla principer för villkorlig åtkomst för att se om användaren och klienten uppfyller villkoren.

- En åtkomsttoken returneras tillsammans med andra artefakter till klienten.

- Användaren flyttas från ett tillåtet IP-intervall.

- Klienten visar en åtkomsttoken till resursprovidern utanför ett tillåtet IP-intervall.

- Resursprovidern utvärderar tokens giltighet och kontrollerar platsprincipen som synkroniserats från Microsoft Entra.

- I det här fallet nekar resursprovidern åtkomst och skickar en 401+ anspråksutmaning tillbaka till klienten. Klienten utmanas eftersom den inte kommer från ett tillåtet IP-intervall.

- Den CAE-kompatibla klienten förstår 401+ anspråksutmaningen. Den kringgår cacheminnena och går tillbaka till steg 1 och skickar sin uppdateringstoken tillsammans med anspråksutmaningen tillbaka till Microsoft Entra. Microsoft Entra omvärderar alla villkor och nekar åtkomst i det här fallet.

Undantag för IP-adressvariationer och hur du inaktiverar undantaget

I steg 8 ovan, när Microsoft Entra omvärderar villkoren, nekas åtkomst eftersom den nya platsen som identifieras av Microsoft Entra ligger utanför det tillåtna IP-intervallet. Så är inte alltid fallet. På grund av vissa komplexa nätverkstopologier kan autentiseringsbegäran komma från en tillåten utgående IP-adress även efter att åtkomstbegäran som tagits emot av resursprovidern kommit från en IP-adress som inte är tillåten. Under dessa förhållanden tolkar Microsoft Entra att klienten fortsätter att vara på en tillåten plats och bör beviljas åtkomst. Därför utfärdar Microsoft Entra en entimmestoken som pausar IP-adresskontroller på resursen tills token upphör att gälla. Microsoft Entra fortsätter att framtvinga IP-adresskontroller.

Om du skickar trafik till icke-Microsoft 365-resurser via global säker åtkomst är resursprovidrar inte medvetna om användarens käll-IP-adress eftersom käll-IP-återställning för närvarande inte stöds för dessa resurser. I det här fallet, om användaren befinner sig på den betrodda IP-platsen (enligt Microsoft Entra) utfärdar Microsoft Entra en entimmestoken som pausar IP-adresskontroller på resursen tills token upphör att gälla. Microsoft Entra fortsätter att tillämpa IP-adresskontroller korrekt för dessa resurser.

Standard- eller strikt läge. Beviljandet av åtkomst enligt det här undantaget (dvs. en tillåten plats som identifierats mellan Microsoft Entra-ID med en otillåten plats som identifierats av resursprovidern) skyddar användarnas produktivitet genom att upprätthålla åtkomsten till kritiska resurser. Det här är standardplatstillämpning. Å andra sidan kan administratörer som arbetar under stabila nätverkstopologier och vill ta bort det här undantaget använda Strikt platstillämpning (offentlig förhandsversion).

Aktivera eller inaktivera CAE

CAE-inställningen har flyttats till villkorsstyrd åtkomst. Nya CAE-kunder har åtkomst till och kan växla utvärdering av kontinuerlig åtkomst direkt när de skapar principer för villkorsstyrd åtkomst. Vissa befintliga kunder måste dock genomgå migrering innan de får åtkomst till utvärdering av kontinuerlig åtkomst via villkorsstyrd åtkomst.

Migrering

Kunder som har konfigurerat CAE-inställningar under Säkerhet innan måste migrera inställningar till en ny princip för villkorsstyrd åtkomst.

I följande tabell beskrivs migreringsupplevelsen för varje kundgrupp baserat på tidigare konfigurerade CAE-inställningar.

| Befintlig CAE-inställning | Krävs migrering | Automatiskt aktiverad för CAE | Förväntad migreringsupplevelse |

|---|---|---|---|

| Nya klienter som inte konfigurerade något i den gamla upplevelsen. | Nej | Ja | Den gamla CAE-inställningen är dold eftersom dessa kunder troligen inte såg upplevelsen före allmän tillgänglighet. |

| Klienter som uttryckligen har aktiverats för alla användare med den gamla upplevelsen. | Nej | Ja | Den gamla CAE-inställningen är nedtonad. Eftersom dessa kunder uttryckligen har aktiverat den här inställningen för alla användare behöver de inte migrera. |

| Klienter som uttryckligen har aktiverat vissa användare i sina klienter med den gamla upplevelsen. | Ja | Nej | Gamla CAE-inställningar är nedtonade. När du klickar på Migrera startas den nya guiden För princip för villkorsstyrd åtkomst, som innehåller Alla användare, samtidigt som användare och grupper som kopieras från CAE exkluderas. Den anger även den nya sessionskontrollen Anpassa kontinuerlig åtkomst till Inaktiverad. |

| Klienter som uttryckligen inaktiverade förhandsversionen. | Ja | Nej | Gamla CAE-inställningar är nedtonade. När du klickar på Migrera startas den nya guiden För princip för villkorsstyrd åtkomst, som innehåller Alla användare, och den nya sessionskontrollen Anpassa kontinuerlig åtkomst utvärderas till Inaktiverad. |

Mer information om utvärdering av kontinuerlig åtkomst som en sessionskontroll finns i avsnittet Anpassa utvärdering av kontinuerlig åtkomst.

Begränsningar

Gällande tid för gruppmedlemskap och principuppdatering

Ändringar av principer för villkorsstyrd åtkomst och gruppmedlemskap som görs av administratörer kan ta upp till en dag att vara effektiva. Fördröjningen beror på replikering mellan Microsoft Entra och resursproviders som Exchange Online och SharePoint Online. Viss optimering har gjorts för principuppdateringar, vilket minskar fördröjningen till två timmar. Det omfattar dock inte alla scenarier ännu.

När ändringar i principen för villkorsstyrd åtkomst eller gruppmedlemskap måste tillämpas på vissa användare omedelbart har du två alternativ.

- Kör kommandot revoke-mgusersign PowerShell för att återkalla alla uppdateringstoken för en angiven användare.

- Välj "Återkalla session" på användarprofilsidan för att återkalla användarens session för att säkerställa att de uppdaterade principerna tillämpas omedelbart.

IP-adressvariant och nätverk med IP-adressdelade eller okända utgående IP-adresser

Moderna nätverk optimerar ofta anslutnings- och nätverksvägar för program på olika sätt. Den här optimeringen orsakar ofta variationer av anslutningarnas routnings- och käll-IP-adresser, vilket visas av din identitetsprovider och resursprovider. Du kan observera den här delade sökvägen eller IP-adressvarianten i flera nätverkstopologier, inklusive, men inte begränsat till:

- Lokala och molnbaserade proxyservrar.

- Implementeringar av virtuella privata nätverk (VPN), till exempel delade tunnlar.

- Programvarudefinierade SD-WAN-distributioner (Wide Area Network).

- Belastningsutjämatade eller redundanta nätverkstopologier för utgående nätverk, som de som använder SNAT.

- Distributioner av avdelningskontor som tillåter direkt internetanslutning för specifika program.

- Nätverk som stöder IPv6-klienter.

- Andra topologier som hanterar program- eller resurstrafik på ett annat sätt än trafik till identitetsprovidern.

Utöver IP-variationer kan kunderna även använda nätverkslösningar och tjänster som:

- Använd IP-adresser som kan delas med andra kunder. Till exempel molnbaserade proxytjänster där utgående IP-adresser delas mellan kunder.

- Använd enkelt varierande eller odefinierbara IP-adresser. Till exempel topologier där det finns stora, dynamiska uppsättningar med utgående IP-adresser som används, till exempel stora företagsscenarier eller delad VPN- och lokal utgående nätverkstrafik.

Nätverk där utgående IP-adresser kan ändras ofta eller delas kan påverka Microsoft Entra Villkorlig åtkomst och Utvärdering av fortsatt åtkomst (CAE). Den här variabiliteten kan påverka hur dessa funktioner fungerar och deras rekommenderade konfigurationer. Delade tunnlar kan också orsaka oväntade block när en miljö konfigureras med hjälp av metodtips för vpn för delad tunneltrafik. Routningsoptimerade IP-adresser via en betrodd IP/VPN kan krävas för att förhindra att block som är relaterade till insufficient_claims eller omedelbar IP-tvingande kontroll misslyckades.

I följande tabell sammanfattas funktionsbeteenden för villkorlig åtkomst och CAE och rekommendationer för olika typer av nätverksdistributioner och resursproviders (RP):

| Nätverkstyp | Exempel | IP-adresser som ses av Microsoft Entra | IP-adresser som ses av RP | Tillämplig konfiguration av villkorsstyrd åtkomst (betrodd namngiven plats) | CAE-tillämpning | CAE-åtkomsttoken | Rekommendationer |

|---|---|---|---|---|---|---|---|

| 1. Utgående IP-adresser är dedikerade och uppräknade för både Microsoft Entra och all RP-trafik | All till nätverkstrafik till Microsoft Entra och IP-adresser går ut via 1.1.1.1 och/eller 2.2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Kritiska händelser Ändringar av IP-plats |

Långlivade – upp till 28 timmar | Om namngivna platser för villkorlig åtkomst definieras kontrollerar du att de innehåller alla möjliga utgående IP-adresser (som visas av Microsoft Entra och alla RP) |

| 2. Utgående IP-adresser är dedikerade och uppräknade för Microsoft Entra, men inte för RP-trafik | Nätverkstrafiken till Microsoft Entra går via 1.1.1.1. RP-trafik utgående via x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Kritiska händelser | Standardtid för åtkomsttoken – 1 timme | Lägg inte till icke-dedikerade eller icke-otaliga utgående IP-adresser (x.x.x.x) i regler för villkorsstyrd åtkomst för betrodd namngiven plats eftersom det kan försvaga säkerheten |

| 3. Utgående IP-adresser är icke-dedikerade/delade eller går inte att räkna upp för både Microsoft Entra- och RP-trafik | Nätverkstrafik till Microsoft Entra går via y.y.y.y.y. RP-trafik utgående via x.x.x.x | y.y.y.y.y | x.x.x.x | N/A -no IP-principer för villkorsstyrd åtkomst/Betrodda platser har konfigurerats | Kritiska händelser | Långlivade – upp till 28 timmar | Lägg inte till icke-dedikerade eller icke-otaliga utgående IP-adresser (x.x.x.x/y.y.y.y.y) i regler för villkorsstyrd åtkomst för betrodd namngiven plats eftersom det kan försvaga säkerheten |

Nätverk och nätverkstjänster som används av klienter som ansluter till identitets- och resursleverantörer fortsätter att utvecklas och förändras som svar på moderna trender. Dessa ändringar kan påverka villkorlig åtkomst och CAE-konfigurationer som förlitar sig på de underliggande IP-adresserna. När du bestämmer dig för dessa konfigurationer bör du ta hänsyn till framtida förändringar i teknik och underhåll av den definierade listan med adresser i din plan.

Platsprinciper som stöds

CAE har bara insikter om IP-baserade namngivna platser. CAE har inte insyn i andra platsvillkor som betrodda IP-adresser för MFA eller land-/regionbaserade platser. När en användare kommer från en betrodd MFA-IP-adress, betrodd plats som innehåller MFA-betrodda IP-adresser eller plats för land/region tillämpas inte CAE när användaren har flyttat till en annan plats. I dessa fall utfärdar Microsoft Entra en åtkomsttoken på en timme utan omedelbar KONTROLL av IP-tillämpning.

Viktigt!

Om du vill att dina platsprinciper ska tillämpas i realtid genom utvärdering av kontinuerlig åtkomst använder du endast det IP-baserade villkoret för villkorlig åtkomst och konfigurerar alla IP-adresser, inklusive både IPv4 och IPv6, som kan ses av din identitetsprovider och resursprovider. Använd inte platsvillkor för land/region eller den betrodda ips-funktionen som är tillgänglig på sidan för tjänstinställningar för Microsoft Entra multifaktorautentisering.

Begränsningar för namngiven plats

När summan av alla IP-intervall som anges i platsprinciper överskrider 5 000 kan CAE inte framtvinga flödet för användarändringsplats i realtid. I det här fallet utfärdar Microsoft Entra en CAE-token på en timme. CAE fortsätter att framtvinga alla andra händelser och principer förutom ändringshändelser för klientplats. Med den här ändringen behåller du fortfarande en starkare säkerhetsstatus jämfört med traditionella entimmestoken, eftersom andra händelser fortfarande utvärderas nästan i realtid.

Inställningar för Office och Web Account Manager

| Office-uppdateringskanal | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Halvårskanal för företag | Om värdet är aktiverat eller 1 stöds inte CAE. | Om värdet är aktiverat eller 1 stöds inte CAE. |

| Aktuell kanal eller Månatlig företagskanal |

CAE stöds oavsett inställning | CAE stöds oavsett inställning |

En förklaring av office-uppdateringskanalerna finns i Översikt över uppdateringskanaler för Microsoft 365-applikationer. Rekommendationen är att organisationer inte inaktiverar Web Account Manager (WAM).

Medförfattare i Office-appen

När flera användare samarbetar i ett dokument samtidigt kanske CAE inte återkallar sin åtkomst till dokumentet omedelbart baserat på principändringshändelser. I det här fallet förlorar användaren åtkomsten helt efter:

- Stänga dokumentet

- Stänga Office-appen

- Efter en timme när en IP-princip för villkorlig åtkomst har angetts

Om du vill minska den här tiden ytterligare kan en SharePoint-administratör minska den maximala livslängden för samtidiga sessioner för dokument som lagras i SharePoint Online och Microsoft OneDrive genom att konfigurera en nätverksplatsprincip. När den här konfigurationen har ändrats minskas den maximala livslängden för samtidiga sessioner till 15 minuter och kan justeras ytterligare med hjälp av SharePoint Online PowerShell-kommandot Set-SPOTenant – IPAddressWACTokenLifetime.

Aktivera när en användare har inaktiverats

Om du aktiverar en användare direkt efter inaktivering, finns det viss fördröjning innan kontot identifieras som aktiverat i nedströms Microsoft-tjänster.

- SharePoint Online och Teams har vanligtvis en fördröjning på 15 minuter.

- Exchange Online har vanligtvis en fördröjning på 35–40 minuter.

Push-aviseringar

En IP-adressprincip utvärderas inte innan push-meddelanden släpps. Det här scenariot finns eftersom push-meddelanden är utgående och inte har någon associerad IP-adress att utvärderas mot. Om en användare väljer det push-meddelandet, till exempel ett e-postmeddelande i Outlook, tillämpas CAE IP-adressprinciper fortfarande innan e-postmeddelandet kan visas. Push-meddelanden visar en förhandsgranskning av meddelanden som inte skyddas av en IP-adressprincip. Alla andra CAE-kontroller görs innan push-meddelandet skickas. Om en användare eller enhet har tagit bort sin åtkomst sker tillämpningen inom den dokumenterade perioden.

Gästanvändare

CAE stöder inte gästanvändarkonton. CAE-återkallningshändelser och IP-baserade principer för villkorsstyrd åtkomst tillämpas inte omedelbart.

CAE och inloggningsfrekvens

Inloggningsfrekvens respekteras med eller utan CAE.