Microsoft Entra Anslut Health-agenter för AD FS

I den här artikeln får du lära dig hur du installerar och konfigurerar Microsoft Entra Anslut Health-agenter. Följande dokumentation är specifik för installation och övervakning av DIN AD FS-infrastruktur med Microsoft Entra Anslut Health. Information om övervakning av Microsoft Entra Anslut (synkronisering) med Microsoft Entra Anslut Health finns i Använda Microsoft Entra Anslut Health for Sync. Information om hur du övervakar Active Directory-domän Services med Microsoft Entra Anslut Health finns dessutom i Använda Microsoft Entra Anslut Health med AD DS.

Lär dig hur du laddar ned agenterna.

Kommentar

Microsoft Entra Anslut Health är inte tillgängligt i det kinesiska nationella molnet.

Krav

I följande tabell visas krav för att använda Microsoft Entra Anslut Health:

| Krav | Beskrivning |

|---|---|

| Du har en Microsoft Entra ID P1- eller P2-prenumeration. | Microsoft Entra Anslut Health är en funktion i Microsoft Entra ID P1 eller P2. Mer information finns i Registrera dig för Microsoft Entra ID P1 eller P2. Information om hur du startar en kostnadsfri 30-dagars utvärderingsversion finns i Starta en utvärderingsversion. |

| Du är global administratör i Microsoft Entra-ID. | För närvarande kan endast globala administratörskonton installera och konfigurera hälsoagenter. Mer information finns i Administrera din Microsoft Entra-katalog. Genom att använda rollbaserad åtkomstkontroll i Azure (Azure RBAC) kan du tillåta att andra användare i din organisation får åtkomst till Microsoft Entra Anslut Health. Mer information finns i Azure RBAC för Microsoft Entra Anslut Health. Viktigt: Använd ett arbets- eller skolkonto för att installera agenterna. Du kan inte använda ett Microsoft-konto för att installera agenterna. Mer information finns i Registrera dig för Azure som en organisation. |

| Microsoft Entra Anslut Health-agenten är installerad på varje målserver. | Hälsoagenter måste installeras och konfigureras på målservrar så att de kan ta emot data och tillhandahålla övervaknings- och analysfunktioner. Om du till exempel vill hämta data från din Active Directory Federation Services (AD FS) -infrastruktur (AD FS) måste du installera agenten på AD FS-servern och på webbservern Programproxy. På samma sätt måste du installera agenten på domänkontrollanterna för att hämta data från din lokala AD Domain Services-infrastruktur. |

| Azure-tjänstslutpunkterna har utgående anslutning. | Under installationen och körningen kräver agenten anslutning till Microsoft Entra Anslut Health-tjänstslutpunkter. Om brandväggar blockerar utgående anslutning lägger du till slutpunkterna för utgående anslutning i en lista över tillåtna anslutningar. |

| Utgående anslutning baseras på IP-adresser. | Information om brandväggsfiltrering baserat på IP-adresser finns i Azure IP-intervall. |

| TLS-inspektion för utgående trafik filtreras eller inaktiveras. | Agentregistreringssteget eller datauppladdningsåtgärderna kan misslyckas om det finns TLS-inspektion eller avslutning för utgående trafik på nätverksskiktet. Mer information finns i Konfigurera TLS-inspektion. |

| Brandväggsportarna på servern kör agenten. | Agenten kräver att följande brandväggsportar är öppna så att den kan kommunicera med Microsoft Entra Anslut Health-tjänstslutpunkterna: – TCP-port 443 – TCP-port 5671 Den senaste versionen av agenten kräver inte port 5671. Uppgradera till den senaste versionen så att endast port 443 krävs. Mer information finns i Hybrididentitet som krävs portar och protokoll. |

| Om Förbättrad säkerhet i Internet Explorer är aktiverat tillåter du angivna webbplatser. | Om förbättrad säkerhet i Internet Explorer är aktiverat tillåter du följande webbplatser på servern där du installerar agenten: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net – Federationsservern för din organisation som är betrodd av Microsoft Entra-ID (till exempel https://sts.contoso.com). Mer information finns i Konfigurera Internet Explorer. Om du har en proxy i nätverket kan du läsa anteckningen som visas i slutet av den här tabellen. |

| PowerShell version 5.0 eller senare installeras. | Windows Server 2016 innehåller PowerShell version 5.0. |

Viktigt!

Windows Server Core stöder inte installation av Microsoft Entra Anslut Health-agenten.

Kommentar

Om du har en mycket låst och begränsad miljö måste du lägga till fler URL:er än URL:erna i tabelllistorna för Förbättrad säkerhet i Internet Explorer. Lägg också till URL:er som visas i tabellen i nästa avsnitt.

Nya versioner av agenten och automatisk uppgradering

Om en ny version av hälsoagenten släpps uppdateras alla befintliga installerade agenter automatiskt.

Utgående anslutning till Azure-tjänstslutpunkter

Under installationen och körningen behöver agenten anslutning till Microsoft Entra Anslut Health-tjänstslutpunkter. Om brandväggar blockerar utgående anslutning kontrollerar du att URL:erna i följande tabell inte blockeras som standard.

Inaktivera inte säkerhetsövervakning eller inspektion av dessa URL:er. Tillåt dem i stället som du skulle tillåta annan Internettrafik.

Dessa URL:er tillåter kommunikation med Microsoft Entra Anslut Health-tjänstslutpunkter. Senare i den här artikeln får du lära dig hur du checkar utgående anslutning med hjälp Test-AzureADConnectHealthConnectivityav .

| Domänmiljö | Nödvändiga Azure-tjänsteslutpunkter |

|---|---|

| Allmänt offentligt | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net – Port: 5671 (om 5671 blockeras faller agenten tillbaka till 443, men vi rekommenderar att du använder port 5671. Den här slutpunkten krävs inte i den senaste versionen av agenten.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Den här slutpunkten används endast i identifieringssyfte under registreringen.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Den här slutpunkten används endast i identifieringssyfte under registreringen.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Ladda ned agenterna

Så här laddar du ned och installerar Microsoft Entra Anslut Health-agenten:

- Kontrollera att du uppfyller kraven för att installera Microsoft Entra Anslut Health.

- Kom igång med Microsoft Entra Anslut Health för AD FS:

- Kom igång med Microsoft Entra Anslut Health för synkronisering:

- Ladda ned och installera den senaste versionen av Microsoft Entra Anslut. Hälsoagenten för synkronisering installeras som en del av Microsoft Entra-Anslut installation (version 1.0.9125.0 eller senare).

- Kom igång med Microsoft Entra Anslut Health för AD Domain Services:

Installera agenten för AD FS

Kommentar

AD FS-servern ska vara separat från synkroniseringsservern. Installera inte AD FS-agenten på synkroniseringsservern.

Kommentar

Hälsoagenten för synkronisering installeras som en del av Microsoft Entra-Anslut installation (version 1.0.9125.0 eller senare). Om du försöker installera en tidigare version av hälsoagenten för AD FS på Microsoft Entra Anslut-servern får du ett fel. Om du behöver installera hälsoagenten för AD FS på datorn bör du ladda ned den senaste versionen och sedan avinstallera den version som installerades under Installationen av Microsoft Entra Anslut.

Innan du installerar agenten kontrollerar du att AD FS-serverns värdnamn är unikt och inte finns i AD FS-tjänsten.

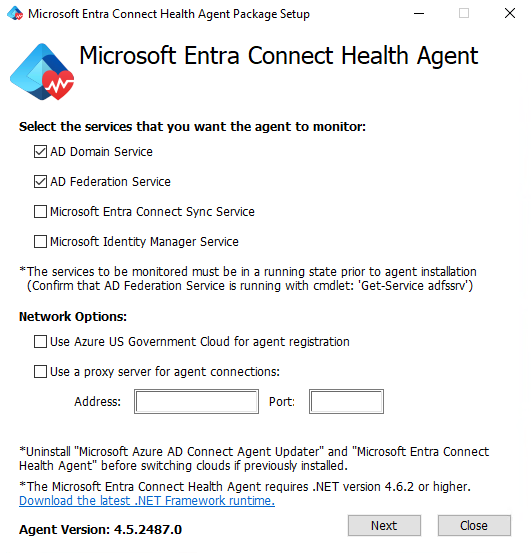

Starta agentinstallationen genom att dubbelklicka på den .exe fil som du laddade ned. I den första dialogrutan väljer du Installera.

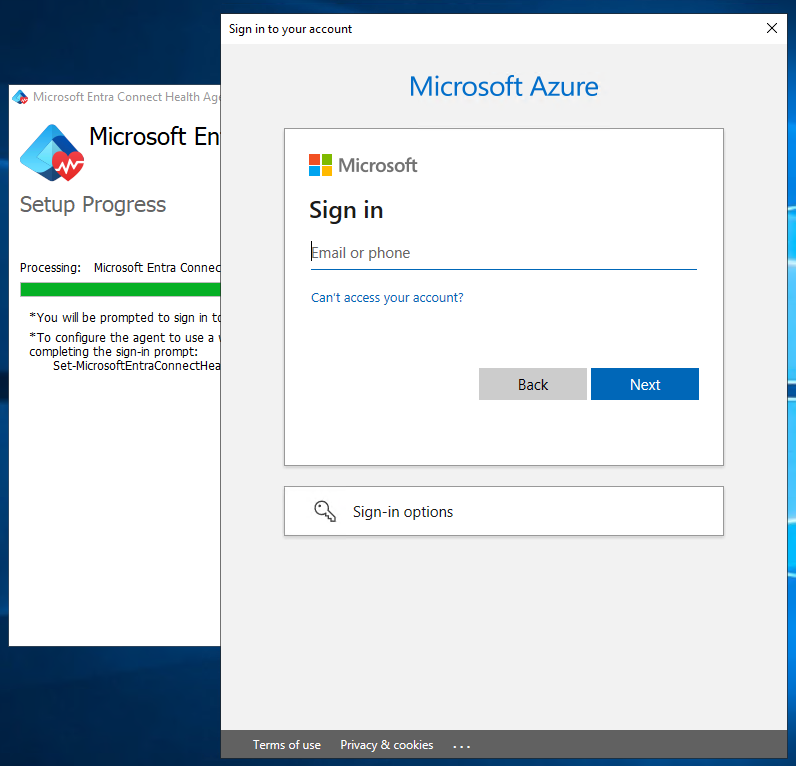

När du uppmanas att logga in med ett Microsoft Entra-konto som har behörighet att registrera agenten. Som standard har hybrididentitetsadministratörskontot behörigheter.

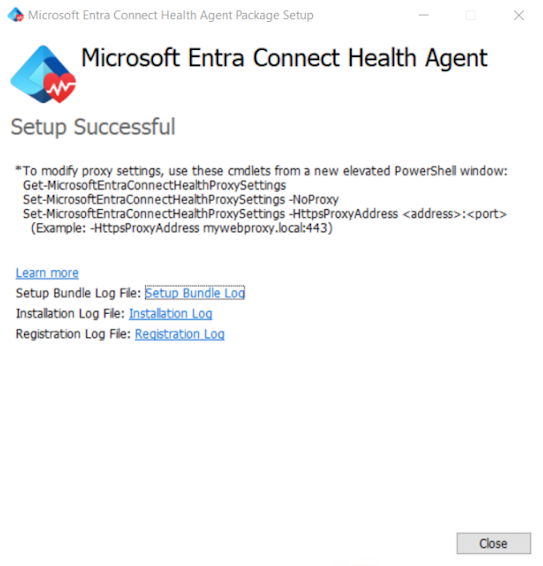

När du har loggat in slutförs installationsprocessen och du kan stänga fönstret.

Nu bör agenttjänsterna börja automatiskt tillåta att agenten på ett säkert sätt överför nödvändiga data till molntjänsten.

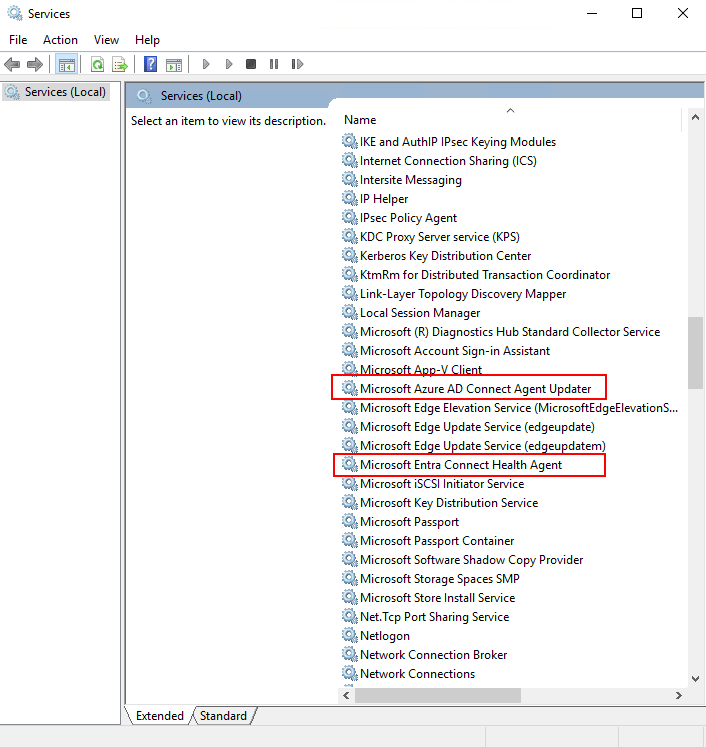

Kontrollera att agenten har installerats genom att leta efter följande tjänster på servern. Dessa tjänster bör köras om du har slutfört konfigurationen. Annars stoppas de tills konfigurationen är klar.

- Microsoft Entra Anslut Agent Updater

- Microsoft Entra Anslut Health Agent

Aktivera granskning för AD FS

Kommentar

Det här avsnittet gäller endast för AD FS-servrar. Du behöver inte utföra de här stegen på webbservrar Programproxy.

Funktionen Användningsanalys måste samla in och analysera data, så Microsoft Entra Anslut Health-agenten behöver informationen i AD FS-granskningsloggarna. Dessa loggar är inte aktiverade som standard. Använd följande procedurer för att aktivera AD FS-granskning och för att hitta AD FS-granskningsloggarna på dina AD FS-servrar.

Aktivera granskning för AD FS

På startskärmen öppnar du Serverhanteraren och öppnar sedan Lokal säkerhetsprincip. I aktivitetsfältet öppnar du Serverhanteraren och väljer sedan Verktyg/Lokal säkerhetsprincip.

Gå till mappen Security Inställningar\Local Policies\User Rights Assignment. Dubbelklicka på Generera säkerhetsgranskningar.

På fliken Lokal säkerhetsinställning kontrollerar du att AD FS-tjänstkontot visas. Om den inte visas väljer du Lägg till användare eller grupp och lägger till AD FS-tjänstkontot i listan. Välj sedan OK.

Om du vill aktivera granskning öppnar du kommandotolken som administratör och kör sedan följande kommando:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableStäng Lokal säkerhetsprincip.

Viktigt!

De återstående stegen krävs endast för primära AD FS-servrar.

Aktivera granskningsegenskaper på AD FS-servern

- Öppna snapin-modulen AD FS-hantering. (I Serverhanteraren väljer du Verktyg>AD FS-hantering.)

- I fönstret Åtgärder väljer du Redigera federationstjänstegenskaper.

- I dialogrutan Egenskaper för federationstjänst väljer du fliken Händelser .

- Markera kryssrutorna Lyckade granskningar och Misslyckade granskningar och välj sedan OK. Lyckade granskningar och misslyckade granskningar bör vara aktiverade som standard.

Aktivera granskningsegenskaper på AD FS-servern

Viktigt!

Det här steget krävs endast för primära AD FS-servrar.

Öppna ett PowerShell-fönster och kör följande kommando:

Set-AdfsProperties -AuditLevel Verbose

Den "grundläggande" granskningsnivån är aktiverad som standard. Mer information finns i AD FS-granskningsförbättring i Windows Server 2016.

Verifiera utförlig loggning

Kontrollera att utförlig loggning är aktiverad genom att göra följande.

Öppna ett PowerShell-fönster och kör följande kommando:

Get-AdfsPropertiesKontrollera att Auditlevel har angetts till utförlig

Verifiera granskningsinställningar för AD FS-tjänstkonto

- Gå till mappen Security Inställningar\Local Policies\User Rights Assignment. Dubbelklicka på Generera säkerhetsgranskningar.

- På fliken Lokal säkerhetsinställning kontrollerar du att AD FS-tjänstkontot visas. Om den inte visas väljer du Lägg till användare eller grupp och lägger till AD FS-tjänstkontot i listan. Välj sedan OK.

- Stäng Lokal säkerhetsprincip.

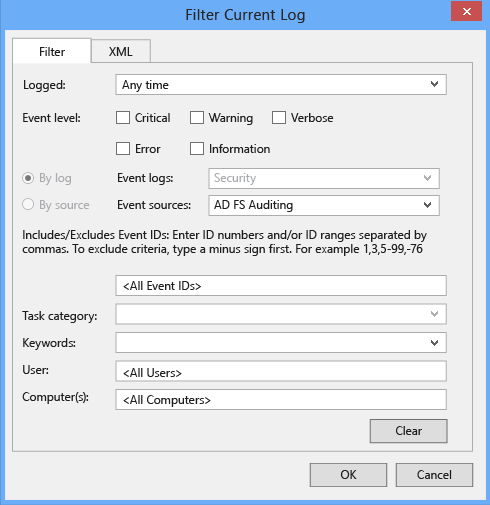

Granska AD FS-granskningsloggarna

När du har aktiverat AD FS-granskningsloggar bör du kunna kontrollera AD FS-granskningsloggarna med loggboken.

- Öppna Loggboken.

- Gå till Windows-loggar och välj sedan Säkerhet.

- I den högra rutan väljer du Filtrera aktuella loggar.

- För Händelsekällor väljer du AD FS-granskning.

- Du kan få en fullständig lista över AD FS-händelser här.

Mer information om granskningsloggar finns i Driftfrågor.

Varning

En grupprincip kan inaktivera AD FS-granskning. Om AD FS-granskning är inaktiverat är användningsanalys om inloggningsaktiviteter inte tillgängliga. Kontrollera att du inte har någon grupprincip som inaktiverar AD FS-granskning.

Följande tabeller innehåller en lista över vanliga händelser som motsvarar händelser på granskningsnivå

Grundläggande händelser på granskningsnivå

| ID | Händelsenamn | Händelsebeskrivning |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Federationstjänsten utfärdade en giltig token. |

| 1 201 | AppTokenFailureAudit | Federationstjänsten kunde inte utfärda en giltig token. |

| 1202 | FreshCredentialSuccessAudit | Federationstjänsten verifierade en ny autentiseringsuppgift. |

| 1203 | FreshCredentialFailureAudit | Federationstjänsten kunde inte verifiera en ny autentiseringsuppgift. |

Mer information finns i den fullständiga listan över AD FS-händelser här.

Utförliga händelser på granskningsnivå

| ID | Händelsenamn | Händelsebeskrivning |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | En token har utfärdats för den förlitande parten. |

| 403 | RequestReceivedSuccessAudit | En HTTP-begäran togs emot. Se granskning 510 med samma instans-ID för rubriker. |

| 410 | RequestContextHeadersSuccessAudit | Följande kontextrubriker för begäran finns |

| 411 | SecurityTokenValidationFailureAudit | Tokenverifieringen misslyckades. Mer information finns i inre undantag. |

| 412 | AuthenticationSuccessAudit | En token av typen %3 för den förlitande parten %4 har autentiserats. Se granskning 501 med samma instans-ID för anroparidentitet. |

| 500 | IssuedIdentityClaims | Mer information om händelseposten med instans-ID %1. Det kan finnas fler händelser med samma instans-ID med mer information. |

| 501 | CallerIdentityClaims | Mer information om händelseposten med instans-ID %1. Det kan finnas fler händelser med samma instans-ID med mer information. |

Mer information finns i den fullständiga listan över AD FS-händelser här.

Testa anslutningen till Microsoft Entra Anslut Health-tjänsten

Ibland förlorar Microsoft Entra Anslut Health-agenten anslutningen till Microsoft Entra Anslut Health-tjänsten. Orsaker till den här anslutningsförlusten kan vara nätverksproblem, behörighetsproblem och olika andra problem.

Om agenten inte kan skicka data till Microsoft Entra Anslut Health-tjänsten i mer än två timmar visas följande avisering i portalen: Hälsotjänst data inte är uppdaterade.

Du kan ta reda på om den berörda Microsoft Entra Anslut Health-agenten kan ladda upp data till Microsoft Entra Anslut Health-tjänsten genom att köra följande PowerShell-kommando:

Test-AzureADConnectHealthConnectivity -Role ADFS

Parametern Role tar för närvarande följande värden:

ADFSSyncADDS

Kommentar

Om du vill använda anslutningsverktyget måste du först registrera agenten. Om du inte kan slutföra agentregistreringen kontrollerar du att du uppfyller alla krav för Microsoft Entra Anslut Health. Anslut ivity testas som standard under agentregistreringen.

Övervaka AD FS med Microsoft Entra Anslut Health

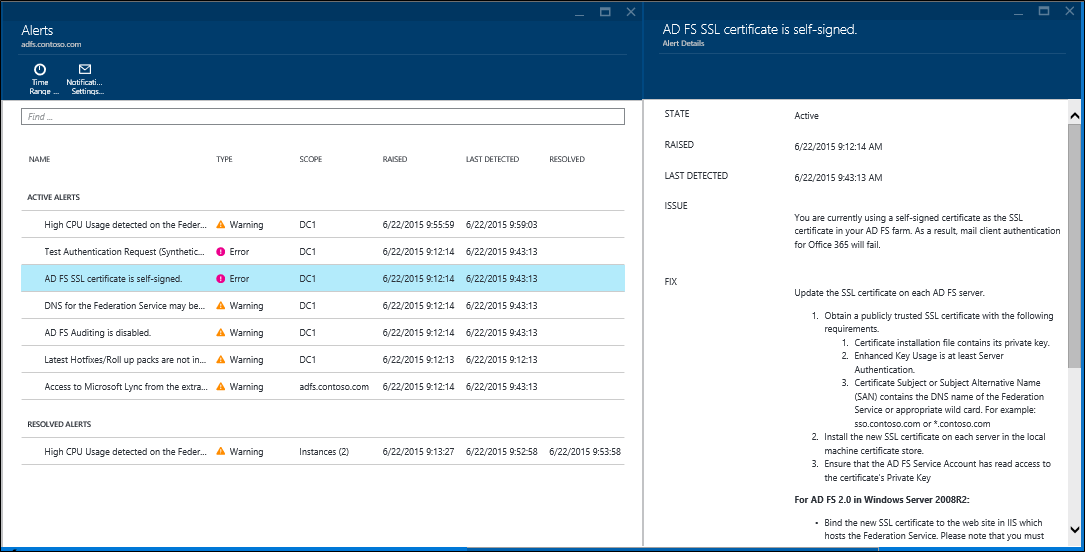

AD FS-aviseringar

Avsnittet Microsoft Entra Anslut Health Alerts innehåller en lista över aktiva aviseringar. Varje avisering innehåller relevant information, lösningssteg och länkar till relaterad dokumentation.

Om du dubbelklickar en aktiv eller åtgärdad avisering visas ett nytt blad med ytterligare information, samt de steg som du kan utföra för att åtgärda aviseringen liksom länkar till relevant dokumentation. Du kan också visa historiska data för tidigare åtgärdade aviseringar.

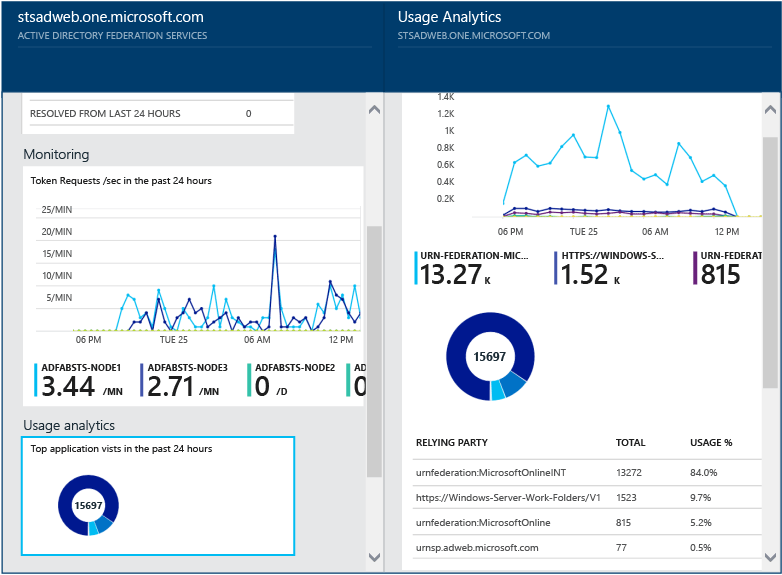

Användningsanalys för AD FS

Microsoft Entra Anslut Health Usage Analytics analyserar autentiseringstrafiken för dina federationsservrar. Om du dubbelklickar på kryssrutan för användningsanalys öppnas bladet för användningsanalys, som visar flera mått och grupperingar.

Kommentar

Om du ska kunna använda användningsanalys med AD FS måste AD FS-granskning vara aktiverat. Mer information finns i Aktivera granskning för AD FS.

Om du vill välja fler mått, ange ett tidsintervall eller ändra grupperingen högerklickar du på diagrammet med användningsanalysen och väljer Redigera diagram. Sedan kan du ange tidsintervallet, välja ett annat mått och ändra grupperingen. Du kan visa autentiseringstrafikens fördelning baserat på olika ”mått” och gruppera varje mått med relevanta ”gruppera efter”-parametrar som beskrivs i följande avsnitt:

Mått: Totalt antal förfrågningar: Totalt antal förfrågningar som bearbetas av AD FS-servrarna.

| Gruppera efter | Vad grupperingen betyder och varför den är användbar? |

|---|---|

| Alla | Visar det totala antalet begäranden som bearbetas av alla AD FS-servrar. |

| Program | Grupperar antalet förfrågningar baserat på den förlitande parten i fråga. Den här grupperingen är användbar för att förstå vilket program som tar emot en viss procentandel av den totala trafiken. |

| Server | Grupperar antalet förfrågningar baserat på servern som bearbetade förfrågan. Den här grupperingen är användbar för att förstå belastningsfördelningen av den totala trafiken. |

| Workplace Join | Grupperar antalet förfrågningar baserat på om förfrågningarna kommer från arbetsplatsanslutna enheter (kända). Den här grupperingen är användbar för att förstå om dina resurser används med enheter som är okända för identitetsinfrastrukturen. |

| Autentiseringsmetod | Grupperar förfrågningarna baserat på den autentiseringsmetod som används för autentisering. Den här grupperingen är användbar för att förstå den gemensamma autentiseringsmetoden som används för autentisering. Följande är de möjliga autentiseringsmetoderna

Observera att en begäran räknas som en enkel inloggning (SSO) om federationsservrarna tar emot förfrågan med en SSO-cookie. I så fall, om cookien är giltig, uppmanas inte användaren att ange autentiseringsuppgifter och får sömlös åtkomst till programmet. Detta är vanligt om du har flera förlitande parter som skyddas av federationsservrar. |

| Nätverksplats | Grupperar förfrågningarna baserat på användarens nätverksplats. Platsen kan vara antingen intranät eller extranät. Den här grupperingen är användbar för att vet vilken procentandel av trafiken som kommer från intranätet och extranätet. |

Mått: Totalt antal misslyckande begäranden: Totalt antal misslyckade begäranden som bearbetas av federationstjänsten. (Det här måttet är bara tillgängligt på AD FS för Windows Server 2012 R2)

| Gruppera efter | Vad grupperingen betyder och varför den är användbar? |

|---|---|

| Feltyp | Visar antalet fel baserat på fördefinierade feltyper. Den här grupperingen är användbar för att förstå de vanliga typerna av fel.

|

| Server | Grupperar felen baserat på servern. Denna gruppering är användbar för att förstå felfördelningen mellan servrar. En ojämn fördelning kan vara ett tecken på att en server har felaktigt tillstånd. |

| Nätverksplats | Grupperar felen baserat på förfrågningarnas nätverksplats (intranät eller extranät). Denna gruppering är användbar för att förstå vilken typ av förfrågningar som misslyckas. |

| Program | Grupperar felen baserat på målprogrammet (förlitande part). Denna gruppering är användbar för att förstå vilket program som har flest antal fel. |

Mått: Antal användare – Det genomsnittliga antalet unika användare som aktivt autentiserar med AD FS

| Gruppera efter | Vad grupperingen betyder och varför den är användbar? |

|---|---|

| Alla | Detta mått visar genomsnittligt antal användare som använder federationstjänsten under det valda tidsintervallet. Användarna grupperas inte. Det genomsnittliga antalet beror på det valda tidsintervallet. |

| Program | Grupperar det genomsnittliga antalet användare baserat på målprogrammet (förlitande part). Denna gruppering är användbar för att förstå hur många användare som använder olika program. |

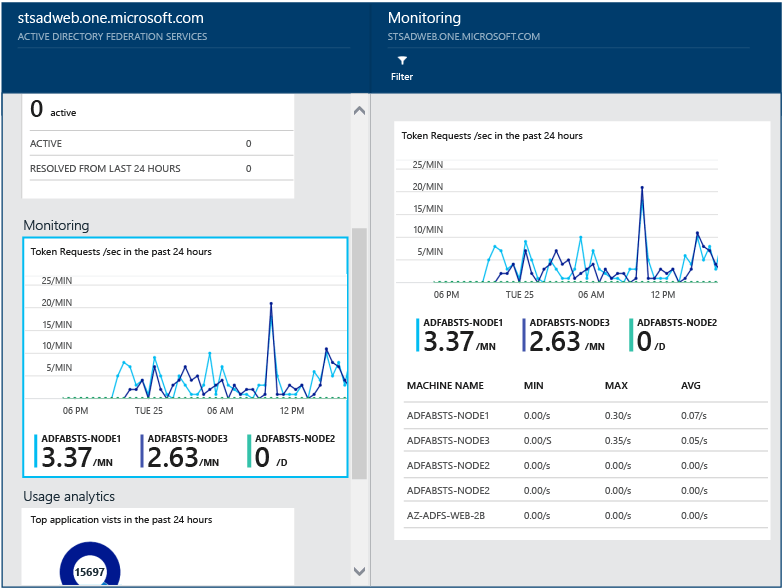

Prestandaövervakning för AD FS

Microsoft Entra Anslut Health Performance Monitoring tillhandahåller övervakningsinformation om mått. Om du markerar rutan Övervakning öppnas ett blad med detaljerad information om måtten.

Om du väljer filteralternativet längst upp i bladet kan du filtrera efter server och visa måtten för enskilda servrar. Om du vill ändra måttet högerklickar du i övervakningsdiagrammet under övervakningsbladet och väljer Redigera diagram (eller klickar på Redigera diagram). Från det nya bladet som öppnas kan du sedan välja ytterligare mått i listrutan och ange ett tidsintervall som du vill visa prestandadata för.

De 50 användarna med flest misslyckade inloggningar med användarnamn/lösenord

Ett av de vanligaste skälen till en misslyckad autentiseringsbegäran på en AD FS-server är en begäran med ogiltiga autentiseringsuppgifter, dvs. ett felaktigt användarnamn eller lösenord. Påverkar vanligtvis användare på grund av komplexa lösenord, glömt lösenord eller skrivfel.

Men det finns andra skäl till ett oväntat antal begäranden som hanteras av AD FS-servrar, exempelvis: ett program som lagrar användarens autentiseringsuppgifter i cacheminnet och autentiseringsuppgifterna upphör att gälla eller en obehörig användare som försöker logga in på ett konto med ett antal välkända lösenord. Dessa två exempel är giltiga skäl som kan leda till en ökning i begäranden.

Microsoft Entra Anslut Health for ADFS innehåller en rapport om de 50 främsta användarna med misslyckade inloggningsförsök på grund av ogiltigt användarnamn eller lösenord. Rapporten skapas genom att bearbeta granskningshändelserna som genereras av alla AD FS-servrar i servergrupperna.

I den här rapporten kan du enkelt få tillgång till följande typer av information:

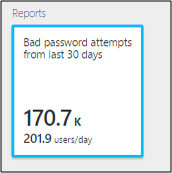

- Totalt antal misslyckade begäranden med fel användarnamn/lösenord de senaste 30 dagarna

- Genomsnittligt antal användare som misslyckades med inloggningen på grund av ett felaktigt användarnamn/lösenord varje dag.

Om du klickar på den här delen kommer du till huvudbladet för rapporter som innehåller ytterligare information. Det här bladet innehåller ett diagram med trendinformation för att skapa en baslinje om begäranden med felaktigt användarnamn eller lösenord. Dessutom skapar den en lista med över upp 50 användare med antalet misslyckade försök under den gångna veckan. Observera att de 50 översta användarna från den senaste veckan kan hjälpa dig att identifiera ökningar i antalet felaktiga lösenord.

Diagrammet innehåller följande information:

- Totalt antal misslyckade inloggningar på grund av ett felaktigt användarnamn/lösenord per dag.

- Totalt antal unika användare med misslyckade inloggningar per dag.

- Klientens IP-adress för senaste begäran

Rapporten innehåller följande information:

| Rapportobjekt | beskrivning |

|---|---|

| Användar-ID | Visar användar-ID:t som användes. Det här värdet är vad användaren har angett, vilket i vissa fall är fel användar-ID. |

| Misslyckade försök | Visar totalt antal misslyckade försök för det specifika användar-ID:t. Tabellen sorteras med flest antal misslyckade försök i fallande ordning. |

| Senaste fel | Visar tidsstämpeln då det senaste felet uppstod. |

| IP-adress för senaste fel | Visar klient-IP-adress från senaste felaktiga begäran. Om du ser flera IP-adresser i det här värdet kan det omfatta klientens IP-adress för vidarebefordran tillsammans med IP-adressen för användarens senaste begärandeförsök. |

Kommentar

Den här rapporten uppdateras automatiskt var tolfte timme med den nya informationen som samlats in inom den tidsperioden. Därför kanske inloggningsförsök under de senaste 12 timmarna inte finns med i rapporten.