Lookout Mobile Endpoint Security-anslutningsprogram med Intune

Du kan styra åtkomsten från mobila enheter till företagsresurser baserat på riskbedömning som utförs av Lookout, en Mobile Threat Defense-lösning som är integrerad med Microsoft Intune. Risken utvärderas baserat på telemetri som samlas in från enheter av Lookout-tjänsten, inklusive:

- Säkerhetsproblem i operativsystemet

- Skadliga appar installerade

- Skadliga nätverksprofiler

Du kan konfigurera principer för villkorsstyrd åtkomst baserat på Lookouts riskbedömning som aktiveras via Intunes efterlevnadsprinciper för registrerade enheter, som du kan använda för att tillåta eller blockera inkompatibla enheter att komma åt företagsresurser baserat på identifierade hot. För oregistrerade enheter kan du använda appskyddsprinciper för att framtvinga en blockering eller selektiv rensning baserat på identifierade hot.

Hur skyddar Intune och Lookout Mobile Endpoint Security företagets resurser?

Lookouts mobilapp Lookout for Work installeras och körs på mobila enheter. Den här appen samlar in filsystem, nätverksstackar och telemetri för enheter och program där den är tillgänglig och skickar den sedan till Lookout-molntjänsten för att utvärdera enhetens risk för mobila hot. Du kan ändra risknivåklassificeringar för hot i Lookout-konsolen så att de passar dina krav.

Stöd för registrerade enheter – Intunes efterlevnadsprincip för enheter innehåller en regel för Mobile Threat Defense (MTD), som kan använda riskbedömningsinformation från Lookout for Work. När MTD-regeln är aktiverad utvärderar Intune enhetens efterlevnad med den princip som du har aktiverat. Om enheten inte är kompatibel blockeras användarnas åtkomst till företagsresurser som Exchange Online och SharePoint Online. Användarna får också vägledning från Lookout for Work-appen som är installerad på deras enheter för att lösa problemet och få åtkomst till företagets resurser igen. Stöd för användning av Lookout for Work med registrerade enheter:

Stöd för oregistrerade enheter – Intune kan använda riskbedömningsdata från Lookout for Work-appen på oregistrerade enheter när du använder Intunes appskyddsprinciper. Administratörer kan använda den här kombinationen för att skydda företagsdata i en Microsoft Intune-skyddad app. Administratörer kan också utfärda en blockering eller selektiv rensning för företagsdata på de oregistrerade enheterna. Stöd för användning av Lookout for Work med oregistrerade enheter:

Plattformar som stöds

Följande plattformar stöds för Lookout när de har registrerats i Intune:

- Android 5.0 och senare

- iOS 12 och senare

Förhandskrav

- Lookout Mobile Endpoint Security Enterprise-prenumeration

- Prenumeration på Microsoft Intune Plan 1

- Microsoft Entra ID P1

- Enterprise Mobility and Security (EMS) E3 eller E5, med licenser tilldelade till användare.

Mer information finns i Lookout Mobile Endpoint Security

Exempelscenarier

Här är de vanliga scenarierna när du använder Mobile Endpoint Security med Intune.

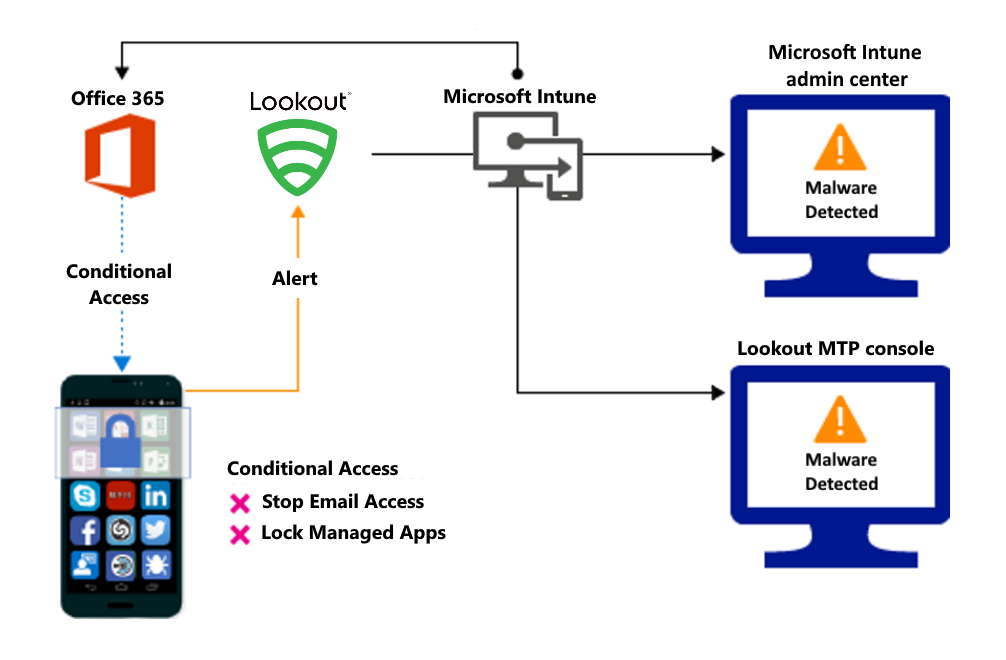

Kontrollera åtkomst baserat på hot från skadliga appar

När skadliga appar som skadlig kod identifieras på enheter kan du blockera enheter från följande tills hotet har lösts:

- Ansluta till företagets e-post

- Synkronisera företagsfiler med OneDrive for Work-appen

- Åtkomst till företagsappar

Blockera när skadliga appar identifieras:

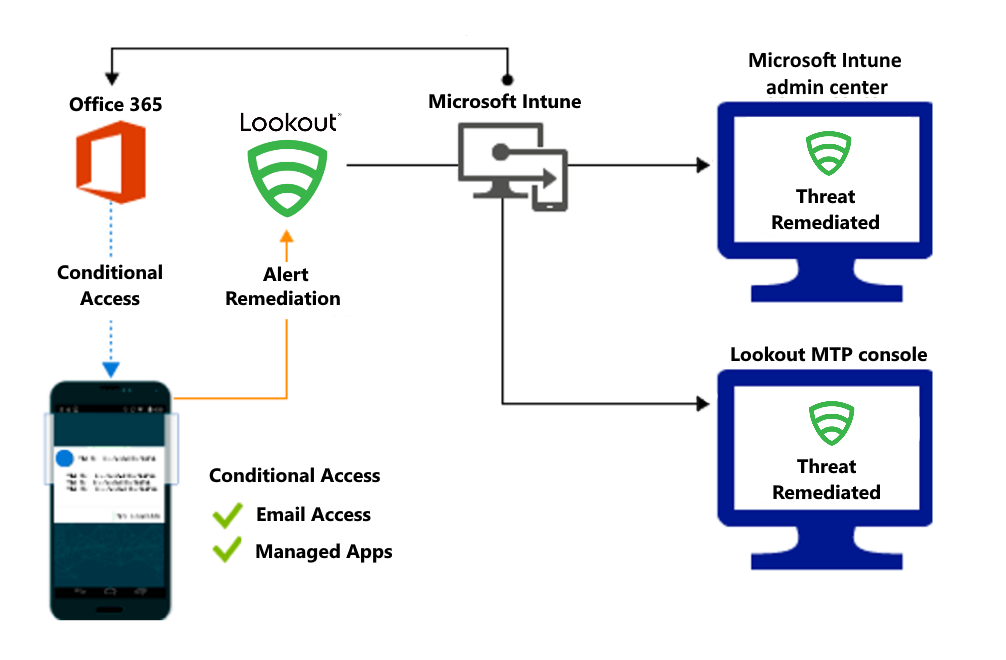

Åtkomst beviljas vid reparation:

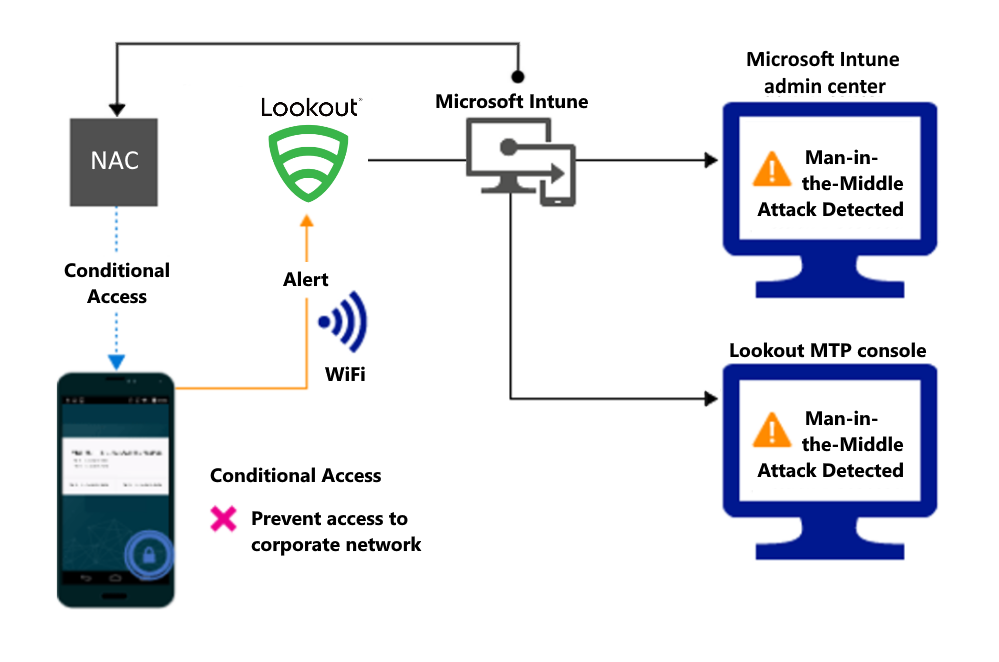

Kontrollera åtkomst baserat på hot mot nätverket

Identifiera hot mot nätverket, till exempel man-in-the-middle-attacker och skydda åtkomsten till WiFi-nätverk baserat på enhetsrisken.

Blockera nätverksåtkomst via WiFi:

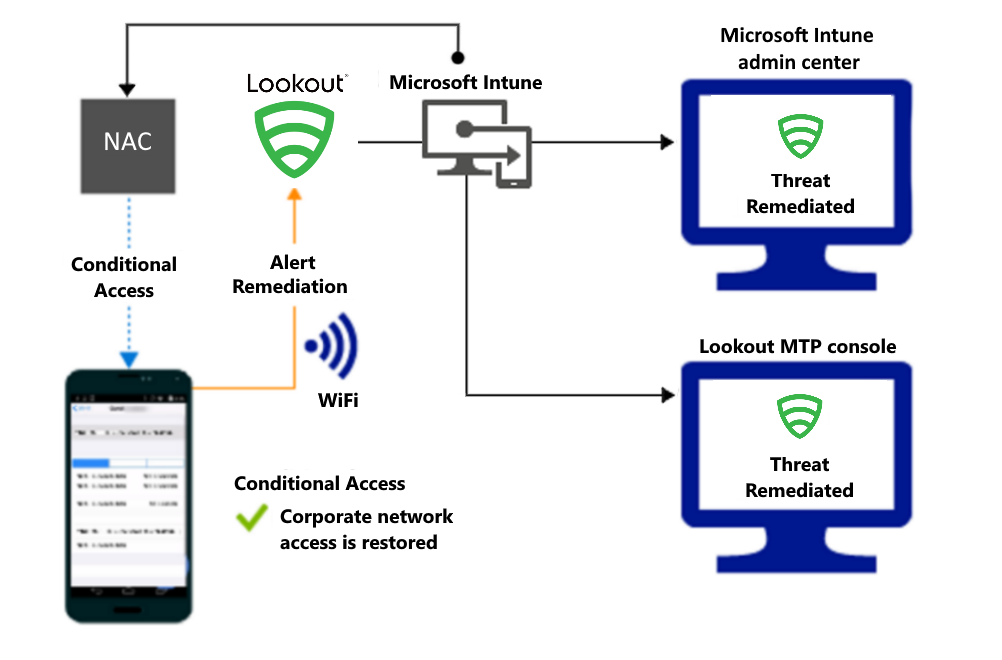

Åtkomst beviljas vid reparation:

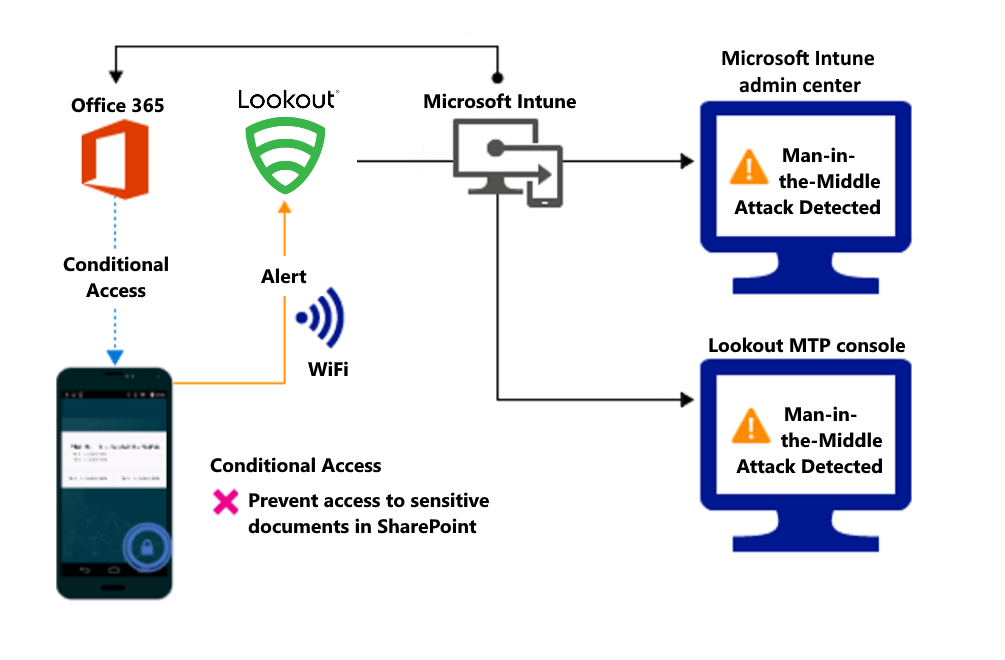

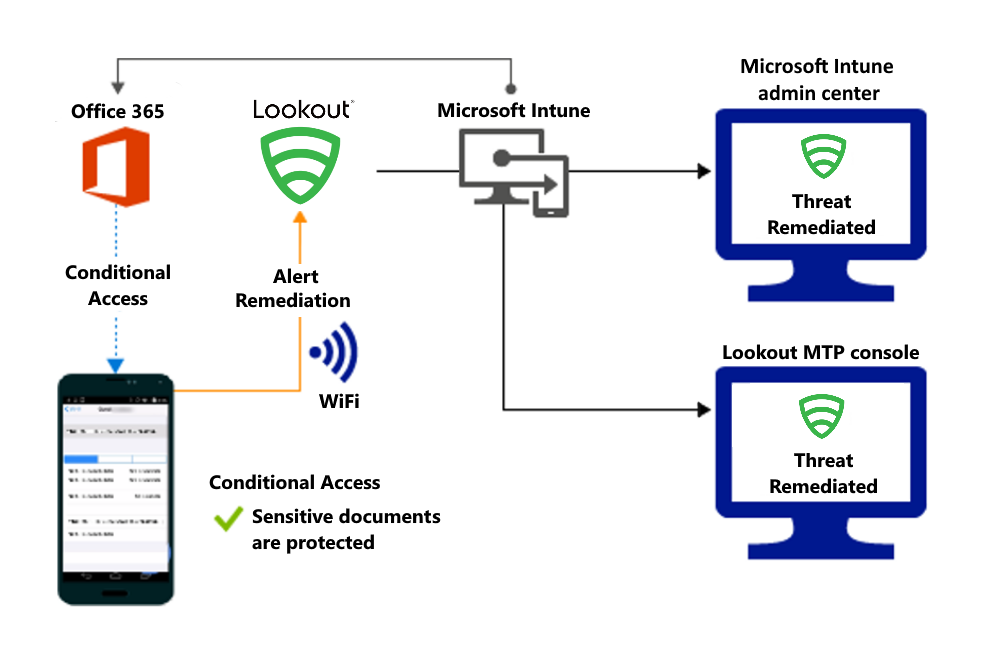

Kontrollera åtkomsten till SharePoint Online baserat på hot mot nätverket

Identifiera hot mot nätverket, till exempel man-in-the-middle-attacker, och förhindra synkronisering av företagsfiler baserat på enhetsrisken.

Blockera SharePoint Online när nätverkshot identifieras:

Åtkomst beviljas vid reparation:

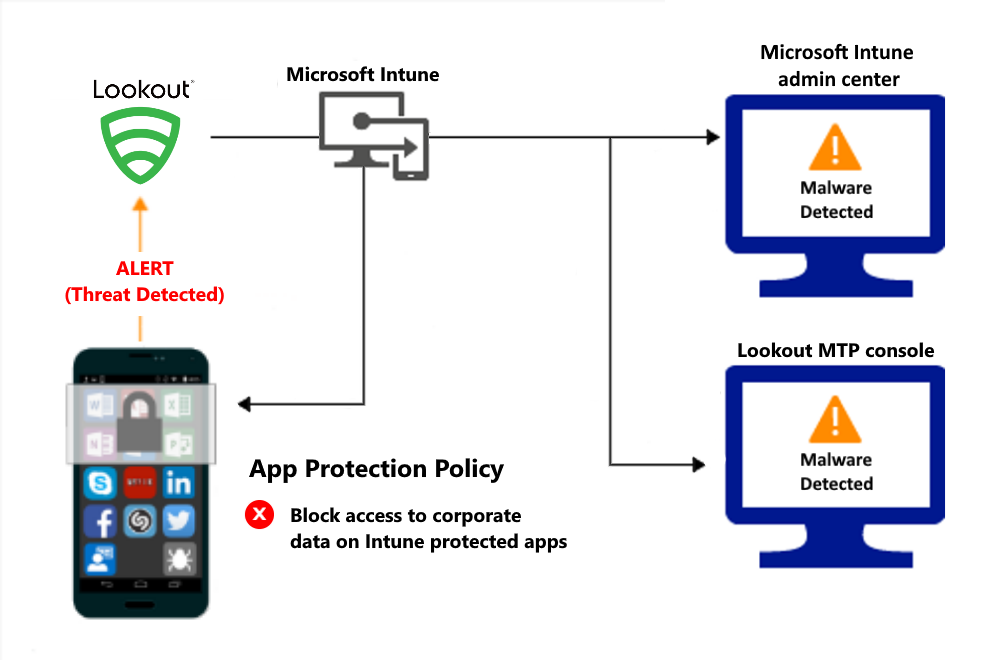

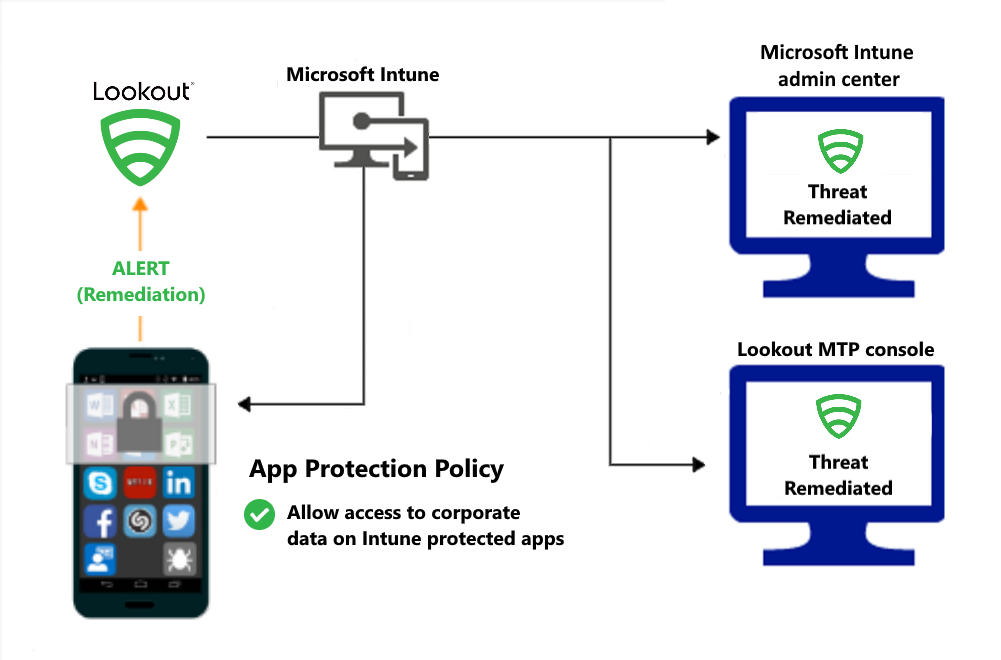

Kontrollera åtkomsten på oregistrerade enheter baserat på hot från skadliga appar

När Lookout Mobile Threat Defense-lösningen anser att en enhet är infekterad:

Åtkomst beviljas vid reparation:

Nästa steg

Här är de viktigaste stegen som du måste utföra för att implementera den här lösningen: