Använda skydd mot utpressningstrojaner för din Microsoft 365-klientorganisation

Utpressningstrojaner är en typ av utpressningsattack som förstör eller krypterar filer och mappar, vilket förhindrar åtkomst till viktiga data. Utpressningstrojaner av varor sprids vanligtvis som ett virus som smittar enheter och kräver endast åtgärd mot skadlig programvara. Utpressningstrojaner som drivs av människor är ett resultat av en aktiv attack av nätkriminella som infiltrerar en organisations lokala eller molnbaserade IT-infrastruktur, ökar deras behörighet och distribuerar utpressningstrojaner till kritiska data.

När attacken är klar kräver en attackerare pengar från offer i utbyte mot de borttagna filerna, dekrypteringsnycklar för krypterade filer eller lovar att inte släppa känsliga data på den mörka webben eller det offentliga Internet. Utpressningstrojaner som drivs av människor kan också användas för att stänga av kritiska maskiner och processer, till exempel de som behövs för industriell tillverkning och pausa normala affärsåtgärder tills lösensumma betalas och skadan korrigeras eller så reparerar organisationen själva skadan.

En attack med utpressningstrojan som drivs av människor kan vara katastrofala för företag av alla storlekar och är svårt att rensa upp, vilket kräver fullständig otidsenligt skydd mot framtida attacker. Till skillnad från utpressningstrojaner av varor kan utpressningstrojaner som drivs av människor fortsätta att hotar företagsdrift efter den första begäran av lösensumma.

Obs!

En attack med utpressningstrojan på en Microsoft 365-klientorganisation förutsätter att attackeraren har giltiga autentiseringsuppgifter för användarkonton för en klientorganisation och har åtkomst till alla filer och resurser som är tillåtna till användarkontot. En attackerare utan giltiga autentiseringsuppgifter för användarkonton måste dekryptera data i vila som har krypterats av Microsoft 365 och förbättrad kryptering. Mer information finns i Översikt över kryptering och nyckelhantering.

Mer information om skydd mot utpressningstrojan i Microsoft-produkter finns i dessa ytterligare resurser för utpressningstrojaner.

Säkerheten i molnet är ett samarbete

Säkerheten för dina Microsoft-molntjänster är ett samarbete mellan dig och Microsoft:

- Microsofts molntjänster vilar på en grund av säkerhet och förtroende. Microsoft tillhandahåller säkerhetskontroller och funktioner som hjälper dig att skydda dina data och program.

- Du äger dina data och identiteter och ansvarar för att skydda dem. Du ansvarar också för säkerheten för dina lokala resurser och de molnkomponenter som du styr.

Genom att kombinera dessa funktioner och ansvarsområden kan vi ge bästa skydd mot utpressningstrojaner.

Riskreducering av utpressningstrojaner och återställningsfunktioner som medföljer Microsoft 365

En utpressningstrojaner som har infiltrerat en Microsoft 365 klientorganisation kan hålla organisationen mot lösensumma genom att:

- Ta bort filer eller e-post

- Kryptera filer på plats

- Kopiera filer utanför klientorganisationen (dataexfiltrering)

Men Microsoft 365 onlinetjänster har många inbyggda funktioner och kontroller som skyddar kunddata från utpressningstrojaner. Följande avsnitt innehåller en sammanfattning. Mer information om hur Microsoft skyddar kunddata, Skydd mot skadlig programvara och utpressningstrojaner i Microsoft 365.

Obs!

En attack med utpressningstrojan på en Microsoft 365-klientorganisation förutsätter att attackeraren har giltiga autentiseringsuppgifter för användarkonton för en klientorganisation och har åtkomst till alla filer och resurser som är tillåtna till användarkontot. En attackerare utan giltiga autentiseringsuppgifter för användarkonton måste dekryptera data i vila som har krypterats av Microsoft 365 och förbättrad kryptering. Mer information finns i Översikt över kryptering och nyckelhantering.

Ta bort filer eller e-post

Filer i SharePoint och OneDrive för företag skyddas av:

Versionshantering

Microsoft 365 behåller minst 500 versioner av en fil som standard och kan konfigureras för att behålla fler.

För att minimera belastningen på din säkerhet och supportpersonal bör du utbilda användarna om hur de kan återställa tidigare versioner av filer.

Papperskorgen

Om utpressningstrojanen skapar en ny krypterad kopia av filen och tar bort den gamla filen har kunder 93 dagar på sig att återställa den från papperskorgen. Efter 93 dagar finns det ett 14-dagars fönster där Microsoft fortfarande kan återskapa data.

För att minimera belastningen för din säkerhet och supportpersonal bör du utbilda användarna om hur de ska återställa filer från papperskorgen.

-

En fullständig återställningslösning med självbetjäning för SharePoint och OneDrive som gör att administratörer och slutanvändare kan återställa filer från valfri tidpunkt under de senaste 30 dagarna.

För att minimera belastningen för din säkerhet och IT-supportpersonal bör du utbilda dina användare om Filåterställning.

För OneDrive och SharePoint filer kan Microsoft gå tillbaka till en tidigare tidpunkt i upp till 14 dagar om du blir träffad av ett massangrepp.

E-post skyddas av:

Enskild återställning av objekt och bevarande av postlåda, där du kan återställa objekt i en postlåda vid oavsiktlig eller skadlig borttagning av arkivobjekt. Du kan återställa e-postmeddelanden som tagits bort inom 14 dagar som standard, konfigurerbara upp till 30 dagar.

Bevarandeprinciper gör att du kan behålla oföränderliga kopior av e-post under den konfigurerade lagringstiden.

Kryptera filer på plats

Enligt tidigare beskrivning skyddas filer i SharePoint och OneDrive för företag från skadlig kryptering med:

- Versionshantering

- Papperskorgen

- Bibliotek för bevarande av dokument

Mer information finns i Hantera skadade data i Microsoft 365.

Kopiera filer utanför klientorganisationen

Du kan förhindra en utpressningstrojaner från att kopiera filer utanför klientorganisationen med:

Principer för dataförlustskydd (DLP) i Microsoft Purview

Identifiera, varna för och blockera riskfylld, oavsiktlig eller olämplig delning av data som innehåller:

Personlig information, till exempel personlig information (PII) för att följa nationella sekretessregler.

Konfidentiell organisationsinformation baserad på känslighetsetiketter.

Microsoft Defender for Cloud Apps

Blockera hämtning av känslig information, t.ex. filer.

Du kan också använda sessionsprinciper för Appkontroll för villkorsstyrd åtkomst för Defender for Cloud Apps för att övervaka informationsflödet mellan en användare och ett program i realtid.

Vad finns i den här lösningen

Den här lösningen hjälper dig genom distributionen av Microsoft 365-skydd och åtgärder, konfigurationer och pågående åtgärder för att minimera möjligheten för en utpressningstrojaner att använda viktiga data i Microsoft 365-klientorganisationen och begära lösensumma.

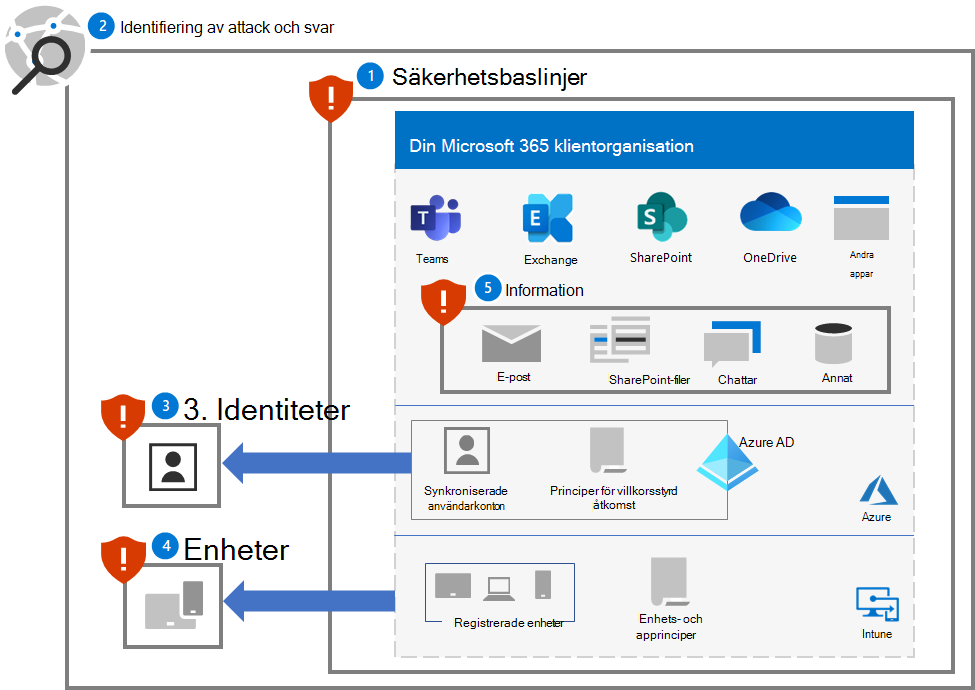

Stegen i den här lösningen är:

- Konfigurera säkerhetsbaslinjer

- Distribuera identifiering av attack och svar

- Skydda identiteter

- Skydda enheter

- Skydda information

Här är de fem stegen i lösningen distribuerad för Microsoft 365 klientorganisation.

Den här lösningen använder principerna för Noll förtroende:

- Verifiera explicit: Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter.

- Använd åtkomst med lägst behörighet: Begränsa användaråtkomst med just-in-time och just-enough-access (JIT/JEA), riskbaserade anpassningsbara principer och dataskydd.

- Anta överträdelse: Minimera sprängradie och segmentåtkomst. Verifiera end-to-end-kryptering och använd analys för att få synlighet, öka hotidentifieringen och förbättra skyddet.

Till skillnad från vanlig intranätåtkomst, som litar på allt bakom en organisations brandvägg, behandlar Noll förtroende varje inloggning och åtkomst som om den kommer från ett nätverk utan kontroll, oavsett om det finns bakom organisationens brandvägg eller på Internet. Noll förtroende kräver skydd för nätverk, infrastruktur, identiteter, slutpunkter, appar och data.

Microsoft 365 funktioner

För att skydda Microsoft 365-klientorganisationen från en attack med utpressningstrojan använder du Microsoft 365-funktioner för dessa steg i lösningen.

1. Baslinje för säkerhet

| Resurs eller funktion | Beskrivning | Hjälper... | Licensiering |

|---|---|---|---|

| Microsoft Secure Score | Mäter säkerheten hos en annan Microsoft 365 klientorganisation. | Gör en utvärdering av din säkerhetskonfiguration och föreslå förbättringar. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Regler för minskning av attackytan | Minskar organisationens sårbarhet för cyberattacker med hjälp av en mängd olika konfigurationsinställningar. | Blockera misstänkt aktivitet och sårbart innehåll. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Exchange e-postinställningar | Ger möjlighet till tjänster som minskar organisationens sårbarhet för e-postbaserade angrepp. | Förhindra inledande åtkomst till klientorganisationen genom nätfiske och andra e-postbaserade attacker. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Inställningarna Microsoft Windows, Microsoft Edge och Microsoft 365-applikationer för företag | Innehåller säkerhetskonfigurationer av branschstandard som är allmänt kända och vältestade. | Förhindra attacker via Windows, Edge och Microsoft 365-applikationer för företag. | Microsoft 365 E3 eller Microsoft 365 E5 |

2. Identifiering och svar

| Resurs eller funktion | Beskrivning | Hjälper dig att identifiera och svara på... | Licensiering |

|---|---|---|---|

| Microsoft Defender XDR | Kombinerar signaler och orkestrerar funktioner till en enda lösning. Gör det möjligt för säkerhetspersonal att sammanfoga hotsignaler och fastställa hela omfattningen och effekten av ett hot. Automatiserar åtgärder för att förhindra eller stoppa attacken och självläka berörda postlådor, slutpunkter och användaridentiteter. |

Incidenter, som är kombinerade aviseringar och data som utgör en attack. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

| Microsoft Defender for Identity | Identifierar, identifierar och undersöker avancerade hot, komprometterade identiteter och skadliga insideråtgärder som riktas mot din organisation via ett molnbaserat säkerhetsgränssnitt som använder dina lokala AD DS-signaler (Active Directory Domain Services). | Autentiseringskompromettering för AD DS-konton. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

| Microsoft Defender för Office 365 | Skyddar din organisation mot skadliga hot från e-postmeddelanden, länkar (URL:er) och samarbetsverktyg. Skyddar mot skadlig kod, nätfiske, förfalskning och andra typer av angrepp. |

Nätfiskeattacker. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

| Microsoft Defender för Endpoint | Möjliggör identifiering och svar på avancerade hot mellan slutpunkter (enheter). | Installation av skadlig programvara och kompromettering av enheter. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

| Microsoft Entra ID Protection | Automatiserar identifiering och reparation av identitetsbaserade risker och undersökning av dessa risker. | Kompromettera autentiseringsuppgifter för Microsoft Entra konton och behörighetseskalering. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

| Defender för Molnappar | En företag med molnåtkomst för identifiering, undersökning och styrning i alla dina Microsoft- och tredjepartsmolntjänster. | Röra sig mellan personer och datainfiltrering. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

3. Identiteter

| Resurs eller funktion | Beskrivning | Förhindrar... | Licensiering |

|---|---|---|---|

| Microsoft Entra lösenordsskydd | Blockera lösenord från en gemensam lista och anpassade poster. | Lösenordsbestämning för användarkonton i molnet eller lokalt. | Microsoft 365 E3 eller Microsoft 365 E5 |

| MFA som förstärks med villkorsstyrd åtkomst | Använd villkorsstyrda åtkomstprinciper för att kräva MFA baserat på egenskaperna för inloggningen. | Autentiseringsuppgifter komprometterar och får åtkomst. | Microsoft 365 E3 eller Microsoft 365 E5 |

| MFA som förstärks med riskbaserad villkorsstyrd åtkomst | Kräv MFA baserat på risken för användarinloggningar med Microsoft Entra ID Protection. | Autentiseringsuppgifter komprometterar och får åtkomst. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

4. Enheter

För hantering av enheter och appar:

| Resurs eller funktion | Beskrivning | Förhindrar... | Licensiering |

|---|---|---|---|

| Microsoft Intune | Hantera enheter och program som körs på dem. | Kompromettering och åtkomst till enheter eller appar. | Microsoft 365 E3 eller E5 |

För Windows 11- eller 10-enheter:

| Resurs eller funktion | Beskrivning | Hjälper... | Licensiering |

|---|---|---|---|

| Microsoft Defender-brandväggen | Tillhandahåller en värdbaserad brandvägg. | Förhindra attacker från inkommande och oönskad nätverkstrafik. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Microsoft Defender Antivirus | Ger skydd mot skadlig programvara för enheter (slutpunkter) med maskininlärning, analys av stora data, djupgående skydd mot hot och Microsofts molninfrastruktur. | Förhindra installation och körning av skadlig programvara. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Skyddar mot nätfiske och skadlig programvara, samt hämtning av potentiellt skadliga filer. | Blockera eller varna när du kontrollerar webbplatser, nedladdningar, appar och filer. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Microsoft Defender för Endpoint | Hjälper till att förhindra, identifiera, undersöka och svara på avancerade hot mellan olika enheter (slutpunkter). | Skydda mot nätverksmanipulering. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

5. Information

| Resurs eller funktion | Beskrivning | Hjälper... | Licensiering |

|---|---|---|---|

| Reglerad mappåtkomst | Skyddar dina data genom att kontrollera appar mot en lista med kända betrodda appar. | Förhindra att filer ändras eller krypteras med utpressningstrojaner. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Microsoft Purview Information Protection | Gör att känslighetsetiketter kan tillämpas på information som kan utpressningstrojaner | Förhindra användning av exfiltrerat information. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Skydd mot dataförlust (DLP) | Skyddar känsliga data och minskar risken genom att hindra användare från att dela dem olämpligt. | Förhindra datainfiltrering. | Microsoft 365 E3 eller Microsoft 365 E5 |

| Defender för Molnappar | En säkerhetsförmedlare för molnåtkomst för identifiering, undersökning och styrning. | Identifiera rörelse och förhindra datainfiltrering. | Microsoft 365 E5 eller Microsoft 365 E3 med Microsoft 365 E5 Security-tillägg |

Påverkan på användare och ändringshantering

Om du distribuerar ytterligare säkerhetsfunktioner och implementerar krav och säkerhetsprinciper för Microsoft 365-klientorganisationen kan det påverka användarna.

Du kan till exempel införa en ny säkerhetsprincip som kräver att användare skapar nya grupper för specifik användning med en lista över användarkonton som medlemmar, i stället för att lättare skapa ett team för alla användare i organisationen. Det kan förhindra att en attack med utpressningstrojan utforskar team som inte är tillgängliga för attackerarens komprometterade användarkonto och är fokuserad på teamets resurser i efterföljande attack.

Den här grundlösningen identifierar när nya konfigurationer eller rekommenderade säkerhetsprinciper kan påverka användarna så att du kan utföra den ändringshantering som krävs.

Nästa steg

Använd de här stegen för att distribuera omfattande skydd för Microsoft 365 klientorganisationen:

- Konfigurera säkerhetsbaslinjer

- Distribuera identifiering av attack och svar

- Skydda identiteter

- Skydda enheter

- Skydda information

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- Det växande hotet om utpressningstrojaner– Microsoft On the Issues-blogginlägget den 20 juli 2021

- Utpressningstrojaner som drivs av människor

- Distribuera snabbt förebyggande av utpressningstrojaner

- 2021 Microsoft Digital Defense Report (se sidorna 10–19)

- Utpressningstrojan: En genomgripande och pågående hotanalysrapport i Microsoft Defender-portalen

- Utpressningstrojaner från Microsoft metod för identifiering och svar (TIDElag) samt metodtips och fallstudie

Microsoft 365:

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Spelböcker för utpressningstrojaner för incidenthantering

- Skydd mot skadlig kod och utpressningstrojan

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Hotanalysrapporter för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses för attacker med utpressningstrojan

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Plan för säkerhetskopiering och återställning för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26-minuters video)

- Återställa från identitetskompromettering

- Avancerad identifiering av flerstegsattack i Microsoft Sentinel

- Fusionidentifiering för utpressningstrojaner i Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Blogginlägg för Microsoft Security-teamet:

3 steg för att förhindra och återhämta från utpressningstrojaner (september 2021)

En guide för att bekämpa mänskligt drivna utpressningstrojaner: Del 1 (september 2021)

Viktiga steg för hur Microsofts DART-team (Detection and Response Team) genomför undersökningar av utpressningstrojaner.

En guide för att bekämpa mänskligt drivna utpressningstrojaner: Del 2 (september 2021)

Rekommendationer och metodtips.

-

Se avsnittet Utpressningstrojaner.

Attacker med utpressningstrojan som drivs av människor: En katastrof som kan förhindras (mars 2020)

Innehåller attack kedjeanalyser av de faktiska attackerna.

Utpressningstrojansvar – för att betala eller inte betala? (december 2019)

Norsk Hydro svarar på utpressningstrojaner med transparens (december 2019)