Hantera dina kundhanterade krypteringsnycklar

Kunderna har datasekretess och regelefterlevnad för att skydda sina data genom att kryptera sina data i vila. Detta säkrar data från exponering i en händelse där en kopia av databasen blir stulen. Med datakryptering i i vila skyddas stulen databasdata från att återställas till en annan server utan krypteringsnyckeln.

Alla kunddata som lagras i Power Platform krypteras i vila med starkt Microsoft hanterade krypteringsnycklar som standard. Microsoft Lagrar och hanterar databaskrypteringsnyckeln för alla dina data så att du inte behöver göra det. Emellertid, Power Platform tillhandahåller denna kundhanterade krypteringsnyckel (CMK) för din extra dataskyddskontroll där du själv kan hantera databaskrypteringsnyckeln som är associerad med din Microsoft Dataverse-miljö. Detta gör det möjligt för dig att rotera eller byta krypteringsnyckeln på begäran, och gör det också möjligt för dig att förhindra Microsoft åtkomst till dina kunddata när du återkallar nyckelåtkomsten till våra tjänster när som helst.

För att lära dig mer om kundhanterad knapp in Power Platform, titta på kundhanterad video.

De här krypteringsnyckelns åtgärder är tillgängliga med en kundhanterad nyckel (CMK):

- Skapa en RSA-nyckel (RSA-HSM) från ditt Azure Key Vault.

- Skapa en Power Platform företagspolicy för nyckeln.

- Ge företagets Power Platform policybehörighet till ditt nyckelvalv.

- Ge tjänsteadministratören Power Platform för att läsa företagspolicyn.

- Använd en krypteringsnyckel för din miljö.

- Återställ/ta bort miljöns CMK-kryptering till Microsoft hanterad nyckel.

- Byt nyckel genom att skapa en ny företagspolicy, ta bort miljön från CMK och tillämpa CMK på nytt med en ny företagspolicy.

- Lås CMK-miljöer genom att återkalla CMK-nyckelvalv och/eller nyckelbehörigheter.

- Migrera ta med din egen nyckel (BYOK) miljöer till CMK genom att använda CMK-nyckeln.

För tillfället kan alla kunddata som lagras endast i följande appar och tjänster krypteras med kundhanterad nyckel:

- Dataverse (Anpassade lösningar och Microsoft tjänster)

- Dataverse Copilot för modellbaserade appar

- Power Automate1

- Power Apps

- Chatt för Dynamics 365

- Dynamics 365 Försäljning

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Ekonomi och drift)

- Dynamics 365 Intelligent Order Management (Ekonomi och drift)

- Dynamics 365 Project Operations (Ekonomi och drift)

- Dynamics 365 Supply Chain Management (Ekonomi och drift)

- Dynamics 365 Fraud Protection (Ekonomi och drift)

1 När du tillämpar den kundhanterade nyckeln på en miljö som har befintliga Power Automate flöden fortsätter flödesdata att krypteras med Microsoft hanterad nyckel. Mer information: Power Automate kundhanterad nyckel.

Obs

Nuance Conversational IVR och Välkomstinnehåll för utvecklare är undantagna från kryptering med kundhanterade nycklar.

Microsoft Copilot Studio lagrar sina uppgifter i sin egen lagring och i Microsoft Dataverse. När du använder den kundhanterade nyckeln i de här miljöerna är det bara de data Microsoft Dataverse som lagras i som är krypterade med nyckeln. Icke-dataMicrosoft Dataverse fortsätter att krypteras med den hanterade nyckeln Microsoft.

Obs

Anslutningsinställningarna för anslutningsappar fortsätter att krypteras med en Microsoft hanterad nyckel.

Kontakta en representant för tjänster som inte anges ovan för information om kundhanterad nyckelsupport.

Kommentar

Power Apps Visningsnamn, beskrivningar och anslutningsmetadata fortsätter att krypteras med A-Managed Microsoft Key.

Obs

Länken för nedladdningsresultat och andra data som skapas av tvingande lösningskontroll under en lösningskontroll fortsätter att krypteras med en Microsoft hanterad nyckel.

Miljöer med appar för ekonomi och drift där Power Platform-integrering är aktiverat kan också krypteras. Finance and Operations-miljöer utan Power Platform integrering kommer att fortsätta att använda den hanterade standardnyckeln Microsoft för att kryptera data. Mer information: Kryptering i appar för ekonomi och drift

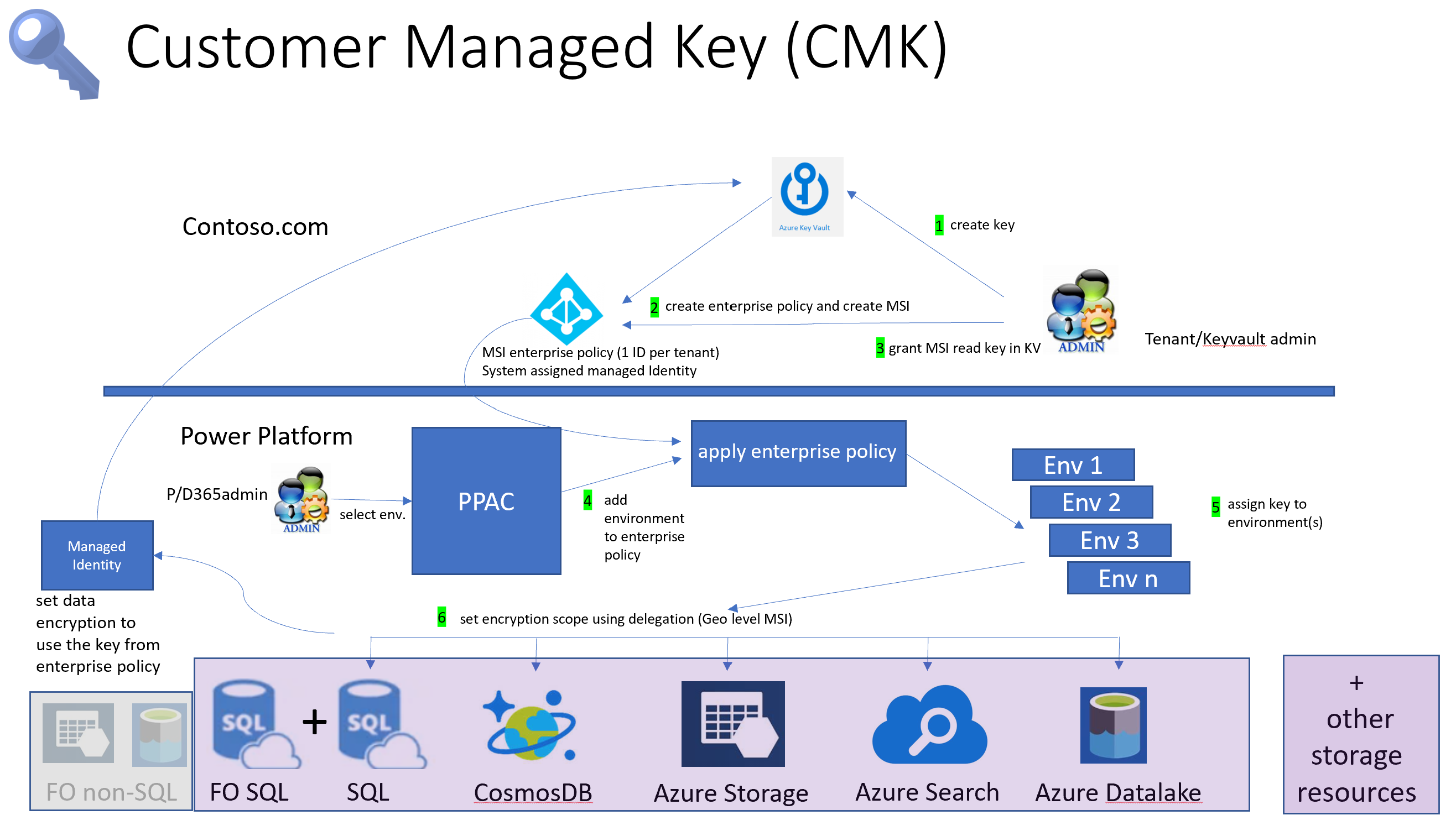

Introduktion till kundhanterad nyckel

Med en kundhanterad nyckel kan administratörer tillhandahålla sin egen krypteringsnyckel från det egna Azure Key Vault till Power Platform lagringstjänsterna för att kryptera sina kunddata. Microsoft har inte direkt åtkomst till din Azure Key Vault. För Power Platform-tjänster som ger åtkomst till krypteringsnyckeln från ditt Azure Key Vault skapar administratören en Power Platform företagspolicy som refererar till krypteringsnyckeln och ger denna företagspolicyåtkomst till att läsa nyckeln från ditt Azure Key Vault.

Power Platform-tjänstens administratören kan sedan lägga till Dataverse miljöer till företagspolicyn för att börja kryptera all kunddata i miljön med din krypteringsnyckel. Administratörer kan ändra miljöns krypteringsnyckel genom att skapa en annan företagspolicy och lägga till miljön (efter att ha tagit bort den) i den nya företagspolicyn. Om miljön inte längre behöver krypteras med din kundhanterade nyckel kan administratören ta bort Dataverse miljön från företagsprincipen för att återställa datakrypteringen till Microsoft den hanterade nyckeln.

Administratören kan låsa de kundhanterade nyckelmiljöerna genom att återkalla nyckelåtkomsten från företagspolicyn och låsa upp miljöerna genom att återställa nyckelåtkomsten. Mer information: Låsa miljöer genom att ändra åtkomst till nyckelvalv- och/eller nyckelbehörigheter

För att förenkla viktiga hanteringsuppgifter kan uppgifterna delas upp i tre huvudområden:

- Skapa krypteringsnyckel.

- Skapa företagspolicy och ge åtkomst.

- Hantera miljöns kryptering.

Varning

När miljöer är låsta kan de inte nås av någon, inklusive Microsoft support. Miljöer som är låsta inaktiveras och data går förlorade.

Licenskrav för kundhanterad nyckel

Principen för kundhanterade nycklar tillämpas endast i miljöer som har aktiverats för hanterade miljöer. Hanterade miljöer ingår som berättigande i fristående Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages och Dynamics 365-licenser och som ger premium användningsrättigheter. Mer information om Licenser för hanterade miljöer med licensöversikten för Microsoft Power Platform.

Dessutom tillgång till att använda kundhanterad nyckel för Microsoft Power Platform och Dynamics 365 kräver att användare i de miljöer där policyn för krypteringsnyckel tillämpas har ett av dessa abonnemang:

- Microsoft 365 eller Office 365 A5/E5/G5

- Efterlevnad i Microsoft 365 A5/E5/F5/G5

- Microsoft 365 F5 säkerhet och efterlevnad

- Microsoft 365 A5/E5/F5/G5 Informationsskydd och styrning

- Microsoft 365 A5/E5/F5/G5 Hantering av interna risker

Förstå den potentiella risken när du hanterar din nyckel

Precis som med alla verksamhetskritiska program måste personal inom organisationen som har administrativ behörighet vara betrodd. Innan du använder funktionen för nyckelhantering bör du förstå risken när du hanterar dina databaskrypteringsnycklar. Det är möjligt att en ohederlig administratör (en person som har beviljats eller fått administratörsbehörighet med avsikt att skada verksamhetens säkerhets eller verksamhetsprocesser) arbetar inom organisationen kan använda funktionen för hantering av nycklar för att skapa en nyckel och använda den för att låsa en miljö i klientorganisationen.

Överväg följande händelseförlopp.

Administratören för det skadliga nyckelvalvet och en företagspolicy på Azure-portalen. Azure Key Vault Administratör till Power Platform-administrationscenter och lägger till miljöer i företagspolicyn. Den skadliga administratören returnerar sedan till Azure-portalen och upphäver nyckelåtkomsten till företagets policy och låser därmed alla miljöer. Detta orsakar avbrott i verksamheten allt eftersom alla miljöer blir otillgängliga och om händelsen inte åtgärdas, det vill säga när nyckelåtkomsten återställs, kan miljödata potentiellt gå förlorade.

Kommentar

- Azure Key Vault har inbyggda skydd som hjälper till att återställa nyckeln, vilket kräver inställningarna nyckelvalv Mjuk borttagning och Rensa skydd aktiverade.

- En annan skyddsåtgärd som bör övervägas är att se till att det finns separation av uppgifter där Azure Key Vault-administratören inte ges åtkomst till Power Platform administrationscenter.

Avgränsning av plikter för att minska risken

I det här avsnittet beskrivs de kundhanterade huvudfunktionen som varje administratörsroll är ansvarig för. Genom att separera de här uppgifterna minskar risken för kundhanterade nycklar.

Azure Key Vault och Power Platform/Dynamics 365 tjänstadministratörsuppgifter

För att aktivera kundhanterade nycklar måste först administratören för nyckelvalvet skapa en nyckel i Azure Key Vault och skapa en Power Platform företagspolicy. När företagspolicyn skapas skapas en speciell Microsoft Entra ID-hanterad identitet. Därefter återvänder administratören för nyckelvalv till Azure Key Vault och ger företagspolicyn/hanterad identitet åtkomst till krypteringsnyckeln.

Administratören för nyckelvalvet beviljar sedan respektive Power Platform/Dynamics 365 tjänstadministratör läsbehörighet till företagets policy. När läsbehörighet har getts kan Power Platform/Dynamics 365 tjänstadministratören kan gå till Power Platform administrationscenter och lägga till miljöer i företagspolicyn. Alla kunddata som lagts till i miljöer krypteras sedan med den kundhanterade nyckeln som är länkad till den här företagspolicyn.

Förutsättningar

- En Azure-prenumeration som innehåller Azure Key Vault- eller Azure Key Vault-hanterade maskinvarusäkerhetsmoduler.

- Ett Microsoft Entra ID med:

- Deltagarbehörighet till Microsoft Entra-prenumerationen.

- Behörighet att skapa ett Azure Key Vault och en nyckel.

- Åtkomst till att skapa en resursgrupp. Detta krävs för att konfigurera nyckelvalv.

Skapa nyckeln och ge åtkomst med hjälp av Azure Key Vault

Azure Key Vault-administratör utför dessa uppgifter i Azure.

- Skapa en betald Azure-prenumeration och Key Vault. Ignorera det här steget om du redan har en prenumeration som innehåller Azure Key Vault.

- Gå till Azure Key Vault-tjänsten och skapa en nyckel. Mer information: Skapa en nyckel i nyckelvalvet

- Aktivera Power Platform företagspolicytjänst för din Azure-prenumeration. Gör detta bara en gång. Mer information: Aktivera Power Platform företagspolicytjänst för din Azure-prenumeration

- Skapa en Power Platform företagspolicy. Mer information: Skapa en företagspolicy

- Ge företagspolicybehörighet till ditt nyckelvalv. Mer information: Ge företagspolicybehörighet till ditt åtkomstnyckelvalv

- Ge Power Platform och Dynamics 365-administratörer behörighet att läsa företagspolicyn. Mer information: Ge Power Platform administratörsprivilegier att läsa företagspolicy

Power Platform/Dynamics 365 tjänstadministratör uppgifter i Power Platform administratörscenter

Förutsättningar

- Power Platform administratör måste tilldelas antingen till Power Platform eller Dynamics 365-tjänstadministratör Microsoft Entra-roll.

Hantera miljöns kryptering i Power Platform administratörscenter

Power Platform administratör hanterar kundstyrda nyckeluppgifter relaterade till miljön i Power Platform administratörscenter.

- Lägg till Power Platform-miljöerna i företagspolicyn om du vill kryptera data med den kundhanterade nyckeln. Mer information: Lägg till en miljö i företagspolicyn för att kryptera data

- Ta bort miljöer från företagsprincipen för att returnera kryptering till Microsoft den hanterade nyckeln. Mer information: Ta bort miljöer från principen för att återgå till Microsoft hanterad nyckel

- Ändra nyckeln genom att ta bort miljöer från den gamla företagspolicyn och lägga till miljöer i en ny företagspolicy. Mer information: Skapa krypteringsnyckel och ge åtkomst

- Migrera från BYOK. Om du använder den tidigare självhanterade krypteringsnyckeln kan du migrera nyckeln till en kundhanterad nyckel. Mer information: Migrera ta med Bring Your Own Key-miljöer till kundhanterade nycklar

Skapa krypteringsnyckeln och ge åtkomst

Skapa en betald Azure-prenumeration och Key Vault

Utför följande steg i Azure:

Skapa en Betala per användning eller motsvarande Azure-prenumeration. Det här steget behövs inte om klientorganisationen redan har en prenumeration.

Skapa en resursgrupp. Mer information: Skapa resursgrupper

Kommentar

Skapa eller använd en resursgrupp som har en plats, till exempel Centrala USA, som matchar Power Platform-miljöns region, till exempel USA.

Skapa ett nyckelvalv med den betalda prenumerationen som innehåller borttagning och ta bort skydd med resursgruppen du skapade i föregående steg.

Viktigt!

- För att säkerställa att miljön skyddas från att krypteringsnyckeln tas bort av misstag måste säkerhetsnyckeln ha borttagnings- och rensningsskydd aktiverat. Du kan inte kryptera miljön med din egen nyckel utan att aktivera dessa inställningar. Mer information: Översikt över Azure Key Vault mjuk borttagning Mer information: Skapa ett nyckelvalv med Azure-portalen

Skapa en nyckel i nyckelvalvet

- Kontrollera att du uppfyller följande förutsättningar.

- Gå till Azure-portalen>Key Vault och lokalisera nyckelvalvet där du vill generera en krypteringsnyckel.

- Kontrollera inställningarna för Azure Key Vault:

- Välj Egenskaper under Inställningar.

- Under Mjuk borttagning, ange eller verifiera att det är inställt på alternativet Mjuk borttagning har aktiverats på detta nyckelvalv.

- Under Rensningsskydd anger eller kontrollerar du att Aktivera borttagningsskydd (framtvinga en obligatorisk lagringsperiod för borttagna valv och valvobjekt) är aktiverad.

- Om du gör ändringar väljer du Spara.

Skapa RSA-nycklar

Skapa eller importera en nyckel med följande egenskaper:

- På egenskapssidan Key Vault, välj Nycklar.

- Välj Generera/Importera.

- På skärmen Skapa en nyckel ange följande värden och välj sedan Skapa:

- alternativ: Generera

- Namn: Ange ett namn för nyckeln

- Nyckeltyp: RSA

- RSA nyckel storlek: 2048

Viktigt

Om du anger ett förfallodatum i nyckeln och nyckeln har upphört att gälla kommer alla miljöer som krypteras med den här nyckeln att vara nere. Ange en avisering för att övervaka förfallocertifikat med e-postaviseringar för din lokala Power Platform administratör och Azure Key Vault-administratören som en påminnelse om att förnya förfallodatumet. Detta är viktigt för att förhindra oplanerade systemavbrott.

Importera skyddade nycklar för säkerhetsmoduler på maskinvarunivå (HSM)

Du kan kryptera Power Platform Dataverse-miljöer med hjälp av skyddade nycklar för säkerhetsmoduler på maskinvarunivå (HSM). Dina HSM-skyddade nycklar måste importeras till nyckelvalvet så att en Enterprise-princip kan skapas. Mer information finns i HSM som stödsImportera HSM--skyddade nycklar som stöds till Key Vault (BYOK).

Skapa en nyckel i Azure Key Vault Managed HSM

Du kan kryptera dina miljödata med hjälp av en krypteringsnyckel som skapats från Azure Key Vault Managed HSM. Detta ger dig FIPS 140-2 nivå 3-stöd.

Skapa RSA-HSM-nycklar

Kontrollera att du uppfyller följande förutsättningar.

Gå till Azure-portalen.

Skapa en hanterad HSM:

Aktivera rensningsskydd i i din hanterade HSM.

Tilldela rollen Hanterad HSM-kryptoanvändare till den person som skapade nyckelvalvet för hanterad HSM.

- Öppna det hanterade HSM-nyckelval på Azure-portalen.

- Navigera till Local RBAC och välj + Lägg till.

- I listrutan Roll, välj rollen Hanterad HSM kryptoanvändare på sidan Rolltilldelning.

- Välj Alla nycklar under Omfattning.

- Välj säkerhetsobjekt välj sedan administratör på sidan Lägg till huvudkonto.

- Välj Skapa.

Skapa en RSA-HSM-nyckel:

- alternativ: Generera

- Namn: Ange ett namn för nyckeln

- Nyckeltyp: RSA-HSM

- RSA nyckel storlek: 2048

Obs

RSA-HSM-nyckelstorlekar som stöds : 2048-bitars och 3072-bitars.

Kryptera miljön med nyckel från Azure Key Vault med privat länk

Du kan uppdatera nätverket för Azure Key Vault genom att aktivera privat slutpunkt och använda nyckeln i nyckelvalvet för att kryptera dina Power Platform-miljöer.

Du kan skapa en nytt nyckelvalv och upprätta en privat länkanslutning eller upprätta en privat länkanslutning till ett befintligt nyckelvalv och skapa en nyckel från detta nyckelvalv och använd den för att kryptera din miljö. Du kan även upprätta en privat länkanslutning till ett befintligt nyckelvalv efter att du redan har skapat en nyckel och använder den för att kryptera din miljö.

Kryptera data med nyckel från nyckelvalv med privat länk

Skapa ett Azure Key Vault med följande alternativ:

- Aktivera rensningsskydd

- Nyckeltyp: RSA

- Nyckelstorlek: 2048

Kopiera URL:en till nyckelvalvet och krypteringsnyckelns URL som ska användas för att skapa företagspolicyn.

Kommentar

När du har lagt till en privat slutpunkt i ditt nyckel vault eller inaktiverat nätverket för offentlig åtkomst, kan du inte se nyckeln om du inte har rätt behörighet.

Skapa ett virtuellt nätverk.

Gå tillbaka till ditt nyckelvalv och lägg till privata slutpunktsanslutningar till ditt Azure Key Vault.

Kommentar

Du måste välj alternativet Inaktivera nätverk med offentlig åtkomst och aktivera Tillåt betrodda tjänster att kringgå det här brandväggsundantaget Microsoft .

Skapa en Power Platform företagspolicy. Mer information: Skapa en företagspolicy

Ge företagspolicybehörighet till ditt nyckelvalv. Mer information: Ge företagspolicybehörighet till ditt åtkomstnyckelvalv

Ge Power Platform och Dynamics 365-administratörer behörighet att läsa företagspolicyn. Mer information: Ge Power Platform administratörsprivilegier att läsa företagspolicy

Administratören för Power Platform administrationscenter väljer den miljö som ska krypteras och aktiveras för hanterad miljö. Mer information: Aktivera att hanterad miljö läggs till i företagspolicyn

Administratören för Power Platform administrationscenter lägger till den hanterade miljön i företagspolicyn. Mer information: Lägg till en miljö i företagspolicyn för att kryptera data

Aktivera Power Platform företagspolicytjänst för din Azure-prenumeration

Registrera Power Platform som en resursprovider. Du behöver bara göra det här en gång för varje Azure-prenumeration där ditt Azure Key Vault finns. Du måste ha åtkomstbehörighet till prenumerationen för att kunna registrera resursleverantören.

- Logga in på Azure-portalen och gå till Prenumeration>Resursproviders.

- Sök efter i listan överresursproviders Microsoft. PowerPlatform och registrera den.

Skapa en företagspolicy

- Installera PowerShell MSI. Mer information: Installera PowerShell på Windows, Linux och macOS

- När PowerShell MSI har installerats går du tillbaka till Distribuera en anpassad mall i Azure.

- Välj länken Skapa din egen mall i redigeringsprogrammet.

- Kopiera den här JSON-mallen till en textredigerare, t.ex. Anteckningar. Mer information: json-mall företagspolicy

- Ersätt värdena i JSON-mallen för: EnterprisePolicyName, plats där EnterprisePolicy måste skapas, keyVaultId och keyName. Mer information: Fältdefinitioner för json-mall

- Kopiera den uppdaterade mallen från textredigeraren och klistra sedan in den i mallen Redigera för Anpassad distribution i Azure och välj Spara.

- Välj en Prenumeration och Resursgrupp där företagspolicyn ska skapas.

- Välj Granska + skapa och välj sedan Skapa.

En distribution startas. När du har gjort det skapas företagspolicyn.

Företagspolicy json-mall

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Fältdefinitioner för JSON-mallen

namn. Namn på företagspolicyn. Det här är namnet på policyn som visas i Power Platform administrationscenter.

plats. Något av följande. Det här är platsen för företagspolicyn och den måste överensstämma med Dataverse miljöns område:

- '"usa"'

- '"sydafrika"'

- '"storbritannien"'

- '"japan"'

- '"indien"'

- '"frankrike"'

- '"europa"'

- '"tyskland"'

- '"schweiz"'

- '"kanada"'

- '"brasilien"'

- '"australien"'

- '"asien"'

- '"förenade arabemiraten"'

- '"sydkorea"'

- '"norge"'

- '"singapore"'

- '"sverige"'

Kopiera dessa värden från dina egenskaper för nyckelvalvet i Azure-portalen:

- keyVaultId: Gå till Översikt över> nyckelvalvVälj > nyckelvalvet. Nästa till Essentials välj JSON-vy. Kopiera Resurs-ID till urklippet och klistra in hela innehållet i din JSON-mall.

- keyName: Gå till NyckelvalvVälj> dina nyckelvalvsnycklar >. Lägg märke till nyckelns namn och skriv namnet i JSON-mallen.

Ge företagspolicybehörighet för åtkomst till ditt nyckelvalv

När företagspolicyn har skapats ger administratören av nyckelvalv företagspolicyns hanterade identitetsåtkomst till krypteringsnyckeln.

- Logga in på Azure-portal och gå till Nyckelvalv.

- Välj det nyckelvalv där nyckeln tilldelades företagspolicyn.

- Gå till fliken Åtkomstkontroll (IAM) och välj + Lägg till.

- Välj Lägg till rolltilldelning från listrutan,

- Sök efter krypteringsanvändaren för Key Vault-krypteringstjänsten och välj den.

- Välj Nästa.

- Välj + Välj medlemmar.

- Sök efter den företagspolicy du har skapat.

- Välj företagspolicy och välj sedan Välj.

- Välj Granska + tilldela.

Kommentar

Ovanstående behörighetsinställning baseras på ditt nyckelvalv Behörighetsmodell för Azure rollbaserad åtkomstkontroll. Om nyckelvärdet är inställt på Åtkomstprincip för valvet bör du migrera till den rollbaserade modellen. För att ge din företagspolicy åtkomst till nyckelvalvet med hjälp av Åtkomstprincip för valvet, skapa en åtkomstpolicy, välj Hämta på Åtgärder nyckelhantering och Packa upp nyckeln och Packa nyckel på Kryptografiska åtgärder.

Obs

För att förhindra oplanerade systemavbrott är det viktigt att företagsprincipen har åtkomst till nyckeln. Kontrollera att:

- Nyckelvalvet är aktivt.

- Nyckeln är aktiv och har inte upphört att gälla.

- Nyckeln tas inte bort.

- Ovanstående nyckelbehörigheter återkallas inte.

De miljöer som använder den här nyckeln inaktiveras när krypteringsnyckeln inte är tillgänglig.

Bevilja Power Platform administratörsprivilegier för att läsa företagspolicy

Administratörer som har Dynamics 365- eller Power Platform administrationsroller kan komma åt Power Platform administrationscentret för att tilldela miljöer till företagsprincipen. För att få åtkomst till företagsprinciperna krävs administratören med Azure Key Vault-åtkomst för att bevilja rollen Läsare till administratören Power Platform . När rollen Läsare har beviljats Power Platform kan administratören visa företagspolicyerna i Power Platform administrationscentret.

Kommentar

Endast Power Platform och Dynamics 365-administratörer som tilldelas läsarrollen till företagspolicyn kan lägga till en miljö till policyn. Andra Power Platform eller Dynamics 365-administratörer kanske kan se företagspolicyn men de får ett felmeddelande när de försöker Lägg till miljö till policyn.

Tilldela rollen Läsare till en Power Platform-administratör

- Logga in på Azure-portalen.

- Kopiera Power Platform eller Dynamics 365-administratörens objekt-ID. Så här gör du:

- Gå till området Användare i Azure.

- I listan Alla användare hittar du användaren med Power Platform eller Dynamics 365 administrationistratörsbehörigheter med Söka användare.

- Öppna användarposten och kopiera fliken Översikt kopiera användarens Objekt-ID. Klistra in detta i textredigeraren, t.ex NotePad för senare.

- Kopiera resurs-ID för företagspolicy. Så här gör du:

- Gå till Resource Graph Explorer i Azure.

- Ange

microsoft.powerplatform/enterprisepoliciesi rutan Sök och välj sedan resursen microsoft.powerplatform/enterprisepolicies. - Välj Kör fråga i kommandofältet. En lista över alla Power Platform företagspolicy visas.

- Leta upp den företagspolicy som du vill ge åtkomst till.

- Bläddra till höger om företagspolicyn och välj Visa information.

- På sidan Detaljer, kopiera id.

- Starta Azure Cloud Shell och kör följande kommando ersätter objId med användarens objekt-ID och EP resurs-ID med

enterprisepoliciesID kopieras i följande steg:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Hantera miljöns kryptering

Om du vill hantera miljöns kryptering måste du ha följande behörighet:

- Microsoft Entra aktiv användare som har säkerhetsrollen Power Platform och/eller Dynamics 365-administratör.

- Microsoft Entra användare som har antingen rollen som tjänstadministratör Power Platform Dynamics 365.

Nyckelvalvets administratör meddelar Power Platform-administratör att en krypteringsnyckel och en företagspolicy skapades och tillhandahåller företagspolicyn till Power Platform-administratör. För att aktivera den kundhanterade nyckeln, Power Platform-administratören tilldelar deras miljö till företagspolicyn. När miljön har tilldelats och sparats initierar Dataverse krypteringsprocessen för att ange alla miljödata och kryptera dem med den kundhanterade nyckeln.

Aktivera att hanterad miljö läggs till i företagspolicyn

- Logga in på Power Platform administrationscentret och sök efter miljön.

- Välj och kontrollera miljön i miljölistan.

- Markera ikonen Aktivera hanterade miljöer i åtgärdsfältet.

- Välj Aktivera.

Lägg till en miljö i företagspolicyn för att kryptera data

Viktigt!

Miljön kommer att inaktiveras när den läggs till i företagspolicyn för datakryptering.

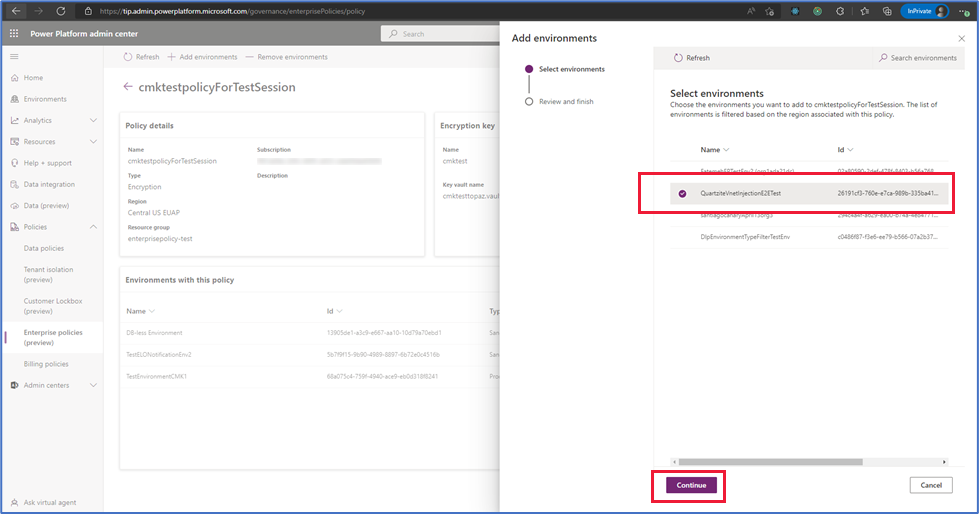

- Logga in i Power Platform administrationscenter och gå till Policyer>företagspolicyer.

- Välj en policy och välj sedan i kommandofältet Redigera.

- Välj Lägg till miljöer, välj den miljö du vill ha och välj sedan Fortsätt.

- Välj Spara, och välj Bekräfta.

Viktigt!

- Endast miljöer i samma region som företagspolicyn visas i listan Lägg till miljöer.

- Krypteringen kan ta upp till fyra dagar att slutföra, men miljön kan vara aktiverad innan åtgärden Lägg till miljöer har slutförts.

- Åtgärden kanske inte slutförs och om den misslyckas fortsätter dina data att krypteras med Microsoft hanterad nyckel. Du kan köra åtgärden Lägg till miljöer igen.

Kommentar

Du kan endast lägga till miljöer som är aktiverade som hanterade miljöer. Det går inte att lägga till miljötyper för utvärderingsversion och team i företagspolicyn.

Ta bort miljöer från principen för att återgå till Microsoft den hanterade nyckeln

Följ de här stegen om du vill återgå till en Microsoft hanterad krypteringsnyckel.

Viktigt

Miljön inaktiveras när den tas bort från företagsprincipen för att returnera datakryptering med hjälp av den hanterade nyckeln Microsoft .

- Logga in i Power Platform administrationscenter och gå till Policyer>företagspolicyer.

- Välj fliken Miljö med policyer och leta upp den miljö du vill ta bort från en kundhanterad nyckel.

- Markera fliken Alla policyer, markera den miljö du kontrollerade i steg 2 och välj sedan Redigera policy i kommandofältet.

- Välj fliken Ta bort miljöni kommandofältet, välj den miljö du vill ta bort och välj sedan Fortsätt.

- Välj Spara.

Viktigt!

Miljön inaktiveras när den tas bort från företagsprincipen för att återställa datakrypteringen till den hanterade nyckeln Microsoft. Ta inte bort eller inaktivera nyckeln, ta inte bort eller inaktivera nyckelvalvet och ta inte bort företagets policybehörigheter till nyckelvalvet. Nyckelns och nyckelvalvets åtkomst är nödvändig för att databasen ska kunna hjälpa dig. Du kan ta bort och ta bort företagets policy behörighet efter 30 dagar.

Granska miljöns krypteringsstatus

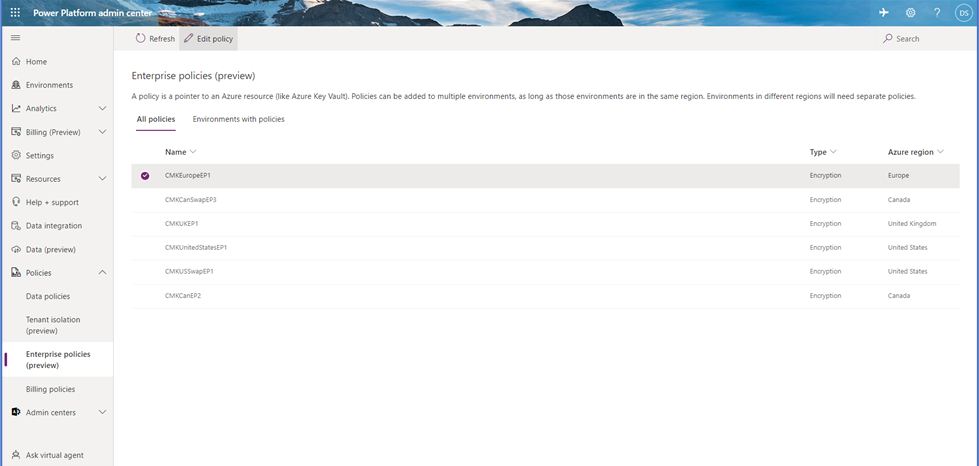

Granska krypteringsstatus från Enterprise-principer

Logga in på Power Platform administratörscenter.

Välj principer>– företagsprinciper.

Välj en policy och välj sedan i kommandofältet Redigera.

Granska miljöns Krypteringsstatus i avsnittet Miljöer med den här policyn .

Kommentar

Miljöns krypteringsstatus kan vara:

- Krypterad – krypteringsnyckeln för företagsprincipen är aktiv och miljön krypteras med din nyckel.

- Misslyckades – krypteringsnyckeln för företagsprincipen används inte av alla Dataverse lagringstjänster. De kräver mer tid att bearbeta och du kan köra åtgärden Lägg till miljö igen. Kontakta supporten om omkörningen misslyckas.

- Varning – krypteringsnyckeln för företagsprincipen är aktiv och en av tjänstens data fortsätter att krypteras med den hanterade nyckeln Microsoft. Läs mer: Power Automate varningsmeddelanden i CMK-programmet

Du kan köra alternativet Lägg till miljö på nytt för den miljö som har statusen Misslyckades på kryptering.

Granska krypteringsstatus från sidan Miljöhistorik

Du kan se miljöhistoriken.

Logga in på Power Platform administratörscenter.

I navigeringsfönstret, väljer du Miljöer och välj sedan en miljö i listan.

Välj Historik i kommandofältet.

Sök efter historiken för Uppdatering av kundhanterad nyckel.

Kommentar

Status visar Körning när krypteringen pågår. Den visar Lyckades när krypteringen har slutförts. Statusen visas Misslyckades när det uppstår problem med en av tjänsterna som inte kan använda krypteringsnyckeln.

Statusen Misslyckades kan vara en varning och du behöver inte köra alternativet Lägg till miljö på nytt. Du kan bekräfta om det är en varning.

Ändra miljöns krypteringsnyckel med en ny företagspolicy och ny nyckel

Ändra krypteringsnyckeln genom att skapa en ny nyckel och en ny företagspolicy. Du kan sedan ändra företagspolicyn genom att ta bort miljöerna och sedan lägga till miljöerna i den nya företagspolicyn. Systemet är nere två gånger när du byter till en ny företagspolicy – 1) för att återställa krypteringen till Microsoft hanterad nyckel och 2) för att tillämpa den nya företagsprincipen.

Tips!

Om du vill rotera krypteringsnyckeln rekommenderar vi att du använder nyckelvalvens nya version eller anger en rotationsprincip.

- I Azure-portalen, skapa en ny nyckel och ny företagspolicy. Mer information: Skapa krypteringsnyckeln och ge åtkomst och Skapa företagspolicy

- När den nya nyckeln och företagspolicyn har skapats går du till Policyer>Företagspolicyer.

- Välj fliken Miljö med policyer och leta upp den miljö du vill ta bort från en kundhanterad nyckel.

- Markera fliken Alla policyer, markera den miljö du kontrollerade i steg 2 och välj sedan Redigera policy i kommandofältet.

- Välj fliken Ta bort miljöni kommandofältet, välj den miljö du vill ta bort och välj sedan Fortsätt.

- Välj Spara.

- Upprepa steg 2 till 6 tills alla miljöer i företagspolicyn har tagits bort.

Viktigt!

Miljön inaktiveras när den tas bort från företagsprincipen för att återställa datakrypteringen till den hanterade nyckeln Microsoft. Ta inte bort eller inaktivera nyckeln, ta bort eller inaktivera nyckelvalvet eller ta bort företagsprincipens behörigheter till nyckelvalvet. Nyckelns och nyckelvalvets åtkomst är nödvändig för att databasen ska kunna hjälpa dig. Du kan ta bort och ta bort företagets policy behörighet efter 30 dagar.

- När alla miljöer har tagits bort, från Power Platform administrationscenter, gå till Företagspolicyer.

- Välj den nya företagspolicyn och välj sedan Redigera policy.

- Välj Lägg till miljöer, välj den miljö du vill lägga till och välj sedan Fortsätt.

Viktigt!

Miljön kommer att inaktiveras när den läggs till i den nya företagspolicyn.

Rotera miljöns krypteringsnyckel med en ny nyckelversion

Du kan ändra miljöns krypteringsnyckel med en ny företagspolicy och ny nyckelversion. När du skapar en ny nyckelversion aktiveras den nya nyckelversionen automatiskt. Alla lagringsresurser identifierar den nya nyckelversionen och börjar tillämpa den på att kryptera dina data.

När du ändrar nyckeln eller nyckelversionen ändras skyddet för rotkrypteringsnyckeln, men data i lagringsutrymmet förblir alltid krypterade med nyckeln. Ingen ytterligare åtgärd krävs från din sida för att säkerställa att dina data är skyddade. Att rotering av nyckelversionen påverkar inte prestanda. Inget driftavbrott kopplas till att nyckelversionen roteras. Det kan ta 24 timmar för alla resursleverantörer att använda den nya nyckelversionen i bakgrunden. Den tidigare nyckelversionen får inte inaktiveras eftersom den är nödvändig för att tjänsten ska kunna använda den för omkryptering och för att databasen ska kunna användas.

Om du vill skapa en ny version av krypteringsnyckeln följer du stegen nedan.

- Gå till Azure-portal>Key Vaults och leta upp nyckelvalvet där du vill skapa en ny nyckelversion.

- Navigera till Nycklar.

- Välj den aktuella, aktiverade nyckeln.

- Välj + Ny version.

- Den aktiverade inställningen är standardvärdet Ja, vilket innebär att den nya nyckelversionen aktiveras automatiskt när den skapas.

- Välj Skapa.

Tips!

Om du vill följa nyckelrotationsprincipen kan du rotera krypteringsnyckeln med hjälp av rotationsprincipen. Du kan antingen konfigurera en rotationspolicy eller, på begäran, rotera genom att aktivera Rotera nu.

Viktigt!

Den nya versionen av nycklar skapas automatiskt i bakgrunden och ingen åtgärd krävs av Power Platform administratören. Det är viktigt att den tidigare nyckelversionen inte inaktiveras eller tas bort på minst 28 dagar för att databasen ska kunna användas. Om du inaktiverar eller tar bort den tidigare versionen för tidigt kan miljön tas offline.

Visa listan över krypterade miljöer

- Logga in i Power Platform administrationscenter och gå till Policyer>företagspolicyer.

- På sidan Företagspolicyer, välj fliken Miljöer med policyer. Listan över miljöer som har lagts till i företagspolicyer visas.

Kommentar

Det kan finnas situationer därMiljöstatus eller Krypteringsstatus visar tillståndet Misslyckades. När detta inträffar kan du prova att köra åtgärden Lägg till miljö igen eller skicka en Microsoft supportbegäran om hjälp.

Åtgärder för miljödatabas

En kundklientorganisation kan ha miljöer som krypteras med hjälp av den Microsoft hanterade nyckeln och miljöer som krypteras med den kundhanterade nyckeln. För att upprätthålla dataintegritet och dataskydd är följande kontroller tillgängliga när du hanterar åtgärder i miljödatabaser.

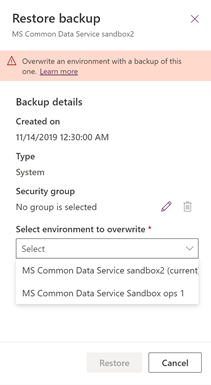

Återställ: Miljön som ska skrivas över (den återställda miljön) är begränsad till samma miljö som säkerhetskopian togs från eller till en annan miljö som är krypterad med samma kundhanterade nyckel.

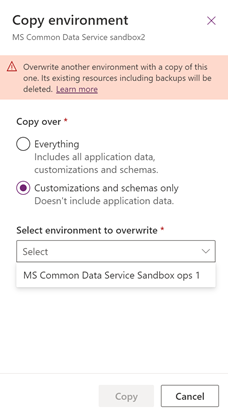

Kopiera Miljön som ska skrivas över (den kopierade till miljön) är begränsad till en annan miljö som krypteras med samma kundhanterade nyckel.

Kommentar

Om en undersökningsmiljö för support har skapats för att lösa supportfråga i en kundhanterad miljö måste krypteringsnyckeln för undersökningsutredningsmiljön ändras till kundens hanterade nyckel innan kopieringsmiljön kan genomförs.

Återställ : Miljöns krypterade data tas bort, inklusive säkerhetskopior. När miljön har återställts återställer miljökrypteringen till den hanterade nyckeln Microsoft .