Privilegierad åtkomst: Mellanhänder

Säkerhet för mellanliggande enheter är en viktig komponent för att skydda privilegierad åtkomst.

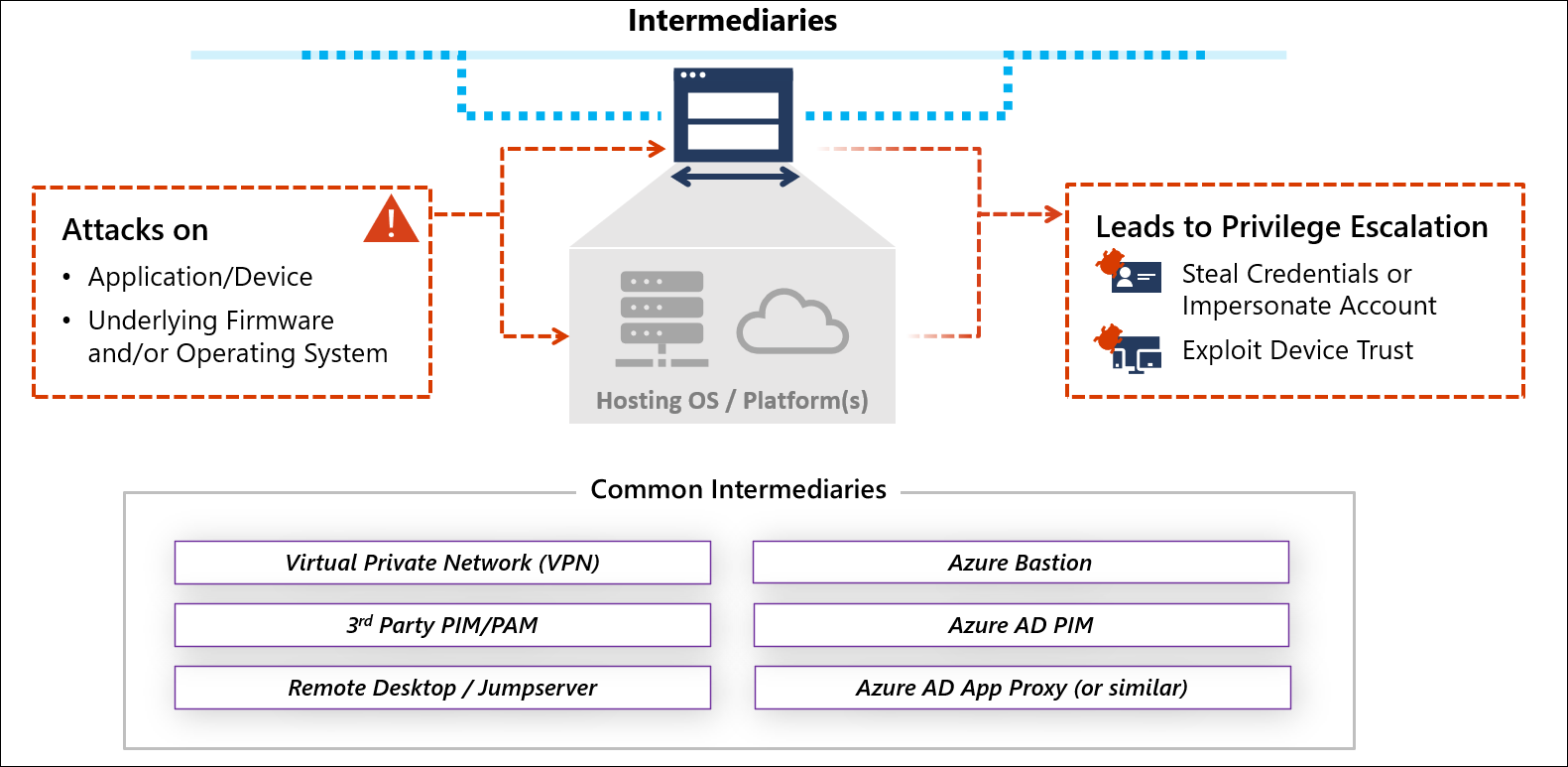

Mellanhänder lägger till en länk till kedjan med Nolltillit för användarens eller administratörens slutpunkt till slutsession, så de måste upprätthålla (eller förbättra) Nolltillit säkerhetsgarantier i sessionen. Exempel på mellanhänder är virtuella privata nätverk (VPN), jump-servrar, VDI (Virtual Desktop Infrastructure) samt programpublicering via åtkomstproxyservrar.

En angripare kan attackera en mellanhand för att försöka eskalera behörigheter med hjälp av autentiseringsuppgifter som lagras på dem, få fjärråtkomst till företagsnätverk eller utnyttja förtroendet för den enheten om den används för Nolltillit åtkomstbeslut. Att rikta in sig på mellanhänder har blivit allt för vanligt, särskilt för organisationer som inte strikt upprätthåller säkerhetsstatusen för dessa enheter. Till exempel autentiseringsuppgifter som samlas in från VPN-enheter.

Mellanhänder varierar i syfte och teknik, men ger vanligtvis fjärråtkomst, sessionssäkerhet eller både och:

- Fjärråtkomst – Aktivera åtkomst till system i företagsnätverk från Internet

- Sessionssäkerhet – Öka säkerhetsskyddet och synligheten för en session

- Ohanterade enhetsscenarion – Tillhandahålla ett hanterat virtuellt skrivbord som ska nås av ohanterade enheter (till exempel personliga anställda) och/eller enheter som hanteras av en partner/leverantör.

- Scenario för administratörssäkerhet – Konsolidera administrativa vägar och/eller öka säkerheten med just-in-time-åtkomst, sessionsövervakning och inspelning samt liknande funktioner.

För att säkerställa att säkerhetsgarantier upprätthålls från den ursprungliga enheten och kontot till resursgränssnittet måste du förstå riskprofilen för mellanhands- och åtgärdsalternativen.

Angripares affärsmöjlighet och värde

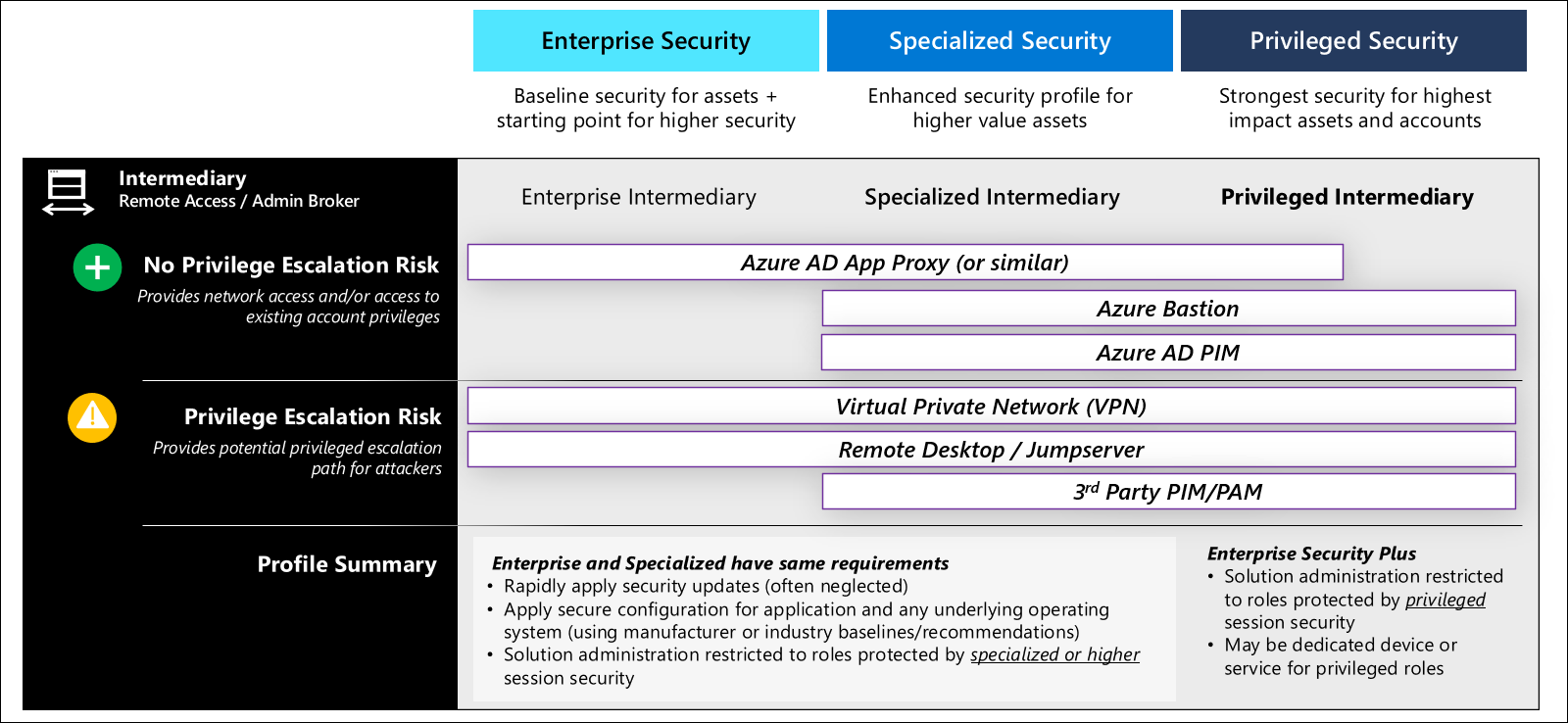

Olika mellanhandstyper utför unika funktioner så att var och en kräver en annan säkerhetsmetod, även om det finns vissa viktiga likheter som att snabbt tillämpa säkerhetskorrigeringar på apparater, inbyggd programvara, operativsystem och program.

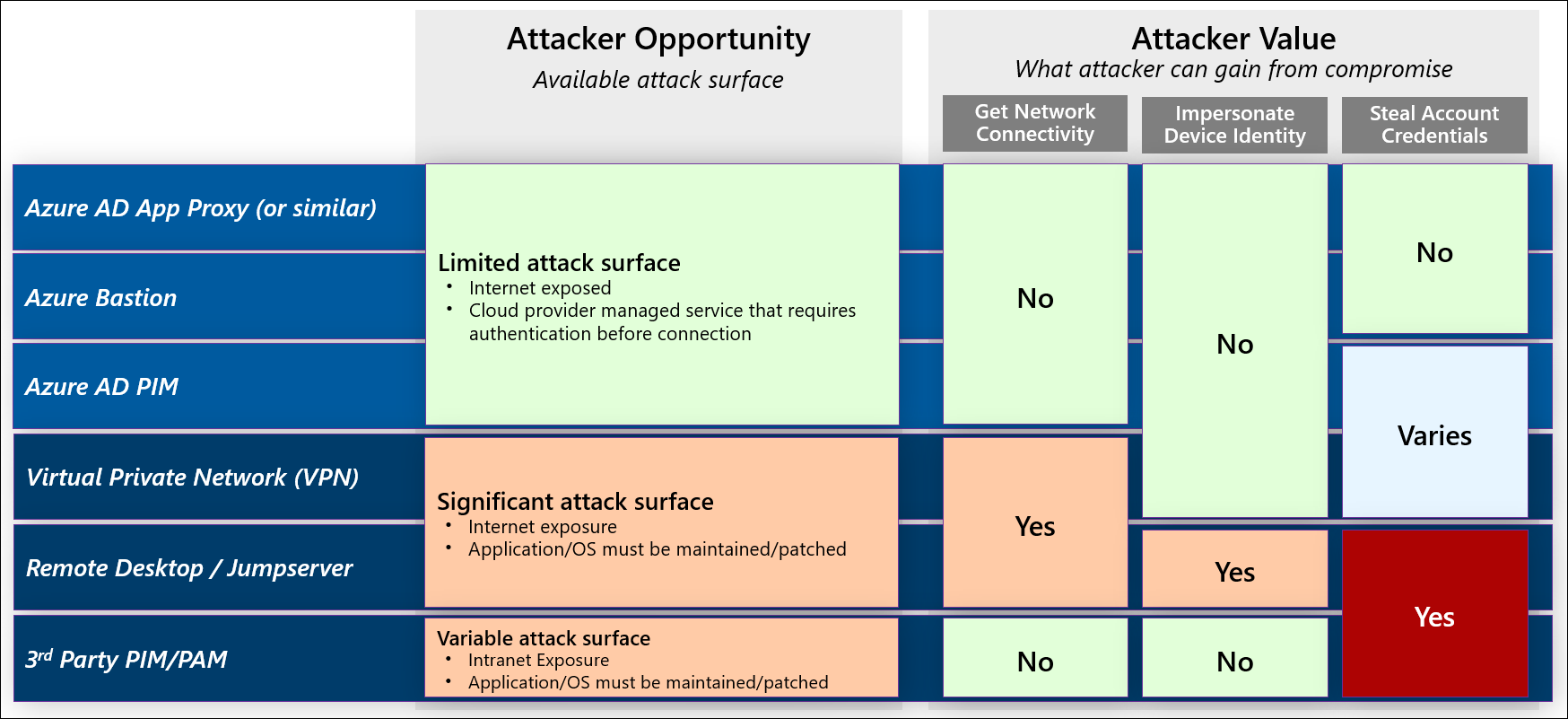

Angriparens möjlighet representeras av den tillgängliga attackytan som en attackoperator kan rikta in sig på:

- Interna molntjänster som Microsoft Entra PIM, Azure Bastion och Microsoft Entra-programproxy erbjuder en begränsad attackyta för angripare. Även om de exponeras för det offentliga Internet har kunder (och angripare) ingen åtkomst till underliggande operativsystem som tillhandahåller tjänsterna och de underhålls och övervakas vanligtvis konsekvent via automatiserade mekanismer hos molnleverantören. Den här mindre attackytan begränsar tillgängliga alternativ till angripare jämfört med klassiska lokala program och apparater som måste konfigureras, korrigeras och övervakas av IT-personal som ofta är överbelastade av motstridiga prioriteringar och fler säkerhetsuppgifter än de har tid att slutföra.

- Virtuella privata nätverk (VPN) och Fjärrskrivbord / Jump-servrar har ofta en betydande angripare möjlighet eftersom de exponeras för Internet för att ge fjärråtkomst och underhållet av dessa system försummas ofta. Även om de bara har några få nätverksportar exponerade behöver angripare bara åtkomst till en tjänst som inte har skickats för en attack.

- Pim-/PAM-tjänster från tredje part finns ofta lokalt eller som en virtuell dator i Infrastruktur som en tjänst (IaaS) och är vanligtvis endast tillgängliga för intranätvärdar. Även om en enskild komprometterad autentiseringsuppgift inte är direkt exponerad på Internet kan angripare få åtkomst till tjänsten via VPN eller något annat fjärråtkomstmedium.

Angriparens värde representerar vad en angripare kan få genom att kompromettera en mellanhand. En kompromiss definieras som en angripare som får fullständig kontroll över programmet/den virtuella datorn och/eller en administratör för kundinstansen av molntjänsten.

De ingredienser som angripare kan samla in från en mellanhand för nästa steg i attacken är:

- Få nätverksanslutning för att kommunicera med de flesta eller alla resurser i företagsnätverk. Den här åtkomsten tillhandahålls vanligtvis av VPN:er och fjärrskrivbords-/jump-serverlösningar. Även om Azure Bastion- och Microsoft Entra-programproxylösningar (eller liknande lösningar från tredje part) också ger fjärråtkomst, är dessa lösningar vanligtvis program- eller serverspecifika anslutningar och ger inte allmän nätverksåtkomst

- Personifiera enhetsidentitet – kan besegra Nolltillit mekanismer om en enhet krävs för autentisering och/eller används av en angripare för att samla in information om målnätverken. Security Operations-team övervakar ofta inte enhetskontoaktiviteten noga och fokuserar bara på användarkonton.

- Stjäla kontoautentiseringsuppgifter för att autentisera mot resurser, som är den mest värdefulla tillgången för angripare eftersom det ger möjlighet att höja behörigheterna för att få åtkomst till deras slutmål eller nästa steg i attacken.

Fjärrskrivbord/Jump-servrar och tredje parts PIM/PAM är de mest attraktiva målen och har dynamiken "Alla dina ägg i en korg" med ökat attackerande värde och säkerhetsreduceringar:

- PIM/PAM-lösningar lagrar vanligtvis autentiseringsuppgifterna för de flesta eller alla privilegierade roller i organisationen, vilket gör dem till ett mycket lukrativt mål för att kompromettera eller vapenisera.

- Microsoft Entra PIM erbjuder inte angripare möjligheten att stjäla autentiseringsuppgifter eftersom det låser upp privilegier som redan har tilldelats ett konto med hjälp av MFA eller andra arbetsflöden, men ett dåligt utformat arbetsflöde kan göra det möjligt för en angripare att eskalera privilegier.

- Fjärrskrivbord/Jump-servrar som används av administratörer tillhandahåller en värd där många eller alla känsliga sessioner passerar, vilket gör det möjligt för angripare att använda vanliga verktyg för stöld av autentiseringsuppgifter för att stjäla och återanvända dessa autentiseringsuppgifter.

- VPN:er kan lagra autentiseringsuppgifter i lösningen, vilket ger angripare en potentiell skattkista av privilegiereskalering, vilket leder till den starka rekommendationen att använda Microsoft Entra-ID för autentisering för att minska den här risken.

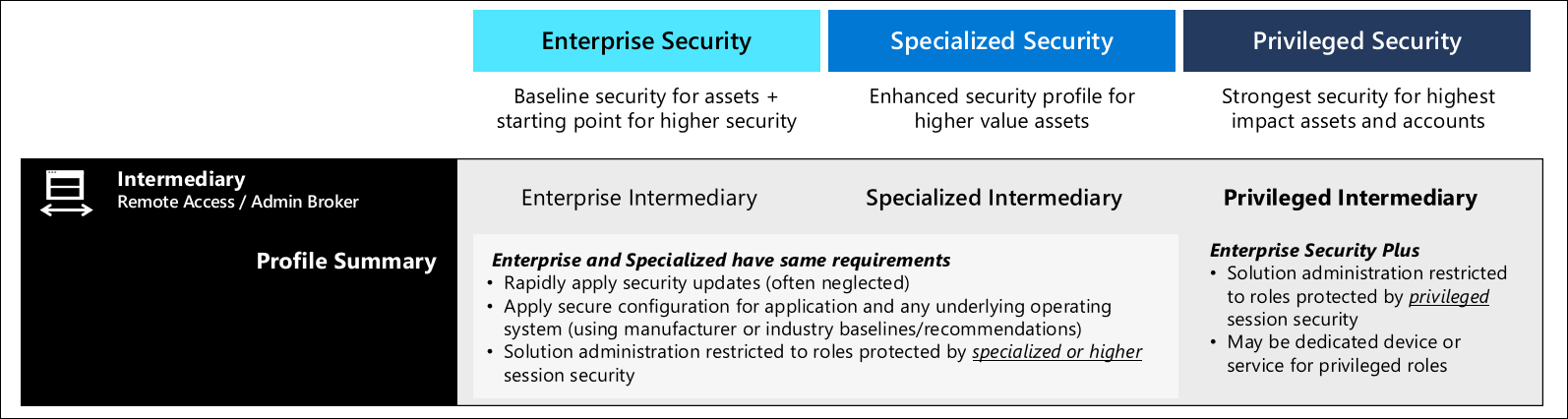

Mellanliggande säkerhetsprofiler

För att upprätta dessa garantier krävs en kombination av säkerhetskontroller, varav vissa är gemensamma för många mellanhänder, och av vilka vissa är specifika för typen av mellanhand.

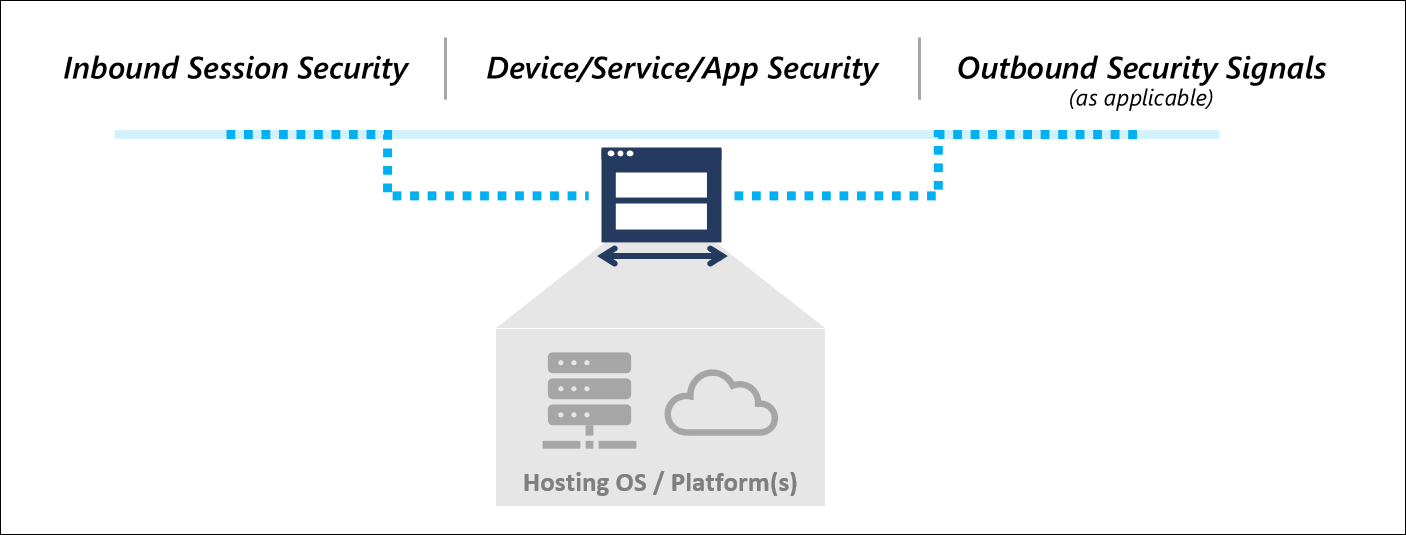

En mellanhand är en länk i Nolltillit-kedjan som visar ett gränssnitt för användare/enheter och sedan ger åtkomst till nästa gränssnitt. Säkerhetskontrollerna måste hantera inkommande anslutningar, säkerheten för den mellanliggande enheten/programmet/tjänsten själv och (om tillämpligt) tillhandahålla Nolltillit säkerhetssignaler för nästa gränssnitt.

Vanliga säkerhetskontroller

De gemensamma säkerhetselementen för mellanhänder fokuserar på att upprätthålla god säkerhetshygien för företagsnivåer och specialiserade nivåer, med ytterligare begränsningar för behörighetssäkerhet.

Dessa säkerhetskontroller bör tillämpas på alla typer av mellanhänder:

- Framtvinga inkommande anslutningssäkerhet – Använd Microsoft Entra-ID och villkorlig åtkomst för att säkerställa att alla inkommande anslutningar från enheter och konton är kända, betrodda och tillåtna. Mer information finns i artikeln Skydda privilegierade gränssnitt för detaljerade definitioner för enhets- och kontokrav för företag och specialiserade.

- Korrekt systemunderhåll – Alla mellanhänder måste följa god säkerhetshygien, inklusive:

- Säker konfiguration – Följ tillverkarens eller branschens säkerhetskonfigurationsbaslinjer och metodtips för både programmet och eventuella underliggande operativsystem, molntjänster eller andra beroenden. Tillämplig vägledning från Microsoft omfattar Azures säkerhetsbaslinje och Windows-baslinjer.

- Snabb korrigering – Säkerhetsuppdateringar och korrigeringar från leverantörerna måste tillämpas snabbt efter lanseringen.

- Rollbaserade åtkomstkontrollmodeller (RBAC) kan missbrukas av angripare för att eskalera privilegier. RBAC-modellen för mellanhanden måste granskas noggrant för att säkerställa att endast auktoriserad personal som skyddas på en specialiserad eller privilegierad nivå beviljas administrativa privilegier. Den här modellen måste innehålla alla underliggande operativsystem eller molntjänster (rotkontolösenord, lokala administratörsanvändare/grupper, klientadministratörer osv.).

- Slutpunktsidentifiering och svar (Identifiering och åtgärd på slutpunkt) och utgående förtroendesignal – Enheter som innehåller ett fullständigt operativsystem bör övervakas och skyddas med en Identifiering och åtgärd på slutpunkt som Microsoft Defender för Endpoint. Den här kontrollen bör konfigureras för att tillhandahålla enhetsefterlevnadssignaler till villkorsstyrd åtkomst så att principen kan framtvinga detta krav för gränssnitt.

Privilegierade mellanhänder kräver ytterligare säkerhetskontroller:

- Rollbaserad åtkomstkontroll (RBAC) – Administrativa rättigheter måste begränsas till endast privilegierade roller som uppfyller den standarden för arbetsstationer och konton.

- Dedikerade enheter (valfritt) – på grund av den extrema känsligheten för privilegierade sessioner kan organisationer välja att implementera dedikerade instanser av mellanliggande funktioner för privilegierade roller. Den här kontrollen möjliggör ytterligare säkerhetsbegränsningar för dessa privilegierade mellanhänder och närmare övervakning av privilegierad rollaktivitet.

Säkerhetsvägledning för varje mellanhandstyp

Det här avsnittet innehåller specifika säkerhetsriktlinjer som är unika för varje typ av mellanhand.

Privileged Access Management/Privileged Identity Management

En typ av mellanhand som uttryckligen utformats för säkerhetsanvändningsfall är PIM/PAM-lösningar (privileged identity management/privileged access management).

Användningsfall och scenarier för PIM/PAM

PIM/PAM-lösningar är utformade för att öka säkerhetsgarantierna för känsliga konton som skulle omfattas av specialiserade eller privilegierade profiler och vanligtvis fokusera först på IT-administratörer.

Även om funktionerna varierar mellan PIM/PAM-leverantörer erbjuder många lösningar säkerhetsfunktioner för att:

Förenkla hantering av tjänstkonto och lösenordsrotation (en mycket viktig funktion)

Tillhandahålla avancerade arbetsflöden för just-in-time-åtkomst (JIT)

Registrera och övervaka administrativa sessioner

Viktigt!

PIM/PAM-funktioner ger utmärkta åtgärder för vissa attacker, men hanterar inte många privilegierade åtkomstrisker, särskilt risken för att enheten komprometteras. Medan vissa leverantörer förespråkar att deras PIM/PAM-lösning är en "silverkula"-lösning som kan minska enhetsrisken, har vår erfarenhet av att undersöka kundincidenter konsekvent visat att detta inte fungerar i praktiken.

En angripare med kontroll över en arbetsstation eller enhet kan använda dessa autentiseringsuppgifter (och behörigheter som tilldelats dem) medan användaren är inloggad (och kan ofta stjäla autentiseringsuppgifter för senare användning också). En PIM/PAM-lösning kan inte på ett konsekvent och tillförlitligt sätt se och minimera dessa enhetsrisker, så du måste ha diskreta enhets- och kontoskydd som kompletterar varandra.

Säkerhetsrisker och rekommendationer för PIM/PAM

Funktionerna från varje PIM/PAM-leverantör varierar beroende på hur du skyddar dem, så granska och följ leverantörens specifika rekommendationer och metodtips för säkerhetskonfiguration.

Kommentar

Se till att du konfigurerar en andra person i affärskritiska arbetsflöden för att minska insiderrisken (ökar kostnaden/friktionen för potentiell samverkan med insiderhot).

Slutanvändarnätverk för virtuella privata nätverk

Virtuella privata nätverk (VPN) är mellanhänder som ger fullständig nätverksåtkomst för fjärrslutpunkter, kräver vanligtvis att slutanvändaren autentiserar och kan lagra autentiseringsuppgifter lokalt för att autentisera inkommande användarsessioner.

Kommentar

Den här vägledningen avser endast "punkt-till-plats"-VPN:er som används av användare, inte "plats-till-plats"-VPN:er som vanligtvis används för datacenter-/programanslutning.

Användningsfall och scenarier för VPN

VPN upprättar fjärranslutning till företagsnätverk för att aktivera resursåtkomst för användare och administratörer.

Säkerhetsrisker och rekommendationer för VPN

De mest kritiska riskerna för VPN-mellanhänder beror på underhållsförsummelse, konfigurationsproblem och lokal lagring av autentiseringsuppgifter.

Microsoft rekommenderar en kombination av kontroller för VPN-mellanhänder:

- Integrera Microsoft Entra-autentisering – för att minska eller eliminera risken för lokalt lagrade autentiseringsuppgifter (och eventuella kostnader för att underhålla dem) och framtvinga Nolltillit principer på inkommande konton/enheter med villkorlig åtkomst.

Vägledning om integrering finns i

- Azure VPN Microsoft Entra-integrering

- Aktivera Microsoft Entra-autentisering på VPN-gatewayen

- Integrera vpn-nätverk från tredje part

- Cisco Any Anslut

- Palo Alto Networks GlobalProtect och Captive Portal

- F5

- Fortinet FortiGate SSL VPN

- Citrix NetScaler

- Zscaler Private Access (ZPA)

- och mer

- Snabb korrigering – Se till att alla organisationselement stöder snabb korrigering, inklusive:

- Organisationssponsring och ledarskapsstöd för krav

- Tekniska standardprocesser för uppdatering av VPN med minimal eller noll stilleståndstid. Den här processen bör omfatta VPN-programvara, installationer och eventuella underliggande operativsystem eller inbyggd programvara

- Nödsituationsprocesser för att snabbt distribuera kritiska säkerhetsuppdateringar

- Styrning för att kontinuerligt identifiera och åtgärda eventuella missade objekt

- Säker konfiguration – Funktionerna från varje VPN-leverantör varierar beroende på hur du skyddar dem, så granska och följ leverantörens specifika rekommendationer och metodtips för säkerhetskonfiguration

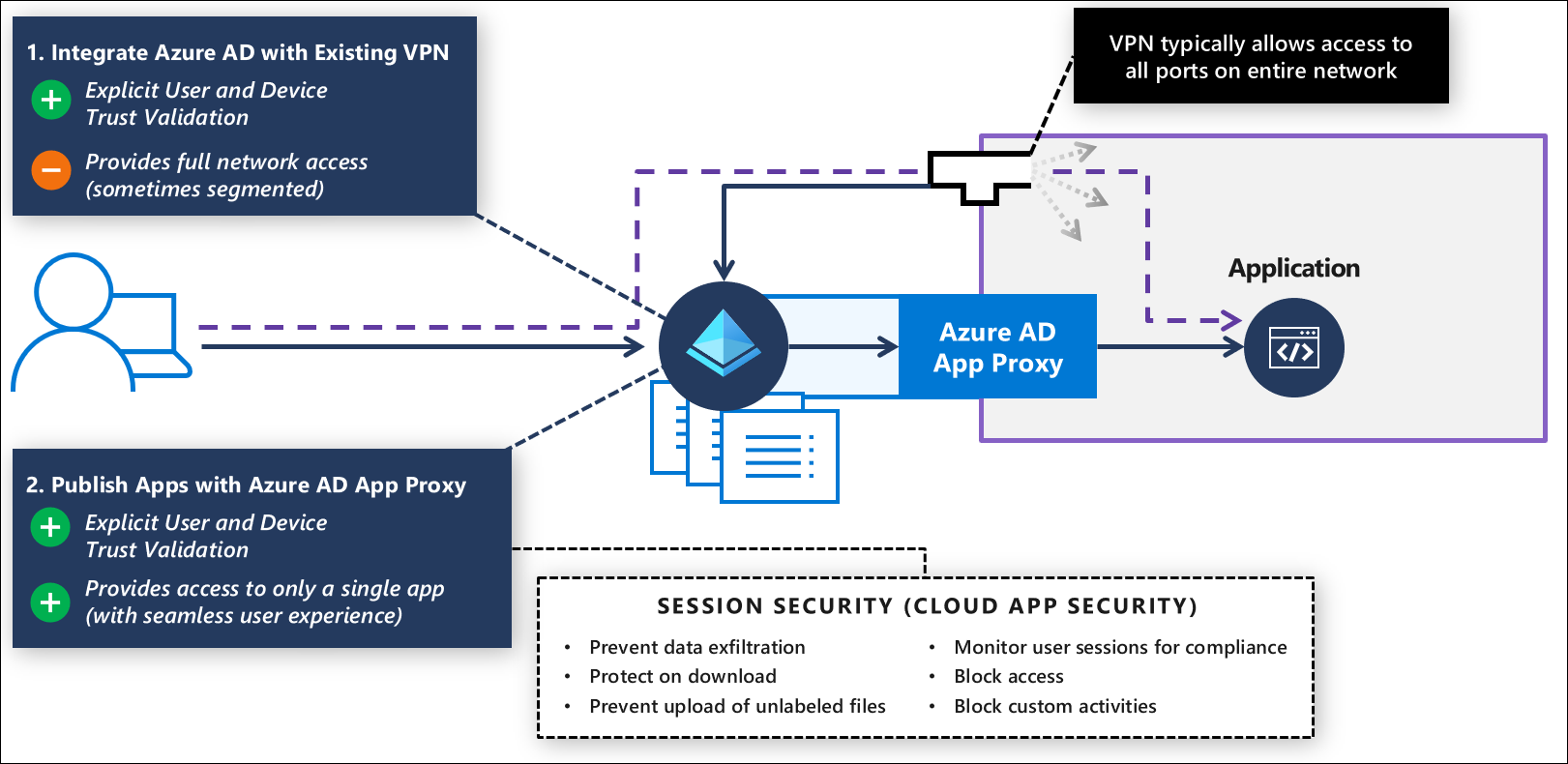

- Gå längre än VPN – Ersätt VPN över tid med säkrare alternativ som Microsoft Entra-programproxy eller Azure Bastion eftersom dessa endast ger direkt program-/serveråtkomst i stället för fullständig nätverksåtkomst. Dessutom tillåter Microsoft Entra-programproxy sessionsövervakning för ytterligare säkerhet med Microsoft Defender för molnet Apps.

Microsoft Entra-programproxy

Microsoft Entra-programproxy och liknande funktioner från tredje part ger fjärråtkomst till äldre och andra program som finns lokalt eller på virtuella IaaS-datorer i molnet.

Användningsfall och scenarier för Microsoft Entra-programproxy

Den här lösningen är lämplig för publicering av äldre slutanvändarproduktivitetsprogram till behöriga användare via Internet. Det kan också användas för att publicera vissa administrativa program.

Säkerhetsrisker och rekommendationer för Microsoft Entra-programproxy

Microsoft Entra-programproxyn efteranpassar effektivt modern Nolltillit principtillämpning till befintliga program. Mer information finns i Säkerhetsöverväganden för Microsoft Entra-programproxy

Microsoft Entra-programproxy kan också integreras med Microsoft Defender för molnet-appar för att lägga till sessionssäkerhet för villkorlig åtkomstappkontroll till:

- Förhindra dataexfiltrering

- Skydda vid nedladdning

- Förhindra uppladdning av omärkta filer

- Övervaka användarsessioner för efterlevnad

- Blockera åtkomst

- Blockera anpassade aktiviteter

Mer information finns i Distribuera Defender för molnet apps villkorlig åtkomstappkontroll för Microsoft Entra-appar

När du publicerar program via Microsoft Entra-programproxyn rekommenderar Microsoft att programägare arbetar med säkerhetsteam för att följa lägsta behörighet och se till att åtkomsten till varje program görs tillgänglig för endast de användare som kräver det. När du distribuerar fler appar på det här sättet kanske du kan förskjuta viss användning av slutanvändarplats till plats-VPN.

Fjärrskrivbord/jump-server

Det här scenariot ger en fullständig skrivbordsmiljö som kör ett eller flera program. Den här lösningen har ett antal olika varianter, bland annat:

- Upplevelser – Fullständigt skrivbord i ett fönster eller en enda programprojekterad upplevelse

- Fjärrvärd – kan vara en delad virtuell dator eller en dedikerad virtuell dator med Windows Virtual Desktop (WVD) eller en annan VDI-lösning (Virtual Desktop Infrastructure).

- Lokal enhet – kan vara en mobil enhet, en hanterad arbetsstation eller en personlig/partnerhanterad arbetsstation

- Scenario – Fokuserat på program för användarproduktivitet eller på administrativa scenarier, som ofta kallas "jump server"

Användningsfall och säkerhetsrekommendationer för Fjärrskrivbord/Jump-server

De vanligaste konfigurationerna är:

- Direct Remote Desktop Protocol (RDP) – Den här konfigurationen rekommenderas inte för Internetanslutningar eftersom RDP är ett protokoll som har begränsat skydd mot moderna attacker som lösenordsspray. Direkt RDP ska konverteras till antingen:

- RDP via en gateway som publicerats av Microsoft Entra-programproxy

- Azure Bastion

- RDP via en gateway med hjälp av

- Fjärrskrivbordstjänster (RDS) som ingår i Windows Server. Publicera med Microsoft Entra-programproxy.

- Windows Virtual Desktop (WVD) – Följ rekommenderade säkerhetsmetoder för Windows Virtual Desktop.

- VDI från tredje part – Följ tillverkarens eller branschens metodtips eller anpassa WVD-vägledningen till din lösning

- Secure Shell-server (SSH) – tillhandahåller fjärrgränssnitt och skript för teknikavdelningar och arbetsbelastningsägare. Skydd av den här konfigurationen bör omfatta:

- Följ bransch-/tillverkarens metodtips för att konfigurera det på ett säkert sätt, ändra eventuella standardlösenord (om tillämpligt) och använda SSH-nycklar i stället för lösenord och lagra och hantera SSH-nycklar på ett säkert sätt.

- Använda Azure Bastion för SSH-fjärrkommunikation till resurser som finns i Azure – Anslut till en virtuell Linux-dator med Hjälp av Azure Bastion

Azure Bastion

Azure Bastion är en mellanhand som är utformad för att ge säker åtkomst till Azure-resurser med hjälp av en webbläsare och Azure-portalen. Azure Bastion tillhandahåller åtkomstresurser i Azure som stöder RDP-protokoll (Remote Desktop Protocol) och SSH-protokoll (Secure Shell).

Användningsfall och scenarier för Azure Bastion

Azure Bastion tillhandahåller effektivt en flexibel lösning som kan användas av IT Operations-personal och arbetsbelastningsadministratörer utanför IT för att hantera resurser som finns i Azure utan att kräva en fullständig VPN-anslutning till miljön.

Säkerhetsrisker och rekommendationer för Azure Bastion

Azure Bastion nås via Azure-portalen, så se till att ditt Azure-portalgränssnitt kräver lämplig säkerhetsnivå för resurserna i den och roller som använder den, vanligtvis privilegierad eller specialiserad nivå.

Ytterligare vägledning finns i Azure Bastion-dokumentationen