Privilegierad åtkomst: Strategi

Microsoft rekommenderar att du använder den här strategin för privilegierad åtkomst för att snabbt minska riskerna för din organisation från hög påverkan och attacker med hög sannolikhet på privilegierad åtkomst.

Privilegierad åtkomst bör vara högsta säkerhetsprioritet i varje organisation. Alla kompromisser av dessa användare har hög sannolikhet för betydande negativ inverkan på organisationen. Privilegierade användare har åtkomst till affärskritiska tillgångar i en organisation, vilket nästan alltid orsakar stor inverkan när angripare komprometterar sina konton.

Den här strategin bygger på Nulta pouzdanost principer för explicit validering, minsta behörighet och antagande om intrång. Microsoft tillhandahåller implementeringsvägledning som hjälper dig att snabbt distribuera skydd baserat på den här strategin

Viktigt!

Det finns ingen teknisk lösning med "silverkula" som på ett magiskt sätt minskar risken för privilegierad åtkomst. Du måste blanda flera tekniker i en holistisk lösning som skyddar mot flera startpunkter för angripare. Organisationer måste ha rätt verktyg för varje del av jobbet.

Varför är privilegierad åtkomst viktigt?

Säkerhet för privilegierad åtkomst är mycket viktigt eftersom det är grundläggande för alla andra säkerhetsgarantier, en angripare som har kontroll över dina privilegierade konton kan undergräva alla andra säkerhetsgarantier. Ur ett riskperspektiv är förlust av privilegierad åtkomst en händelse med hög påverkan med hög sannolikhet att inträffa som växer i en alarmerande takt i olika branscher.

Dessa attacktekniker användes ursprungligen i riktade datastöldsattacker som resulterade i många uppmärksammade överträdelser på välbekanta varumärken (och många orapporterade incidenter). På senare tid har dessa tekniker antagits av utpressningstrojaner, vilket underblåser en explosiv tillväxt av mycket lönsamma utpressningstrojanattacker som avsiktligt stör affärsverksamheten i hela branschen.

Viktigt!

Utpressningstrojaner som drivs av människor skiljer sig från utpressningstrojanattacker på en enskild dator som riktar sig mot en enda arbetsstation eller enhet.

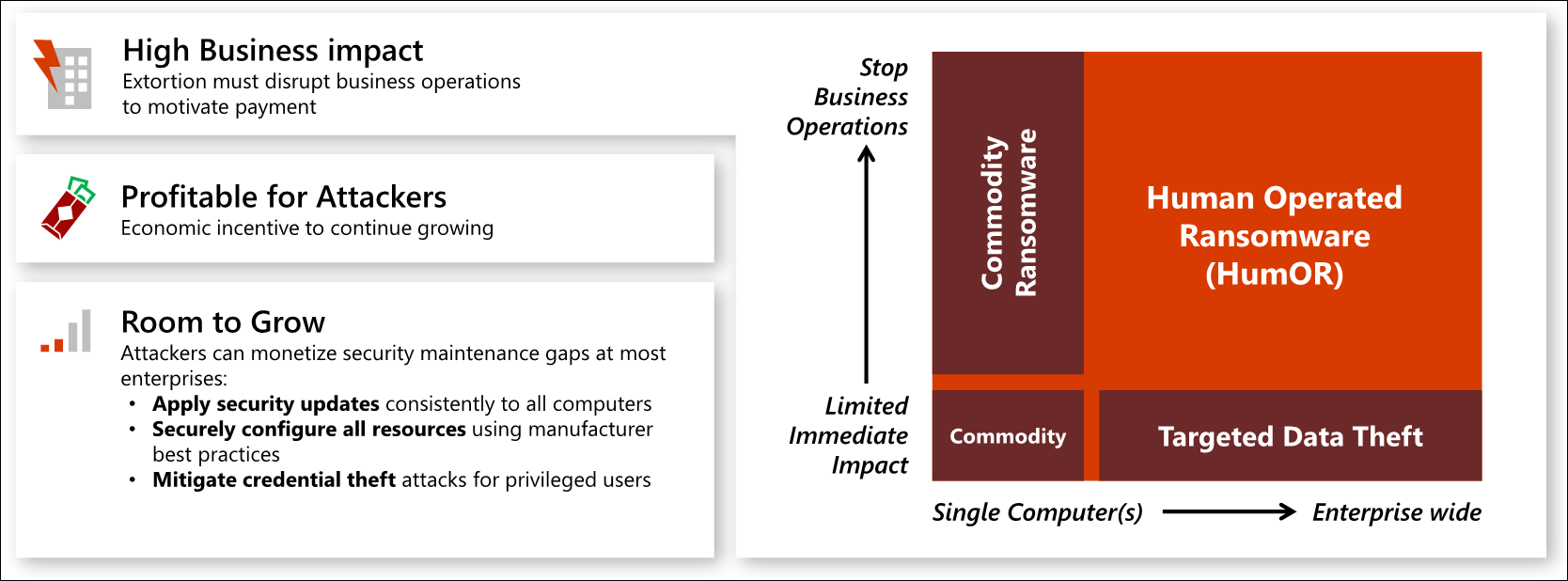

Den här bilden beskriver hur den här utpressningsbaserade attacken ökar i effekt och sannolikhet med privilegierad åtkomst:

- Hög affärspåverkan

- Det är svårt att överdriva den potentiella affärspåverkan och skadan av en förlust av privilegierad åtkomst. Angripare med privilegierad åtkomst har effektivt full kontroll över alla företagstillgångar och resurser, vilket ger dem möjlighet att avslöja konfidentiella data, stoppa alla affärsprocesser eller undergräva affärsprocesser och datorer för att skada egendom, skada människor eller värre.

Massiva affärspåverkan har setts i alla branscher med:

- Riktad datastöld – angripare använder privilegierad åtkomst till åtkomst och stjäl känslig immateriell egendom för egen användning eller för att sälja/överföra till dina konkurrenter eller utländska myndigheter

- Utpressningstrojaner (HumOR) som drivs av människor – angripare använder privilegierad åtkomst för att stjäla och/eller kryptera alla data och system i företaget, vilket ofta stoppar alla affärsåtgärder. De utpressar sedan målorganisationen genom att kräva pengar för att inte avslöja data och/eller tillhandahålla nycklarna för att låsa upp dem.

- Det är svårt att överdriva den potentiella affärspåverkan och skadan av en förlust av privilegierad åtkomst. Angripare med privilegierad åtkomst har effektivt full kontroll över alla företagstillgångar och resurser, vilket ger dem möjlighet att avslöja konfidentiella data, stoppa alla affärsprocesser eller undergräva affärsprocesser och datorer för att skada egendom, skada människor eller värre.

Massiva affärspåverkan har setts i alla branscher med:

- Hög sannolikhet för förekomst

- Prevalensen av privilegierade åtkomstattacker har ökat sedan tillkomsten av moderna stöldattacker för autentiseringsuppgifter som börjar med att passera hash-teknikerna. Dessa tekniker hoppade först i popularitet med brottslingar som började med 2008-versionen av attackverktyget "Pass-the-Hash Toolkit" och har vuxit till en svit av tillförlitliga attacktekniker (mestadels baserat på Mimikatz toolkit). Den här vapeniseringen och automatiseringen av tekniker gjorde det möjligt för attackerna (och deras efterföljande påverkan) att växa snabbt, endast begränsat av målorganisationens sårbarhet för attackerna och angriparens intäktsgenererings-/incitamentsmodeller.

- Före tillkomsten av mänskligt drivna utpressningstrojaner (HumOR) var dessa attacker vanliga men ofta osynliga eller missförstådda på grund av:

- Gränser för intäktsgenerering för angripare – Endast grupper och individer som visste hur man kan tjäna pengar på känslig immateriell egendom från målorganisationer kan dra nytta av dessa attacker.

- Tyst påverkan – Organisationer missade ofta dessa attacker eftersom de inte hade identifieringsverktyg, och hade också svårt att se och uppskatta den resulterande affärspåverkan (till exempel hur deras konkurrenter använde sin stulna immateriella egendom och hur det påverkade priser och marknader, ibland år senare). Dessutom var organisationer som såg attackerna ofta tysta om dem för att skydda sitt rykte.

- Både den tysta effekten och angriparens intäktsgenereringsbegränsningar för dessa attacker upplöses med tillkomsten av mänskligt drivna utpressningstrojaner, som växer i volym, påverkan och medvetenhet eftersom det båda är:

- Högt och störande - till affärsprocesser för betalning av utpressningskrav.

- Universellt tillämpligt – Varje organisation i varje bransch är ekonomiskt motiverad att fortsätta sin verksamhet utan avbrott.

- Före tillkomsten av mänskligt drivna utpressningstrojaner (HumOR) var dessa attacker vanliga men ofta osynliga eller missförstådda på grund av:

- Prevalensen av privilegierade åtkomstattacker har ökat sedan tillkomsten av moderna stöldattacker för autentiseringsuppgifter som börjar med att passera hash-teknikerna. Dessa tekniker hoppade först i popularitet med brottslingar som började med 2008-versionen av attackverktyget "Pass-the-Hash Toolkit" och har vuxit till en svit av tillförlitliga attacktekniker (mestadels baserat på Mimikatz toolkit). Den här vapeniseringen och automatiseringen av tekniker gjorde det möjligt för attackerna (och deras efterföljande påverkan) att växa snabbt, endast begränsat av målorganisationens sårbarhet för attackerna och angriparens intäktsgenererings-/incitamentsmodeller.

Av dessa skäl bör privilegierad åtkomst vara högsta säkerhetsprioritet i varje organisation.

Skapa en strategi för privilegierad åtkomst

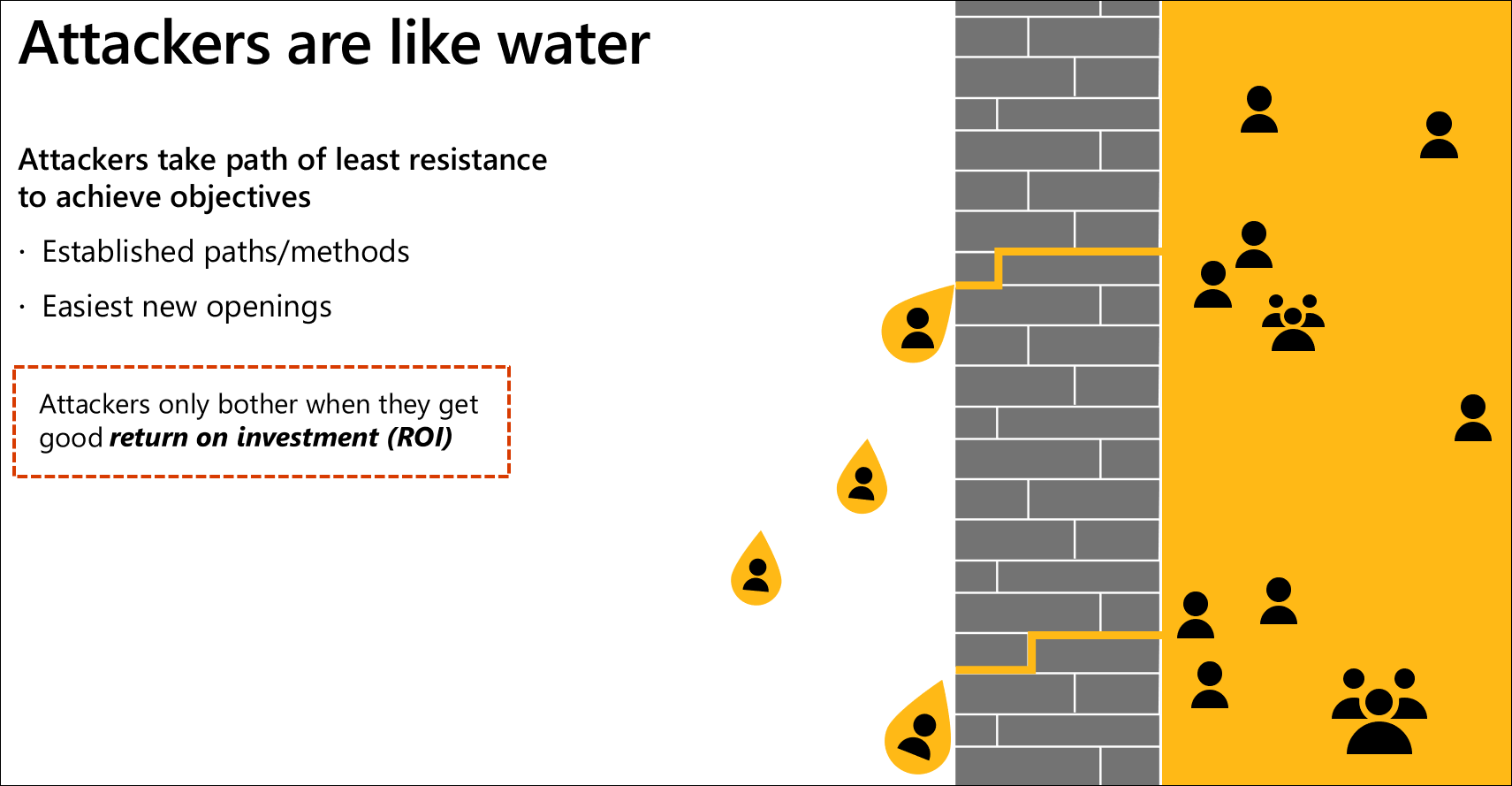

Strategi för privilegierad åtkomst är en resa som måste bestå av snabba vinster och inkrementella framsteg. Varje steg i din strategi för privilegierad åtkomst måste ta dig närmare "försegla" beständiga och flexibla angripare från privilegierad åtkomst, som liknar vatten som försöker sippa in i din miljö genom eventuella tillgängliga svagheter.

Den här vägledningen är utformad för alla företagsorganisationer oavsett var du redan befinner dig på resan.

Holistisk praktisk strategi

Att minska risken för privilegierad åtkomst kräver en genomtänkt, holistisk och prioriterad kombination av riskreduceringar som omfattar flera tekniker.

Att skapa den här strategin kräver ett erkännande av att angripare är som vatten eftersom de har många alternativ som de kan utnyttja (av vilka vissa kan verka obetydliga i början), angripare är flexibla där de använder, och de tar vanligtvis vägen med minst motstånd för att uppnå sina mål.

De sökvägar som angripare prioriterar i praktiken är en kombination av:

- Etablerade tekniker (ofta automatiserade i attackverktyg)

- Nya tekniker som är lättare att utnyttja

Den här strategin kräver en komplett strategi som kombinerar flera tekniker och följer Nulta pouzdanost principer.

Viktigt!

Du måste anta en strategi som innehåller flera tekniker för att försvara dig mot dessa attacker. Det räcker inte att bara implementera en PIM/PAM-lösning (privileged identity management/privileged access management). Mer information finns i Privilegierad åtkomstförmedlare.

- Angriparna är målorienterade och teknikagnostiska och använder alla typer av attacker som fungerar.

- Den stamnät för åtkomstkontroll som du försvarar är integrerad i de flesta eller alla system i företagsmiljön.

Om du förväntar dig att du kan identifiera eller förhindra dessa hot med bara nätverkskontroller eller en enda privilegierad åtkomstlösning blir du sårbar för många andra typer av attacker.

Strategiskt antagande – Molnet är en säkerhetskälla

Den här strategin använder molntjänster som den primära källan till säkerhets- och hanteringsfunktioner i stället för lokala isoleringstekniker av flera skäl:

- Molnet har bättre funktioner – De mest kraftfulla säkerhets- och hanteringsfunktionerna som är tillgängliga idag kommer från molntjänster, inklusive avancerade verktyg, intern integrering och enorma mängder säkerhetsinformation som de 8+ biljoner säkerhetssignaler om dagen som Microsoft använder för våra säkerhetsverktyg.

- Molnet är enklare och snabbare – Att implementera molntjänster kräver lite eller ingen infrastruktur för att implementera och skala upp, vilket gör det möjligt för dina team att fokusera på sitt säkerhetsuppdrag snarare än teknikintegrering.

- Molnet kräver mindre underhåll – Molnet hanteras, underhålls och skyddas konsekvent av leverantörsorganisationer med team som är dedikerade till det enda syftet för tusentals kundorganisationer, vilket minskar tiden och arbetet för ditt team att noggrant underhålla funktioner.

- Molnet förbättras hela tiden – Funktioner i molntjänster uppdateras ständigt utan att din organisation behöver investera kontinuerligt.

Skapa den rekommenderade strategin

Microsofts rekommenderade strategi är att stegvis skapa ett "sluten loop"-system för privilegierad åtkomst som säkerställer att endast tillförlitliga "rena" enheter, konton och mellanliggande system kan användas för privilegierad åtkomst till affärskänsliga system.

Precis som att tätskikta något komplext i verkliga livet, som en båt, måste du utforma den här strategin med ett avsiktligt resultat, upprätta och följa standarder noggrant och kontinuerligt övervaka och granska resultaten så att du åtgärdar eventuella läckor. Du skulle inte bara spika ihop brädor i båtform och magiskt förvänta dig en vattentät båt. Du skulle först fokusera på att bygga och tätskikta betydande föremål som skrovet och kritiska komponenter som motorn och styrmekanismen (samtidigt som du lämnar sätt för människor att komma in), sedan senare vattentäta komfortartiklar som radioapparater, säten och liknande. Du skulle också underhålla det över tid eftersom även det mest perfekta systemet kan uppstå en läcka senare, så du måste hålla jämna problem med förebyggande underhåll, övervaka för läckor och åtgärda dem för att hålla det från att sjunka.

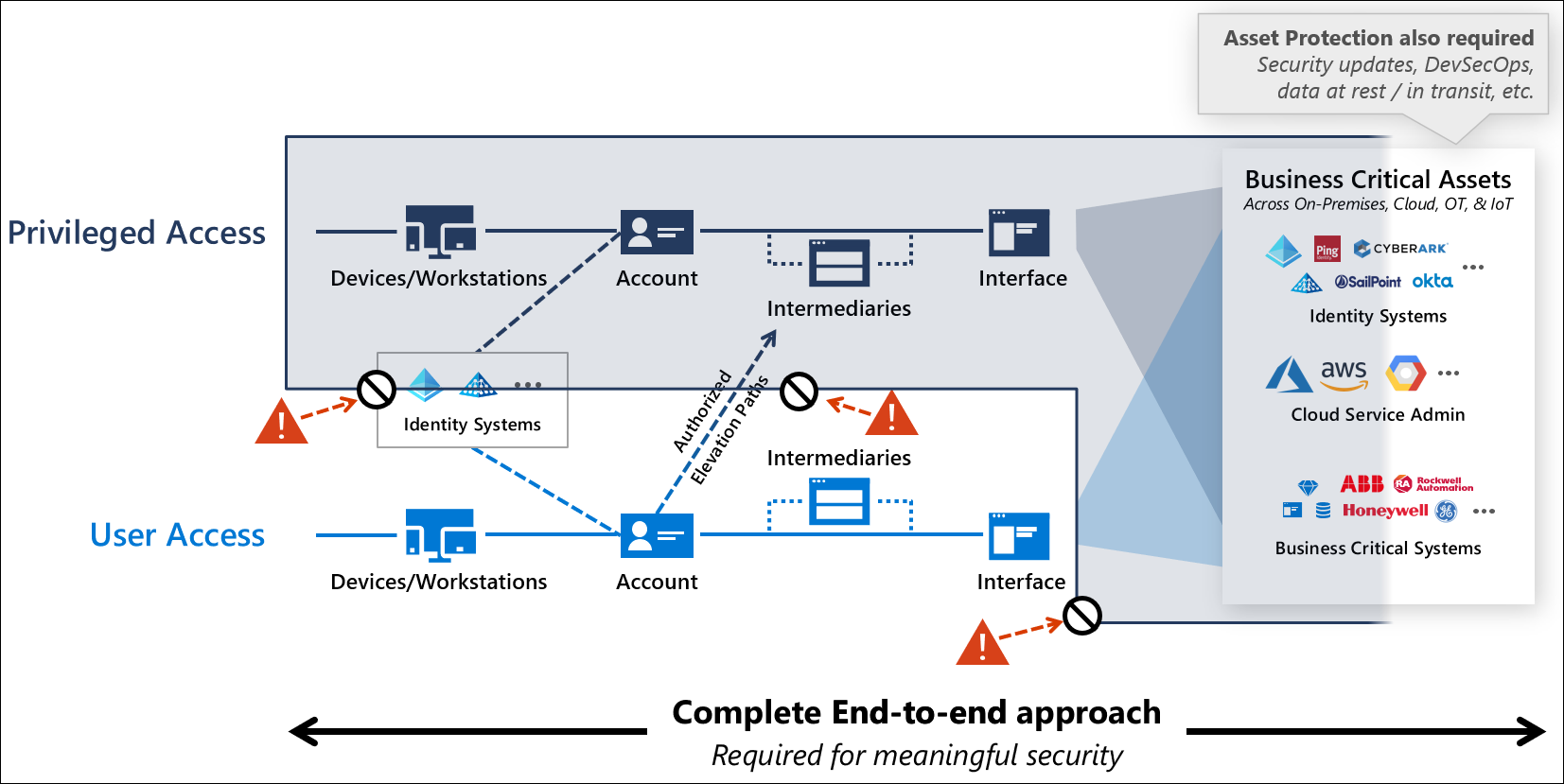

Att skydda privilegierad åtkomst har två enkla mål

- Begränsa möjligheten att utföra privilegierade åtgärder till några få auktoriserade vägar

- Skydda och noggrant övervaka dessa vägar

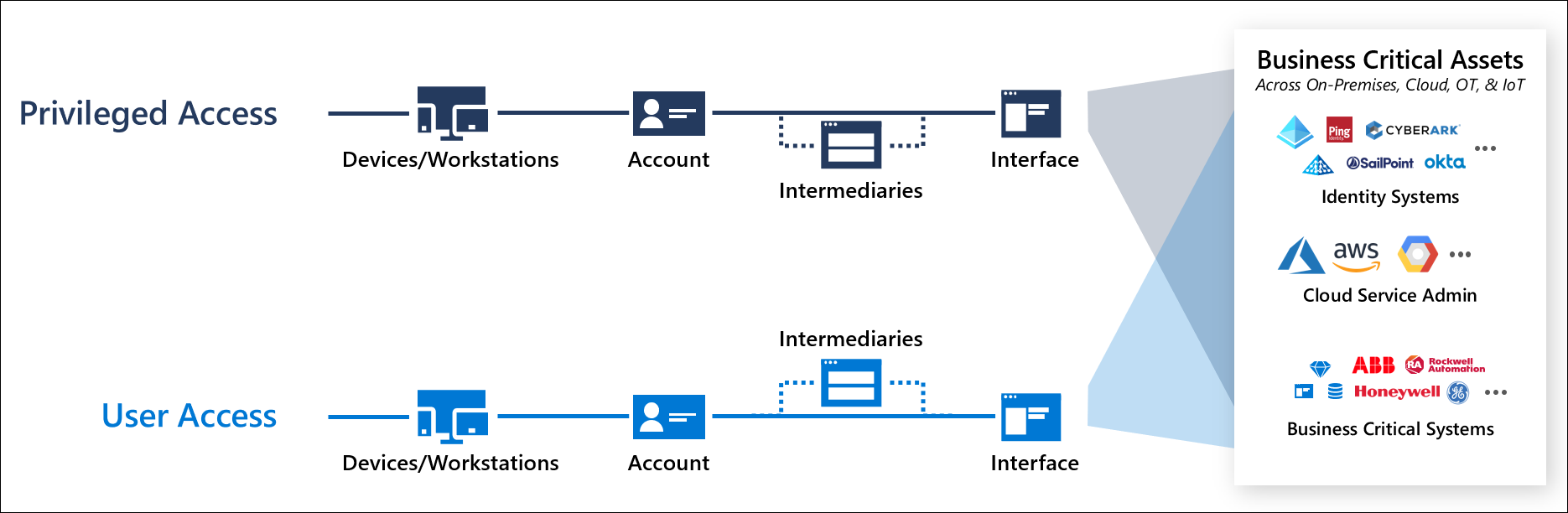

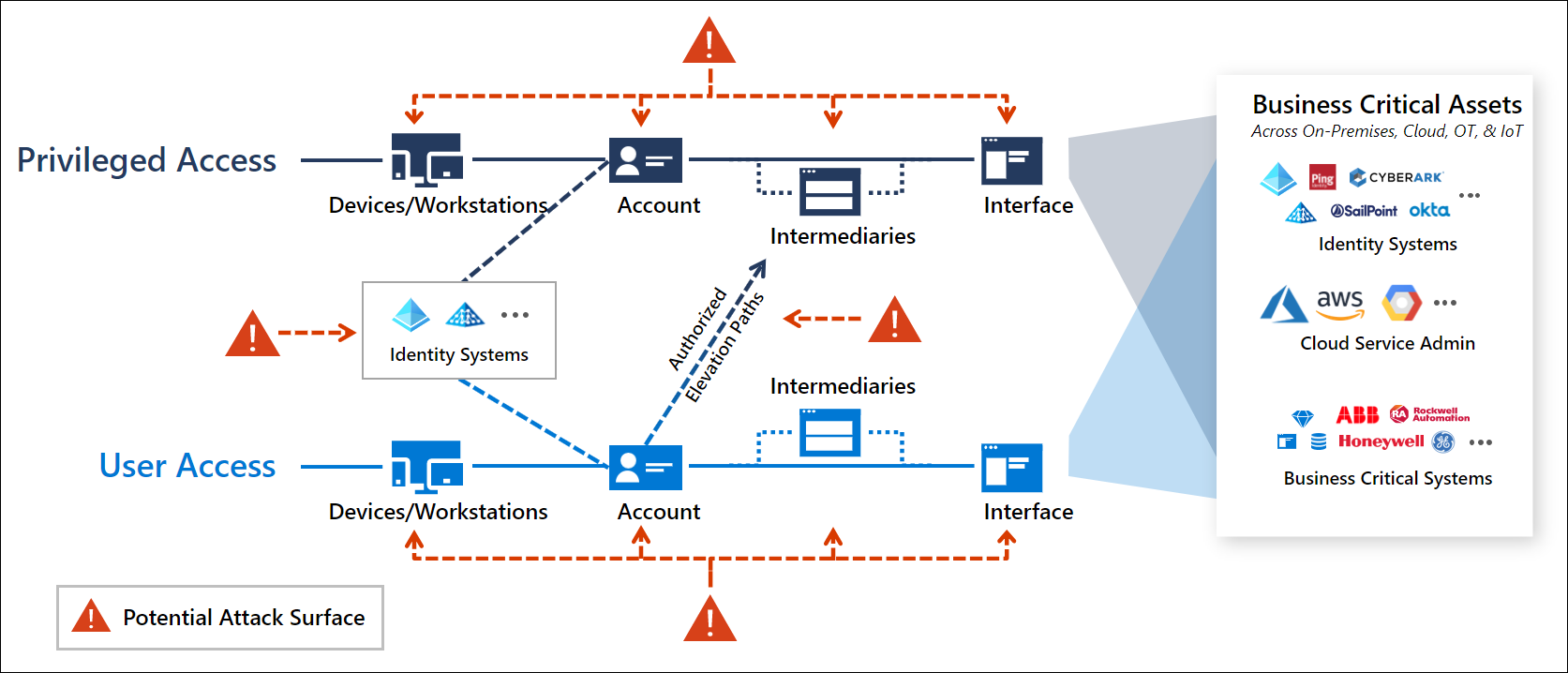

Det finns två typer av vägar för åtkomst till systemen, användaråtkomst (för att använda funktionen) och privilegierad åtkomst (för att hantera funktionen eller få åtkomst till en känslig funktion)

- Användaråtkomst – den ljusare blå sökvägen längst ned i diagrammet visar ett standardanvändarkonto som utför allmänna produktivitetsuppgifter som e-post, samarbete, webbsurfning och användning av verksamhetsspecifika program eller webbplatser. Den här sökvägen innehåller ett konto som loggar in på en enhet eller arbetsstation, som ibland passerar genom en mellanhand som en fjärråtkomstlösning och interagerar med företagssystem.

- Privilegierad åtkomst – den mörkare blå sökvägen överst i diagrammet visar privilegierad åtkomst, där privilegierade konton som IT-administratörer eller andra känsliga konton får åtkomst till affärskritiska system och data eller utför administrativa uppgifter i företagssystem. Även om de tekniska komponenterna kan vara liknande till sin natur, är den skada som en angripare kan orsaka med privilegierad åtkomst mycket högre.

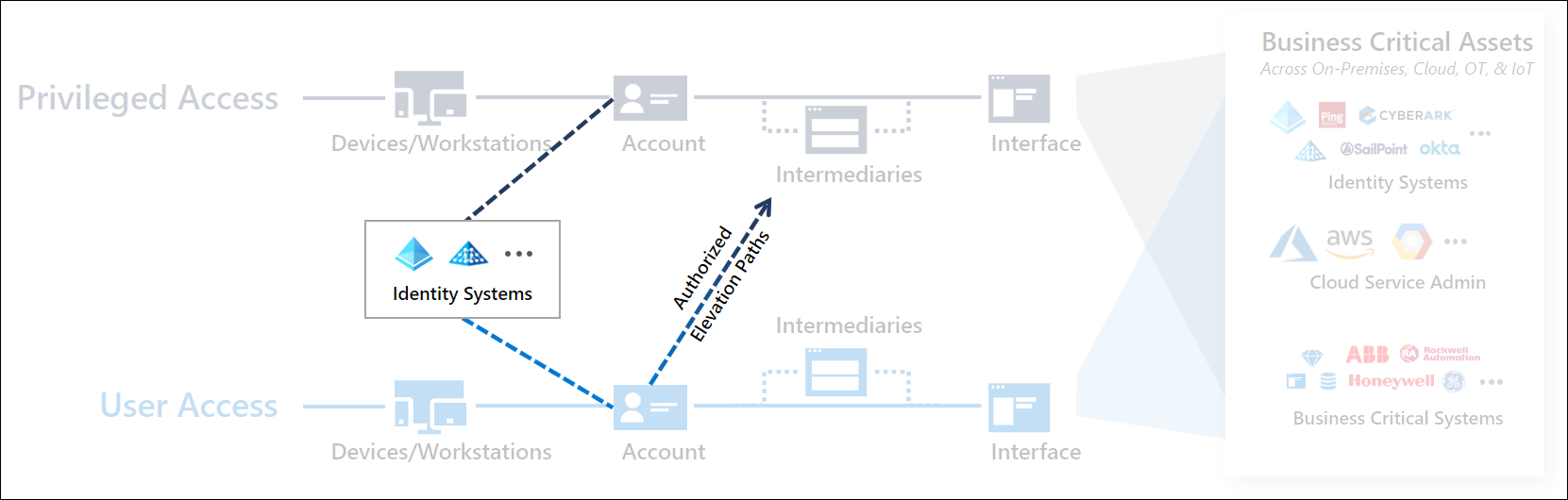

Det fullständiga åtkomsthanteringssystemet innehåller även identitetssystem och auktoriserade utökade sökvägar.

- Identitetssystem – tillhandahålla identitetskataloger som är värdar för konton och administrativa grupper, synkroniserings- och federationsfunktioner och andra identitetsstödfunktioner för standardanvändare och privilegierade användare.

- Auktoriserade utökade sökvägar – ger standardanvändare möjlighet att interagera med privilegierade arbetsflöden, till exempel chefer eller peer-datorer som godkänner begäranden om administrativa rättigheter till ett känsligt system via en JIT-process (just-in-time) i ett privileged Access Management/Privileged Identity Management-system.

Dessa komponenter utgör tillsammans den privilegierade åtkomstattackytan som en angripare kan rikta in sig på för att försöka få förhöjd åtkomst till ditt företag:

Kommentar

För lokala system och IaaS-system (infrastruktur som en tjänst) som finns i ett kundhanterat operativsystem ökar attackytan dramatiskt med hanterings- och säkerhetsagenter, tjänstkonton och potentiella konfigurationsproblem.

För att skapa en hållbar och hanterbar strategi för privilegierad åtkomst måste alla obehöriga vektorer stängas för att skapa den virtuella motsvarigheten till en kontrollkonsol som är fysiskt kopplad till ett säkert system som representerar det enda sättet att komma åt den.

Den här strategin kräver en kombination av:

- Nulta pouzdanost åtkomstkontroll som beskrivs i den här vägledningen, inklusive den snabba moderniseringsplanen (RAMP)

- Tillgångsskydd för att skydda mot direkta tillgångsattacker genom att tillämpa god säkerhetshygienpraxis på dessa system. Tillgångsskydd för resurser (utöver komponenter för åtkomstkontroll) omfattas inte av den här vägledningen, men omfattar vanligtvis snabb tillämpning av säkerhetsuppdateringar/korrigeringar, konfiguration av operativsystem med hjälp av tillverkare/branschsäkerhetsbaslinjer, skydd av vilande data och under överföring samt integrering av metodtips för säkerhet för utveckling/DevOps-processer.

Strategiska initiativ på resan

För att genomföra den här strategin krävs fyra kompletterande initiativ som var och en har tydliga resultat och framgångskriterier

- Sessionssäkerhet från slutpunkt till slutpunkt – Upprätta explicit Nulta pouzdanost validering för privilegierade sessioner, användarsessioner och auktoriserade utökade sökvägar.

- Framgångsvillkor: Varje session verifierar att varje användarkonto och enhet är betrodda på en tillräcklig nivå innan åtkomst tillåts.

- Skydda och övervaka identitetssystem, inklusive kataloger, identitetshantering, administratörskonton, medgivandebidrag med mera

- Framgångskriterier: Vart och ett av dessa system skyddas på en nivå som är lämplig för den potentiella affärspåverkan av konton som finns i det.

- Minimera lateral bläddering för att skydda mot lateral bläddering med lokala kontolösenord, lösenord för tjänstkonto eller andra hemligheter

- Framgångsvillkor: Att kompromettera en enskild enhet leder inte omedelbart till kontroll över många eller alla andra enheter i miljön

- Snabbt hotsvar för att begränsa åtkomst och tid för angripare i miljön

- Framgångskriterier: Incidenthanteringsprocesser hindrar angripare från att på ett tillförlitligt sätt utföra en attack i flera steg i miljön som skulle leda till förlust av privilegierad åtkomst. (Mäts genom att minska den genomsnittliga tiden för att åtgärda (MTTR) av incidenter med privilegierad åtkomst till nära noll och minska MTTR för alla incidenter till några minuter så att angripare inte har tid att rikta in sig på privilegierad åtkomst.)