Bu kılavuz, inceleme ve şifreleme amacıyla web uygulamaları için sıfır güven güvenliği uygulamaya yönelik bir stratejiyi özetler. Sıfır güven paradigması, aktörlerin kimliğinin sürekli doğrulanması veya örtük güven alanlarının boyutunun en aza indirilmesi gibi birçok farklı kavramı içerir. Bu makale, genel İnternet'ten gelen trafik için sıfır güven mimarisinin şifreleme ve denetleme bileşenini ifade eder. Uygulamanızı güvenli bir şekilde dağıtmanın kimlik doğrulaması gibi daha fazla yönü için lütfen diğer sıfır güven belgelerini okuyun. Bu makalenin amacı doğrultusunda, ağ güvenliğinin sıfır güven modelinin katmanlarından birini oluşturduğu çok katmanlı bir yaklaşım en iyi sonucu verir. Bu katmanda ağ gereçleri paketleri inceler ve yalnızca geçerli trafiğin uygulamalara ulaştığından emin olur.

Genellikle, farklı ağ gereçleri türleri ağ paketlerinin farklı yönlerini inceler:

- Web uygulaması güvenlik duvarları, web uygulaması katmanında bir saldırı olduğunu gösteren desenleri arar.

- Yeni nesil güvenlik duvarları genel tehditleri de arayabilir.

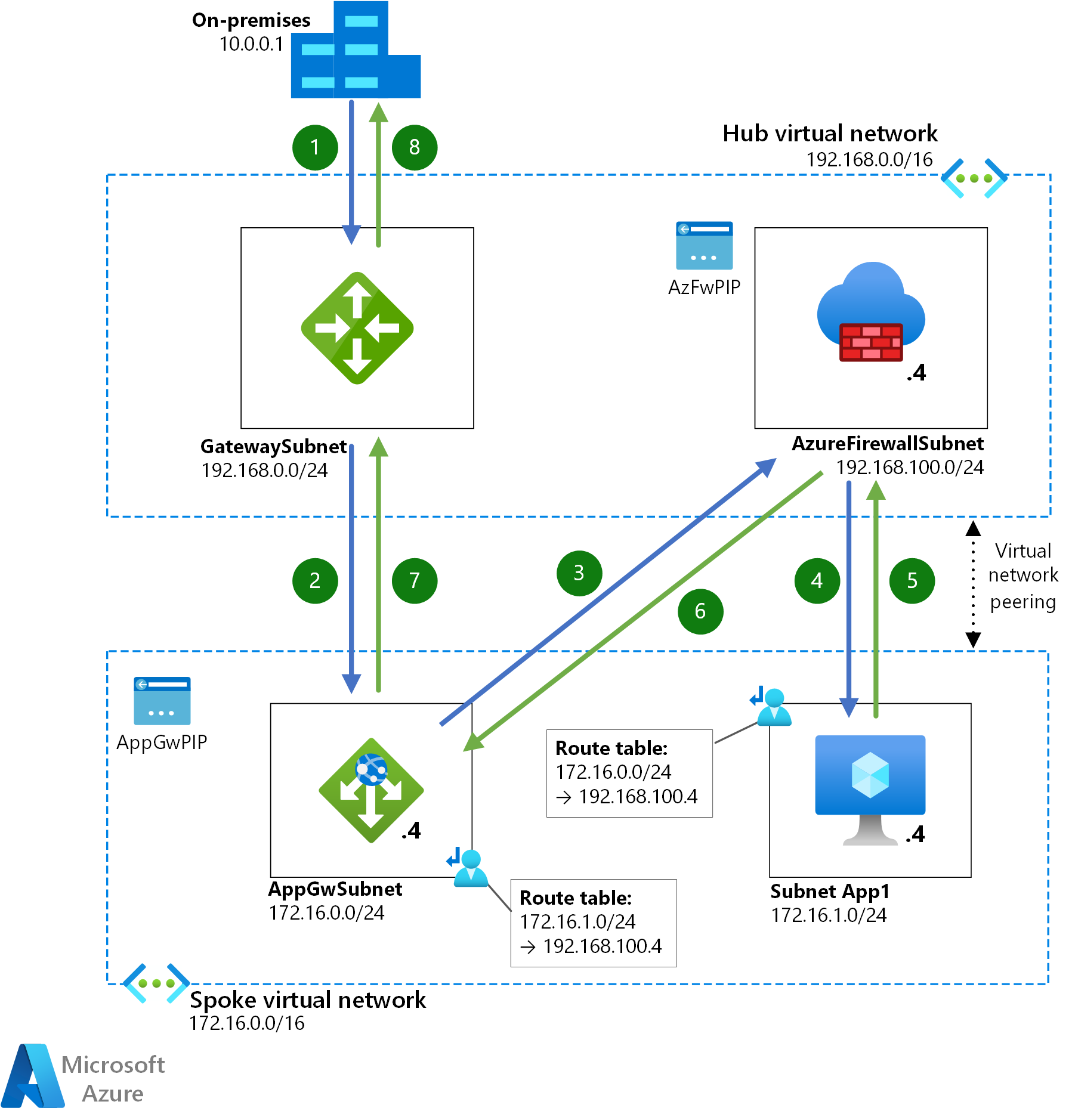

Bazı durumlarda, korumayı artırmak için farklı türlerdeki ağ güvenlik gereçlerini birleştirebilirsiniz. Sanal ağlar için Güvenlik Duvarı ve Application Gateway adlı ayrı bir kılavuz, çeşitli gereçleri düzenlemek için kullanabileceğiniz tasarım desenlerini açıklar. Bu belge, Azure Uygulaması Lication Gateway'in Premium'Azure Güvenlik Duvarı önce davrandığı güvenliği en üst düzeye çıkarmak için ortak bir desene odaklanır. Aşağıdaki diyagramda bu desen gösterilmektedir:

Bu mimarinin bir Visio dosyasını indirin.

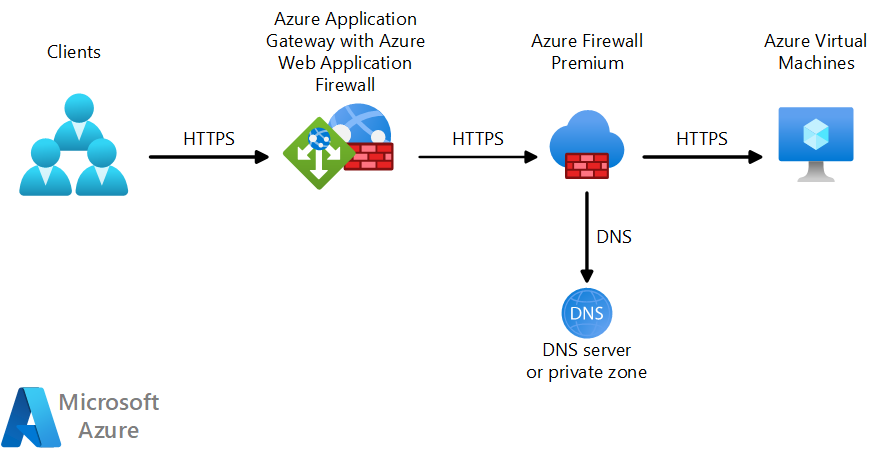

Bu mimari, her adımda trafiği şifrelemek için Aktarım Katmanı Güvenliği (TLS) protokolunu kullanır.

İstemci, yük dengeleyici olan Application Gateway'e paket gönderir. İsteğe bağlı Azure Web Uygulaması Güvenlik Duvarı eklemesiyle çalışır.

Application Gateway paketlerin şifresini çözer ve web uygulamalarına yönelik tehditleri arar. Herhangi bir tehdit bulmazsa paketleri şifrelemek için sıfır güven ilkelerini kullanır. Sonra onları serbest bırakır.

Azure Güvenlik Duvarı Premium, güvenlik denetimlerini çalıştırır:

- Aktarım katmanı güvenliği (TLS) incelemesi paketlerin şifresini çözer ve inceler.

- İzinsiz giriş algılama ve koruma özellikleri, paketlerin kötü amaçlı olup olmadığını denetler.

Paketler testleri geçerse Azure Güvenlik Duvarı Premium şu adımları uygular:

- Paketleri şifreler

- Uygulama sanal makinesini (VM) belirlemek için Bir Etki Alanı Adı Sistemi (DNS) hizmeti kullanır

- Paketleri uygulama VM'sine iletir

Bu mimarideki çeşitli denetim altyapıları trafik bütünlüğünü sağlar:

- Web Uygulaması Güvenlik Duvarı, web katmanındaki saldırıları önlemek için kuralları kullanır. Saldırılara örnek olarak SQL kod ekleme ve siteler arası betik oluşturma verilebilir. Kurallar ve Open Web Application Security Project (OWASP) Çekirdek Kural Kümesi hakkında daha fazla bilgi için bkz. CRS kural gruplarını ve kurallarını Web Uygulaması Güvenlik Duvarı.

- Azure Güvenlik Duvarı Premium, genel yetkisiz erişim algılama ve önleme kurallarını kullanır. Bu kurallar, web uygulamalarını hedefleyen kötü amaçlı dosyaları ve diğer tehditleri tanımlamaya yardımcı olur.

Bu mimari, bu makalede ele alınan farklı ağ tasarımı türlerini destekler:

- Geleneksel merkez ve uç ağları

- Platform olarak Azure Sanal WAN kullanan ağlar

- Dinamik yönlendirmeyi basitleştirmek için Azure Route Server kullanan ağlar

Premium ve ad çözümlemesi Azure Güvenlik Duvarı

Azure Güvenlik Duvarı Premium, kötü amaçlı trafiği denetlerken HTTP Ana Bilgisayarı üst bilgisinin paket IP adresi ve TCP bağlantı noktasıyla eşleşip eşleşmediğini doğrular. Örneğin, Application Gateway'in 172.16.1.4 IP adresine ve 443 numaralı TCP bağlantı noktasına web paketleri gönderdiğini varsayalım. HTTP Ana Bilgisayar üst bilgisinin değeri bu IP adresine çözümlenmelidir.

HTTP Ana Bilgisayar üst bilgileri genellikle IP adresleri içermez. Bunun yerine, üst bilgiler sunucunun dijital sertifikasıyla eşleşen adlar içerir. Bu durumda Azure Güvenlik Duvarı Premium, Ana bilgisayar üst bilgisi adını bir IP adresine çözümlemek için DNS kullanır. Ağ tasarımı, sonraki bölümlerde açıklandığı gibi hangi DNS çözümünün en iyi şekilde çalıştığını belirler.

Not

Application Gateway, HTTP Ana Bilgisayar üst bilgilerinde bağlantı noktası numaralarını desteklemez. Sonuç olarak:

- Azure Güvenlik Duvarı Premium varsayılan 443 HTTPS TCP bağlantı noktası olduğunu varsayar.

- Application Gateway ile web sunucusu arasındaki bağlantı, standart olmayan bağlantı noktalarını değil yalnızca 443 numaralı TCP bağlantı noktasını destekler.

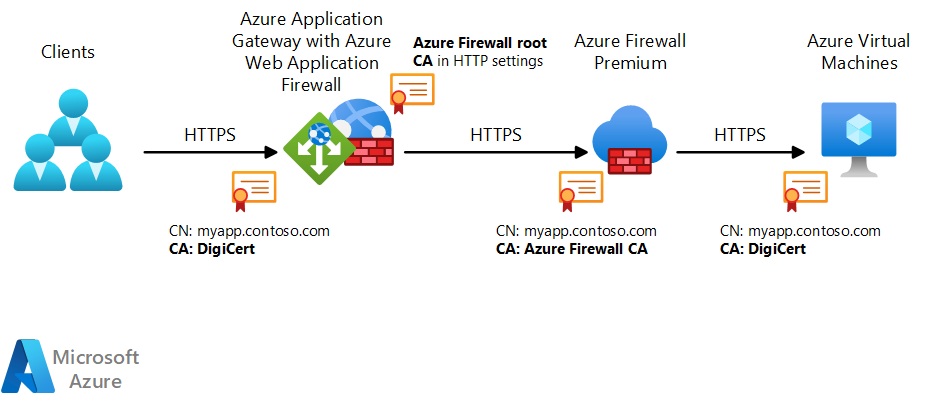

Dijital sertifikalar

Aşağıdaki diyagramda, mimarinin TLS oturumlarının ve sertifikalarının kullandığı ortak adlar (CN) ve sertifika yetkilileri (CA) gösterilmektedir:

TLS bağlantıları

Bu mimari üç farklı TLS bağlantısı içerir. Dijital sertifikalar her birini doğrular:

İstemcilerden Application Gateway'e

Application Gateway'de istemcilerin gördüğü dijital sertifikayı dağıtırsınız. DigiCert veya Let's Encrypt gibi iyi bilinen bir CA genellikle böyle bir sertifika verir.

Application Gateway'den Azure Güvenlik Duvarı Premium'a

TLS trafiğinin şifresini çözmek ve incelemek için Azure Güvenlik Duvarı Premium dinamik olarak sertifikalar oluşturur. Azure Güvenlik Duvarı Premium, web sunucusu olarak Application Gateway'e de kendini sunar. Özel CA, Premium'un oluşturduğu sertifikaları Azure Güvenlik Duvarı imzalar. Daha fazla bilgi için bkz. premium sertifikaları Azure Güvenlik Duvarı. Application Gateway'in bu sertifikaları doğrulaması gerekir. Uygulamanın HTTP ayarlarında Premium'un kullandığı kök CA'yı Azure Güvenlik Duvarı yapılandırabilirsiniz.

Azure Güvenlik Duvarı Premium'dan web sunucusuna

Azure Güvenlik Duvarı Premium, hedef web sunucusuyla bir TLS oturumu oluşturur. Azure Güvenlik Duvarı Premium, iyi bilinen bir CA'nın web sunucusu TLS paketlerini imzalar.

Bileşen rolleri

Application Gateway ve Azure Güvenlik Duvarı Premium, rolleri farklı olduğundan sertifikaları birbirinden farklı işler:

- Application Gateway ters web proxy'sidir. HTTP ve HTTPS isteklerini keserek web sunucularını kötü amaçlı istemcilerden korur. Application Gateway'in arka uç havuzunda bulunan her korumalı sunucuyu IP adresi veya tam etki alanı adıyla bildirirsiniz. Meşru istemcilerin her uygulamaya erişebilmesi gerekir. Bu nedenle Application Gateway'i genel CA'nın imzaladığınız dijital bir sertifikayla yapılandırabilirsiniz. Herhangi bir TLS istemcisinin kabul edeceği bir CA kullanın.

- Azure Güvenlik Duvarı Premium, ileriye dönük bir web proxy'si veya yalnızca bir web proxy'sidir. Korumalı istemcilerden gelen TLS çağrılarını keserek istemcileri kötü amaçlı web sunucularından korur. Korumalı bir istemci HTTP isteğinde bulunduğunda, iletme proxy'si dijital sertifikalar oluşturup istemciye sunarak hedef web sunucusunun kimliğine bürünüyor. Azure Güvenlik Duvarı Premium, dinamik olarak oluşturulan sertifikaları imzalayan özel bir CA kullanır. Korumalı istemcileri bu özel CA'ya güvenecek şekilde yapılandırabilirsiniz. Bu mimaride Azure Güvenlik Duvarı Premium, Application Gateway'den web sunucusuna gelen istekleri korur. Application Gateway, Azure Güvenlik Duvarı Premium'un kullandığı özel CA'ya güvenir.

Yönlendirme ve trafik iletme

Ağ tasarımınızın topolojisine bağlı olarak yönlendirme biraz farklı olacaktır. Aşağıdaki bölümlerde Merkez-Uç, Sanal WAN ve Yönlendirme Sunucusu topolojisi örnekleri ayrıntılarıyla açıklanmıştır. Ancak, tüm topolojiler için ortak olan bazı yönler vardır:

- Azure Uygulaması lication Gateway her zaman ara sunucu olarak davranır ve Azure Güvenlik Duvarı Premium, TLS incelemesi için yapılandırıldığında da aynı şekilde davranır: istemcilerden gelen TLS oturumları Application Gateway tarafından sonlandırılır ve yeni TLS oturumları Azure Güvenlik Duvarı doğru derlenir. Azure Güvenlik Duvarı Application Gateway'den alınan TLS oturumlarını alır ve sonlandırır ve iş yüklerine yönelik yeni TLS oturumları oluşturur. Bu olgu, Azure Güvenlik Duvarı Premium'un IDPS yapılandırmasına etki eder, aşağıdaki bölümlerde bununla ilgili daha fazla ayrıntı yer alır.

- İş yükü, Azure Güvenlik Duvarı alt ağ IP adresinden gelen bağlantıları görür. Özgün istemci IP adresi, Application Gateway tarafından eklenen HTTP üst bilgisinde

X-Forwarded-Forkorunur. - Application Gateway'den iş yüküne giden trafik genellikle Application Gateway'in alt ağına yapılandırılan Kullanıcı Tanımlı Yollar veya Azure Sanal WAN veya Azure Route Server tarafından eklenen yollarla Azure yönlendirme mekanizmaları kullanılarak Azure Güvenlik Duvarı gönderilir. Application Gateway'in arka uç havuzunda Azure Güvenlik Duvarı özel IP adresini açıkça tanımlamak mümkün olsa da, yük dengeleme ve yapışkanlık gibi bazı Azure Güvenlik Duvarı işlevlerini ortadan kaldırdığından teknik olarak önerilmez.

Aşağıdaki bölümlerde, Azure Güvenlik Duvarı ve Application Gateway ile kullanılan en yaygın topolojilerden bazıları ayrıntılı olarak açıklanmıştır.

Merkez-uç topolojisi

Genellikle merkez-uç tasarımı, paylaşılan ağ bileşenlerini merkez sanal ağında ve uygulamaya özgü bileşenleri uçlarda dağıtır. Çoğu sistemde Azure Güvenlik Duvarı Premium paylaşılan bir kaynaktır. Ancak Web Uygulaması Güvenlik Duvarı paylaşılan bir ağ cihazı veya uygulamaya özgü bir bileşen olabilir. Aşağıdaki nedenlerden dolayı, application Gateway'i bir uygulama bileşeni olarak ele almak ve bir uç sanal ağına dağıtmak genellikle en iyisidir:

- Web Uygulaması Güvenlik Duvarı uyarı sorunlarını gidermek zor olabilir. Bu alarmları tetikleyen iletilerin meşru olup olmadığına karar vermek için genellikle uygulamanın ayrıntılı bilgisine ihtiyacınız vardır.

- Application Gateway'i paylaşılan kaynak olarak ele alırsanız Azure Uygulaması Lication Gateway sınırlarını aşabilirsiniz.

- Hub'da Application Gateway dağıtırsanız rol tabanlı erişim denetimi sorunlarıyla karşılaşabilirsiniz. Takımlar farklı uygulamaları yönettiğinde ancak aynı Application Gateway örneğini kullandığında bu durum ortaya çıkabilir. Ardından her ekibin Application Gateway yapılandırmasının tamamına erişimi olur.

Geleneksel merkez-uç mimarileriyle DNS özel bölgeleri, DNS'yi kullanmak için kolay bir yol sağlar:

- DNS özel bölgesini yapılandırın.

- Bölgeyi Azure Güvenlik Duvarı Premium içeren sanal ağa bağlayın.

- Application Gateway'in trafik ve sistem durumu denetimleri için kullandığı değer için bir A kaydının mevcut olduğundan emin olun.

Aşağıdaki diyagramda Application Gateway uç sanal ağındayken paket akışı gösterilmektedir. Bu durumda, bir istemci genel İnternet'ten bağlanır.

- İstemci bir web sunucusuna istek gönderir.

- Application Gateway, istemci paketlerini durdurur ve inceler. Paketler incelemeden geçerse Application Gateway paketi arka uç VM'sine gönderir. Paket Azure'a ulaştığında Application Gateway alt ağındaki kullanıcı tanımlı bir yol (UDR), paketleri premium Azure Güvenlik Duvarı iletir.

- Azure Güvenlik Duvarı Premium, paketlerde güvenlik denetimleri çalıştırır. Testleri geçerlerse, Azure Güvenlik Duvarı Premium paketleri uygulama VM'sine iletir.

- VM yanıt verir ve hedef IP adresini Application Gateway'e ayarlar. VM alt ağındaki bir UDR paketleri Azure Güvenlik Duvarı Premium'a yönlendirir.

- Azure Güvenlik Duvarı Premium paketleri Application Gateway'e iletir.

- Application Gateway istemciyi yanıtlar.

Trafik, genel İnternet yerine şirket içi bir ağdan da gelebilir. Trafik, siteden siteye sanal özel ağ (VPN) üzerinden veya ExpressRoute aracılığıyla akar. Bu senaryoda trafik ilk olarak hub'da bir sanal ağ geçidine ulaşır. Ağ akışının geri kalanı önceki durumla aynıdır.

- Şirket içi istemci sanal ağ geçidine bağlanır.

- Ağ geçidi, istemci paketlerini Application Gateway'e iletir.

- Application Gateway paketleri inceler. İncelemeyi geçerlerse, Application Gateway alt ağındaki bir UDR paketleri premium Azure Güvenlik Duvarı iletir.

- Azure Güvenlik Duvarı Premium, paketlerde güvenlik denetimleri çalıştırır. Testleri geçerlerse, Azure Güvenlik Duvarı Premium paketleri uygulama VM'sine iletir.

- VM yanıt verir ve hedef IP adresini Application Gateway olarak ayarlar. VM alt ağındaki bir UDR paketleri Azure Güvenlik Duvarı Premium'a yönlendirir.

- Azure Güvenlik Duvarı Premium paketleri Application Gateway'e iletir.

- Application Gateway paketleri sanal ağ geçidine gönderir.

- Ağ geçidi istemciyi yanıtlar.

Sanal WAN topolojisi

Bu mimaride Sanal WAN ağ hizmetini de kullanabilirsiniz. Bu bileşen birçok avantaj sunar. Örneğin uç sanal ağlarda kullanıcı tarafından korunan UDR'lere olan ihtiyacı ortadan kaldırır. Bunun yerine sanal hub yönlendirme tablolarında statik yollar tanımlayabilirsiniz. Hub'a bağladığınız her sanal ağın programlaması bu yolları içerir.

ağ platformu olarak Sanal WAN kullandığınızda, iki ana farklılık ortaya çıkmıştır:

Microsoft sanal hub'ları yönettiği için DNS özel bölgelerini bir sanal hub'a bağlayamazsınız. Abonelik sahibi olarak, özel DNS bölgelerini bağlama izniniz yoktur. Sonuç olarak, dns özel bölgesini Azure Güvenlik Duvarı Premium içeren güvenli hub ile ilişkilendiremezsiniz. Azure Güvenlik Duvarı Premium için DNS çözümlemesi uygulamak için bunun yerine DNS sunucularını kullanın:

- Azure Güvenlik Duvarı DNS Ayarlar özel DNS sunucularını kullanacak şekilde yapılandırın.

- Sanal WAN'a bağladığınız paylaşılan hizmetler sanal ağında sunucuları dağıtın.

- Dns özel bölgesini paylaşılan hizmetler sanal ağına bağlayın. DNS sunucuları daha sonra Application Gateway'in HTTP Ana Bilgisayar üst bilgilerinde kullandığı adları çözümleyebilir. Daha fazla bilgi için bkz. DNS Ayarlar Azure Güvenlik Duvarı.

Sanal WAN yalnızca ön ek sanal ağ ön ekinden daha kısaysa (daha az özelse) uçtaki yolları programlamak için kullanabilirsiniz. Örneğin, uç sanal netinin üzerindeki diyagramlarda 172.16.0.0/16 ön eki bulunur: bu durumda, Sanal WAN, VNet ön eki (172.16.0.0/16) veya alt ağlardan herhangi biri (172.16.0.0/24, 172.16.1.0/24) ile eşleşen bir yol ekleyemeyecektir. Başka bir deyişle, Sanal WAN aynı sanal ağda bulunan iki alt ağ arasındaki trafiği çekemez. Application Gateway ve hedef web sunucusu aynı sanal ağda olduğunda bu sınırlama ortaya çıkıyor: Sanal WAN Application Gateway ile web sunucusu arasındaki trafiği Azure Güvenlik Duvarı Premium'a gitmeye zorlayamaz (geçici bir çözüm, Application Gateway ve web sunucusunun alt ağlarında Kullanıcı Tanımlı Yolları el ile yapılandırmak olabilir).

Aşağıdaki diyagramda, Sanal WAN kullanan bir durumda paket akışı gösterilmektedir. Bu durumda Application Gateway'e erişim şirket içi bir ağdan yapılır. Siteden siteye VPN veya ExpressRoute bu ağı Sanal WAN bağlar. İnternet'ten erişim benzerdir.

- Şirket içi istemci VPN'ye bağlanır.

- VPN, istemci paketlerini Application Gateway'e iletir.

- Application Gateway paketleri inceler. İncelemeyi geçerlerse Application Gateway alt ağı paketleri Azure Güvenlik Duvarı Premium'a iletir.

- Azure Güvenlik Duvarı Premium, paylaşılan hizmetler sanal ağındaki bir DNS sunucusundan DNS çözümlemesi isteğinde bulunur.

- DNS sunucusu çözüm isteğini yanıtlar.

- Azure Güvenlik Duvarı Premium, paketlerde güvenlik denetimleri çalıştırır. Testleri geçerlerse, Azure Güvenlik Duvarı Premium paketleri uygulama VM'sine iletir.

- VM yanıt verir ve hedef IP adresini Application Gateway olarak ayarlar. Uygulama alt ağı paketleri Azure Güvenlik Duvarı Premium'a yönlendirir.

- Azure Güvenlik Duvarı Premium paketleri Application Gateway'e iletir.

- Application Gateway paketleri VPN'ye gönderir.

- VPN, istemciyi yanıtlar.

Bu tasarımla, hub'ın uç sanal ağlarına tanıttığını yönlendirmeyi değiştirmeniz gerekebilir. Özellikle, Application Gateway v2 yalnızca İnternet'e işaret eden bir 0.0.0.0/0 yolunu destekler. İnternet'e işaret etmeyen bu adrese sahip yollar, Microsoft'un Application Gateway'i yönetmek için gerektirdiği bağlantıyı bozar. Sanal hub'ınız bir 0.0.0.0/0 yolunu tanıtıyorsa, aşağıdaki adımlardan birini uygulayarak bu yolun Application Gateway alt ağından yayılmasını önleyin:

- 0.0.0.0/0 yolu ve sonraki atlama türü

Internetolan bir yol tablosu oluşturun. Bu yolu Application Gateway'i dağıttığınız alt ağ ile ilişkilendirin. - Application Gateway'i ayrılmış bir uçta dağıtırsanız, sanal ağ bağlantısı ayarlarında varsayılan yolun yayılmasını devre dışı bırakın.

Yönlendirme Sunucusu topolojisi

Route Server , yolları uçlara otomatik olarak eklemenin başka bir yolunu sunar. Bu işlevsellikle, yol tablolarını korumanın yönetim yükünden kaçınırsınız. Route Server, Sanal WAN ve merkez-uç değişkenlerini birleştirir:

- Route Server ile müşteriler hub sanal ağlarını yönetir. Sonuç olarak, merkez sanal ağını bir DNS özel bölgesine bağlayabilirsiniz.

- Yol Sunucusu, Sanal WAN IP adresi ön ekleri ile aynı sınırlamaya sahiptir. Uçlara yalnızca ön ek sanal ağ ön ekinden daha kısa (daha az özel) olduğunda yol ekleyebilirsiniz. Bu sınırlama nedeniyle Application Gateway ve hedef web sunucusunun farklı sanal ağlarda olması gerekir.

Aşağıdaki diyagramda, Route Server dinamik yönlendirmeyi basitleştirdiğinde paket akışı gösterilmektedir. Şu noktaları not edin:

- Yol Sunucusu şu anda sınır ağ geçidi protokolü (BGP) üzerinden göndermek için yolların eklenmiş olduğu cihazı gerektirir. Azure Güvenlik Duvarı Premium BGP'yi desteklemediğinden bunun yerine bir üçüncü taraf Ağ Sanal Gereci (NVA) kullanın.

- Hub'daki NVA işlevi, uygulamanızın DNS'ye ihtiyacı olup olmadığını belirler.

- Şirket içi istemci sanal ağ geçidine bağlanır.

- Ağ geçidi, istemci paketlerini Application Gateway'e iletir.

- Application Gateway paketleri inceler. İncelemeyi geçerlerse Application Gateway alt ağı paketleri bir arka uç makinesine iletir. Route Server tarafından eklenen ApplicationGateway alt ağına eklenen bir yol trafiği bir NVA'ya iletecek.

- NVA, paketler üzerinde güvenlik denetimleri çalıştırır. Testleri geçerlerse, NVA paketleri uygulama VM'sine iletir.

- VM yanıt verir ve hedef IP adresini Application Gateway olarak ayarlar. Yönlendirme Sunucusu tarafından VM alt ağına eklenen bir yol paketleri NVA'ya yönlendirir.

- NVA paketleri Application Gateway'e iletir.

- Application Gateway paketleri sanal ağ geçidine gönderir.

- Ağ geçidi istemciyi yanıtlar.

Sanal WAN'da olduğu gibi Yönlendirme Sunucusu'nu kullanırken yönlendirmeyi değiştirmeniz gerekebilir. 0.0.0.0/0 yolunu tanıtacaksanız, Application Gateway alt asına yayabilirsiniz. Ancak Application Gateway bu yolu desteklemez. Bu durumda Application Gateway alt ağı için bir yol tablosu yapılandırın. Bu tabloya 0.0.0.0/0 için bir yol ve sonraki atlama türü Internet ekleyin.

IDPS ve özel IP adresleri

Azure Güvenlik Duvarı IDPS Kuralları'nda açıklandığı gibi Azure Güvenlik Duvarı Premium, paketlerin kaynak ve hedef IP adreslerine bağlı olarak hangi IDPS kurallarının uygulanacağını belirler. Azure Güvenlik Duvarı RFC 1918 aralıklarındaki (10.0.0.0/8192.168.0.0/16ve ) ve 172.16.0.0/12RFC 6598 aralığındaki (100.64.0.0/10) varsayılan özel IP adreslerini dahili olarak ele alır. Sonuç olarak, bu makaledeki diyagramlarda olduğu gibi Application Gateway bu aralıklardan birinde (yukarıdaki örneklerde172.16.0.0/24) bir alt ağda dağıtılırsa Azure Güvenlik Duvarı Premium, Application Gateway ile iş yükü arasındaki trafiği dahili olarak kabul eder ve yalnızca iç trafiğe veya herhangi bir trafiğe uygulanmak üzere işaretlenmiş IDPS imzaları kullanılır. Gelen veya giden trafik için uygulanacak olarak işaretlenen IDPS imzaları Application Gateway ile iş yükü arasındaki trafiğe uygulanmaz.

IDPS gelen imza kurallarını Application Gateway ile iş yükü arasındaki trafiğe uygulanmaya zorlamanın en kolay yolu, Application Gateway'i özel aralıkların dışında bir ön ek içeren bir alt ağa yerleştirmektir. Bu alt ağ için genel IP adresleri kullanmanız gerekmez, ancak bunun yerine Premium Azure Güvenlik Duvarı IDPS için dahili olarak ele alınan IP adreslerini özelleştirebilirsiniz. Örneğin, kuruluşunuz aralığı kullanmıyorsa100.64.0.0/10, bu aralığı IDPS iç ön ekleri listesinden kaldırabilirsiniz (bunun nasıl yapılacağının daha fazla ayrıntısı için bkz. premium özel IPDS aralıkları Azure Güvenlik Duvarı) ve Application Gateway'i içinde 100.64.0.0/10IP adresiyle yapılandırılmış bir alt ağa dağıtabilirsiniz.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Jose Moreno | Baş Müşteri Mühendisi

Sonraki adımlar

- Sıfır güven ile ağların güvenliğini sağlama

- Sanal ağ trafiğini yönlendirme

- Uygulama ağ geçidi nasıl çalışır?