Premium sertifikaları Azure Güvenlik Duvarı

Premium TLS denetimi Azure Güvenlik Duvarı düzgün şekilde yapılandırmak için geçerli bir ara CA sertifikası sağlamanız ve bunu Azure Key Vault'a yüklemeniz gerekir.

Azure Güvenlik Duvarı Premium tarafından kullanılan sertifikalar

Tipik bir dağıtımda kullanılan üç tür sertifika vardır:

Ara CA Sertifikası (CA Sertifikası)

Sertifika Yetkilisi (CA), dijital sertifikaları imzalamak için güvenilen bir kuruluştır. CA, sertifika isteyen bir şirketin veya kişinin kimliğini ve meşruluğunu doğrular. Doğrulama başarılı olursa, CA imzalı bir sertifika verir. Sunucu ssl/TLS el sıkışması sırasında sertifikayı istemciye (örneğin, web tarayıcınız) sunduğunda, istemci imzayı bilinen iyi imzalayanlar listesinde doğrulamaya çalışır. Web tarayıcıları normalde konakları tanımlamak için örtük olarak güvendikleri CA'ların listesiyle birlikte gelir. Yetkili, kendi sertifikalarını imzalayan bazı sitelerde olduğu gibi listede yoksa, tarayıcı kullanıcıyı sertifikanın tanınan bir yetkili tarafından imzalanmadığını uyarır ve kullanıcıya doğrulanmamış siteyle iletişimlere devam etmek isteyip istemediğini sorar.

Sunucu Sertifikası (Web sitesi sertifikası)

Belirli bir etki alanı adıyla ilişkilendirilmiş bir sertifika. Bir web sitesinin geçerli bir sertifikası varsa, bu, bir sertifika yetkilisinin web adresinin gerçekten o kuruluşa ait olduğunu doğrulamak için adımlar atmış olduğu anlamına gelir. Bir URL yazdığınızda veya güvenli bir web sitesinin bağlantısını izlediğinizde, tarayıcınız aşağıdaki özellikler için sertifikayı denetler:

- Web sitesi adresi, sertifikadaki adresle eşleşir.

- Sertifika, tarayıcının güvenilen bir yetkili olarak tanıdığı bir sertifika yetkilisi tarafından imzalanır.

Bazen kullanıcılar güvenilmeyen bir sertifikaya sahip bir sunucuya bağlanabilir. Azure Güvenlik Duvarı, sunucu bağlantıyı sonlandıracak gibi bağlantıyı bırakır.

Kök CA Sertifikası (kök sertifika)

Sertifika yetkilisi, ağaç yapısı biçiminde birden çok sertifika verebilir. Kök sertifika, ağacın en üstteki sertifikasıdır.

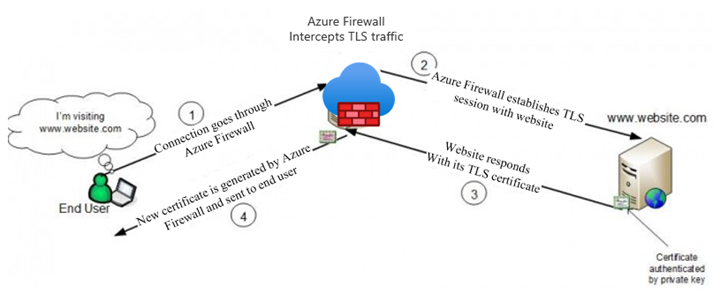

Azure Güvenlik Duvarı Premium giden HTTP/S trafiğini kesebilir ve için www.website.comotomatik olarak bir sunucu sertifikası oluşturabilir. Bu sertifika, sağladığınız Ara CA sertifikası kullanılarak oluşturulur. Bu yordamın çalışması için son kullanıcı tarayıcısı ve istemci uygulamalarının (IaaS, PaaS ve diğer iş yükleri) kuruluşunuzun Kök CA sertifikasına veya ara CA sertifikasına güvenmesi gerekir.

Ara CA sertifika gereksinimleri

CA sertifikanızın aşağıdaki gereksinimlere uygun olduğundan emin olun:

Anahtar Kasası gizli anahtarı olarak dağıtıldığında, parolasız PFX (PKCS12) özelliğini bir sertifika ve özel anahtarla kullanmanız gerekir. PEM sertifikaları desteklenmez.

Tek bir sertifika olmalıdır ve sertifika zincirinin tamamını içermemelidir.

Bir yıl boyunca geçerli olmalıdır.

En az 4096 bayt boyutuna sahip bir RSA özel anahtarı olmalıdır.

Uzantının

KeyUsagebayrağıylaKeyCertSignKritik olarak işaretlenmiş olması gerekir (RFC 5280; 4.2.1.3 Anahtar Kullanımı).Uzantı kritik

BasicConstraintsolarak işaretlenmiş olmalıdır (RFC 5280; 4.2.1.9 Temel Kısıtlamalar).Bayrağın

CATRUE olarak ayarlanması gerekir.Yol Uzunluğu birden büyük veya buna eşit olmalıdır.

Dışarı aktarılabilir olmalıdır.

Azure Key Vault

Azure Key Vault , gizli dizileri, anahtarları ve TLS/SSL sertifikalarını korumak için kullanabileceğiniz platform tarafından yönetilen bir gizli dizi deposudur. Azure Güvenlik Duvarı Premium, Güvenlik Duvarı İlkesi'ne bağlı sunucu sertifikaları için Key Vault ile tümleştirmeyi destekler.

Anahtar kasanızı yapılandırmak için:

- Mevcut bir sertifikayı anahtar çiftiyle birlikte anahtar kasanıza aktarmanız gerekir.

- Alternatif olarak, parolasız, base-64 kodlu PFX dosyası olarak depolanan bir anahtar kasası gizli dizisini de kullanabilirsiniz. PFX dosyası, hem özel anahtarı hem de ortak anahtarı içeren dijital bir sertifikadır.

- Sertifika süre sonu tarihine göre bir uyarı yapılandırmanıza olanak sağladığından CA sertifikası içeri aktarma kullanmanız önerilir.

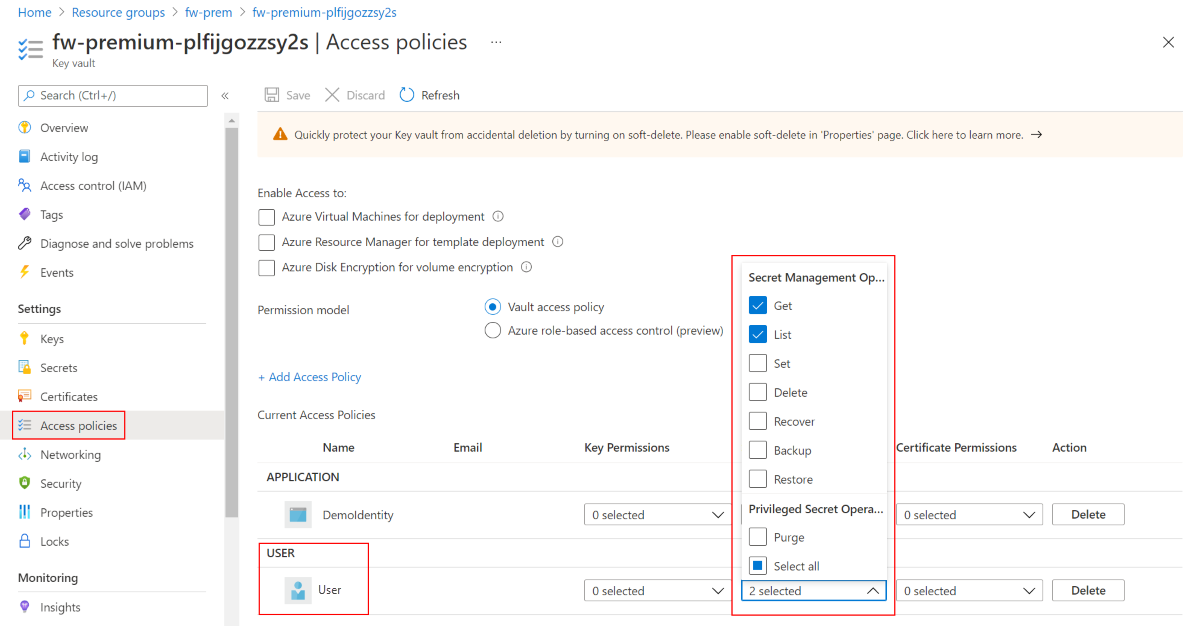

- Bir sertifikayı veya gizli diziyi içeri aktardıktan sonra, kimliğe sertifikaya/gizli diziye erişim izni verilmesine izin vermek için anahtar kasasında erişim ilkeleri tanımlamanız gerekir.

- Sağlanan CA sertifikasına Azure iş yükünüz tarafından güvenilmelidir. Bunların doğru dağıtıldığından emin olun.

- Azure Güvenlik Duvarı Premium, Key Vault Güvenilen Hizmeti olarak listelendiğinden, Key Vault iç Güvenlik Duvarı'nı atlamanıza ve Key Vault'unuzun İnternet'e maruz kalmasını ortadan kaldırmanıza olanak tanır.

Not

Azure Key Vault'a yeni bir Güvenlik Duvarı CA sertifikası aktardığınızda (ilk kez veya süresi dolmuş bir CA sertifikasını değiştirdiğinizde), Azure Güvenlik Duvarı İlkesi TLS ayarını yeni sertifikayla açıkça güncelleştirmeniz gerekir.

Azure Güvenlik Duvarı sizin adınıza Key Vault'tan sertifika almak için kullandığı mevcut bir kullanıcı tarafından atanan yönetilen kimliği oluşturabilir veya yeniden kullanabilirsiniz. Daha fazla bilgi için bkz. Azure kaynakları için yönetilen kimlikler nedir?

Not

Azure rol tabanlı erişim denetimi (Azure RBAC) şu anda yetkilendirme için desteklenmemaktadır. Bunun yerine erişim ilkesi modelini kullanın. Daha fazla bilgi için bkz . Azure rol tabanlı erişim denetimi (Azure RBAC) ve erişim ilkeleri.

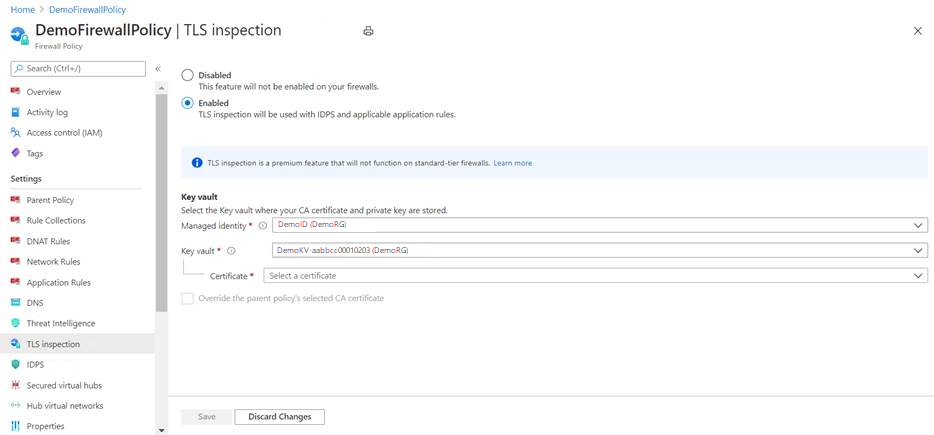

İlkenizde sertifika yapılandırma

Güvenlik Duvarı Premium ilkenizde bir CA sertifikası yapılandırmak için ilkenizi seçin ve ardından TLS incelemesi'ni seçin. TLS inceleme sayfasında Etkin'i seçin. Ardından aşağıdaki şekilde gösterildiği gibi Azure Key Vault'ta CA sertifikanızı seçin:

Önemli

Azure portalından bir sertifikayı görmek ve yapılandırmak için Azure kullanıcı hesabınızı Key Vault Erişim ilkesine eklemeniz gerekir. Kullanıcı hesabınıza Gizli Dizi İzinleri altında Alma ve Listeleme izni verin.

Kendi otomatik olarak imzalanan CA sertifikanızı oluşturma

TLS incelemesini test edip doğrulamanıza yardımcı olmak için kendi sertifikalarınızı oluşturmak istiyorsanız, kendi otomatik olarak imzalanan Kök CA'nızı ve Ara CA'nızı oluşturmak için aşağıdaki betikleri kullanabilirsiniz.

Önemli

Üretim için bir Ara CA sertifikası oluşturmak için şirket PKI'nızı kullanmanız gerekir. Şirket PKI'sı mevcut altyapıdan yararlanır ve tüm uç nokta makinelerine Kök CA dağıtımını işler. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı için Kurumsal CA sertifikalarını dağıtma ve yapılandırma.

Bu betiğin iki sürümü vardır:

- bash betiği

cert.sh - PowerShell betiği

cert.ps1

Ayrıca, her iki betik de yapılandırma dosyasını kullanır openssl.cnf . Betikleri kullanmak için, ve cert.sh veya cert.ps1 içeriğini openssl.cnfyerel bilgisayarınıza kopyalayın.

Betikler aşağıdaki dosyaları oluşturur:

- rootCA.crt/rootCA.key - Kök CA ortak sertifikası ve özel anahtar.

- interCA.crt/interCA.key - Ara CA ortak sertifikası ve özel anahtarı

- interCA.pfx - Güvenlik duvarı tarafından kullanılacak ara CA pkcs12 paketi

Önemli

rootCA.key güvenli bir çevrimdışı konumda depolanmalıdır. Betikler 1024 günlük geçerliliğe sahip bir sertifika oluşturur. Betikler, yerel makinenizde yüklü olan açılan ikili dosyaları gerektirir. Daha fazla bilgi için bkz. https://www.openssl.org/.

Sertifikalar oluşturulduktan sonra aşağıdaki konumlara dağıtın:

- rootCA.crt - Uç nokta makinelerinde dağıtın (yalnızca genel sertifika).

- interCA.pfx - Key Vault'ta sertifika olarak içeri aktarıp güvenlik duvarı ilkesine atayın.

openssl.cnf

[ req ]

default_bits = 4096

distinguished_name = req_distinguished_name

string_mask = utf8only

default_md = sha512

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name

localityName = Locality Name

0.organizationName = Organization Name

organizationalUnitName = Organizational Unit Name

commonName = Common Name

emailAddress = Email Address

[ rootCA_ext ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

[ interCA_ext ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true, pathlen:1

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

[ server_ext ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:false

keyUsage = critical, digitalSignature

extendedKeyUsage = serverAuth

Bash betiği - cert.sh

#!/bin/bash

# Create root CA

openssl req -x509 -new -nodes -newkey rsa:4096 -keyout rootCA.key -sha256 -days 1024 -out rootCA.crt -subj "/C=US/ST=US/O=Self Signed/CN=Self Signed Root CA" -config openssl.cnf -extensions rootCA_ext

# Create intermediate CA request

openssl req -new -nodes -newkey rsa:4096 -keyout interCA.key -sha256 -out interCA.csr -subj "/C=US/ST=US/O=Self Signed/CN=Self Signed Intermediate CA"

# Sign on the intermediate CA

openssl x509 -req -in interCA.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out interCA.crt -days 1024 -sha256 -extfile openssl.cnf -extensions interCA_ext

# Export the intermediate CA into PFX

openssl pkcs12 -export -out interCA.pfx -inkey interCA.key -in interCA.crt -password "pass:"

echo ""

echo "================"

echo "Successfully generated root and intermediate CA certificates"

echo " - rootCA.crt/rootCA.key - Root CA public certificate and private key"

echo " - interCA.crt/interCA.key - Intermediate CA public certificate and private key"

echo " - interCA.pfx - Intermediate CA pkcs12 package which could be uploaded to Key Vault"

echo "================"

PowerShell - cert.ps1

# Create root CA

openssl req -x509 -new -nodes -newkey rsa:4096 -keyout rootCA.key -sha256 -days 3650 -out rootCA.crt -subj '/C=US/ST=US/O=Self Signed/CN=Self Signed Root CA' -config openssl.cnf -extensions rootCA_ext

# Create intermediate CA request

openssl req -new -nodes -newkey rsa:4096 -keyout interCA.key -sha256 -out interCA.csr -subj '/C=US/ST=US/O=Self Signed/CN=Self Signed Intermediate CA'

# Sign on the intermediate CA

openssl x509 -req -in interCA.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out interCA.crt -days 3650 -sha256 -extfile openssl.cnf -extensions interCA_ext

# Export the intermediate CA into PFX

openssl pkcs12 -export -out interCA.pfx -inkey interCA.key -in interCA.crt -password 'pass:'

Write-Host ""

Write-Host "================"

Write-Host "Successfully generated root and intermediate CA certificates"

Write-Host " - rootCA.crt/rootCA.key - Root CA public certificate and private key"

Write-Host " - interCA.crt/interCA.key - Intermediate CA public certificate and private key"

Write-Host " - interCA.pfx - Intermediate CA pkcs12 package which could be uploaded to Key Vault"

Write-Host "================"

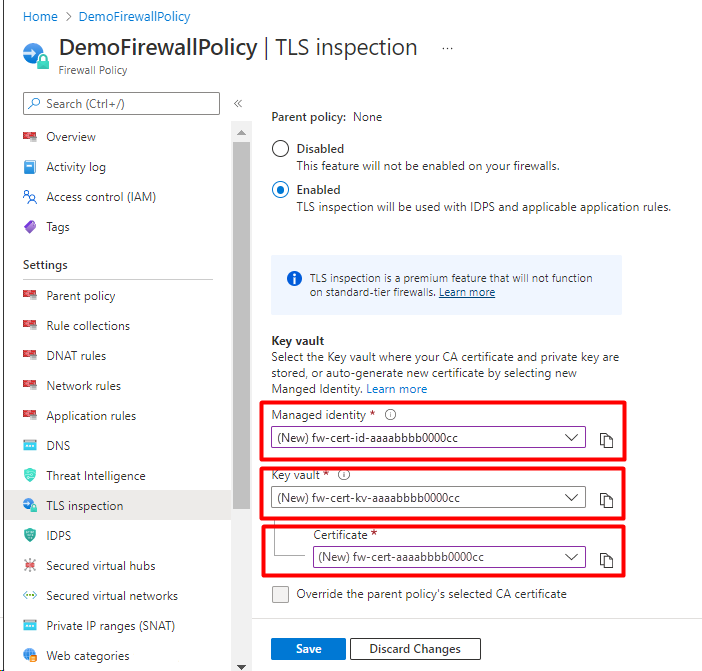

Sertifika otomatik oluşturma

Üretim dışı dağıtımlar için, sizin için otomatik olarak aşağıdaki üç kaynağı oluşturan Azure Güvenlik Duvarı Premium Sertifika Otomatik Oluşturma mekanizmasını kullanabilirsiniz:

- Yönetilen Kimlik

- Key Vault

- Otomatik olarak imzalanan Kök CA sertifikası

Yeni yönetilen kimliği seçmeniz yeter. Bu kimlik, Üç kaynağı Premium ilkenizde birbirine bağlar ve TLS incelemesini ayarlar.

Sorun giderme

CA sertifikanız geçerliyse ancak TLS denetimi altında FQDN'lere veya URL'lere erişemiyorsanız aşağıdaki öğeleri denetleyin:

Web sunucusu sertifikasının geçerli olduğundan emin olun.

Kök CA sertifikasının istemci işletim sistemine yüklendiğinden emin olun.

Tarayıcının veya HTTPS istemcisinin geçerli bir kök sertifika içerdiğinden emin olun. Firefox ve diğer bazı tarayıcıların özel sertifikasyon ilkeleri olabilir.

Uygulama kuralınızdaki URL hedef türünün doğru yolu ve hedef HTML sayfasına eklenmiş diğer köprüleri kapsadığından emin olun. Gerekli URL yolunun tamamının kolay kapsamı için joker karakterler kullanabilirsiniz.