Azure Otomasyonu'nda uzantı tabanlı bir Windows veya Linux Kullanıcısı Karma Runbook Çalışanı dağıtma

Uzantı tabanlı ekleme yalnızca Kullanıcı Karma Runbook Çalışanları içindir. Bu makalede, bir Kullanıcının Karma Runbook Çalışanı'nı Windows veya Linux makinesinde dağıtma, çalışanı kaldırma ve Karma Runbook Çalışanı grubunu kaldırma işlemleri açıklanır.

Sistem Karma Runbook Çalışanı ekleme için bkz. Otomasyonda aracı tabanlı Windows Karma Runbook Çalışanı dağıtma veya Otomasyon'da aracı tabanlı Linux Karma Runbook Çalışanı dağıtma.

Azure Arc özellikli sunucular, Arc özellikli VMware vSphere ve Arc özellikli SCVMM gibi runbook'ları doğrudan azure veya Azure olmayan bir makinede çalıştırmak için Azure Otomasyonu kullanıcı Karma Runbook Çalışanı özelliğini kullanabilirsiniz. Rolü barındıran makineden veya sunucudan runbook'ları doğrudan bu yerel kaynakları yönetmek için ortamdaki kaynaklara karşı çalıştırabilirsiniz. Azure Otomasyonu runbook'ları depolar ve yönetir ve ardından bunları seçilen bir veya daha fazla makineye teslim eder. Bir runbook çalışanını başarıyla dağıttığınızda, runbook'larınızı şirket içi veri merkezinizdeki veya diğer bulut ortamınızdaki işlemleri otomatikleştirmek üzere yapılandırmayı öğrenmek için Karma Runbook Çalışanı üzerinde runbook çalıştırma'yı gözden geçirin.

Not

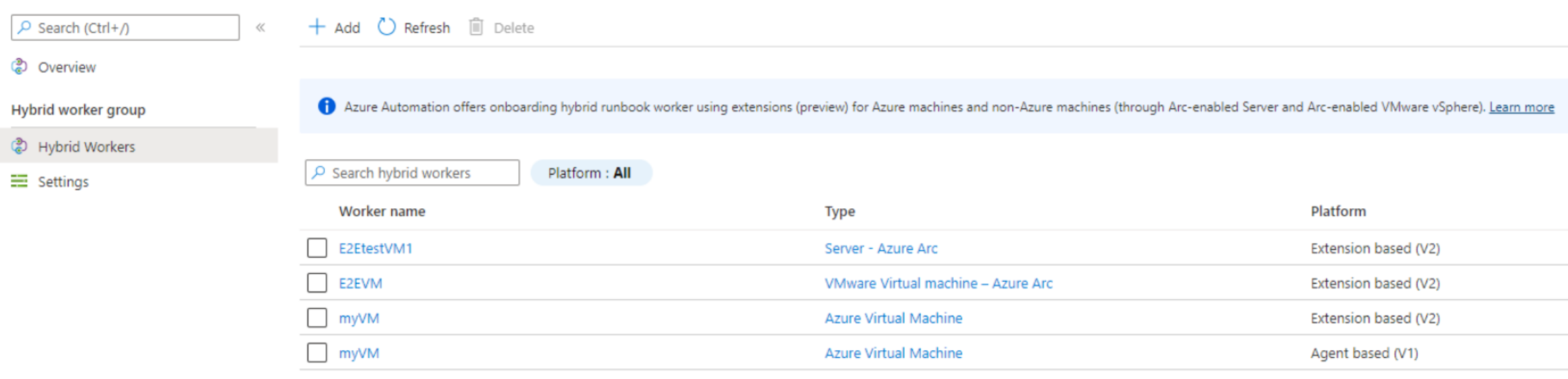

Karma çalışan her iki platformla birlikte bulunabilir: Aracı tabanlı (V1) ve Uzantı tabanlı (V2). Uzantı tabanlı (V2) aracını zaten Aracı tabanlı (V1) çalıştıran bir karma çalışana yüklerseniz grupta Karma Runbook Çalışanı'nın iki girdisini görürsünüz. Biri Platform Uzantısı tabanlı (V2) ve diğeri Aracı tabanlı (V1) . Daha fazla bilgi edinin.

Önkoşullar

Makine minimum gereksinimleri

- İki çekirdek

- 4 GB RAM

- Azure olmayan makinelerde Azure Connected Machine aracısının yüklü olması gerekir. yüklemek

AzureConnectedMachineAgentiçin bkz . Arc özellikli sunucular için Azure portalından hibrit makineleri Azure'a bağlama. Arc özellikli VMware vSphere VM'lerinde konuk yönetimini etkinleştirmek için Arc özellikli VMware VM'leri için Arc aracısını yükleme ve Arc özellikli SCVMM VM'leri için konuk yönetimini etkinleştirmek üzere Arc özellikli SCVMM için Arc aracısını yükleme bölümüne bakın. - Sistem tarafından atanan yönetilen kimlik Azure sanal makinesinde, Arc özellikli sunucuda, Arc özellikli VMware vSphere VM'sinde veya Arc özellikli SCVMM VM'sinde etkinleştirilmelidir. Sistem tarafından atanmış yönetilen kimlik etkinleştirilmediyse ekleme işleminin bir parçası olarak etkinleştirilir.

Desteklenen işletim sistemleri

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (Sunucu Çekirdeği dahil) ● Windows Server 2019 (Sunucu Çekirdeği dahil) ● Windows Server 2016, sürüm 1709 ve 1803 (Sunucu Çekirdeği hariç) ● Windows Server 2012, 2012 R2 (Sunucu Çekirdeği hariç) ● Windows 10 Enterprise (çoklu oturum dahil) ve Pro |

● Debian GNU/Linux 8, 9, 10 ve 11 ● Ubuntu 18.04 LTS, 20.04 LTS ve 22.04 LTS ● SUSE Linux Enterprise Server 15.2 ve 15.3 ● Red Hat Enterprise Linux Server 7, 8 ve 9 ● SUSE Linux Enterprise Server (SLES) 15 ● Rocky Linux 9 ● Oracle Linux 7 ve 8 Karma Çalışan uzantısı, işletim sistemi satıcısının destek zaman çizelgelerini izler. |

Diğer Gereksinimler

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (WMF 5.1'i indirin). PowerShell Core desteklenmez. | Linux Sağlamlaştırma etkinleştirilmemelidir. |

| .NET Framework 4.6.2 veya üzeri. |

Linux için paket gereksinimleri

| Gerekli paket | Açıklama | En düşük sürüm |

|---|---|---|

| Glibc | GNU C Kitaplığı | 2.5-12 |

| Openssl | OpenSSL Kitaplıkları | 1.0 (TLS 1.1 ve TLS 1.2 destekleniyor) |

| Curl | cURL web istemcisi | 7.15.5 |

| Python-ctypes | Python için yabancı işlev kitaplığı | Python 2.x veya Python 3.x gereklidir |

| PAM | Eklenebilir Kimlik Doğrulaması Modülleri |

| İsteğe bağlı paket | Açıklama | En düşük sürüm |

|---|---|---|

| PowerShell Core | PowerShell runbook'larını çalıştırmak için PowerShell Core'un yüklenmesi gerekir. Yönergeler için bkz . Linux'ta PowerShell Core'u yükleme | 6.0.0 |

Not

Karma Runbook Çalışanı şu anda Sanal Makine Ölçek Kümeleri (VMSS) için desteklenmemektedir.

Karma çalışan kimlik bilgileri için izinler

Uzantı tabanlı Karma Çalışanı özel Karma Çalışanı kimlik bilgilerini kullanıyorsa, işlerin askıya alınmasını önlemek için aşağıdaki klasör izinlerinin özel kullanıcıya atandığından emin olun.

| Kaynak Türü | Klasör izinleri |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (okuma ve yürütme) |

| Arc özellikli Sunucu | C:\ProgramData\AzureConnectedMachineAgent\Tokens (okuma) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (okuma ve yürütme). |

Not

Bir sistemde UAC/LUA varsa, izinler herhangi bir grup üyeliği aracılığıyla değil doğrudan verilmelidir. Daha fazla bilgi edinin.

Ağ gereksinimleri

Ara sunucu kullanımı

Azure Otomasyonu ile uzantı tabanlı Karma Runbook Çalışanı çalıştıran makineler arasında iletişim için proxy sunucusu kullanıyorsanız uygun kaynakların erişilebilir olduğundan emin olun. Karma Runbook Çalışanı ve Otomasyon hizmetlerinden gelen istekler için zaman aşımı 30 saniyedir. Üç denemeden sonra istek başarısız olur.

Not

Azure VM'leri ve Arc özellikli Sunucular için PowerShell cmdlet'lerini veya API'lerini kullanarak proxy ayarlarını yapabilirsiniz. Bu özellik şu anda Arc özellikli VMware vSphere VM'leri için desteklenmemektedir.

Cmdlet'leri kullanarak uzantıyı yüklemek için:

Aşağıdaki API çağrısını kullanarak otomasyon hesabı ayrıntılarını edinin.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22API çağrısı değerini şu anahtarla sağlar:

AutomationHybridServiceUrl. VM'de uzantıyı etkinleştirmek için sonraki adımda URL'yi kullanın.Aşağıdaki PowerShell cmdlet öğesini (Gerekli modül: Az.Compute) çalıştırarak VM'ye Karma Çalışanı Uzantısı'nı yükleyin. Yukarıdaki API çağrısı tarafından sağlananı

properties.automationHybridServiceUrlkullanın

Proxy sunucusu ayarları

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Azure VM'leri

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Azure Arc özellikli VM'ler

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Güvenlik duvarı kullanımı

İnternet'e erişimi kısıtlamak için güvenlik duvarı kullanıyorsanız erişime izin vermek üzere güvenlik duvarını yapılandırmanız gerekir. Karma Runbook Çalışanı ve Otomasyon Durumu Yapılandırması'nın Azure Otomasyonu ile iletişim kurması için aşağıdaki bağlantı noktası ve URL'ler gereklidir.

| Özellik | Açıklama |

|---|---|

| Bağlantı noktası | Giden internet erişimi için 443 |

| Genel URL | *.azure-automation.net |

| US Gov Virginia'nın Genel URL'si: | *.azure-automation.us |

CPU kota sınırı

Uzantı tabanlı Linux Karma Runbook çalışanı yapılandırılırken %25 CPU kota sınırı vardır. Windows Karma Runbook Çalışanı için böyle bir sınır yoktur.

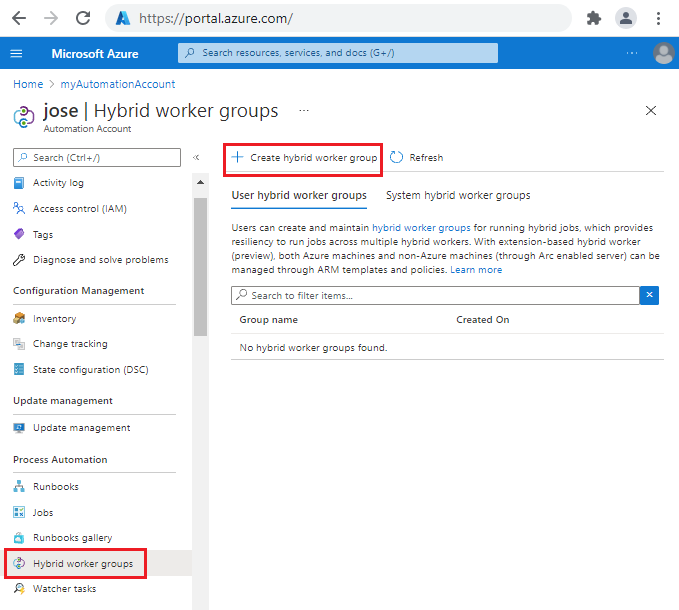

Karma çalışan grubu oluşturma

Azure portalında karma çalışan grubu oluşturmak için şu adımları izleyin:

Azure Portal’ında oturum açın.

Otomasyon hesabınıza gidin.

İşlem Otomasyonu altında Karma çalışanı grupları’nı seçin.

+ Karma çalışan grubu oluştur'u seçin.

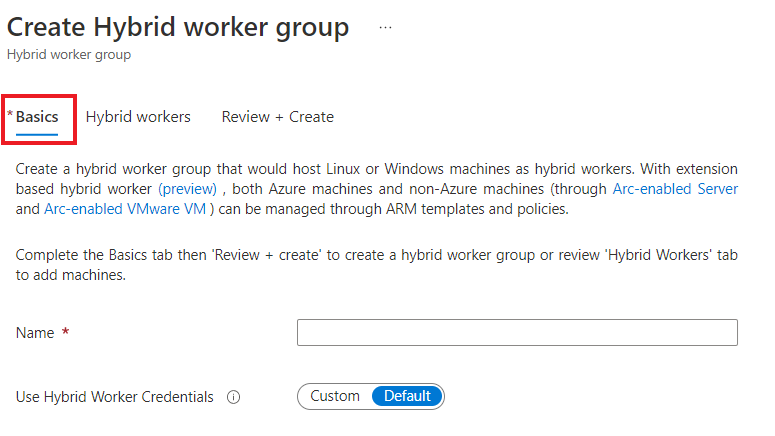

Temel Bilgiler sekmesinden Ad metin kutusuna Karma çalışanı grubunuz için bir ad girin.

Karma Çalışanı Kimlik Bilgilerini Kullan seçeneği için:

- Varsayılan’ı seçerseniz karma uzantı, yerel sistem hesabı kullanılarak yüklenir.

- Özel’i seçerseniz, açılan listeden kimlik bilgisi varlığını seçin.

Karma çalışanlar sekmesine ilerlemek için İleri'yi seçin. Bu Karma çalışan grubuna eklemek için Azure sanal makineleri, Azure Arc özellikli sunucular, Azure Arc özellikli VMware vSphere ve Arc özellikli SCVMM'yi seçebilirsiniz. Herhangi bir makine seçmezseniz, boş bir Karma çalışanı grubu oluşturulur. Makineleri daha sonra da ekleyebilirsiniz.

Makineleri karma çalışanı olarak ekle sayfasına gitmek için Makine ekle'yi seçin. Yalnızca başka bir karma çalışanı grubunun parçası olmayan makineleri görürsünüz.

Karma çalışan grubuna eklemek istediğiniz makinelerin yanındaki onay kutusunu seçin. Azure dışı makinenizi listede görmüyorsanız makinede Azure Arc Connected Machine aracısının yüklü olduğundan emin olun.

Ekle'yi seçin.

Gözden Geçir + Oluştur sekmesine ilerlemek için İleri'yi seçin.

Oluştur'u belirleyin.

Karma çalışanı uzantısı makineye yüklenir ve karma çalışanı, karma çalışanı grubuna kaydedilir. Gruba karma çalışanı ekleme işlemi hemen gerçekleşirken, uzantının yüklenmesi birkaç dakika sürebilir. Yeni grubu görmek için Yenile'yi seçin. Karma çalışanı ayrıntılarını görüntülemek için grup adını seçin.

Not

Seçili makine zaten başka bir karma çalışan grubunun parçasıysa karma çalışan grubuna eklenmez.

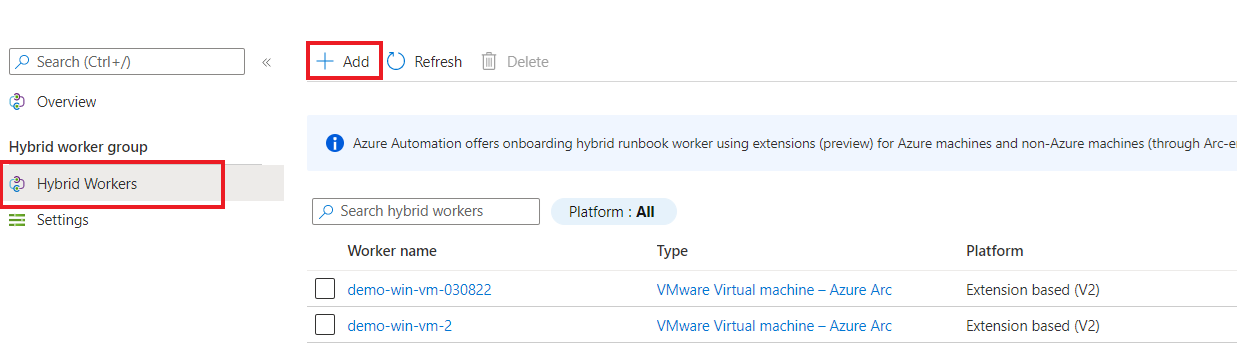

Karma çalışanı grubuna bir makine ekleyin

Ayrıca makineleri mevcut bir karma çalışan grubuna da ekleyebilirsiniz.

İşlem Otomasyonu'nun altında Karma çalışan grupları'nı ve ardından var olan karma çalışan grubunuzu seçerek Karma Çalışan Grubu sayfasına gidin.

Karma çalışan grubu’nun altında Karma Çalışanlar’ı seçin.

Makineleri karma çalışanı olarak ekle sayfasına gitmek için Ekle'yi seçin. Yalnızca başka bir karma çalışanı grubunun parçası olmayan makineleri görürsünüz.

Karma çalışan grubuna eklemek istediğiniz makinelerin yanındaki onay kutusunu seçin.

Azure dışı makinenizi listede görmüyorsanız makinede Azure Arc Connected Machine aracısının yüklü olduğundan emin olun. Yüklemek

AzureConnectedMachineAgentiçin bkz . Arc özellikli sunucular için Azure portalından Hibrit makineleri Azure'a bağlama. Arc özellikli VMware vSphere için konuk yönetimini etkinleştirmek için Arc özellikli VM'ler için Arc aracısını yükleme ve Arc özellikli SCVMM VM'leri için konuk yönetimini etkinleştirmek üzere Arc özellikli SCVMM için Arc aracısını yükleme bölümüne bakın.Makineyi gruba eklemek için Ekle'yi seçin.

Ekledikten sonra makine türünü Azure sanal makinesi, Makine – Azure Arc , Makine – Azure Arc (VMware) veya Makine – Azure Arc SCVMM olarak görebilirsiniz. Platform alanında çalışan Aracı tabanlı (V1) veya Uzantı tabanlı (V2) olarak gösterilir.

Uzantı tabanlı Karma Çalışanlara dayalı mevcut aracıyı geçirme

Uzantı tabanlı Karma Çalışanların avantajlarından yararlanmak için tüm mevcut aracı tabanlı Kullanıcı Karma Çalışanlarını uzantı tabanlı Çalışanlara geçirmeniz gerekir. Karma çalışan makinesi hem Aracı tabanlı (V1) hem de Uzantı tabanlı (V2) platformlarda birlikte bulunabilir. Uzantı tabanlı yükleme aracı tabanlı çalışan yüklemesini veya yönetimini etkilemez.

Karma çalışan uzantısını mevcut aracı tabanlı karma çalışana yüklemek için aşağıdaki adımları uygulamadan önce önkoşulların karşılandığından emin olun:

- İşlem Otomasyonu'nun altında Karma çalışan grupları'nı seçin ve ardından karma çalışan grubu sayfasına gitmek için mevcut karma çalışan grubunuzu seçin.

- Karma çalışan grubu'nun altında Karma Çalışanlar>+ Ekle'yi seçerek Makineleri karma çalışan olarak ekle sayfasına gidin.

- Mevcut Aracı tabanlı (V1) Karma çalışanının yanındaki onay kutusunu seçin.

- Makineyi gruba eklemek için Ekle'yi seçin.

Platform sütunu hem Aracı tabanlı (V1) hem de Uzantı tabanlı (V2) ile aynı Karma çalışanı gösterir. Uzantı tabanlı Karma Çalışan deneyiminden ve kullanımından emin olduktan sonra aracı tabanlı Çalışanı kaldırabilirsiniz.

Birden çok Aracı tabanlı Karma Çalışanın ölçeğinde geçiş için Bicep, ARM şablonları, PowerShell cmdlet'leri, REST API ve Azure CLI gibi diğer kanalları da kullanabilirsiniz.

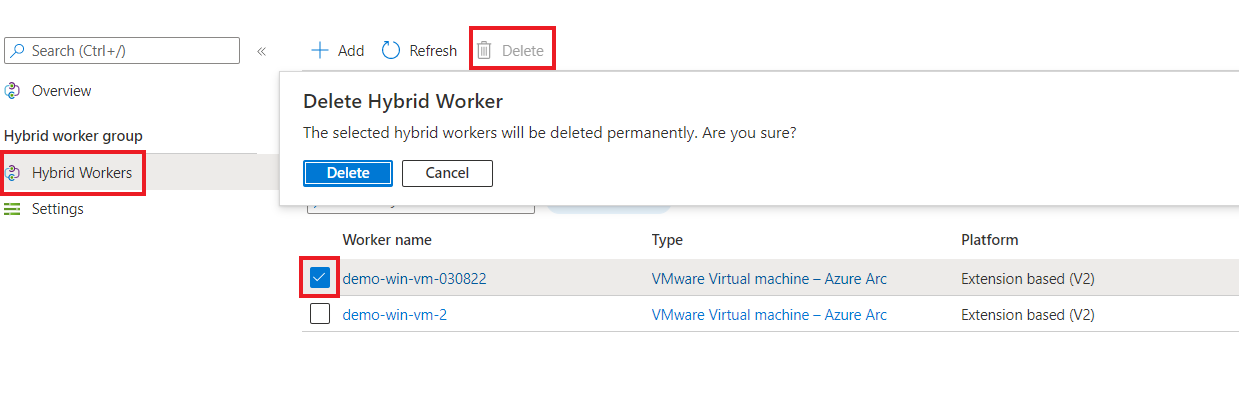

Karma Runbook Çalışanı Silme

Karma Runbook Çalışanı'nı portaldan silebilirsiniz.

İşlem Otomasyonu’nun altında Karma çalışanı grupları’nı seçin ve karma çalışanı grubunuzu seçerek Karma Çalışanı Grubu sayfasına gidin.

Karma çalışan grubu’nun altında Karma Çalışanlar’ı seçin.

Karma çalışan grubundan silmek istediğiniz makinelerin yanındaki onay kutusunu seçin.

Sil’i seçin.

Karma çalışanı sil iletişim kutusunda seçili karma çalışanın kalıcı olarak silineceğini belirten bir uyarı görüntülenir. Sil'i seçin. Bu işlem Uzantı tabanlı (V2) çalışanının uzantısını siler veya Portaldan Aracı tabanlı (V1) girişini kaldırır. Ancak, eski karma çalışanı VM'de bırakır. Aracıyı el ile kaldırmak için bkz . Aracıyı kaldırma.

Not

- Karma çalışan her iki platformla birlikte bulunabilir: Aracı tabanlı (V1) ve Uzantı tabanlı (V2). Uzantı tabanlı (V2) aracını zaten Aracı tabanlı (V1) çalıştıran bir karma çalışana yüklerseniz grupta Karma Runbook Çalışanı'nın iki girdisini görürsünüz. Biri Platform Uzantısı tabanlı (V2) ve diğeri Aracı tabanlı (V1).

- Otomasyon hesabınızdaki Özel Bağlantı devre dışı bıraktıktan sonra Karma Runbook çalışanının kaldırılması 60 dakika kadar sürebilir.

- Karma Runbook Çalışanı proxy ayarları HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "Http Bağlantı Ara Sunucusu Url'si" bölümünden silinebilir.

- Karma çalışan her iki platformla birlikte bulunabilir: Aracı tabanlı (V1) ve Uzantı tabanlı (V2). Uzantı tabanlı (V2) aracını zaten Aracı tabanlı (V1) çalıştıran bir karma çalışana yüklerseniz grupta Karma Runbook Çalışanı'nın iki girdisini görürsünüz. Biri Platform Uzantısı tabanlı (V2) ve diğeri Aracı tabanlı (V1).

Karma Runbook Çalışanı grubu silin

Portaldan boş bir Karma Runbook Çalışanı grubu silebilirsiniz.

İşlem Otomasyonu’nun altında Karma çalışanı grupları’nı seçin ve karma çalışanı grubunuzu seçerek Karma Çalışanı Grubu sayfasına gidin.

Sil’i seçin.

Karma çalışanı grubundaki karma çalışanları olarak tanımlanan makineleri kaldırmak için bir uyarı iletisi görüntülenir. Gruba zaten bir çalışan eklenmişse önce çalışanı gruptan silmeniz gerekir.

Evet’i seçin.

Karma çalışanı grubu silinecek.

Uzantının otomatik olarak yükseltılması

Karma Çalışan uzantısı, ikincil sürümlerin varsayılan olarak otomatik yükseltmesini destekler. El ile ek yük olmadan tüm güvenlik veya özellik güncelleştirmelerinden yararlanmak için Otomatik yükseltmeleri etkinleştirmenizi öneririz. Ancak uzantının otomatik olarak yükseltilmesini önlemek için (örneğin, katı bir değişiklik penceresi varsa ve yalnızca belirli bir zamanda güncelleştirilebiliyorsa), ARM, Bicep şablonu, PowerShell cmdlet'lerindeki özelliği false olarak ayarlayarak enableAutomaticUpgradebu özelliği devre dışı bırakabilirsiniz. Otomatik yükseltmeyi yeniden etkinleştirmek istediğinizde aynı özelliği true olarak ayarlayın.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Ana sürüm yükseltmeleri el ile yönetilmelidir. En son TypeHandlerVersion ile aşağıdaki cmdlet'leri çalıştırın.

Not

Karma Çalışanı uzantısını genel önizleme sırasında yüklediyseniz en son ana sürüme yükseltdiğinizden emin olun.

Azure VM'leri

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Azure Arc özellikli VM'ler

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Bicep ve ARM şablonları, REST API, Azure CLI ve PowerShell kullanarak Karma Çalışan uzantısını yönetme

Bicep şablonunu kullanarak yeni bir Karma Çalışan grubu oluşturabilir, yeni bir Azure Windows VM oluşturabilir ve mevcut karma çalışan grubuna ekleyebilirsiniz. Bicep hakkında daha fazla bilgi edinin.

Örnek olarak aşağıda belirtilen adımları izleyin:

- Karma Çalışan Grubu oluşturun.

- Azure VM veya Arc özellikli bir sunucu oluşturun. Alternatif olarak, mevcut bir Azure VM'sini veya Arc özellikli sunucuyu da kullanabilirsiniz.

- Azure VM'yi veya Arc özellikli sunucuyu yukarıda oluşturulan Karma Çalışan Grubuna bağlayın.

- Yeni bir GUID oluşturun ve Bunu Karma Çalışanının adı olarak geçirin.

- VM'de Sistem tarafından atanan yönetilen kimliği etkinleştirin.

- Vm'ye Karma Çalışan Uzantısı'nı yükleyin.

- Uzantının VM'ye başarıyla yüklenip yüklenmediğini onaylamak için Azure portalında VM Uzantıları sekmesine gidin ve VM'de >yüklü Karma Çalışan uzantısının durumunu denetleyin.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Karma Çalışan Grupları ve Karma Çalışanlar için Rol izinlerini yönetme

Özel Azure Otomasyonu rolleri oluşturabilir ve Karma Çalışan Grupları ve Karma Çalışanlar için aşağıdaki izinleri verilmektedir. Azure Otomasyonu özel rolleri oluşturma hakkında daha fazla bilgi edinmek için bkz. Azure özel rolleri.

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Karma Runbook Çalışanı Grubunu okur. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Karma Runbook Çalışan Grubu oluşturur. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Karma Runbook Çalışan Grubunu siler. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Karma Runbook Çalışanı okur. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Karma Runbook Çalışanı oluşturur. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Karma Runbook Çalışanı'nın bir Çalışan Grubundan diğerine taşınmasını sağlar. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Karma Runbook Çalışanı siler. |

Karma Çalışanı'nın sürümünü denetleme

Uzantı tabanlı Karma Runbook Çalışanının sürümünü denetlemek için:

| İşletim sistemi türleri | Yollar | Açıklama |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

Yol, sürüm bilgilerini içeren sürüm klasörüne sahiptir. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

Klasör adı sürüm bilgileriyle biter. |

VM içgörülerini kullanarak Karma Çalışanların performansını izleme

VM içgörülerini kullanarak, Karma Runbook çalışanları olarak dağıtılan Azure VM'lerinin ve Arc özellikli Sunucuların performansını izleyebilirsiniz. Performanslar sırasında dikkate alınan birden çok öğe arasında, VM içgörüleri işlemci, bellek, ağ bağdaştırıcısı ve disk kullanımıyla ilgili önemli işletim sistemi performans göstergelerini izler.

- Azure VM'leri için bkz . VM içgörüleriyle performans grafiği oluşturma.

- Arc özellikli sunucular için bkz . Öğretici: VM içgörüleriyle karma makineyi izleme.

Sonraki adımlar

Runbook'larınızı şirket içi veri merkezinizdeki veya diğer bulut ortamlarındaki işlemleri otomatikleştirmek üzere yapılandırmayı öğrenmek için bkz . Karma Runbook Çalışanı üzerinde runbook'ları çalıştırma.

Karma Runbook Çalışanlarınızın sorunlarını gidermeyi öğrenmek için bkz . Karma Runbook Çalışanı sorunlarını giderme.

Azure VM uzantıları hakkında bilgi edinmek için bkz . Windows için Azure VM uzantıları ve özellikleri ve Linux için Azure VM uzantıları ve özellikleri.

Arc özellikli sunucuların VM uzantıları hakkında bilgi edinmek için bkz . Azure Arc özellikli sunucularla VM uzantısı yönetimi.

Arc özellikli VMware VM'leri için Azure yönetim hizmetleri hakkında bilgi edinmek için bkz . VMware VM'leriniz için arc aracılarını uygun ölçekte yükleme.

Arc özellikli SCVMM VM'leri için Azure yönetim hizmetleri hakkında bilgi edinmek için bkz . Arc özellikli SCVMM VM'leri için Arc aracılarını uygun ölçekte yükleme.