Azure İzleyici Aracısı ile güvenlik duvarı günlükleri toplama

Windows Güvenlik Duvarı, sisteminize İnternet'ten gelen bilgileri filtreleyen ve zararlı olabilecek programları engelleyen bir Microsoft Windows uygulamasıdır. Windows Güvenlik Duvarı günlükleri hem istemci hem de sunucu işletim sistemlerinde oluşturulur. Bu günlükler, bırakılan paketler ve başarılı bağlantılar da dahil olmak üzere ağ trafiği hakkında değerli bilgiler sağlar. Windows Güvenlik Duvarı günlük dosyalarını ayrıştırma, Windows Olay İletme (WEF) veya günlükleri Azure Sentinel gibi bir SIEM ürününe iletme gibi yöntemler kullanılarak yapılabilir. Herhangi bir Windows sisteminde aşağıdaki adımları izleyerek bu özelliği açabilir veya kapatabilirsiniz:

- Başlat'ı seçin ve ardından Ayarlar'ı açın.

- Güncelleştir ve Güvenlik altında Windows Güvenliği, Güvenlik Duvarı ve ağ koruması'nı seçin.

- Bir ağ profili seçin: etki alanı, özel veya genel.

- Microsoft Defender Güvenlik Duvarı'nın altında ayarı Açık veya Kapalı olarak değiştirin.

Önkoşullar

Bu yordamı tamamlamak için şunları yapmanız gerekir:

- En az katkıda bulunan haklarına sahip olduğunuz Log Analytics çalışma alanı.

- Veri toplama uç noktası.

- Çalışma alanında Veri Toplama Kuralı nesneleri oluşturma izinleri.

- Güvenlik duvarı çalıştıran bir Sanal Makine, Sanal Makine Ölçek Kümesi veya Arc özellikli şirket içi makine.

Log Analytics Çalışma Alanına Güvenlik Duvarı tablosu ekleyin

LAW'da varsayılan olarak oluşturulan diğer tabloların aksine, Windows Güvenlik Duvarı tablosunun el ile oluşturulması gerekir. Güvenlik ve Denetim çözümünü arayın ve oluşturun. Aşağıdaki ekran görüntüsüne bakın. Tablo yoksa, tablonun LAW'da mevcut olmadığını belirten bir DCR dağıtım hatası alırsınız. Oluşturulan güvenlik duvarı tablosunun şeması burada bulunur: Windows Güvenlik Duvarı Şeması

Güvenlik duvarı günlükleri toplamak için veri toplama kuralı oluşturun

Veri toplama kuralı aşağıdakileri tanımlar:

- Azure İzleyici Aracısı'nın yeni olayları taradığı kaynak günlük dosyaları.

- Azure İzleyici'nin alma sırasında olayları dönüştürme şekli.

- Azure İzleyici'nin verileri gönderdiği hedef Log Analytics çalışma alanı ve tablosu.

Farklı bir bölgedeki veya kiracıdaki çalışma alanı dahil olmak üzere birden çok makineden Log Analytics çalışma alanlarına veri göndermek için bir veri toplama kuralı tanımlayabilirsiniz. Veri toplama kuralını Analytics çalışma alanınızla aynı bölgede oluşturun.

Not

Kiracılar arasında veri göndermek için önce Azure Lighthouse'ı etkinleştirmeniz gerekir.

Azure portalında veri toplama kuralı oluşturmak için:

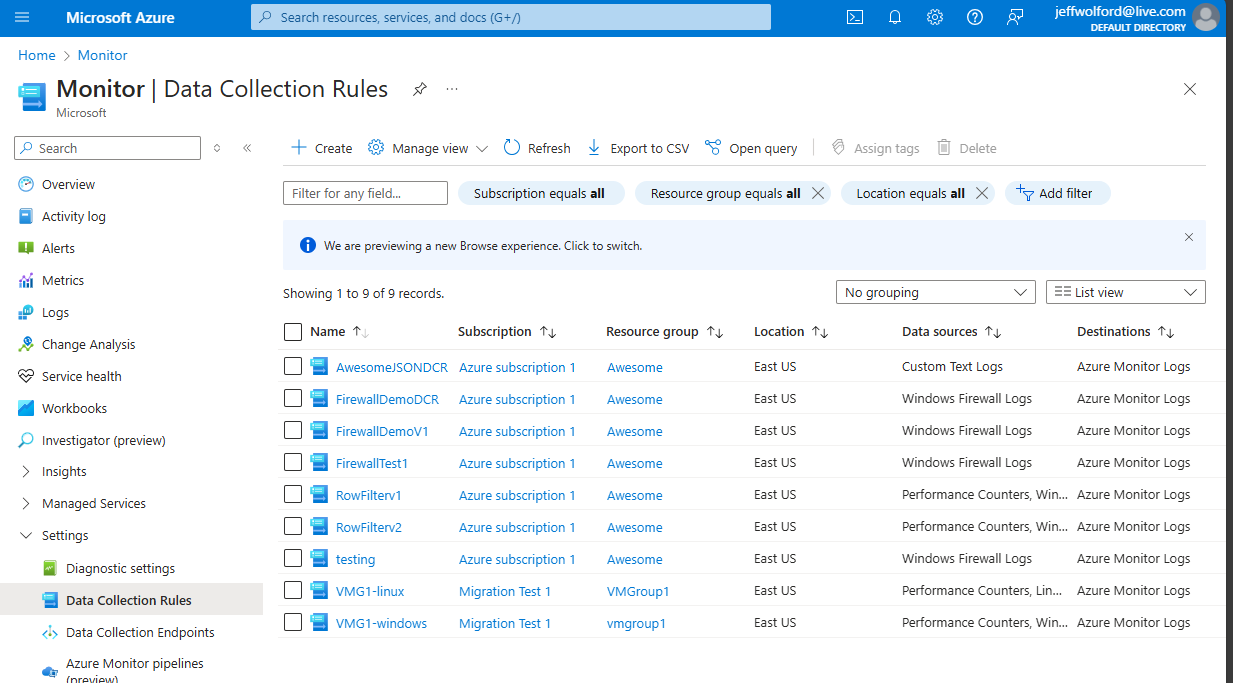

İzleyici menüsünde Veri Toplama Kuralları'nı seçin.

Yeni bir veri toplama kuralı ve ilişkilendirmeleri oluşturmak için Oluştur'u seçin.

Bir Kural adı girin ve Abonelik, Kaynak Grubu, Bölge ve Platform Türü belirtin:

- Bölge , DCR'nin nerede oluşturulacağını belirtir. Sanal makineler ve bunların ilişkilendirmeleri kiracıdaki herhangi bir abonelikte veya kaynak grubunda olabilir.

- Platform Türü , bu kuralın uygulanabileceği kaynak türünü belirtir. Özel seçeneği hem Windows hem de Linux türlerine izin verir. -Veri Toplama Bitiş Noktası , daha önce oluşturulmuş bir veri toplama bitiş noktasını seçin.

Kaynaklar sekmesinde: + Kaynak ekle'yi seçin ve kaynakları veri toplama kuralıyla ilişkilendirin. Kaynaklar sunucular için Sanal Makineler, Sanal Makine Ölçek Kümeleri ve Azure Arc olabilir. Azure portalı, henüz yüklü olmayan kaynaklara Azure İzleyici Aracısı'nı yükler.

Önemli

Portal, varsa mevcut kullanıcı tarafından atanan kimliklerle birlikte hedef kaynaklarda sistem tarafından atanan yönetilen kimliği etkinleştirir. İstekte kullanıcı tarafından atanan kimliği belirtmediğiniz sürece, mevcut uygulamalar için makine varsayılan olarak sistem tarafından atanan kimliği kullanır. Özel bağlantıları kullanarak ağ yalıtımına ihtiyacınız varsa, ilgili kaynaklar için aynı bölgeden mevcut uç noktaları seçin veya yeni bir uç nokta oluşturun.

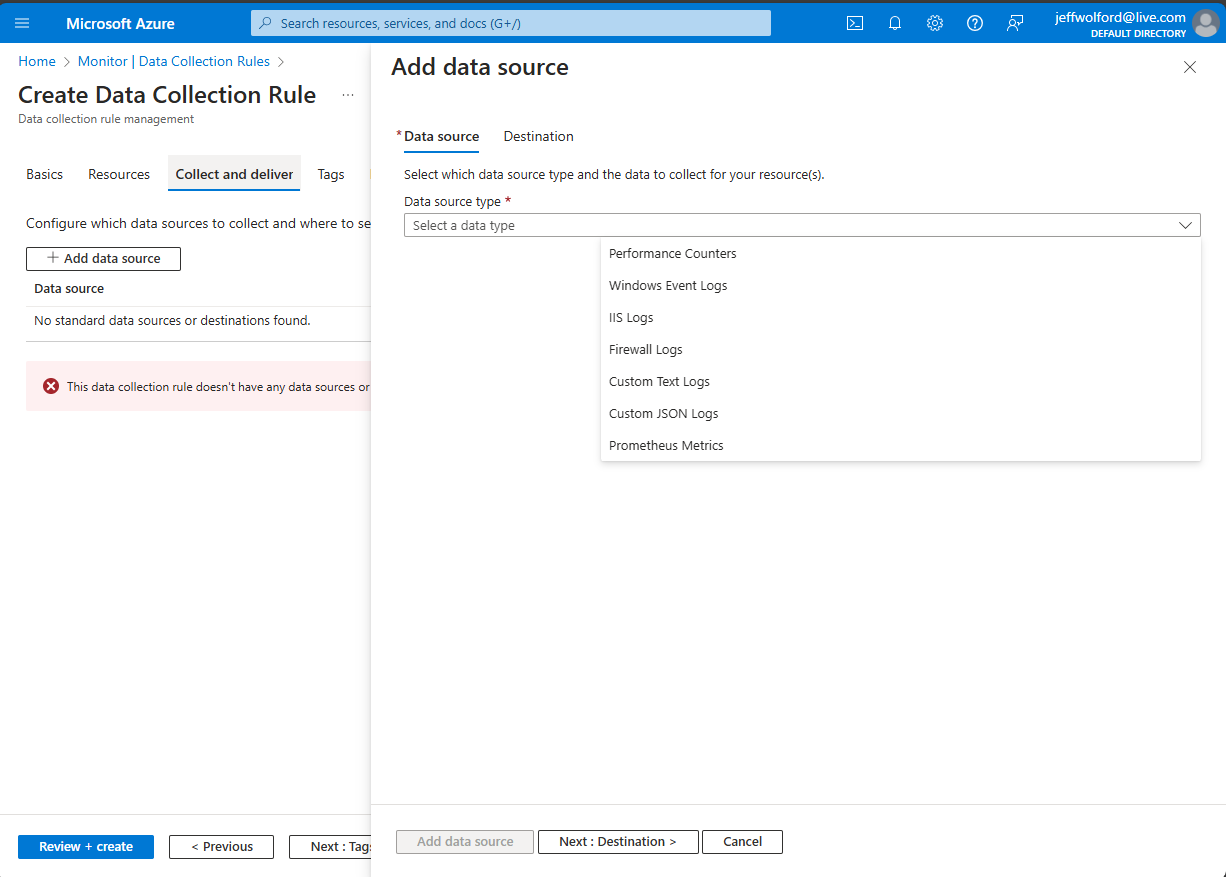

Veri kaynağı eklemek ve hedef ayarlamak için Veri kaynağı ekle ve teslim etme sekmesinde Veri kaynağı ekle'yi seçin.

Güvenlik Duvarı Günlükleri'ne tıklayın.

Hedef sekmesinde, veri kaynağı için bir hedef ekleyin.

Veri toplama kuralının ayrıntılarını ve sanal makine kümesiyle ilişkilendirmeyi gözden geçirmek için Gözden geçir + oluştur'u seçin.

Veri toplama kuralını oluşturmak için Oluştur'u seçin.

Not

Veri toplama kuralını oluşturduktan sonra verilerin hedeflere gönderilmesi 5 dakika kadar sürebilir.

Örnek günlük sorguları

Güvenlik duvarı günlük girdilerini konak www.contoso.com URL'sine göre sayın.

WindowsFirewall

| take 10

Sorun giderme

Güvenlik duvarı günlüklerinin toplanmasıyla ilgili sorunları gidermek için aşağıdaki adımları kullanın.

Azure İzleyici Aracısı sorun gidericisini çalıştırma

Yapılandırmanızı test etmek ve günlüklerinizi Microsoft ile paylaşmak için Azure İzleyici Aracısı Sorun Gidericisi'ni kullanın.

Güvenlik duvarı günlüklerinin alındığını denetleyin

Log Analytics'te aşağıdaki sorguyu çalıştırarak güvenlik duvarı günlükleriniz için herhangi bir kaydın toplanıp toplanmadığını denetleyerek başlayın. Sorgu kayıtları döndürmezse, olası nedenler için diğer bölümleri denetleyin. Bu sorgu son iki gün içindeki girdileri arar, ancak başka bir zaman aralığı için değiştirebilirsiniz.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

Güvenlik duvarı günlüklerinin oluşturulduğunu doğrulayın

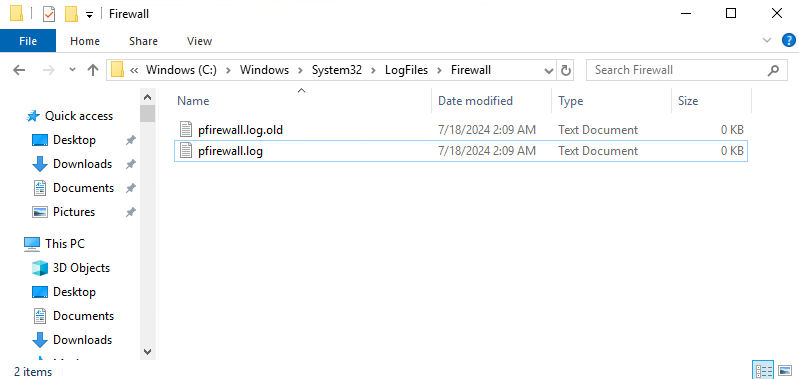

Günlük dosyalarının zaman damgalarına bakın ve günlük dosyalarında en son zaman damgalarının mevcut olduğunu görmek için en son zaman damgalarını açın. Güvenlik duvarı günlük dosyalarının varsayılan konumu C:\windows\system32\logfiles\firewall\pfirewall.log'dir.

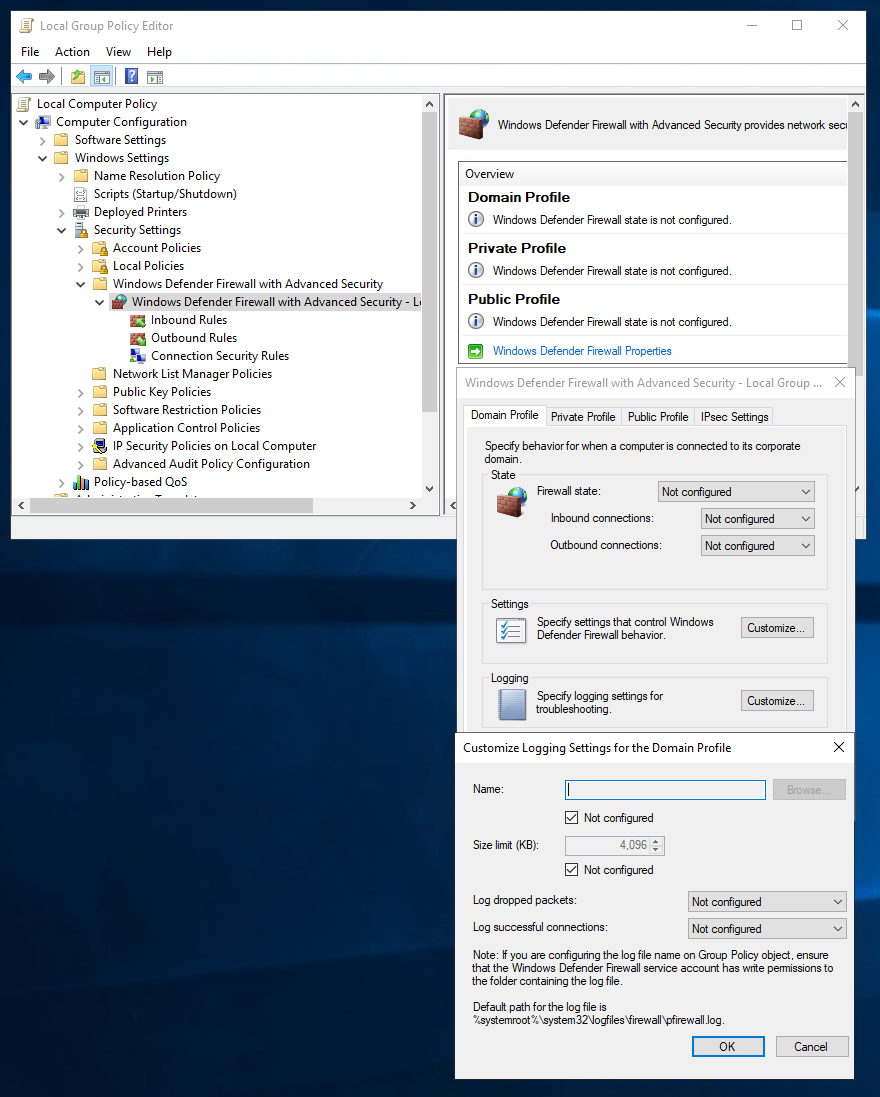

Günlüğü açmak için şu adımları izleyin.

- gpedit {follow the picture}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles logging droppedconnections enable

Sonraki adımlar

Aşağıdakiler hakkında daha fazla bilgi edinin: