NFS birimleri için Active Directory Etki Alanı Hizmetleri (AD DS) LDAP kimlik doğrulamasını etkinleştirme

NFS birimi oluşturduğunuzda , birim için genişletilmiş gruplarla LDAP özelliğini ( LDAP seçeneği) etkinleştirebilirsiniz. Bu özellik, Active Directory LDAP kullanıcılarının ve genişletilmiş grupların (en fazla 1024 grup) birimdeki dosyalara ve dizinlere erişmesini sağlar. LDAP'yi genişletilmiş gruplarla birlikte hem NFSv4.1 hem de NFSv3 birimleriyle kullanabilirsiniz.

Not

Varsayılan olarak, Active Directory LDAP sunucularında MaxPageSize öznitelik varsayılan olarak 1.000 olarak ayarlanır. Bu ayar, LDAP sorgularında 1.000'in üzerindeki grupların kesildiğini gösterir. Genişletilmiş gruplar için 1.024 değeriyle tam desteği etkinleştirmek için e MaxPageSizözniteliğinin 1.024 değerini yansıtacak şekilde değiştirilmesi gerekir. Bu değeri değiştirme hakkında bilgi için bkz . Ntdsutil.exe kullanarak Active Directory'de LDAP ilkesini görüntüleme ve ayarlama.

Azure NetApp Files, RPC üst bilgisinden değil LDAP ad hizmetinden genişletilmiş grupların getirilmelerini destekler. Azure NetApp Files, NFS protokol işlemleri için kullanıcı adları, sayısal kimlikler, gruplar ve grup üyelikleri gibi öznitelikleri sorgulayarak LDAP ile etkileşim kurar.

Ad arama ve genişletilmiş grupları getirme gibi işlemler için LDAP'nin kullanılacağı belirlendiğinde aşağıdaki işlem gerçekleşir:

- Azure NetApp Files, Azure NetApp Files AD yapılandırmasında belirtilen AD DS veya Microsoft Entra Domain Services LDAP sunucusuna bağlantı girişiminde bulunmak için LDAP istemci yapılandırması kullanır.

- Tanımlı AD DS veya Microsoft Entra Domain Services LDAP hizmet bağlantı noktası üzerinden TCP bağlantısı başarılı olursa, Azure NetApp Files LDAP istemcisi LDAP istemci yapılandırmasında tanımlanan kimlik bilgilerini kullanarak AD DS veya Microsoft Entra Domain Services LDAP sunucusuna (etki alanı denetleyicisi) "bağlamayı" (oturum açmayı) dener.

- Bağlama başarılı olursa, Azure NetApp Files LDAP istemcisi RFC 2307bis LDAP şemasını kullanarak AD DS veya Microsoft Entra Domain Services LDAP sunucusuna (etki alanı denetleyicisi) LDAP arama sorgusu yapar.

Aşağıdaki bilgiler sorgudaki sunucuya geçirilir:

- Temel/kullanıcı DN'si (arama kapsamını daraltmak için)

- Arama kapsamı türü (alt ağaç)

- Nesne sınıfı (

userposixAccountkullanıcılar veposixGroupgruplar için) - UID veya kullanıcı adı

- İstenen öznitelikler (

uid,uidNumbergidNumberkullanıcılar için veyagidNumbergruplar için)

- Kullanıcı veya grup bulunamazsa istek başarısız olur ve erişim reddedilir.

- İstek başarılı olursa, kullanıcı ve grup öznitelikleri gelecekte kullanılmak üzere önbelleğe alınır. Bu işlem, önbelleğe alınan kullanıcı veya grup öznitelikleriyle ilişkili sonraki LDAP sorgularının performansını artırır. Ayrıca AD DS veya Microsoft Entra Domain Services LDAP sunucusundaki yükü de azaltır.

Dikkat edilmesi gereken noktalar

LDAP'yi genişletilmiş gruplarla yalnızca birim oluşturma sırasında etkinleştirebilirsiniz. Bu özellik mevcut birimlerde geriye dönük olarak etkinleştirilemiyor.

Genişletilmiş gruplarla LDAP yalnızca Active Directory Etki Alanı Hizmetleri (AD DS) veya Microsoft Entra Domain Services ile desteklenir. OpenLDAP veya diğer üçüncü taraf LDAP dizin hizmetleri desteklenmez.

Microsoft Entra Domain Services kullanıyorsanız TLS üzerinden LDAP etkinleştirilmemelidir.

Birimi oluşturduktan sonra LDAP seçenek ayarını (etkin veya devre dışı) değiştiremezsiniz.

Aşağıdaki tabloda LDAP önbelleği için Yaşam Süresi (TTL) ayarları açıklanmaktadır. İstemci aracılığıyla bir dosyaya veya dizine erişmeye çalışmadan önce önbellek yenilenene kadar beklemeniz gerekir. Aksi takdirde, istemcide erişim veya izin reddedildi iletisi görüntülenir.

Önbellek Varsayılan Zaman Aşımı Grup üyeliği listesi 24 saat TTL Unix grupları 24 saat TTL, 1 dakikalık negatif TTL Unix kullanıcıları 24 saat TTL, 1 dakikalık negatif TTL Önbelleklerin Yaşam Süresi adlı belirli bir zaman aşımı süresi vardır. Zaman aşımı süresinden sonra, eski girdilerin oyalanmaması için girişler eskir. Negatif TTL değeri, mevcut olmayabilecek nesneler için LDAP sorgularından kaynaklanan performans sorunlarını önlemeye yardımcı olmak için başarısız olan bir aramanın bulunduğu yerdir.

Active Directory bağlantılarında LDAP ile yerel NFS kullanıcılarına izin ver seçeneği, yerel kullanıcılara zaman zaman ve geçici erişim sağlamayı amaçlar. Bu seçenek etkinleştirildiğinde LDAP sunucusundan kullanıcı kimlik doğrulaması ve arama çalışmayı durdurur ve Azure NetApp Files'ın desteklediği grup üyeliği sayısı 16 ile sınırlıdır. Bu nedenle, yerel kullanıcının LDAP özellikli birimlere erişmesi gerektiği durumlar dışında, bu seçeneği Active Directory bağlantılarında devre dışı bırakmalısınız. Bu durumda, birim için yerel kullanıcı erişimi gerekli olmadığında bu seçeneği devre dışı bırakmanız gerekir. Bkz. LDAP içeren yerel NFS kullanıcılarının yerel kullanıcı erişimini yönetme hakkında çift protokollü bir birime erişmesine izin verme.

Adımlar

LDAP birimleri, LDAP sunucu ayarları için bir Active Directory yapılandırması gerektirir. Azure portalında Active Directory bağlantılarını yapılandırmak için Active Directory bağlantıları gereksinimleri ve Active Directory bağlantısı oluşturma başlığındaki yönergeleri izleyin.

Not

Active Directory bağlantı ayarlarını yapılandırdığınızdan emin olun. Active Directory bağlantı ayarlarında belirtilen kuruluş biriminde (OU) bir bilgisayar hesabı oluşturulur. Ayarlar LDAP istemcisi tarafından Active Directory'nizle kimlik doğrulaması yapmak için kullanılır.

Active Directory LDAP sunucusunun Active Directory'de çalışır durumda olduğundan emin olun.

LDAP NFS kullanıcılarının LDAP sunucusunda bazı POSIX özniteliklerinin olması gerekir. LDAP kullanıcıları ve LDAP grupları için öznitelikleri aşağıdaki gibi ayarlayın:

- LDAP kullanıcıları için gerekli öznitelikler:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - LDAP grupları için gerekli öznitelikler:

objectClass: group, posixGroup,

gidNumber: 555

için

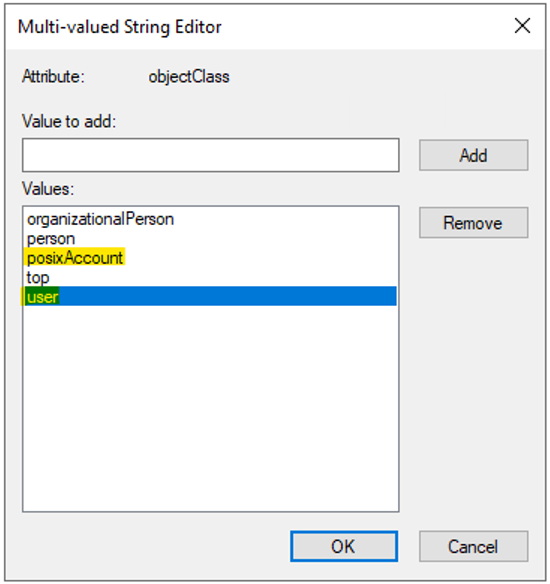

objectClassbelirtilen değerler ayrı girdilerdir. Örneğin, Çok Değerli Dize Düzenleyicisi'nde LDAPobjectClasskullanıcıları için aşağıdaki gibi ayrı değerler (userveposixAccount) belirtilebilir:Not

POSIX öznitelikleri doğru ayarlanmamışsa, kullanıcı ve grup arama işlemleri başarısız olabilir ve kullanıcılar NFS birimlerine

nobodyerişirken olarak sıkıştırılabilir.

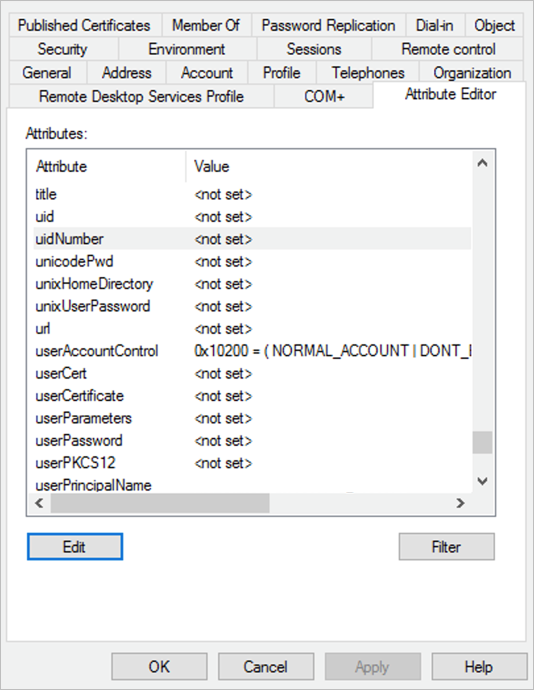

ACTIVE DIRECTORY KULLANıCıLARı VE BILGISAYARLARı MMC ek bileşenini kullanarak POSIX özniteliklerini yönetebilirsiniz. Aşağıdaki örnekte Active Directory Öznitelik Düzenleyicisi gösterilmektedir. Ayrıntılar için bkz . Access Active Directory Öznitelik Düzenleyicisi .

- LDAP kullanıcıları için gerekli öznitelikler:

LDAP ile tümleşik bir NFSv4.1 Linux istemcisi yapılandırmak istiyorsanız bkz . Azure NetApp Files için NFS istemcisi yapılandırma.

LDAP özellikli birimleriniz NFSv4.1 kullanıyorsa, dosyayı yapılandırmak için NFSv4.1 Kimlik etki alanını yapılandırma başlığındaki

/etc/idmapd.confyönergeleri izleyin.NetApp hesabınızdaki Active Directory Bağlan ion'da yapılandırılan etki alanında ayarlamanız

Domain/etc/idmapd.confgerekir. Örneğin, NetApp hesabında yapılandırılan etki alanıysacontoso.comdeğerini ayarlayınDomain = contoso.com.Ardından hizmeti ana bilgisayarınızda yeniden başlatmanız

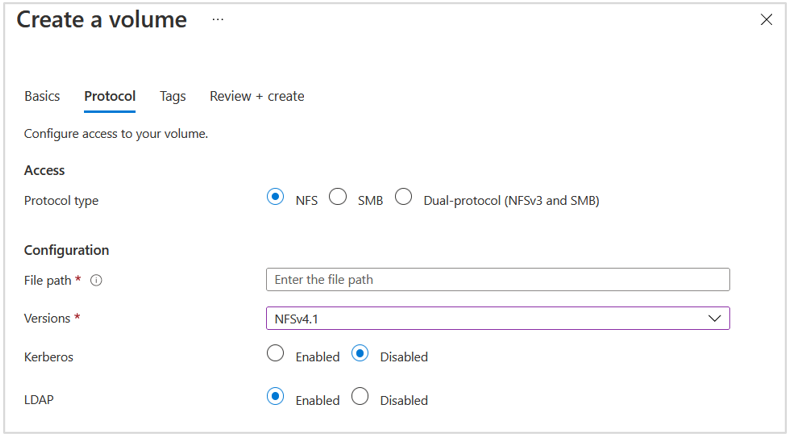

rpcbindveya konağı yeniden başlatmanız gerekir.NFS birimi oluşturmak için Azure NetApp Files için NFS birimi oluşturma bölümünde yer alan adımları izleyin. Birim oluşturma işlemi sırasında, Protokol sekmesinin altında LDAP seçeneğini etkinleştirin.

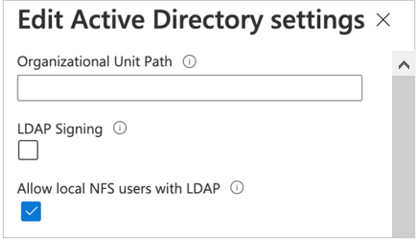

İsteğe bağlı - Windows LDAP sunucusunda bulunmayan yerel NFS istemci kullanıcılarının, genişletilmiş grupların etkinleştirildiği LDAP içeren bir NFS birimine erişmesini sağlayabilirsiniz. Bunu yapmak için LDAP ile yerel NFS kullanıcılarına izin ver seçeneğini aşağıdaki gibi etkinleştirin:

- Active Directory bağlantıları'nı seçin. Mevcut bir Active Directory bağlantısında bağlam menüsünü (üç nokta

…) seçin ve Düzenle'yi seçin. - Görüntülenen Active Directory ayarlarını düzenle penceresinde LDAP ile yerel NFS kullanıcılarına izin ver seçeneğini belirleyin.

- Active Directory bağlantıları'nı seçin. Mevcut bir Active Directory bağlantısında bağlam menüsünü (üç nokta

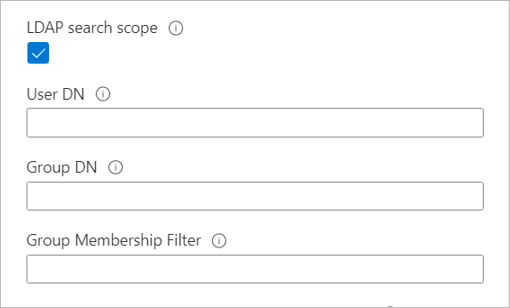

İsteğe bağlı - Büyük topolojileriniz varsa ve Unix güvenlik stilini çift protokollü bir birimle veya genişletilmiş gruplarla LDAP ile kullanıyorsanız, Azure NetApp Files için Linux istemcilerinde "erişim reddedildi" hatalarını önlemek için LDAP Arama Kapsamı seçeneğini kullanabilirsiniz.

LDAP Arama Kapsamı seçeneği Active Directory Bağlan ions sayfası aracılığıyla yapılandırılır.

Büyük topolojiler için LDAP sunucusundan kullanıcıları ve grubu çözmek için Active Directory Bağlan ions sayfasında Kullanıcı DN, Grup DN ve Grup Üyeliği Filtresi seçeneklerinin değerlerini aşağıdaki gibi ayarlayın:

- İç içe Kullanıcı DN'sini ve Grup DN'sini

OU=subdirectory,OU=directory,DC=domain,DC=combiçiminde belirtin. - Grup Üyeliği Filtresi'ni biçiminde

(gidNumber=*)belirtin. - Kullanıcı 256'dan fazla grubun üyesiyse yalnızca 256 grup listelenir.

- Hatalarla karşılaşırsanız LDAP birimleri için hatalara bakın.

- İç içe Kullanıcı DN'sini ve Grup DN'sini

Sonraki adımlar

- Azure NetApp Files için NFS birimi oluşturma

- Active Directory bağlantıları oluşturma ve yönetme

- NFSv4.1 etki alanını yapılandırma

- Azure NetApp Files için NFS istemcisini yapılandırma

- Azure NetApp Files için birim hataları giderme

- Azure NetApp Files için Active Directory bağlantılarını değiştirme

- NFS grup üyeliklerini ve ek grupları anlama