Azure SignalR Hizmeti için yönetilen kimlikler

Azure SignalR Hizmeti'da, Microsoft Entra Id'den yönetilen kimlik kullanarak şunları yapabilirsiniz:

- Erişim belirteçlerini alın.

- Azure Key Vault'ta gizli dizilere erişme.

Hizmet yalnızca bir yönetilen kimliği destekler. Sistem tarafından atanan veya kullanıcı tarafından atanan bir kimlik oluşturabilirsiniz. Sistem tarafından atanan kimlik, Azure SignalR Hizmeti örneğine ayrılmıştır ve örneği sildiğinizde silinir. Kullanıcı tarafından atanan kimlik, Azure SignalR Hizmeti kaynağınızdan bağımsız olarak yönetilir.

Bu makalede, Azure SignalR Hizmeti için yönetilen kimlik oluşturma ve sunucusuz senaryolarda bu kimliğin nasıl kullanılacağı gösterilmektedir.

Önkoşullar

Yönetilen kimlik kullanmak için aşağıdaki öğelere sahip olmanız gerekir:

- Azure aboneliği. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- bir Azure SignalR Hizmeti kaynağı.

- Azure Key Vault kaynağı gibi erişmek istediğiniz yukarı akış kaynakları.

- bir Azure İşlevleri uygulaması (işlev uygulaması).

Azure SignalR Hizmeti yönetilen kimlik ekleme

Azure portalında veya Azure CLI'da Azure SignalR Hizmeti yönetilen kimlik ekleyebilirsiniz. Bu makalede, Azure portalında Azure SignalR Hizmeti yönetilen kimlik ekleme adımları gösterilmektedir.

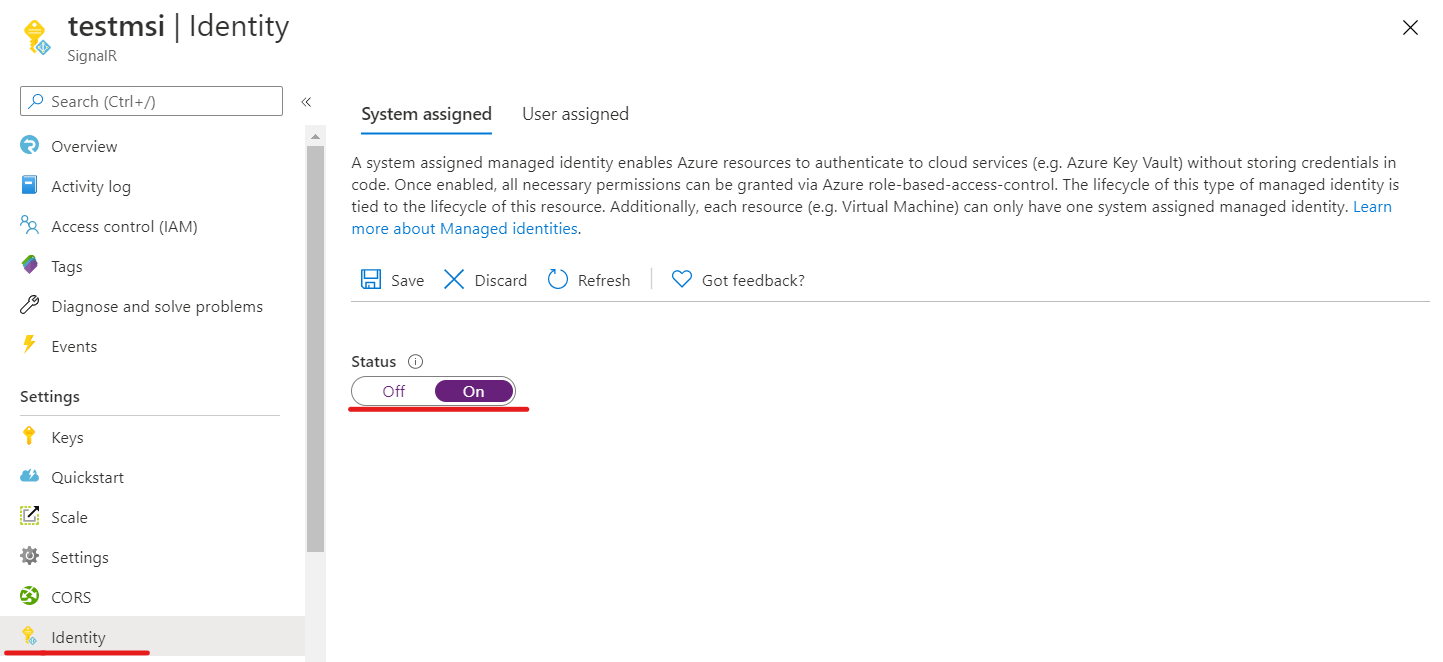

Sistem tarafından atanan kimlik ekleme

Azure SignalR Hizmeti örneğinize sistem tarafından atanan bir yönetilen kimlik eklemek için:

Azure portalında Azure SignalR Hizmeti örneğinize göz atın.

Kimlik öğesini seçin.

Sistem tarafından atanan sekmesinde Durum'a Açık olarak geçin.

Kaydet'i seçin.

Değişikliği onaylamak için Evet'i seçin.

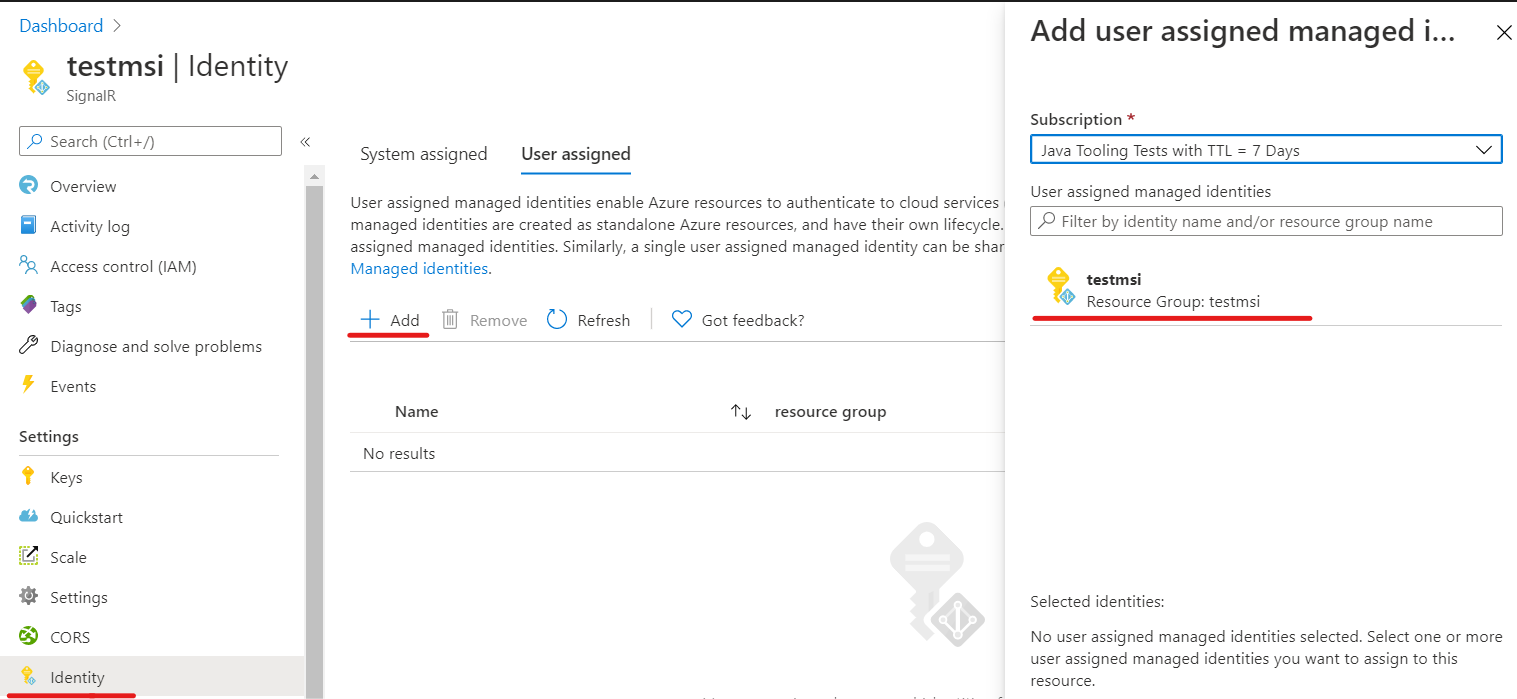

Kullanıcı tarafından atanan kimlik ekleme

Azure SignalR Hizmeti örneğinize kullanıcı tarafından atanan bir kimlik eklemek için, kimliği oluşturmanız ve ardından hizmete eklemeniz gerekir.

Bu yönergelere göre kullanıcı tarafından atanan bir yönetilen kimlik kaynağı oluşturun.

Azure portalında Azure SignalR Hizmeti örneğinize göz atın.

Kimlik öğesini seçin.

Kullanıcı tarafından atanan sekmesinde Ekle'yi seçin.

Kullanıcı tarafından atanan yönetilen kimlikler açılan menüsünde kimliği seçin.

Ekle'yi seçin.

Sunucusuz senaryolarda yönetilen kimlik kullanma

Azure SignalR Hizmeti tam olarak yönetilen bir hizmettir. Erişim belirteci almak için yönetilen kimlik kullanır. Sunucusuz senaryolarda hizmet, erişim belirtecini yukarı akış isteğinde Authorization üst bilgisine ekler.

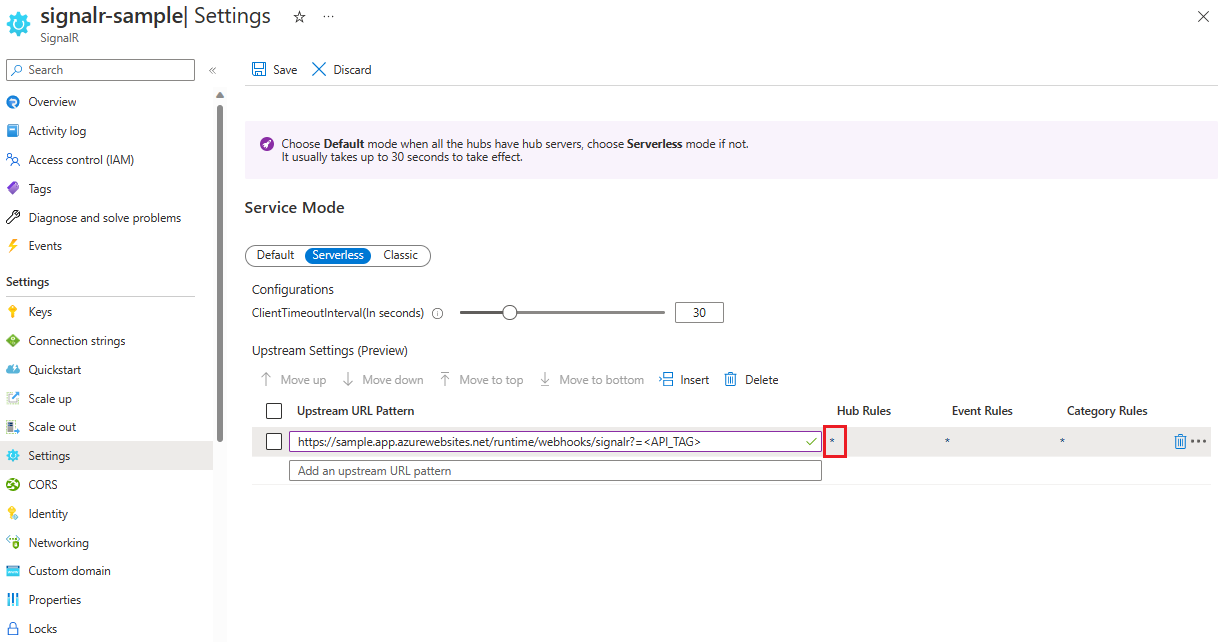

Yukarı akış ayarlarında yönetilen kimlik kimlik doğrulamasını etkinleştirme

Azure SignalR Hizmeti örneğinize sistem tarafından atanan bir kimlik veya kullanıcı tarafından atanan kimlik ekledikten sonra, yukarı akış uç noktası ayarlarında yönetilen kimlik kimlik doğrulamasını etkinleştirebilirsiniz:

Azure portalında Azure SignalR Hizmeti örneğinize göz atın.

Menüden Ayarlar'ı seçin.

Sunucusuz hizmet modunu seçin.

Yukarı akış URL'si deseni ekle metin kutusuna yukarı akış uç noktası URL'si desenini girin. Bkz. URL şablonu ayarları.

Yukarı Akış Ayarı Ekle'yi seçin ve ardından herhangi bir yıldız işareti seçin.

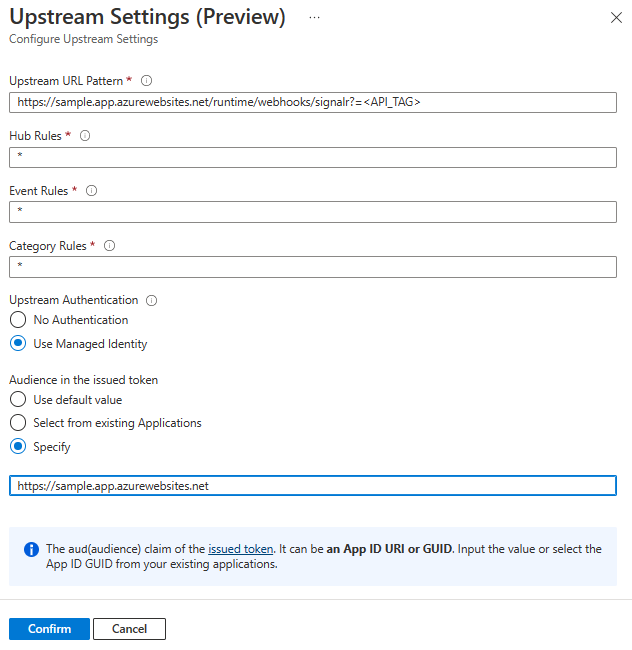

Yukarı Akış Ayarları'nda yukarı akış uç noktası ayarlarınızı yapılandırın.

Yönetilen kimlik kimlik doğrulaması ayarlarında, verilen belirteçteki hedef kitle için hedef kaynağı belirtebilirsiniz. Kaynak, elde edilen erişim belirtecinde bir

audtalep haline gelir ve bu, yukarı akış uç noktalarınızda doğrulamanın bir parçası olarak kullanılabilir. Kaynak aşağıdaki biçimlerden birinde olabilir:- Hizmet sorumlusunun uygulama (istemci) kimliği.

- Hizmet sorumlusunun Uygulama Kimliği URI'si.

Önemli

Boş kaynağın kullanılması, bir belirteç hedeflerini Microsoft Graph'a harekete geçirin. Bugün olduğu gibi, Microsoft Graph belirteç şifrelemesini etkinleştirir, bu nedenle uygulamanın Microsoft Graph dışında bir belirtecin kimliğini doğrulaması için kullanılamaz. Yaygın uygulamada her zaman yukarı akış hedefinizi temsil eden bir hizmet sorumlusu oluşturmanız gerekir. Ayrıca, oluşturduğunuz hizmet sorumlusunun Uygulama Kimliği veya Uygulama Kimliği URI'sini ayarlayın.

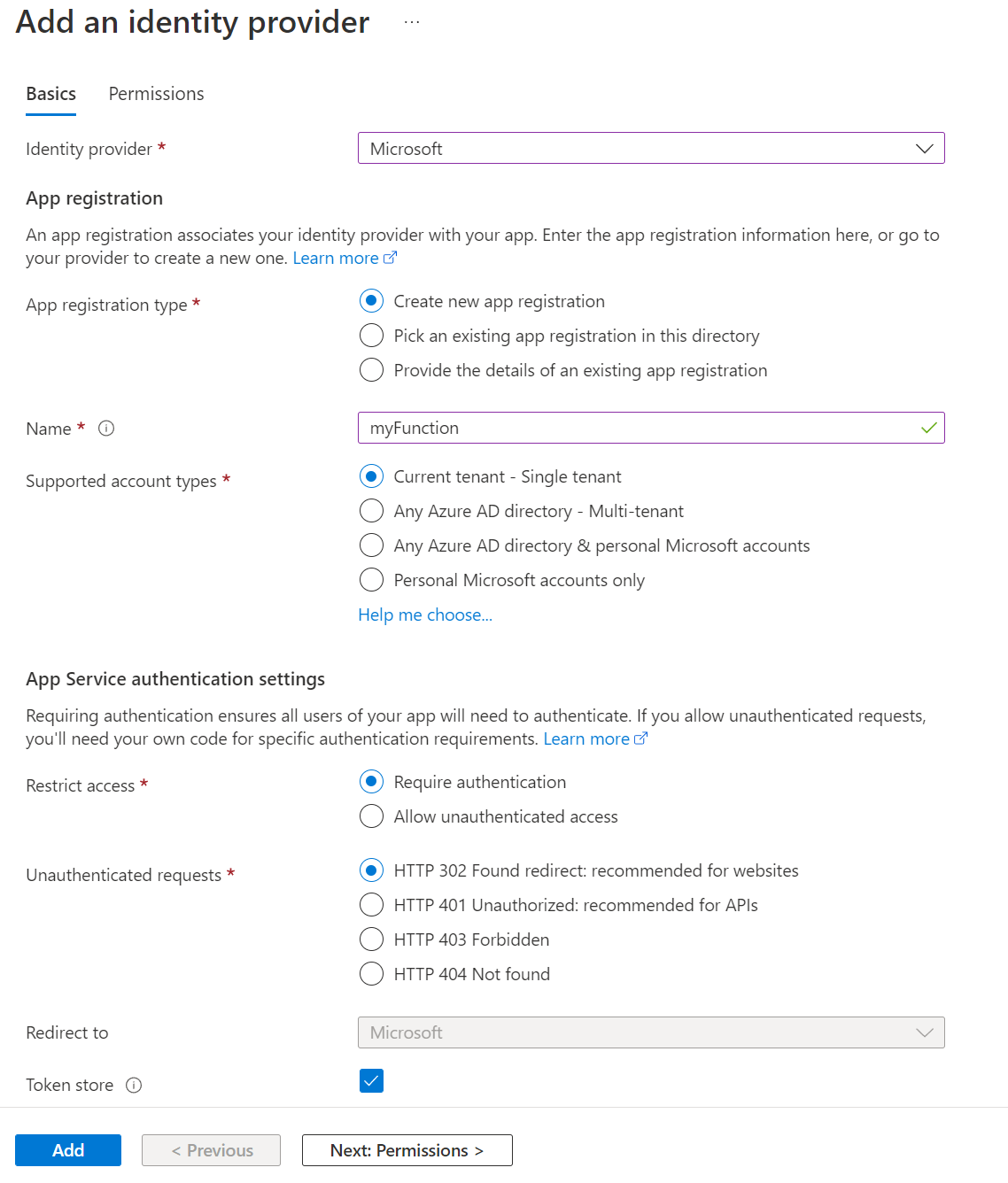

İşlev uygulamasında kimlik doğrulaması

Azure portalını kullanarak kod değişikliği yapmadan işlev uygulaması için erişim doğrulamasını kolayca ayarlayabilirsiniz:

Azure portalında işlev uygulamasına gidin.

Menüden Kimlik Doğrulaması'nı seçin.

Kimlik sağlayıcısı ekle'yi seçin.

Temel Bilgiler sekmesinde, Kimlik sağlayıcısı açılan listesinde Microsoft'u seçin.

İsteğin kimliği doğrulanmadığında gerçekleştirilen eylem bölümünde Microsoft Entra Id ile oturum aç'ı seçin.

Yeni kayıt oluşturma seçeneği varsayılan olarak seçilidir. Kaydın adını değiştirebilirsiniz. Microsoft Entra sağlayıcısını etkinleştirme hakkında daha fazla bilgi için bkz. App Service'inizi veya Azure İşlevleri uygulamanızı Microsoft Entra Id oturum açma özelliğini kullanacak şekilde yapılandırma.

Azure SignalR Hizmeti gidin ve sistem tarafından atanan kimlik veya kullanıcı tarafından atanan kimlik ekleme adımlarını izleyin.

Azure SignalR Hizmeti Yukarı akış ayarları'na gidin ve Ardından Yönetilen Kimliği Kullan'ı ve Mevcut Uygulamalardan Seçin'i seçin. Daha önce oluşturduğunuz uygulamayı seçin.

Bu ayarları yapılandırdıktan sonra işlev uygulaması üst bilgide erişim belirteci olmayan istekleri reddeder.

Erişim belirteçlerini doğrulama

WebApp veya Azure İşlevi kullanmıyorsanız belirteci de doğrulayabilirsiniz.

Üst bilgideki Authorization belirteç Microsoft kimlik platformu erişim belirtecidir.

Erişim belirteçlerini doğrulamak için uygulamanız hedef kitleyi ve imzalama belirteçlerini de doğrulamalıdır. Bu belirteçlerin OpenID bulma belgesindeki değerlerle doğrulanması gerekir. Bir örnek için belgenin kiracıdan bağımsız sürümüne bakın.

Microsoft Entra ara yazılımının erişim belirteçlerini doğrulamaya yönelik yerleşik özellikleri vardır. İstediğiniz dilde bir kod bulmak için Microsoft kimlik platformu kod örneklerine göz atabilirsiniz.

Belirteç doğrulamanın nasıl işleneceğini gösteren kitaplıklar ve kod örnekleri kullanılabilir. JSON Web Belirteci (JWT) doğrulaması için çeşitli açık kaynak iş ortağı kitaplıkları da kullanılabilir. Neredeyse her platform ve dil için en az bir seçenek vardır. Microsoft Entra kimlik doğrulama kitaplıkları ve kod örnekleri hakkında daha fazla bilgi için bkz. kimlik doğrulama kitaplıklarını Microsoft kimlik platformu.

Key Vault başvurusu için yönetilen kimlik kullanma

Azure SignalR Hizmeti yönetilen kimliği kullanarak gizli dizileri almak için Key Vault'a erişebilir.

- Azure SignalR Hizmeti örneğinize sistem tarafından atanan bir kimlik veya kullanıcı tarafından atanan kimlik ekleyin.

- Key Vault'taki erişim ilkelerinde yönetilen kimlik için gizli dizi okuma izni verin. Bkz . Azure portalını kullanarak Key Vault erişim ilkesi atama.

Şu anda bu özelliği kullanarak yukarı akış URL düzenindeki bir gizli diziye başvurabilirsiniz.