Sanal makine uzaktan erişimini planlama

Bu makalede, Azure giriş bölgeleri mimarisinde dağıtılan sanal makinelere (VM) uzaktan erişim sağlamaya yönelik önerilen yönergeler açıklanmaktadır.

Azure, VM'lere uzaktan erişim sağlamak için farklı teknolojiler sunar:

- Bir hizmet olarak platform (PaaS) çözümü olan Azure Bastion, vm'lere tarayıcı üzerinden erişmeye yönelik veya şu anda Windows iş istasyonlarındaki yerel SSH/RDP istemcisi üzerinden önizleme aşamasındadır

- Bulut için Microsoft Defender aracılığıyla tam zamanında (JIT) erişim sağlanır

- Azure ExpressRoute ve VPN'ler gibi karma bağlantı seçenekleri

- Doğrudan VM'ye veya Azure genel yük dengeleyici aracılığıyla NAT kuralı aracılığıyla eklenen genel IP

Hangi uzaktan erişim çözümünün en uygun olduğu, ölçek, topoloji ve güvenlik gereksinimleri gibi faktörlere bağlıdır.

Tasarımla ilgili dikkat edilecek noktalar

- Kullanılabilir olduğunda, şirket içinden Windows ve Linux Azure VM'lerine uzaktan erişim sağlamak için ExpressRoute veya S2S/P2S VPN bağlantıları aracılığıyla Azure sanal ağlarına mevcut karma bağlantıyı kullanabilirsiniz.

- NSG'ler, Azure VM'lerine yönelik SSH/RDP bağlantılarının güvenliğini sağlamak için kullanılabilir.

- JIT, başka bir altyapı dağıtmak zorunda kalmadan İnternet üzerinden uzaktan SSH/RDP erişimine izin verir.

- JIT erişimiyle ilgili bazı kullanılabilirlik sınırlamaları vardır.

- JIT erişimi, Azure Güvenlik Duvarı Yöneticisi tarafından denetlenen Azure güvenlik duvarları tarafından korunan VM'ler için kullanılamaz.

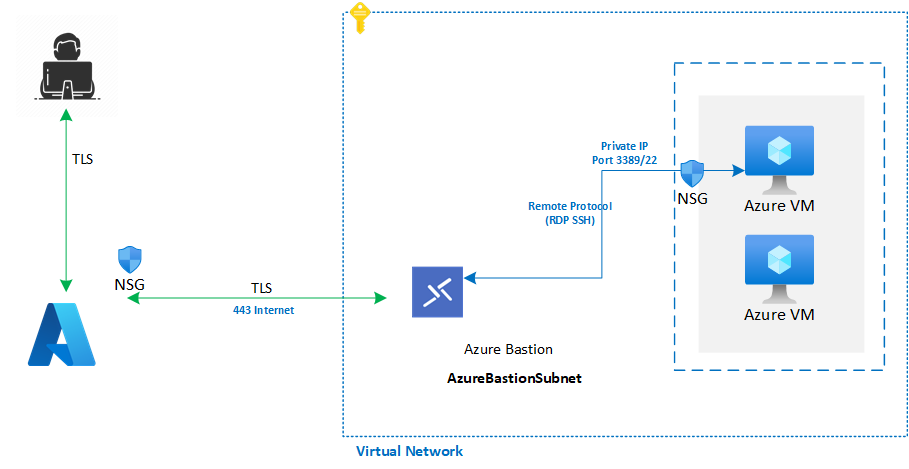

- Azure Bastion ek bir denetim katmanı sağlar. Sanal makinelerinize doğrudan Azure portalından veya güvenli bir TLS kanalı üzerinden önizlemede yerel istemciden güvenli ve sorunsuz RDP/SSH bağlantısı sağlar. Azure Bastion ayrıca hibrit bağlantı gereksinimini de azaltır.

- Azure Bastion yapılandırma ayarları hakkında bölümünde açıklandığı gibi gereksinimlerinize göre kullanılacak uygun Azure Bastion SKU'yu göz önünde bulundurun.

- Hizmetle ilgili sık sorulan soruların yanıtları için Azure Bastion SSS bölümünü gözden geçirin.

- Kerberos kimlik doğrulaması ile Azure Bastion, hem etki alanı denetleyicilerinin hem de Azure Bastion'ın aynı sanal ağda yer almalarını gerektirir. Daha fazla bilgi için bkz . Azure Bastion Kerberos kimlik doğrulaması.

- Azure Bastion, Azure Sanal WAN topolojisinde kullanılabilir ancak bazı sınırlamalar vardır:

- Azure Bastion, Sanal WAN sanal hub'ının içinde dağıtılamaz.

- Azure Bastion SKU'yu

Standardkullanmalıdır ve ayrıca özelliğinIP based connectionAzure Bastion kaynağında etkinleştirilmesi gerekir, Bkz . Azure Bastion IP tabanlı bağlantı belgeleri - Azure Bastion, bir Sanal WAN bağlı herhangi bir uç sanal ağına, Sanal Makineler, kendi içinde veya aynı Sanal WAN bağlı diğer sanal ağlara, ilişkili hub'ları aracılığıyla, Sanal WAN sanal ağ bağlantıları aracılığıyla dağıtılabilir; yönlendirmenin doğru yapılandırılmasını sağlar.

İpucu

Azure Bastion IP tabanlı bağlantı, Azure Bastion kaynağı ile bağlanmak istediğiniz makine arasında karma bağlantı kurulmasını sağlayarak şirket içi makinelere de bağlantı sağlar. Bkz. Portal üzerinden belirtilen özel IP adresi aracılığıyla vm'ye bağlanma

Tasarım önerileri

- Şirket içinden ExpressRoute veya VPN bağlantıları aracılığıyla erişilebilen Azure VM'lerine uzaktan erişim sağlamak için mevcut ExpressRoute veya VPN bağlantısını kullanın.

- İnternet üzerinden Sanal Makineler uzaktan erişimin gerekli olduğu Sanal WAN tabanlı bir ağ topolojisinde:

- Azure Bastion, ilgili VM'lerin her uç sanal ağına dağıtılabilir.

- İsterseniz, Şekil 1'de gösterildiği gibi Sanal WAN topolojinizde tek bir uçta merkezi bir Azure Bastion örneği dağıtmayı da seçebilirsiniz. Bu yapılandırma, ortamınızda yönetecek Azure Bastion örneklerinin sayısını azaltır. Bu senaryo, Azure Bastion aracılığıyla Windows ve Linux VM'lerinde oturum açan kullanıcıların Azure Bastion kaynağında ve seçilen uç sanal ağında okuyucu rolüne sahip olmasını gerektirir. Bazı uygulamalarda bunu kısıtlayan veya engelleyen güvenlik veya uyumluluk konuları olabilir.

- İnternet üzerinden Azure Sanal Makineler uzaktan erişimin gerekli olduğu merkez-uç ağ topolojisinde:

- Merkez sanal ağında tek bir Azure Bastion konağı dağıtılabilir ve bu da sanal ağ eşlemesi aracılığıyla uç sanal ağlarındaki Azure VM'lerine bağlantı sağlayabilir. Bu yapılandırma, ortamınızda yönetecek Azure Bastion örneklerinin sayısını azaltır. Bu senaryo, Azure Bastion aracılığıyla Windows ve Linux VM'lerinde oturum açan kullanıcıların Azure Bastion kaynağında ve merkez sanal ağında okuyucu rolüne sahip olmasını gerektirir. Bazı uygulamalarda güvenlik veya uyumluluk konusunda dikkat edilmesi gerekenler olabilir. Bkz. Şekil 2.

- Ortamınız kullanıcılara Azure Bastion kaynağında ve merkez sanal ağında okuyucu rol tabanlı erişim denetimi (RBAC) rolü verme izni vermeyebilir. Uç sanal ağı içindeki VM'lere bağlantı sağlamak için Azure Bastion Basic veya Standard kullanın. Uzaktan erişim gerektiren her uç sanal ağına ayrılmış bir Azure Bastion örneği dağıtın. Bkz. Şekil 3.

- Azure Bastion'ı ve bağlantı sağladığı VM'leri korumak için NSG kurallarını yapılandırın. Azure Bastion'da VM'ler ve NSG'lerle çalışma başlığındaki yönergeleri izleyin.

- Merkezi Log Analytics çalışma alanına gönderilecek Azure Bastion tanılama günlüklerini yapılandırın. Azure Bastion kaynak günlüklerini etkinleştirme ve bunlarla çalışma başlığındaki yönergeleri izleyin.

- Azure Bastion aracılığıyla VM'lere bağlanan kullanıcılar veya gruplar için gerekli RBAC rol atamalarının yapıldığından emin olun.

- Linux VM'lerine SSH aracılığıyla bağlanıyorsanız Azure Key Vault'ta depolanan özel anahtarı kullanarak bağlanma özelliğini kullanın.

- Acil durum kırılacak erişim gibi belirli gereksinimleri karşılamak için Azure Bastion ve ExpressRoute veya VPN erişimi dağıtın.

- Doğrudan VM'lere bağlı genel IP'ler aracılığıyla Windows ve Linux VM'lerine uzaktan erişim önerilmez. Uzaktan erişim, katı NSG kuralları ve güvenlik duvarı olmadan asla dağıtılmamalıdır.

Şekil 1: Azure Sanal WAN topolojisi.

Şekil 2: Azure merkez-uç topolojisi.

Şekil 3: Azure tek başına sanal ağ topolojisi.