Veri erişimi yapılandırmasını etkinleştirme

Bu makalede, Azure Databricks yöneticileri tarafından kullanıcı arabirimi kullanılarak tüm SQL ambarları için gerçekleştirilen veri erişim yapılandırmaları açıklanmaktadır.

Not

Çalışma alanınız Unity Kataloğu için etkinleştirildiyse, bu makaledeki adımları gerçekleştirmeniz gerekmez. Unity Kataloğu varsayılan olarak SQL ambarlarını destekler.

Databricks, örnek profilleri yerine bulut nesne depolamasına bağlanmak için Unity Kataloğu birimlerinin veya dış konumların kullanılmasını önerir. Unity Kataloğu, hesabınızdaki birden çok çalışma alanında veri erişimini yönetmek ve denetlemek için merkezi bir yer sağlayarak verilerinizin güvenliğini ve idaresini basitleştirir. Bkz . Unity Kataloğu nedir? ve Dış konumları kullanma önerileri.

REST API kullanarak tüm SQL ambarlarını yapılandırmak için bkz . SQL Ambarları API'si.

Önemli

Bu ayarların değiştirilmesi, çalışan tüm SQL ambarlarını yeniden başlatır.

Verilere erişimi etkinleştirme hakkında genel bir genel bakış için bkz . Erişim denetim listeleri.

Gereksinimler

- Tüm SQL ambarlarının ayarlarını yapılandırmak için Azure Databricks çalışma alanı yöneticisi olmanız gerekir.

Hizmet sorumlusunu yapılandırma

HIZMET sorumlularını kullanarak SQL ambarlarınızın Azure Data Lake Storage 2. Nesil depolama hesabına erişimini yapılandırmak için şu adımları izleyin:

Bir Microsoft Entra Id (eski adıyla Azure Active Directory) uygulamasını kaydedin ve aşağıdaki özellikleri kaydedin:

- Uygulama (istemci) kimliği: Microsoft Entra Id uygulamasını benzersiz olarak tanımlayan bir kimlik.

- Dizin (kiracı) Kimliği: Microsoft Entra Id örneğini (Azure Databricks'te dizin (kiracı) kimliği olarak adlandırılır) benzersiz olarak tanımlayan kimlik.

- İstemci gizli dizisi: Bu uygulama kaydı için oluşturulan bir istemci gizli dizisinin değeri. Uygulama, kimliğini kanıtlamak için bu gizli dizeyi kullanır.

Depolama hesabınızda, önceki adımda kaydedilen uygulamaya depolama hesabına erişim vermek için bir rol ataması ekleyin.

Azure Key Vault destekli gizli dizi kapsamı veya Databricks kapsamlı gizli dizi kapsamı oluşturun ve kapsam adı özelliğinin değerini kaydedin:

- Kapsam adı: Oluşturulan gizli dizi kapsamının adı.

Azure Key Vault kullanıyorsanız Gizli Diziler bölümüne gidin ve Bkz . Azure Key Vault destekli kapsamda gizli dizi oluşturma. Ardından, bu gizli dizinin "değer" alanını doldurmak için 1. Adımda elde ettiğiniz "istemci gizli dizisini" kullanın. Az önce seçtiğiniz gizli dizi adının kaydını tutun.

- Gizli dizi adı: Oluşturulan Azure Key Vault gizli dizisinin adı.

Databricks destekli kapsam kullanıyorsanız Databricks CLI kullanarak yeni bir gizli dizi oluşturun ve 1. Adımda elde ettiğiniz istemci gizli dizisini depolamak için bu gizli diziyi kullanın. Bu adımda girdiğiniz gizli anahtarın kaydını tutun.

- Gizli anahtar: Oluşturulan Databricks destekli gizli dizinin anahtarı.

Not

İsteğe bağlı olarak, 1. Adımda elde edilen istemci kimliğini depolamak için ek bir gizli dizi oluşturabilirsiniz.

Çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve açılan listeden Ayarlar'ı seçin.

İşlem sekmesine tıklayın.

SQL ambarları'nın yanındaki Yönet'e tıklayın.

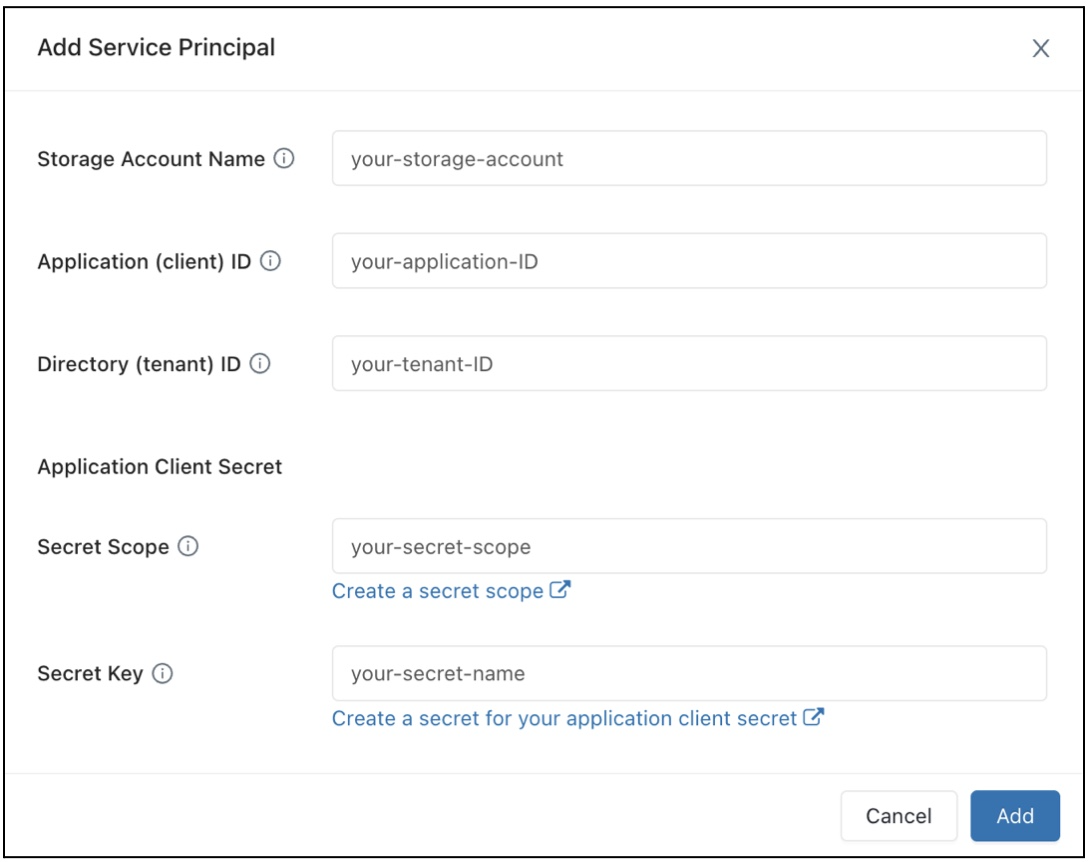

Veri Erişim Yapılandırması alanında Hizmet Sorumlusu Ekle düğmesine tıklayın.

Azure Data Lake Storage 2. Nesil depolama hesabınızın özelliklerini yapılandırın.

Ekle'yi tıklatın.

Veri Erişim Yapılandırması metin kutusuna yeni girdilerin eklendiğini göreceksiniz.

Kaydet'e tıklayın.

Veri Erişim Yapılandırması metin kutusu girişlerini doğrudan da düzenleyebilirsiniz.

SQL ambarları için veri erişim özelliklerini yapılandırma

Tüm ambarları veri erişim özellikleriyle yapılandırmak için:

Çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve açılan listeden Ayarlar'ı seçin.

İşlem sekmesine tıklayın.

SQL ambarları'nın yanındaki Yönet'e tıklayın.

Veri Erişim Yapılandırması metin kutusunda meta veri deposu özelliklerini içeren anahtar-değer çiftlerini belirtin.

Önemli

Spark yapılandırma özelliğini, gizli dizi değerini Spark olarak göstermeden gizli dizi değerine ayarlamak için değerini olarak

{{secrets/<secret-scope>/<secret-name>}}ayarlayın. değerini gizli dizi kapsamıyla ve<secret-name>gizli dizi adıyla değiştirin<secret-scope>. Değerin ile{{secrets/başlaması ve ile}}bitmesi gerekir. Bu söz dizimi hakkında daha fazla bilgi için bkz . Spark yapılandırma özelliğinde veya ortam değişkeninde gizli dizilere başvurmak için söz dizimi.Kaydet'e tıklayın.

Databricks Terraform sağlayıcısını ve databricks_sql_global_config kullanarak veri erişim özelliklerini de yapılandırabilirsiniz.

Desteklenen özellikler

ile

*biten bir giriş için, bu ön ek içindeki tüm özellikler desteklenir.Örneğin,

spark.sql.hive.metastore.*hem vespark.sql.hive.metastore.versionhem despark.sql.hive.metastore.jarsilespark.sql.hive.metastorebaşlayan diğer özelliklerin desteklendiğini gösterir.Değerleri hassas bilgiler içeren özellikler için, aşağıdaki söz dizimini kullanarak hassas bilgileri bir gizli dizide depolayabilir ve özelliğin değerini gizli dizi adı olarak ayarlayabilirsiniz:

secrets/<secret-scope>/<secret-name>.

SQL ambarları için aşağıdaki özellikler desteklenir:

spark.sql.hive.metastore.*spark.sql.warehouse.dirspark.hadoop.datanucleus.*spark.hadoop.fs.*spark.hadoop.hive.*spark.hadoop.javax.jdo.option.*spark.hive.*

Bu özellikleri ayarlama hakkında daha fazla bilgi için bkz . Dış Hive meta veri deposu.