Bulut için Microsoft Defender'deki diğer tehdit korumaları

Bulut için Microsoft Defender, yerleşik gelişmiş koruma planlarına ek olarak aşağıdaki tehdit koruması özelliklerini de sunar.

İpucu

Bulut için Defender tehdit koruma özelliklerini etkinleştirmek için uygun iş yüklerini içeren abonelikte gelişmiş güvenlik özelliklerini etkinleştirmeniz gerekir.

Azure ağ katmanı için tehdit koruması

Bulut ağ katmanı analizi için Defender'lar, Azure çekirdek yönlendiricileri tarafından toplanan paket üst bilgileri olan örnek IPFIX verilerini temel alır. Bulut için Defender, bu veri akışına bağlı olarak kötü amaçlı trafik etkinliklerini tanımlamak ve işaretlemek için makine öğrenmesi modellerini kullanır. Bulut için Defender, IP adreslerini zenginleştirmek için Microsoft Threat Intelligence veritabanını da kullanır.

Bazı ağ yapılandırmaları, Bulut için Defender şüpheli ağ etkinliğinde uyarı oluşturmasını kısıtlar. Bulut için Defender ağ uyarıları oluşturmak için aşağıdakilerden emin olun:

- Sanal makinenizin genel IP adresi vardır (veya genel IP adresi olan bir yük dengeleyicidedir).

- Sanal makinenizin ağ çıkış trafiği bir dış IDS çözümü tarafından engellenmez.

Azure ağ katmanı uyarılarının listesi için bkz. Uyarıların başvuru tablosu.

Diğer Microsoft hizmetleri güvenlik uyarılarını akışla aktar

Azure WAF uyarılarını Bulut için Defender görüntüleme

Önemli

Bu özellik 25 Eylül 2024'te kullanımdan kaldırılacaktır. Sentinel müşterileri için Azure Web Uygulaması Güvenlik Duvarı bağlayıcısını yapılandırabilirsiniz.

Azure Application Gateway, web uygulamalarınız için açıklardan yararlanmaya ve güvenlik açıklarına karşı merkezi koruma sağlayan bir web uygulaması güvenlik duvarı (WAF) sunar.

Web uygulamaları, yaygın olarak bilinen güvenlik açıklarından yararlanan kötü amaçlı saldırılar tarafından giderek daha fazla hedefleniyor. Application Gateway WAF, Open Web Application Security Projesi'nin Çekirdek Kural Kümesi 3.2 veya üzerini temel alır. WAF, yeni güvenlik açıklarına karşı korunmak için otomatik olarak güncelleştirilir.

WAF Güvenliği çözümü oluşturduysanız, WAF uyarılarınız başka yapılandırma olmadan Bulut için Defender akışı yapılır. WAF tarafından oluşturulan uyarılar hakkında daha fazla bilgi için bkz . Web uygulaması güvenlik duvarı CRS kural grupları ve kuralları.

Not

Yalnızca WAF v1 desteklenir ve Bulut için Microsoft Defender ile çalışır.

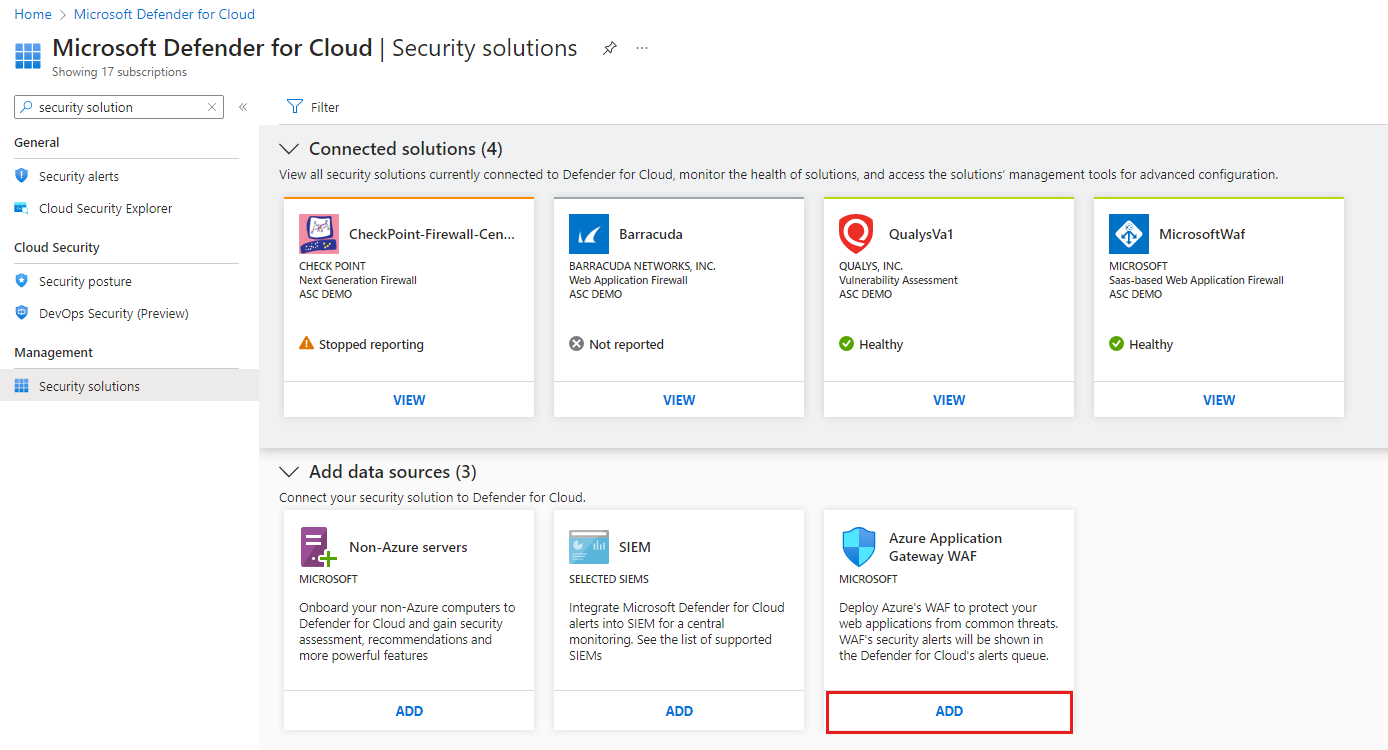

Azure'ın Application Gateway WAF'sini dağıtmak için aşağıdaki adımları uygulayın:

Azure portalından Bulut için Defender açın.

Bulut için Defender menüsünden Güvenlik çözümleri'ne tıklayın.

Veri kaynakları ekle bölümünde Azure Application Gateway WAF için Ekle'yi seçin.

Azure DDoS Koruması uyarılarını Bulut için Defender görüntüleme

Dağıtılmış hizmet reddi (DDoS) saldırılarının yürütülmesinin kolay olduğu bilinmektedir. Bunlar, özellikle de uygulamalarınızı buluta taşıyorsanız büyük bir güvenlik sorunu haline geldi. DDoS saldırısı, uygulamanın kaynaklarını tüketmeye çalışır ve bu da uygulamanın geçerli kullanıcılar tarafından kullanılamaz duruma gelmesini sağlar. DDoS saldırıları, İnternet üzerinden erişilebilen herhangi bir uç noktayı hedefleyebilir.

DDoS saldırılarına karşı savunmak için Azure DDoS Koruması için bir lisans satın alın ve uygulama tasarımı en iyi yöntemlerini izlediğinize emin olun. DDoS Koruması farklı hizmet katmanları sağlar. Daha fazla bilgi için bkz . Azure DDoS Koruması'ne genel bakış.

Azure DDoS Koruması etkinleştirilmişse, DDoS uyarılarınız başka bir yapılandırma gerekmeyen Bulut için Defender akışla aktarılır. DDoS Koruması tarafından oluşturulan uyarılar hakkında daha fazla bilgi için bkz . Uyarı başvuru tablosu.

Microsoft Entra İzin Yönetimi (eski adıyla Cloudknox)

Microsoft Entra İzin Yönetimi bir bulut altyapısı yetkilendirme yönetimi (CIEM) çözümüdür. Microsoft Entra İzin Yönetimi, Azure, AWS ve GCP'deki herhangi bir kimlik ve kaynak için kapsamlı görünürlük ve izinler üzerinde denetim sağlar.

Tümleştirme kapsamında eklenen her Azure aboneliği, AWS hesabı ve GCP projesi size İzin Sürünme Dizininizin (PCI) görünümünü sağlar. PCI, kimlikler ve kaynaklar arasında kullanılmayan veya aşırı izin sayısıyla ilişkili risk düzeyini düzenli aralıklarla değerlendiren toplu bir ölçümdür. PCI, kendilerine sağlanan izinlere göre riskli kimliklerin ne kadar riskli olabileceğini ölçer.

Sonraki adımlar

Bu tehdit koruması özelliklerinden güvenlik uyarıları hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın: