Azure DNS Özel Çözümleyici uç noktaları ve kural kümeleri

Bu makalede, Azure DNS Özel Çözümleyicisi bileşenleri hakkında bilgi ediniyorsunuz. Gelen uç noktalar, giden uç noktalar ve DNS iletme kural kümeleri ele alınıyor. Bu bileşenlerin özellikleri ve ayarları açıklanır ve bunların nasıl kullanılacağına yönelik örnekler sağlanır.

Azure DNS Özel Çözümleyici mimarisi aşağıdaki şekilde özetlenmiştir. Bu örnek ağda, uç sanal ağıyla eşleyen bir merkez sanal ağına bir DNS çözümleyicisi dağıtılır.

Şekil 1: DNS çözümleyicisi ile örnek hub ve uç ağı

- Kural kümesi bağlantıları, DNS iletme kural kümesinde hem merkez hem de uç sanal ağlarına sağlanır ve her iki sanal ağdaki kaynakların DNS iletme kurallarını kullanarak özel DNS ad alanlarını çözümlemesini sağlar.

- Ayrıca özel bir DNS bölgesi de dağıtılır ve merkez sanal ağında bağlantılıdır ve merkez sanal ağındaki kaynakların bölgedeki kayıtları çözümlemesine olanak tanır.

- Uç sanal ağı, özel bölge sorgularını merkez sanal ağındaki gelen uç nokta VIP'sine ileden bir DNS iletme kuralı kullanarak özel bölgedeki kayıtları çözümler.

- Şekilde, Azure özel bölgesi için sorguları gelen uç nokta VIP'sine iletmek üzere yapılandırılmış DNS sunucularıyla ExpressRoute bağlantılı bir şirket içi ağ da gösterilmiştir. Azure DNS Özel Çözümleyicisi'ni kullanarak karma DNS çözümlemesini etkinleştirme hakkında daha fazla bilgi için bkz . Azure ve şirket içi etki alanlarını çözümleme.

Not

Diyagramda gösterilen eşleme bağlantısı ad çözümlemesi için gerekli değildir. Bir DNS iletme kural kümesinden bağlanan sanal ağlar, kural kümesi sanal ağıyla bağlantılı sanal ağ eşleri olsun veya olmasın ad çözümlemesi gerçekleştirirken kural kümesini kullanır.

Gelen uç noktalar

Adından da anlaşılacağı gibi, Azure'a gelen uç noktalar girişi. Gelen uç noktalar, şirket içinden ve sanal ağınızın dışındaki diğer konumlardan DNS sorgularını iletmek için bir IP adresi sağlar. Gelen uç noktaya gönderilen DNS sorguları Azure DNS kullanılarak çözümlenir. Gelen uç noktanın sağlandığı sanal ağa bağlı Özel DNS bölgeler gelen uç nokta tarafından çözümlenir.

Gelen uç noktayla ilişkili IP adresi her zaman özel çözümleyicinin dağıtıldığı özel sanal ağ adres alanının bir parçasıdır. Gelen uç noktayla aynı alt ağda başka kaynak bulunamıyor.

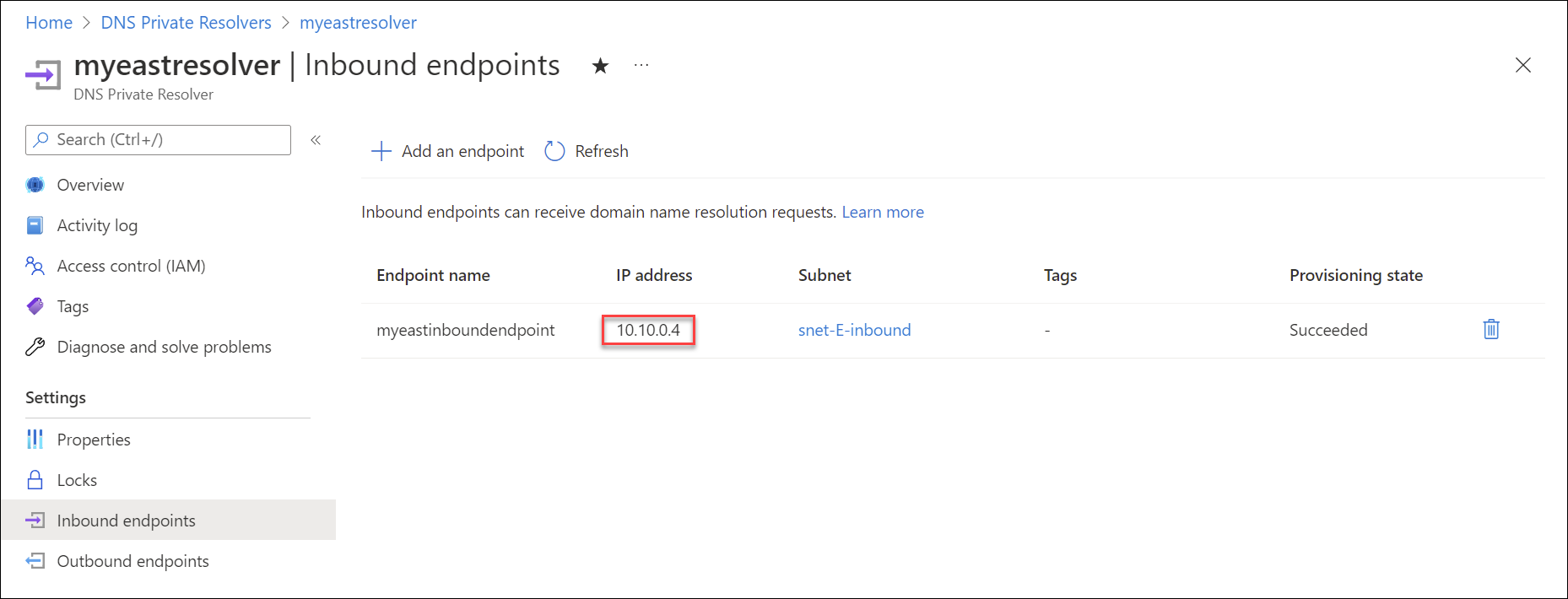

Statik ve dinamik uç nokta IP adresleri

Gelen uç noktaya atanan IP adresi statik veya dinamik olabilir. Statik'i seçerseniz alt ağda ayrılmış ip adresi seçemezsiniz. Dinamik bir IP adresi seçerseniz alt ağdaki kullanılabilir beşinci IP adresi atanır. Örneğin, 10.10.0.4, 10.10.0.0/28 alt ağındaki beşinci IP adresidir (.0, .1, .2, .3, .4). Gelen uç nokta yeniden sağlanmışsa, bu IP adresi değişebilir, ancak normalde alt ağdaki 5. IP adresi yeniden kullanılır. Gelen uç nokta yeniden sağlanmadığı sürece dinamik IP adresi değişmez. Aşağıdaki örnek bir statik IP adresi belirtir:

Aşağıdaki örnek, 10.10.0.0/16 adres alanına sahip bir sanal ağ içindeki alt ağ snet-E-inbound içinde 10.10.0.4 sanal IP adresi (VIP) olan bir gelen uç noktasının sağlanmasını gösterir.

Giden uç noktalar

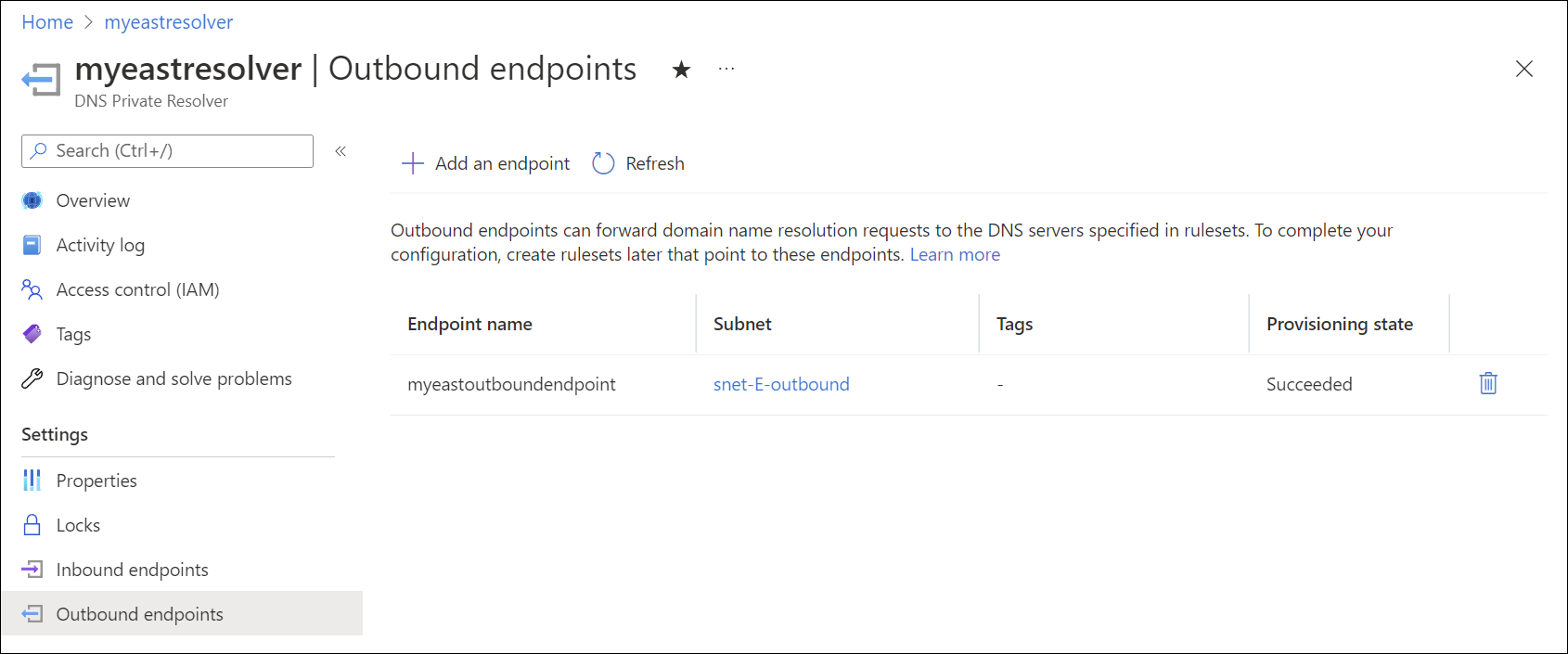

Azure'dan giden uç noktalar çıkar ve DNS İletme Kural Kümelerine bağlanabilir.

Giden uç noktalar, özel çözümleyicinin dağıtıldığı özel sanal ağ adres alanının da bir parçasıdır. Giden uç nokta bir alt ağ ile ilişkilendirilir, ancak gelen uç nokta gibi bir IP adresiyle sağlanmamıştır. Giden uç noktasıyla aynı alt ağda başka kaynak bulunamıyor. Aşağıdaki ekran görüntüsünde alt ağ snet-E-outboundiçindeki giden uç nokta gösterilmektedir.

DNS iletme kural kümeleri

DNS iletme kural kümeleri, belirli DNS ad alanlarına yönelik sorguları yanıtlamak için bir veya daha fazla özel DNS sunucusu belirtmenizi sağlar. Kural kümesindeki tek tek kurallar , bu DNS adlarının nasıl çözümleneceğini belirler. Kural kümeleri bir veya daha fazla sanal ağa bağlanarak sanal ağlardaki kaynakların yapılandırdığınız iletme kurallarını kullanmasını sağlayabilir.

Kural kümeleri aşağıdaki ilişkilendirmelere sahiptir:

- Tek bir kural kümesi, aynı DNS Özel Çözümleyici örneğine ait en fazla 2 giden uç noktayla ilişkilendirilebilir. İki farklı DNS Özel Çözümleyici örneğinde 2 giden uç noktayla ilişkilendirilemiyor.

- Bir kural kümesinin en fazla 1000 DNS iletme kuralı olabilir.

- Bir kural kümesi aynı bölgedeki en fazla 500 sanal ağa bağlanabilir.

Kural kümesi başka bir bölgedeki bir sanal ağa bağlanamaz. Kural kümesi ve diğer özel çözümleyici sınırları hakkında daha fazla bilgi için bkz . Azure DNS için kullanım sınırları nelerdir?.

Kural kümesi bağlantıları

Bir kural kümesini bir sanal ağa bağladığınızda, bu sanal ağın içindeki kaynaklar kural kümesinde etkinleştirilen DNS iletme kurallarını kullanır. Bağlı sanal ağların giden uç noktanın bulunduğu sanal ağ ile eşlenmiş olması gerekmez, ancak bu ağlar eş olarak yapılandırılabilir. Bu yapılandırma, merkez-uç tasarımında yaygındır. Bu merkez-uç senaryosunda, bölgedeki kaynak kayıtlarını çözümlemek için uç sanal ağında özel DNS bölgesine bağlı olması gerekmez. Bu durumda, özel bölge için iletme kural kümesi kuralı, hub sanal net'in gelen uç noktasına sorgular gönderir. Örneğin: 10.10.0.4'e azure.contoso.com.

Aşağıdaki ekran görüntüsünde uç sanal ağına bağlı bir DNS iletme kural kümesi gösterilmektedir: myeastspoke.

DNS iletme kural kümeleri için sanal ağ bağlantıları, dns adlarını çözerken diğer sanal ağlardaki kaynakların iletme kurallarını kullanmasına olanak tanır. Özel çözümleyiciye sahip sanal ağ, kural kümesi kurallarının bulunduğu herhangi bir özel DNS bölgesinden de bağlanmalıdır.

Örneğin, sanal myeastspoke ağdaki kaynaklar aşağıdaki durumlarda özel DNS bölgesindeki azure.contoso.com kayıtları çözümleyebilir:

- içinde sağlanan

myeastvnetkural kümesimyeastspoke - Bir kural kümesi kuralı, bağlı kural kümesinde yapılandırılır ve bu kural kümesinde gelen uç nokta kullanılarak çözümlenmesi

azure.contoso.comiçin etkinleştirilirmyeastvnet

Not

Bir kural kümesini başka bir Azure aboneliğindeki bir sanal ağa da bağlayabilirsiniz. Ancak, belirtilen kaynak grubunun özel çözümleyiciyle aynı bölgede olması gerekir.

Kurallar

DNS iletme kuralları (kural kümesi kuralları) aşağıdaki özelliklere sahiptir:

| Özellik | Açıklama |

|---|---|

| Kural adı | Kuralınızın adı. Ad bir harfle başlamalıdır ve yalnızca harf, sayı, alt çizgi ve tire içerebilir. |

| Etki alanı adı | Kuralınızın geçerli olduğu noktayla sonlandırılan DNS ad alanı. Ad alanında sıfır etiket (joker karakter için) veya 1 ile 34 arasında etiket olmalıdır. Örneğin, contoso.com. iki etiketi vardır.1 |

| Hedef IP:Bağlantı Noktası | İletme hedefi. Belirtilen ad alanında DNS sorgularını çözümlemek için kullanılan bir veya daha fazla DNS sunucusu IP adresi ve bağlantı noktası. |

| Kural durumu | Kural durumu: Etkin veya devre dışı. Bir kural devre dışı bırakılırsa yoksayılır. |

1Tek etiketli etki alanı adları desteklenir.

Birden çok kural eşleştirilirse en uzun ön ek eşleşmesi kullanılır.

Örneğin, aşağıdaki kurallarınız varsa:

| Kural adı | Etki alanı adı | Hedef IP:Bağlantı Noktası | Kural durumu |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | Etkin |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | Etkin |

| Joker karakter | . | 10.100.0.2:53 | Etkin |

için secure.store.azure.contoso.com bir sorgu, için azure.contoso.com AzurePrivate kuralıyla ve aynı zamanda için contoso.comContoso kuralıyla eşleşir, ancak ön ek azure.contoso değerinden contosouzun olduğundan AzurePrivate kuralı önceliklidir.

Önemli

Hedef olarak özel bir çözümleyici gelen uç noktası olan kural kümesinde bir kural varsa, kural kümesini gelen uç noktanın sağlandığı sanal ağa bağlamayın. Bu yapılandırma DNS çözümleme döngülerine neden olabilir. Örneğin: Önceki senaryoda, 'deki gelen uç noktası içinde sağlandığından myeastvnet ve gelen uç nokta 10.10.0.4 kullanılarak çözümlenen azure.contoso.com bir kural bulunduğundan hiçbir kural kümesi bağlantısı eklenmemelidirmyeastvnet.

Bu makalede gösterilen kurallar, belirli senaryolar için kullanabileceğiniz kurallar örnekleridir. Kullanılan örnekler gerekli değildir. İletme kurallarınızı test etmeye dikkat edin.

Kural kümesine bir joker karakter kuralı eklerseniz, hedef DNS hizmetinin genel DNS adlarını çözümleyebildiğinden emin olun. Bazı Azure hizmetlerinin genel ad çözümlemeye bağımlılıkları vardır.

Kural işleme

- Bir kuralın hedefi olarak birden çok DNS sunucusu girilirse, yanıt vermediği sürece girilen ilk IP adresi kullanılır. Bir hedef IP adresinin yanıt verip vermediğini belirlemek için üstel geri alma algoritması kullanılır.

- Belirli etki alanları, Azure hizmetleri için ayrılmış olduğundan DNS çözümlemesi için joker karakter kuralı kullanılırken yoksayılır. Ayrılmış etki alanlarının listesi için bkz . Azure hizmetleri DNS bölgesi yapılandırması . Bu makalede listelenen iki etiketli DNS adları (örneğin: windows.net, azure.com, azure.net windowsazure.us) Azure hizmetleri için ayrılmıştır.

Önemli

- Bir kuralın hedef IP adresi olarak 168.63.129.16 Azure DNS IP adresini giremezsiniz. Bu IP adresini eklemeye çalışılması şu hatayı döndürür: Kural için ekleme isteği yapılırken özel durum.

- Özel çözümleyicinin gelen uç nokta IP adresini, özel çözümleyicinin sağlandığı sanal ağa bağlı olmayan bölgeler için bir yönlendirme hedefi olarak kullanmayın.

Tasarım seçenekleri

bir merkez-uç mimarisinde iletme kural kümelerini ve gelen uç noktaları dağıtma şekliniz ideal olarak ağ tasarımınıza bağlıdır. Aşağıdaki bölümlerde iki yapılandırma seçeneği kısaca ele alınıyor. Yapılandırma örnekleriyle ilgili daha ayrıntılı bir tartışma için bkz . Özel çözümleyici mimarisi.

İletme kural kümesi bağlantıları

bir iletme kural kümesini bir sanal ağa bağlamak, bu sanal ağda DNS iletme özelliklerini etkinleştirir. Örneğin, bir kural kümesi sorguları özel çözümleyicinin gelen uç noktasına iletmek için bir kural içeriyorsa, bu kural türü gelen uç noktanın VNet'ine bağlı özel bölgelerin çözümlemesini etkinleştirmek için kullanılabilir. Bu yapılandırma, hub sanal ağında özel bir bölgeye bağlı olduğu ve özel bölgenin özel bölgeye bağlı olmayan uç sanal ağlarda çözümlenmesine olanak tanımak istediğiniz durumlarda kullanılabilir. Bu senaryoda, özel bölgenin DNS çözümlemesi merkez sanal ağındaki gelen uç nokta tarafından gerçekleştirilir.

Kural kümesi bağlantı tasarımı senaryosu, ağ trafiğinin Azure ağınıza yayıldığı ve bazı konumlarda benzersiz olabileceği dağıtılmış bir DNS mimarisi için en uygun olanıdır. Bu tasarımla, tek bir kural kümesini değiştirerek kural kümesine bağlı tüm sanal ağlarda DNS çözümlemesini denetleyebilirsiniz.

Not

Kural kümesi bağlantı seçeneğini kullanırsanız ve gelen uç noktanın hedef olarak bulunduğu bir iletme kuralı varsa, iletme kural kümesini Hub sanal asına bağlamayın. Bu tür bir kural kümesinin gelen uç noktanın sağlandığı aynı sanal ağa bağlanması bir DNS çözümleme döngüsüne neden olabilir.

Özel DNS olarak gelen uç noktalar

Gelen uç noktalar gelen DNS sorgularını işleyebilir ve sanal ağ için özel DNS olarak yapılandırılabilir. Bu yapılandırma, sanal ağda özel DNS olarak kendi DNS sunucunuzu kullandığınız örneklerin yerini alabilir.

Özel DNS tasarım senaryosu, DNS çözümlemesi ve ağ trafiği akışının çoğunlukla merkez sanal ağına ait olduğu ve merkezi bir konumdan denetlendiği merkezi bir DNS mimarisi için en uygun olanıdır.

Bu yöntemi kullanarak uç sanal ağdan bir özel DNS bölgesini çözümlemek için, gelen uç noktanın bulunduğu sanal ağ özel bölgeye bağlanmalıdır. Hub sanal ağı (isteğe bağlı olarak) bir iletme kural kümesine bağlanabilir. Bir kural kümesi Hub'a bağlıysa, gelen uç noktaya gönderilen tüm DNS trafiği kural kümesi tarafından işlenir.

Sonraki adımlar

- Azure DNS Özel Çözümleyicisi bileşenlerini, avantajlarını ve gereksinimlerini gözden geçirin.

- Azure PowerShell veya Azure portalı kullanarak Azure DNS Özel Çözümleyicisi oluşturmayı öğrenin.

- Azure DNS Özel Çözümleyicisi'ni kullanarak Azure ve şirket içi etki alanlarını çözümlemeyi öğrenin.

- Özel çözümleyicileri kullanarak DNS yük devretmeyi ayarlamayı öğrenin.

- Özel çözümleyicileri kullanarak karma DNS'yi yapılandırmayı öğrenin.

- Azure'un diğer önemli ağ özelliklerinden bazıları hakkında bilgi edinin.

- Learn modülü: Azure DNS'ye giriş.