Azure sanal ağlarındaki kaynaklar için ad çözümlemesi

Azure, IaaS, PaaS ve karma çözümleri barındırmak için kullanılabilir. Sanal makineler (VM' ler) ile sanal ağda dağıtılan diğer kaynaklar arasındaki iletişimi kolaylaştırmak için, birbirleriyle iletişim kurmalarına izin vermek gerekebilir. Kolayca hatırlanan ve değişmeyen adların kullanılması, IP adreslerine güvenmek yerine iletişim sürecini basitleştirir.

Sanal ağlara dağıtılan kaynakların etki alanı adlarını iç IP adreslerine çözümlemesi gerektiğinde, dört yöntemden birini kullanabilir:

Kendi DNS sunucunuzu kullanan ad çözümlemesi (sorguları Azure tarafından sağlanan DNS sunucularına iletebilir)

Kullandığınız ad çözümlemesi türü, kaynaklarınızın birbirleriyle nasıl iletişim kurmaları gerektiğine bağlıdır. Aşağıdaki tabloda senaryolar ve buna karşılık gelen ad çözümleme çözümleri gösterilmektedir:

Not

Azure DNS özel bölgeleri tercih edilen çözümdür ve DNS bölgelerinizi ve kayıtlarınızı yönetme esnekliği sağlar. Daha fazla bilgi için bkz. Azure DNS'yi özel etki alanları için kullanma.

Not

Azure Tarafından Sağlanan DNS kullanıyorsanız, sanal makinelerinize uygun DNS son eki otomatik olarak uygulanır. Diğer tüm seçenekler için Tam Etki Alanı Adları (FQDN) kullanmanız veya sanal makinelerinize uygun DNS son ekini el ile uygulamanız gerekir.

| Senaryo | Çözüm | DNS Soneki |

|---|---|---|

| Aynı sanal ağda bulunan VM'ler veya aynı bulut hizmetindeki Azure Cloud Services rol örnekleri arasında ad çözümlemesi. | Azure DNS özel bölgeleri veya Azure tarafından sağlanan ad çözümlemesi | Ana bilgisayar adı veya FQDN |

| Farklı sanal ağlardaki VM'ler veya farklı bulut hizmetlerindeki rol örnekleri arasında ad çözümlemesi. | Azure DNS özel bölgeleri, Azure DNS Özel Çözümleyicisi veya Azure tarafından çözümlenmek üzere sanal ağlar arasında sorgular ileten Müşteri tarafından yönetilen DNS sunucuları (DNS ara sunucusu). Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| Sanal ağ tümleştirmesini kullanarak bir Azure Uygulaması Hizmetinden (Web Uygulaması, İşlev veya Bot) ad çözümlemesi, aynı sanal ağdaki örnekleri veya VM'leri rolleyin. | Azure DNS Özel Çözümleyicisi veya azure tarafından çözümlenmek üzere sanal ağlar arasında sorgular ileten müşteri tarafından yönetilen DNS sunucuları (DNS ara sunucusu). Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| App Service Web Apps'ten aynı sanal ağdaki VM'lere ad çözümlemesi. | Azure DNS Özel Çözümleyicisi veya azure tarafından çözümlenmek üzere sanal ağlar arasında sorgular ileten müşteri tarafından yönetilen DNS sunucuları (DNS ara sunucusu). Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| Tek bir sanal ağdaki App Service Web Apps'ten farklı bir sanal ağdaki VM'lere ad çözümlemesi. | Azure DNS Özel Çözümleyicisi veya azure tarafından çözümlenmek üzere sanal ağlar arasında sorgular ileten müşteri tarafından yönetilen DNS sunucuları (DNS ara sunucusu). Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| Azure'daki VM'lerden veya rol örneklerinden şirket içi bilgisayar ve hizmet adlarının çözümü. | Azure DNS Özel Çözümleyicisi veya müşteri tarafından yönetilen DNS sunucuları (örneğin, şirket içi etki alanı denetleyicisi, yerel salt okunur etki alanı denetleyicisi veya bölge aktarımları kullanılarak eşitlenmiş bir DNS ikincil sunucusu). Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| Şirket içi bilgisayarlardan Azure ana bilgisayar adlarının çözümü. | Sorguları ilgili sanal ağdaki müşteri tarafından yönetilen bir DNS proxy sunucusuna iletir, ara sunucu çözüm için sorguları Azure'a iletir. Bkz. Kendi DNS sunucunuzu kullanarak ad çözümleme. | Yalnızca FQDN |

| İç IP'ler için TERS DNS. | Kendi DNS sunucunuzu kullanarak Azure DNS özel bölgeleri, Azure tarafından sağlanan ad çözümlemesi, Azure DNS Özel Çözümleyicisi veya Ad çözümleme. | Uygulanamaz |

| Sanal ağda değil, farklı bulut hizmetlerinde bulunan VM'ler veya rol örnekleri arasındaki ad çözümlemesi. | Uygulanamaz. Sanal ağ dışında farklı bulut hizmetlerindeki VM'ler ve rol örnekleri arasındaki bağlantı desteklenmez. | Uygulanamaz |

Azure tarafından sağlanan ad çözümlemesi

Azure tarafından sağlanan ad çözümlemesi yalnızca temel yetkili DNS özellikleri sağlar. Azure tarafından sağlanan DNS'yi kullanıyorsanız DNS bölgesi adlarını ve kayıtlarını Azure yönetir. DNS bölge adlarını veya DNS kayıtlarının yaşam döngüsünü denetleyemezsiniz. Sanal ağlarınız için tam özellikli bir DNS çözümüne ihtiyacınız varsa, Azure DNS özel bölgelerini Müşteri tarafından yönetilen DNS sunucularıyla veya bir Azure DNS Özel Çözümleyicisi ile kullanabilirsiniz.

Azure, genel DNS adlarının çözümlenmesiyle birlikte, aynı sanal ağ veya bulut hizmetinde bulunan VM'ler ve rol örnekleri için iç ad çözümlemesi sağlar. Bir bulut hizmetindeki VM'ler ve örnekler aynı DNS sonekini paylaştığından, yalnızca ana bilgisayar adı yeterlidir. Ancak klasik dağıtım modeli kullanılarak dağıtılan sanal ağlarda farklı bulut hizmetleri farklı DNS son eklerine sahiptir. Bu durumda, farklı bulut hizmetleri arasındaki adları çözümlemek için FQDN'ye ihtiyacınız vardır. Azure Resource Manager dağıtım modeli kullanılarak dağıtılan sanal ağlarda DNS soneki, bir sanal ağ içindeki tüm sanal makinelerde tutarlı olduğundan FQDN gerekli değildir. DNS adları hem VM'lere hem de ağ arabirimlerine atanabilir. Azure tarafından sağlanan ad çözümlemesi herhangi bir yapılandırma gerektirmese de, önceki tabloda açıklandığı gibi tüm dağıtım senaryoları için uygun seçenek değildir.

Not

Bulut hizmetleri web ve çalışan rollerini kullanırken, Azure Hizmet Yönetimi REST API'sini kullanarak rol örneklerinin iç IP adreslerine de erişebilirsiniz. Daha fazla bilgi için bkz . Hizmet Yönetimi REST API Başvurusu. Adres, rol adını ve örnek numarasını temel alır.

Özellikler

Azure tarafından sağlanan ad çözümlemesi aşağıdaki özellikleri içerir:

Kullanım kolaylığı. Yapılandırma gerekmez.

Yüksek kullanılabilirlik. Kendi DNS sunucularınızın kümelerini oluşturmanız ve yönetmeniz gerekmez.

Hem şirket içi hem de Azure ana bilgisayar adlarını çözümlemek için hizmeti kendi DNS sunucularınızla kullanabilirsiniz.

FQDN'ye gerek kalmadan, aynı bulut hizmeti içindeki VM'ler ve rol örnekleri arasında ad çözümlemesi kullanabilirsiniz.

FQDN'ye gerek kalmadan Azure Resource Manager dağıtım modelini kullanan sanal ağlardaki VM'ler arasında ad çözümlemesi kullanabilirsiniz. Klasik dağıtım modelindeki sanal ağlar, farklı bulut hizmetlerindeki adları çözümlerken bir FQDN gerektirir.

Otomatik olarak oluşturulan adlarla çalışmak yerine dağıtımlarınızı en iyi açıklayan konak adlarını kullanabilirsiniz.

Dikkat edilmesi gereken noktalar

Azure tarafından sağlanan ad çözümlemesini kullanırken göz önünde bulundurmanız gereken noktalar:

Azure tarafından oluşturulan DNS soneki değiştirilemez.

DNS aramanın kapsamı bir sanal ağ olarak belirlenmiştir. Bir sanal ağ için oluşturulan DNS adları diğer sanal ağlardan çözümlenemez.

Kendi kayıtlarınızı el ile kaydedemezsiniz.

WINS ve NetBIOS desteklenmez. Windows Gezgini'nde VM'lerinizi göremezsiniz.

Ana bilgisayar adları DNS ile uyumlu olmalıdır. Adlar yalnızca 0-9, a-z ve '-' kullanmalıdır ve '-' ile başlayamaz veya bitemez.

DNS sorgu trafiği her VM için kısıtlanır. Azaltma çoğu uygulamayı etkilememelidir. İstek azaltma gözlemlenirse istemci tarafı önbelleğe alma özelliğinin etkinleştirildiğinden emin olun. Daha fazla bilgi için bkz . DNS istemci yapılandırması.

DNS çözümleme sorunlarını önlemek için bir sanal ağdaki her sanal makine için farklı bir ad kullanın.

Klasik dağıtım modelindeki her sanal ağ için yalnızca ilk 180 bulut hizmetindeki VM'ler kaydedilir. Bu sınır, Azure Resource Manager'daki sanal ağlar için geçerli değildir.

Azure DNS IP adresi 168.63.129.16'dır. Bu adres statik bir IP adresidir ve değişmez.

Ters DNS Ile İlgili Dikkat Edilmesi Gerekenler

VM'ler için ters DNS tüm Azure Resource Manager tabanlı sanal ağlarda desteklenir. [vmname].internal.cloudapp.net formunun Azure tarafından yönetilen ters DNS (PTR) kayıtları, bir VM başlattığınızda DNS'ye otomatik olarak eklenir ve VM durdurulduğunda (serbest bırakıldığında) kaldırılır. Aşağıdaki örneğe bakın:

C:\>nslookup -type=ptr 10.11.0.4

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

4.0.11.10.in-addr.arpa name = myeastspokevm1.internal.cloudapp.net

internal.cloudapp.net ters DNS bölgesi Azure tarafından yönetilir ve doğrudan görüntülenemez veya düzenlenemez. [vmname].internal.cloudapp.net formunun FQDN'sinde ileriye doğru arama, sanal makineye atanan IP adresine çözümlendi.

Bir Azure DNS özel bölgesi sanal ağ bağlantısıyla sanal ağa bağlıysa ve bu bağlantıda otomatik kayıt etkinleştirildiyse, ters DNS sorguları iki kayıt döndürür. Kayıtlardan biri [vmname] biçimindedir.[ privatednszonename] ve diğeri [vmname].internal.cloudapp.net biçimindedir. Aşağıdaki örneğe bakın:

C:\>nslookup -type=ptr 10.20.2.4

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

4.2.20.10.in-addr.arpa name = mywestvm1.internal.cloudapp.net

4.2.20.10.in-addr.arpa name = mywestvm1.azure.contoso.com

Daha önce gösterildiği gibi iki PTR kaydı döndürüldüğünde, iki FQDN'nin ileriye doğru araması VM'nin IP adresini döndürür.

Ters DNS aramalarının kapsamı, diğer sanal ağlarla eşlenmiş olsa bile belirli bir sanal ağ olarak belirlenmiştir. Eşlenmiş sanal ağlarda bulunan sanal makinelerin IP adresleri için ters DNS sorguları NXDOMAIN döndürür.

Not

Ters DNS (PTR) kayıtları ileriye dönük özel DNS bölgesinde depolanmaz. Ters DNS kayıtları ters DNS (in-addr.arpa) bölgesinde depolanır. Sanal ağ ile ilişkili varsayılan ters DNS bölgesi görüntülenebilir veya düzenlenebilir değildir.

Azure DNS özel bölgelerini kullanarak kendi geriye doğru arama bölgenizi oluşturup bu bölgeyi sanal ağınıza bağlayarak sanal ağda ters DNS işlevini devre dışı bırakabilirsiniz. Örneğin, sanal ağınızın IP adresi alanı 10.20.0.0/16 ise boş bir özel DNS bölgesi 20.10.in-addr.arpa oluşturabilir ve sanal ağa bağlayabilirsiniz. Bu bölge, sanal ağ için varsayılan geriye doğru arama bölgelerini geçersiz kılar. Bu bölge boş. Ters DNS, bu girdileri el ile oluşturmadığınız sürece NXDOMAIN döndürür.

PTR kayıtlarının otomatik olarak kaydı desteklenmez. Girdiler oluşturmak istiyorsanız, bunları el ile girin. Diğer bölgeler için etkinleştirilmişse sanal ağda otomatik kaydı devre dışı bırakmanız gerekir. Bu sınırlama, otomatik kayıt etkinleştirildiğinde yalnızca bir özel bölgenin bağlanmasına izin veren kısıtlamalardan kaynaklanır. Özel DNS bölgesi oluşturma ve bunu bir sanal ağa bağlama hakkında ayrıntılı bilgi için özel DNS hızlı başlangıç kılavuzuna bakın.

Not

Azure DNS özel bölgeleri genel olduğundan, birden çok sanal ağa yayılacak ters DNS araması oluşturabilirsiniz. Bunu yapmak için geriye doğru aramalar için bir Azure DNS özel bölgesi ( in-addr.arpa bölgesi) oluşturun ve sanal ağlara bağlayın. VM'ler için ters DNS kayıtlarını el ile yönetmeniz gerekir.

DNS istemci yapılandırması

Bu bölüm, istemci tarafı önbelleğe alma ve istemci tarafı yeniden denemelerini kapsar.

İstemci tarafı önbelleğe alma

Her DNS sorgusunun ağ üzerinden gönderilmesine gerek yok. İstemci tarafı önbelleğe alma, yerel önbellekten yinelenen DNS sorgularını çözümleyerek gecikme süresini azaltmaya ve ağ blips dayanıklılığını geliştirmeye yardımcı olur. DNS kayıtları, önbelleğin kayıt güncelliğini etkilemeden kaydı mümkün olduğunca uzun süre depolamasını sağlayan bir yaşam süresi (TTL) mekanizması içerir. Bu nedenle, istemci tarafı önbelleğe alma çoğu durum için uygundur.

Varsayılan Windows DNS istemcisinin yerleşik bir DNS önbelleği vardır. Bazı Linux dağıtımları varsayılan olarak önbelleğe almayı içermez. Henüz yerel bir önbellek olmadığını fark ederseniz, her Linux VM'sine bir DNS önbelleği ekleyin.

Birçok farklı DNS önbelleğe alma paketi vardır (dnsmasq gibi). En yaygın dağıtımlara dnsmasq'ı şu şekilde yükleyebilirsiniz:

RHEL (NetworkManager kullanır):

dnsmasq paketini aşağıdaki komutla yükleyin:

sudo yum install dnsmasqDnsmasq hizmetini aşağıdaki komutla etkinleştirin:

systemctl enable dnsmasq.serviceDnsmasq hizmetini aşağıdaki komutla başlatın:

systemctl start dnsmasq.service/etc/dhclient-eth0.conf adresine eklemek

prepend domain-name-servers 127.0.0.1;için metin düzenleyicisi kullanın:Ağ hizmetini yeniden başlatmak için aşağıdaki komutu kullanın:

service network restart

Not

dnsmasq paketi, Linux için kullanılabilen birçok DNS önbelleğinden yalnızca biridir. Kullanmadan önce, özel gereksinimlerinize uygun olup olmadığını denetleyin ve başka bir önbelleğin yüklü olup olmadığını denetleyin.

İstemci tarafı yeniden denemeleri

DNS öncelikli olarak bir UDP protokolüdür. UDP protokolü ileti teslimini garanti etmediğinden, dns protokolünde yeniden deneme mantığı işlenir. Her DNS istemcisi (işletim sistemi), oluşturucunun tercihlerine bağlı olarak farklı yeniden deneme mantığı sergileyebilir:

- Windows işletim sistemleri bir saniye sonra yeniden dener ve ardından iki saniye, dört saniye ve başka bir dört saniye sonra yeniden dener.

- Varsayılan Linux kurulumu beş saniye sonra yeniden denenir. Yeniden deneme belirtimlerini bir saniyelik aralıklarla beş kez olarak değiştirmenizi öneririz.

ile cat /etc/resolv.confbir Linux VM'sinde geçerli ayarları denetleyin. Seçenekler satırına bakın, örneğin:

options timeout:1 attempts:5

resolv.conf dosyası otomatik olarak oluşturulur ve düzenlenmemelidir. Seçenekler satırını eklemeye yönelik belirli adımlar dağıtıma göre farklılık gösterir:

RHEL (NetworkManager kullanır):

Satırı

RES_OPTIONS="options timeout:1 attempts:5"/etc/sysconfig/network-scripts/ifcfg-eth0 dosyasına eklemek için bir metin düzenleyicisi kullanın.NetworkManager hizmetini yeniden başlatmak için aşağıdaki komutu kullanın:

systemctl restart NetworkManager.service

Kendi DNS sunucunuzu kullanan ad çözümlemesi

Bu bölüm VM'leri, rol örneklerini ve web uygulamalarını kapsar.

Not

Azure DNS Özel Çözümleyicisi , sanal ağda VM tabanlı DNS sunucularını kullanma gereksiniminin yerini alır. VM tabanlı bir DNS çözümü kullanmak istiyorsanız aşağıdaki bölüm sağlanır, ancak Azure DNS Özel Çözümleyicisi'ni kullanmanın maliyet azaltma, yerleşik yüksek kullanılabilirlik, ölçeklenebilirlik ve esneklik gibi birçok avantajı vardır.

VM'ler ve rol örnekleri

Ad çözümleme gereksinimleriniz Azure tarafından sağlanan özelliklerin ötesine geçebilir. Örneğin, sanal ağlar arasındaki DNS adlarını çözümlemek için Microsoft Windows Server Active Directory etki alanlarını kullanmanız gerekebilir. Azure, bu senaryoları ele almak için kendi DNS sunucularınızı kullanmanıza olanak tanır.

Sanal ağ içindeki DNS sunucuları, DNS sorgularını Azure'daki özyinelemeli çözümleyicilere iletebilir. Bu yordam, bu sanal ağ içindeki konak adlarını çözümlemenizi sağlar. Örneğin, Azure'da çalışan bir etki alanı denetleyicisi (DC), etki alanları için DNS sorgularını yanıtlayabilir ve diğer tüm sorguları Azure'a iletebilir. sorguları iletme, VM'lerin hem şirket içi kaynaklarınızı (DC aracılığıyla) hem de Azure tarafından sağlanan konak adlarını (iletici aracılığıyla) görmesini sağlar. Azure'da özyinelemeli çözümleyicilere 168.63.129.16 sanal IP üzerinden erişim sağlanır.

Önemli

Vpn Gateway, sanal ağ üzerindeki özel DNS Sunucusu IP'leriyle birlikte bu kurulumda kullanılıyorsa, bozulmamış hizmeti korumak için Azure DNS IP'sinin (168.63.129.16) listeye eklenmesi gerekir.

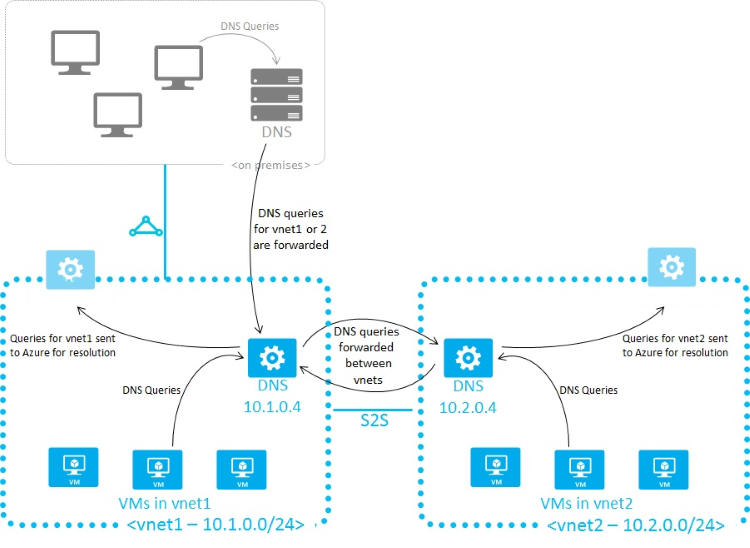

DNS iletme ayrıca sanal ağlar arasında DNS çözümlemesine olanak tanır ve şirket içi makinelerinizin Azure tarafından sağlanan konak adlarını çözümlemesine olanak tanır. Bir VM'nin ana bilgisayar adını çözümlemek için DNS sunucusu VM'sinin aynı sanal ağda bulunması ve konak adı sorgularını Azure'a iletecek şekilde yapılandırılması gerekir. DNS soneki her sanal ağda farklı olduğundan, dns sorgularını çözümlemek üzere doğru sanal ağa göndermek için koşullu iletme kurallarını kullanabilirsiniz. Aşağıdaki görüntüde, bu yöntemi kullanarak sanal ağlar arasında DNS çözümlemesi yapan iki sanal ağ ve bir şirket içi ağ gösterilmektedir. Örnek bir DNS ileticisi, Azure Hızlı Başlangıç Şablonları galerisinde ve GitHub'da kullanılabilir.

Not

Rol örneği, aynı sanal ağ içindeki VM'lerin ad çözümlemesini gerçekleştirebilir. Bunu, VM'nin ana bilgisayar adından ve DNS soneki internal.cloudapp.net oluşan FQDN kullanarak yapar. Ancak, bu durumda ad çözümlemesi yalnızca rol örneğinde Rol Şemasında (.cscfg dosyası) tanımlanan VM adı varsa başarılı olur.

<Role name="<role-name>" vmName="<vm-name>">

Başka bir sanal ağdaki VM'lerin ad çözümlemesini (internal.cloudapp.net sonekini kullanarak FQDN) gerçekleştirmesi gereken rol örnekleri, bu bölümde açıklanan yöntemi (iki sanal ağ arasında iletilen özel DNS sunucuları) kullanarak bunu yapmalıdır.

Azure tarafından sağlanan ad çözümlemesini kullanırken, Azure Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP), her VM'ye bir iç DNS son eki (.internal.cloudapp.net) sağlar. Konak adı kayıtları internal.cloudapp.net bölgesinde olduğundan bu sonek konak adı çözümlemesini etkinleştirir. Kendi ad çözümleme çözümünüzü kullanırken, bu sonek diğer DNS mimarileriyle (etki alanına katılmış senaryolar gibi) engel olduğundan VM'lere sağlanmadı. Bunun yerine Azure, işlevsiz bir yer tutucu (reddog.microsoft.com) sağlar.

Gerekirse, PowerShell'i veya API'yi kullanarak iç DNS sonekini belirleyebilirsiniz:

- Azure Resource Manager dağıtım modellerindeki sanal ağlar için soneki ağ arabirimi REST API'si, Get-AzNetworkInterface PowerShell cmdlet'i ve az network nic show Azure CLI komutu aracılığıyla sağlanır.

Sorguları Azure'a iletmek gereksinimlerinize uygun değilse, kendi DNS çözümünüzü sağlayın veya bir Azure DNS Özel Çözümleyicisi dağıtın.

Kendi DNS çözümünüzü sağlarsanız aşağıdakiler gerekir:

Örneğin DDNS aracılığıyla uygun ana bilgisayar adı çözümlemesi sağlayın. DDNS kullanıyorsanız DNS kaydı atma özelliğini devre dışı bırakmanız gerekebilir. Azure DHCP kiraları uzun ve atma işlemi DNS kayıtlarını erken kaldırabilir.

Dış etki alanı adlarının çözümlenmesine izin vermek için uygun özyinelemeli çözüm sağlayın.

Hizmet vermekte olduğu istemcilerden erişilebilir (bağlantı noktası 53'te TCP ve UDP) ve İnternet'e erişebilir.

Dış aracılar tarafından ortaya konan tehditleri azaltmak için İnternet'ten erişime karşı güvenlik altına alın.

Not

- En iyi performans için AZURE VM'lerini DNS sunucusu olarak kullanırken IPv6 devre dışı bırakılmalıdır.

- NSG'ler, DNS çözümleyici uç noktalarınız için güvenlik duvarı görevi görür. DNS dinleyici uç noktalarınıza UDP Bağlantı Noktası 53 (ve isteğe bağlı olarak TCP Bağlantı Noktası 53) erişimine izin vermek için NSG güvenlik kurallarınızı değiştirmeniz veya geçersiz kılmanız gerekir. Bir ağda özel DNS sunucuları ayarlandıktan sonra, 53 numaralı bağlantı noktası üzerinden gelen trafik alt ağın NSG'lerini atlar.

Önemli

Dns isteklerini Azure DNS Sunucularına ileten Özel DNS Sunucuları olarak Windows DNS Sunucuları kullanıyorsanız, Azure Özyinelemeli DNS Sunucularının düzgün özyineleme işlemleri gerçekleştirmesine izin vermek için İletme Zaman Aşımı değerini 4 saniyeden fazla artırdığınızdan emin olun.

Bu sorun hakkında daha fazla bilgi için bkz . İleticiler ve koşullu ileticiler çözümleme zaman aşımları.

Bu öneri, iletme zaman aşımı değeri 3 saniye veya daha kısa olan diğer DNS Sunucusu platformları için de geçerli olabilir.

Bunun başarısız olması, Özel DNS Bölge kayıtlarının genel IP adresleriyle çözümlenmesine neden olabilir.

Web uygulamaları

Bir sanal ağa bağlı app Service kullanılarak oluşturulan web uygulamanızdan aynı sanal ağdaki VM'lere ad çözümlemesi yapmanız gerektiğini varsayalım. Sorguları Azure'a (sanal IP 168.63.129.16) ileden DNS ileticisi olan özel bir DNS sunucusu ayarlamaya ek olarak, aşağıdaki adımları gerçekleştirin:

Uygulamanızı sanal ağ ile tümleştirme bölümünde açıklandığı gibi, henüz yapılmadıysa web uygulamanız için sanal ağ tümleştirmesini etkinleştirin.

Sanal ağa bağlı web uygulamanızdan (App Service kullanılarak oluşturulan) aynı özel bölgeye bağlı olmayan farklı bir sanal ağdaki VM'lere ad çözümlemesi gerçekleştirmeniz gerekiyorsa, her iki sanal ağda da özel DNS sunucuları veya Azure DNS Özel Çözümleyicileri kullanın.

Özel DNS sunucularını kullanmak için:

Azure'da özyinelemeli çözümleyiciye (sanal IP 168.63.129.16) sorgu iletebilen bir VM'de hedef sanal ağınızda bir DNS sunucusu ayarlayın. Örnek bir DNS ileticisi, Azure Hızlı Başlangıç Şablonları galerisinde ve GitHub'da kullanılabilir.

Vm'deki kaynak sanal ağda bir DNS ileticisi ayarlayın. Sorguları hedef sanal ağınızdaki DNS sunucusuna iletmek için bu DNS ileticisini yapılandırın.

Kaynak sanal ağınızın ayarlarında kaynak DNS sunucunuzu yapılandırın.

Uygulamanızı sanal ağ ile tümleştirme başlığındaki yönergeleri izleyerek web uygulamanızın kaynak sanal ağa bağlanması için sanal ağ tümleştirmesini etkinleştirin.

Azure DNS Özel Çözümleyicisi'ni kullanmak için bkz . Kural kümesi bağlantıları.

DNS sunucularını belirtme

Kendi DNS sunucularınızı kullanırken Azure, sanal ağ başına birden çok DNS sunucusu belirtmenize olanak tanır. Ayrıca ağ arabirimi başına (Azure Resource Manager için) veya bulut hizmeti başına (klasik dağıtım modeli için) birden çok DNS sunucusu da belirtebilirsiniz. Bir ağ arabirimi veya bulut hizmeti için belirtilen DNS sunucuları, sanal ağ için belirtilen DNS sunucularına göre önceliklidir.

Not

DNS sunucusu IP'leri gibi ağ bağlantısı özellikleri doğrudan VM'ler içinde düzenlenmemelidir. Bunun nedeni, sanal ağ bağdaştırıcısı değiştirildiğinde hizmet onarımı sırasında silinebileceğidir. Bu, hem Windows hem de Linux VM'leri için geçerlidir.

Azure Resource Manager dağıtım modelini kullanırken, bir sanal ağ ve ağ arabirimi için DNS sunucuları belirtebilirsiniz. Ayrıntılar için bkz . Sanal ağı yönetme ve Ağ arabirimini yönetme.

Not

Sanal ağınız için özel DNS sunucusunu tercih ederseniz, en az bir DNS sunucusu IP adresi belirtmeniz gerekir; aksi takdirde, sanal ağ yapılandırmayı yoksayar ve bunun yerine Azure tarafından sağlanan DNS'yi kullanır.

Not

Zaten dağıtılmış bir sanal ağ veya sanal makinenin DNS ayarlarını değiştirirseniz, yeni DNS ayarlarının etkili olması için sanal ağdaki tüm etkilenen VM'lerde DHCP kira yenilemesi gerçekleştirmeniz gerekir. Windows işletim sistemini çalıştıran VM'ler için bunu doğrudan VM'ye yazarak ipconfig /renew yapabilirsiniz. Adımlar işletim sistemine bağlı olarak değişir. İşletim sistemi türünüz için ilgili belgelere bakın.

Sonraki adımlar

Azure Resource Manager dağıtım modeli: