Azure Güvenlik Duvarı Standart özellikleri

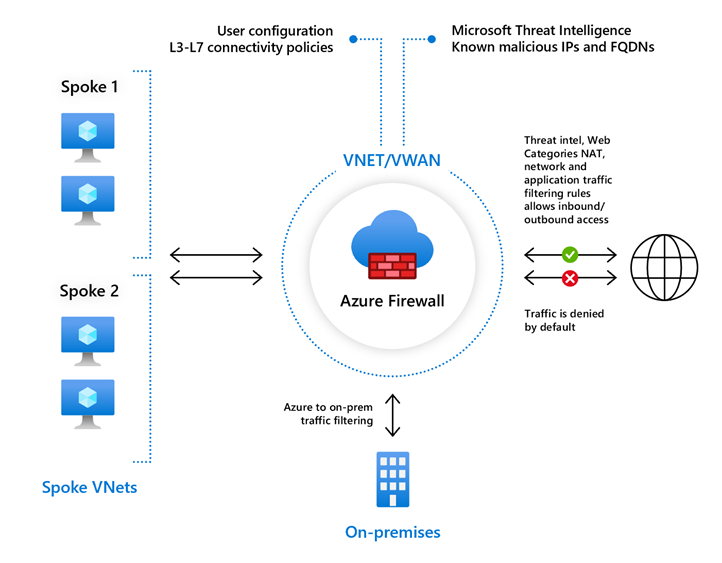

Azure Güvenlik Duvarı Standard, Azure Sanal Ağ kaynaklarınızı koruyan yönetilen, bulut tabanlı bir ağ güvenlik hizmetidir.

Azure Güvenlik Duvarı aşağıdaki özellikleri içerir:

- Yerleşik yüksek kullanılabilirlik

- Kullanılabilirlik Alanları

- Kısıtlamasız bulut ölçeklenebilirliği

- Uygulama FQDN filtreleme kuralları

- Ağ trafiği filtreleme kuralları

- FQDN etiketleri

- Hizmet etiketleri

- Tehdit bilgileri

- DNS proxy'si

- Özel DNS

- Ağ kurallarında FQDN

- Zorlamalı Tünel Modunda genel IP adresi olmadan dağıtım

- Giden SNAT desteği

- Gelen DNAT desteği

- Birden çok genel IP adresi

- Azure İzleyici günlükleri

- Zorlamalı tünel oluşturma

- Web kategorileri

- Sertifikalar

Tüm Güvenlik Duvarı SKU'larının Azure Güvenlik Duvarı özelliklerini karşılaştırmak için bkz. gereksinimlerinizi karşılamak için doğru Azure Güvenlik Duvarı SKU'yu seçme.

Yerleşik yüksek kullanılabilirlik

Yüksek kullanılabilirlik yerleşiktir, bu nedenle ek yük dengeleyici gerekmez ve yapılandırmanız gereken bir şey yoktur.

Kullanılabilirlik Alanları

Azure Güvenlik Duvarı, daha fazla kullanılabilirlik için birden çok Kullanılabilirlik Alanları yaymak üzere dağıtım sırasında yapılandırılabilir. Kullanılabilirlik Alanları ile kullanılabilirliğiniz %99,99 çalışma süresine yükselir. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı Hizmet Düzeyi Sözleşmesi (SLA). İki veya daha fazla Kullanılabilirlik Alanları seçildiğinde %99,99 çalışma süresi SLA'sı sunulur.

Ayrıca hizmet standardı %99,95 SLA'yı kullanarak Azure Güvenlik Duvarı yalnızca yakınlık nedeniyle belirli bir bölgeyle ilişkilendirebilirsiniz.

Birden fazla Kullanılabilirlik Alanı'nda dağıtılan bir güvenlik duvarı için ek maliyet yoktur. Ayrıca Microsoft, Azure kaynaklarınızda özel veya genel IP'ler kullanmanıza bakılmaksızın kullanılabilirlik alanları arasında veri aktarımı için Azure'ın ücretlendirilmeyeceğini duyurdu.

Güvenlik duvarı ölçeklendirildikçe, içinde olduğu bölgelerde örnekler oluşturur. Bu nedenle, güvenlik duvarı yalnızca Bölge 1'deyse, Bölge 1'de yeni örnekler oluşturulur. Güvenlik duvarı üç bölgede de yer alırsa ölçeklendirildikçe üç bölgede örnekler oluşturur.

Azure Güvenlik Duvarı Kullanılabilirlik Alanları, Kullanılabilirlik Alanları destekleyen bölgelerde kullanılabilir. Daha fazla bilgi için bkz. Azure'da Kullanılabilirlik Alanları destekleyen bölgeler.

Not

Kullanılabilirlik Alanları yalnızca dağıtım sırasında yapılandırılabilir. Mevcut bir güvenlik duvarını Kullanılabilirlik Alanları içerecek şekilde yapılandıramazsınız.

Kullanılabilirlik Alanları hakkında daha fazla bilgi için bkz. Azure'da bölgeler ve Kullanılabilirlik Alanları.

Kısıtlamasız bulut ölçeklenebilirliği

Azure Güvenlik Duvarı değişen ağ trafiği akışlarına uyum sağlamak için gereken ölçeği genişletebilir, böylece en yoğun trafiğiniz için bütçe oluşturmanız gerekmez.

Uygulama FQDN filtreleme kuralları

Giden HTTP/S trafiğini veya Azure SQL trafiğini joker karakterler de dahil olmak üzere belirtilen tam etki alanı adları (FQDN) listesiyle sınırlayabilirsiniz. Bu özellik TLS sonlandırması gerektirmez.

Aşağıdaki videoda uygulama kuralı oluşturma gösterilmektedir:

Ağ trafiği filtreleme kuralları

Ağ filtreleme kurallarını kaynak ve hedef IP adresine, bağlantı noktasına ve protokole göre merkezi olarak oluşturabilir, izin verebilir veya reddedebilirsiniz. Azure Güvenlik Duvarı tamamen durum bilgisine sahiptir; bu nedenle, farklı türden bağlantıların geçerli paketlerini tanıyabilir. Kurallar, birden çok abonelik ve sanal ağda zorlanır ve günlüğe kaydedilir.

Azure Güvenlik Duvarı Katman 3 ve Katman 4 ağ protokollerinin durum bilgisi olan filtrelemesini destekler. Katman 3 IP protokolleri, Ağ kuralında Herhangi bir protokol seçilerek ve bağlantı noktası için joker karakter * seçilerek filtrelenebilir.

FQDN etiketleri

FQDN etiketleri , güvenlik duvarınız üzerinden iyi bilinen Azure hizmet ağı trafiğine izin vermenizi kolaylaştırır. Örneğin Windows Update ağ trafiğine güvenlik duvarınızda izin vermek istediğiniz varsayalım. Bir uygulama kuralı oluşturup Windows Update etiketini eklersiniz. Artık Windows Update’in ağ trafiği, güvenlik duvarınızdan geçebilir.

Hizmet etiketleri

Hizmet etiketi, güvenlik kuralı oluşturma karmaşıklığını en aza indirmeye yardımcı olan bir IP adresi ön ekleri grubunu temsil eder. Kendi hizmet etiketinizi oluşturamaz veya bir etikete hangi IP adreslerinin dahil olduğunu belirtemezsiniz. Microsoft, hizmet etiketi tarafından elde edilen adres öneklerini yönetir ve adres değişikliği olarak hizmet etiketini otomatik olarak güncelleştirir.

Tehdit bilgileri

Güvenlik duvarınızın bilinen kötü amaçlı IP adresleri ve etki alanlarından gelen/giden trafiği uyarıp reddetmesi için tehdit bilgileri tabanlı filtreleme etkinleştirilebilir. IP adresleri ve etki alanları, Microsoft Tehdit Analizi akışından alınır.

DNS proxy'si

DNS ara sunucusu etkinleştirildiğinde, Azure Güvenlik Duvarı bir Sanal Ağ dns sorgularını işleyebilir ve istediğiniz DNS sunucusuna iletebilir. Bu işlevsellik çok önemlidir ve ağ kurallarında güvenilir FQDN filtrelemesine sahip olmak için gereklidir. DNS proxy'sini Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi ayarlarında etkinleştirebilirsiniz. DNS ara sunucusu hakkında daha fazla bilgi edinmek için bkz. AZURE GÜVENLIK DUVARı DNS ayarları.

Özel DNS

Özel DNS, Azure Güvenlik Duvarı kendi DNS sunucunuzu kullanacak şekilde yapılandırmanıza olanak tanırken, güvenlik duvarı giden bağımlılıklarının Azure DNS ile çözümlenmesine de olanak tanır. Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi DNS ayarlarında tek bir DNS sunucusu veya birden çok sunucu yapılandırabilirsiniz. Özel DNS hakkında daha fazla bilgi edinmek için bkz. DNS ayarları Azure Güvenlik Duvarı.

Azure Güvenlik Duvarı, Azure Özel DNS kullanarak adları da çözümleyebilir. Azure Güvenlik Duvarı bulunduğu sanal ağ Azure Özel Bölgesi'ne bağlanmalıdır. Daha fazla bilgi edinmek için bkz. Azure Güvenlik Duvarı Özel Bağlantı ile DNS İleticisi olarak kullanma.

Ağ kurallarında FQDN

Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi'nde DNS çözümlemesini temel alan ağ kurallarında tam etki alanı adlarını (FQDN) kullanabilirsiniz.

Kural koleksiyonlarınızda belirtilen FQDN'ler güvenlik duvarı DNS ayarlarınıza göre IP adreslerine çevrilir. Bu özellik, herhangi bir TCP/UDP protokolü (NTP, SSH, RDP ve daha fazlası dahil) ile FQDN'leri kullanarak giden trafiği filtrelemenizi sağlar. Bu özellik DNS çözümlemesine dayalı olduğundan, ad çözümlemesinin korumalı sanal makinelerinizle ve güvenlik duvarınızla tutarlı olduğundan emin olmak için DNS proxy'sini etkinleştirmeniz kesinlikle önerilir.

Zorlamalı Tünel modunda genel IP adresi olmadan Azure Güvenlik Duvarı dağıtma

Azure Güvenlik Duvarı hizmeti, işletimsel amaçlar için genel bir IP adresi gerektirir. Güvenli olsa da, bazı dağıtımlar genel IP adresini doğrudan İnternet'te kullanıma sunmaz.

Böyle durumlarda, Azure Güvenlik Duvarı Zorlamalı Tünel modunda dağıtabilirsiniz. Bu yapılandırma, Azure Güvenlik Duvarı tarafından işlemleri için kullanılan bir yönetim NIC'sini oluşturur. Kiracı Veri Yolu ağı genel IP adresi olmadan yapılandırılabilir ve İnternet trafiği başka bir güvenlik duvarına tünel açmaya zorlanabilir veya engellenebilir.

Zorlamalı Tünel modu çalışma zamanında yapılandırılamaz. Zorlamalı Tünel modunda mevcut bir Azure Güvenlik Duvarı yeniden yapılandırmak için Güvenlik Duvarı'nı yeniden dağıtabilir veya durdurma ve başlatma özelliğini kullanabilirsiniz. Secure Hubs'da dağıtılan güvenlik duvarları her zaman Zorlamalı Tünel modunda dağıtılır.

Giden SNAT desteği

Tüm giden sanal ağ trafiği IP adresleri Azure Güvenlik Duvarı genel IP’sine çevrilir (Kaynak Ağ Adresi Çevirisi). Sanal ağınızdan kaynaklanan uzak İnternet hedeflerine yönelik trafiği tanımlayabilir ve buna izin verebilirsiniz. Azure Güvenlik Duvarı giden bağlantı sağlamak için yapılandırılmış birden çok genel IP'ye sahip olduğunda, kullanılabilir bağlantı noktalarına göre gerektiğinde Genel IP'leri kullanır. İlk Genel IP'yi rastgele seçer ve yalnızca SNAT bağlantı noktası tükenmesi nedeniyle geçerli genel IP'den başka bağlantı yapılamazsa sonraki kullanılabilir Genel IP'yi kullanır.

Yüksek aktarım hızına veya dinamik trafik desenlerine sahip olduğunuz senaryolarda Azure NAT Ağ Geçidi kullanmanız önerilir. Azure NAT Gateway, giden bağlantı sağlamak için genel IP'leri dinamik olarak seçer. NAT Gateway'i Azure Güvenlik Duvarı ile tümleştirme hakkında daha fazla bilgi edinmek için bkz. Azure NAT Gateway ile SNAT bağlantı noktalarını ölçeklendirme.

Azure NAT Gateway, NAT Gateway'i Azure Güvenlik Duvarı alt ağıyla ilişkilendirerek Azure Güvenlik Duvarı ile kullanılabilir. Bu yapılandırmayla ilgili yönergeler için NAT ağ geçidini Azure Güvenlik Duvarı ile tümleştirme öğreticisine bakın.

hedef IP her bir özel IP aralığı olduğunda Azure Güvenlik Duvarı SNAT yapmazIANA RFC 1918.

Kuruluşunuz özel ağlar için bir genel IP adresi aralığı kullanıyorsa Azure Güvenlik Duvarı AzureFirewallSubnet'teki güvenlik duvarı özel IP adreslerinden birine giden trafiği SNAT eder. Azure Güvenlik Duvarı genel IP adresi aralığınızı SNAT olmayacak şekilde yapılandırabilirsiniz. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı SNAT özel IP adres aralıkları.

SNAT bağlantı noktası kullanımını Azure Güvenlik Duvarı ölçümlerde izleyebilirsiniz. Daha fazla bilgi edinin ve güvenlik duvarı günlükleri ve ölçüm belgelerimizdeki SNAT bağlantı noktası kullanımıyla ilgili önerimize bakın.

Azure Güvenlik Duvarı NAT davranışları hakkında daha ayrıntılı bilgi için bkz. Azure Güvenlik Duvarı NAT Davranışları.

Gelen DNAT desteği

Güvenlik duvarı genel IP adresinize gelen İnternet ağ trafiği çevrilir (Hedef Ağ Adresi Çevirisi) ve sanal ağlarınızda özel IP adreslerine filtre uygulanır.

Birden çok genel IP adresi

Birden çok genel IP adresini (en fazla 250) güvenlik duvarınızla ilişkilendirebilirsiniz.

Bu, aşağıdaki senaryoları etkinleştirir:

- DNAT - Birden çok standart bağlantı noktası örneğini arka uç sunucularınıza çevirebilirsiniz. Örneğin iki genel IP adresini varsa 3389 (RDP) numaralı TCP bağlantı noktasını iki IP adresi için çevirebilirsiniz.

- SNAT - Giden SNAT bağlantıları için daha fazla bağlantı noktası kullanılabilir ve bu da SNAT bağlantı noktası tükenmesi olasılığını azaltır. Şu anda Azure Güvenlik Duvarı bağlantı için kullanılacak kaynak genel IP adresini rastgele seçer. Ağınızda aşağı akış filtresi varsa güvenlik duvarınızla ilişkilendirilmiş olan tüm genel IP adreslerine izin vermeniz gerekir. Bu yapılandırmayı basitleştirmek için genel IP adresi ön eki kullanmayı göz önünde bulundurun.

NAT davranışları hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı NAT Davranışları.

Azure İzleyici günlükleri

Tüm olaylar Azure İzleyici ile tümleştirildiğinden günlükleri bir depolama hesabına arşivlemenize, olayları olay hub'ınıza aktarmanıza veya Azure İzleyici günlüklerine göndermenize olanak sağlar. Azure İzleyici günlük örnekleri için bkz. Azure Güvenlik Duvarı için Azure İzleyici günlükleri.

Daha fazla bilgi için bkz. Öğretici: Azure Güvenlik Duvarı günlüklerini ve ölçümlerini izleme.

Azure Güvenlik Duvarı Çalışma Kitabı, Azure Güvenlik Duvarı veri analizi için esnek bir tuval sağlar. Azure portalında zengin görsel raporlar oluşturmak için bunu kullanabilirsiniz. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı Çalışma Kitabını kullanarak günlükleri izleme.

Zorlamalı tünel oluşturma

Azure Güvenlik Duvarı, İnternet'e bağlı tüm trafiği doğrudan İnternet'e gitmek yerine belirlenen bir sonraki atlamaya yönlendirecek şekilde yapılandırabilirsiniz. Örneğin, İnternet'e geçirilmeden önce ağ trafiğini işlemek için şirket içi uç güvenlik duvarınız veya başka bir ağ sanal gerecine (NVA) sahip olabilirsiniz. Daha fazla bilgi için bkz. zorlamalı tünel Azure Güvenlik Duvarı.

Web kategorileri

Web kategorileri yöneticilerin kumar web siteleri, sosyal medya web siteleri ve diğerleri gibi web sitesi kategorilerine kullanıcı erişimine izin vermesine veya erişimi reddetmesine olanak tanır. Web kategorileri Azure Güvenlik Duvarı Standard'a dahil edilir, ancak Azure Güvenlik Duvarı Premium'da daha ince ayarlıdır. Standart SKU'daki FQDN tabanlı kategoriyle eşleşen Web kategorileri özelliğinin aksine Premium SKU, hem HTTP hem de HTTPS trafiğinin URL'sinin tamamına göre kategoriyle eşleşir. Azure Güvenlik Duvarı Premium hakkında daha fazla bilgi için bkz. premium özellikleri Azure Güvenlik Duvarı.

Örneğin, Azure Güvenlik Duvarı için www.google.com/newsbir HTTPS isteğini durdurursa aşağıdaki kategorilere ayırma beklenir:

Güvenlik Duvarı Standart – Yalnızca FQDN bölümü incelendiğinden

www.google.comArama Altyapısı olarak kategorilere ayrılmıştır.Güvenlik Duvarı Premium– URL'nin tamamı incelendiğinden

www.google.com/newsHaber kategorisine ayrılmıştır.

Kategoriler Sorumluluk, Yüksek Bant Genişliği, İş Kullanımı, Üretkenlik Kaybı, Genel Sörf ve Kategorilere Ayrılmamış altındaki önem derecesine göre düzenlenmiştir.

Kategori özel durumları

Web kategorisi kurallarınızda özel durumlar oluşturabilirsiniz. Kural koleksiyonu grubunda daha yüksek önceliğe sahip ayrı bir izin verme veya reddetme kuralı koleksiyonu oluşturun. Örneğin, öncelik 100'e izin veren www.linkedin.com bir kural koleksiyonunu, 200 önceliğine sahip Sosyal ağı reddeden bir kural koleksiyonuyla yapılandırabilirsiniz. Bu, önceden tanımlanmış Sosyal ağ web kategorisi için özel durum oluşturur.

Sertifikalar

Azure Güvenlik Duvarı Ödeme Kartı Sektörü (PCI), Hizmet Kuruluşu Denetimleri (SOC) ve Uluslararası Standartlaştırma Kuruluşu (ISO) ile uyumludur. Daha fazla bilgi için bkz. uyumluluk sertifikaları Azure Güvenlik Duvarı.