Azure Güvenlik Duvarı için Kurumsal CA sertifikalarını dağıtma ve yapılandırma

Azure Güvenlik Duvarı Premium, sertifika kimlik doğrulama zinciri gerektiren bir TLS denetleme özelliği içerir. Üretim dağıtımlarında, Azure Güvenlik Duvarı Premium ile kullandığınız sertifikaları oluşturmak için Kurumsal PKI kullanmanız gerekir. Azure Güvenlik Duvarı Premium için ara CA sertifikası oluşturmak ve yönetmek için bu makaleyi kullanın.

Azure Güvenlik Duvarı Premium tarafından kullanılan sertifikalar hakkında daha fazla bilgi için bkz. premium sertifikaları Azure Güvenlik Duvarı.

Ön koşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Kurumsal CA kullanarak Azure Güvenlik Duvarı Premium ile kullanılacak bir sertifika oluşturmak için aşağıdaki kaynaklara sahip olmanız gerekir:

- Active Directory Ormanı

- Web Kaydı etkinleştirilmiş bir Active Directory Sertifika Hizmetleri Kök CA'sı

- Premium katmanı Güvenlik Duvarı İlkesi ile Azure Güvenlik Duvarı Premium

- Azure Key Vault

- Key Vault Erişim İlkesi'nde tanımlanan Sertifikalar ve Gizli Diziler için Okuma izinlerine sahip yönetilen kimlik

Sertifika isteme ve dışarı aktarma

- Genellikle Kök CA'da

https://<servername>/certsrvweb kayıt sitesine erişin ve Sertifika İste'yi seçin. - Gelişmiş Sertifika İsteği'ni seçin.

- Bu CA'ya İstek Oluştur ve Gönder'i seçin.

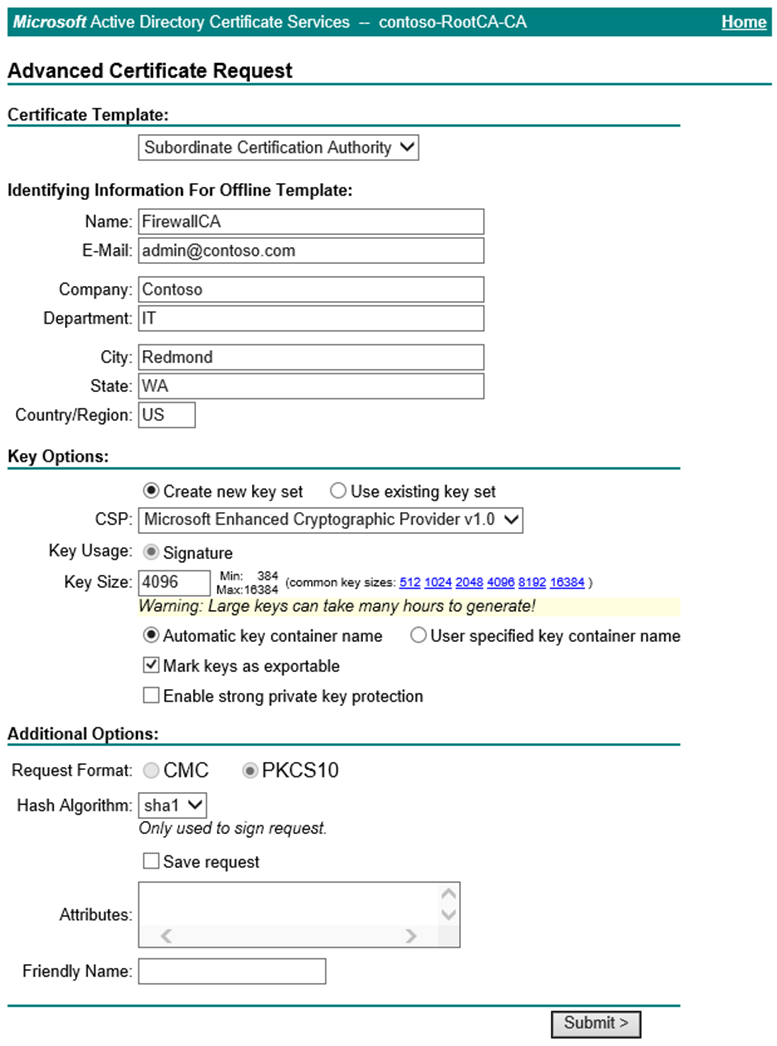

- Alt Sertifika Yetkilisi şablonunu kullanarak formu doldurun.

- İsteği gönderin ve sertifikayı yükleyin.

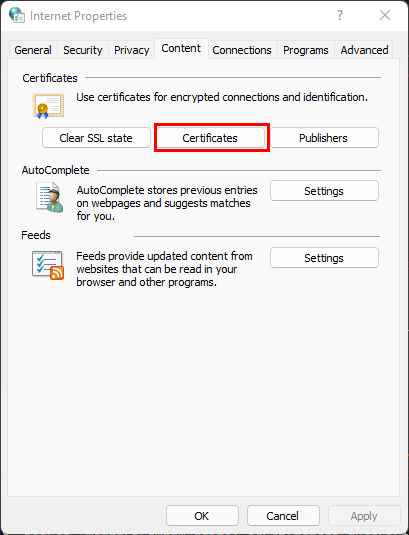

- Bu isteğin Internet Explorer kullanılarak bir Windows Server'dan yapıldığını varsayarsak Internet Seçenekleri'ni açın.

- İçerik sekmesine gidin ve Sertifikalar'ı seçin.

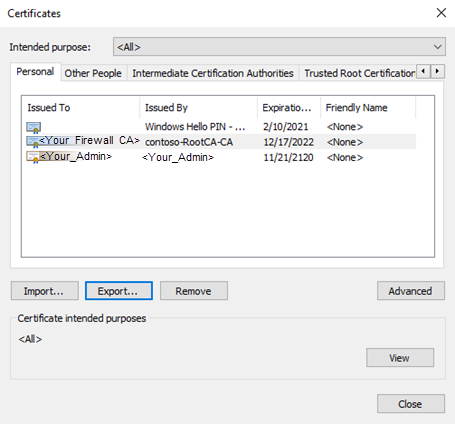

- Yeni verilen sertifikayı seçin ve ardından Dışarı Aktar'ı seçin.

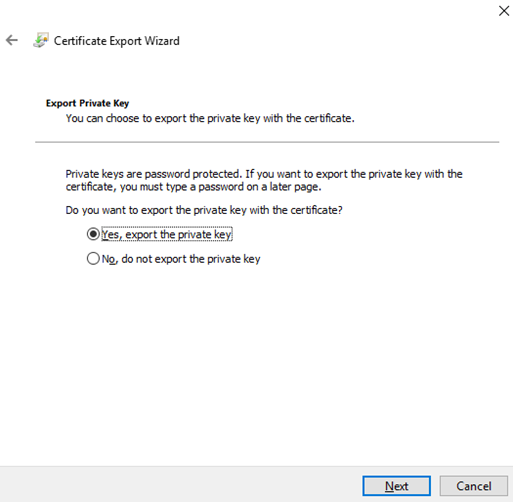

- Sihirbazı başlatmak için İleri'yi seçin. Evet'i seçin, özel anahtarı dışarı aktarın ve ardından İleri'yi seçin.

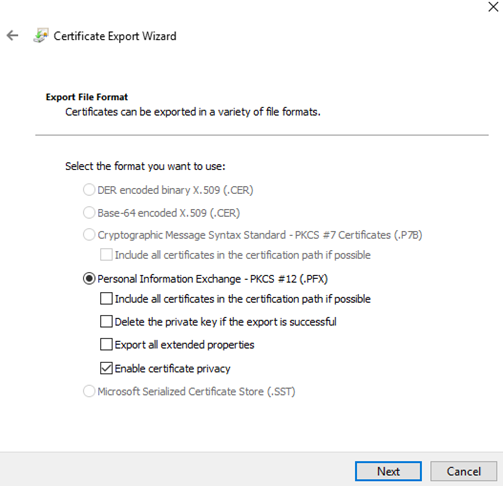

- .pfx dosya biçimi varsayılan olarak seçilidir. Mümkünse tüm sertifikaları sertifika yoluna ekle seçeneğinin işaretini kaldırın. Sertifika zincirinin tamamını dışarı aktarırsanız, Azure Güvenlik Duvarı içeri aktarma işlemi başarısız olur.

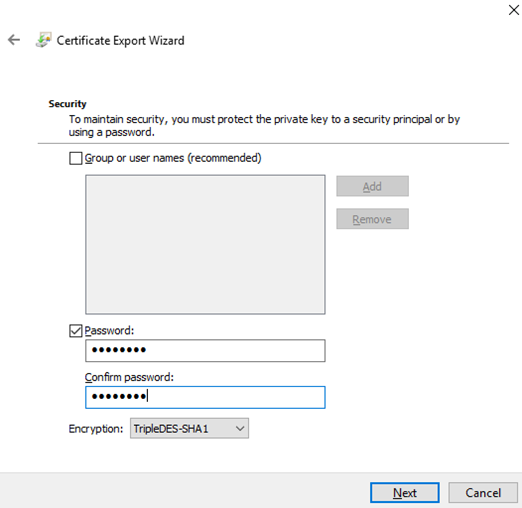

- Anahtarı korumak için bir parola atayın ve onaylayın ve ardından İleri'yi seçin.

- Bir dosya adı ve dışarı aktarma konumu seçin ve ardından İleri'yi seçin.

- Son'u seçin ve dışarı aktarılan sertifikayı güvenli bir konuma taşıyın.

Sertifikayı Güvenlik Duvarı İlkesine ekleme

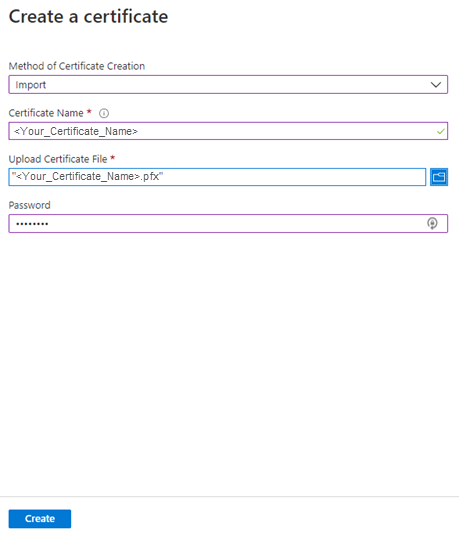

- Azure portalında Key Vault'unuzun Sertifikalar sayfasına gidin ve Oluştur/İçeri Aktar'ı seçin.

- Oluşturma yöntemi olarak İçeri Aktar'ı seçin, sertifikayı adlandırın, dışarı aktarılan .pfx dosyasını seçin, parolayı girin ve oluştur'u seçin.

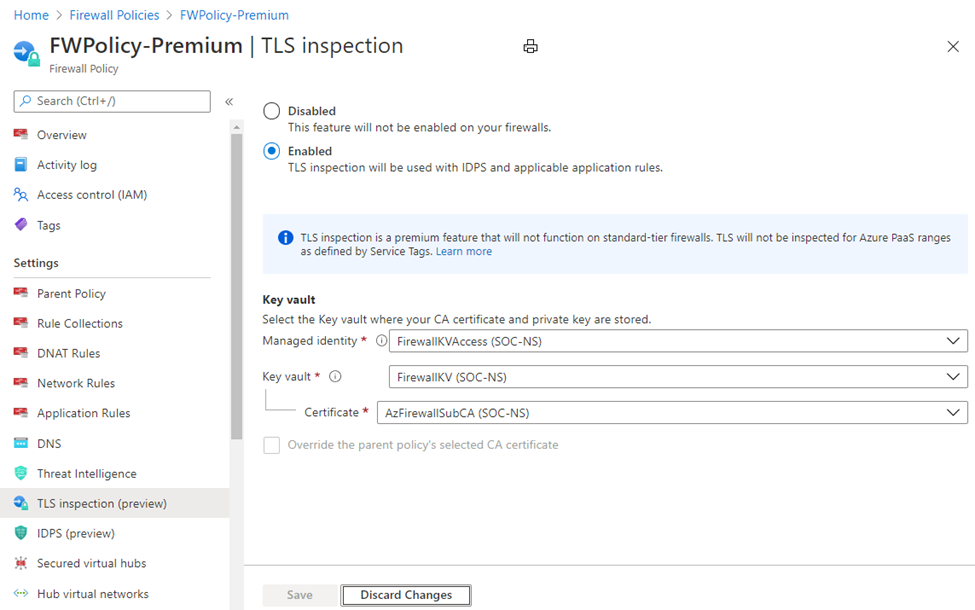

- Güvenlik Duvarı ilkenizin TLS Denetleme sayfasına gidin ve Yönetilen kimliğinizi, Key Vault'unuzu ve sertifikanızı seçin.

- Kaydet'i seçin.

TLS incelemeyi doğrulama

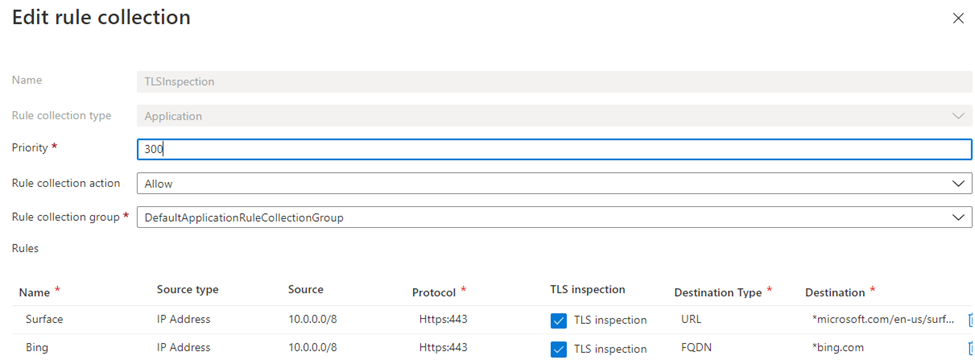

- Seçtiğiniz hedef URL veya FQDN'de TLS incelemesini kullanarak bir Uygulama Kuralı oluşturun. Örneğin:

*bing.com.

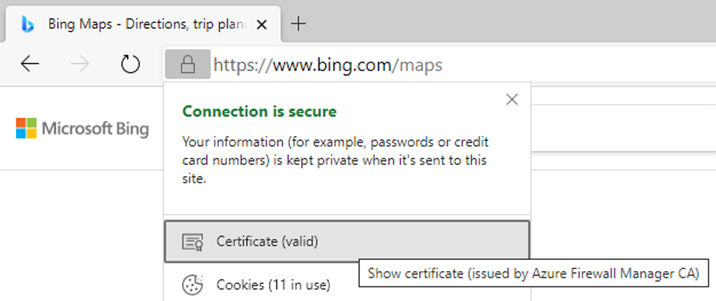

- Kuralın Kaynak aralığındaki etki alanına katılmış bir makineden Hedefinize gidin ve tarayıcınızdaki adres çubuğunun yanındaki kilit simgesini seçin. Sertifikanın genel CA yerine Kurumsal CA'nız tarafından verildiği gösterilmelidir.

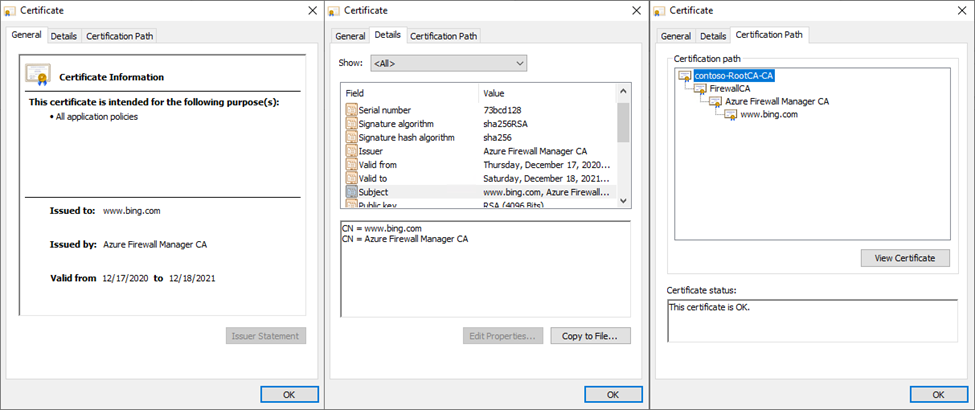

- Sertifika yolu da dahil olmak üzere daha fazla ayrıntı görüntülemek için sertifikayı gösterin.

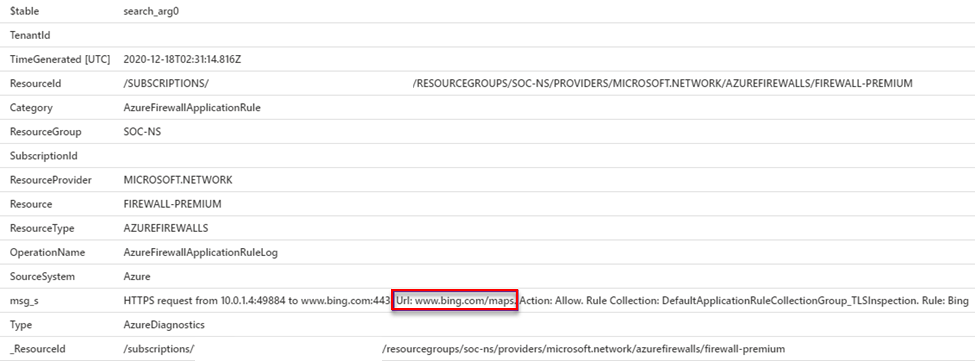

- Log Analytics'te aşağıdaki KQL sorgusunu çalıştırarak TLS denetimine tabi olan tüm istekleri döndürebilirsiniz:

Sonuç, denetlenen trafiğin tam URL'sini gösterir:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc