Azure Güvenlik Duvarı Premium'Azure Güvenlik Duvarı dağıtma ve yapılandırma

Azure Güvenlik Duvarı Premium, son derece hassas ve düzenlenmiş ortamlar için gereken özelliklere sahip yeni nesil bir güvenlik duvarıdır. Aşağıdaki özellikleri içerir:

- TLS İncelemesi - giden trafiğin şifresini çözer, verileri işler, ardından verileri şifreler ve hedefe gönderir.

- IDPS - Ağ yetkisiz erişim algılama ve önleme sistemi (IDPS), kötü amaçlı etkinlikler için ağ etkinliklerini izlemenize, bu etkinlikle ilgili bilgileri günlüğe kaydetmenize, raporlamanıza ve isteğe bağlı olarak engellemeye çalışmanıza olanak tanır.

- URL filtreleme - Azure Güvenlik Duvarı FQDN filtreleme özelliğini tüm URL'yi dikkate almak için genişletir. Örneğin,

www.contoso.com/a/cyerinewww.contoso.com. - Web kategorileri - yöneticiler kumar web siteleri, sosyal medya web siteleri ve diğerleri gibi web sitesi kategorilerine kullanıcı erişimine izin verebilir veya erişimi reddedebilir.

Daha fazla bilgi için bkz. premium özellikleri Azure Güvenlik Duvarı.

Üç alt ağa sahip merkezi bir sanal ağa (10.0.0.0/16) sahip bir test ortamı dağıtmak için şablon kullanacaksınız:

- bir çalışan alt ağı (10.0.10.0/24)

- Azure Bastion alt ağı (10.0.20.0/24)

- güvenlik duvarı alt ağı (10.0.100.0/24)

Önemli

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Basitlik için bu test ortamında tek bir merkezi sanal ağ kullanılır. Üretim amaçları doğrultusunda eşlenmiş sanal ağlara sahip merkez-uç topolojisi daha yaygındır.

Çalışan sanal makinesi, güvenlik duvarı üzerinden HTTP/S istekleri gönderen bir istemcidir.

Önkoşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Altyapıyı dağıtma

Şablon IDPS, TLS İncelemesi, URL Filtreleme ve Web Kategorileri ile etkinleştirilen Azure Güvenlik Duvarı Premium için eksiksiz bir test ortamı dağıtır:

- Temel özelliklerinin (IDPS, TLS İncelemesi, URL Filtreleme ve Web Kategorileri) kolay doğrulanmasına olanak sağlayan önceden tanımlanmış ayarlara sahip yeni bir Azure Güvenlik Duvarı Premium ve Güvenlik Duvarı İlkesi

- Key Vault ve Yönetilen Kimlik dahil olmak üzere tüm bağımlılıkları dağıtır. Bir üretim ortamında, bu kaynaklar zaten oluşturulmuş olabilir ve aynı şablonda gerekli olmayabilir.

- otomatik olarak imzalanan Kök CA oluşturur ve oluşturulan Key Vault'a dağıtır

- türetilmiş bir Ara CA oluşturur ve bunu bir Windows test sanal makinesine (WorkerVM) dağıtır

- Bastion Konağı (BastionHost) da dağıtılır ve Windows test makinesine (WorkerVM) bağlanmak için kullanılabilir

Güvenlik duvarını test etme

Artık IDPS, TLS İncelemesi, Web filtreleme ve Web kategorilerini test edebilirsiniz.

Güvenlik duvarı tanılama ayarları ekleme

Güvenlik duvarı günlüklerini toplamak için güvenlik duvarı günlüklerini toplamak için tanılama ayarları eklemeniz gerekir.

- DemoFirewall'ı seçin ve İzleme'nin altında Tanılama ayarları'nı seçin.

- Tanılama ayarı ekle’yi seçin.

- Tanılama ayarı adı için fw-diag yazın.

- Günlük altında AzureFirewallApplicationRule ve AzureFirewallNetworkRule'yi seçin.

- Hedef ayrıntıları'nın altında Log Analytics çalışma alanına gönder'i seçin.

- Kaydet'i seçin.

IDPS testleri

IDPS'yi test etmek için kendi iç test Web sunucunuzu uygun bir sunucu sertifikasıyla dağıtmanız gerekir. Bu test, bir Web sunucusuna kötü amaçlı trafik göndermeyi içerir, bu nedenle bunu genel bir Web sunucusuna yapmanız önerilmez. Azure Güvenlik Duvarı Premium sertifika gereksinimleri hakkında daha fazla bilgi için bkz. Premium sertifikaları Azure Güvenlik Duvarı.

Çeşitli HTTP üst bilgilerini denetlemek ve kötü amaçlı trafiğin benzetimini yapmak için kullanabilirsiniz curl .

IDPS'yi HTTP trafiği için test etmek için:

WorkerVM sanal makinesinde bir yönetici komut istemi penceresi açın.

Komut istemine aşağıdaki komutu yazın:

curl -A "HaxerMen" <your web server address>Web sunucusu yanıtınızı görürsünüz.

Aşağıdaki iletiye benzer bir uyarı bulmak için Azure portalında Güvenlik Duvarı Ağı kural günlüklerine gidin:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Tojan was detected”}Not

Verilerin günlüklerde gösterilmeye başlaması biraz zaman alabilir. Günlüklerin verileri göstermeye başlamasına izin vermek için en az birkaç dakika verin.

İmza 2032081 için imza kuralı ekleyin:

- DemoFirewallPolicy'yi seçin ve Ayarlar'ın altında IDPS'yi seçin.

- İmza kuralları sekmesini seçin.

- İmza Kimliği'nin altında, açık metin kutusuna 2032081 yazın.

- Mod'un altında Reddet'i seçin.

- Kaydet'i seçin.

- Devam etmeden önce dağıtımın tamamlanmasını bekleyin.

WorkerVM'de komutunu yeniden çalıştırın

curl:curl -A "HaxerMen" <your web server address>HTTP isteği artık güvenlik duvarı tarafından engellendiğinden, bağlantı zaman aşımı süresi dolduktan sonra aşağıdaki çıkışı görürsünüz:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerAzure portalında İzleyici günlüklerine gidin ve engellenen istekle ilgili iletiyi bulun.

HTTPS trafiğinin IDPS'sini test etmek için

Bu curl testlerini HTTP yerine HTTPS kullanarak tekrarlayın. Örneğin:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

HTTP testleriyle elde ettiğiniz sonuçların aynısını görmeniz gerekir.

URL filtreleme ile TLS İncelemesi

URL filtreleme ile TLS İncelemesini test etmek için aşağıdaki adımları kullanın.

Güvenlik duvarı ilkesi uygulama kurallarını düzenleyin ve kural koleksiyonuna

AllowWebadlıAllowURLyeni bir kural ekleyin. Hedef URLwww.nytimes.com/section/world'yi , Kaynak IP adresini *, Hedef türü URL'sini yapılandırın, TLS İncelemesi'ni ve protokolleri http, https seçin.Dağıtım tamamlandığında WorkerVM'de bir tarayıcı açın ve

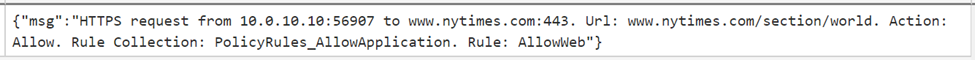

https://www.nytimes.com/section/worldhtml yanıtının tarayıcıda beklendiği gibi görüntülendiğini doğrulayın.Azure portalında, Uygulama kuralı İzleme günlüklerinde URL'nin tamamını görüntüleyebilirsiniz:

Reddedilen diğer URL'lere başvuracakları için bazı HTML sayfaları eksik görünebilir. Bu sorunu çözmek için aşağıdaki yaklaşım benimsenebilir:

HTML sayfası diğer etki alanlarına bağlantılar içeriyorsa, bu etki alanlarını bu FQDN'lere erişime izin veren yeni bir uygulama kuralına ekleyebilirsiniz.

HTML sayfasında alt URL'lerin bağlantıları varsa kuralı değiştirebilir ve URL'ye yıldız işareti ekleyebilirsiniz. Örneğin:

targetURLs=www.nytimes.com/section/world*Alternatif olarak, kurala yeni bir URL ekleyebilirsiniz. Örneğin:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Web kategorileri testi

Şimdi spor web sitelerine erişime izin vermek için bir uygulama kuralı oluşturalım.

Portaldan kaynak grubunuzu açın ve DemoFirewallPolicy'yi seçin.

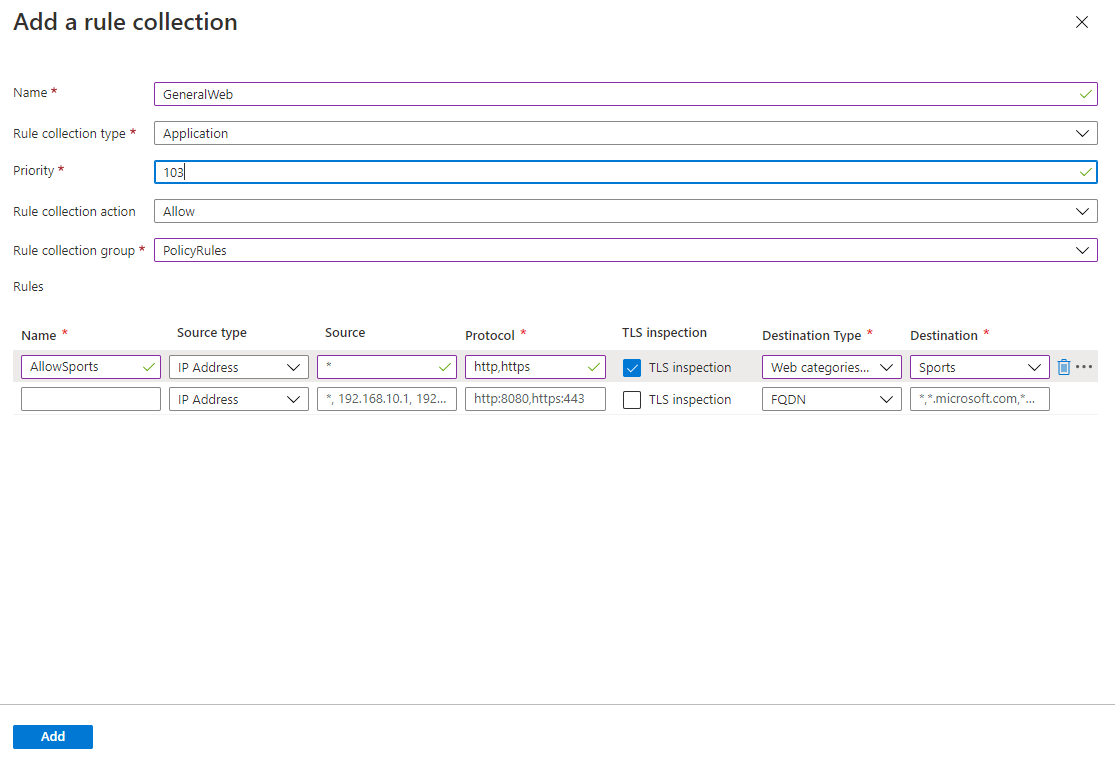

Uygulama Kuralları'nın ardından Kural koleksiyonu ekle'yi seçin.

Ad alanına GenelWeb, Öncelik 103 yazın, Kural koleksiyonu grubu DefaultApplicationRuleCollectionGroup'ı seçin.

Ad türü için Kurallar AllowSports, Source *, Protocol http, https altında TLS Inspection, Destination Type select Web categories, Destination select Sports'u seçin.

Ekle'yi seçin.

Dağıtım tamamlandığında WorkerVM'ye gidin, bir web tarayıcısı açın ve adresine

https://www.nfl.comgidin.NFL web sayfasını görmeniz gerekir ve Uygulama kuralı günlüğü bir Web Kategorisi: Spor kuralı eşleştirildiğini ve isteğe izin verildiğini gösterir.