Öğretici: Azure portalını kullanarak karma ağda Azure Güvenlik Duvarı ve ilkeyi dağıtma ve yapılandırma

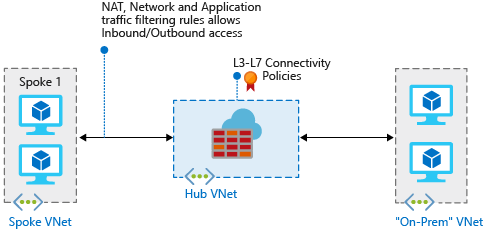

Karma ağ oluşturmak için şirket içi ağınızı bir Azure sanal ağına bağladığınızda, Azure ağ kaynaklarınıza erişimi denetleme yeteneği genel bir güvenlik planının önemli bir parçasıdır.

İzin verilen ve reddedilen ağ trafiğini tanımlayan kuralları kullanarak karma ağdaki ağ erişimini denetlemek için Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi'ni kullanabilirsiniz.

Bu öğretici için üç sanal ağ oluşturursunuz:

- VNet-Hub - Güvenlik duvarı bu sanal ağdadır.

- VNet-Spoke - uç sanal ağı, Azure'da bulunan iş yükünü temsil eder.

- VNet-Onprem - Şirket içi sanal ağ, şirket içi ağı temsil eder. Gerçek bir dağıtımda, VPN veya ExpressRoute bağlantısı kullanılarak bağlanabilir. Kolaylık olması için bu öğreticide VPN ağ geçidi bağlantısı kullanılır ve şirket içi ağı temsil etmek için Azure'da bulunan bir sanal ağ kullanılır.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Güvenlik duvarı hub'ı sanal ağını oluşturma

- Uç sanal ağını oluşturma

- Şirket içi sanal ağı oluşturma

- Güvenlik duvarını ve ilkeyi yapılandırma ve dağıtma

- VPN ağ geçitlerini oluşturma ve bağlama

- Merkez ve uç sanal ağlarını eşleme

- Yolları oluşturma

- Sanal makineleri oluşturma

- Güvenlik duvarını test etme

Bu yordamı tamamlamak için bunun yerine Azure PowerShell kullanmak istiyorsanız bkz. Azure PowerShell kullanarak karma ağda Azure Güvenlik Duvarı dağıtma ve yapılandırma.

Önkoşullar

Karma ağ, Azure sanal ağları ile şirket içi ağlar arasındaki trafiği yönlendirmek için merkez-uç mimari modelini kullanır. Merkez-uç mimarisi aşağıdaki gereksinimlere sahiptir:

- Uç alt ağ trafiğini merkez güvenlik duvarı üzerinden yönlendirmek için Sanal ağ geçidi yolu yayma seçeneği devre dışıyken güvenlik duvarını işaret eden bir Kullanıcı Tanımlı yol (UDR) kullanabilirsiniz. Sanal ağ geçidi rota yayma devre dışı seçeneği uç alt ağlarına yol dağıtımını engeller. Bu, öğrenilen yolların UDR'nizle çakışmasını önler. Sanal ağ geçidi yol yayma özelliğini etkin tutmak istiyorsanız, BGP üzerinden şirket içinden yayımlananları geçersiz kılmak için güvenlik duvarına belirli yollar tanımladığınızdan emin olun.

- Merkez ağ geçidi alt ağında, uç ağlarına sonraki atlama olarak güvenlik duvarı IP adresine işaret eden bir UDR yapılandırın. BGP'den yolları öğrendiğinden, Azure Güvenlik Duvarı alt ağından UDR gerekmez.

Bu yolların nasıl oluşturulduğunu görmek için Yolları Oluşturma bölümüne bakın.

Not

Azure Güvenlik Duvarı internete bağlı olmalıdır. AzureFirewallSubnet'iniz BGP aracılığıyla şirket içi ağınıza yönelik varsayılan bir yol öğrenirse, doğrudan İnternet bağlantısını korumak için nextHopType değeri İnternet olarak ayarlanmış bir 0.0.0.0/0 UDR ile bunu geçersiz kılmanız gerekir.

Azure Güvenlik Duvarı zorlamalı tüneli destekleyecek şekilde yapılandırılabilir. Daha fazla bilgi için bkz. zorlamalı tünel Azure Güvenlik Duvarı.

Not

Bir UDR varsayılan ağ geçidi olarak Azure Güvenlik Duvarı işaret etse bile doğrudan eşlenen sanal ağlar arasındaki trafik doğrudan yönlendirilir. Bu senaryoda alt ağ trafiğini güvenlik duvarına göndermek için UDR'nin hedef alt ağ ön ekini her iki alt ağda da açıkça içermesi gerekir.

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Güvenlik duvarı hub'ı sanal ağını oluşturma

İlk olarak, bu öğreticinin kaynaklarını içerecek kaynak grubunu oluşturun:

- Azure Portal’ında oturum açın.

- Azure portalı giriş sayfasında Kaynak grupları>Oluştur'u seçin.

- Abonelik için, aboneliğinizi seçin.

- Kaynak grubu adı için FW-Hybrid-Test yazın.

- Bölge için (ABD) Doğu ABD'yi seçin. Daha sonra oluşturduğunuz tüm kaynaklar aynı konumda olmalıdır.

- Gözden geçir + Oluştur’u seçin.

- Oluştur'u belirleyin.

Şimdi sanal ağı oluşturun:

Not

AzureFirewallSubnet alt ağı boyutu /26'dır. Alt ağ boyutu hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı SSS.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Ağ'ın altında Sanal ağ'ı seçin.

- Oluştur'u belirleyin.

- Kaynak grubu için FW-Karma-Test'i seçin.

- Ad alanına VNet-hub yazın.

- Güvenlik sekmesinde İleri'yi seçin.

- IPv4 Adres alanı için 10.5.0.0/16 yazın.

- Alt ağlar'ın altında varsayılan'ı seçin.

- Alt ağ amacı için Azure Güvenlik Duvarı'ı seçin.

- Başlangıç adresi için 10.5.0.0/26 yazın.

- Kaydet'i seçin.

- Gözden geçir ve oluştur’u seçin.

- Oluştur'u belirleyin.

Şimdi ağ geçidi için ikinci bir alt ağ oluşturun.

- Sanal ağ hub'ı sayfasında Alt ağlar'ı seçin.

- +Alt Ağ'ı seçin.

- Alt ağ amacı için Sanal Ağ Ağ Geçidi'ni seçin.

- Başlangıç adresi için 10.5.2.0/26 yazın.

- Ekle'yi seçin.

Uç sanal ağını oluşturma

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Ağ bölümünde Sanal ağ'ı seçin.

- Oluştur'u belirleyin.

- Kaynak grubu için FW-Karma-Test'i seçin.

- Ad alanına VNet-Spoke yazın.

- Bölge için (ABD) Doğu ABD'yi seçin.

- İleri'yi seçin.

- Güvenlik sekmesinde İleri'yi seçin.

- IPv4 adres alanı için 10.6.0.0/16 yazın.

- Alt ağlar'ın altında varsayılan'ı seçin.

- Ad için SN-Workload yazın.

- Başlangıç adresi için 10.6.0.0/24 yazın.

- Kaydet'i seçin.

- Gözden geçir ve oluştur’u seçin.

- Oluştur'u belirleyin.

Şirket içi sanal ağı oluşturma

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Ağ bölümünde Sanal ağ'ı seçin.

- Kaynak grubu için FW-Karma-Test'i seçin.

- Ad alanına VNet-OnPrem yazın.

- Bölge için (ABD) Doğu ABD'yi seçin.

- İleri'yi seçin.

- Güvenlik sekmesinde İleri'yi seçin.

- IPv4 adres alanı için 192.168.0.0/16 yazın.

- Alt ağlar'ın altında varsayılan'ı seçin.

- Ad için SN-Corp yazın.

- Başlangıç adresi için 192.168.1.0/24 yazın.

- Kaydet'i seçin.

- Gözden geçir ve oluştur’u seçin.

- Oluştur'u belirleyin.

Şimdi ağ geçidi için ikinci bir alt ağ oluşturun.

- VNet-Onprem sayfasında Alt ağlar'ı seçin.

- +Alt Ağ'ı seçin.

- Alt ağ amacı için Sanal Ağ Ağ Geçidi'ni seçin.

- Başlangıç adresi için 192.168.2.0/24.

- Ekle'yi seçin.

Güvenlik duvarını yapılandırma ve dağıtma

Şimdi güvenlik duvarını güvenlik duvarı hub'ı sanal ağına dağıtın.

Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

Sol sütunda Ağ'ı seçin, güvenlik duvarı'nı arayıp seçin ve ardından Oluştur'u seçin.

Güvenlik duvarı oluştur sayfasında aşağıdaki ayarları kullanarak güvenlik duvarını yapılandırın:

Ayar Value Abonelik <aboneliğiniz> Kaynak grubu FW-Karma-Test Veri Akışı Adı AzFW01 Bölge Doğu ABD Güvenlik duvarı katmanı Standart Güvenlik duvarı yönetimi Bu güvenlik duvarını yönetmek için Güvenlik Duvarı İlkesi kullanın Güvenlik duvarı ilkesi Yeni ekleyin:

karma-test-pol

Doğu ABDBir sanal ağ seçin Var olanı kullan:

Sanal ağ hub'ıGenel IP adresi Yeni ekle:

fw-pipİleri: Etiketler'i seçin.

Sonraki: Gözden geçirme ve oluşturma’yı seçin.

Özeti gözden geçirin ve ardından Oluştur'u seçerek güvenlik duvarını oluşturun.

Bu işlemin dağıtılması birkaç dakika sürer.

Dağıtım tamamlandıktan sonra FW-Hybrid-Test kaynak grubuna gidin ve AzFW01 güvenlik duvarını seçin.

Özel IP adresini not edin. Varsayılan rotayı oluştururken bu adresi kullanacaksınız.

Ağ kurallarını yapılandırma

İlk olarak, web trafiğine izin vermek için bir ağ kuralı ekleyin.

- FW-Hybrid-Test kaynak grubunda karma-test-pol Güvenlik Duvarı İlkesi'ni seçin.

- Ayarlar'ın altında Ağ kuralları'nı seçin.

- Kural koleksiyonu ekle'yi seçin.

- Ad alanına RCNet01 yazın.

- Öncelik için 100 yazın.

- Kural koleksiyonu eylemi için İzin Ver'i seçin.

- Kurallar'ın altındaki Ad alanına AllowWeb yazın.

- Kaynak türü için IP adresi'ne tıklayın.

- Kaynak için 192.168.1.0/24 yazın.

- Protokol alanında TCP'yi seçin.

- Hedef Bağlantı Noktaları için 80 yazın.

- Hedef türü için IP adresi'ne tıklayın.

- Hedef için 10.6.0.0/16 yazın.

Şimdi RDP trafiğine izin vermek için bir kural ekleyin.

İkinci kural satırına aşağıdaki bilgileri yazın:

- Ad, AllowRDP yazın.

- Kaynak türü için IP adresi'ne tıklayın.

- Kaynak için 192.168.1.0/24 yazın.

- Protokol alanında TCP'yi seçin.

- Hedef Bağlantı Noktaları için 3389 yazın.

- Hedef türü için IP adresi'ne tıklayın.

- Hedef için 10.6.0.0/16 yazın

- Ekle'yi seçin.

VPN ağ geçitlerini oluşturma ve bağlama

Merkez ve şirket içi sanal ağlar VPN ağ geçitleri aracılığıyla bağlanır.

Merkez sanal ağı için VPN ağ geçidi oluşturma

Şimdi merkez sanal ağı için VPN ağ geçidini oluşturun. Ağdan ağa yapılandırmalar için RouteBased VpnType gerekir. VPN ağ geçidinin oluşturulması, seçili VPN ağ geçidi SKU’suna bağlı olarak 45 dakika veya daha uzun sürebilir.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Arama metin kutusuna sanal ağ geçidi yazın.

- Sanal ağ geçidi'ni ve ardından Oluştur'u seçin.

- Ad alanına GW-hub yazın.

- Bölge için daha önce kullandığınız bölgeyi seçin.

- Ağ geçidi türü için VPN'yi seçin.

- SKU için VpnGw1'i seçin.

- Sanal ağ için VNet-hub'ı seçin.

- Genel IP adresi için Yeni oluştur'u seçin ve ad olarak VNet-hub-GW-pip yazın.

- İkinci Genel IP adresi için Yeni oluştur'u seçin ve ad olarak VNet-hub-GW-pip2 yazın.

- Kalan varsayılanları kabul edin ve gözden geçir + oluştur'u seçin.

- Yapılandırmayı gözden geçirin ve Oluştur'u seçin.

Şirket içi sanal ağ için VPN ağ geçidi oluşturma

Şimdi şirket içi sanal ağ için VPN ağ geçidini oluşturun. Ağdan ağa yapılandırmalar için RouteBased VpnType gerekir. VPN ağ geçidinin oluşturulması, seçili VPN ağ geçidi SKU’suna bağlı olarak 45 dakika veya daha uzun sürebilir.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Arama metin kutusuna sanal ağ geçidi yazın ve Enter tuşuna basın.

- Sanal ağ geçidi'ni ve ardından Oluştur'u seçin.

- Ad alanına GW-Onprem yazın.

- Bölge için daha önce kullandığınız bölgeyi seçin.

- Ağ geçidi türü için VPN'yi seçin.

- SKU için VpnGw1'i seçin.

- Sanal ağ için VNet-Onprem'i seçin.

- Genel IP adresi için Yeni oluştur'u seçin ve ad olarak VNet-Onprem-GW-pip yazın.

- İkinci Genel IP adresi için Yeni oluştur'u seçin ve ad olarak VNet-Onprem-GW-pip2 yazın.

- Kalan varsayılanları kabul edin ve gözden geçir + oluştur'u seçin.

- Yapılandırmayı gözden geçirin ve Oluştur'u seçin.

VPN bağlantılarını oluşturma

Artık merkez ile şirket içi ağ geçitleri arasında VPN bağlantıları oluşturabilirsiniz.

Bu adımda, merkez sanal ağından şirket içi sanal ağa bağlantıyı oluşturursunuz. Örneklerde paylaşılan anahtar kullanılır. Paylaşılan anahtar için kendi değerlerinizi kullanabilirsiniz. Paylaşılan anahtarın her iki bağlantıyla da eşleşiyor olması önemlidir. Bir bağlantı oluşturmak çok zaman almaz.

- FW-Hybrid-Test kaynak grubunu açın ve GW-hub ağ geçidini seçin.

- Ayarlar'ın altında sol sütundaki Bağlantılar'ı seçin.

- Ekle'yi seçin.

- Bağlantı adı olarak Hub-Onprem yazın.

- Bağlantı türü için Sanal Ağdan Sanal Ağa seçeneğini belirleyin.

- İleri: Ayarlar'ı seçin.

- İlk sanal ağ geçidi için GW-hub'ı seçin.

- İkinci sanal ağ geçidi için GW-Onprem'i seçin.

- Paylaşılan anahtar (PSK) için AzureA1b2C3 yazın.

- Gözden geçir ve oluştur’u seçin.

- Oluştur'u belirleyin.

Şirket içi merkez sanal ağ bağlantısını oluşturun. Bu adım öncekine benzer, ancak VNet-Onprem'den VNet-hub'a bağlantıyı oluşturursunuz. Paylaşılan anahtarların eşleştiğinden emin olun. Bağlantı birkaç dakika içerisinde kurulacaktır.

- FW-Hybrid-Test kaynak grubunu açın ve GW-Onprem ağ geçidini seçin.

- Sol sütunda Bağlantılar'ı seçin.

- Ekle'yi seçin.

- Bağlantı adı için Onprem-to-Hub yazın.

- Bağlantı türü için Sanal Ağdan Sanal Ağa seçeneğini belirleyin.

- İleri: Ayarlar'ı seçin.

- İlk sanal ağ geçidi için GW-Onprem'i seçin.

- İkinci sanal ağ geçidi için GW-hub'ı seçin.

- Paylaşılan anahtar (PSK) için AzureA1b2C3 yazın.

- Gözden geçir ve oluştur’u seçin.

- Oluştur'u belirleyin.

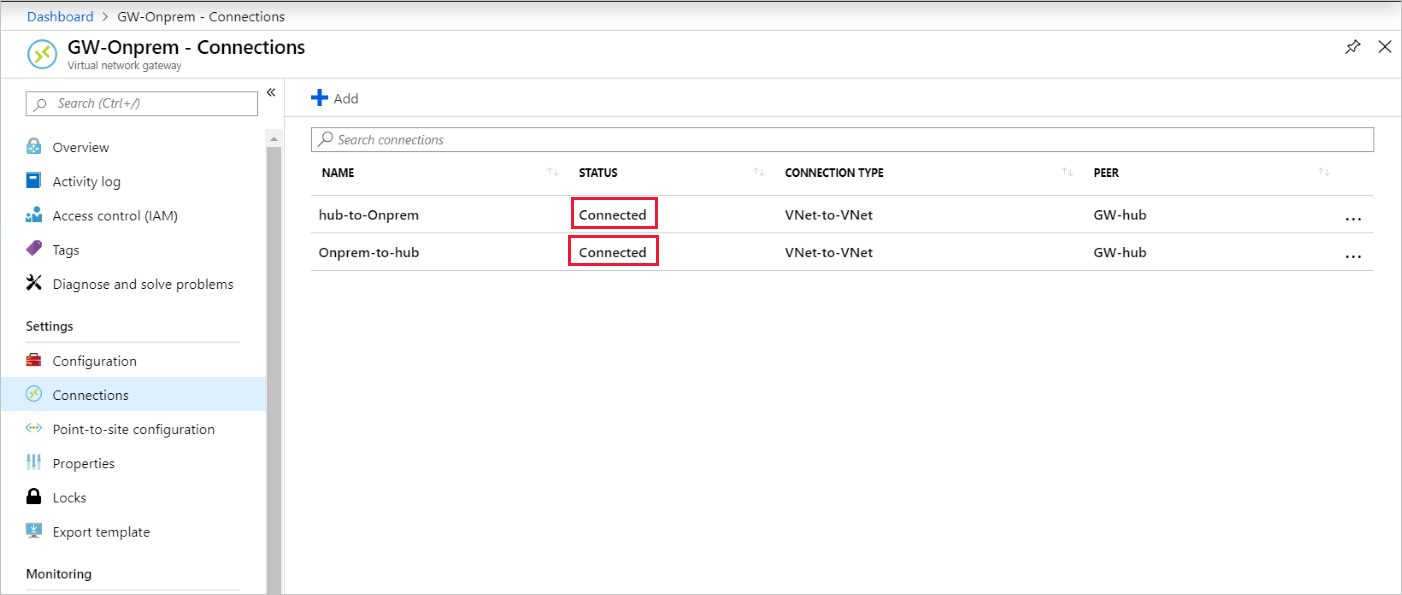

Bağlantıyı doğrulama

Yaklaşık beş dakika kadar sonra her iki bağlantının da durumu Bağlandı olmalıdır.

Merkez ve uç sanal ağlarını eşleme

Şimdi merkez-uç sanal ağlarını eşle.

FW-Hybrid-Test kaynak grubunu açın ve VNet-hub sanal ağını seçin.

Sol sütunda Eşlemeler'i seçin.

Ekle'yi seçin.

Uzak sanal ağ özeti altında:

Uzak sanal ağ özeti altında:

Ayar adı Değer Eşleme bağlantı adı SpoketoHub Sanal ağ dağıtım modeli Resource Manager Abonelik <aboneliğiniz> Sanal ağ VNet-Spoke 'VNet-Spoke' öğesinin 'VNet-hub' erişimine izin ver seçili 'VNet-Spoke' öğesinin 'VNet-Hub'dan iletilen trafiği almasına izin ver seçili 'VNet-Spoke' içindeki ağ geçidi veya yönlendirme sunucusunun trafiği 'VNet-Hub'a iletmesine izin ver seçilmedi 'VNet-Hub'ın uzak ağ geçidini veya yol sunucusunu kullanmak için 'VNet-Spoke' özelliğini etkinleştirin seçili Yerel sanal ağ özeti altında:

Ayar adı Değer Eşleme bağlantı adı HubtoSpoke 'VNet-hub'ın 'VNet-Spoke' erişimine izin ver seçili 'VNet-hub'ın 'VNet-Spoke' içinden iletilen trafiği almasına izin ver seçili 'VNet-Hub' içindeki ağ geçidi veya yönlendirme sunucusunun trafiği 'VNet-Spoke' adresine iletmesine izin verme seçili 'VNet-Hub'ı 'VNet-Spoke' uzak ağ geçidini veya yol sunucusunu kullanmak için etkinleştirin seçilmedi Ekle'yi seçin.

Yolları oluşturma

Şimdi birkaç yol oluşturun:

- Güvenlik duvarı IP adresi üzerinden hub ağ geçidi alt ağından uç alt ağına giden bir yol

- Güvenlik duvarı IP adresi üzerinden uç alt ağından gelen varsayılan yol

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Arama metin kutusuna yol tablosu yazın ve Enter tuşuna basın.

- Rota tablosu'nu seçin.

- Oluştur'u belirleyin.

- Kaynak grubu için FW-Karma-Test'i seçin.

- Bölge için daha önce kullandığınız konumu seçin.

- Ad olarak UDR-Hub-Spoke yazın.

- Gözden geçir + Oluştur’u seçin.

- Oluştur'u belirleyin.

- Yol tablosu oluşturulduktan sonra, yönlendirme tablosu sayfasını açmak için bu tabloyu seçin.

- Ayarlar'ın altında sol sütundaki Yollar'ı seçin.

- Ekle'yi seçin.

- Yol adı için ToSpoke yazın.

- Hedef türü için IP Adresleri'ne tıklayın.

- Hedef IP adresleri/CIDR aralıkları için 10.6.0.0/16 yazın.

- Sonraki atlama türü için Sanal gereç'i seçin.

- Sonraki atlama adresi için güvenlik duvarının daha önce not ettiğiniz özel IP adresini yazın.

- Ekle'yi seçin.

Şimdi yolu alt ağ ile ilişkilendirin.

- UDR-Hub-Spoke - Yollar sayfasında Alt ağlar'ı seçin.

- İlişkili'yi seçin.

- Sanal ağ'ın altında VNet-hub'ı seçin.

- Alt ağ'ın altında GatewaySubnet'i seçin.

- Tamam'ı seçin.

Şimdi uç alt ağından varsayılan yolu oluşturun.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Arama metin kutusuna yol tablosu yazın ve Enter tuşuna basın.

- Rota tablosu'nu seçin.

- Oluştur'u belirleyin.

- Kaynak grubu için FW-Karma-Test'i seçin.

- Bölge için daha önce kullandığınız konumu seçin.

- Ad olarak UDR-DG yazın.

- Ağ geçidi yolunu yay için Hayır'ı seçin.

- Gözden geçir + Oluştur’u seçin.

- Oluştur'u belirleyin.

- Yol tablosu oluşturulduktan sonra, yönlendirme tablosu sayfasını açmak için bu tabloyu seçin.

- Sol sütunda Yollar'ı seçin.

- Ekle'yi seçin.

- Yol adı olarak ToHub yazın.

- Hedef türü için IP Adresleri'ni seçin.

- Hedef IP adresleri/CIDR aralıkları için 0.0.0.0/0 yazın.

- Sonraki atlama türü için Sanal gereç'i seçin.

- Sonraki atlama adresi için güvenlik duvarının daha önce not ettiğiniz özel IP adresini yazın.

- Ekle'yi seçin.

Şimdi yolu alt ağ ile ilişkilendirin.

- UDR-DG - Yollar sayfasında Alt ağlar'ı seçin.

- İlişkili'yi seçin.

- Sanal ağ'ın altında Sanal ağ uçlu seçeneğini belirleyin.

- Alt ağ'ın altında SN-İş Yükü'ne tıklayın.

- Tamam'ı seçin.

Sanal makineleri oluşturma

Şimdi uç iş yükünü ve şirket içi sanal makineleri oluşturun ve uygun alt ağlara yerleştirin.

İş yükü sanal makinesi oluşturma

Uç sanal ağında iis çalıştıran ve genel IP adresi olmayan bir sanal makine oluşturun.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Popüler Market ürünleri'nin altında Windows Server 2019 Datacenter'ı seçin.

- Sanal makine için şu değerleri girin:

- Kaynak grubu - FW-Karma-Test'i seçin

- Sanal makine adı: VM-Spoke-01

- Bölge - Daha önce kullandığınız bölge

- Kullanıcı adı: <Bir kullanıcı adı yazın>

- Parola: <parola yazın>

- Genel gelen bağlantı noktaları için Seçili bağlantı noktalarına izin ver'i ve ardından HTTP (80) ve RDP (3389) seçeneğini belirleyin.

- İleri:Diskler'i seçin.

- Varsayılanları kabul edin ve İleri: Ağ'ı seçin.

- Sanal ağ için VNet-Spoke öğesini seçin ve alt ağ SN-Workload olur.

- Genel IP için Yok'a tıklayın.

- İleri:Yönetim'i seçin.

- İleri: İzleme'yi seçin.

- Önyükleme tanılaması için Devre Dışı Bırak'ı seçin.

- Gözden Geçir+Oluştur'u seçin, özet sayfasındaki ayarları gözden geçirin ve ardından Oluştur'u seçin.

IIS yükleme

Sanal makine oluşturulduktan sonra IIS'yi yükleyin.

Azure portalında Cloud Shell'i açın ve PowerShell olarak ayarlandığından emin olun.

Sanal makineye IIS yüklemek ve gerekirse konumu değiştirmek için aşağıdaki komutu çalıştırın:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Şirket içi sanal makineyi oluşturma

Bu, Uzak Masaüstü'nü kullanarak genel IP adresine bağlanmak için kullandığınız bir sanal makinedir. Buradan, güvenlik duvarı üzerinden şirket içi sunucuya bağlanırsınız.

- Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

- Popüler Market ürünleri'nin altında Windows Server 2019 Datacenter'ı seçin.

- Sanal makine için şu değerleri girin:

- Kaynak grubu - Var olanı seçin ve ardından FW-Karma-Test'i seçin.

- Sanal makine adı - VM-Onprem.

- Bölge - Daha önce kullandığınız bölge.

- Kullanıcı adı: <Bir kullanıcı adı> yazın.

- Parola: <Bir kullanıcı parolası> yazın.

- Genel gelen bağlantı noktaları için Seçili bağlantı noktalarına izin ver'i ve ardından RDP (3389) öğesini seçin

- İleri:Diskler'i seçin.

- Varsayılanları kabul edin ve İleri:Ağ'ı seçin.

- Sanal ağ için VNet-Onprem'i seçtiğinizde alt ağ SN-Corp olur.

- İleri:Yönetim'i seçin.

- İleri: İzleme'yi seçin.

- Önyükleme tanılaması için Devre dışı bırak'ı seçin.

- Gözden Geçir+Oluştur'u seçin, özet sayfasındaki ayarları gözden geçirin ve ardından Oluştur'u seçin.

Not

Azure, genel IP adresi atanmamış veya bir iç temel Azure yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- VM'nin alt a bilgisayarına bir Azure NAT Gateway kaynağı atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

Güvenlik duvarını test etme

İlk olarak, VM-spoke-01 sanal makinesi için özel IP adresini not edin.

Azure portalından, VM-Onprem sanal makinesine bağlanın.

VM-Onprem üzerinde bir web tarayıcısı açın ve http://< VM-spoke-01 özel IP> adresine gidin.

VM-spoke-01 web sayfasını görmeniz gerekir:

VM-Onprem sanal makinesinden, özel IP adresinde VM-spoke-01'e uzak bir masaüstü açın.

Bağlantınız başarılı olmalı ve oturum açabilmelisiniz.

Şimdi güvenlik duvarı kurallarının çalıştığını doğruladınız:

- Uç sanal ağında web sunucusuna göz atabilirsiniz.

- RDP kullanarak uç sanal ağında sunucuya bağlanabilirsiniz.

Ardından, güvenlik duvarı kurallarının beklendiği gibi çalıştığını doğrulamak için güvenlik duvarı ağ kuralı koleksiyonu eylemini Reddet olarak değiştirin.

- Karma-test-pol Güvenlik Duvarı İlkesi'ni seçin.

- Kural Koleksiyonları'ı seçin.

- RCNet01 kural koleksiyonunu seçin.

- Kural koleksiyonu eylemi için Reddet'i seçin.

- Kaydet'i seçin.

Değişen kuralları test etmeden önce var olan tüm uzak masaüstlerini kapatın. Şimdi testleri yeniden çalıştırın. Bu kez tümü başarısız olmalıdır.

Kaynakları temizleme

Güvenlik duvarı kaynaklarını bir sonraki öğretici için tutabilirsiniz veya artık gerekli değilse FW-Hybrid-Test kaynak grubunu silerek güvenlik duvarıyla ilgili tüm kaynakları silebilirsiniz.