Ağ yalıtımını planlama

Bu makalede Azure Machine Learning için ağ yalıtımınızı planlamayı ve önerilerimizi öğreneceksiniz. Bu makale, ağ mimarisi tasarlamak isteyen BT yöneticilerine yöneliktir.

Önerilen mimari (Yönetilen Ağ Yalıtımı düzeni)

Yönetilen sanal ağ kullanmak, ağ yalıtımı için daha kolay bir yapılandırma sağlar. Yönetilen bir sanal ağda çalışma alanınızın ve yönetilen işlem kaynaklarınızın güvenliğini otomatik olarak sağlar. Çalışma alanının bağlı olduğu azure hizmetleri için Azure Depolama Hesapları gibi özel uç nokta bağlantıları ekleyebilirsiniz. gereksinimlerinize bağlı olarak, genel ağa giden tüm trafiğe izin verebilir veya yalnızca onayladığınız giden trafiğe izin vekleyebilirsiniz. Azure Machine Learning hizmetinin gerektirdiği giden trafik, yönetilen sanal ağ için otomatik olarak etkinleştirilir. Yerleşik bir uyuşma daha az ağ yalıtımı yöntemi için çalışma alanı yönetilen ağ izolasyonu kullanmanızı öneririz. İki desenimiz var: İnternet giden moduna izin ver veya yalnızca onaylanan giden moduna izin ver.

İnternet giden moduna izin ver

Makine öğrenmesi mühendislerinizin İnternet'e serbestçe erişmesine izin vermek istiyorsanız bu seçeneği kullanın. Azure'da özel kaynaklarınıza erişmelerini sağlamak için başka özel uç nokta giden kuralları oluşturabilirsiniz.

Yalnızca onaylanan giden moduna izin ver

Veri sızdırma riskini en aza indirmek ve makine öğrenmesi mühendislerinizin nelere erişebileceğini denetlemek istiyorsanız bu seçeneği kullanın. Özel uç nokta, hizmet etiketi ve FQDN kullanarak giden kuralları denetleyebilirsiniz.

Önerilen mimari (Azure VNet'inizi kullanın)

Yönetilen sanal ağ kullanmanızı engelleyen belirli bir gereksiniminiz veya şirket ilkeniz varsa, ağ yalıtımı için bir Azure sanal ağı kullanabilirsiniz.

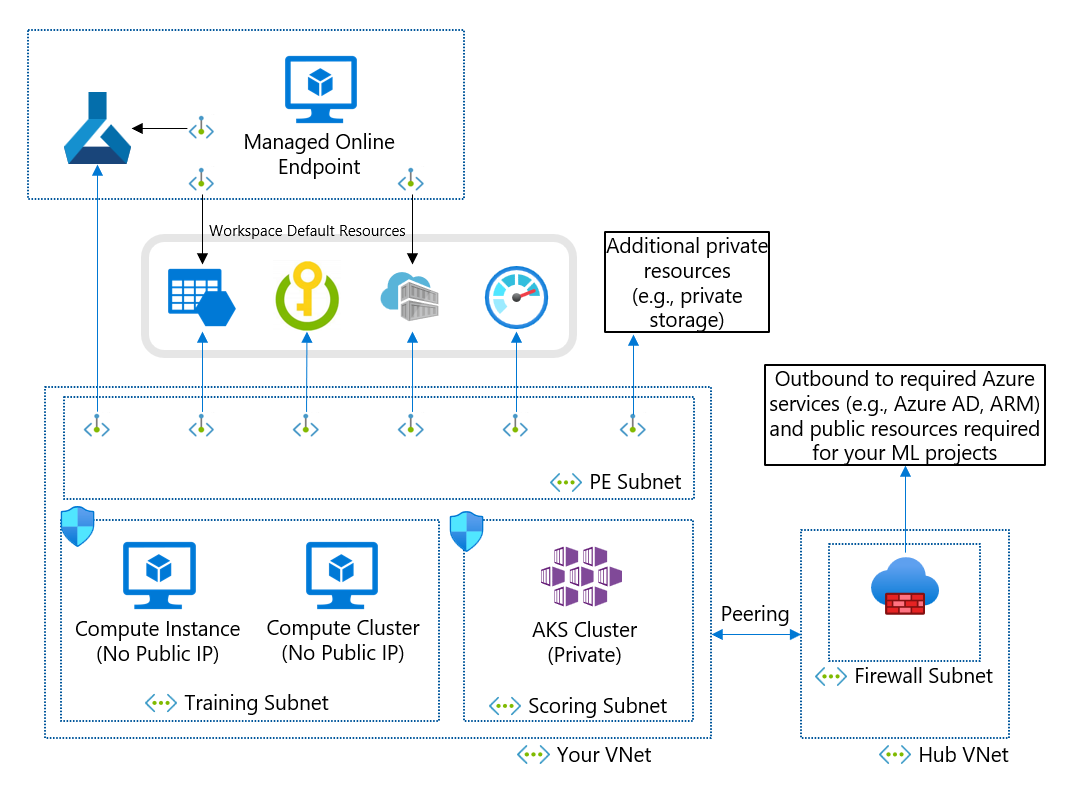

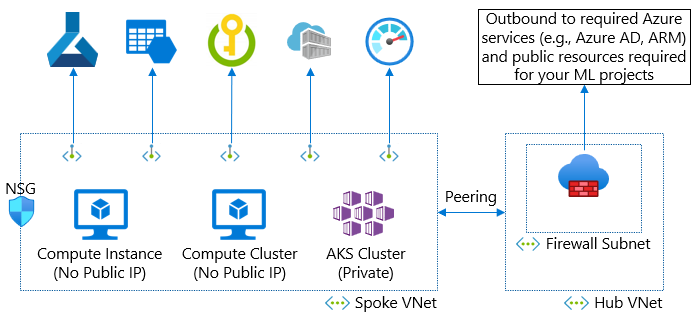

Aşağıdaki diyagram, tüm kaynakları özel hale getirmek ancak sanal ağınızdan giden İnternet erişimine izin vermek için önerilen mimarimizdir. Bu diyagramda aşağıdaki mimari açıklanmaktadır:

- Tüm kaynakları aynı bölgeye yerleştirin.

- Güvenlik duvarınızı içeren bir merkez sanal ağı.

- Aşağıdaki kaynakları içeren uç sanal ağı:

- Eğitim alt ağı, ML modellerini eğiten işlem örneklerini ve kümeleri içerir. Bu kaynaklar genel IP olmadan yapılandırılır.

- Puanlama alt ağı aks kümesi içerir.

- 'pe' alt ağı, çalışma alanına bağlanan özel uç noktaları ve çalışma alanı tarafından kullanılan özel kaynakları (depolama, anahtar kasası, kapsayıcı kayıt defteri vb.) içerir.

- Yönetilen çevrimiçi uç noktalar, gelen istekleri işlemek için çalışma alanının özel uç noktasını kullanır. Yönetilen çevrimiçi uç nokta dağıtımlarının özel depolamaya erişmesine izin vermek için özel uç nokta da kullanılır.

Bu mimari, ağ güvenliğinizi ve ML mühendislerinizin üretkenliğini dengeler.

Bicep şablonu veya Terraform şablonu kullanarak bu ortam oluşturma işlemini otomatikleştirebilirsiniz. yönetilen çevrimiçi uç nokta veya AKS olmadan. Yapay zeka modeli puanlamanız için mevcut bir AKS kümeniz yoksa, yönetilen çevrimiçi uç nokta çözümdür. Daha fazla bilgi için çevrimiçi uç noktanın güvenliğini sağlama belgelerine bakın. Azure Machine Learning uzantısına sahip AKS, yapay zeka modeli puanlaması için mevcut bir AKS kümeniz varsa çözümdür. Daha fazla bilgi için kubernetes belgelerini ekleme bölümüne bakın.

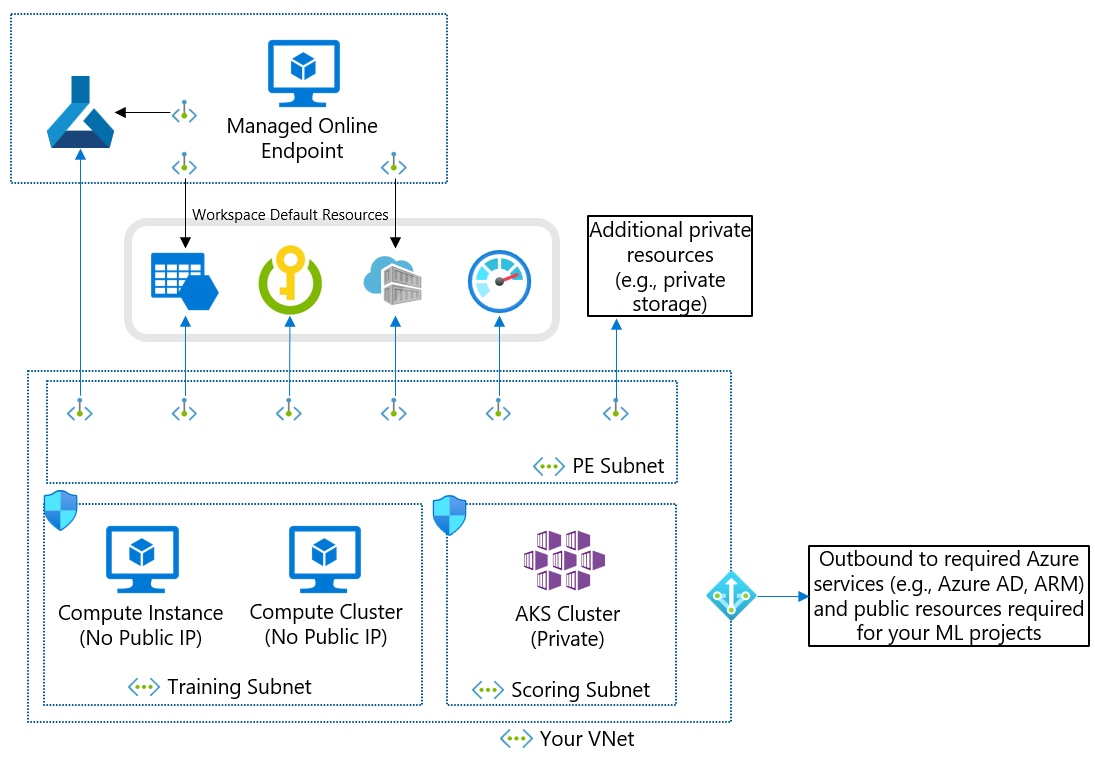

Güvenlik duvarı gereksinimini kaldırma

Güvenlik duvarı gereksinimini kaldırmak istiyorsanız ağ güvenlik gruplarını ve Azure sanal ağ NAT'sini kullanarak özel bilgi işlem kaynaklarınızdan İnternet'e gidenlere izin vekleyebilirsiniz.

Genel çalışma alanını kullanma

Koşullu erişimle Microsoft Entra kimlik doğrulaması ve yetkilendirme konusunda sorun yaşıyorsanız genel çalışma alanı kullanabilirsiniz. Genel çalışma alanı, özel depolama hesabınızdaki verileri göstermek için bazı özelliklere sahiptir ve özel çalışma alanı kullanmanızı öneririz.

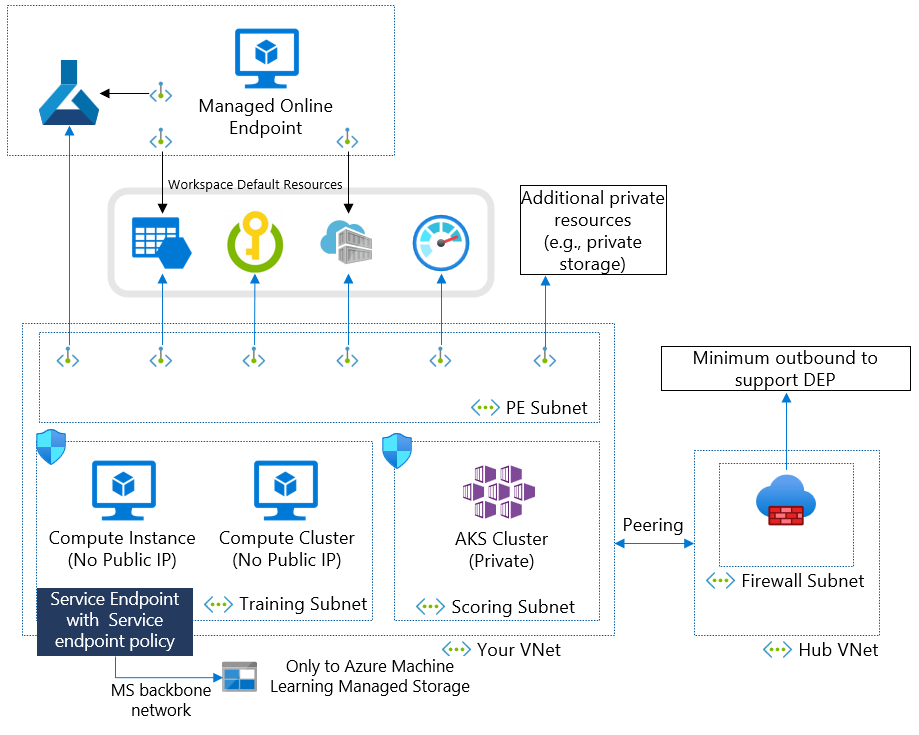

Veri sızdırma önleme ile önerilen mimari

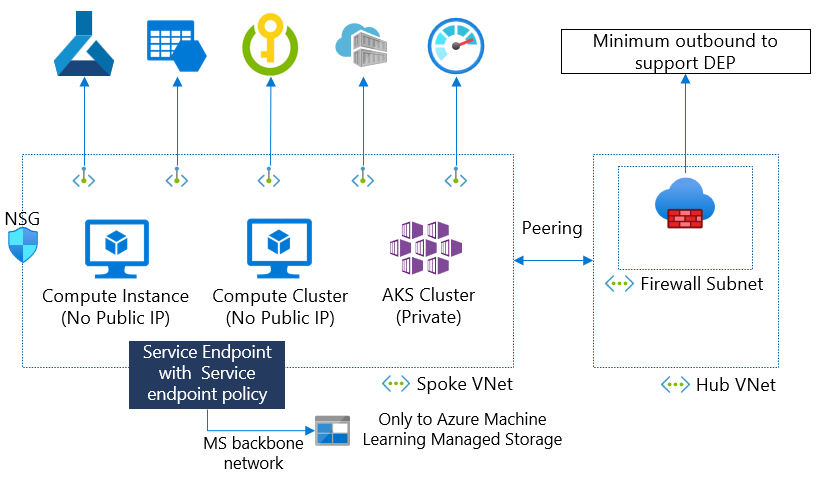

Bu diyagramda, veri sızdırmayı önlemek için tüm kaynakları özel hale getirmek ve giden hedefleri denetlemek için önerilen mimari gösterilmektedir. Azure Machine Learning'i üretimdeki hassas verilerinizle kullanırken bu mimariyi kullanmanızı öneririz. Bu diyagramda aşağıdaki mimari açıklanmaktadır:

- Tüm kaynakları aynı bölgeye yerleştirin.

- Güvenlik duvarınızı içeren bir merkez sanal ağı.

- Hizmet etiketlerine ek olarak, güvenlik duvarı veri sızdırmayı önlemek için FQDN'leri kullanır.

- Aşağıdaki kaynakları içeren uç sanal ağı:

- Eğitim alt ağı, ML modellerini eğiten işlem örneklerini ve kümeleri içerir. Bu kaynaklar genel IP olmadan yapılandırılır. Ayrıca, veri sızdırmayı önlemek için bir hizmet uç noktası ve hizmet uç noktası ilkesi vardır.

- Puanlama alt ağı aks kümesi içerir.

- 'pe' alt ağı, çalışma alanına bağlanan özel uç noktaları ve çalışma alanı tarafından kullanılan özel kaynakları (depolama, anahtar kasası, kapsayıcı kayıt defteri vb.) içerir.

- Yönetilen çevrimiçi uç noktalar, gelen istekleri işlemek için çalışma alanının özel uç noktasını kullanır. Yönetilen çevrimiçi uç nokta dağıtımlarının özel depolamaya erişmesine izin vermek için özel uç nokta da kullanılır.

Aşağıdaki tablolarda, veri sızdırma koruması ayarıyla gerekli giden Azure Hizmet Etiketleri ve tam etki alanı adları (FQDN) listeleniyor:

| Giden hizmet etiketi | Protokol | Bağlantı noktası |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Giden FQDN | Protokol | Bağlantı noktası |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Genel çalışma alanını kullanma

Koşullu erişimle Microsoft Entra kimlik doğrulaması ve yetkilendirme konusunda sorun yaşıyorsanız genel çalışma alanını kullanabilirsiniz. Genel çalışma alanı, özel depolama hesabınızdaki verileri göstermek için bazı özelliklere sahiptir ve özel çalışma alanı kullanmanızı öneririz.

Ayrıntıları anlamak için dikkat edilmesi gereken önemli noktalar

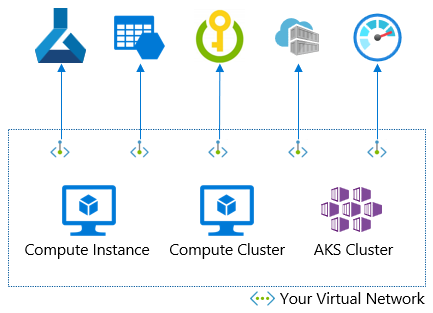

Azure Machine Learning hem IaaS hem de PaaS kaynaklarına sahiptir

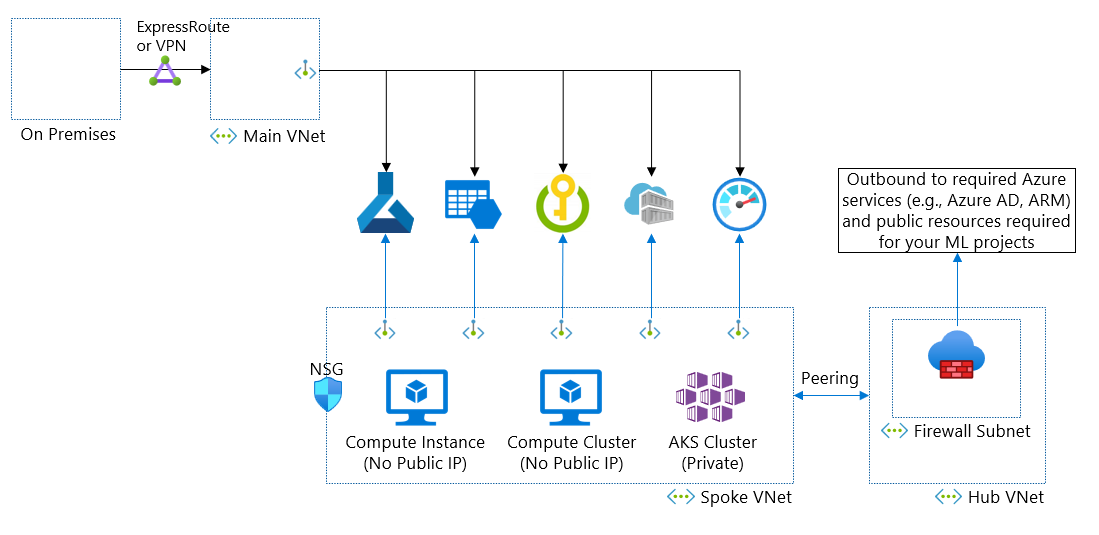

Azure Machine Learning'in ağ yalıtımı hem Hizmet Olarak Platform (PaaS) hem de Hizmet Olarak Altyapı (IaaS) bileşenlerini içerir. Azure Machine Learning çalışma alanı, depolama, anahtar kasası, kapsayıcı kayıt defteri ve izleyici gibi PaaS hizmetleri Özel Bağlantı kullanılarak yalıtılabilir. Yapay zeka modeli eğitimi için işlem örnekleri/kümeleri ve Azure Kubernetes Service (AKS) veya yapay zeka modeli puanlaması için yönetilen çevrimiçi uç noktalar gibi IaaS bilgi işlem hizmetleri sanal ağınıza eklenebilir ve Özel Bağlantı kullanılarak PaaS hizmetleriyle iletişim kurabilir. Aşağıdaki diyagramda bu mimarinin bir örneği verilmiştir.

Bu diyagramda işlem örnekleri, işlem kümeleri ve AKS Kümeleri sanal ağınızda bulunur. Özel uç nokta kullanarak Azure Machine Learning çalışma alanına veya depolama alanına erişebilirler. Özel uç nokta yerine Azure Depolama ve Azure Key Vault için bir hizmet uç noktası kullanabilirsiniz. Diğer hizmetler hizmet uç noktasını desteklemez.

Gerekli gelen ve giden yapılandırmalar

Azure Machine Learning, sanal ağınızla ilgili birkaç gerekli gelen ve giden yapılandırmaya sahiptir. Tek başına bir sanal ağınız varsa, ağ güvenlik grubunu kullanarak yapılandırma basittir. Ancak merkez-uç veya ağ ağ mimariniz, güvenlik duvarınız, ağ sanal gerecimiz, ara sunucunuz ve kullanıcı tanımlı yönlendirmeniz olabilir. Her iki durumda da, ağ güvenlik bileşenlerinizle gelen ve giden bileşenlere izin verin.

Bu diyagramda merkez-uç ağ mimariniz vardır. Uç sanal ağı, Azure Machine Learning için kaynaklara sahiptir. Hub sanal ağı, sanal ağlarınızdan giden İnternet'i denetleye bir güvenlik duvarına sahiptir. Bu durumda, güvenlik duvarınız gerekli kaynaklara giden kaynaklara izin vermelidir ve uç sanal ağındaki işlem kaynaklarınız güvenlik duvarınıza ulaşabilmelidir.

İpucu

Diyagramda, işlem örneği ve işlem kümesi genel IP olmadan yapılandırılır. Bunun yerine genel IP ile bir işlem örneği veya küme kullanıyorsanız, güvenlik duvarınızı atlamak için Ağ Güvenlik Grubu (NSG) ve kullanıcı tanımlı yönlendirme kullanarak Azure Machine Learning hizmet etiketinden gelenlere izin vermeniz gerekir. Bu gelen trafik bir Microsoft hizmetinden (Azure Machine Learning) geliyor olabilir. Ancak, bu gelen gereksinimi kaldırmak için genel IP yok seçeneğini kullanmanızı öneririz.

İşlem örneğinde özel bağlantı kaynaklarının ve uygulamanın DNS çözümlemesi

Azure'da veya şirket içinde barındırılan kendi DNS sunucunuz varsa, DNS sunucunuzda bir koşullu iletici oluşturmanız gerekir. Koşullu iletici, tüm özel bağlantı özellikli PaaS hizmetleri için Azure DNS'ye DNS istekleri gönderir. Daha fazla bilgi için DNS yapılandırma senaryoları ve Azure Machine Learning'e özgü DNS yapılandırma makalelerine bakın.

Veri sızdırma koruması

İki tür gidenimiz var; salt okunur ve okuma/yazma. Salt okunur giden kötü amaçlı aktörler tarafından kötüye kullanılamaz, ancak okuma/yazma giden olabilir. Azure Depolama ve Azure Frontdoor ( frontdoor.frontend hizmet etiketi) bizim durumumuzda okuma/yazma giden öğeleridir.

Veri sızdırma önleme çözümümüzü kullanarak bu veri sızdırma riskini azaltabilirsiniz. Yalnızca Azure Machine Learning yönetilen depolama hesaplarına gidenlere izin vermek için Azure Machine Learning diğer adıyla bir hizmet uç noktası ilkesi kullanırız. Güvenlik duvarınızda Depolama'ya gideni açmanız gerekmez.

Bu diyagramda, kurulum betiklerini almak için işlem örneğinin ve kümenin Azure Machine Learning yönetilen depolama hesaplarına erişmesi gerekir. Depolamaya giden alanı açmak yerine Azure Machine Learning diğer adıyla hizmet uç noktası ilkesini kullanarak yalnızca Azure Machine Learning depolama hesaplarına depolama erişimine izin vekleyebilirsiniz.

Aşağıdaki tablolarda, veri sızdırma koruması ayarıyla gerekli giden Azure Hizmet Etiketleri ve tam etki alanı adları (FQDN) listeleniyor:

| Giden hizmet etiketi | Protokol | Bağlantı noktası |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Giden FQDN | Protokol | Bağlantı noktası |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Yönetilen çevrimiçi uç nokta

Gelen ve giden iletişim güvenliği, yönetilen çevrimiçi uç noktalar için ayrı olarak yapılandırılır.

Gelen iletişim

Azure Machine Learning, yönetilen çevrimiçi uç noktaya gelen iletişimin güvenliğini sağlamak için özel bir uç nokta kullanır. Genel erişimi engellemek için uç noktanın public_network_access bayrağını olarak disabled ayarlayın. Bu bayrak devre dışı bırakıldığında uç noktanıza yalnızca Azure Machine Learning çalışma alanınızın özel uç noktası üzerinden erişilebilir ve genel ağlardan ulaşılamaz.

Giden iletişim

Azure Machine Learning, bir dağıtımdan kaynaklara giden iletişimin güvenliğini sağlamak için çalışma alanı tarafından yönetilen bir sanal ağ kullanır. Dağıtımın, giden iletişim için çalışma alanı yönetilen sanal ağının özel uç noktalarını kullanabilmesi için çalışma alanı tarafından yönetilen sanal ağda oluşturulması gerekir.

Aşağıdaki mimari diyagramında, iletişimlerin özel uç noktalardan yönetilen çevrimiçi uç noktaya nasıl aktığı gösterilmektedir. Bir istemcinin sanal ağ akışından, çalışma alanının özel uç noktası üzerinden yönetilen çevrimiçi uç noktaya gelen puanlama istekleri. Dağıtımlardan hizmetlere giden iletişim, çalışma alanının yönetilen sanal ağından bu hizmet örneklerine özel uç noktalar aracılığıyla işlenir.

Daha fazla bilgi için bkz . Yönetilen çevrimiçi uç noktalarla ağ yalıtımı.

Ana ağınızdaki özel IP adresi eksikliği

Azure Machine Learning için özel IP'ler gerekir; işlem örneği başına bir IP, işlem kümesi düğümü ve özel uç nokta. AKS kullanıyorsanız birçok IP'ye de ihtiyacınız vardır. Şirket içi ağınıza bağlı merkez-uç ağınızda yeterince büyük bir özel IP adresi alanı olmayabilir. Bu senaryoda Azure Machine Learning kaynaklarınız için yalıtılmış, eşlenmemiş sanal ağları kullanabilirsiniz.

Bu diyagramda, ana sanal ağınız özel uç noktalar için IP'leri gerektirir. Büyük adres alanları olan birden çok Azure Machine Learning çalışma alanı için merkez-uç sanal ağlarınız olabilir. Bu mimarinin bir dezavantajı, özel uç nokta sayısının iki katıdır.

Ağ ilkesi zorlama

Self servis çalışma alanı ve bilgi işlem kaynakları oluşturma ile ağ yalıtımı parametrelerini denetlemek istiyorsanız yerleşik ilkeleri kullanabilirsiniz.

Diğer küçük noktalar

Sanal ağın arkasındaki ACR için görüntü derleme işlem ayarı

Azure kapsayıcı kayıt defterinizi (ACR) özel uç noktanızın arkasına koyarsanız, ACR'niz docker görüntülerinizi oluşturamaz. Görüntü oluşturmak için işlem örneğini veya işlem kümesini kullanmanız gerekir. Daha fazla bilgi için görüntü derleme işlemini ayarlama makalesine bakın.

Özel bağlantı etkin çalışma alanıyla stüdyo kullanıcı arabirimini etkinleştirme

Azure Machine Learning stüdyosu kullanmayı planlıyorsanız, gereken ek yapılandırma adımları vardır. Bu adımlar, veri sızdırma senaryolarını önlemeye yöneliktir. Daha fazla bilgi için Azure sanal ağında Azure Machine Learning stüdyosu kullanma makalesine bakın.

Sonraki adımlar

Yönetilen sanal ağ kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

Azure Sanal Ağ kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın: