Azure Dosyalar üzerinde Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirme

Azure Dosyalar, aşağıdaki yöntemlerle Kerberos kimlik doğrulama protokolunu kullanarak Sunucu İleti Bloğu (SMB) üzerinden Windows dosya paylaşımları için kimlik tabanlı kimlik doğrulamasını destekler:

- Şirket içi Active Directory Etki Alanı Hizmetleri (AD DS)

- Microsoft Entra Domain Services

- Karma kullanıcı kimlikleri için Microsoft Entra Kerberos

Bu makale, Azure dosya paylaşımlarıyla kimlik tabanlı kimlik doğrulaması için Microsoft Entra Domain Services'ı (eski adıyla Azure Active Directory Etki Alanı Services) etkinleştirmeye odaklanmaktadır. Bu kimlik doğrulama senaryosunda, Microsoft Entra kimlik bilgileri ve Microsoft Entra Domain Services kimlik bilgileri aynıdır ve birbirinin yerine kullanılabilir.

Depolama hesabınız için doğru AD kaynağını seçmek için Nasıl çalışır? bölümünü gözden geçirmenizi kesinlikle öneririz. Kurulum, seçtiğiniz AD kaynağına bağlı olarak farklıdır.

Azure Dosyalar yeniyseniz, bu makaleyi okumadan önce planlama kılavuzumuzu okumanızı öneririz.

Not

Azure Dosyalar, RC4-HMAC ve AES-256 şifrelemesi ile Microsoft Entra Domain Services ile Kerberos kimlik doğrulamayı destekler. AES-256 kullanmanızı öneririz.

Azure Dosyalar, Microsoft Entra Id ile tam veya kısmi (kapsamlı) eşitleme ile Microsoft Entra Domain Services için kimlik doğrulamasını destekler. Kapsamlı eşitlemenin mevcut olduğu ortamlar için yöneticiler, Azure Dosyalar yalnızca eşitlenen sorumlulara verilen Azure RBAC rol atamalarına uyduğunu bilmeli. Microsoft Entra Id'den Microsoft Entra Domain Services'e eşitlenmemiş kimliklere verilen rol atamaları Azure Dosyalar hizmeti tarafından yoksayılır.

Şunlara uygulanır

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

Önkoşullar

Azure dosya paylaşımları için SMB üzerinden Microsoft Entra Domain Services'ı etkinleştirmeden önce aşağıdaki önkoşulları tamamladığınızdan emin olun:

Microsoft Entra kiracısı seçin veya oluşturun.

Yeni veya var olan bir kiracıyı kullanabilirsiniz. Erişmek istediğiniz kiracı ve dosya paylaşımı aynı abonelikle ilişkilendirilmelidir.

Yeni bir Microsoft Entra kiracısı oluşturmak için Microsoft Entra kiracısı ve Microsoft Entra aboneliği ekleyebilirsiniz. Mevcut bir Microsoft Entra kiracınız varsa ancak Azure dosya paylaşımlarıyla kullanmak üzere yeni bir kiracı oluşturmak istiyorsanız bkz . Microsoft Entra kiracısı oluşturma.

Microsoft Entra kiracısı üzerinde Microsoft Entra Domain Services'i etkinleştirin.

Microsoft Entra kimlik bilgileriyle kimlik doğrulamasını desteklemek için, Microsoft Entra kiracınız için Microsoft Entra Domain Services'i etkinleştirmeniz gerekir. Microsoft Entra kiracısının yöneticisi değilseniz yöneticiye başvurun ve Azure portalını kullanarak Microsoft Entra Domain Services'ı etkinleştirme adım adım yönergeleri izleyin.

Microsoft Entra Domain Services dağıtımının tamamlanması genellikle yaklaşık 15 dakika sürer. Sonraki adıma geçmeden önce Microsoft Entra Domain Services'ın sistem durumu durumunun Çalışıyor, parola karması eşitlemesi etkin olarak gösterildiğini doğrulayın.

Microsoft Entra Domain Services ile Bir Azure VM'ye etki alanına katılma.

Bir VM'den Microsoft Entra kimlik bilgilerini kullanarak Azure dosya paylaşımına erişmek için VM'nizin etki alanına Microsoft Entra Etki Alanı Hizmetleri'ne katılmış olması gerekir. Sanal makineyi etki alanına ekleme hakkında daha fazla bilgi için Windows Server sanal makinesini yönetilen bir etki alanına ekleme makalesine bakın. Azure dosya paylaşımları ile SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması yalnızca Windows 7 veya Windows Server 2008 R2'nin üzerindeki işletim sistemi sürümlerinde çalışan Azure sanal makinelerinde desteklenir.

Not

Etki alanına katılmamış VM'ler, Yalnızca VM'nin Microsoft Entra Domain Services etki alanı denetleyicilerine ağ bağlantısının engellenmediği durumda Microsoft Entra Domain Services kimlik doğrulamasını kullanarak Azure dosya paylaşımlarına erişebilir. Bu genellikle siteden siteye veya noktadan siteye VPN gerektirir.

Azure dosya paylaşımını seçin veya oluşturun.

Microsoft Entra kiracınızla aynı abonelikle ilişkili yeni veya mevcut bir dosya paylaşımı seçin. Yeni dosya paylaşımı oluşturma hakkında bilgi için bkz. Azure Dosyalar'de dosya paylaşımı oluşturma. En iyi performans için, dosya paylaşımınızın paylaşıma erişmeyi planladığınız VM ile aynı bölgede olmasını öneririz.

Depolama hesabı anahtarınızı kullanarak Azure dosya paylaşımlarını takarak Azure Dosyalar bağlantıyı doğrulayın.

VM'nizin ve dosya paylaşımınızın düzgün yapılandırıldığını doğrulamak için depolama hesabı anahtarınızı kullanarak dosya paylaşımını bağlamayı deneyin. Daha fazla bilgi için bkz . Azure dosya paylaşımını bağlama ve Windows'ta paylaşıma erişme.

Bölgesel kullanılabilirlik

Microsoft Entra Domain Services ile Azure Dosyalar kimlik doğrulaması tüm Azure Genel, Gov ve Çin bölgelerinde kullanılabilir.

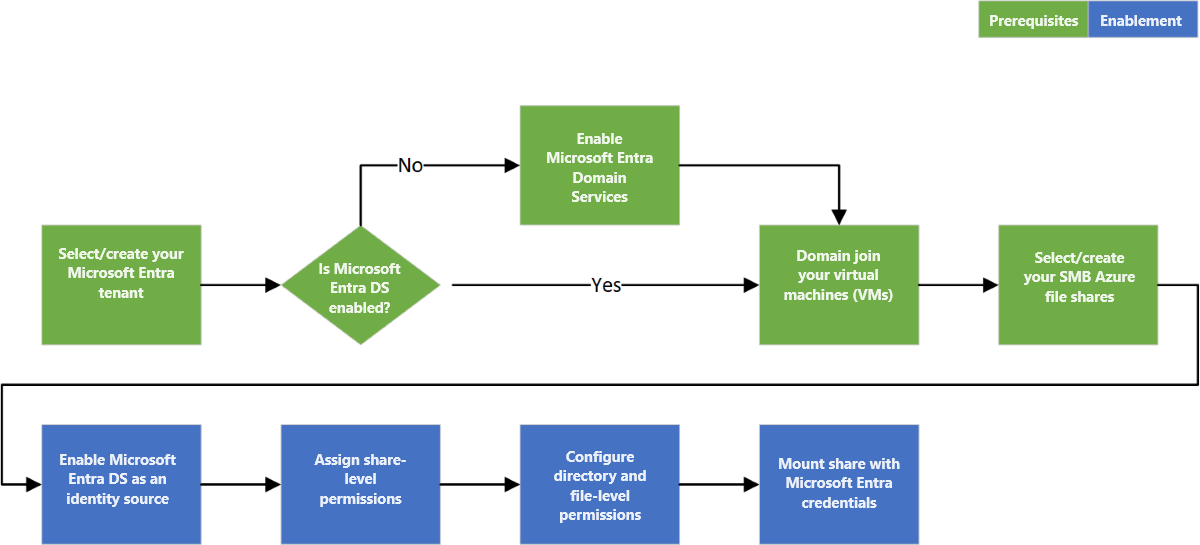

İş akışına genel bakış

Aşağıdaki diyagramda, Azure Dosyalar için SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmeye yönelik uçtan uca iş akışı gösterilmektedir.

Hesabınız için Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirme

Azure Dosyalar için SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirmek isterseniz Azure portalı, Azure PowerShell'i veya Azure CLI'yı kullanarak depolama hesaplarında bir özellik ayarlayabilirsiniz. Bu özelliğin ayarlanması, depolama hesabını ilişkili Microsoft Entra Etki Alanı Hizmetleri dağıtımıyla örtük olarak "etki alanına ekler". SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması, depolama hesabındaki tüm yeni ve mevcut dosya paylaşımları için etkinleştirilir.

SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını yalnızca Microsoft Entra Etki Alanı Hizmetleri'ni Microsoft Entra kiracınıza başarıyla dağıttıktan sonra etkinleştirebileceğinizi unutmayın. Daha fazla bilgi için önkoşullara bakın.

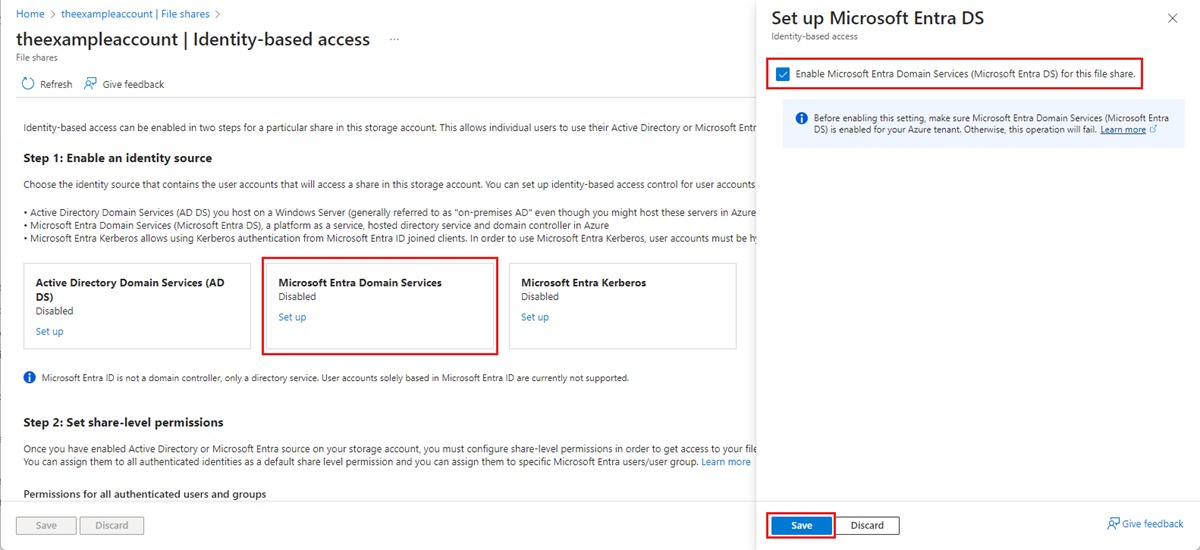

Azure portalı ile SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmek için şu adımları izleyin:

Azure portalında mevcut depolama hesabınıza gidin veya bir depolama hesabı oluşturun.

Veri depolama>Dosya paylaşımları'nı seçin.

Dosya paylaşımı ayarları bölümünde Kimlik tabanlı erişim: Yapılandırılmadı'yı seçin.

Microsoft Entra Domain Services altında Ayarla'yı seçin, ardından onay kutusunu işaretleyerek özelliği etkinleştirin.

Kaydet'i seçin.

Önerilen: AES-256 şifrelemesi kullanma

Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması, varsayılan olarak Kerberos RC4 şifrelemesini kullanır. Bu yönergeleri izleyerek bunun yerine Kerberos AES-256 şifrelemesini kullanacak şekilde yapılandırmanızı öneririz.

Eylem, etki alanı nesnesinde özellik değişikliği istemek üzere bir etki alanı denetleyicisine ulaşmak için Microsoft Entra Domain Services tarafından yönetilen Active Directory etki alanında bir işlem çalıştırılmasını gerektirir. Aşağıdaki cmdlet'ler Azure PowerShell cmdlet'leri değil Windows Server Active Directory PowerShell cmdlet'leridir. Bu nedenle, bu PowerShell komutları Microsoft Entra Domain Services etki alanına katılmış bir istemci makinesinden çalıştırılmalıdır.

Önemli

Bu bölümdeki Windows Server Active Directory PowerShell cmdlet'leri, Microsoft Entra Domain Services etki alanına katılmış bir istemci makinesinden Windows PowerShell 5.1'de çalıştırılmalıdır. PowerShell 7.x ve Azure Cloud Shell bu senaryoda çalışmaz.

Etki alanına katılmış istemci makinesinde gerekli izinlere sahip bir Microsoft Entra Domain Services kullanıcısı olarak oturum açın. Etki alanı nesnesinin msDS-SupportedEncryptionTypes özniteliğine yazma erişiminiz olmalıdır. Genellikle, AAD DC Administrators grubunun üyeleri gerekli izinlere sahip olur. Normal (yükseltilmiş olmayan) bir PowerShell oturumu açın ve aşağıdaki komutları yürütün.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Önemli

Daha önce RC4 şifrelemesi kullandıysanız ve depolama hesabını AES-256 kullanacak şekilde güncelleştirdiyseniz, istemcide çalıştırıp klist purge AES-256 ile yeni Kerberos biletleri almak için dosya paylaşımını yeniden bağlamanız gerekir.

Sonraki adım

- Kullanıcılara dosya paylaşımınıza erişim vermek için Paylaşım düzeyi izinleri atama başlığındaki yönergeleri izleyin.