Azure Sanal Masaüstü ile Azure Özel Bağlantı

Uzak kaynaklarınıza özel olarak bağlanmak için Azure Sanal Masaüstü ile Azure Özel Bağlantı kullanabilirsiniz. Özel uç nokta oluşturduğunuzda, sanal ağınızla hizmet arasındaki trafik Microsoft ağında kalır, bu nedenle hizmetinizi artık genel İnternet'te kullanıma sunmanız gerekmez. Sanal ağa bağlanmak için Uzak Masaüstü istemcisine sahip kullanıcılarınız için bir VPN veya ExpressRoute da kullanırsınız. Trafiğin Microsoft ağı içinde tutulması güvenliği artırır ve verilerinizi güvende tutar. Bu makalede, Özel Bağlantı Azure Sanal Masaüstü ortamınızın güvenliğini sağlamaya nasıl yardımcı olabileceği açıklanır.

Özel Bağlantı Azure Sanal Masaüstü ile nasıl çalışır?

Azure Sanal Masaüstü'nü özel uç noktalarla kullanmak için karşılık gelen üç kaynak türüne sahip üç iş akışı vardır. Bu iş akışları şunlardır:

İlk akış bulma: istemcinin kullanıcıya atanan tüm çalışma alanlarını bulmasını sağlar. Bu işlemi etkinleştirmek için, herhangi bir çalışma alanının genel alt kaynağı için tek bir özel uç nokta oluşturmanız gerekir. Ancak Azure Sanal Masaüstü dağıtımınızın tamamında yalnızca bir özel uç nokta oluşturabilirsiniz. Bu uç nokta, ilk akış bulma için gereken genel tam etki alanı adı (FQDN) için Etki Alanı Adı Sistemi (DNS) girişleri ve özel IP yolları oluşturur. Bu bağlantı, tüm istemcilerin kullanması için tek ve paylaşılan bir yol haline gelir.

Akış indirme: İstemci, uygulama gruplarını barındıran çalışma alanları için belirli bir kullanıcının tüm bağlantı ayrıntılarını indirir. Özel Bağlantı ile kullanmak istediğiniz her çalışma alanı için akış alt kaynağı için özel bir uç nokta oluşturursunuz.

Konak havuzlarına bağlantılar: bir konak havuzuna yapılan her bağlantının iki tarafı vardır: istemciler ve oturum konakları. Özel Bağlantı ile kullanmak istediğiniz her konak havuzu için bağlantı alt kaynağı için özel bir uç nokta oluşturmanız gerekir.

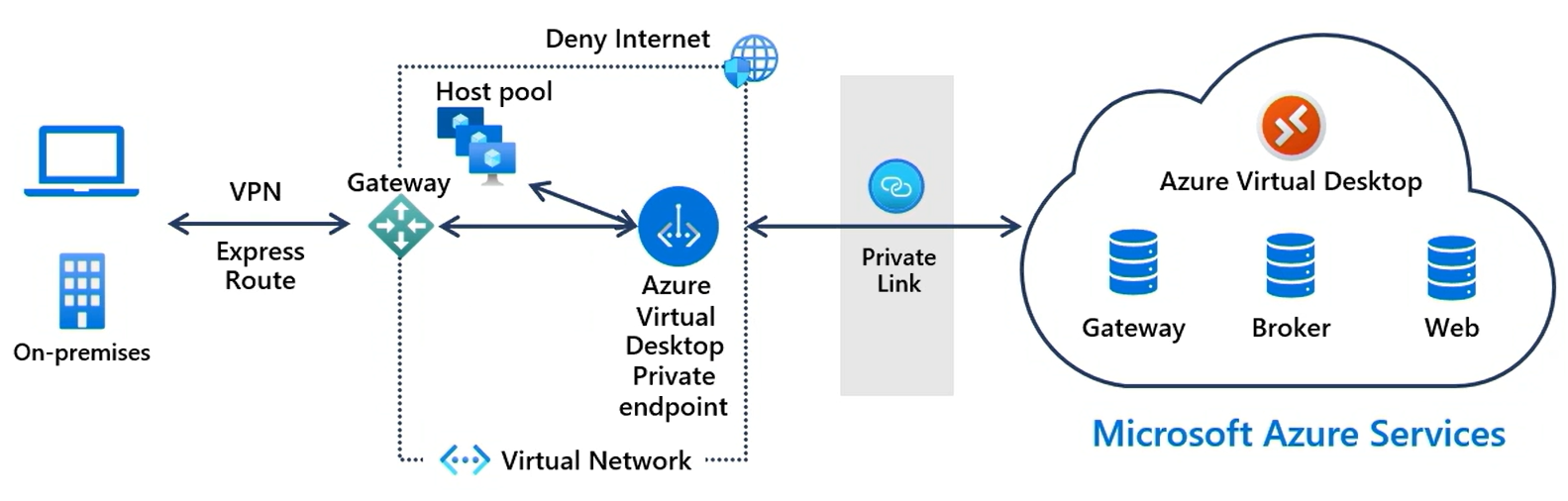

Aşağıdaki üst düzey diyagramda, Özel Bağlantı yerel istemciyi Azure Sanal Masaüstü hizmetine nasıl güvenli bir şekilde bağlaydığınız gösterilmektedir. İstemci bağlantıları hakkında daha ayrıntılı bilgi için bkz . İstemci bağlantı dizisi.

Desteklenen senaryolar

Azure Sanal Masaüstü ile Özel Bağlantı eklerken, Azure Sanal Masaüstü'ne bağlanmak için aşağıdaki desteklenen senaryolara sahipsiniz. Seçtiğiniz senaryo gereksinimlerinize bağlıdır. Bu özel uç noktaları ağ topolojiniz genelinde paylaşabilir veya sanal ağlarınızı yalıtarak her birinin konak havuzuna veya çalışma alanına kendi özel uç noktasına sahip olmasını sağlayabilirsiniz.

Bağlantının tüm bölümleri - istemciler ve oturum konakları için ilk akış bulma, akış indirme ve uzak oturum bağlantıları - özel yolları kullanın. Aşağıdaki özel uç noktalara ihtiyacınız vardır:

Purpose Kaynak türü Target sub-resource Uç nokta miktarı Konak havuzlarına bağlantılar Microsoft.DesktopVirtualization/hostpools bağlantı Konak havuzu başına bir tane Akış indirme Microsoft.DesktopVirtualization/workspaces akış Çalışma alanı başına bir tane İlk akış bulma Microsoft.DesktopVirtualization/workspaces genel Tüm Azure Sanal Masaüstü dağıtımlarınız için yalnızca bir tane İstemciler ve oturum konakları için akış indirme ve uzak oturum bağlantıları özel yollar kullanır, ancak ilk akış bulma işlemi genel yolları kullanır. Aşağıdaki özel uç noktalara ihtiyacınız vardır. İlk akış bulma için uç nokta gerekli değildir.

Purpose Kaynak türü Target sub-resource Uç nokta miktarı Konak havuzlarına bağlantılar Microsoft.DesktopVirtualization/hostpools bağlantı Konak havuzu başına bir tane Akış indirme Microsoft.DesktopVirtualization/workspaces akış Çalışma alanı başına bir tane yalnızca istemciler ve oturum konakları için uzak oturum bağlantıları özel yollar kullanır, ancak ilk akış bulma ve akış indirme genel yolları kullanır. Aşağıdaki özel uç noktalara ihtiyacınız vardır. Çalışma alanlarının uç noktaları gerekli değildir.

Purpose Kaynak türü Target sub-resource Uç nokta miktarı Konak havuzlarına bağlantılar Microsoft.DesktopVirtualization/hostpools bağlantı Konak havuzu başına bir tane Hem istemciler hem de oturum ana bilgisayar VM'leri genel yolları kullanır. Özel Bağlantı bu senaryoda kullanılmaz.

Önemli

İlk akış bulma için özel bir uç nokta oluşturursanız, genel alt kaynak için kullanılan çalışma alanı paylaşılan Tam Etki Alanı Adı'nı (FQDN) yönetir ve tüm çalışma alanlarındaki akışların ilk keşfini kolaylaştırır. Yalnızca bu amaçla kullanılan ve kayıtlı uygulama grubu olmayan ayrı bir çalışma alanı oluşturmanız gerekir. Bu çalışma alanının silinmesi, tüm akış bulma işlemlerinin çalışmayı durdurmasına neden olur.

İlk akış bulma (genel alt kaynak) için kullanılan çalışma alanına erişimi denetleyemezsiniz. Bu çalışma alanını yalnızca özel erişime izin verecek şekilde yapılandırdığınızda, ayar yoksayılır. Bu çalışma alanına her zaman genel yollardan erişilebilir.

IP adreslerine yönelik talep arttıkça IP adresi ayırmaları değiştirilebilir. Kapasite genişletmeleri sırasında, özel uç noktalar için ek adresler gerekir. Potansiyel adres alanı tükenmesini göz önünde bulundurmanız ve büyüme için yeterli boşluk sağlamanız önemlidir. Merkez veya uç topolojisindeki özel uç noktalar için uygun ağ yapılandırmasını belirleme hakkında daha fazla bilgi için bkz. Özel Bağlantı dağıtımı için karar ağacı.

Yapılandırma sonuçları

Genel veya özel erişim ayarlamak için ilgili Azure Sanal Masaüstü çalışma alanlarında ve konak havuzlarında ayarları yapılandırabilirsiniz. İlk akış bulma (genel alt kaynak) için kullanılan çalışma alanı dışında bir çalışma alanına yapılan bağlantılar için, aşağıdaki tabloda her senaryonun sonucu ayrıntılı olarak gösterilir:

| Yapılandırma | Sonuç |

|---|---|

| Tüm ağlardan etkinleştirilen genel erişim | Genel yollardan çalışma alanı akışı isteklerine izin verilir. Özel yollardan çalışma alanı akışı isteklerine izin verilir. |

| Tüm ağlardan genel erişim devre dışı bırakıldı | Çalışma alanı akışı istekleri genel yollardan reddedilir. Özel yollardan çalışma alanı akışı isteklerine izin verilir. |

Ters bağlantı aktarımıyla, konak havuzlarına yönelik bağlantılar için iki ağ bağlantısı vardır: ağ geçidine istemci ve ağ geçidine oturum ana bilgisayarı. Her iki bağlantı için de genel erişimi etkinleştirmeye veya devre dışı bırakmaya ek olarak, ağ geçidine bağlanan istemciler için genel erişimi etkinleştirmeyi ve yalnızca ağ geçidine bağlanan oturum konakları için özel erişime izin vermeyi de seçebilirsiniz. Aşağıdaki tabloda her senaryonun sonucu ayrıntılı olarak yer alır:

| Yapılandırma | Sonuç |

|---|---|

| Tüm ağlardan etkinleştirilen genel erişim | İstemci veya oturum konağı genel bir yol kullandığında uzak oturumlara izin verilir. İstemci veya oturum konağı özel bir yol kullandığında uzak oturumlara izin verilir. |

| Tüm ağlardan genel erişim devre dışı bırakıldı | İstemci veya oturum konağı genel bir yol kullandığında uzak oturumlar reddedilir. hem istemci hem de oturum konağı özel bir yol kullandığında uzak oturumlara izin verilir. |

| İstemci ağları için genel erişim etkinleştirildi, ancak oturum ana bilgisayar ağları için devre dışı bırakıldı | Oturum konağı, istemcinin kullandığı rotadan bağımsız olarak genel bir yol kullanıyorsa uzak oturumlar reddedilir. İstemcinin kullandığı rotadan bağımsız olarak, oturum konağı özel yol kullandığı sürece uzak oturumlara izin verilir. |

İstemci bağlantı dizisi

Kullanıcı Özel Bağlantı üzerinden Azure Sanal Masaüstü'ne bağlandığında ve Azure Sanal Masaüstü yalnızca özel yollardan istemci bağlantılarına izin verecek şekilde yapılandırıldığında, bağlantı sırası aşağıdaki gibidir:

Desteklenen bir istemciyle, kullanıcı bir çalışma alanına abone olur. Kullanıcının cihazı adres (veya diğer Azure ortamları için ilgili adres) için

rdweb.wvd.microsoft.comDNS'yi sorgular.privatelink-global.wvd.microsoft.com için özel DNS bölgeniz, ilk akış bulma (genel alt kaynak) için özel IP adresini döndürür. İlk akış bulma için özel bir uç nokta kullanmıyorsanız genel IP adresi döndürülür.

Akışındaki her çalışma alanı için adresi

<workspaceId>.privatelink.wvd.microsoft.comiçin bir DNS sorgusu yapılır.privatelink.wvd.microsoft.com için özel DNS bölgeniz çalışma alanı akışı indirmesinin özel IP adresini döndürür ve 443 numaralı TCP bağlantı noktasını kullanarak akışı indirir.

Uzak oturuma bağlanırken, çalışma alanı akışı indirmesinden gelen dosya,

.rdpkullanıcının cihazı için en düşük gecikme süresine sahip Azure Sanal Masaüstü ağ geçidi hizmetinin adresini içerir. DNS sorgusu biçiminde<hostpooId>.afdfp-rdgateway.wvd.microsoft.combir adrese yapılır.privatelink.wvd.microsoft.com için özel DNS bölgeniz, uzak oturumu sağlayan konak havuzu için kullanılacak Azure Sanal Masaüstü ağ geçidi hizmetinin özel IP adresini döndürür. Sanal ağ ve özel uç nokta aracılığıyla düzenleme, 443 numaralı TCP bağlantı noktasını kullanır.

Düzenlemenin ardından istemci, Azure Sanal Masaüstü ağ geçidi hizmeti ve oturum konağı arasındaki ağ trafiği 1 - 65535 arası TCP dinamik bağlantı noktası aralığındaki bir bağlantı noktasına aktarılır.

Önemli

Kullanıcı istemci cihazlarından veya oturum ana bilgisayar VM'lerinden gelen ağ bağlantı noktalarını özel uç noktalarla sınırlamak istiyorsanız, bağlantı alt kaynağını kullanarak 1 - 65535 arasındaki tcp dinamik bağlantı noktası aralığının tamamı boyunca konak havuzu kaynağının özel uç noktasına giden trafiğe izin vermeniz gerekir. Azure özel ağı, bu bağlantı noktalarını istemci düzenleme sırasında seçilen uygun ağ geçidine dahili olarak eşlediğinden TCP dinamik bağlantı noktası aralığının tamamı gereklidir. Bağlantı noktalarını özel uç noktayla kısıtlarsanız kullanıcılarınız Azure Sanal Masaüstü'ne bağlanamayabilir.

Bilinen sorunlar ve sınırlamalar

Azure Sanal Masaüstü ile Özel Bağlantı aşağıdaki sınırlamalara sahiptir:

Azure Sanal Masaüstü için Özel Bağlantı kullanmadan önce, Azure Sanal Masaüstü ile Özel Bağlantı istediğiniz her Azure aboneliğinde Azure Sanal Masaüstü ile Özel Bağlantı etkinleştirmeniz gerekir.

Azure Sanal Masaüstü'ne bağlanmak için tüm Uzak Masaüstü istemcileri Özel Bağlantı ile kullanılabilir. İnternet erişimi olmayan özel bir ağda Windows için Uzak Masaüstü istemcisini kullanıyorsanız ve hem genel hem de özel akışlara aboneyseniz akışınıza erişemezsiniz.

Özel uç noktayı konak havuzuna değiştirdikten sonra, konak havuzundaki her oturum konasında Uzak Masaüstü Aracısı Yükleyicisi (RDAgentBootLoader) hizmetini yeniden başlatmanız gerekir. Ayrıca bir konak havuzunun ağ yapılandırmasını her değiştirdiğinizde bu hizmeti yeniden başlatmanız gerekir. Hizmeti yeniden başlatmak yerine her oturum ana bilgisayarını yeniden başlatabilirsiniz.

Yönetilen ağlar için hem Özel Bağlantı hem de RDP Shortpath kullanılması desteklenmez, ancak birlikte çalışabilirler. Yönetilen ağlar için Özel Bağlantı ve RDP Shortpath'i kendi riskinize göre kullanabilirsiniz. STUN veya TURN kullanan diğer tüm RDP Kısa Yol seçenekleri Özel Bağlantı ile desteklenmez.

Azure Sanal Masaüstü ile Özel Bağlantı önizlemesinin başlarında, ilk akış keşfinin özel uç noktası (genel alt kaynak için) özel DNS bölgesi adını

privatelink.wvd.microsoft.comçalışma alanları ve konak havuzları için diğer özel uç noktalarla paylaştı. Bu yapılandırmada, kullanıcılar yalnızca konak havuzları ve çalışma alanları için özel uç noktalar oluşturamaz. 1 Eylül 2023'den itibaren, bu yapılandırmada özel DNS bölgesinin paylaşılması artık desteklenmeyecektir. genel alt kaynağın özel DNS bölgesi adınıprivatelink-global.wvd.microsoft.comkullanmak için yeni bir özel uç nokta oluşturmanız gerekir. Bunu yapma adımları için bkz . İlk akış bulma.

Sonraki adımlar

- Azure Sanal Masaüstü ile Özel Bağlantı ayarlamayı öğrenin.

- Özel Bağlantı DNS tümleştirmesinde Azure Özel Uç Nokta DNS'sini yapılandırmayı öğrenin.

- Özel Bağlantı genel sorun giderme kılavuzları için bkz. Azure Özel Uç Nokta bağlantı sorunlarını giderme.

- Azure Sanal Masaüstü ağ bağlantısını anlama.

- Azure Sanal Masaüstü hizmetine ağ erişimi sağlamak için engellemesini kaldırmanız gereken URL'lerin listesi için Gerekli URL listesine bakın.