Bu makalede merkez-uç ağ topolojisinde Azure Özel Bağlantı kullanma yönergeleri sağlanır. Hedef kitle ağ mimarlarını ve bulut çözümü mimarlarını içerir. Bu kılavuzda, hizmet olarak platform (PaaS) kaynaklarına özel olarak erişmek için Azure Özel Uç Noktasının nasıl kullanılacağı açıklanmaktadır.

Bu kılavuz sanal ağ tümleştirmesini, hizmet uç noktalarını ve hizmet olarak altyapı (IaaS) bileşenlerini Azure PaaS kaynaklarına bağlamaya yönelik diğer çözümleri kapsamaz. Bu çözümler hakkında daha fazla bilgi için bkz . Ağ yalıtımı için Azure hizmetlerini sanal ağlarla tümleştirme.

Genel bakış

Aşağıdaki bölümlerde Özel Bağlantı ve ortamı hakkında genel bilgiler sağlanmaktadır.

Azure merkez-uç topolojileri

Merkez-uç, Azure'da kullanabileceğiniz bir ağ topolojisidir. Bu topoloji, iletişim hizmetlerini verimli bir şekilde yönetmek ve uygun ölçekte güvenlik gereksinimlerini karşılamak için iyi çalışır. Merkez-uç ağ modelleri hakkında daha fazla bilgi için bkz . Merkez-uç ağ topolojisi.

Merkez-uç mimarisini kullanarak şu avantajlardan yararlanabilirsiniz:

- Merkezi BT ekipleri ve iş yükü ekipleri arasında tek tek iş yükleri dağıtma

- Yedekli kaynakları en aza indirerek maliyet tasarrufu

- Birden çok iş yükünün paylaştığı hizmetleri merkezileştirerek ağları verimli bir şekilde yönetme

- Tek Azure abonelikleriyle ilişkili sınırları aşma

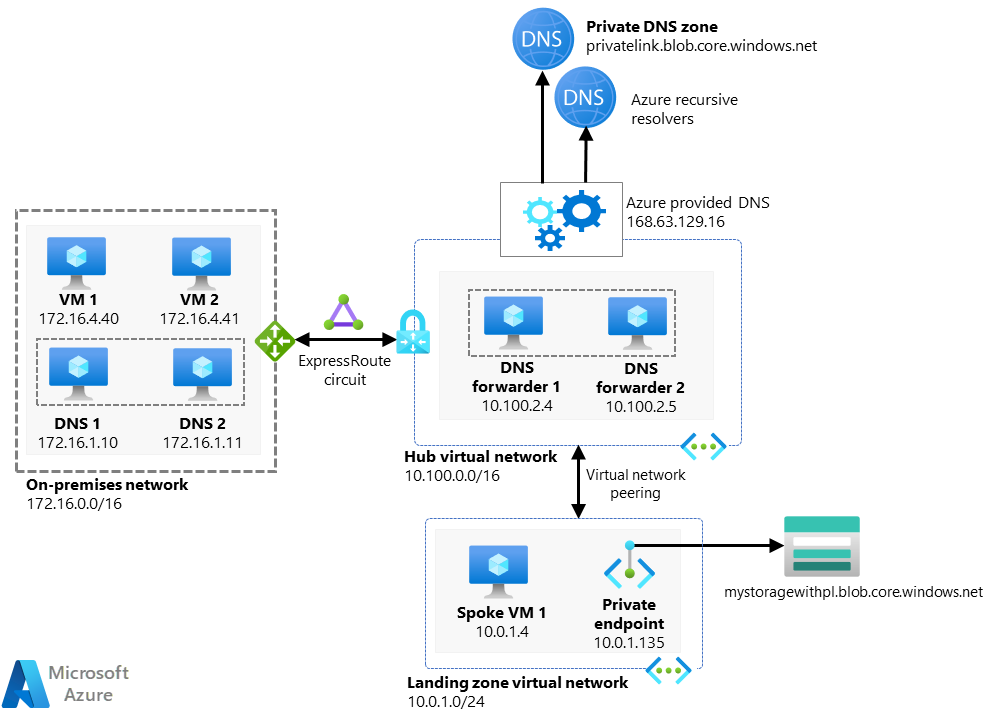

Bu diyagramda Azure'da dağıtabileceğiniz tipik bir merkez-uç topolojisi gösterilmektedir:

Sol taraftaki diyagramda Şirket içi ağ etiketli noktalı bir kutu bulunur. Sanal makineler ve etki alanı adı sunucuları için simgeler içerir. Çift yönlü ok, bu kutuyu Sağ taraftaki Hub sanal ağı etiketli noktalı kutuya bağlar. Bu okun üzerindeki simge Azure ExpressRoute olarak etiketlenmiştir. Hub kutusunda D N S ileticileri için simgeler bulunur. Oklar, özel D N S bölgeleri için simgelere doğru merkez kutusundan uzağa işaret eder. Çift yönlü ok, hub kutusunu altındaki Giriş bölgesi sanal ağı etiketli kutuya bağlar. Okun sağındaki bir simge Sanal ağ eşlemesi olarak etiketlenmiştir. Giriş bölgesi kutusu, bir sanal makine ve özel uç nokta için simgeler içerir. Özel uç noktadan giriş bölgesi kutusunun dışındaki bir depolama simgesine işaret eden bir ok.

Bu mimarinin PowerPoint dosyasını indirin.

Bu mimari, Azure desteği ağ topolojisi için iki seçenektir. Bu klasik başvuru tasarımı, Azure Sanal Ağ, sanal ağ eşlemesi ve kullanıcı tanımlı yollar (UDR) gibi temel ağ bileşenlerini kullanır. Merkez-uç kullandığınızda, hizmetleri yapılandırmak sizin sorumluluğunuzdadır. Ağın güvenlik ve yönlendirme gereksinimlerini karşıladığından da emin olmanız gerekir.

Azure Sanal WAN, büyük ölçekte dağıtımlar için bir alternatif sağlar. Bu hizmet basitleştirilmiş bir ağ tasarımı kullanır. Sanal WAN ayrıca yönlendirme ve güvenlikle ilişkili yapılandırma ek yükünü azaltır.

Özel Bağlantı, geleneksel merkez-uç ağları ve Sanal WAN ağları için farklı seçenekleri destekler.

Özel Bağlantı

Özel Bağlantı Özel Uç Nokta ağ arabirimi üzerinden hizmetlere erişim sağlar. Özel Uç Nokta, sanal ağınızdan bir özel IP adresi kullanır. Bu özel IP adresi üzerinden çeşitli hizmetlere erişebilirsiniz:

- Azure PaaS hizmetleri

- Azure'ın barındırdığını müşteriye ait hizmetler

- Azure'ın barındırdığını iş ortağı hizmetleri

Sanal ağınız ile eriştiğiniz hizmet arasındaki trafik, Azure ağ omurgası üzerinden gerçekleştirilir. Sonuç olarak, hizmete artık genel uç nokta üzerinden erişemeyeceksiniz. Daha fazla bilgi için bkz. Azure Özel Bağlantı nedir?.

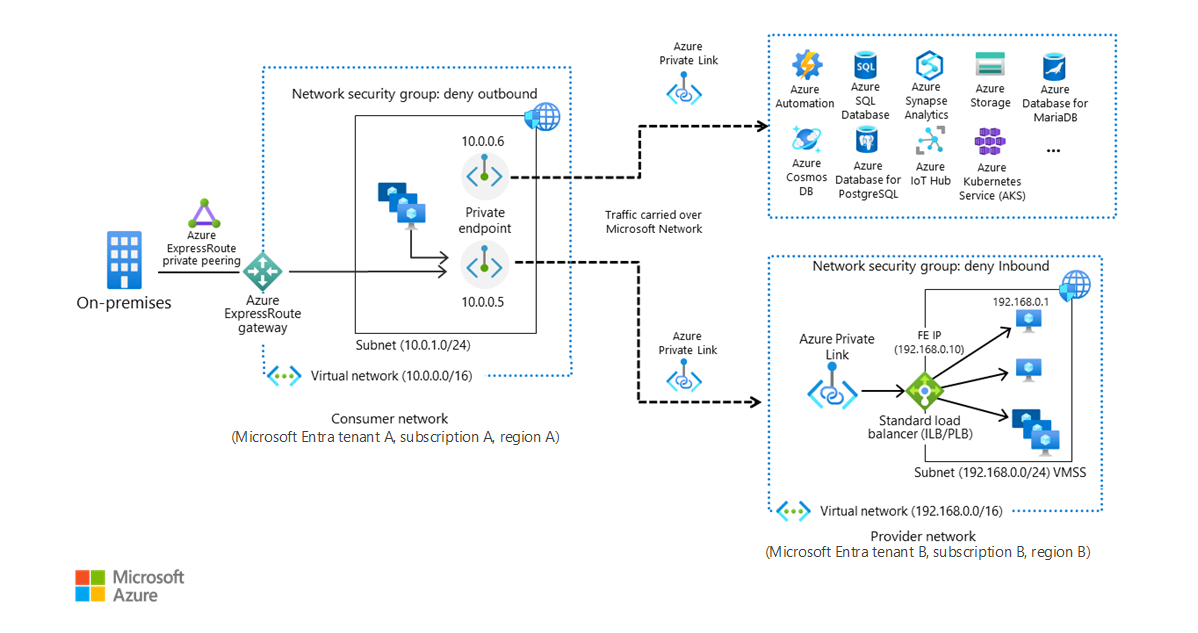

Aşağıdaki diyagramda şirket içi kullanıcıların bir sanal ağa nasıl bağlanacakları ve PaaS kaynaklarına erişmek için Özel Bağlantı nasıl kullandıkları gösterilmektedir:

Diyagram, sol tarafta Tüketici ağı etiketli noktalı bir kutu içerir. Kenarlığında bir simge bulunur ve Azure ExpressRoute olarak etiketlenmiştir. Soldaki kutunun dışında şirket içi kullanıcılar ve özel eşleme simgeleri bulunur. Kutunun içinde, bilgisayarlar ve özel uç noktalar için simgeler içeren Alt ağ etiketli daha küçük bir noktalı kutu bulunur. Küçük kutunun kenarlık kısmında bir ağ güvenlik grubu simgesi bulunur. İç kutudan iki noktalı ok akar. Ayrıca dış kutunun kenarlık kısmından da geçerler. Sağdaki, Azure hizmetlerinin simgeleriyle dolu noktalı bir kutuyu işaret eden bir kutu. Diğer ok, sağ taraftaki Sağlayıcı ağı etiketli noktalı kutuyu gösterir. Sağlayıcı ağ kutusu daha küçük bir noktalı kutu ve Azure Özel Bağlantı simgesi içerir. Küçük noktalı kutu bilgisayarlar için simgeler içerir. Kenarlığı iki simge içerir: biri yük dengeleyici için, diğeri de ağ güvenlik grubu için.

Bu mimarinin PowerPoint dosyasını indirin.

Özel Bağlantı dağıtımı için karar ağacı

Özel uç noktaları bir merkez veya uçta dağıtabilirsiniz. Her durumda hangi konumun en iyi şekilde çalıştığını birkaç faktör belirler. Bu faktörler Azure PaaS hizmetleri ve Azure'ın barındırdığını müşteriye ait ve iş ortağı hizmetleri için geçerlidir.

Dikkate alınması gereken sorular

Ortamınız için en iyi yapılandırmayı belirlemek için aşağıdaki soruları kullanın:

Ağ bağlantı çözümünüz Sanal WAN?

Sanal WAN kullanıyorsanız, özel uç noktaları yalnızca sanal hub'ınıza bağladığınız uç sanal ağlara dağıtabilirsiniz. Kaynakları sanal hub'ınıza veya güvenli hub'ınıza dağıtamazsınız.

Özel Uç Nokta'yı ağınızla tümleştirme hakkında daha fazla bilgi için şu makalelere bakın:

Azure Güvenlik Duvarı gibi bir ağ sanal gereci (NVA) kullanıyor musunuz?

Özel Uç Noktaya trafik, Azure ağ omurgasını kullanır ve şifrelenir. Bu trafiği günlüğe kaydetmeniz veya filtrelemeniz gerekebilir. Ayrıca, aşağıdaki alanlardan herhangi birinde güvenlik duvarı kullanıyorsanız Özel Uç Noktaya akan trafiği analiz etmek için bir güvenlik duvarı kullanmak isteyebilirsiniz:

- Uçlar arasında

- Hub'ınız ve uçlarınız arasında

- Şirket içi bileşenlerle Azure ağlarınız arasında

Bu durumda, özel uç noktaları hub'ınıza ayrılmış bir alt ağa dağıtın. Bu düzenleme:

- Güvenli ağ adresi çevirisi (SNAT) kuralı yapılandırmanızı basitleştirir. Özel uç noktalarınızı içeren ayrılmış alt ağa gelen trafik için NVA'nızda tek bir SNAT kuralı oluşturabilirsiniz. SNAT uygulamadan trafiği diğer uygulamalara yönlendirebilirsiniz.

- Yönlendirme tablosu yapılandırmanızı basitleştirir. Özel uç noktalara akan trafik için, bu trafiği NVA'nız üzerinden yönlendirmek için bir kural ekleyebilirsiniz. Bu kuralı tüm uçlarınızda, sanal özel ağ (VPN) ağ geçitlerinde ve Azure ExpressRoute ağ geçitlerinde yeniden kullanabilirsiniz.

- Özel Uç Noktaya ayırdığınız alt ağdaki gelen trafik için ağ güvenlik grubu kurallarını uygulamayı mümkün kılar. Bu kurallar kaynaklarınıza gelen trafiği filtreler. Kaynaklarınıza erişimi denetlemek için tek bir yer sağlar.

- Özel uç noktaların yönetimini merkezileştirir. Tüm özel uç noktaları tek bir yerde dağıtırsanız, bunları tüm sanal ağlarınızda ve aboneliklerinizde daha verimli bir şekilde yönetebilirsiniz.

Tüm iş yüklerinizin Özel Bağlantı ile koruduğunuz her PaaS kaynağına erişmesi gerektiğinde, bu yapılandırma uygundur. Ancak iş yükleriniz farklı PaaS kaynaklarına erişiyorsa özel uç noktaları ayrılmış bir alt ağa dağıtmayın. Bunun yerine, en düşük ayrıcalık ilkesini izleyerek güvenliği geliştirin:

- Her özel uç noktayı ayrı bir alt ağa yerleştirin.

- Yalnızca korumalı kaynak kullanan iş yüklerine bu kaynağa erişim verin.

Şirket içi bir sistemden Özel Uç Nokta kullanıyor musunuz?

Şirket içi sistemdeki kaynaklara erişmek için özel uç noktaları kullanmayı planlıyorsanız uç noktaları hub'ınıza dağıtın. Bu düzenlemeyle, önceki bölümde açıklanan bazı avantajlardan yararlanabilirsiniz:

- Kaynaklarınıza erişimi denetlemek için ağ güvenlik gruplarını kullanma

- Özel uç noktalarınızı merkezi bir konumda yönetme

Azure'da dağıttığınız uygulamalardan kaynaklara erişmeyi planlıyorsanız durum farklıdır:

- Kaynaklarınıza yalnızca bir uygulamanın erişmesi gerekiyorsa, uygulamanın uç noktasına Özel Uç Nokta'yı dağıtın.

- Kaynaklarınıza birden fazla uygulamanın erişmesi gerekiyorsa hub'ınıza Özel Uç Nokta dağıtın.

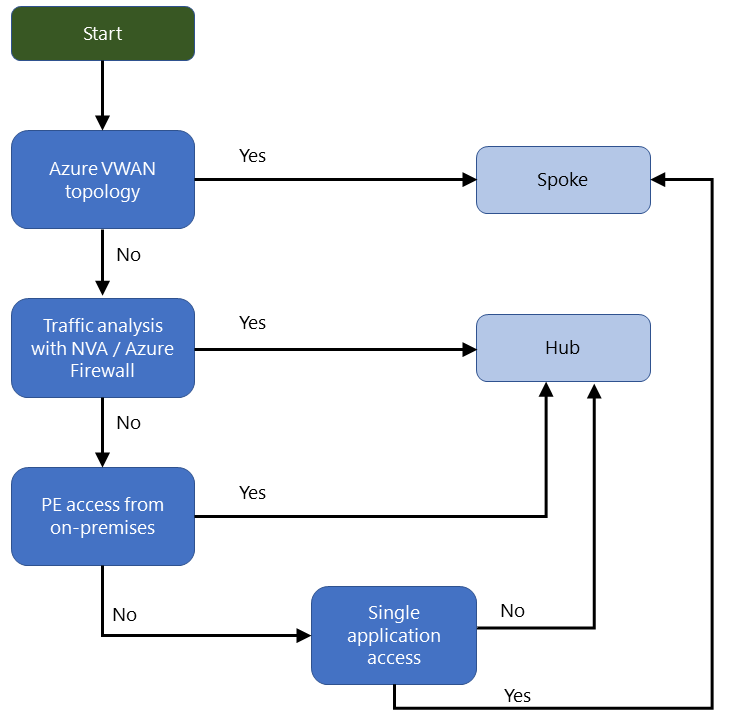

Akış Çizelgesi

Aşağıdaki akış çizelgesinde çeşitli seçenekler ve öneriler özetlenmiştir. Her müşterinin benzersiz bir ortamı olduğundan, özel uç noktaların nereye yerleştirileceğine karar verirken sisteminizin gereksinimlerini göz önünde bulundurun.

Akış çizelgesinin üst kısmında Başlangıç etiketli yeşil bir kutu bulunur. Bu kutudan Azure Sanal W A N topolojisi etiketli mavi bir kutuya işaret eden bir ok. Bu kutudan iki ok akıyor. Evet etiketli bir kutu, Uç etiketli turuncu bir kutuyu gösterir. İkinci ok Hayır olarak etiketlenmiştir. N V A veya Azure Güvenlik Duvarı ile Trafik analizi etiketli mavi bir kutuya işaret eder. Trafik analizi kutusundan da iki ok akıyor. Evet etiketli bir kutu Hub etiketli turuncu bir kutuya işaret etti. İkinci ok Hayır olarak etiketlenmiştir. Şirket içinden Özel Uç Nokta erişimi etiketli mavi bir kutuya işaret eder. Özel Uç Nokta kutusundan iki ok akıyor. Evet etiketli bir kutu Hub etiketli turuncu kutuyu gösterir. İkinci ok Hayır olarak etiketlenmiştir. Tek uygulama erişimi etiketli mavi bir kutuya işaret eder. Bu kutudan iki ok akıyor. Hayır etiketli bir kutu Hub etiketli turuncu kutuya işaret etti. İkinci ok Evet olarak etiketlenmiştir. Uç etiketli turuncu kutuya işaret eder.

Bu mimarinin PowerPoint dosyasını indirin.

Dikkat edilmesi gereken noktalar

Özel Uç Nokta uygulamanızı birkaç faktör etkileyebilir. Azure PaaS hizmetleri ve Azure'ın barındıracağı müşteriye ait ve iş ortağı hizmetleri için geçerlidir. Özel Uç Nokta dağıtırken şu noktaları göz önünde bulundurun:

Ağ

Uç sanal ağında Özel Uç Nokta kullandığınızda, alt ağın varsayılan yol tablosu sonraki atlama türüne InterfaceEndpointsahip bir /32 yol içerir.

Geleneksel merkez-uç topolojisi kullanıyorsanız:

- Bu etkili yolu sanal makinelerinizin ağ arabirimi düzeyinde görebilirsiniz.

- Daha fazla bilgi için bkz . Sanal makine yönlendirme sorununu tanılama.

Sanal WAN kullanıyorsanız:

- Bu yolu sanal hub'ın geçerli yollarında görebilirsiniz.

- Daha fazla bilgi için bkz . Sanal hub'ın geçerli yollarını görüntüleme.

Yol /32 şu alanlara yayılır:

- Yapılandırdığınız tüm sanal ağ eşlemeleri

- Şirket içi sisteme yapılan tüm VPN veya ExpressRoute bağlantıları

Hub'ınızdan veya şirket içi sisteminizden Özel Uç Nokta'ya erişimi kısıtlamak için, Özel Uç Nokta'yı dağıttığınız alt ağda bir ağ güvenlik grubu kullanın. Uygun gelen kurallarını yapılandırın.

Ad çözümlemesi

Sanal ağınızdaki bileşenler, her özel uç noktayla bir özel IP adresi ilişkilendirir. Bu bileşenler yalnızca belirli bir Etki Alanı Adı Sistemi (DNS) kurulumu kullanıyorsanız bu özel IP adresini çözümleyebilir. Özel bir DNS çözümü kullanıyorsanız en iyisi DNS bölge gruplarını kullanmaktır. Özel Uç Noktayı merkezi bir Azure özel DNS bölgesiyle tümleştirme. Kaynakları bir merkez veya uçta dağıtmış olmanız fark etmez. Özel DNS bölgesini, Özel Uç Nokta DNS adınızı çözümlemesi gereken tüm sanal ağlara bağlayın.

Bu yaklaşımla şirket içi ve Azure DNS istemcileri adı çözümleyebilir ve özel IP adresine erişebilir. Başvuru uygulaması için bkz. büyük ölçekte Özel Bağlantı ve DNS tümleştirmesi.

Maliyetler

- Bölgesel bir sanal ağ eşlemesinde Özel Uç Nokta kullandığınızda, Özel Uç Noktaya gelen ve özel uç noktadan gelen trafik için eşleme ücreti alınmaz.

- Eşleme maliyetleri, bir sanal ağ eşlemesi arasında akan diğer altyapı kaynak trafiğinde de geçerlidir.

- Özel uç noktaları farklı bölgelere dağıtırsanız, Özel Bağlantı oranları ve genel eşleme gelen ve giden ücretleri uygulanır.

Daha fazla bilgi için bkz . Bant genişliği fiyatlandırması.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Jose Angel Fernandez Rodrigues | Kıdemli Uzman GBB

Diğer katkıda bulunan:

- Ivens Uygulayıcıları | Product Manager 2

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

- Azure'da merkez-uç ağ topolojisi

- Azure'da merkez-uç ağ topolojisi

- Azure Özel Bağlantı kullanılabilirliği

- Azure Özel Uç Nokta nedir?

- Azure Sanal Ağ nedir?

- Azure DNS nedir?

- Özel Azure DNS bölgesi nedir?

- Azure Güvenlik Duvarı'nı kullanarak özel uç noktaya giden trafiği inceleme

- Ağ güvenlik gruplarının ağ trafiğini filtreleme şekli

İlgili kaynaklar

- Özel uç noktaları olan bir sanal ağda sunucusuz olay akışı işleme

- Microsoft Teams kanal botunuzun ve web uygulamanızın güvenliğini güvenlik duvarının arkasında sağlama

- Azure SQL veritabanına web uygulaması özel bağlantısı

- [Veritabanına özel bağlantısı olan çok bölgeli web uygulaması] [Veritabanına özel bağlantısı olan çok bölgeli web uygulaması]