Noktadan Siteye VPN hakkında

Noktadan Siteye (P2S) VPN ağ geçidi bağlantısı, ayrı bir istemci bilgisayardan sanal ağınıza güvenli bir bağlantı oluşturmanıza olanak sağlar. P2S bağlantısı, istemci bilgisayardan başlatılarak oluşturulur. Bu çözüm, Azure Sanal Ağlarına uzak bir konumdan (örneğin, evden veya bir konferanstan) bağlanmak isteyen uzaktan çalışan kişiler için kullanışlıdır. P2S VPN, sanal ağa bağlanması gereken yalnızca birkaç istemciniz olduğunda siteden siteye (S2S) VPN yerine kullanmak için de kullanışlı bir çözümdür. Noktadan siteye yapılandırmalar, rota tabanlı bir VPN türü gerektirir.

P2S hangi protokolü kullanıyor?

Noktadan siteye VPN aşağıdaki protokollerden birini kullanabilir:

OpenVPN® Protokolü, SSL/TLS tabanlı bir VPN protokolü. Çoğu güvenlik duvarı, TLS'nin kullandığı 443 numaralı GIDEN TCP bağlantı noktasını açtığından TLS VPN çözümü güvenlik duvarlarına nüfuz edebilir. OpenVPN, Android, iOS (sürüm 11.0 ve üzeri), Windows, Linux ve Mac cihazlarından (macOS sürüm 10.13 ve üzeri) bağlanmak için kullanılabilir.

Özel bir TLS tabanlı VPN protokolü olan Güvenli Yuva Tünel Protokolü (SSTP). Çoğu güvenlik duvarı, TLS'nin kullandığı 443 numaralı GIDEN TCP bağlantı noktasını açtığından TLS VPN çözümü güvenlik duvarlarına nüfuz edebilir. SSTP yalnızca Windows cihazlarında desteklenir. Azure desteği, SSTP içeren ve TLS 1.2 (Windows 8.1 ve üzeri) destekleyen tüm Windows sürümlerini içerir.

IKEv2 VPN, standart tabanlı bir IPsec VPN çözümü. IKEv2 VPN, Mac cihazlardan (macOS sürüm 10.11 ve üzeri) bağlanmak için kullanılabilir.

P2S VPN istemcilerinin kimliği nasıl doğrulanır?

Azure bir P2S VPN bağlantısını kabul etmeden önce kullanıcının kimliğinin doğrulanması gerekir. P2S ağ geçidinizi yapılandırırken seçebileceğiniz üç kimlik doğrulama türü vardır. Seçenekler şunlardır:

P2S ağ geçidi yapılandırmanız için birden çok kimlik doğrulama türü seçebilirsiniz. Birden çok kimlik doğrulama türü seçerseniz, kullandığınız VPN istemcisi en az bir kimlik doğrulama türü ve buna karşılık gelen tünel türü tarafından desteklenmelidir. Örneğin, tünel türleri için "IKEv2 ve OpenVPN" ve kimlik doğrulama türü için "Microsoft Entra Id and Radius" veya "Microsoft Entra ID and Azure Certificate" seçeneğini belirtirseniz, Microsoft Entra ID yalnızca OpenVPN tünel türünü kullanır çünkü IKEv2 tarafından desteklenmez.

Aşağıdaki tabloda, seçili tünel türleriyle uyumlu kimlik doğrulama mekanizmaları gösterilmektedir. Her mekanizma, vpn istemci profili yapılandırma dosyalarında kullanılabilir uygun ayarlarla yapılandırılması için bağlanan cihazdaki ilgili VPN istemci yazılımını gerektirir.

| Tünel Türü | Kimlik Doğrulama Mekanizması |

|---|---|

| OpenVPN | Microsoft Entra Id, Radius Auth ve Azure Sertifikası'nın herhangi bir alt kümesi |

| SSTP | Radius Kimlik Doğrulaması/ Azure Sertifikası |

| IKEv2 | Radius Kimlik Doğrulaması/ Azure Sertifikası |

| IKEv2 ve OpenVPN | Radius Kimlik Doğrulaması/ Azure Sertifikası/ Microsoft Entra Kimliği ve Radius Kimlik Doğrulaması/ Microsoft Entra Kimliği ve Azure Sertifikası |

| IKEv2 ve SSTP | Radius Kimlik Doğrulaması/ Azure Sertifikası |

Sertifika kimlik doğrulaması

P2S ağ geçidinizi sertifika kimlik doğrulaması için yapılandırdığınızda, güvenilen kök sertifika ortak anahtarını Azure ağ geçidine yüklersiniz. Kurumsal çözüm kullanılarak oluşturulmuş bir kök sertifika kullanabilir veya otomatik olarak imzalanan bir sertifika oluşturabilirsiniz.

Kimlik doğrulaması yapmak için, bağlanan her istemcinin güvenilen kök sertifikadan oluşturulmuş yüklü bir istemci sertifikası olmalıdır. Bu, VPN istemci yazılımına ek olarak kullanılır. İstemci sertifikasının doğrulaması VPN ağ geçidi tarafından gerçekleştirilir ve P2S VPN bağlantısının kurulması sırasında gerçekleşir.

Sertifika kimlik doğrulaması iş akışı

Yüksek düzeyde, Sertifika kimlik doğrulamasını yapılandırmak için aşağıdaki adımları gerçekleştirmeniz gerekir:

- P2S ağ geçidinde gerekli ek ayarlarla (istemci adres havuzu vb.) sertifika kimlik doğrulamasını etkinleştirin ve kök CA ortak anahtar bilgilerini karşıya yükleyin.

- VPN istemci profili yapılandırma dosyalarını (profil yapılandırma paketi) oluşturun ve indirin.

- Bağlanan her istemci bilgisayara istemci sertifikasını yükleyin.

- VPN profili yapılandırma paketinde bulunan ayarları kullanarak istemci bilgisayarda VPN istemcisini yapılandırın.

- Bağlanma.

Microsoft Entra Id kimlik doğrulaması

P2S ağ geçidinizi VPN kullanıcılarının Microsoft Entra Id kimlik bilgilerini kullanarak kimlik doğrulamasına izin verecek şekilde yapılandırabilirsiniz. Microsoft Entra Id kimlik doğrulaması ile VPN için Microsoft Entra Koşullu Erişim ve çok faktörlü kimlik doğrulaması (MFA) özelliklerini kullanabilirsiniz. Microsoft Entra ID kimlik doğrulaması yalnızca OpenVPN protokolü için desteklenir. Kimlik doğrulaması yapmak ve bağlanmak için istemcilerin Azure VPN İstemcisi'ni kullanması gerekir.

VPN Gateway artık Azure VPN İstemcisi'nin en son sürümleri için microsoft tarafından kayıtlı yeni bir Uygulama Kimliği ve ilgili Hedef Kitle değerlerini destekliyor. Yeni Hedef Kitle değerlerini kullanarak bir P2S VPN ağ geçidi yapılandırdığınızda, Microsoft Entra kiracınız için Azure VPN İstemcisi uygulaması el ile kayıt işlemini atlarsınız. Uygulama Kimliği zaten oluşturulmuştur ve kiracınız ek kayıt adımları olmadan bunu otomatik olarak kullanabilir. Uygulamayı yetkilendirmeniz veya Genel yönetici rolü aracılığıyla izin atamanız gerekmeyen bu işlem, Azure VPN İstemcisi'ni el ile kaydetmekten daha güvenlidir.

Daha önce Azure VPN İstemcisi uygulamasını Microsoft Entra kiracınızla el ile kaydetmeniz (tümleştirmeniz) gerekiyordu. İstemci uygulamasını kaydetmek, Azure VPN İstemcisi uygulamasının kimliğini temsil eden bir Uygulama Kimliği oluşturur ve Genel Yönetici rolünü kullanarak yetkilendirme gerektirir. Uygulama nesneleri türleri arasındaki farkı daha iyi anlamak için bkz . Microsoft Entra Id'ye uygulamaların nasıl ve neden eklendiği.

Mümkün olduğunda, Azure VPN İstemcisi uygulamasını kiracınıza el ile kaydetmek yerine Microsoft'a kayıtlı Azure VPN istemcisi Uygulama Kimliği ve ilgili Hedef Kitle değerlerini kullanarak yeni P2S ağ geçitlerini yapılandırmanızı öneririz. Microsoft Entra Id kimlik doğrulamasını kullanan daha önce yapılandırılmış bir Azure VPN ağ geçidiniz varsa, microsoft tarafından kaydedilen yeni Uygulama Kimliği'nden yararlanmak için ağ geçidini ve istemcileri güncelleştirebilirsiniz. Linux istemcilerinin bağlanmasını istiyorsanız P2S ağ geçidini yeni Hedef Kitle değeriyle güncelleştirmeniz gerekir. Linux için Azure VPN İstemcisi, eski Hedef Kitle değerleriyle geriye dönük olarak uyumlu değildir.

Yeni bir Hedef Kitle değeri kullanmak üzere güncelleştirmek istediğiniz mevcut bir P2S ağ geçidiniz varsa bkz . P2S VPN ağ geçidi için hedef kitleyi değiştirme. Özel hedef kitle değeri oluşturmak veya değiştirmek istiyorsanız bkz . P2S VPN için özel hedef kitle uygulaması kimliği oluşturma. Kullanıcılara ve gruplara göre P2S erişimini yapılandırmak veya kısıtlamak istiyorsanız bkz . Senaryo: Kullanıcılara ve gruplara göre P2S VPN erişimini yapılandırma.

Dikkat edilmesi gerekenler ve sınırlamalar

P2S VPN ağ geçidi yalnızca bir Hedef Kitle değerini destekleyebilir. Aynı anda birden çok Hedef Kitle değerini destekleyemez.

Şu anda yeni Microsoft Tarafından Kaydedilen Uygulama Kimliği, el ile kaydedilen eski uygulama kadar çok Hedef Kitle değerini desteklemiyor. Azure Genel veya Özel dışında bir şey için Hedef Kitle değerine ihtiyacınız varsa eski el ile kaydetme yöntemini ve değerleri kullanın.

Linux için Azure VPN İstemcisi, el ile kaydedilen uygulamayla uyumlu eski Hedef Kitle değerlerini kullanacak şekilde yapılandırılmış P2S ağ geçitleriyle geriye dönük olarak uyumlu değildir. Linux için Azure VPN İstemcisi, Özel Hedef Kitle değerlerini destekler.

-

Linux için Azure VPN İstemcisi'nin diğer Linux dağıtımları ve sürümleri üzerinde çalışması mümkün olsa da, Linux için Azure VPN İstemcisi yalnızca aşağıdaki sürümlerde desteklenir:

- Ubuntu 20.04

- Ubuntu 22.04

macOS ve Windows için Azure VPN İstemcisi, el ile kaydedilen uygulamayla uyumlu eski Hedef Kitle değerlerini kullanacak şekilde yapılandırılmış P2S ağ geçitleriyle geriye dönük olarak uyumludur. Bu istemcilerde de Özel Hedef Kitle değerlerini kullanabilirsiniz.

Azure VPN İstemcisi hedef kitlesi değerleri

Aşağıdaki tabloda, Her Uygulama Kimliği için desteklenen Azure VPN İstemcisi sürümleri ve buna karşılık gelen kullanılabilir Hedef Kitle değerleri gösterilmektedir.

| Uygulama Kimliği | Desteklenen hedef kitle değerleri | Desteklenen istemciler |

|---|---|---|

| Microsoft tarafından kayıtlı | - Azure Genel: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux -Windows - macOS |

| El ile kaydedildi | - Azure Genel: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Kamu: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Almanya: 538ee9e6-310a-468d-afef-ea97365856a9- 21Vianet tarafından sağlanan Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Özel | <custom-app-id> |

- Linux -Windows - macOS |

Microsoft Entra Id kimlik doğrulaması iş akışı

Üst düzeyde, Microsoft Entra Id kimlik doğrulamasını yapılandırmak için aşağıdaki adımları gerçekleştirmeniz gerekir:

- El ile uygulama kaydı kullanıyorsanız, Microsoft Entra kiracısı üzerinde gerekli adımları gerçekleştirin.

- P2S ağ geçidinde Gerekli ek ayarlarla (istemci adresi havuzu vb.) birlikte Microsoft Entra Id kimlik doğrulamasını etkinleştirin.

- VPN istemci profili yapılandırma dosyalarını (profil yapılandırma paketi) oluşturun ve indirin.

- İstemci bilgisayarda Azure VPN İstemcisi'ni indirin, yükleyin ve yapılandırın.

- Bağlanma.

RADIUS - Active Directory (AD) Etki Alanı Sunucusu kimlik doğrulaması

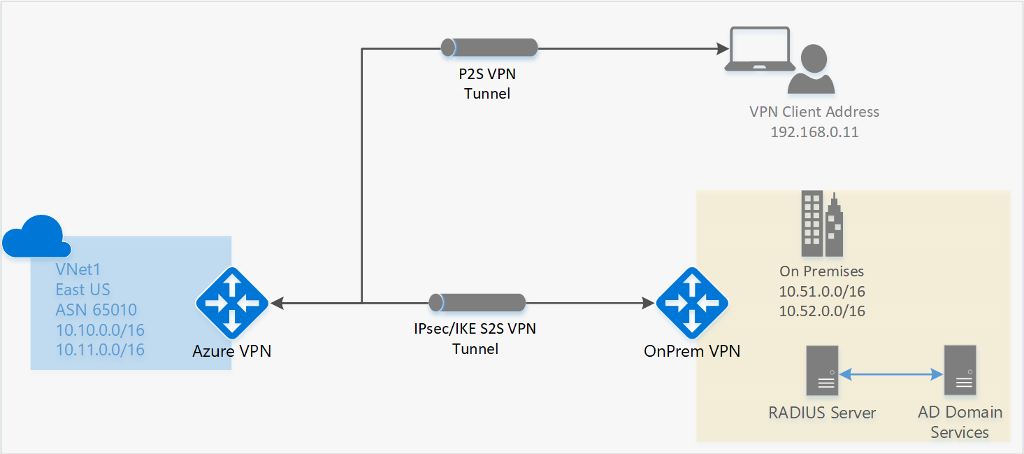

AD Etki Alanı kimlik doğrulaması, kullanıcıların kuruluş etki alanı kimlik bilgilerini kullanarak Azure'a bağlanmasını sağlar. AD sunucusuyla tümleşen bir RADIUS sunucusu gerektirir. Kuruluşlar mevcut RADIUS dağıtımlarını da kullanabilir.

RADIUS sunucusu şirket içinde veya Azure sanal ağınızda dağıtılabilir. Kimlik doğrulaması sırasında Azure VPN Gateway geçiş görevi görür ve radius sunucusu ile bağlantı cihazı arasında kimlik doğrulama iletilerini ileri geri ile iletir. Bu nedenle RADIUS sunucusuna ağ geçidi erişilebilirliği önemlidir. RADIUS sunucusu şirket içinde mevcutsa, ulaşılabilirlik için Azure'dan şirket içi siteye VPN S2S bağlantısı gerekir.

RADIUS sunucusu, AD sertifika hizmetleriyle de tümleştirebilir. Bu, Azure sertifika kimlik doğrulamasına alternatif olarak P2S sertifika kimlik doğrulaması için RADIUS sunucusunu ve kurumsal sertifika dağıtımınızı kullanmanıza olanak tanır. Bunun avantajı, kök sertifikaları ve iptal edilen sertifikaları Azure'a yüklemeniz gerekmeyecek olmasıdır.

RADIUS sunucusu diğer dış kimlik sistemleriyle de tümleştirebilir. Bu, P2S VPN için çok faktörlü seçenekler de dahil olmak üzere birçok kimlik doğrulama seçeneği açar.

P2S ağ geçidi yapılandırma adımları için bkz . P2S Yapılandırma - RADIUS.

İstemci yapılandırma gereksinimleri nelerdir?

İstemci yapılandırma gereksinimleri, kullandığınız VPN istemcisine, kimlik doğrulama türüne ve protokole göre farklılık gösterir. Aşağıdaki tabloda kullanılabilir istemciler ve her yapılandırma için ilgili makaleler gösterilmektedir.

| Kimlik Doğrulaması | Tünel türü | İstemci İşletim Sistemi | VPN istemcisi |

|---|---|---|---|

| Sertifika | |||

| IKEv2, SSTP | Windows | Yerel VPN istemcisi | |

| IKEv2 | macOS | Yerel VPN istemcisi | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN istemcisi OpenVPN istemci sürümü 2.x OpenVPN istemci sürümü 3.x |

|

| OpenVPN | macOS | OpenVPN istemcisi | |

| OpenVPN | iOS | OpenVPN istemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi OpenVPN istemcisi |

|

| Microsoft Entra Kimlik | |||

| OpenVPN | Windows | Azure VPN istemcisi | |

| OpenVPN | macOS | Azure VPN İstemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi |

Azure VPN İstemcisi'nin hangi sürümleri kullanılabilir?

Kullanılabilir Azure VPN İstemcisi sürümleri, sürüm tarihleri ve her sürümdeki yenilikler hakkında bilgi için bkz . Azure VPN İstemcisi sürümleri.

Hangi ağ geçidi SKU'ları P2S VPN desteği sunuyor?

Aşağıdaki tabloda tünel, bağlantı ve aktarım hızına göre ağ geçidi SKU'ları gösterilmektedir. Daha fazla bilgi için bkz . Ağ geçidi SKU'ları hakkında.

| VPN Ağ Geçidi Kuşak |

SKU | S2S/Sanal Ağdan Sanal Ağa Tünel |

P2S SSTP Bağlantıları |

P2S IKEv2/OpenVPN Bağlantıları |

Küme Aktarım Hızı Karşılaştırması |

BGP | Alanlar arası yedekli | Sanal Ağ DESTEKLENEN VM Sayısı |

|---|---|---|---|---|---|---|---|---|

| Nesil1 | Temel | Maks. 10 | Maks. 128 | Desteklenmiyor | 100 Mb/sn | Desteklenmiyor | Hayır | 200 |

| Nesil1 | VpnGw1 | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Desteklenir | Hayır | 450 |

| Nesil1 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Desteklenir | Hayır | 1300 |

| Nesil1 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/sn | Desteklenir | Hayır | 4000 |

| Nesil1 | VpnGw1AZ | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Desteklenir | Yes | 1000 |

| Nesil1 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Desteklenir | Yes | Kategori 2000 |

| Nesil1 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/sn | Desteklenir | Yes | Kategori 5000 |

| Nesil2 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/sn | Desteklenir | Hayır | 685 |

| Nesil2 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/sn | Desteklenir | Hayır | 2240 |

| Nesil2 | VpnGw4 | Maks. 100* | Maks. 128 | Maks. Kategori 5000 | 5 Gbps | Desteklenir | Hayır | 5300 |

| Nesil2 | VpnGw5 | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Desteklenir | Hayır | 6700 |

| Nesil2 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/sn | Desteklenir | Yes | Kategori 2000 |

| Nesil2 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/sn | Desteklenir | Yes | 3300 |

| Nesil2 | VpnGw4AZ | Maks. 100* | Maks. 128 | Maks. Kategori 5000 | 5 Gbps | Desteklenir | Yes | 4400 |

| Nesil2 | VpnGw5AZ | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Desteklenir | Yes | 9000 |

Not

Temel SKU'nun sınırlamaları vardır ve IKEv2, IPv6 veya RADIUS kimlik doğrulamasını desteklemez. Daha fazla bilgi için bkz . VPN Gateway ayarları.

P2S için VPN ağ geçitlerinde hangi IKE/IPsec ilkeleri yapılandırılır?

Bu bölümdeki tablolarda varsayılan ilkelerin değerleri gösterilir. Ancak, özel ilkeler için kullanılabilir desteklenen değerleri yansıtmaz. Özel ilkeler için New-AzVpnClientIpsecParameter PowerShell cmdlet'inde listelenen Kabul edilen değerlere bakın.

IKEv2

| Şifre | Bütünlük | PRF | DH Grubu |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Şifre | Bütünlük | PFS Grubu |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

P2S için VPN ağ geçitlerinde hangi TLS ilkeleri yapılandırılır?

TLS

| İlkeler |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**OpenVPN ile yalnızca TLS1.3'te desteklenir

P2S bağlantısı Nasıl yaparım? yapılandırılır?

P2S yapılandırması için birkaç belirli adım gerekir. Aşağıdaki makaleler, yaygın P2S yapılandırma adımlarında size yol gösterir.

P2S bağlantısının yapılandırmasını kaldırmak için

PowerShell veya CLI kullanarak bir bağlantının yapılandırmasını kaldırabilirsiniz. Örnekler için bkz . SSS.

P2S yönlendirmesi nasıl çalışır?

Aşağıdaki makalelere bakın:

SSS

Noktadan siteye için birden çok SSS girdisi vardır. Sertifika kimlik doğrulaması ve RADIUS bölümlerine uygun şekilde özellikle dikkat ederek VPN Gateway SSS bölümüne bakın.

Sonraki Adımlar

- P2S bağlantısı yapılandırma - Azure sertifika kimlik doğrulaması

- P2S bağlantısı yapılandırma - Microsoft Entra Id kimlik doğrulaması

"OpenVPN", OpenVPN Inc.'in ticari markasıdır.