VPN Gateway ile ilgili SSS

Bu makalede Azure VPN Gateway şirket içi bağlantılar, karma yapılandırma bağlantıları ve sanal ağ (VNet) ağ geçitleri hakkında sık sorulan sorular yanıtlanmaktadır. Noktadan siteye (P2S), siteden siteye (S2S) ve İnternet Protokolü Güvenliği (IPsec) ve İnternet Anahtar Değişimi (IKE) protokolleri dahil olmak üzere sanal ağdan sanal ağa yapılandırma ayarları hakkında kapsamlı bilgiler içerir.

Sanal ağlara bağlanma

Farklı Azure bölgelerinde sanal ağlara bağlanabilir miyim?

Evet. Bölge kısıtlaması yoktur. Bir sanal ağ, aynı Azure bölgesindeki veya farklı bir bölgedeki başka bir sanal ağa bağlanabilir.

Farklı aboneliklerle sanal ağlara bağlanabilir miyim?

Evet.

VPN ağ geçidi yapılandırırken sanal ağımda özel DNS sunucuları belirtebilir miyim?

Sanal ağınızı oluştururken bir Etki Alanı Adı Sistemi (DNS) sunucusu veya sunucusu belirtirseniz, sanal özel ağ (VPN) ağ geçidi bu DNS sunucularını kullanır. Belirtilen DNS sunucularınızın Azure için gereken etki alanı adlarını çözümleyebildiğini doğrulayın.

Tek bir sanal ağdan birden çok siteye bağlanabilir miyim?

Windows PowerShell ve Azure REST API'lerini kullanarak birden çok siteye bağlanabilirsiniz. Çok siteli ve sanal ağdan sanal ağa bağlantı hakkında SSS bölümüne bakın.

VPN ağ geçidini etkin-etkin olarak ayarlamanın ek bir maliyeti var mı?

Hayır Ancak, ek genel IP'ler için maliyetler buna göre ücretlendirilir. Bkz. IP adresi fiyatlandırması.

Şirket içi ve dışı bağlantı seçeneklerim nelerdir?

Azure VPN Gateway aşağıdaki şirket içi ağ geçidi bağlantılarını destekler:

- Siteden siteye: IPSec üzerinden VPN bağlantısı (IKEv1 ve IKEv2). Bu bağlantı türü bir VPN cihazı veya Windows Server Yönlendirme ve Uzaktan Erişim gerektirir. Daha fazla bilgi için bkz . Azure portalında siteden siteye VPN bağlantısı oluşturma.

- Noktadan siteye: Güvenli Yuva Tünel Protokolü (SSTP) veya IKEv2 üzerinden VPN bağlantısı. Bu bağlantı bir VPN cihazı gerektirmez. Daha fazla bilgi için bkz . Noktadan siteye VPN Gateway sertifika kimlik doğrulaması için sunucu ayarlarını yapılandırma.

- Sanal Ağdan Sanal Ağa: Bu bağlantı türü, siteden siteye yapılandırmayla aynıdır. Sanal Ağdan Sanal Ağa, IPsec (IKEv1 ve IKEv2) üzerinden yapılan bir VPN bağlantısıdır. Vpn cihazı gerektirmez. Daha fazla bilgi için bkz . Sanal ağdan sanal ağa VPN ağ geçidi bağlantısı yapılandırma.

- Azure ExpressRoute: ExpressRoute, genel İnternet üzerinden vpn bağlantısı değil geniş alan ağınızdan (WAN) Azure'a özel bir bağlantıdır. Daha fazla bilgi için bkz . ExpressRoute teknik genel bakış ve ExpressRoute SSS.

VPN ağ geçidi bağlantıları hakkında daha fazla bilgi için bkz . Azure VPN Gateway nedir?.

Siteden siteye bağlantılar ile noktadan siteye bağlantılar arasındaki fark nedir?

Siteden siteye (IPsec/IKE VPN tüneli) yapılandırmaları, şirket içi konumunuz ile Azure arasında yer alır. Yönlendirmeyi ve izinleri yapılandırmayı nasıl seçtiğinize bağlı olarak, şirket içinde bulunan bilgisayarlarınızdan herhangi birinden sanal ağınızdaki herhangi bir sanal makineye (VM) veya rol örneğine bağlanabilirsiniz. Her zaman kullanılabilir bir şirket içi bağlantı için harika bir seçenektir ve karma yapılandırmalar için de uygundur.

Bu bağlantı türü bir IPsec VPN aletine (donanım cihazı veya yazılım gereci) dayanır. Aletin ağınızın kenarına dağıtılması gerekir. Bu tür bir bağlantı oluşturmak için dışarıdan bakan bir IPv4 adresiniz olmalıdır.

Noktadan siteye (SSTP üzerinden VPN) yapılandırmaları, tek bir bilgisayardan her yerden sanal ağınızda bulunan her şeye bağlanmanızı sağlar. Windows yerleşik VPN istemcisini kullanır.

Noktadan siteye yapılandırmasının bir parçası olarak, bir sertifika ve bir VPN istemcisi yapılandırma paketi yüklersiniz. Paket, bilgisayarınızın sanal ağ içindeki herhangi bir sanal makineye veya rol örneğine bağlanmasına olanak sağlayan ayarları içerir.

Bu yapılandırma, bir sanal ağa bağlanmak istediğinizde ancak şirket içinde bulunmadığınızda kullanışlıdır. Vpn donanımına veya dışarıdan bakan bir IPv4 adresine erişiminiz olmadığında da iyi bir seçenektir. Her ikisi de siteden siteye bağlantı için gereklidir.

Ağ geçidiniz için yol tabanlı bir VPN türü kullanarak siteden siteye bağlantınızı oluşturduğunuz sürece sanal ağınızı hem siteden siteye hem de noktadan siteye aynı anda kullanacak şekilde yapılandırabilirsiniz. Rota tabanlı VPN türleri, klasik dağıtım modelinde dinamik ağ geçitleri olarak adlandırılır.

Özel DNS'nin yanlış yapılandırılması vpn ağ geçidinin normal çalışmasını bozar mı?

Normal çalışma için VPN ağ geçidinin genel IP adresleri aracılığıyla kolaylaşarak Azure denetim düzlemi ile güvenli bir bağlantı kurması gerekir. Bu bağlantı, genel URL'ler aracılığıyla iletişim uç noktalarını çözümlemeye dayanır. Varsayılan olarak, Azure sanal ağları bu genel URL'leri çözmek için yerleşik Azure DNS hizmetini (168.63.129.16) kullanır. Bu varsayılan davranış, VPN ağ geçidi ile Azure denetim düzlemi arasında sorunsuz iletişim sağlanmasına yardımcı olur.

Sanal ağ içinde özel bir DNS uygularken, Azure DNS'ye (168.63.129.16) işaret eden bir DNS ileticisi yapılandırmak çok önemlidir. Bu yapılandırma, VPN ağ geçidi ile kontrol düzlemi arasında kesintisiz iletişimin korunmasına yardımcı olur. Azure DNS'ye DNS ileticisi ayarlanmaması, Microsoft'un VPN ağ geçidinde işlem ve bakım gerçekleştirmesini engelleyebilir ve bu da güvenlik riski oluşturur.

VPN ağ geçidinizin düzgün işlevselliğini ve sağlıklı durumunu sağlamaya yardımcı olmak için sanal ağda aşağıdaki DNS yapılandırmalarından birini göz önünde bulundurun:

- Sanal ağ ayarlarından (önerilen yapılandırma) özel DNS'yi kaldırarak Azure DNS varsayılan ayarına geri dönebilirsiniz.

- Özel DNS yapılandırmanıza Azure DNS'ye işaret eden bir DNS ileticisi ekleyin (168.63.129.16). Özel DNS'nizin belirli kurallarına ve yapısına bağlı olarak, bu kurulum sorunu beklendiği gibi çözemeyebilir.

Noktadan siteye aynı VPN ağ geçidine bağlı iki VPN istemcisi iletişim kurabilir mi?

Hayır Noktadan siteye aynı VPN ağ geçidine bağlı VPN istemcileri birbirleriyle iletişim kuramaz.

İki VPN istemcisi aynı noktadan siteye VPN ağ geçidine bağlandığında, ağ geçidi her istemcinin adres havuzundan atandığı IP adresini belirleyerek aralarındaki trafiği otomatik olarak yönlendirebilir. Ancak VPN istemcileri farklı VPN ağ geçitlerine bağlıysa, vpn istemcileri arasında yönlendirme mümkün değildir çünkü her VPN ağ geçidi, diğer ağ geçidinin istemciye atadığı IP adresinin farkında değildir.

"Tünel görme" olarak bilinen olası bir güvenlik açığı noktadan siteye VPN bağlantılarını etkileyebilir mi?

Microsoft, VPN kapsüllemesini atlayan bir ağ tekniği hakkındaki raporların farkındadır. Bu sektör çapında bir sorundur. RFC belirtimine göre Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP) istemcisi uygulayan ve Windows da dahil olmak üzere DHCP seçenek 121 yollarını destekleyen tüm işletim sistemini etkiler.

Araştırma notlarında belirtildiği gibi, azaltmalar, yerel ağın DHCP sunucusunun yolları tamamen yüklemesini önlemek için sanallaştırılmış bir DHCP sunucusundan kira alan bir VM içinde VPN çalıştırmayı içerir. Bu güvenlik açığı hakkında daha fazla bilgiyi NIST Ulusal Güvenlik Açığı Veritabanı'nda bulabilirsiniz.

Gizlilik

VPN hizmeti müşteri verilerini depolar veya işler mi?

Hayır

Sanal ağ geçitleri

VPN ağ geçidi bir sanal ağ geçidi midir?

VPN ağ geçidi bir sanal ağ geçidi türüdür. VPN ağ geçidi, şifrelenmiş trafiği bir genel bağlantı üzerinden sanal ağınız ile şirket içi konumunuz arasında gönderir. Sanal ağlar arasında trafik göndermek için de VPN ağ geçidi kullanabilirsiniz. VPN ağ geçidi oluşturduğunuzda değerini Vpnkullanırsınız-GatewayType. Daha fazla bilgi için bkz. VPN Gateway yapılandırma ayarları hakkında.

neden ilke tabanlı ve rota tabanlı VPN türlerini belirtemiyorum?

1 Ekim 2023 itibarıyla Azure portalı üzerinden ilke tabanlı VPN ağ geçidi oluşturamazsınız. Tüm yeni VPN ağ geçitleri otomatik olarak rota tabanlı olarak oluşturulur. zaten bir ilke tabanlı ağ geçidiniz varsa, ağ geçidinizi yol tabanlı olarak yükseltmeniz gerekmez. İlke tabanlı ağ geçitlerini oluşturmak için Azure PowerShell'i veya Azure CLI'yi kullanabilirsiniz.

Daha önce, eski ağ geçidi ürün katmanları (SKU'lar) rota tabanlı ağ geçitleri için IKEv1'i desteklemiyordu. Artık geçerli ağ geçidi SKU'larının çoğu hem IKEv1 hem de IKEv2'yi destekliyor.

| Ağ geçidi VPN türü | Ağ Geçidi SKU’su | Desteklenen IKE sürümleri |

|---|---|---|

| İlke tabanlı ağ geçidi | Temel | IKEv1 |

| Rota tabanlı ağ geçidi | Temel | IKEv2 |

| Rota tabanlı ağ geçidi | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 ve IKEv2 |

| Rota tabanlı ağ geçidi | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 ve IKEv2 |

İlke tabanlı VPN ağ geçidimi rota tabanlı olarak güncelleştirebilir miyim?

Hayır Ağ geçidi türü, ilke tabanlıdan rota tabanlıya veya yol tabanlıdan ilke tabanlıya değiştirilemez. Ağ geçidi türünü değiştirmek için aşağıdaki adımları uygulayarak ağ geçidini silmeniz ve yeniden oluşturmanız gerekir. Bu işlem yaklaşık 60 dakika sürer. Yeni ağ geçidini oluşturduğunuzda, özgün ağ geçidinin IP adresini tutamazsınız.

Ağ geçidiyle ilişkili tüm bağlantıları silin.

Aşağıdaki makalelerden birini kullanarak ağ geçidini silin:

İstediğiniz ağ geçidi türünü kullanarak yeni bir ağ geçidi oluşturun ve ardından VPN kurulumunu tamamlayın. Adımlar için siteden siteye öğreticisine bakın.

Kendi ilke tabanlı trafik seçicilerimi belirtebilir miyim?

Evet, New-AzIpsecTrafficSelectorPolicy Azure PowerShell komutu aracılığıyla bağlantıdaki özniteliğini kullanarak trafficSelectorPolicies trafik seçicileri tanımlayabilirsiniz. Belirtilen trafik seçicinin etkili olması için ilke tabanlı trafik seçicilerini etkinleştirdiğinizden emin olun.

Özel olarak yapılandırılmış trafik seçicileri yalnızca bir VPN ağ geçidi bağlantıyı başlattığında önerilir. VPN ağ geçidi, uzak ağ geçidi (şirket içi VPN cihazı) tarafından önerilen tüm trafik seçicileri kabul eder. Bu davranış tüm bağlantı modları (Default, InitiatorOnlyve ResponderOnly) arasında tutarlıdır.

Ağ geçidi alt ağı gerekiyor mu?

Evet. Ağ geçidi alt ağı, sanal ağ geçidi hizmetlerinin kullandığı IP adreslerini içerir. Sanal ağ geçidini yapılandırmak için sanal ağınız için bir ağ geçidi alt ağı oluşturmanız gerekir.

Düzgün çalışması için tüm ağ geçidi alt ağlarının adlandırılması GatewaySubnet gerekir. Ağ geçidi alt ağını başka şekilde adlandırmayın. VM’leri veya herhangi başka bir şeyi de ağ geçidi alt ağına dağıtmayın.

Ağ geçidi alt ağı oluştururken, alt ağın içerdiği IP adresi sayısını belirtirsiniz. Ağ geçidi alt ağındaki IP adresleri, ağ geçidi hizmetine ayrılır.

Bazı yapılandırmalar, ağ geçidi hizmetlerine daha fazla IP adresi ayrılmasını gerektirir. Ağ geçidi alt ağınızda gelecekteki büyümeyi ve olası yeni bağlantı yapılandırmalarını karşılamak için yeterli IP adresi bulunduğuna emin olun.

/29 kadar küçük bir ağ geçidi alt ağı oluşturabilirsiniz ancak /27 veya daha büyük (/27, /26, /25 vb.) ağ geçidi alt ağı oluşturmanızı öneririz. Mevcut ağ geçidi alt ağınızın oluşturmak istediğiniz yapılandırma gereksinimlerini karşıladığını doğrulayın.

Ağ geçidi alt ağıma sanal makineleri veya rol örneklerini dağıtabilir miyim?

Hayır

Oluşturmadan önce VPN ağ geçidi IP adresimi alabilir miyim?

Azure Standart SKU genel IP kaynakları statik ayırma yöntemi kullanmalıdır. Vpn ağ geçidiniz için kullanmak istediğiniz Standart SKU genel IP kaynağını oluşturur oluşturmaz genel IP adresine sahip olursunuz.

VPN ağ geçidim için statik bir genel IP adresi isteyebilir miyim?

Standart SKU genel IP adresi kaynakları statik ayırma yöntemi kullanır. Bundan sonra, yeni bir VPN ağ geçidi oluştururken Standart SKU genel IP adresi kullanmanız gerekir. Bu gereksinim, Temel SKU dışındaki tüm ağ geçidi SKU'ları için geçerlidir. Temel SKU şu anda yalnızca Temel SKU genel IP adreslerini desteklemektedir. Temel SKU için Standart SKU genel IP adresleri için destek eklemeye çalışıyoruz.

Daha önce oluşturulmuş alanlar arası yedekli olmayan ve bölgesel olmayan ağ geçitleri için (adında AZ olmayan ağ geçidi SKU'ları), dinamik IP adresi ataması desteklenir ancak devre dışıdır. Dinamik IP adresi kullandığınızda, IP adresi VPN ağ geçidinize atandıktan sonra değişmez. VPN ağ geçidi IP adresinin değiştiği tek zaman, ağ geçidinin silinip yeniden oluşturulmasıdır. VPN ağ geçidinizin diğer iç bakım ve yükseltmelerini yeniden boyutlandırdığınızda, sıfırladığınızda veya tamamladığınızda genel IP adresi değişmez.

Temel SKU genel IP adreslerinin kullanımdan kaldırılması VPN ağ geçitlerimi nasıl etkiler?

Eylül 2025'te Temel IP'nin kullanımdan kaldırılmasına kadar Temel SKU genel IP adreslerini kullanan dağıtılmış VPN ağ geçitlerinin çalışmaya devam etmesini sağlamak için işlem yapıyoruz. Bu kullanımdan kaldırmadan önce müşterilere Temel IP'den Standart IP'ye geçiş yolu sağlayacağız.

Ancak, Temel SKU genel IP adresleri aşamalı olarak çıkarılıyor. Bundan sonra, bir VPN ağ geçidi oluşturduğunuzda Standart SKU genel IP adresini kullanmanız gerekir. Temel SKU genel IP adreslerinin kullanımdan kaldırılmasıyla ilgili ayrıntıları Azure Güncelleştirmeleri duyurusunda bulabilirsiniz.

VPN tünelimin kimliği nasıl doğrulandı?

Azure VPN Gateway önceden paylaşılan anahtar (PSK) kimlik doğrulamayı kullanır. VPN tüneli oluştururken bir PSK oluştururuz. Önceden Paylaşılan Anahtar REST API'sini veya PowerShell cmdlet'ini kullanarak otomatik olarak oluşturulan PSK'yi kendiniz olarak değiştirebilirsiniz.

İlke tabanlı (statik yönlendirme) ağ geçidi VPN'imi yapılandırmak için Önceden Paylaşılan Anahtarı Ayarla REST API'sini kullanabilir miyim?

Evet. Hem Azure ilke tabanlı (statik) VPN'leri hem de yol tabanlı (dinamik) yönlendirme VPN'lerini yapılandırmak için Önceden Paylaşılan Anahtar Rest API'sini ve PowerShell cmdlet'ini ayarlayabilirsiniz.

Diğer kimlik doğrulama seçeneklerini kullanabilir miyim?

Kimlik doğrulaması için önceden paylaşılan anahtarları kullanmakla sınırlısınız.

VPN ağ geçidime hangi trafiğin gideceğini nasıl belirtirim?

Azure Resource Manager dağıtım modeli için:

- Azure PowerShell: Yerel ağ geçidinin trafiğini belirtmek için kullanın

AddressPrefix. - Azure portalı: Yerel ağ geçidi>Yapılandırma>Adresi alanına gidin.

Klasik dağıtım modeli için:

- Azure portalı: Klasik sanal ağa gidin ve ardından VPN bağlantıları>Siteden siteye VPN bağlantıları>yerel site adı>yerel site>İstemci adres alanı'na gidin.

VPN bağlantılarımda NAT-T kullanabilir miyim?

Evet, ağ adresi çevirisi geçişi (NAT-T) desteklenir. Azure VPN Gateway, IPsec tünellerine veya tünellerinden gelen iç paketlerde NAT benzeri işlevler gerçekleştirmez. Bu yapılandırmada, şirket içi cihazın IPSec tünelini başlattığından emin olun.

Azure'da kendi VPN sunucumu kurup bu sunucuyu şirket içi ağıma bağlanmak üzere kullanabilir miyim?

Evet. Azure'da kendi VPN ağ geçitlerinizi veya sunucularınızı Azure Market veya kendi VPN yönlendiricilerinizi oluşturarak dağıtabilirsiniz. Trafiğin şirket içi ağlarınızla sanal ağ alt ağları arasında düzgün bir şekilde yönlendirildiğinden emin olmak için sanal ağınızda kullanıcı tanımlı yollar yapılandırmanız gerekir.

Sanal ağ geçidimde belirli bağlantı noktaları neden açılıyor?

Bunlar Azure altyapı iletişimi için gereklidir. Azure sertifikaları, kilitleyerek bunların korunmasına yardımcı olur. Uygun sertifikalar olmadan, bu ağ geçitlerinin müşterileri de dahil olmak üzere dış varlıklar bu uç noktalar üzerinde herhangi bir etkiye neden olamaz.

Sanal ağ geçidi temelde çok ana makineli bir cihazdır. Bir ağ bağdaştırıcısı müşterinin özel ağına dokunur ve bir ağ bağdaştırıcısı genel ağ ile yüz yüze gelir. Azure altyapı varlıkları uyumluluk nedeniyle müşteri özel ağlarına bağlanamaz, bu nedenle altyapı iletişimi için genel uç noktaları kullanmaları gerekir. Azure güvenlik denetimi, genel uç noktaları düzenli aralıklarla tarar.

Portaldaki Temel SKU'yu kullanarak bir VPN ağ geçidi oluşturabilir miyim?

Hayır Temel SKU portalda kullanılamaz. Azure CLI veya Azure PowerShell adımlarını kullanarak Temel SKU VPN ağ geçidi oluşturabilirsiniz.

Ağ geçidi türleri, gereksinimleri ve aktarım hızı hakkında bilgileri nereden bulabilirim?

Aşağıdaki makalelere bakın:

Eski SKU'ların kullanımdan kaldırılması

Standart ve Yüksek Performanslı SKU'lar 30 Eylül 2025'te kullanım dışı bırakılacaktır. Duyuruyu Azure Güncelleştirmeleri sitesinde görüntüleyebilirsiniz. Ürün ekibi, 30 Kasım 2024'e kadar bu SKU'lar için bir geçiş yolu kullanıma sunacaktır. Daha fazla bilgi için VPN Gateway eski SKU'ları makalesine bakın.

Şu anda yapmanız gereken bir işlem yoktur.

30 Kasım 2023'te kullanımdan kaldırma duyurusunun ardından Standart veya Yüksek Performanslı SKU kullanan yeni bir ağ geçidi oluşturabilir miyim?

Hayır 1 Aralık 2023 itibarıyla Standart veya Yüksek Performanslı SKU'ları kullanan ağ geçitleri oluşturamazsınız. VpnGw1 ve VpnGw2 SKU'larını kullanan ağ geçitlerini sırasıyla fiyatlandırma sayfasında listelenen Standart ve Yüksek Performanslı SKU'larla aynı fiyata oluşturabilirsiniz.

Mevcut ağ geçitlerim Standart ve Yüksek Performanslı SKU'larda ne kadar süreyle desteklenecek?

Standart veya Yüksek Performanslı SKU kullanan tüm mevcut ağ geçitleri 30 Eylül 2025'e kadar desteklenecektir.

Ağ geçitlerimi şu anda Standart veya Yüksek Performanslı SKU'dan geçirmem gerekiyor mu?

Hayır, şu anda eyleme gerek yok. Ağ geçitlerinizi Aralık 2024'den itibaren geçirebilirsiniz. Geçiş adımları hakkında ayrıntılı belgelerle iletişim göndereceğiz.

Ağ geçidimi hangi SKU'ya geçirebilirim?

Ağ geçidi SKU geçişi kullanılabilir olduğunda SKU'lar aşağıdaki gibi geçirilebilir:

- Standart-VpnGw1

- VpnGw2'ye Yüksek Performans

Az SKU'ya geçiş yapmak istersem ne olur?

Kullanım dışı bırakılan SKU'nuzu BIR AZ SKU'ya geçiremezsiniz. Ancak, 30 Eylül 2025'ten sonra hala Standart veya Yüksek Performanslı SKU kullanan tüm ağ geçitleri, aşağıdaki gibi otomatik olarak AZ SKU'larına geçirilir ve yükseltilir:

- Standart-VpnGw1AZ

- VpnGw2AZ'a Yüksek Performans

SKU'larınızın otomatik olarak geçirilip BIR AZ SKU'ya yükseltilirken kullanılması için bu stratejiyi kullanabilirsiniz. Gerekirse SKU'nuzu bu SKU ailesi içinde yeniden boyutlandırabilirsiniz. AZ SKU fiyatlandırması için fiyatlandırma sayfasına bakın. SKU'ya göre aktarım hızı bilgileri için bkz . Ağ geçidi SKU'ları hakkında.

Geçiş sonrasında ağ geçitlerim için fiyatlandırma farkı olacak mı?

SKU'larınızı 30 Eylül 2025'e kadar geçirirseniz fiyatlandırma farkı olmaz. VpnGw1 ve VpnGw2 SKU'ları sırasıyla Standart ve Yüksek Performanslı SKU'lar ile aynı fiyata sunulur.

Bu tarihe kadar geçiş yapmazsanız SKU'larınız otomatik olarak geçirilir ve AZ SKU'larına yükseltilir. Bu durumda fiyatlandırma farkı vardır.

Bu geçişle ağ geçitlerim üzerinde herhangi bir performans etkisi olacak mı?

Evet. VpnGw1 ve VpnGw2 ile daha iyi performans elde edersiniz. Şu anda 650 Mb/sn'lik VpnGw1, Standart SKU ile aynı fiyata 6,5 kat performans artışı sağlar. 1 Gb/sn'lik VpnGw2, Yüksek Performanslı SKU ile aynı fiyata 5 kat performans artışı sağlar. SKU aktarım hızı hakkında daha fazla bilgi için bkz . Ağ geçidi SKU'ları hakkında.

30 Eylül 2025'e kadar geçiş yapmazsam ne olur?

Standart veya Yüksek Performanslı SKU'yu kullanmaya devam eden tüm ağ geçitleri otomatik olarak geçirilir ve aşağıdaki AZ SKU'larına yükseltilir:

- Standart-VpnGw1AZ

- VpnGw2AZ'a Yüksek Performans

Herhangi bir ağ geçidinde geçiş başlatmadan önce iletişim göndereceğiz.

VPN Gateway Temel SKU'su da devre dışı mı?

Hayır, VPN Gateway Temel SKU'su çalışmıyor. Azure PowerShell veya Azure CLI aracılığıyla Temel SKU'yu kullanarak bir VPN ağ geçidi oluşturabilirsiniz.

Şu anda VPN Gateway Basic SKU'su yalnızca Temel SKU genel IP adresi kaynağını (kullanımdan kaldırma yolundadır) destekler. VPN Gateway Temel SKU'sunun Standart SKU genel IP adresi kaynağı için destek eklemeye çalışıyoruz.

Siteden siteye bağlantılar ve VPN cihazları

VPN cihazını seçerken nelere dikkat etmeliyim?

Cihaz satıcılarıyla işbirliği içinde bir dizi standart siteden siteye VPN cihazı olduğunu doğruladık. Bilinen uyumlu VPN cihazlarının, ilgili yapılandırma yönergelerinin veya örneklerinin ve cihaz belirtimlerinin listesini VPN cihazları hakkında makalesinde bulabilirsiniz.

Bilinen uyumlu olarak listelenen cihaz ailelerindeki tüm cihazların sanal ağlarla çalışması gerekir. VPN cihazınızı yapılandırmaya yardımcı olmak için uygun cihaz ailesine karşılık gelen cihaz yapılandırma örneğine veya bağlantısına bakın.

VPN cihazı yapılandırma ayarlarını nerede bulabilirim?

Sahip olduğunuz VPN cihazına bağlı olarak bir VPN cihazı yapılandırma betiği indirebilirsiniz. Daha fazla bilgi için bkz. VPN cihazı yapılandırma betiklerini indirme.

Aşağıdaki bağlantılar daha fazla yapılandırma bilgisi sağlar:

Uyumlu VPN cihazları hakkında bilgi için bkz . VPN cihazları hakkında.

VPN cihazınızı yapılandırmadan önce bilinen cihaz uyumluluk sorunlarını denetleyin.

Cihaz yapılandırma ayarlarına bağlantılar için bkz . Doğrulanmış VPN cihazları. Cihaz yapılandırma bağlantılarını en iyi çaba temelinde sağlarız, ancak en son yapılandırma bilgilerini cihaz üreticinize danışmak her zaman en iyisidir.

Listede test ettiğimiz sürümler gösterilir. VPN cihazınızın işletim sistemi sürümü listede yoksa, yine de uyumlu olabilir. Cihaz üreticinize danışın.

VPN cihazı yapılandırması hakkında temel bilgiler için bkz . İş ortağı VPN cihazı yapılandırmalarına genel bakış.

Cihaz yapılandırma örneklerini düzenleme hakkında daha fazla bilgi için bkz. Örnekleri düzenleme.

Şifrelemeyle ilgili gereksinimler için bkz. Şifrelemeyle ilgili gereksinimler ve Azure VPN ağ geçitleri hakkında.

Yapılandırmanızı tamamlamak için ihtiyacınız olan parametreler hakkında bilgi için bkz . Varsayılan IPsec/IKE parametreleri. Bilgiler arasında IKE sürümü, Diffie-Hellman (DH) grubu, kimlik doğrulama yöntemi, şifreleme ve karma algoritmaları, güvenlik ilişkilendirmesi (SA) ömrü, mükemmel iletme gizliliği (PFS) ve Ölü Eş Algılama (DPD) yer alır.

IPsec/IKE ilke yapılandırma adımları için bkz . S2S VPN ve VNet-VNet için özel IPsec/IKE bağlantı ilkeleri yapılandırma.

Birden çok ilke tabanlı VPN cihazını bağlamak için bkz . Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

VPN cihazı yapılandırma örneklerini nasıl düzenleyebilirim?

Bkz . Cihaz yapılandırma örneklerini düzenleme.

IPsec ve IKE parametrelerini nerede bulabilirim?

Bkz. Varsayılan IPsec/IKE parametreleri.

Trafik boştayken neden ilke tabanlı VPN tünelim kayboluyor?

Bu davranış, ilke tabanlı (statik yönlendirme olarak da bilinir) VPN ağ geçitleri için beklenir. Tünel üzerinden gelen trafik beş dakikadan fazla boşta kaldığında tünel yıkılır. Trafik her iki yönde de akmaya başladığında tünel hemen yeniden başlatılır.

Azure'e bağlanmak için VPN'ler yazılımını kullanabilir miyim?

Siteler arası şirket içi yapılandırma için Windows Server 2012 Yönlendirme ve Uzaktan Erişim sunucularını destekliyoruz.

Diğer yazılım VPN çözümleri, endüstri standardı IPsec uygulamalarına uygun olduğu sürece ağ geçidiyle birlikte çalışmalıdır. Yapılandırma ve destek yönergeleri için yazılımın satıcısına başvurun.

Etkin siteden siteye bağlantısı olan bir sitede bulunduğumda noktadan siteye vpn ağ geçidine bağlanabilir miyim?

Evet, ancak noktadan siteye istemcinin genel IP adresleri, siteden siteye VPN cihazının kullandığı genel IP adreslerinden farklı olmalıdır, aksi halde noktadan siteye bağlantı çalışmaz. IKEv2 ile noktadan siteye bağlantılar, siteden siteye VPN bağlantısının aynı VPN ağ geçidinde yapılandırıldığı aynı genel IP adreslerinden başlatılamaz.

Noktadan siteye bağlantılar

Noktadan siteye yapılandırmamda kaç VPN istemci uç noktası olabilir?

Bu, ağ geçidi SKU’suna bağlıdır. Desteklenen bağlantı sayısı hakkında daha fazla bilgi için bkz . Ağ Geçidi SKU'ları.

Noktadan siteye hangi istemci işletim sistemlerini kullanabilirim?

Aşağıdaki istemci işletim sistemleri desteklenmektedir:

- Windows Server 2008 R2 (yalnızca 64 bit)

- Windows 8.1 (32 bit ve 64 bit)

- Windows Server 2012 (yalnızca 64 bit)

- Windows Server 2012 R2 (yalnızca 64 bit)

- Windows Server 2016 (yalnızca 64 bit)

- Windows Server 2019 (yalnızca 64 bit)

- Windows Server 2022 (yalnızca 64 bit)

- Windows 10

- Windows 11

- macOS sürüm 10.11 veya üzeri

- Linux (strongSwan)

- iOS

Noktadan siteye özelliğini kullanarak proxy'leri ve güvenlik duvarlarını çapraz geçiş yapabilir miyim?

Azure desteği üç tür noktadan siteye VPN seçeneği vardır:

Güvenli Yuva Tünel Protokolü (SSTP):Çoğu güvenlik duvarı 443 SSL'nin kullandığı giden TCP bağlantı noktasını açtığından güvenlik duvarlarına nüfuz edebilen Microsoft'a özel SSL tabanlı bir çözüm.

OpenVPN: Çoğu güvenlik duvarı 443 SSL'nin kullandığı giden TCP bağlantı noktasını açtığından güvenlik duvarlarına nüfuz abilen SSL tabanlı bir çözüm.

IKEv2 VPN: 500 ve 4500 numaralı IP protokol numarasıyla birlikte giden UDP bağlantı noktalarını kullanan standartlara dayalı bir IPsec VPN çözümü. Güvenlik duvarları her zaman bu bağlantı noktalarını açmaz, bu nedenle IKEv2 VPN'nin proxy'leri ve güvenlik duvarlarını geçememe olasılığı vardır.

Noktadan siteye için yapılandırdığım bir istemci bilgisayarı yeniden başlatırsam VPN otomatik olarak yeniden bağlanır mı?

Otomatik yeniden bağlantı, kullandığınız istemcinin bir işlevidir. Windows, Always On VPN istemcisi özelliği aracılığıyla otomatik yeniden bağlanmayı destekler.

Noktadan siteye VPN istemcilerinde DDNS'yi destekliyor mu?

Dinamik DNS (DDNS) şu anda noktadan siteye VPN'lerde desteklenmemektedir.

Siteden siteye ve noktadan siteye yapılandırmalar aynı sanal ağ için birlikte bulunabilir mi?

Evet. Resource Manager dağıtım modeli için ağ geçidiniz için rota tabanlı bir VPN türüne sahip olmanız gerekir. Klasik dağıtım modeli için dinamik bir ağ geçidiniz olması gerekir. Statik yönlendirme VPN ağ geçitleri veya ilke tabanlı VPN ağ geçitleri için noktadan siteye desteğimiz yoktur.

Aynı anda birden çok sanal ağ geçidine bağlanmak için noktadan siteye istemci yapılandırabilir miyim?

Kullandığınız VPN istemci yazılımına bağlı olarak, birden çok sanal ağ geçidine bağlanabilirsiniz. Ancak, yalnızca bağlandığınız sanal ağların aralarında veya istemcinin bağlandığını ağ ile çakışan adres boşlukları yoksa bu durum geçerlidir. Azure VPN istemcisi birçok VPN bağlantısını desteklese de, istediğiniz zaman yalnızca bir bağlantınız olabilir.

Noktadan siteye istemciyi aynı anda birden çok sanal ağa bağlanacak şekilde yapılandırabilir miyim?

Evet. Diğer sanal ağlarla eşlenen bir sanal ağda dağıtılan bir VPN ağ geçidine yönelik noktadan siteye istemci bağlantıları, belirli yapılandırma ölçütlerini karşıladıkları sürece diğer eşlenen sanal ağlara erişebilir. Noktadan siteye istemcinin eşlenmiş bir sanal ağa erişimi olması için eşlenen sanal ağın (ağ geçidi olmayan sanal ağ) Uzak ağ geçitlerini kullan özniteliğiyle yapılandırılması gerekir. VPN ağ geçidine sahip sanal ağ, Ağ geçidi aktarımına izin ver ile yapılandırılmalıdır. Daha fazla bilgi için bkz . Noktadan siteye VPN yönlendirme hakkında.

Siteden siteye veya noktadan siteye bağlantılar aracılığıyla ne kadar aktarım hızı bekleyebilirsiniz?

VPN tünellerinin tam verimini elde etmek zordur. IPsec ve SSTP şifrelemesi ağır VPN protokolleridir. Şirket içi ve İnternet arasındaki gecikme süresi ve bant genişliği de aktarım hızını sınırlayabilir.

Yalnızca IKEv2 noktadan siteye VPN bağlantılarına sahip bir VPN ağ geçidi için, bekleyebileceğiniz toplam aktarım hızı ağ geçidi SKU'sunu temel alır. Aktarım hızı hakkında daha fazla bilgi için bkz. Ağ geçidi SKU’ları.

Noktadan siteye SSTP veya IKEv2'yi destekleyen herhangi bir yazılım VPN istemcisi kullanabilir miyim?

Hayır SSTP için Windows'ta yalnızca yerel VPN istemcisini ve IKEv2 için Mac'te yerel VPN istemcisini kullanabilirsiniz. Ancak OpenVPN protokolü üzerinden bağlanmak için tüm platformlarda OpenVPN istemcisini kullanabilirsiniz. Desteklenen istemci işletim sistemlerinin listesine bakın.

Noktadan siteye bağlantı için kimlik doğrulama türünü değiştirebilir miyim?

Evet. Portalda VPN ağ geçidi>Noktadan siteye yapılandırma'ya gidin. Kimlik doğrulama türü için kullanmak istediğiniz kimlik doğrulama türünü seçin.

Kimlik doğrulama türünü değiştirdikten sonra, yeni bir VPN istemcisi yapılandırma profili oluşturana, indirene ve her VPN istemcisine uygulayana kadar geçerli istemciler bağlanamayabilir.

VPN istemci profili için ne zaman yeni bir yapılandırma paketi oluşturmam gerekiyor?

P2S VPN ağ geçidinin yapılandırma ayarlarında tünel türü ekleme veya kimlik doğrulama türünü değiştirme gibi değişiklikler yaptığınızda, VPN istemci profili için yeni bir yapılandırma paketi oluşturmanız gerekir. Yeni paket, VPN istemcilerinin P2S ağ geçidine bağlanmak için ihtiyaç duyduğu güncelleştirilmiş ayarları içerir. Paketi oluşturduktan sonra, VPN istemcilerini güncelleştirmek için dosyalardaki ayarları kullanın.

Azure Windows ile IKEv2 VPN destekler mi?

IKEv2, Windows 10 ve Windows Server 2016'da desteklenir. Ancak, IKEv2'yi belirli işletim sistemi sürümlerinde kullanmak için güncelleştirmeleri yüklemeniz ve yerel olarak bir kayıt defteri anahtarı değeri ayarlamanız gerekir. Windows 10'dan önceki işletim sistemi sürümleri desteklenmez ve yalnızca SSTP veya OpenVPN protokollerini kullanabilir.

Not

Windows 10 Sürüm 1709 ve Windows Server 2016 Sürüm 1607'den daha yeni olan Windows işletim sistemi derlemeleri bu adımları gerektirmez.

IKEv2 için Windows 10 veya Windows Server 2016'ya hazırlanmak için:

İşletim sistemi sürümünüz temelinde güncelleştirmeyi yükleyin:

İşletim sistemi sürümü Tarih Sayı/Bağlantı Windows Server 2016

Windows 10 Sürüm 160717 Ocak 2018 KB4057142 Windows 10 Sürüm 1703 17 Ocak 2018 KB4057144 Windows 10 sürüm 1709 22 Mart 2018 KB4089848 Kayıt defteri anahtar değerini ayarlayın. Kayıt defterinde anahtarı oluşturun veya olarak

1ayarlayınHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORD.

Noktadan siteye bağlantılar için IKEv2 trafik seçici sınırı nedir?

Windows 10 sürüm 2004 (Eylül 2021'de yayımlandı) trafik seçici sınırı 255'e yükseltildi. Windows'un önceki sürümlerinde trafik seçici sınırı 25'tır.

Windows'daki trafik seçici sınırı, sanal ağınızdaki en fazla adres alanı sayısını ve yerel ağlarınızın maksimum toplamını, sanal ağdan sanal ağa bağlantıları ve ağ geçidine bağlı eşlenmiş sanal ağların toplamını belirler. Windows tabanlı noktadan siteye istemciler bu sınırı aşıyorsa IKEv2 aracılığıyla bağlanamaz.

Noktadan siteye bağlantılar için OpenVPN trafik seçici sınırı nedir?

OpenVPN için trafik seçici sınırı 1.000 rotadır.

P2S VPN bağlantıları için hem SSTP hem de IKEv2 yapılandırırsam ne olur?

Hem SSTP hem de IKEv2'yi Windows ve Mac cihazlardan oluşan karma bir ortamda yapılandırdığınızda, Windows VPN istemcisi her zaman önce IKEv2 tünelini dener. IKEv2 bağlantısı başarılı olmazsa istemci SSTP'ye geri döner. MacOS yalnızca IKEv2 aracılığıyla bağlanır.

Ağ geçidinde hem SSTP hem de IKEv2 etkinleştirildiğinde, noktadan siteye adres havuzu statik olarak ikisi arasında bölünür, bu nedenle farklı protokoller kullanan istemciler her iki alt konumdan ip adresleridir. Adres aralığı /24'ten büyük olsa bile en fazla SSTP istemcisi sayısı her zaman 128'dir. Sonuç, IKEv2 istemcileri için daha fazla sayıda adrestir. Daha küçük aralıklar için havuz eşit oranda yarıya indirilir. Ağ geçidinin kullandığı trafik seçicileri noktadan siteye adres aralığı için Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) bloğunu içermeyebilir, ancak iki alt alan için CIDR bloğunu içerebilir.

P2S VPN için hangi platformlar Azure desteği?

P2S VPN için Windows, Mac ve Linux Azure desteği.

Zaten dağıtılmış bir VPN ağ geçidim var. RADIUS veya IKEv2 VPN'i etkinleştirebilir miyim?

Evet. Kullandığınız ağ geçidi SKU'su RADIUS veya IKEv2'yi destekliyorsa, Azure PowerShell veya Azure portalı kullanarak zaten dağıttığınız ağ geçitlerinde bu özellikleri etkinleştirebilirsiniz. Temel SKU RADIUS veya IKEv2'yi desteklemez.

Azure VPN istemcimle bağlantım neden kesiliyor? Bağlantı kesilme sıklığını azaltmak için ne yapabilirim?

Aşağıdaki iletilerden birini görebilirsiniz:

- Windows için Azure VPN istemcisinde 3.4.0.0: "Microsoft Entra ile kimlik doğrulamanızın süresi doldu. Yeni bir belirteç almak için Entra'da yeniden kimlik doğrulaması yapmanız gerekir. Kimlik doğrulama zaman aşımı yöneticiniz tarafından ayarlanabilir."

- macOS için Azure VPN istemcisi 2.7.101 sürümünde: "Microsoft Entra ile kimlik doğrulamanızın süresi doldu, bu nedenle yeni bir belirteç almak için yeniden kimlik doğrulaması yapmanız gerekiyor. Lütfen yeniden bağlanmayı deneyin. Kimlik doğrulama ilkeleri ve zaman aşımı, yöneticiniz tarafından Entra kiracısında yapılandırılır."

Entra Kimliği'nden alınan Azure VPN istemcisindeki geçerli yenileme belirtecinin süresi dolduğu veya geçersiz hale geldiği için noktadan siteye bağlantı kesiliyor. Bu belirteç yaklaşık olarak saatte bir yenilenir. Kiracı yöneticileri, koşullu erişim ilkeleri ekleyerek oturum açma sıklığını genişletebilir. Yenileme belirteci süre sonu aralığını genişletmek için lütfen Entra kiracı yöneticilerinizle birlikte çalışın.

Daha fazla bilgi için bkz. VPN istemcisi hatası: Microsoft Entra ile kimlik doğrulamanızın süresi doldu.

Bir P2S bağlantısının yapılandırması nasıl kaldırılır?

Aşağıdaki Azure PowerShell veya Azure CLI komutlarını kullanarak P2S yapılandırmasını kaldırabilirsiniz:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Sertifika kimlik doğrulaması ile noktadan siteye bağlantılar

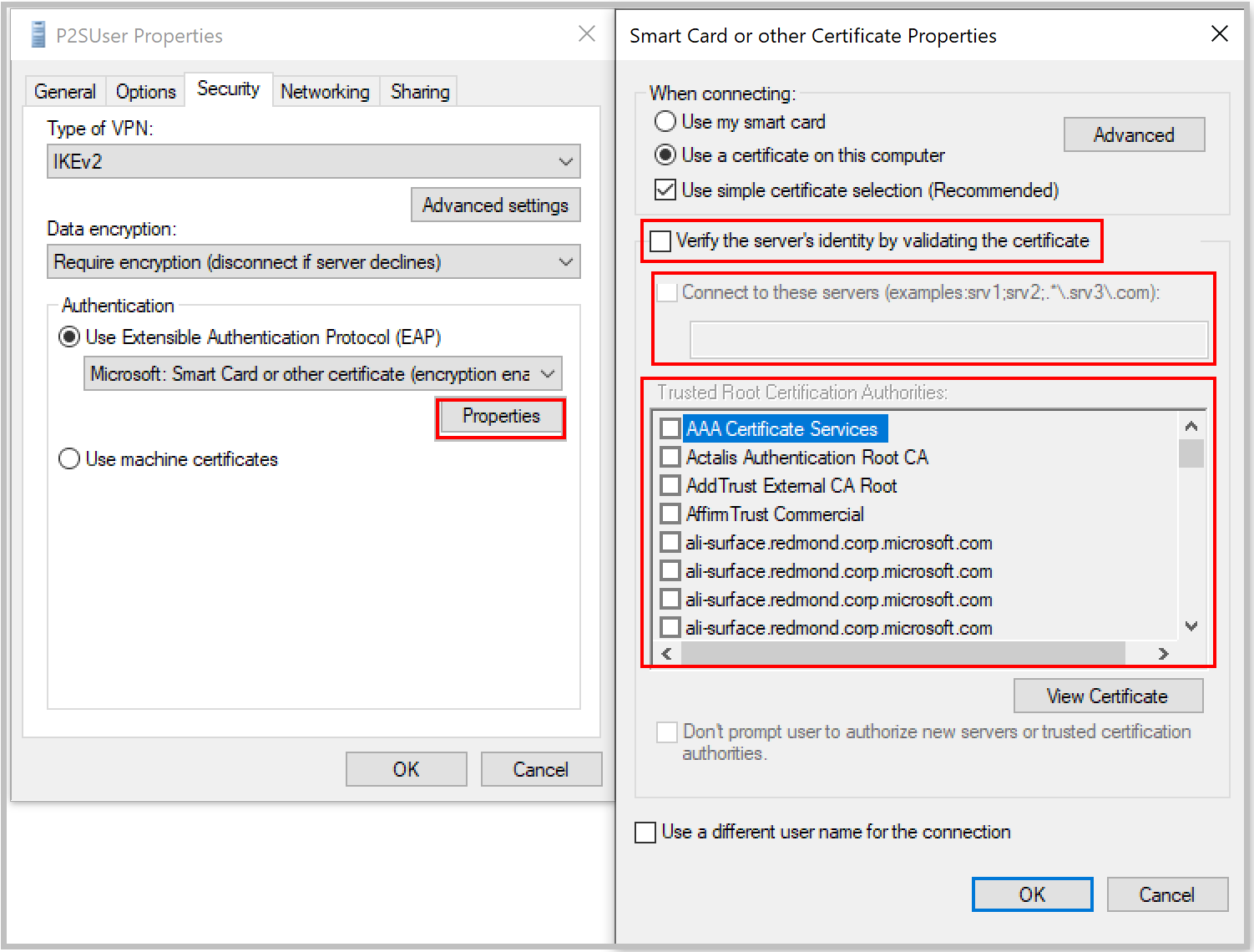

Noktadan siteye sertifika kimlik doğrulaması bağlantısı için bir sertifika uyuşmazlığı alırsam ne yapmalıyım?

Sertifikayı doğrulayarak sunucunun kimliğini doğrula onay kutusunu temizleyin. İsterseniz, profili el ile oluştururken sunucunun tam etki alanı adını (FQDN) sertifikayla birlikte ekleyin. Bunu bir komut isteminden çalıştırıp rasphone açılan listeden profili seçerek yapabilirsiniz.

Genel olarak sunucu kimliği doğrulamasını atlamanızı önermiyoruz. Ancak Azure sertifika kimlik doğrulaması ile vpn tünel protokolünde (IKEv2 veya SSTP) ve Genişletilebilir Kimlik Doğrulama Protokolü'nde (EAP) sunucu doğrulaması için aynı sertifika kullanılır. VPN tünel protokolü sunucu sertifikasını ve FQDN'yi zaten doğruladığı için, bunları EAP'de yeniden doğrulamak yedeklidir.

Noktadan siteye bağlantı için sertifika oluşturmak için kendi iç PKI kök CA'mı kullanabilir miyim?

Evet. Daha önce, yalnızca otomatik olarak imzalanan kök sertifikaları kullanabilirsiniz. 20 kök sertifika yükleyebilirsiniz.

Azure Key Vault sertifikalarını kullanabilir miyim?

Hayır

Sertifikaları oluşturmak için hangi araçları kullanabilirim?

Kurumsal ortak anahtar altyapınızı (PKI) çözümünüzü (iç PKI'nız), Azure PowerShell, MakeCert ve OpenSSL'yi kullanabilirsiniz.

Sertifika ayarları ve parametreler için yönergeler var mı?

.cer ve .pfx dosya biçimleri için bkz:

.pem dosya biçimi için bkz:

RADIUS kimlik doğrulaması ile noktadan siteye bağlantılar

RADIUS kimlik doğrulaması tüm Azure VPN Gateway SKU’larında destekleniyor mu?

RADIUS kimlik doğrulaması, Temel SKU dışındaki tüm SKU'lar için desteklenir.

Önceki SKU'lar için RADIUS kimlik doğrulaması Standart ve Yüksek Performanslı SKU'larda desteklenir.

RADIUS kimlik doğrulaması klasik dağıtım modeli için desteklenir mi?

Hayır

RADIUS sunucusuna gönderilen RADIUS istekleri için zaman aşımı süresi nedir?

RADIUS istekleri 30 saniye sonra zaman aşımına uğrar. Kullanıcı tanımlı zaman aşımı değerleri şu anda desteklenmemektedir.

Üçüncü taraf RADIUS sunucuları destekleniyor mu?

Evet.

Azure ağ geçidinin şirket içi RADIUS sunucusuna ulaşmasını sağlamak için bağlantı gereksinimleri nelerdir?

Uygun yolların yapılandırıldığı şirket içi siteye siteden siteye VPN bağlantısına ihtiyacınız vardır.

Şirket içi RADIUS sunucusuna (VPN ağ geçidinden) giden trafik ExpressRoute bağlantısı üzerinden yönlendirilebilir mi?

Hayır Yalnızca siteden siteye bağlantı üzerinden yönlendirilebilir.

RADIUS kimlik doğrulamasıyla desteklenen SSTP bağlantılarının sayısında bir değişiklik var mı? Desteklenen SSTP ve IKEv2 bağlantı sayısı üst sınırı nedir?

RADIUS kimlik doğrulamasına sahip bir ağ geçidinde desteklenen en fazla SSTP bağlantısı sayısında bir değişiklik yoktur. SSTP için 128 olarak kalır, ancak IKEv2 için ağ geçidi SKU'sunu temel alır. Desteklenen bağlantı sayısı hakkında daha fazla bilgi için bkz . Ağ geçidi SKU'ları hakkında.

RADIUS sunucusu aracılığıyla sertifika kimlik doğrulaması ile güvenilen bir sertifikayı karşıya yükleme yoluyla Azure yerel sertifika kimlik doğrulaması arasındaki fark nedir?

RADIUS sertifika kimlik doğrulamasında, kimlik doğrulama isteği sertifika doğrulamasını işleyen bir RADIUS sunucusuna iletilir. Zaten mevcut bir sertifika doğrulaması altyapısını RADIUS üzerinden tümleştirmek istiyorsanız bu seçenek yararlı olur.

Sertifika kimlik doğrulaması için Azure'ı kullandığınızda, VPN ağ geçidi sertifika doğrulamasını gerçekleştirir. Sertifika ortak anahtarınızı ağ geçidine yüklemeniz gerekir. Ayrıca, bağlanmasına izin verilmemesi gereken iptal edilmiş sertifikaların listesini de belirtebilirsiniz.

RADIUS kimlik doğrulaması, çok faktörlü kimlik doğrulaması için Ağ İlkesi Sunucusu tümleştirmesini destekliyor mu?

Çok faktörlü kimlik doğrulamanız metin tabanlıysa (örneğin, SMS veya mobil uygulama doğrulama kodu) ve kullanıcının VPN istemcisi kullanıcı arabirimine bir kod veya metin girmesini gerektiriyorsa, kimlik doğrulaması başarılı olmaz ve desteklenen bir senaryo değildir. Çok faktörlü kimlik doğrulaması için bkz . Azure VPN ağ geçidi RADIUS kimlik doğrulamasını NPS sunucusuyla tümleştirme.

RADIUS kimlik doğrulaması hem IKEv2 hem de SSTP VPN ile çalışır mı?

Evet, RADIUS kimlik doğrulaması hem IKEv2 hem de SSTP VPN için desteklenir.

RADIUS kimlik doğrulaması OpenVPN istemcisiyle çalışır mı?

RADIUS kimlik doğrulaması OpenVPN protokolü için desteklenir.

Sanal ağdan sanal ağa ve çok siteli bağlantılar

Bu bölümdeki sanal ağdan sanal ağa bilgiler VPN ağ geçidi bağlantıları için geçerlidir. Sanal ağ eşlemesi hakkında bilgi için bkz . Sanal ağ eşlemesi.

Azure sanal ağlar arasındaki trafik için ücretli midir?

VPN ağ geçidi bağlantısı kullandığınızda aynı bölgedeki sanal ağdan sanal ağa trafik her iki yönde de ücretsizdir. Bölgeler arası sanal ağdan sanal ağa çıkış trafiği, kaynak bölgelere göre giden sanal ağlar arası veri aktarım hızlarıyla ücretlendirilir. Daha fazla bilgi için bkz . Azure VPN Gateway fiyatlandırması. Sanal ağlarınızı VPN ağ geçidi yerine sanal ağ eşlemesi kullanarak bağlıyorsanız bkz. Azure Sanal Ağ fiyatlandırması.

Sanal ağdan sanal ağa trafik İnternet üzerinden mi seyahat eder?

Hayır Sanal ağdan sanal ağa trafik, İnternet üzerinden değil Microsoft Azure omurgası üzerinden hareket eder.

Microsoft Entra kiracıları arasında sanal ağdan sanal ağa bağlantı kurabilir miyim?

Evet. VPN ağ geçitlerini kullanan sanal ağdan sanal ağa bağlantılar, Microsoft Entra kiracılarında çalışır.

Sanal Ağdan Sanal Ağa trafiği güvenli mi?

IPsec ve IKE şifrelemesi, sanal ağdan sanal ağa trafiğin korunmasına yardımcı olur.

Sanal ağları birbirine bağlamak için bir VPN cihazı gerekiyor mu?

Hayır Birden çok Azure sanal ağını birbirine bağlamak için şirket içi bağlantı gerekmediği sürece VPN cihazı gerekmez.

Sanal ağlarımın aynı bölgede olması gerekiyor mu?

Hayır Sanal ağlar aynı ya da farklı Azure bölgelerinde (konumlarında) bulunabilir.

Sanal ağlar aynı abonelikte değilse aboneliklerin aynı Microsoft Entra kiracısıyla ilişkilendirilmesi gerekiyor mu?

Hayır

Farklı Azure örneklerinde sanal ağları bağlamak için Sanal Ağdan Sanal Ağa bağlantı kullanabilir miyim?

Hayır Sanal Ağdan Sanal Ağa, aynı Azure örneğindeki sanal ağları bağlamayı destekler. Örneğin, genel Azure ile Çince, Almanca veya ABD kamu Azure örnekleri arasında bağlantı oluşturamazsınız. Bu senaryolar için siteden siteye VPN bağlantısı kullanmayı göz önünde bulundurun.

Sanal Ağdan Sanal Ağa bağlantıyı çoklu site bağlantılarıyla birlikte kullanabilir miyim?

Evet. Çok siteli VPN'lerle sanal ağ bağlantısını aynı anda kullanabilirsiniz.

Bir sanal ağ kaç şirket içi siteye ve sanal ağa bağlanabilir?

Ağ geçidi gereksinimleri tablosuna bakın.

Sanal ağdan sanal ağa sanal ağ dışındaki VM'leri veya bulut hizmetlerini bağlamak için sanal ağdan sanal ağa kullanabilir miyim?

Hayır Sanal Ağdan Sanal Ağa, sanal ağları bağlamayı destekler. Sanal ağ içinde olmayan sanal makinelerin veya bulut hizmetlerinin bağlanmasını desteklemez.

Bulut hizmeti veya yük dengeleme uç noktası sanal ağlara yayılabilir mi?

Hayır Bulut hizmeti veya yük dengeleme uç noktası, birbirine bağlı olsalar bile sanal ağlara yayılamaz.

Sanal ağdan sanal ağa veya çok siteli bağlantılar için ilke tabanlı VPN türü kullanabilir miyim?

Hayır Sanal ağdan sanal ağa ve çok siteli bağlantılar, yol tabanlı (daha önce dinamik yönlendirme olarak adlandırılır) VPN türlerine sahip VPN ağ geçitleri gerektirir.

Rota tabanlı VPN türüne sahip bir sanal ağı ilke tabanlı VPN türüne sahip başka bir sanal ağa bağlayabilir miyim?

Hayır Her iki sanal ağ da rota tabanlı (daha önce dinamik yönlendirme olarak adlandırılır) VPN'ler kullanmalıdır.

VPN tünelleri bant genişliğini paylaşır mı?

Evet. Sanal ağın tüm VPN tünelleri, VPN ağ geçidindeki kullanılabilir bant genişliğini ve Azure'da VPN ağ geçidi çalışma süresi için aynı hizmet düzeyi sözleşmesini paylaşır.

Yedekli tüneller destekleniyor mu?

Bir sanal ağ çifti arasındaki yedekli tüneller, sanal ağ geçitlerinden biri etkin-etkin olarak yapılandırıldığında desteklenir.

Sanal Ağdan Sanal Ağa yapılandırmalar için çakışan adres alanları kullanabilir miyim?

Hayır Çakışan IP adresi aralıklarını kullanamazsınız.

Bağlı sanal ağlar ve şirket içi yerel siteleri arasında çakışan adres alanları olabilir mi?

Hayır Çakışan IP adresi aralıklarını kullanamazsınız.

Siteden siteye VPN bağlantım ile ExpressRoute arasında yönlendirmeyi etkinleştirme Nasıl yaparım??

ExpressRoute'a bağlı dalınız ile siteden siteye VPN'e bağlı dalınız arasında yönlendirmeyi etkinleştirmek istiyorsanız Azure Route Server'ı ayarlamanız gerekir.

Şirket içi sitelerim arasında veya başka bir sanal ağa trafik göndermek için VPN ağ geçidi kullanabilir miyim?

Resource Manager dağıtım modeli

Evet. Daha fazla bilgi için BGP ve yönlendirme bölümüne bakın.

Klasik dağıtım modeli

Klasik dağıtım modelini kullandığınızda trafiği vpn ağ geçidi üzerinden geçirme mümkündür, ancak ağ yapılandırma dosyasında statik olarak tanımlanmış adres alanlarına dayanır. Sınır Ağ Geçidi Protokolü (BGP) şu anda klasik dağıtım modeli aracılığıyla Azure sanal ağlarında ve VPN ağ geçitlerinde desteklenmemektedir. BGP olmadan, aktarım adresi alanlarını el ile tanımlamak hataya açıktır ve önerilmez.

Azure, aynı sanal ağ için tüm VPN bağlantılarım için aynı IPsec/IKE önceden paylaşılan anahtarını oluşturuyor mu?

Hayır Varsayılan olarak Azure, farklı VPN bağlantıları için farklı önceden paylaşılan anahtarlar oluşturur. Ancak, tercih ettiğiniz anahtar değerini ayarlamak için VPN Gateway Anahtarı Ayarla REST API'sini veya PowerShell cmdlet'ini kullanabilirsiniz. Anahtar boşluk, kısa çizgi (-) veya tilde (~) dışında yalnızca yazdırılabilir ASCII karakterleri içermelidir.

Tek bir sanal ağdan daha fazla siteden siteye VPN ile daha fazla bant genişliği alabilir miyim?

Hayır Noktadan siteye VPN'ler de dahil olmak üzere tüm VPN tünelleri aynı VPN ağ geçidini ve kullanılabilir bant genişliğini paylaşır.

Çok siteli VPN kullanarak sanal ağımla şirket içi sitem arasında birden çok tünel yapılandırabilir miyim?

Evet, ancak iki tünelde de aynı konum için BGP yapılandırması gerçekleştirmeniz gerekir.

Azure VPN Gateway, şirket içi sitelerime yönelik birden çok bağlantı arasındaki yönlendirme kararlarını etkilemek için AS yolu ön koşulunu kabul ediyor mu?

Evet, Azure VPN Gateway, BGP etkinleştirildiğinde yönlendirme kararlarının alınmasına yardımcı olmak için otonom sistem (AS) yolu sağlamayı kabul eder. BGP yolu seçiminde daha kısa bir AS yolu tercih edilir.

Yeni bir VPN VirtualNetworkGateway bağlantısı oluştururken RoutingWeight özelliğini kullanabilir miyim?

Hayır Böyle bir ayar ExpressRoute ağ geçidi bağlantıları için ayrılmıştır. Yönlendirme kararlarını birden çok bağlantı arasında etkilemek istiyorsanız, AS yol ön ödemesini kullanmanız gerekir.

Birden çok VPN tüneline sahip sanal ağımla noktadan siteye VPN'leri kullanabilir miyim?

Evet. Birden çok şirket içi siteye ve diğer sanal ağa bağlanan VPN ağ geçitleriyle noktadan siteye VPN'leri kullanabilirsiniz.

IPsec VPN’lerle sanal ağı ExpressRoute devreme bağlayabilir miyim?

Evet, bu desteklenir. Daha fazla bilgi için bkz . ExpressRoute ve siteden siteye birlikte var olan bağlantıları yapılandırma.

IPsec/IKE ilkesi

Özel bir IPsec/IKE ilkesi tüm Azure VPN Gateway SKU'larında destekleniyor mu?

Temel SKU dışındaki tüm Azure VPN Gateway SKU'larında özel bir IPsec/IKE ilkesi desteklenir.

Bir bağlantıda kaç tane ilke belirtebilirim?

Bağlantı için yalnızca bir ilke bileşimi belirtebilirsiniz.

Bir bağlantıda kısmi bir ilke belirtebilir miyim (örneğin, yalnızca IKE algoritmaları ama IPsec değil)?

Hayır, hem IKE (Ana Mod) hem de IPsec (Hızlı Mod) için tüm algoritmaları ve parametreleri belirtmeniz gerekir. Kısmi ilke belirtimine izin verilmez.

Özel ilke hangi algoritmaları ve anahtar güçlü yanlarını destekler?

Aşağıdaki tabloda, yapılandırabileceğiniz desteklenen şifreleme algoritmaları ve anahtar güçlü yönleri listelenmektedir. Her alan için bir seçeneği belirlemeniz gerekir.

| IPsec/IKEv2 | Seçenekler |

|---|---|

| IKEv2 şifrelemesi | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 bütünlüğü | SHA384, SHA256, SHA1, MD5 |

| DH grubu | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec şifrelemesi | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec bütünlüğü | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS grubu | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Hiçbiri |

| Hızlı Mod SA ömrü | (İsteğe bağlı; belirtilmezse varsayılan değerler) Saniye (tamsayı; en az 300, varsayılan 27.000) Kilobayt (tamsayı; en az 1.024, varsayılan 10.2400.000) |

| Trafik seçici | UsePolicyBasedTrafficSelectors ($True veya $False, ancak isteğe bağlı; belirtilmezse varsayılan $False ) |

| DPD zaman aşımı | Saniye (tamsayı; en az 9, en fazla 3.600, varsayılan 45) |

Şirket içi VPN cihaz yapılandırmanız, Azure IPsec veya IKE ilkesinde belirttiğiniz aşağıdaki algoritmalar ve parametrelerle eşleşmeli veya bu algoritmaları içermelidir:

- IKE şifreleme algoritması (Ana Mod, 1. Aşama)

- IKE bütünlük algoritması (Ana Mod, 1. Aşama)

- DH grubu (Ana Mod, 1. Aşama)

- IPsec şifreleme algoritması (Hızlı Mod, 2. Aşama)

- IPsec bütünlük algoritması (Hızlı Mod, 2. Aşama)

- PFS grubu (Hızlı Mod, 2. Aşama)

- Trafik seçici (kullanıyorsanız

UsePolicyBasedTrafficSelectors) - SA yaşam süreleri (eşleşmesi gerekmeyen yerel belirtimler)

IPsec şifreleme algoritması için GCMAES kullanıyorsanız, IPsec bütünlüğü için aynı GCMAES algoritmasını ve anahtar uzunluğunu seçmeniz gerekir. Örneğin, her ikisi için de GCMAES128 kullanın.

Algoritmalar ve anahtarlar tablosunda:

- IKE, Ana Moda veya 1. Aşamaya karşılık gelir.

- IPsec, Hızlı Moda veya 2. Aşamaya karşılık gelir.

- DH grubu, Ana Modda veya 1. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

- PFS grubu, Hızlı Modda veya 2. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

IKE Ana Mod SA ömrü, Azure VPN ağ geçitlerinde 28.800 saniyede sabittir.

UsePolicyBasedTrafficSelectors, bağlantıda isteğe bağlı bir parametredir. Bir bağlantıda olarak$TrueayarlarsanızUsePolicyBasedTrafficSelectors, VPN ağ geçidini şirket içi ilke tabanlı vpn güvenlik duvarına bağlanacak şekilde yapılandırılır.'yi etkinleştirirseniz

UsePolicyBasedTrafficSelectors, VPN cihazınızın herhangi bir yerine Azure sanal ağ ön eklerine veya Azure sanal ağ ön eklerinden gelen tüm şirket içi ağ (yerel ağ geçidi) ön eklerinin tüm birleşimleriyle tanımlanan eşleşen trafik seçicilerine sahip olduğundan emin olun. VPN ağ geçidi, VPN ağ geçidinde yapılandırılanlardan bağımsız olarak uzak VPN ağ geçidinin önerdiği trafik seçiciyi kabul eder.Örneğin, şirket içi ağınızın ön ekleri 10.1.0.0/16 ve 10.2.0.0/16; sanal ağınızın ön ekleriyse 192.168.0.0/16 ve 172.16.0.0/16 şeklindeyse, aşağıdaki trafik seçicileri belirtmeniz gerekir:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

İlke tabanlı trafik seçicileri hakkında daha fazla bilgi için bkz . Vpn ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

Zaman aşımının daha kısa sürelere ayarlanması, IKE'nin daha agresif bir şekilde yeniden anahtarlar açmasına neden olur. Daha sonra bazı durumlarda bağlantı kesiliyor gibi görünebilir. Şirket içi konumlarınız VPN ağ geçidinin bulunduğu Azure bölgesinden uzaktaysa veya fiziksel bağlantı koşulu paket kaybına neden olabilirse bu durum istenmeyebilir. Zaman aşımını genellikle 30 ile 45 saniye arasında ayarlamanızı öneririz.

Daha fazla bilgi için bkz . Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

Özel ilke hangi Diffie-Hellman gruplarını destekler?

Aşağıdaki tabloda, özel ilkenin desteklediği ilgili Diffie-Hellman grupları listelenir:

| Diffie-Hellman grubu | DHGroup | PFSGroup | Anahtar uzunluğu |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 bit MODP |

| 2 | DHGroup2 | PFS2 | 1024 bit MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bit MODP |

| 19 | ECP256 | ECP256 | 256 bit ECP |

| 20 | ECP384 | ECP384 | 384 bit ECP |

| 24 | DHGroup24 | PFS24 | 2048 bit MODP |

Daha fazla bilgi için bkz . RFC3526 ve RFC5114.

Özel ilke, VPN ağ geçitleri için varsayılan IPsec/IKE ilke kümelerinin yerini alır mı?

Evet. Bağlantıda özel bir ilke belirttikten sonra, Azure VPN Gateway hem IKE başlatıcısı hem de IKE yanıtlayıcısı olarak yalnızca bağlantıda bu ilkeyi kullanır.

Özel bir IPsec/IKE ilkesini kaldırırsam bağlantı korumasız hale mi gelir?

Hayır, IPsec/IKE hala bağlantının korunmasına yardımcı olur. Özel ilkeyi bir bağlantıdan kaldırdıktan sonra, VPN ağ geçidi varsayılan IPsec/IKE teklifleri listesine geri döner ve şirket içi VPN cihazınızla IKE el sıkışmasını yeniden başlatır.

Bir IPsec/IKE ilkesinin eklenmesi veya güncelleştirilmesi, VPN bağlantımı kesintiye uğratır mı?

Evet. VPN ağ geçidi mevcut bağlantıyı koparıp IKE el sıkışmasını yeniden başlatarak yeni şifreleme algoritmaları ve parametreleriyle IPsec tünelini yeniden kurmak için küçük bir kesintiye (birkaç saniye) neden olabilir. Kesintiyi en aza indirmek için şirket içi VPN cihazınızın da eşleşen algoritmalar ve anahtar güçlü yönleriyle yapılandırıldığından emin olun.

Farklı bağlantılarda farklı ilkeler kullanabilir miyim?

Evet. Özel ilke, bağlantı başına uygulanır. Farklı bağlantılarda farklı IPsec/IKE ilkeleri oluşturabilir ve uygulayabilirsiniz.

Bağlantıların bir alt kümesinde özel ilkeler uygulamayı da tercih edebilirsiniz. Geriye kalan bağlantılar, Azure’daki varsayılan IPsec/IKE ilke kümelerin kullanır.

Sanal ağdan sanal ağa bağlantılarda özel bir ilke kullanabilir miyim?

Evet. Hem IPsec şirket içi çapraz bağlantılarına hem de sanal ağdan sanal ağa bağlantılara özel bir ilke uygulayabilirsiniz.

Her iki VNet-VNet bağlantı kaynağında aynı ilkeyi belirtmem mi gerekir?

Evet. VNet-VNet tüneli, her iki yön için birer tane olmak üzere Azure’daki iki bağlantı kaynağından oluşur. Her iki bağlantı kaynağının da aynı ilkeye sahip olduğundan emin olun. Aksi takdirde, sanal ağdan sanal ağa bağlantı kurulamaz.

Varsayılan DPD zaman aşımı değeri nedir? Farklı bir DPD zaman aşımı belirtebilir miyim?

VPN ağ geçitlerinde varsayılan DPD zaman aşımı 45 saniyedir. Her IPsec veya sanal ağdan sanal ağa bağlantıda 9 saniyeden 3.600 saniyeye kadar farklı bir DPD zaman aşımı değeri belirtebilirsiniz.

Not

Zaman aşımının daha kısa sürelere ayarlanması, IKE'nin daha agresif bir şekilde yeniden anahtarlar açmasına neden olur. Daha sonra bazı durumlarda bağlantı kesiliyor gibi görünebilir. Şirket içi konumlarınız VPN ağ geçidinin bulunduğu Azure bölgesinden uzaktaysa veya fiziksel bağlantı koşulu paket kaybına neden olabilirse bu durum istenmeyebilir. Zaman aşımını genellikle 30 ile 45 saniye arasında ayarlamanızı öneririz.

ExpressRoute bağlantılarında özel bir IPsec/IKE ilkesi çalışıyor mu?

Hayır IPsec/IKE ilkesi yalnızca VPN ağ geçitleri aracılığıyla S2S VPN ve Sanal Ağdan Sanal Ağa bağlantılarda çalışır.

IKEv1 veya IKEv2 protokol türüyle bağlantı oluşturmak Nasıl yaparım??

Temel SKU, Standart SKU ve önceki SKU'lar dışında tüm rota tabanlı VPN türü SKU'larda IKEv1 bağlantıları oluşturabilirsiniz.

Bağlantı oluştururken IKEv1 veya IKEv2 bağlantı protokolü türünü belirtebilirsiniz. Bir bağlantı protokolü türü belirtmezseniz, IKEv2 varsa varsayılan seçenek olarak kullanılır. Daha fazla bilgi için Azure PowerShell cmdlet belgelerine bakın.

IKEv1 ve IKEv2 için SKU türleri ve desteği hakkında bilgi için bkz . Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

IKEv1 ile IKEv2 bağlantıları arasında geçişe izin veriliyor mu?

Evet.

Yol tabanlı VPN türü için Temel SKU'da IKEv1 siteden siteye bağlantılarım olabilir mi?

Hayır Temel SKU bu yapılandırmayı desteklemez.

Bağlantı oluşturulduktan sonra bağlantı protokolü türünü değiştirebilir miyim (IKEv1 -IKEv2 ve tam tersi)?

Hayır Bağlantıyı oluşturduktan sonra IKEv1 ve IKEv2 protokollerini değiştiremezsiniz. İstediğiniz protokol türüne sahip yeni bir bağlantıyı silmeniz ve yeniden oluşturmanız gerekir.

IKEv1 bağlantım neden sık sık yeniden bağlanıyor?

Statik yönlendirme veya rota tabanlı IKEv1 bağlantınız düzenli aralıklarla kesiliyorsa, bunun nedeni büyük olasılıkla VPN ağ geçitlerinizin yerinde yeniden anahtarları desteklememelerinden kaynaklanır. Ana Mod yeniden anahtarlandığında, IKEv1 tünellerinizin bağlantısı kesilir ve yeniden bağlanması 5 saniyeye kadar sürer. Ana Mod anlaşma zaman aşımı değeriniz, yeniden anahtar sıklığını belirler. Bu yeniden bağlantıları önlemek için yerinde yeniden anahtarlamaları destekleyen IKEv2'yi kullanmaya geçebilirsiniz.

Bağlantınız rastgele zamanlarda yeniden bağlanıyorsa sorun giderme kılavuzunu izleyin.

Yapılandırmayla ilgili daha fazla bilgiyi ve adımı nereden bulabilirim?

Aşağıdaki makalelere bakın:

- S2S VPN ve VNet-VNet için özel IPsec/IKE bağlantı ilkelerini yapılandırma: Azure portalı

- S2S VPN veya VNet-VNet bağlantıları için IPsec/IKE bağlantı ilkeleri yapılandırma

BGP ve yönlendirme

BGP tüm Azure VPN Gateway SKU'larında destekleniyor mu?

BGP, Temel SKU dışında tüm Azure VPN Gateway SKU'larında desteklenir.

BGP'Azure İlkesi VPN ağ geçitleriyle kullanabilir miyim?

Hayır, BGP yalnızca rota tabanlı VPN ağ geçitlerinde desteklenir.

Hangi ASN'leri kullanabilirim?

Hem şirket içi ağlarınız hem de Azure sanal ağlarınız için kendi genel Otonom Sistem Numaralarınızı (ASN) veya özel ASN'lerinizi kullanabilirsiniz.

Aşağıdaki ayrılmış ASN'leri kullanamazsınız:

Azure tarafından ayrılmış:

- Genel ASN’ler: 8074, 8075, 12076

- Özel ASN’ler: 65515, 65517, 65518, 65519, 65520

IANA tarafından ayrılmıştır:

- 23456, 64496-64511, 65535-65551, 429496729

VPN ağ geçitlerine bağlanırken şirket içi VPN cihazlarınız için bu ASN'leri belirtemezsiniz.

32 bit (4 bayt) ASN kullanabilir miyim?

Evet, Azure VPN Gateway artık 32 bit (4 bayt) ASN'leri destekliyor. ASN'yi ondalık biçimde kullanarak yapılandırmak için Azure PowerShell, Azure CLI veya Azure SDK'yı kullanın.

Hangi özel ASN'leri kullanabilirim?

Özel ASN'lerin kullanılabilir aralıkları şunlardır:

- 64512-65514 ve 65521-65534

IANA veya Azure bu ASN'leri ayırmaz, böylece bunları VPN ağ geçidinize atayabilirsiniz.

Azure VPN Gateway BGP eş IP'leri için hangi adresi kullanır?

Varsayılan olarak, Azure VPN Gateway etkin bekleyen VPN ağ geçitleri için aralıktan GatewaySubnet tek bir IP adresi veya etkin-etkin VPN ağ geçitleri için iki IP adresi ayırır. VPN ağ geçidini oluşturduğunuzda bu adresler otomatik olarak ayrılır.

Ayrılmış BGP IP adresini Azure PowerShell'i veya Azure portalını kullanarak bulabilirsiniz. PowerShell'de Get-AzVirtualNetworkGatewaykullanın ve özelliğini arayın bgpPeeringAddress . Azure portalının Ağ Geçidi Yapılandırması sayfasında BGP ASN'yi yapılandırma özelliğinin altına bakın.

Şirket içi VPN yönlendiricileriniz BGP IP adresleri olarak Otomatik Özel IP Adresleme (APIPA) IP adresleri (169.254.x.x) kullanıyorsa, VPN ağ geçidinizde bir veya daha fazla Azure APIPA BGP IP adresi belirtmeniz gerekir. Azure VPN Gateway, yerel ağ geçidinde belirtilen şirket içi APIPA BGP eşleriyle kullanılacak APIPA adreslerini veya APIPA olmayan bir şirket içi BGP eş için özel IP adresini seçer. Daha fazla bilgi için bkz . Azure VPN Gateway için BGP'yi yapılandırma.

VPN cihazımdaki BGP eş IP adresleri için gereksinimler nelerdir?

Şirket içi BGP eş adresiniz, VPN cihazınızın genel IP adresiyle veya VPN ağ geçidinin sanal ağ adres alanından aynı olmamalıdır. VPN cihazında BGP eş IP’niz olarak farklı bir IP adresi kullanın. Cihazdaki geri döngü arabirimine atanmış bir adres (normal BIR IP adresi veya APIPA adresi) olabilir.

Cihazınız BGP için bir APIPA adresi kullanıyorsa, Azure VPN Gateway için BGP'yi yapılandırma bölümünde açıklandığı gibi VPN ağ geçidinizde bir veya daha fazla APIPA BGP IP adresi belirtmeniz gerekir. Bu adresleri, konumu temsil eden ilgili yerel ağ geçidinde belirtin.

BGP kullanırken yerel ağ geçidi için adres ön eklerim olarak ne belirtmem gerekir?

Önemli

Bu, daha önce belgelenen gereksinimden bir değişikliktir.

Azure VPN Gateway, IPsec tüneli üzerinden şirket içi BGP eş IP'sine dahili olarak bir konak yolu ekler. Adres alanı alanına /32 yolunu eklemeyin, çünkü gereksizdir. ApiPA adresini şirket içi VPN cihazı BGP IP'si olarak kullanıyorsanız, bu alana ekleyemezsiniz.

Adres alanı alanına başka herhangi bir ön ek eklerseniz, bunlar BGP aracılığıyla öğrenilen yollara ek olarak Azure VPN ağ geçidinde statik yollar olarak eklenir.

Hem şirket içi VPN ağları hem de Azure sanal ağları için aynı ASN'yi kullanabilir miyim?

Hayır Şirket içi ağlarınızla Azure sanal ağlarınız arasında BGP ile birbirine bağlıyorsanız farklı ASN'ler atamanız gerekir.

Azure VPN ağ geçitleri, BGP'nin şirket içi bağlantınız için etkinleştirilip etkinleştirilmediği konusunda varsayılan olarak 65515 ASN'sine sahiptir. VPN ağ geçidini oluştururken farklı bir ASN atayarak bu varsayılan ayarı geçersiz kılabilir veya ağ geçidi oluşturulduktan sonra ASN'yi değiştirebilirsiniz. Şirket içi ASN'lerinizi ilgili Azure yerel ağ geçitlerine atamanız gerekir.

Azure VPN ağ geçitleri bana hangi adres ön eklerini tanıtıyor?

Ağ geçitleri, şirket içi BGP cihazlarınıza aşağıdaki yolları tanıtmaktadır:

- VNet adres önekleriniz

- VPN ağ geçidine bağlı her yerel ağ geçidi için adres ön ekleri

- Varsayılan yol veya herhangi bir sanal ağ ön eki ile çakışan yollar dışında VPN ağ geçidine bağlı diğer BGP eşleme oturumlarından öğrenilen yollar

Azure VPN Gateway'e kaç ön ek tanıtabilirim?

Azure VPN Gateway en fazla 4.000 ön eki destekler. Ön ek sayısı bu sınırı aşarsa BGP oturumu düşürülür.

Varsayılan yolu (0.0.0.0/0) VPN ağ geçitlerine tanıtabilir miyim?

Evet. Varsayılan yolu tanıtma işleminin tüm sanal ağ çıkış trafiğini şirket içi sitenize doğru zorladığını unutmayın. Ayrıca sanal ağ VM'lerinin İnternet'ten sanal makinelere doğrudan Uzak Masaüstü Protokolü (RDP) veya Secure Shell (SSH) gibi genel iletişimi kabul etmesini engeller.

Tam ön ekleri sanal ağ ön eklerim olarak tanıtabilir miyim?

Hayır Azure, sanal ağ adres ön eklerinizden herhangi biriyle aynı ön eklerin tanıtımını engeller veya filtreler. Ancak, sanal ağınızda bulunanların üst kümesi olan bir ön ek tanıtabilirsiniz.

Örneğin, sanal ağınız 10.0.0.0/16 adres alanını kullanıyorsa 10.0.0.0/8 tanıtabilirsiniz. Ancak 10.0.0.0/16 veya 10.0.0.0/24 tanıtamazsınız.

BGP'i sanal ağlar arasındaki bağlantılarımla kullanabilir miyim?

Evet. BGP'i hem şirket içi bağlantılar hem de sanal ağlar arasındaki bağlantılar için kullanabilirsiniz.

Azure VPN Gateway’lerim için BGP’yi BGP olmayan bağlantılarla karıştırabilir miyim?

Evet, aynı Azure VPN Gateway için BGP ve BGP olmayan bağlantıları karıştırabilirsiniz.

Azure VPN Gateway BGP aktarım yönlendirmeyi destekliyor mu?

Evet. VPN ağ geçitlerinin diğer BGP eşlerine varsayılan yolları tanıtmama dışında BGP aktarım yönlendirmesi desteklenir. Birden çok VPN ağ geçidi arasında geçiş yönlendirmesini etkinleştirmek için, sanal ağlar arasındaki tüm ara bağlantılarda BGP'yi etkinleştirmeniz gerekir. Daha fazla bilgi için bkz . BGP ve VPN Gateway hakkında.

VPN ağ geçidi ile şirket içi ağım arasında birden fazla tünel olabilir mi?

Evet, bir VPN ağ geçidi ile şirket içi ağınız arasında birden fazla siteden siteye VPN tüneli oluşturabilirsiniz. Tüm bu tüneller, Azure VPN ağ geçitlerinizin toplam tünel sayısına göre sayılır ve her iki tünelde de BGP'yi etkinleştirmeniz gerekir.

Örneğin, VPN ağ geçidinizle şirket içi ağlarınızdan biri arasında iki yedekli tüneliniz varsa, VPN ağ geçidiniz için toplam kotanın dışında iki tünel kullanır.

BGP ile iki Azure sanal ağı arasında birden çok tünel olabilir mi?

Evet, ancak sanal ağ geçitlerinden en az birinin etkin-etkin bir yapılandırmada olması gerekir.

Azure ExpressRoute ve S2S VPN birlikte kullanılabilirlik yapılandırmasında S2S VPN için BGP kullanabilir miyim?

Evet.

BGP eşdeğer oturumu için şirket içi VPN cihazıma ne eklemeliyim?

VPN cihazınıza Azure BGP eş IP adresinin ana bilgisayar yolunu ekleyin. Bu yol IPsec S2S VPN tüneline işaret eder.

Örneğin, Azure VPN eş IP'si 10.12.255.30 ise, VPN cihazınızda eşleşen IPsec tünel arabiriminin sonraki atlama arabirimiyle 10.12.255.30 için bir konak yolu eklersiniz.

Sanal ağ geçidi BGP ile S2S bağlantıları için BFD'yi destekliyor mu?

Hayır Çift Yönlü İletme Algılama (BFD), standart BGP tutma aralıklarını kullanarak komşu kapalı kalma süresini daha hızlı algılamak için BGP ile birlikte kullanabileceğiniz bir protokoldür. BFD, LAN ortamlarında çalışacak şekilde tasarlanmış, ancak genel İnternet veya WAN bağlantılarında çalışacak şekilde tasarlanmış altsaniyeli zamanlayıcılar kullanır.

Genel İnternet üzerinden yapılan bağlantılarda, belirli paketlerin geciktirilmesi veya bırakılması olağan dışı değildir, bu nedenle bu agresif zamanlayıcıların eklenmesi dengesizlik katabilir. Bu dengesizlik BGP'nin yolları nemlendirmesine neden olabilir.

Alternatif olarak, şirket içi cihazınızı varsayılan 60 saniyelik saklama aralığından veya 180 saniyelik saklama süreölçerinden daha düşük süreölçerlerle yapılandırabilirsiniz. Bu yapılandırma daha hızlı yakınsama süresine neden olur. Ancak varsayılan 60 saniyelik saklama aralığının altındaki veya varsayılan 180 saniyelik saklama süreölçerinin altındaki zamanlayıcılar güvenilir değildir. Zamanlayıcıları varsayılan değerlerin üzerinde veya üzerinde tutmanızı öneririz.

VPN ağ geçitleri BGP eşleme oturumlarını veya bağlantılarını başlatır mı?

VPN ağ geçitleri, VPN ağ geçitlerindeki özel IP adreslerini kullanarak yerel ağ geçidi kaynaklarında belirtilen şirket içi BGP eş IP adreslerine BGP eşleme oturumları başlatır. Bu işlem, şirket içi BGP IP adreslerinin APIPA aralığında mı yoksa normal özel IP adresleri mi olduğundan bağımsızdır. Şirket içi VPN cihazlarınız BGP IP'si olarak APIPA adresleri kullanıyorsa, bağlantıları başlatmak için BGP hoparlörünüzü yapılandırmanız gerekir.

Zorlamalı tünel yapılandırabilir miyim?

Evet. Bkz. Zorlamalı tüneli yapılandırma.

NAT

NAT tüm Azure VPN Gateway SKU'larında destekleniyor mu?

NAT, VpnGw2'de VpnGw25'te ve VpnGw2AZ'da VpnGw5AZ'da desteklenir.

SANAL ağdan sanal ağa veya P2S bağlantılarında NAT kullanabilir miyim?

Hayır

VPN ağ geçidinde kaç NAT kuralı kullanabilirim?

VPN ağ geçidinde en fazla 100 NAT kuralı (giriş ve çıkış kuralları birleştirilmiş) oluşturabilirsiniz.

NAT kural adında eğik çizgi (/) kullanabilir miyim?

Hayır Bir hata alırsınız.

NAT bir VPN ağ geçidindeki tüm bağlantılara uygulanır mı?

NAT, NAT kuralları olan bağlantılara uygulanır. Bir bağlantının NAT kuralı yoksa, NAT bu bağlantı üzerinde etkili olmaz. Aynı VPN ağ geçidinde NAT ile bazı bağlantılara ve NAT birlikte çalışmadan diğer bağlantılara sahip olabilirsiniz.

VPN ağ geçitleri hangi nat türlerini destekler?

VPN ağ geçitleri yalnızca statik 1:1 NAT ve dinamik NAT'ı destekler. NAT64'i desteklemez.

NAT etkin-etkin VPN ağ geçitlerinde çalışır mı?

Evet. NAT hem etkin-etkin hem de etkin bekleyen VPN ağ geçitlerinde çalışır. Her NAT kuralı, VPN ağ geçidinin tek bir örneğine uygulanır. Etkin-etkin ağ geçitlerinde, IP yapılandırma kimliği alanı aracılığıyla her ağ geçidi örneği için ayrı bir NAT kuralı oluşturun.

NAT BGP bağlantılarıyla çalışır mı?

Evet, BGP'yi NAT ile kullanabilirsiniz. Dikkat edilmesi gereken bazı önemli noktalar şunlardır:

Öğrenilen yolların ve tanıtılan yolların, bağlantılarla ilişkili NAT kurallarına göre NAT sonrası adres ön eklerine (dış eşlemeler) çevrildiğinden emin olmak için, NAT kuralları için yapılandırma sayfasında BGP Yol Çevirisini Etkinleştir'i seçin. Şirket içi BGP yönlendiricileri, IngressSNAT kurallarında tanımlandığı gibi tam ön ekleri tanıtmalıdır.

Şirket içi VPN yönlendiricisi normal, APIPA olmayan bir adres kullanıyorsa ve sanal ağ adres alanı veya diğer şirket içi ağ alanlarıyla çakışıyorsa, IngressSNAT kuralının BGP eş IP'sini benzersiz, çakışmayan bir adrese çevirdiğinden emin olun. NAT sonrası adresini yerel ağ geçidinin BGP eş IP adresi alanına yerleştirin.

NAT, BGP APIPA adresleriyle desteklenmez.

SNAT kuralı için eşleşen DNAT kurallarını oluşturmam gerekiyor mu?

Hayır Tek bir kaynak ağ adresi çevirisi (SNAT) kuralı, belirli bir ağın her iki yönü için de çeviriyi tanımlar:

IngressSNAT kuralı, şirket içi ağdan VPN ağ geçidine gelen kaynak IP adreslerinin çevirisini tanımlar. Ayrıca, sanal ağdan aynı şirket içi ağa giden hedef IP adreslerinin çevirisini de işler.

EgressSNAT kuralı, VPN ağ geçidini şirket içi ağlara bırakarak sanal ağ kaynak IP adreslerinin çevirisini tanımlar. Ayrıca, EgressSNAT kuralına sahip bağlantılar aracılığıyla sanal ağa gelen paketler için hedef IP adreslerinin çevirisini de işler.

Her iki durumda da hedef ağ adresi çevirisi (DNAT) kurallarına ihtiyacınız yoktur.

Sanal ağım veya yerel ağ geçidi adres alanımda iki veya daha fazla ön ek varsa ne yapmalıyım? Nat'ı tümüne veya yalnızca bir alt kümeye uygulayabilir miyim?

Her NAT kuralı NAT için yalnızca bir adres ön eki içerebileceğinden, her ön ek için bir NAT kuralı oluşturmanız gerekir. Örneğin, yerel ağ geçidinin adres alanı 10.0.1.0/24 ve 10.0.2.0/25'lerden oluşuyorsa, iki kural oluşturabilirsiniz:

- IngressSNAT kuralı 1: Eşleme 10.0.1.0/24 ile 192.168.1.0/24.

- IngressSNAT kuralı 2: Eşleme 10.0.2.0/25 ile 192.168.2.0/25.

İki kural, ilgili adres ön eklerinin ön ek uzunluklarıyla eşleşmelidir. Aynı kılavuz, sanal ağ adres alanı için EgressSNAT kuralları için de geçerlidir.

Önemli

Önceki bağlantıya yalnızca bir kural bağlarsanız, diğer adres alanı çevrilemez.

Dış eşleme için hangi IP aralıklarını kullanabilirim?

Genel ve özel IP'ler de dahil olmak üzere dış eşleme için istediğiniz uygun IP aralığını kullanabilirsiniz.

Sanal ağ adres alanımı şirket içi ağların farklı ön eklerine çevirmek için farklı EgressSNAT kuralları kullanabilir miyim?

Evet. Aynı sanal ağ adres alanı için birden çok EgressSNAT kuralı oluşturabilir ve ardından EgressSNAT kurallarını farklı bağlantılara uygulayabilirsiniz.

Farklı bağlantılarda aynı RessSNAT kuralını kullanabilir miyim?

Evet. Bağlantılar aynı şirket içi ağ için olduğunda, yedeklilik sağlamak için genellikle aynı RessSNAT kuralını kullanırsınız. Bağlantılar farklı şirket içi ağlara yönelikse aynı giriş kuralını kullanamazsınız.

NAT bağlantısında hem giriş hem de çıkış kurallarına ihtiyacım var mı?

Şirket içi ağ adres alanı sanal ağ adres alanıyla çakıştığında aynı bağlantıda hem giriş hem de çıkış kuralları gerekir. Sanal ağ adres alanı tüm bağlı ağlar arasında benzersizse, bu bağlantılarda EgressSNAT kuralına ihtiyacınız yoktur. Şirket içi ağlar arasında adres çakışmasını önlemek için giriş kurallarını kullanabilirsiniz.

IP yapılandırma kimliği olarak ne seçebilirim?

IP yapılandırma kimliği , NAT kuralının kullanmasını istediğiniz IP yapılandırma nesnesinin adıdır. Bu ayarda, NAT kuralı için hangi ağ geçidi genel IP adresinin geçerli olduğunu seçmeniz yeterlidir. Ağ geçidi oluşturma zamanında herhangi bir özel ad belirtmediyseniz, ağ geçidinin birincil IP adresi varsayılan IP yapılandırmasına atanır ve ikincil IP activeActive IP yapılandırmasına atanır.

Şirket içi ve dışı bağlantısı ve VM'ler

Sanal makinem sanal bir ağdaysa, şirket içi ve dışı bağlantım varsa VM’ye nasıl bağlanmalıyım?

Sanal makineniz için RDP’yi etkinleştirdiyseniz, özel IP adresini kullanarak sanal makinenize bağlanabilirsiniz. Bu durumda, bağlanmak istediğiniz özel IP adresini ve bağlantı noktasını belirtirsiniz (genellikle 3389). Trafik için sanal makinenizdeki bağlantı noktasını yapılandırmanız gerekir.

Ayrıca, aynı sanal ağda bulunan başka bir sanal makineden sanal makinenize özel IP adresi ile bağlanabilirsiniz. Sanal ağınızın dışındaki bir konumdan bağlanıyorsanız özel IP adresini kullanarak sanal makinenize RDP yapamazsınız. Örneğin, yapılandırılmış bir noktadan siteye sanal ağınız varsa ve bilgisayarınızdan bağlantı kuramıyorsanız, sanal makineye özel IP adresiyle bağlanamazsınız.

Sanal makinem şirket içi ve dışı bağlantılı bir sanal ağdaysa, VM’me ait trafiğin tümü bu bağlantıdan geçer mi?

Hayır Yalnızca sanal ağın belirttiğiniz yerel ağ IP adresi aralıklarında yer alan hedef IP'ye sahip trafik sanal ağ geçidinden geçer.

Sanal ağ içinde bulunan hedef IP'ye sahip trafik, sanal ağ içinde kalır. Diğer trafik yük dengeleyici aracılığıyla genel ağlara gönderilir. Ya da zorlamalı tünel kullanırsanız trafik VPN ağ geçidi üzerinden gönderilir.

VM ile RDP bağlantısı sorunlarını nasıl giderebilirim?

VPN bağlantınız üzerinden bir sanal makineye bağlanırken sorun yaşıyorsanız aşağıdaki öğeleri denetleyin:

- VPN bağlantınızın başarılı olduğunu doğrulayın.

- VM'nin özel IP adresine bağlandığınızı doğrulayın.

- Sanal makineye bilgisayar adını değil özel IP adresini kullanarak bağlanabiliyorsanız, DNS'yi doğru yapılandırdığınızdan emin olun. VM'lerde ad çözümlemenin nasıl çalıştığı hakkında daha fazla bilgi için bkz . Azure sanal ağlarındaki kaynaklar için ad çözümleme.

Noktadan siteye bağlandığınızda aşağıdaki ek öğeleri denetleyin:

- Bağlandığınız bilgisayardaki Ethernet bağdaştırıcısına atanan IPv4 adresini denetlemek için kullanın

ipconfig. IP adresi, bağlandığınız sanal ağın adres aralığında veya VPN istemci adres havuzunuzun adres aralığındaysa, bu çakışan bir adres alanıdır. Adres alanınız bu şekilde çakıştığında ağ trafiği Azure'a ulaşmaz. Yerel ağda kalır. - Sanal ağ için DNS sunucusu IP adreslerini belirttikten sonra VPN istemcisi yapılandırma paketinin oluşturulduğunu doğrulayın. DNS sunucusu IP adreslerini güncelleştirdiyseniz, yeni bir VPN istemci yapılandırma paketi oluşturup yükleyin.

Bir RDP bağlantısıyla ilgili sorun giderme hakkında daha fazla bilgi için bkz. Bir VM ile Uzak Masaüstü bağlantılarında sorun giderme.

Müşteri tarafından denetlenen ağ geçidi bakımı

Ağ Geçitleri kapsamı için bakım yapılandırmasına hangi hizmetler dahil edilir?

Ağ Ağ Geçitleri kapsamı, ağ hizmetlerindeki ağ geçidi kaynaklarını içerir. Ağ Geçitleri kapsamında dört tür kaynak vardır:

- ExpressRoute hizmetinde sanal ağ geçidi

- VPN Gateway hizmetinde sanal ağ geçidi

- Azure Sanal WAN hizmetinde VPN ağ geçidi (siteden siteye)

- Sanal WAN hizmetinde ExpressRoute ağ geçidi

Müşteri tarafından denetlenen bakım hangi bakımı destekler?

Azure hizmetleri, işlevselliği, güvenilirliği, performansı ve güvenliği geliştirmek için düzenli bakım güncelleştirmelerinden geçer. Kaynaklarınız için bir bakım penceresi yapılandırdıktan sonra, konuk işletim sistemi bakımı ve hizmet bakımı bu pencere sırasında gerçekleştirilir. Müşteri tarafından denetlenen bakım, konak güncelleştirmelerini (örneğin, Power için konak güncelleştirmelerinin ötesinde) ve kritik güvenlik güncelleştirmelerini kapsamaz.

Bakım hakkında gelişmiş bildirim alabilir miyim?

Şu anda Ağ Geçidi kaynaklarının bakımı için gelişmiş bildirim alamazsınız.

Beş saatten kısa bir bakım penceresi yapılandırabilir miyim?

Şu anda, tercih ettiğiniz saat diliminde en az beş saatlik bir pencere yapılandırmanız gerekir.

Günlük zamanlama dışında bir bakım penceresi yapılandırabilir miyim?

Şu anda günlük bakım penceresi yapılandırmanız gerekir.

Bazı güncelleştirmeleri denetleyememe gibi durumlar var mı?

Müşteri tarafından denetlenen bakım, konuk işletim sistemini ve hizmet güncelleştirmelerini destekler. Bu güncelleştirmeler, müşteriler için endişeye neden olan bakım öğelerinin çoğunu hesaba ekler. Konak güncelleştirmeleri de dahil olmak üzere diğer bazı güncelleştirme türleri müşteri tarafından denetlenen bakım kapsamı dışındadır.

Yüksek önem derecesine sahip bir güvenlik sorunu müşterileri tehlikeye atabilirse Azure'ın bakım penceresinin müşteri denetimini geçersiz kılması ve bir değişiklik göndermesi gerekebilir. Bu değişiklikler, yalnızca aşırı durumlarda kullandığımız nadir durumlardır.

Bakım yapılandırma kaynaklarının ağ geçidi kaynağıyla aynı bölgede olması gerekiyor mu?

Evet.

Müşteri tarafından denetlenen bakımı kullanmak için hangi ağ geçidi SKU'larını yapılandırabilirim?

Tüm Azure VPN Gateway SKU'ları (Temel SKU hariç) müşteri denetimindeki bakımı kullanacak şekilde yapılandırılabilir.

Bir bakım yapılandırma ilkesinin ağ geçidi kaynağına atandıktan sonra etkili olması ne kadar sürer?

Bakım ilkesi ağ geçidi kaynağıyla ilişkilendirildikten sonra Ağ Ağ Geçitlerinin bakım zamanlamasını izlemesi 24 saate kadar sürebilir.

Temel SKU genel IP adresine göre müşteri tarafından denetlenen bakımın kullanılmasıyla ilgili herhangi bir sınırlama var mı?

Evet. Müşteri tarafından denetlenen bakım, hizmet güncelleştirmeleri dışında Temel SKU genel IP adreslerini kullanan kaynaklar için çalışmaz. Bu ağ geçitleri için konuk işletim sistemi bakımı, altyapı sınırlamaları nedeniyle müşteri tarafından denetlenen bakım zamanlamasına uymaz.

Bir arada bulunma senaryosunda VPN ve ExpressRoute kullanırken bakım pencerelerini nasıl planlamalıyım?

Vpn ve ExpressRoute ile birlikte bir birlikte yaşama senaryosunda veya yedekleme işlevi görürken kaynaklarınız olduğunda ayrı bakım pencereleri ayarlamanızı öneririz. Bu yaklaşım, bakımın yedekleme kaynaklarınızı aynı anda etkilememesini sağlar.

Kaynaklarımdan biri için gelecekteki bir tarih için bir bakım penceresi zamanladım. Bakım etkinlikleri o zamana kadar bu kaynakta duraklatıldı mı?

Hayır, bakım etkinlikleri zamanlanan bakım penceresinden önceki süre boyunca kaynağınızda duraklatılamaz. Bakım zamanlamanızda yer almayan günler için bakım, kaynakta her zamanki gibi devam eder.

Müşteri tarafından denetlenen ağ geçidi bakımı hakkında daha fazla bilgi edinmek Nasıl yaparım??

Daha fazla bilgi için VPN Gateway için müşteri tarafından denetlenen ağ geçidi bakımını yapılandırma makalesine bakın.

İlgili içerik

- VPN Gateway hakkında daha fazla bilgi için bkz . Azure VPN Gateway nedir?.

- VPN Gateway yapılandırma ayarları hakkında daha fazla bilgi için bkz. VPN Gateway yapılandırma ayarları hakkında.

"OpenVPN", OpenVPN Inc.'in ticari markasıdır.