Şifreleme gereksinimleri ve Azure VPN ağ geçitleri hakkında

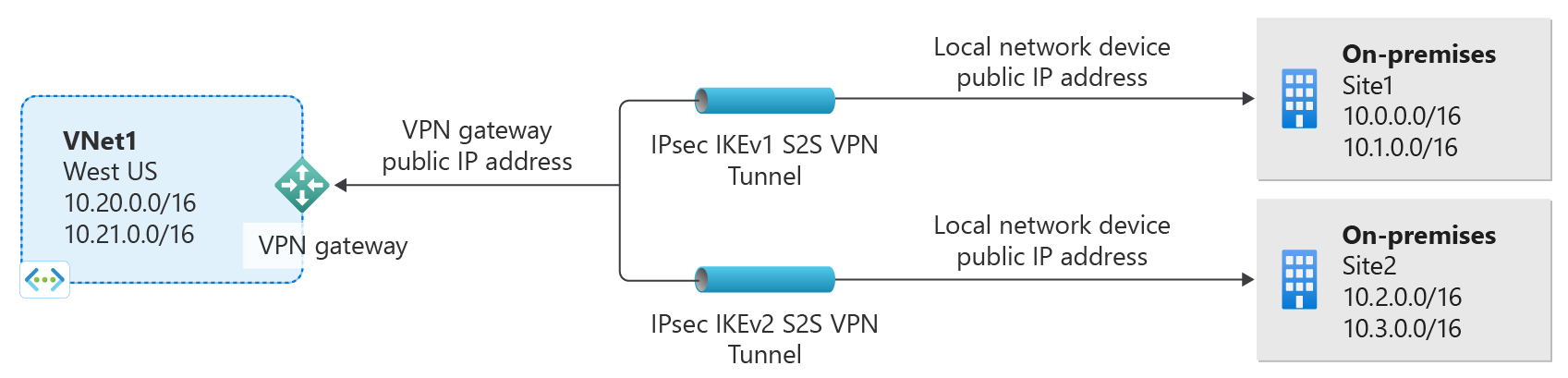

Bu makalede hem şirket içi S2S VPN tünelleri hem de Azure içindeki sanal ağdan sanal ağa bağlantılar için şifreleme gereksinimlerinizi karşılamak üzere Azure VPN ağ geçitlerini nasıl yapılandırabileceğiniz açıklanır.

Azure VPN bağlantıları için IKEv1 ve IKEv2 hakkında

Geleneksel olarak yalnızca Temel SKU'lar için IKEv1 bağlantılarına ve Temel SKU'lar dışındaki tüm VPN ağ geçidi SKU'ları için IKEv2 bağlantılarına izin verdik. Temel SKU'lar yalnızca 1 bağlantıya izin verir ve performans gibi diğer sınırlamalarla birlikte yalnızca IKEv1 protokollerini destekleyen eski cihazları kullanan müşteriler sınırlı deneyime sahip oldu. IKEv1 protokollerini kullanan müşterilerin deneyimini geliştirmek için artık Temel SKU hariç tüm VPN ağ geçidi SKU'ları için IKEv1 bağlantılarına izin vermekteyiz. Daha fazla bilgi için bkz . VPN Gateway SKU'ları. IKEv1 kullanan VPN ağ geçitlerinin Ana mod yeniden anahtarlar sırasında tünel yeniden bağlantılarıyla karşılaşabileceğini unutmayın.

IKEv1 ve IKEv2 bağlantıları aynı VPN ağ geçidine uygulandığında, bu iki bağlantı arasındaki geçiş otomatik olarak yapılabilir.

Azure VPN ağ geçitleri için IPsec ve IKE ilke parametreleri hakkında

IPsec ve IKE protokol standardı, çeşitli kombinasyonlarda çok çeşitli şifreleme algoritmalarını destekler. Şifreleme algoritmaları ve parametrelerin belirli bir bileşimini istemezseniz Azure VPN ağ geçitleri bir dizi varsayılan teklif kullanır. Varsayılan ilke kümeleri, varsayılan yapılandırmalarda çok çeşitli üçüncü taraf VPN cihazlarıyla birlikte çalışabilirliği en üst düzeye çıkarmak için seçilmiştir. Sonuç olarak ilkeler ve teklif sayısı kullanılabilir şifreleme algoritmalarının ve anahtarın güçlü yönlerinin tüm olası birleşimlerini kapsamaz.

Varsayılan ilke

Azure VPN ağ geçidi için varsayılan ilke kümesi şu makalede listelenmiştir: Siteden Siteye VPN Gateway bağlantıları için VPN cihazları ve IPsec/IKE parametreleri hakkında.

Şifreleme gereksinimleri

Genellikle uyumluluk veya güvenlik gereksinimleri nedeniyle belirli şifreleme algoritmaları veya parametreleri gerektiren iletişimler için artık Azure VPN ağ geçitlerini Azure varsayılan ilke kümeleri yerine belirli şifreleme algoritmaları ve anahtar güçlü yönleriyle özel bir IPsec/IKE ilkesi kullanacak şekilde yapılandırabilirsiniz.

Örneğin, Azure VPN ağ geçitleri için IKEv2 ana mod ilkeleri yalnızca Diffie-Hellman Grup 2'yi (1024 bit) kullanır, ancak IKE'de kullanılacak daha güçlü grupları belirtmeniz gerekebilir. Grup 14 (2048 bit), Grup 24 (2048 bit MODP Grubu) veya ECP (üç nokta eğri grupları) 256 veya 384 bit (Grup 19 ve Grup 20, sırasıyla). Benzer gereksinimler IPsec hızlı mod ilkeleri için de geçerlidir.

Azure VPN ağ geçitleriyle özel IPsec/IKE ilkesi

Azure VPN ağ geçitleri artık bağlantı başına, özel IPsec/IKE ilkesini destekliyor. Siteden Siteye veya Sanal Ağdan Sanal Ağa bağlantı için, aşağıdaki örnekte gösterildiği gibi, IPsec ve IKE için istenen anahtar gücüne sahip şifreleme algoritmalarının belirli bir bileşimini seçebilirsiniz:

Bir IPsec/IKE ilkesi oluşturabilir ve yeni veya mevcut bir bağlantıya uygulayabilirsiniz.

İş Akışı

- Diğer nasıl yapılır belgelerinde açıklandığı gibi bağlantı topolojiniz için sanal ağları, VPN ağ geçitlerini veya yerel ağ geçitlerini oluşturun.

- Bir IPsec/IKE ilkesi oluşturun.

- S2S veya sanal ağdan sanal ağa bağlantı oluştururken ilkeyi uygulayabilirsiniz.

- Bağlantı zaten oluşturulduysa, ilkeyi mevcut bir bağlantıya uygulayabilir veya güncelleştirebilirsiniz.

IPsec/IKE ilkesi hakkında SSS

Özel bir IPsec/IKE ilkesi tüm Azure VPN Gateway SKU'larında destekleniyor mu?

Temel SKU dışındaki tüm Azure VPN Gateway SKU'larında özel bir IPsec/IKE ilkesi desteklenir.

Bir bağlantıda kaç tane ilke belirtebilirim?

Bağlantı için yalnızca bir ilke bileşimi belirtebilirsiniz.

Bir bağlantıda kısmi bir ilke belirtebilir miyim (örneğin, yalnızca IKE algoritmaları ama IPsec değil)?

Hayır, hem IKE (Ana Mod) hem de IPsec (Hızlı Mod) için tüm algoritmaları ve parametreleri belirtmeniz gerekir. Kısmi ilke belirtimine izin verilmez.

Özel ilke hangi algoritmaları ve anahtar güçlü yanlarını destekler?

Aşağıdaki tabloda, yapılandırabileceğiniz desteklenen şifreleme algoritmaları ve anahtar güçlü yönleri listelenmektedir. Her alan için bir seçeneği belirlemeniz gerekir.

| IPsec/IKEv2 | Seçenekler |

|---|---|

| IKEv2 şifrelemesi | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 bütünlüğü | SHA384, SHA256, SHA1, MD5 |

| DH grubu | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec şifrelemesi | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec bütünlüğü | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS grubu | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Hiçbiri |

| Hızlı Mod SA ömrü | (İsteğe bağlı; belirtilmezse varsayılan değerler) Saniye (tamsayı; en az 300, varsayılan 27.000) Kilobayt (tamsayı; en az 1.024, varsayılan 10.2400.000) |

| Trafik seçici | UsePolicyBasedTrafficSelectors ($True veya $False, ancak isteğe bağlı; belirtilmezse varsayılan $False ) |

| DPD zaman aşımı | Saniye (tamsayı; en az 9, en fazla 3.600, varsayılan 45) |

Şirket içi VPN cihaz yapılandırmanız, Azure IPsec veya IKE ilkesinde belirttiğiniz aşağıdaki algoritmalar ve parametrelerle eşleşmeli veya bu algoritmaları içermelidir:

- IKE şifreleme algoritması (Ana Mod, 1. Aşama)

- IKE bütünlük algoritması (Ana Mod, 1. Aşama)

- DH grubu (Ana Mod, 1. Aşama)

- IPsec şifreleme algoritması (Hızlı Mod, 2. Aşama)

- IPsec bütünlük algoritması (Hızlı Mod, 2. Aşama)

- PFS grubu (Hızlı Mod, 2. Aşama)

- Trafik seçici (kullanıyorsanız

UsePolicyBasedTrafficSelectors) - SA yaşam süreleri (eşleşmesi gerekmeyen yerel belirtimler)

IPsec şifreleme algoritması için GCMAES kullanıyorsanız, IPsec bütünlüğü için aynı GCMAES algoritmasını ve anahtar uzunluğunu seçmeniz gerekir. Örneğin, her ikisi için de GCMAES128 kullanın.

Algoritmalar ve anahtarlar tablosunda:

- IKE, Ana Moda veya 1. Aşamaya karşılık gelir.

- IPsec, Hızlı Moda veya 2. Aşamaya karşılık gelir.

- DH grubu, Ana Modda veya 1. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

- PFS grubu, Hızlı Modda veya 2. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

IKE Ana Mod SA ömrü, Azure VPN ağ geçitlerinde 28.800 saniyede sabittir.

UsePolicyBasedTrafficSelectors, bağlantıda isteğe bağlı bir parametredir. Bir bağlantıda olarak$TrueayarlarsanızUsePolicyBasedTrafficSelectors, VPN ağ geçidini şirket içi ilke tabanlı vpn güvenlik duvarına bağlanacak şekilde yapılandırılır.'yi etkinleştirirseniz

UsePolicyBasedTrafficSelectors, VPN cihazınızın herhangi bir yerine Azure sanal ağ ön eklerine veya Azure sanal ağ ön eklerinden gelen tüm şirket içi ağ (yerel ağ geçidi) ön eklerinin tüm birleşimleriyle tanımlanan eşleşen trafik seçicilerine sahip olduğundan emin olun. VPN ağ geçidi, VPN ağ geçidinde yapılandırılanlardan bağımsız olarak uzak VPN ağ geçidinin önerdiği trafik seçiciyi kabul eder.Örneğin, şirket içi ağınızın ön ekleri 10.1.0.0/16 ve 10.2.0.0/16; sanal ağınızın ön ekleriyse 192.168.0.0/16 ve 172.16.0.0/16 şeklindeyse, aşağıdaki trafik seçicileri belirtmeniz gerekir:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

İlke tabanlı trafik seçicileri hakkında daha fazla bilgi için bkz . Vpn ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

Zaman aşımının daha kısa sürelere ayarlanması, IKE'nin daha agresif bir şekilde yeniden anahtarlar açmasına neden olur. Daha sonra bazı durumlarda bağlantı kesiliyor gibi görünebilir. Şirket içi konumlarınız VPN ağ geçidinin bulunduğu Azure bölgesinden uzaktaysa veya fiziksel bağlantı koşulu paket kaybına neden olabilirse bu durum istenmeyebilir. Zaman aşımını genellikle 30 ile 45 saniye arasında ayarlamanızı öneririz.

Daha fazla bilgi için bkz . Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

Özel ilke hangi Diffie-Hellman gruplarını destekler?

Aşağıdaki tabloda, özel ilkenin desteklediği ilgili Diffie-Hellman grupları listelenir:

| Diffie-Hellman grubu | DHGroup | PFSGroup | Anahtar uzunluğu |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 bit MODP |

| 2 | DHGroup2 | PFS2 | 1024 bit MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bit MODP |

| 19 | ECP256 | ECP256 | 256 bit ECP |

| 20 | ECP384 | ECP384 | 384 bit ECP |

| 24 | DHGroup24 | PFS24 | 2048 bit MODP |

Daha fazla bilgi için bkz . RFC3526 ve RFC5114.

Özel ilke, VPN ağ geçitleri için varsayılan IPsec/IKE ilke kümelerinin yerini alır mı?

Evet. Bağlantıda özel bir ilke belirttikten sonra, Azure VPN Gateway hem IKE başlatıcısı hem de IKE yanıtlayıcısı olarak yalnızca bağlantıda bu ilkeyi kullanır.

Özel bir IPsec/IKE ilkesini kaldırırsam bağlantı korumasız hale mi gelir?

Hayır, IPsec/IKE hala bağlantının korunmasına yardımcı olur. Özel ilkeyi bir bağlantıdan kaldırdıktan sonra, VPN ağ geçidi varsayılan IPsec/IKE teklifleri listesine geri döner ve şirket içi VPN cihazınızla IKE el sıkışmasını yeniden başlatır.

Bir IPsec/IKE ilkesinin eklenmesi veya güncelleştirilmesi, VPN bağlantımı kesintiye uğratır mı?

Evet. VPN ağ geçidi mevcut bağlantıyı koparıp IKE el sıkışmasını yeniden başlatarak yeni şifreleme algoritmaları ve parametreleriyle IPsec tünelini yeniden kurmak için küçük bir kesintiye (birkaç saniye) neden olabilir. Kesintiyi en aza indirmek için şirket içi VPN cihazınızın da eşleşen algoritmalar ve anahtar güçlü yönleriyle yapılandırıldığından emin olun.

Farklı bağlantılarda farklı ilkeler kullanabilir miyim?

Evet. Özel ilke, bağlantı başına uygulanır. Farklı bağlantılarda farklı IPsec/IKE ilkeleri oluşturabilir ve uygulayabilirsiniz.

Bağlantıların bir alt kümesinde özel ilkeler uygulamayı da tercih edebilirsiniz. Geriye kalan bağlantılar, Azure’daki varsayılan IPsec/IKE ilke kümelerin kullanır.

Sanal ağdan sanal ağa bağlantılarda özel bir ilke kullanabilir miyim?

Evet. Hem IPsec şirket içi çapraz bağlantılarına hem de sanal ağdan sanal ağa bağlantılara özel bir ilke uygulayabilirsiniz.

Her iki VNet-VNet bağlantı kaynağında aynı ilkeyi belirtmem mi gerekir?

Evet. VNet-VNet tüneli, her iki yön için birer tane olmak üzere Azure’daki iki bağlantı kaynağından oluşur. Her iki bağlantı kaynağının da aynı ilkeye sahip olduğundan emin olun. Aksi takdirde, sanal ağdan sanal ağa bağlantı kurulamaz.

Varsayılan DPD zaman aşımı değeri nedir? Farklı bir DPD zaman aşımı belirtebilir miyim?

VPN ağ geçitlerinde varsayılan DPD zaman aşımı 45 saniyedir. Her IPsec veya sanal ağdan sanal ağa bağlantıda 9 saniyeden 3.600 saniyeye kadar farklı bir DPD zaman aşımı değeri belirtebilirsiniz.

Not

Zaman aşımının daha kısa sürelere ayarlanması, IKE'nin daha agresif bir şekilde yeniden anahtarlar açmasına neden olur. Daha sonra bazı durumlarda bağlantı kesiliyor gibi görünebilir. Şirket içi konumlarınız VPN ağ geçidinin bulunduğu Azure bölgesinden uzaktaysa veya fiziksel bağlantı koşulu paket kaybına neden olabilirse bu durum istenmeyebilir. Zaman aşımını genellikle 30 ile 45 saniye arasında ayarlamanızı öneririz.

ExpressRoute bağlantılarında özel bir IPsec/IKE ilkesi çalışıyor mu?

Hayır IPsec/IKE ilkesi yalnızca VPN ağ geçitleri aracılığıyla S2S VPN ve Sanal Ağdan Sanal Ağa bağlantılarda çalışır.

IKEv1 veya IKEv2 protokol türüyle bağlantı oluşturmak Nasıl yaparım??

Temel SKU, Standart SKU ve önceki SKU'lar dışında tüm rota tabanlı VPN türü SKU'larda IKEv1 bağlantıları oluşturabilirsiniz.

Bağlantı oluştururken IKEv1 veya IKEv2 bağlantı protokolü türünü belirtebilirsiniz. Bir bağlantı protokolü türü belirtmezseniz, IKEv2 varsa varsayılan seçenek olarak kullanılır. Daha fazla bilgi için Azure PowerShell cmdlet belgelerine bakın.

IKEv1 ve IKEv2 için SKU türleri ve desteği hakkında bilgi için bkz . Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

IKEv1 ile IKEv2 bağlantıları arasında geçişe izin veriliyor mu?

Evet.

Yol tabanlı VPN türü için Temel SKU'da IKEv1 siteden siteye bağlantılarım olabilir mi?

Hayır Temel SKU bu yapılandırmayı desteklemez.

Bağlantı oluşturulduktan sonra bağlantı protokolü türünü değiştirebilir miyim (IKEv1 -IKEv2 ve tam tersi)?

Hayır Bağlantıyı oluşturduktan sonra IKEv1 ve IKEv2 protokollerini değiştiremezsiniz. İstediğiniz protokol türüne sahip yeni bir bağlantıyı silmeniz ve yeniden oluşturmanız gerekir.

IKEv1 bağlantım neden sık sık yeniden bağlanıyor?

Statik yönlendirme veya rota tabanlı IKEv1 bağlantınız düzenli aralıklarla kesiliyorsa, bunun nedeni büyük olasılıkla VPN ağ geçitlerinizin yerinde yeniden anahtarları desteklememelerinden kaynaklanır. Ana Mod yeniden anahtarlandığında, IKEv1 tünellerinizin bağlantısı kesilir ve yeniden bağlanması 5 saniyeye kadar sürer. Ana Mod anlaşma zaman aşımı değeriniz, yeniden anahtar sıklığını belirler. Bu yeniden bağlantıları önlemek için yerinde yeniden anahtarlamaları destekleyen IKEv2'yi kullanmaya geçebilirsiniz.

Bağlantınız rastgele zamanlarda yeniden bağlanıyorsa sorun giderme kılavuzunu izleyin.

Yapılandırmayla ilgili daha fazla bilgiyi ve adımı nereden bulabilirim?

Aşağıdaki makalelere bakın:

- S2S VPN ve VNet-VNet için özel IPsec/IKE bağlantı ilkelerini yapılandırma: Azure portalı

- S2S VPN veya VNet-VNet bağlantıları için IPsec/IKE bağlantı ilkeleri yapılandırma

Sonraki adımlar

Bağlantıda özel IPsec/IKE ilkesini yapılandırma hakkında adım adım yönergeler için bkz. IPsec/IKE ilkesini yapılandırma.

UsePolicyBasedTrafficSelectors seçeneği hakkında daha fazla bilgi edinmek için bkz . Birden çok ilke tabanlı VPN cihazı bağlama.