Kimlik sağlayıcısı (IdP) olarak PingOne kullanarak herhangi bir web uygulaması için koşullu erişim uygulaması denetimi dağıtma

Microsoft Defender for Cloud Apps'de oturum denetimlerini herhangi bir web uygulaması ve Microsoft olmayan herhangi bir IdP ile çalışacak şekilde yapılandırabilirsiniz. Bu makalede, gerçek zamanlı oturum denetimleri için uygulama oturumlarının PingOne'dan Defender for Cloud Apps nasıl yönlendirdiği açıklanır.

Bu makalede Salesforce uygulamasını, Defender for Cloud Apps oturum denetimlerini kullanacak şekilde yapılandırılmış bir web uygulaması örneği olarak kullanacağız. Diğer uygulamaları yapılandırmak için, gereksinimlerine göre aynı adımları uygulayın.

Önkoşullar

Koşullu erişim uygulama denetimini kullanmak için kuruluşunuzun aşağıdaki lisanslara sahip olması gerekir:

- İlgili bir PingOne lisansı (çoklu oturum açma için gereklidir)

- Bulut Uygulamaları için Microsoft Defender

SAML 2.0 kimlik doğrulama protokolunu kullanan uygulama için mevcut pingOne çoklu oturum açma yapılandırması

IdP olarak PingOne kullanarak uygulamanız için oturum denetimlerini yapılandırmak için

Web uygulaması oturumlarınızı PingOne'dan Defender for Cloud Apps yönlendirmek için aşağıdaki adımları kullanın.

Not

Aşağıdaki yöntemlerden birini kullanarak PingOne tarafından sağlanan uygulamanın SAML çoklu oturum açma bilgilerini yapılandırabilirsiniz:

- 1. Seçenek: Uygulamanın SAML meta veri dosyası karşıya yükleniyor.

- Seçenek 2: Uygulamanın SAML verilerini el ile sağlama.

Aşağıdaki adımlarda 2. seçeneği kullanacağız.

1. Adım: Uygulamanızın SAML çoklu oturum açma ayarlarını alma

2. Adım: uygulamanızın SAML bilgileriyle Defender for Cloud Apps yapılandırma

3. Adım: PingOne'da özel uygulama oluşturma

4. Adım: PingOne uygulamasının bilgileriyle Defender for Cloud Apps yapılandırma

5. Adım: PingOne'da özel uygulamayı tamamlama

6. Adım: uygulama değişikliklerini Defender for Cloud Apps

7. Adım: Uygulama değişikliklerini tamamlama

8. Adım: Defender for Cloud Apps'da yapılandırmayı tamamlama

1. Adım: Uygulamanızın SAML çoklu oturum açma ayarlarını alma

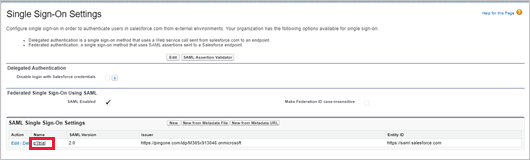

Salesforce'ta Kurulum>Ayarları>Kimlik>Tek Sign-On Ayarları'na göz atın.

Tek Sign-On Ayarları'nın altında mevcut SAML 2.0 yapılandırmanızın adını seçin.

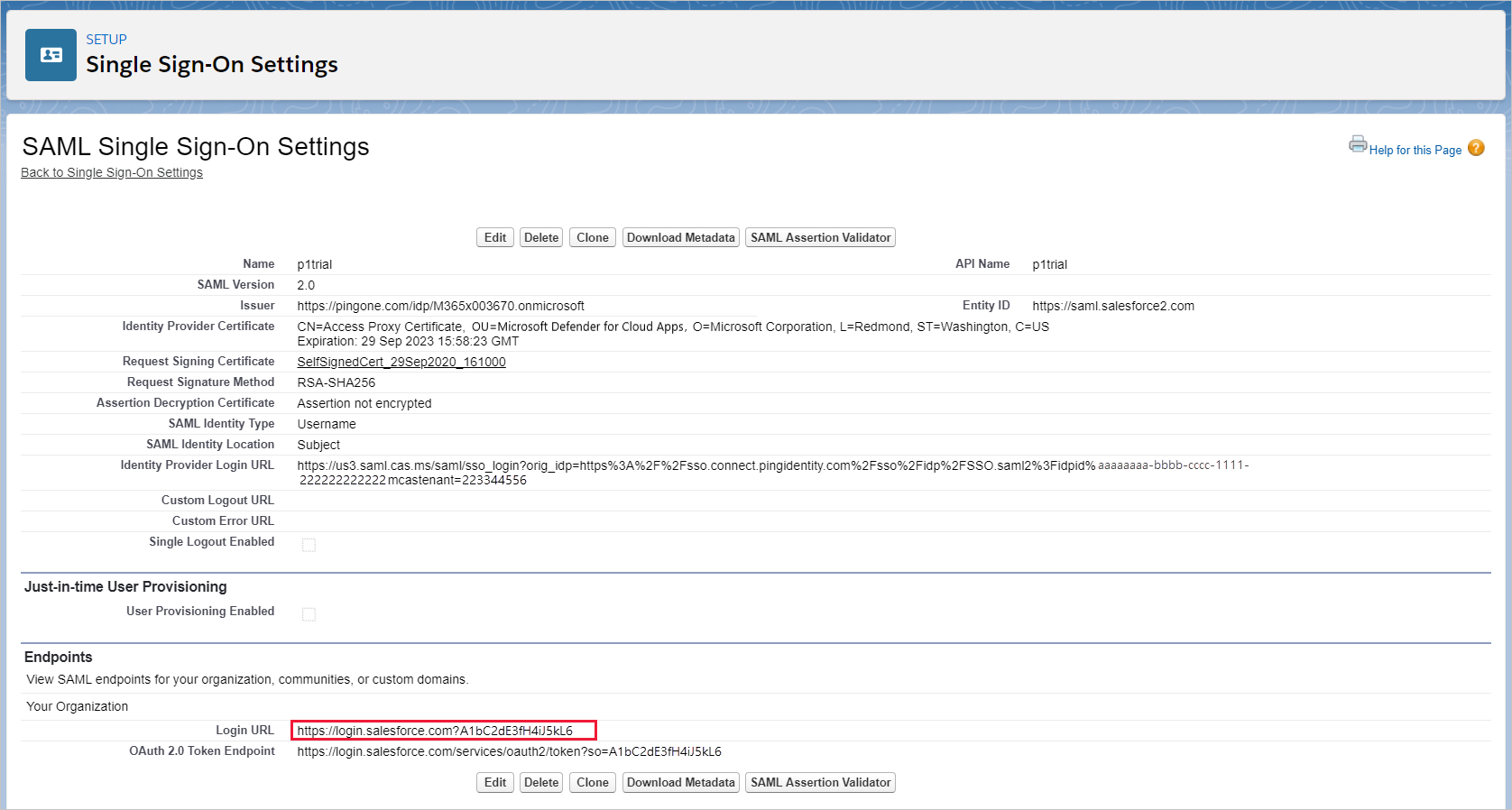

SAML Tek Sign-On Ayarı sayfasında Salesforce Oturum Açma URL'sini not edin. Bu değer daha sonra gerekecektir.

Not

Uygulamanız bir SAML sertifikası sağlıyorsa sertifika dosyasını indirin.

2. Adım: uygulamanızın SAML bilgileriyle Defender for Cloud Apps yapılandırma

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

+Ekle'yi seçin ve açılır pencerede dağıtmak istediğiniz uygulamayı seçin ve ardından Sihirbazı Başlat'ı seçin.

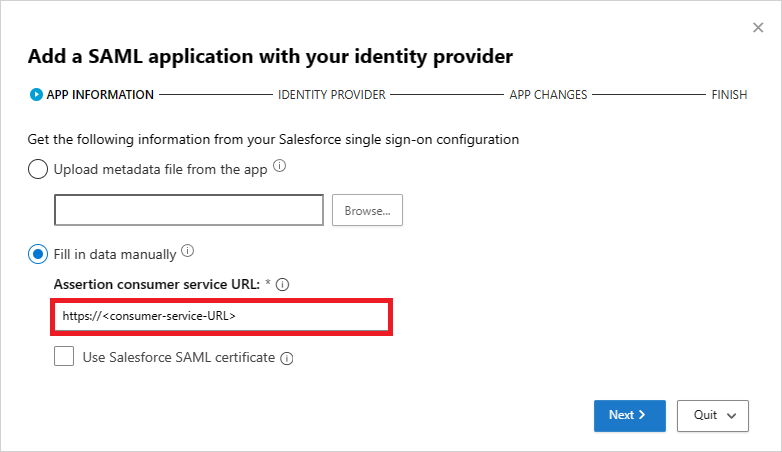

UYGULAMA BİlGİLerİ sayfasında Verileri el ile doldur'a tıklayın, Onay tüketici hizmeti URL'sine daha önce not ettiğiniz Salesforce Oturum Açma URL'sini girin ve ardından İleri'yi seçin.

Not

Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı < seçin ve sertifika dosyasını karşıya yükleyin.

3. Adım: PingOne'da özel uygulama oluşturma

Devam etmeden önce, mevcut Salesforce uygulamanızdan bilgi almak için aşağıdaki adımları kullanın.

PingOne'da mevcut Salesforce uygulamanızı düzenleyin.

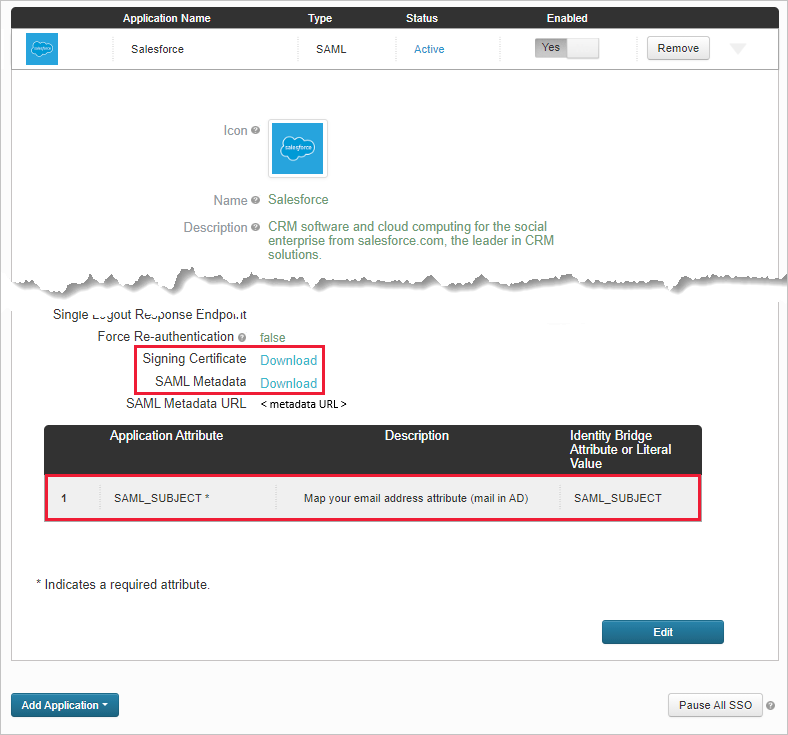

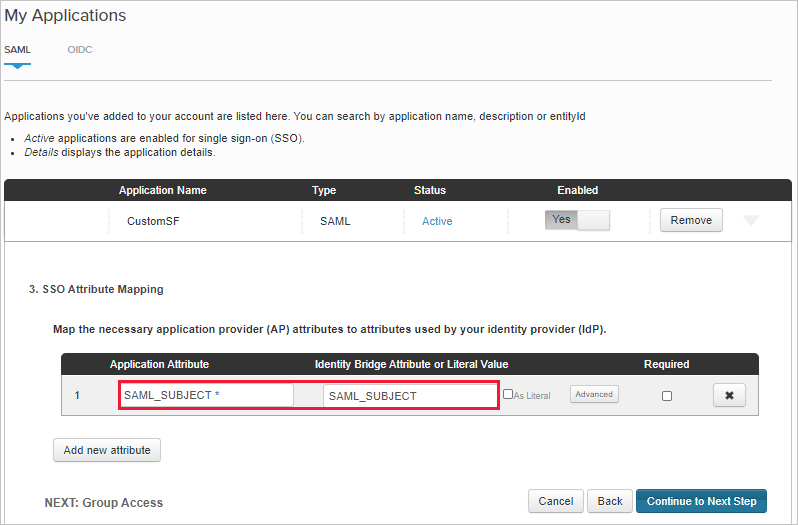

SSO Öznitelik Eşleme sayfasında, SAML_SUBJECT özniteliğini ve değerini not edin ve ardından İmzalama Sertifikası ve SAML Meta Veri dosyalarını indirin.

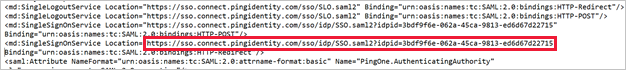

SAML meta veri dosyasını açın ve PingOne SingleSignOnService Konumu'nu not edin. Bu değer daha sonra gerekecektir.

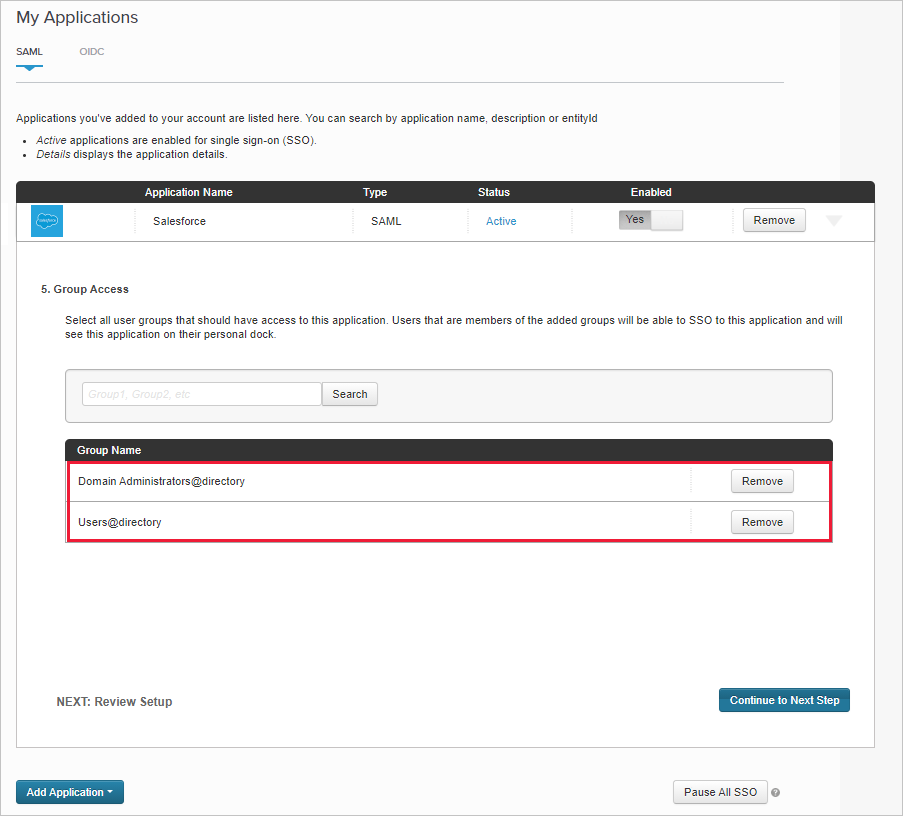

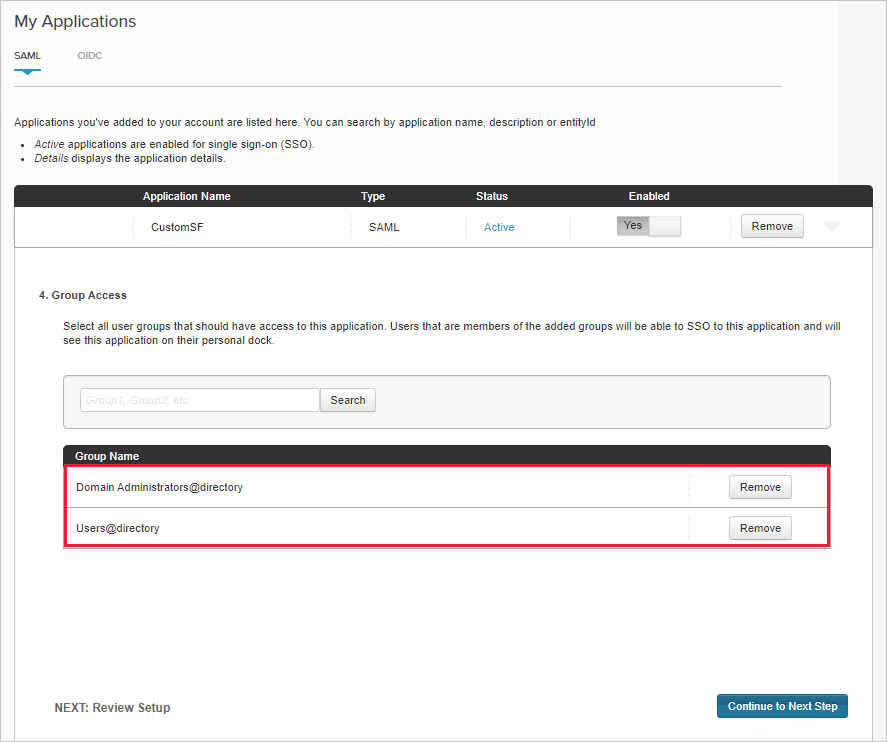

Grup Erişimi sayfasında, atanan grupları not edin.

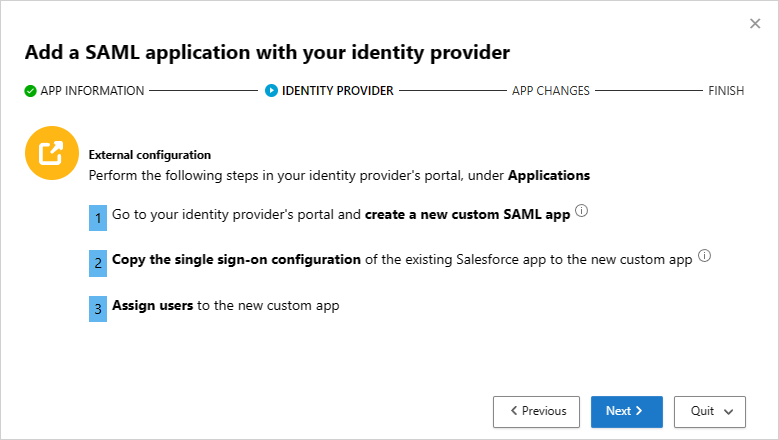

Ardından Kimlik sağlayıcınızla SAML uygulaması ekleme sayfasındaki yönergeleri kullanarak IdP'nizin portalında özel bir uygulama yapılandırın.

Not

Özel bir uygulama yapılandırmak, kuruluşunuz için geçerli davranışı değiştirmeden erişim ve oturum denetimleriyle mevcut uygulamayı test etmenizi sağlar.

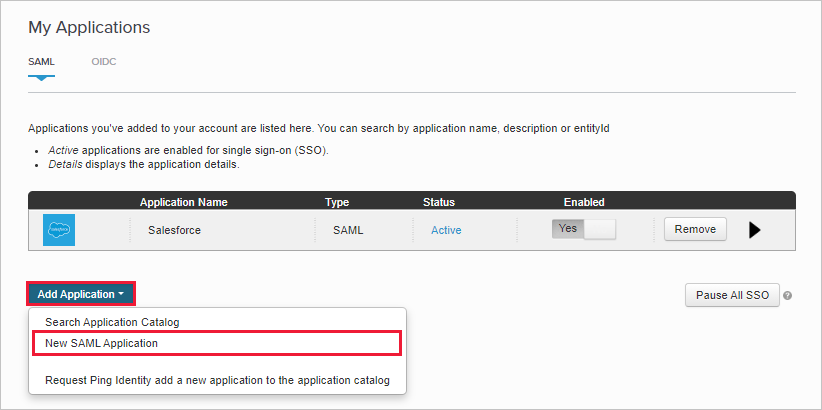

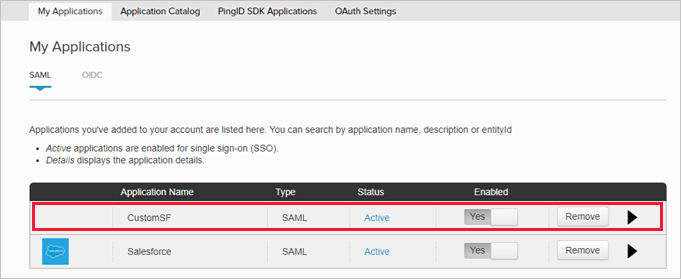

Yeni bir SAML Uygulaması oluşturun.

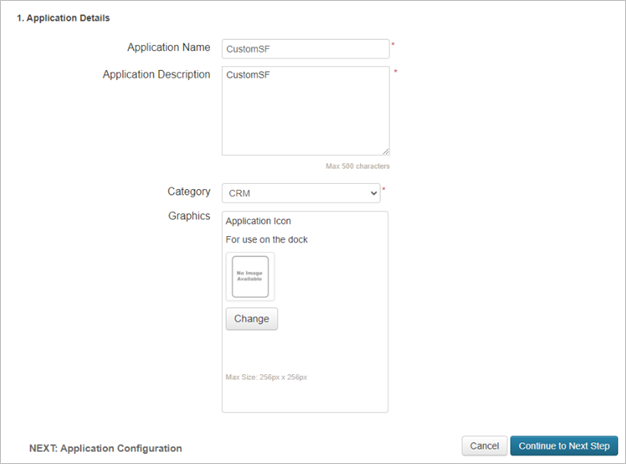

Uygulama Ayrıntıları sayfasında formu doldurun ve sonraki adıma devam et'i seçin.

İpucu

Özel uygulama ile mevcut Salesforce uygulaması arasında ayrım yapmaya yardımcı olacak bir uygulama adı kullanın.

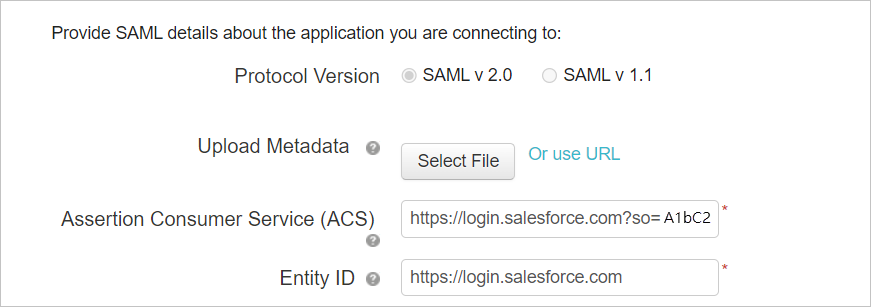

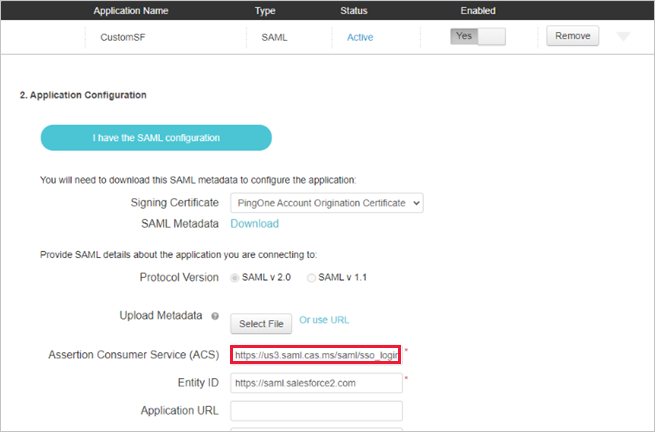

Uygulama Yapılandırması sayfasında aşağıdakileri yapın ve sonraki adıma devam et'i seçin.

- Onay Tüketici Hizmeti (ACS) alanına daha önce not ettiğiniz Salesforce Oturum Açma URL'sini girin.

-

Varlık Kimliği alanına ile

https://başlayan benzersiz bir kimlik girin. Bunun, salesforce PingOne uygulamasının yapılandırmasından farklı olduğundan emin olun. - Varlık Kimliğini not edin. Bu değer daha sonra gerekecektir.

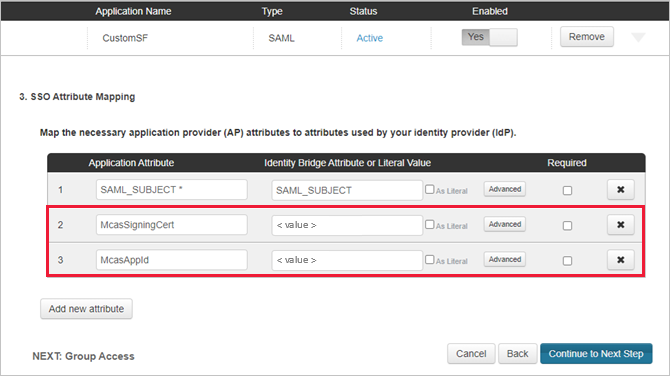

SSO Öznitelik Eşlemesi sayfasında, var olan Salesforce uygulamasının daha önce not ettiğiniz SAML_SUBJECT özniteliğini ve değerini ekleyin ve sonraki adıma devam et'i seçin.

Grup Erişimi sayfasında, daha önce not ettiğiniz mevcut Salesforce uygulamasının gruplarını ekleyin ve yapılandırmayı tamamlayın.

4. Adım: PingOne uygulamasının bilgileriyle Defender for Cloud Apps yapılandırma

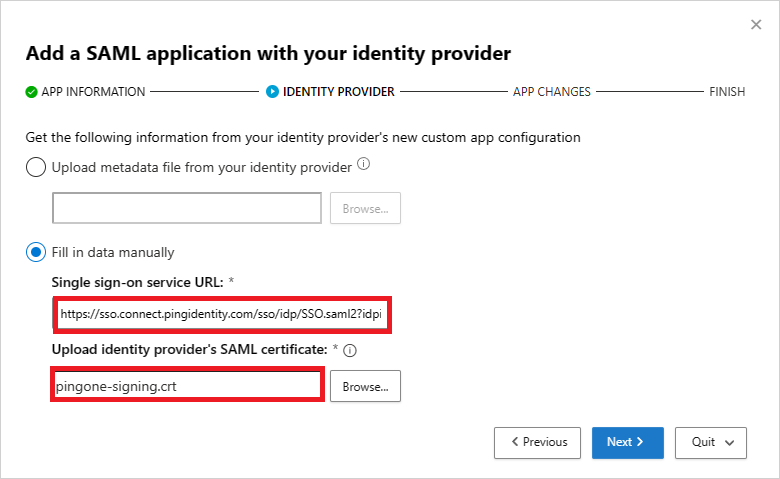

Defender for Cloud Apps KİmLİk SAĞLAYıCıSI sayfasına dönün, devam etmek için İleri'yi seçin.

Sonraki sayfada Verileri el ile doldur'a tıklayın, aşağıdakileri yapın ve ardından İleri'yi seçin.

- Onay tüketici hizmeti URL'si için daha önce not ettiğiniz Salesforce Oturum Açma URL'sini girin.

- Kimlik sağlayıcısının SAML sertifikasını karşıya yükle'yi seçin ve daha önce indirdiğiniz sertifika dosyasını karşıya yükleyin.

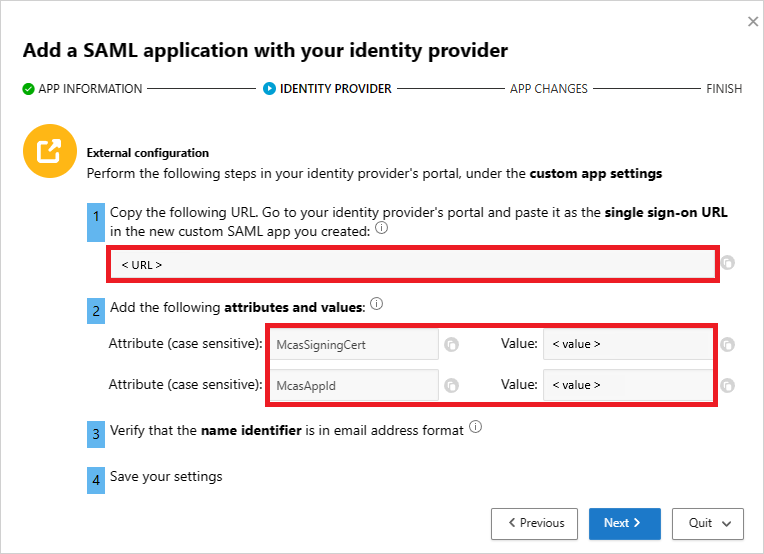

Sonraki sayfada, aşağıdaki bilgileri not edin ve İleri'yi seçin. Bilgiye daha sonra ihtiyacınız olacak.

- Çoklu oturum açma URL'sini Defender for Cloud Apps

- Defender for Cloud Apps öznitelikleri ve değerleri

5. Adım: PingOne'da özel uygulamayı tamamlama

PingOne'da özel Salesforce uygulamasını bulun ve düzenleyin.

Onay Tüketici Hizmeti (ACS) alanında URL'yi daha önce not ettiğiniz Defender for Cloud Apps çoklu oturum açma URL'si ile değiştirin ve İleri'yi seçin.

Daha önce not ettiğiniz Defender for Cloud Apps özniteliklerini ve değerlerini uygulamanın özelliklerine ekleyin.

Ayarlarınızı kaydedin.

6. Adım: uygulama değişikliklerini Defender for Cloud Apps

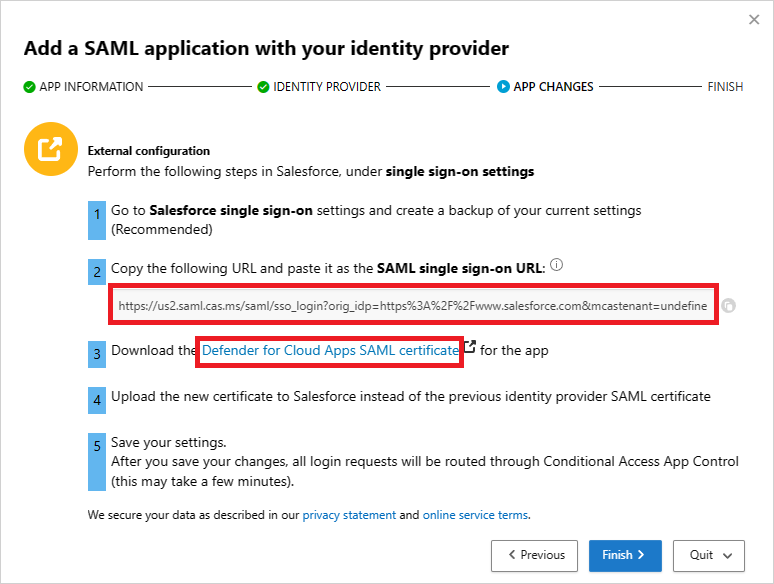

UYGULAMA DEĞİşİkLİkLER Defender for Cloud Apps sayfasına geri dönün, aşağıdakileri yapın, ancak Son'u seçmeyin. Bilgiye daha sonra ihtiyacınız olacak.

- Defender for Cloud Apps SAML Çoklu oturum açma URL'sini kopyalama

- Defender for Cloud Apps SAML sertifikasını indirme

7. Adım: Uygulama değişikliklerini tamamlama

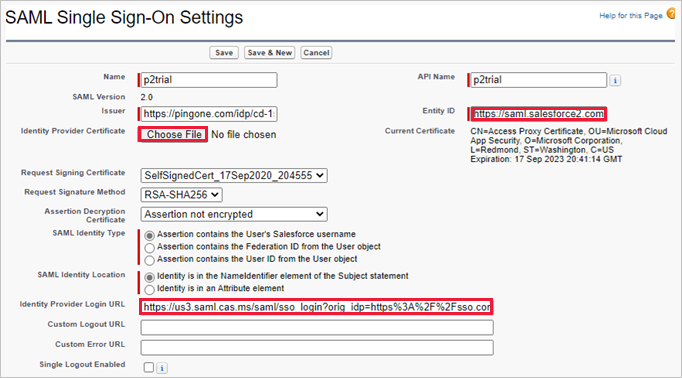

Salesforce'ta Kurulum>Ayarları>Kimlik>Tek Sign-On Ayarları'na gidin ve aşağıdakileri yapın:

Önerilen: Geçerli ayarlarınızın yedeğini oluşturun.

Kimlik Sağlayıcısı Oturum Açma URL'si alan değerini, daha önce not ettiğiniz Defender for Cloud Apps SAML çoklu oturum açma URL'si ile değiştirin.

Daha önce indirdiğiniz Defender for Cloud Apps SAML sertifikasını karşıya yükleyin.

Varlık Kimliği alan değerini, daha önce not ettiğiniz PingOne özel uygulama Varlık Kimliği ile değiştirin.

Kaydet'i seçin.

Not

Defender for Cloud Apps SAML sertifikası bir yıl geçerlidir. Süresi dolduktan sonra yeni bir sertifika oluşturulması gerekir.

8. Adım: Defender for Cloud Apps'de yapılandırmayı tamamlama

- UYGULAMA DEĞİşİkLİkLER Defender for Cloud Apps sayfasına dönün ve Son'u seçin. Sihirbazı tamamladıktan sonra, bu uygulamaya yönelik tüm ilişkili oturum açma istekleri koşullu erişim uygulama denetimi aracılığıyla yönlendirilir.

İlgili içerik

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.