Dışlamalara genel bakış

Şunlar için geçerlidir:

- Microsoft Defender Virüsten Koruma

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

Not

Microsoft MVP olarak Fabian Bader bu makaleye katkıda bulundu ve bu makale için önemli geri bildirimler sağladı.

Uç Nokta için Microsoft Defender, gelişmiş siber tehditleri önlemek, algılamak, araştırmak ve yanıtlamak için çok çeşitli özellikler içerir. Bu özellikler yeni nesil korumayı (Microsoft Defender Virüsten Koruma'Microsoft Defender içerir) içerir.

Herhangi bir uç nokta koruma veya virüsten koruma çözümünde olduğu gibi, bazen tehdit olmayan dosyalar, klasörler veya işlemler Uç Nokta için Defender veya Microsoft Defender Virüsten Koruma tarafından kötü amaçlı olarak algılanabilir. Bu varlıklar gerçekten bir tehdit olmasa da engellenebilir veya karantinaya gönderilebilir.

Bu makalede, tanımlanabilir çeşitli dışlama türleri veya Uç Nokta için Defender için gerçekleştirilebilecek eylemler ve bu durumların yönetilmesine yardımcı olmak için Virüsten Koruma Microsoft Defender açıklanmaktadır.

Dikkat

Dışlamaları tanımlamak, Uç Nokta için Defender ve Microsoft Defender Virüsten Koruma tarafından sunulan koruma düzeyini azaltır. Son çare olarak dışlamaları kullanın ve yalnızca gerekli dışlamaları tanımladığınızdan emin olun. Dışlamalarınızı düzenli aralıklarla gözden geçirdiğinizden ve artık ihtiyacınız olmayanları kaldırdığınızdan emin olun. Kaçınılması gereken dışlamalar ve Yaygın hatalarhakkında önemli noktalara bakın.

Dışlama türleri

Aşağıdaki tabloda, Uç Nokta için Defender ve Microsoft Defender Virüsten Koruma'daki farklı dışlama türleri ve özellikleri özetlenmiştir. Bu konuda daha fazla bilgi görmek için her türü seçin.

İpucu

- Uç Nokta Planı 1 için Defender tek başına bir plan olarak kullanılabilir ve Microsoft 365 E3 dahildir.

- Uç Nokta Planı 2 için Defender tek başına bir plan olarak kullanılabilir ve Microsoft 365 E5 dahildir.

- Microsoft 365 E3 veya E5'iniz varsa Uç Nokta için Defender özelliklerinizi ayarladığınızdan emin olun.

| Dışlama türleri | Yapılandırma | Açıklama |

|---|---|---|

| Otomatik Microsoft Defender Virüsten Koruma dışlamaları | Otomatik | Windows Server'da sunucu rolleri ve özellikleri için Otomatik Dışlamalar. Windows Server 2016 veya sonraki bir sürüme bir rol yüklediğinizde, Microsoft Defender Virüsten Koruma, sunucu rolü için otomatik dışlamalar ve rolü yüklerken eklenen tüm dosyaları içerir. Not: Windows Server 2016 ve sonraki sürümlerde etkin roller için. |

| Yerleşik Microsoft Defender Virüsten Koruma dışlamaları | Otomatik | Microsoft Defender Virüsten Koruma, windows'un tüm sürümlerinde işletim sistemi dosyaları için yerleşik dışlamalar içerir. |

| Özel Microsoft Defender Virüsten Koruma dışlamaları | Müşteri | Tehdit olmadığı halde algılanan ve kötü amaçlı olarak tanımlanan bir dosya, klasör veya işlem için dışlama ekleyebilirsiniz. Dışladığınız dosyalar, klasörler veya işlemler zamanlanmış taramalar, isteğe bağlı taramalar ve gerçek zamanlı koruma tarafından atlanır. |

| Uç Nokta için Defender saldırı yüzeyi azaltma dışlamaları | Müşteri | Saldırı yüzeyi azaltma kuralları kuruluşunuzda beklenmeyen davranışlara neden oluyorsa, belirli dosya ve klasörler için dışlamalar tanımlayabilirsiniz. Bu tür dışlamalar tüm saldırı yüzeyi azaltma kurallarına uygulanır. |

| Uç Nokta Göstergeleri için Defender | Müşteri | Varlıklar için dosyalar, IP adresleri, URL'ler/etki alanları ve sertifikalar gibi belirli eylemlerle göstergeler tanımlayabilirsiniz. Göstergelerinizi tanımlarken, Uç Nokta için Defender'ın İzin Ver göstergelerine sahip dosyaları, IP adreslerini, URL'leri/etki alanlarını veya sertifikaları engellemediği "İzin Ver" gibi eylemler belirtebilirsiniz. |

| Uç Nokta için Defender denetimli klasör erişimi dışlamaları | Müşteri | Bazı uygulamaların veya imzalı yürütülebilir dosyaların korumalı klasörlere erişmesine izin vermek için dışlamalar tanımlayabilirsiniz. |

| Uç nokta için Defender otomasyon klasörü dışlamaları | Müşteri | Uç Nokta için Defender'da otomatik araştırma ve düzeltme uyarıları inceler ve algılanan ihlalleri otomatik olarak çözmek için anında işlem uygular. Otomatik araştırma ve düzeltme özelliklerinin dışında tutulacak klasörleri, belirli bir dizindeki dosya uzantılarını ve dosya adlarını belirtebilirsiniz. |

Not

Microsoft Defender Virüsten koruma dışlamaları virüsten koruma taramaları ve/veya gerçek zamanlı koruma için geçerli olabilir.

Not

Uç Nokta Plan 1 ve Plan 2 için Defender'ın tek başına sürümleri sunucu lisanslarını içermez. Sunucuları eklemek için Sunucular için Uç Nokta için Microsoft Defender veya Sunucu Planı 1 veya 2 için Microsoft Defender gibi başka bir lisansa ihtiyacınız vardır. Daha fazla bilgi edinmek için bkz. Windows Server'ı ekleme uç nokta için Defender.

İş için Microsoft Defender kullanan küçük veya orta ölçekli bir işletmeyseniz Kurumsal sunucular için Microsoft Defender alabilirsiniz.|

Aşağıdaki bölümlerde bu dışlamalar daha ayrıntılı olarak açıklanmaktadır.

Otomatik dışlamalar

Otomatik dışlamalar ( otomatik sunucu rolü dışlamaları olarak da adlandırılır) Windows Server'daki sunucu rolleri ve özellikleri için dışlamalar içerir. Bu dışlamalar gerçek zamanlı koruma tarafından taranmıyor ancak yine de hızlı, tam veya isteğe bağlı virüsten koruma taramalarına tabidir.

Örnekler şunları içerir:

- Dosya Çoğaltma Hizmeti (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS Sunucusu

- Yazdırma Sunucusu

- Web sunucusu

- Windows Server Update Services

- ... ve daha fazlasını yapın.

Not

Sunucu rolleri için otomatik dışlamalar Windows Server 2012 R2'de desteklenmez. Active Directory Domain Services (AD DS) sunucu rolü yüklü Windows Server 2012 R2 çalıştıran sunucular için etki alanı denetleyicileri için dışlamalar el ile belirtilmelidir. Bkz. Active Directory dışlamaları.

Daha fazla bilgi için bkz. Otomatik sunucu rolü dışlamaları.

Yerleşik dışlamalar

Yerleşik dışlamalar, windows'un tüm sürümlerinde (Windows 10, Windows 11 ve Windows Server dahil) Microsoft Defender Virüsten Koruma tarafından dışlanan bazı işletim sistemi dosyalarını içerir.

Örnekler şunları içerir:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- dosyaları Windows Update

- dosyaları Windows Güvenliği

- ... ve daha fazlasını yapın.

Windows'taki yerleşik dışlamaların listesi, tehdit manzarası değiştikçe güncel tutulur. Bu dışlamalar hakkında daha fazla bilgi edinmek için bkz. Windows Server'da virüsten koruma dışlamaları: Yerleşik dışlamalar Microsoft Defender.

Özel dışlamalar

Özel dışlamalar , belirttiğiniz dosya ve klasörleri içerir. Dosyalar, klasörler ve işlemler için dışlamalar zamanlanmış taramalar, isteğe bağlı taramalar ve gerçek zamanlı koruma tarafından atlanır. İşlemle açılan dosyalar için dışlamalar gerçek zamanlı koruma tarafından taranamaz, ancak yine de hızlı, tam veya isteğe bağlı virüsten koruma taramalarına tabidir.

Özel düzeltme eylemleri

Microsoft Defender Virüsten Koruma, tarama çalıştırırken olası bir tehdit algıladığında algılanan tehdidi düzeltmeye veya kaldırmaya çalışır. Microsoft Defender Virüsten Koruma'nın belirli tehditleri nasıl ele alması gerektiğini, düzeltmeden önce bir geri yükleme noktası oluşturulup oluşturulmayacağını ve tehditlerin ne zaman kaldırılacağını yapılandırmak için özel düzeltme eylemleri tanımlayabilirsiniz. Microsoft Defender Virüsten Koruma algılamaları için düzeltme eylemlerini yapılandırın.

Saldırı yüzeyi azaltma dışlamaları

Saldırı yüzeyi azaltma kuralları (ASR kuralları olarak da bilinir) aşağıdakiler gibi belirli yazılım davranışlarını hedefler:

- Dosyaları indirmeye veya çalıştırmaya çalışan yürütülebilir dosyaları ve betikleri başlatma

- Karartılmış veya başka bir şekilde şüpheli görünen betikleri çalıştırma

- Uygulamaların genellikle normal gündelik iş sırasında başlatmayabilecekleri davranışlar gerçekleştirme

Bazı durumlarda, yasal uygulamalar saldırı yüzeyi azaltma kuralları tarafından engellenebilir yazılım davranışları sergiler. Bu durum kuruluşunuzda oluşuyorsa, belirli dosya ve klasörler için dışlamalar tanımlayabilirsiniz. Bu tür dışlamalar tüm saldırı yüzeyi azaltma kurallarına uygulanır. Bkz . Saldırı yüzeyi azaltma kurallarını etkinleştirme.

AsR kural dışlamalarının çoğu Microsoft Defender Virüsten Koruma dışlamalarından bağımsız olsa da, bazı ASR kurallarının bazı Microsoft Defender Virüsten Koruma dışlamalarına uyduğunu da unutmayın. Bkz. Saldırı yüzeyi azaltma kuralları başvurusu - virüsten koruma dışlamaları ve ASR kuralları Microsoft Defender.

Uç Nokta için Defender göstergeleri

Varlıklar için dosyalar, IP adresleri, URL'ler/etki alanları ve sertifikalar gibi belirli eylemlerle göstergeler tanımlayabilirsiniz. Uç Nokta için Defender'da göstergeler, Güvenlik Ihlal Göstergeleri (ICS) ve daha az sıklıkla özel göstergeler olarak adlandırılır. Göstergelerinizi tanımlarken aşağıdaki eylemlerden birini belirtebilirsiniz:

İzin Ver – Uç Nokta için Defender, İzin Ver göstergelerine sahip dosyaları, IP adreslerini, URL'leri/etki alanlarını veya sertifikaları engellemez. (Bu eylemi dikkatli kullanın.)

Denetim – Denetim göstergelerine sahip dosyalar, IP adresleri ve URL'ler/etki alanları izlenir ve kullanıcılar tarafından erişildiğinde Microsoft Defender portalında bilgilendirici uyarılar oluşturulur.

Engelle ve Düzelt – Engelle ve Düzelt göstergelerine sahip dosyalar veya sertifikalar algılandığında engellenir ve karantinaya alınır.

Blok Yürütme – Engelleme Yürütme göstergelerine sahip IP adresleri ve URL'ler/etki alanları engellenir. Kullanıcılar bu konumlara erişemez.

Uyar – Uyarı göstergelerine sahip IP adresleri ve URL'ler/etki alanları, kullanıcı bu konumlara erişmeye çalıştığında bir uyarı iletisinin görüntülenmesine neden olur. Kullanıcılar uyarıyı atlayıp IP adresine veya URL/etki alanına geçmeyi seçebilir.

Önemli

Kiracınızda en fazla 15.000 gösterge olabilir.

Aşağıdaki tabloda IoC türleri ve kullanılabilir eylemler özetlenmiştir:

| Gösterge türü | Kullanılabilir eylemler |

|---|---|

| Dosyalar | -İzin vermek -Denetim -Uyarmak - Yürütmeyi engelle - Engelleme ve düzeltme |

| IP adresleri ve URL'ler/etki alanları | -İzin vermek -Denetim -Uyarmak - Yürütmeyi engelle |

| Sertifikalar | -İzin vermek - Engelleme ve düzeltme |

İpucu

Göstergeler hakkında daha fazla bilgi edinmek için aşağıdaki kaynaklara bakın:

Denetimli klasör erişimi dışlamaları

Denetimli klasör erişimi , uygulamaları kötü amaçlı olarak algılanan etkinlikler için izler ve Windows cihazlarında belirli (korumalı) klasörlerin içeriğini korur. Denetimli klasör erişimi, yalnızca güvenilen uygulamaların ortak sistem klasörleri (önyükleme kesimleri dahil) ve belirttiğiniz diğer klasörler gibi korumalı klasörlere erişmesine izin verir. Bazı uygulamaların veya imzalı yürütülebilir dosyaların korumalı klasörlere erişmesine izin vermek için dışlamalar tanımlayabilirsiniz. Bkz . Denetimli klasör erişimini özelleştirme.

Otomasyon klasörü dışlamaları

Otomasyon klasörü dışlamaları, uç nokta için Defender'da uyarıları incelemek ve algılanan ihlalleri çözmek için anında işlem yapmak üzere tasarlanmış otomatik araştırma ve düzeltme için geçerlidir. Uyarılar tetiklendikçe ve otomatik bir araştırma çalıştırıldığında, araştırılan her kanıt parçası için bir karara (Kötü Amaçlı, Şüpheli veya Tehdit bulunamadı) ulaşılır. Otomasyon düzeyine ve diğer güvenlik ayarlarına bağlı olarak, düzeltme eylemleri otomatik olarak veya yalnızca güvenlik operasyonları ekibinizin onayıyla gerçekleşebilir.

Otomatik araştırma ve düzeltme özelliklerinin dışında tutulacak klasörleri, belirli bir dizindeki dosya uzantılarını ve dosya adlarını belirtebilirsiniz. Bu tür otomasyon klasörü dışlamaları, Uç Nokta için Defender'a eklenen tüm cihazlar için geçerlidir. Bu dışlamalar hala virüsten koruma taramalarına tabidir. Bkz. Otomasyon klasörü dışlamalarını yönetme.

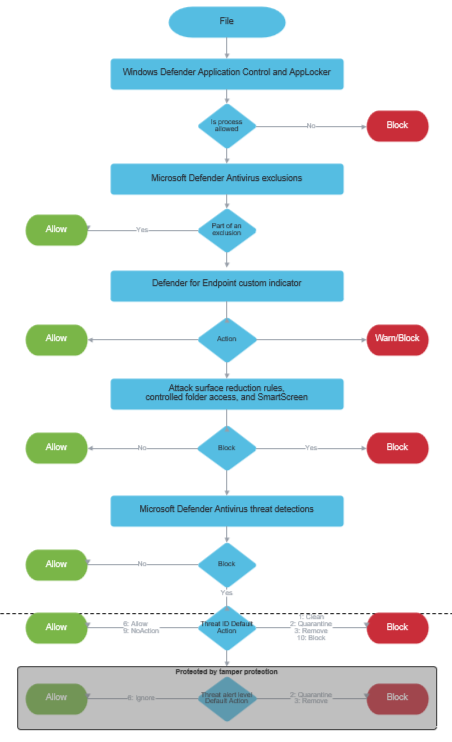

Dışlamalar ve göstergeler nasıl değerlendirilir?

Çoğu kuruluş, kullanıcıların bir dosyaya veya işleme erişip erişemeyeceğini ve bunları kullanıp kullanamayacağını belirlemek için çeşitli dışlama türlerine ve göstergelere sahiptir. Dışlamalar ve göstergeler, ilke çakışmalarının sistematik olarak ele alınabilmesi için belirli bir sırada işlenir.

Aşağıdaki görüntüde dışlamaların ve göstergelerin Uç Nokta için Defender ve Microsoft Defender Virüsten Koruma'da nasıl işlenme şekli özetlenir:

Şu şekilde çalışır:

Algılanan bir dosya/işleme Windows Defender Uygulama Denetimi ve AppLocker tarafından izin verilmiyorsa engellenir. Aksi takdirde virüsten koruma Microsoft Defender devam eder.

Algılanan dosya/işlem Microsoft Defender Virüsten Koruma için bir dışlamanın parçası değilse engellenir. Aksi takdirde, Uç Nokta için Defender dosya/işlem için özel bir göstergeyi denetler.

Algılanan dosya/işlem bir Engelle veya Uyar göstergesine sahipse, bu eylem gerçekleştirilir. Aksi takdirde dosya/işleme izin verilir ve saldırı yüzeyi azaltma kuralları, denetimli klasör erişimi ve SmartScreen koruması ile değerlendirmeye devam eder.

Algılanan dosya/işlem saldırı yüzeyi azaltma kuralları, denetimli klasör erişimi veya SmartScreen koruması tarafından engellenmediyse Virüsten Koruma'yı Microsoft Defender devam eder.

Algılanan dosyaya/işleme virüsten koruma Microsoft Defender izin verilmiyorsa, tehdit kimliğine göre bir eylem denetlenmiştir.

İlke çakışmaları nasıl işlenir?

Uç Nokta için Defender göstergelerinin çakıştığı durumlarda şunlar beklenmiştir:

Çakışan dosya göstergeleri varsa, en güvenli karmayı kullanan gösterge uygulanır. Örneğin, SHA256 SHA-1'den önceliklidir ve bu da MD5'e göre önceliklidir.

Çakışan URL göstergeleri varsa, daha katı gösterge kullanılır. SmartScreen Microsoft Defender için en uzun URL yolunu kullanan bir gösterge uygulanır. Örneğin,

www.dom.ain/admin/önceliklidirwww.dom.ain. (Ağ koruması , etki alanı içindeki alt sayfalar yerine etki alanları için geçerlidir.)Farklı eylemleri olan bir dosya veya işlem için benzer göstergeler varsa, belirli bir cihaz grubu kapsamındaki gösterge, tüm cihazları hedefleyen bir göstergeden önceliklidir.

Otomatik araştırma ve düzeltme göstergelerle nasıl çalışır?

Uç Nokta için Defender'daki otomatik araştırma ve düzeltme özellikleri önce her kanıt parçası için bir karar belirler ve ardından Uç Nokta için Defender göstergelerine bağlı olarak bir eylemde bulunur. Bu nedenle, bir dosya/işlem "iyi" (herhangi bir tehdit bulunamadı anlamına gelir) kararı alabilir ve bu eylemle ilgili bir gösterge varsa yine de engellenebilir. Benzer şekilde, bir varlık "kötü" (kötü amaçlı olduğu belirlendiği anlamına gelir) kararı alabilir ve bu eylemle ilgili bir gösterge varsa buna izin verilir.

Aşağıdaki diyagramda otomatik araştırma ve düzeltmenin göstergelerle nasıl çalıştığı gösterilmektedir:

Diğer sunucu iş yükleri ve dışlamalar

Kuruluşunuz Exchange Server, SharePoint Server veya SQL Server gibi diğer sunucu iş yüklerini kullanıyorsa, Windows Server'da yalnızca yerleşik sunucu rollerinin (daha sonra yüklediğiniz yazılımlar için önkoşul olabilir) otomatik dışlamalar özelliği (ve yalnızca varsayılan yükleme konumlarını kullanırken) hariç tutulduğunu unutmayın. Büyük olasılıkla bu diğer iş yükleri için veya otomatik dışlamaları devre dışı bırakırsanız tüm iş yükleri için virüsten koruma dışlamaları tanımlamanız gerekir.

İhtiyacınız olan dışlamaları belirlemek ve uygulamak için teknik belgelere bazı örnekler aşağıda verilmiştir:

- Exchange Server'de virüsten koruma yazılımı çalıştırma

- SharePoint Server'da virüsten koruma taramalarının dışında tutulacak klasörler

- SQL Server için virüsten koruma yazılımı seçme

Ne kullandığınıza bağlı olarak, bu sunucu iş yükünün belgelerine başvurmanız gerekebilir.

İpucu

Performans ipucu Çeşitli faktörler nedeniyle, diğer virüsten koruma yazılımları gibi Virüsten Koruma Microsoft Defender uç nokta cihazlarında performans sorunlarına neden olabilir. Bazı durumlarda, bu performans sorunlarını gidermek için Microsoft Defender Virüsten Koruma'nın performansını ayarlamanız gerekebilir. Microsoft'un Performans çözümleyicisi hangi dosyaların, dosya yollarının, işlemlerin ve dosya uzantılarının performans sorunlarına neden olabileceğini belirlemeye yardımcı olan bir PowerShell komut satırı aracıdır; bazı örnekler şunlardır:

- Tarama süresini etkileyen en iyi yollar

- Tarama süresini etkileyen en önemli dosyalar

- Tarama süresini etkileyen en önemli işlemler

- Tarama süresini etkileyen en iyi dosya uzantıları

- Birleşimler, örneğin:

- uzantı başına en çok kullanılan dosyalar

- uzantı başına en iyi yollar

- yol başına en üstteki işlemler

- dosya başına en çok tarama

- işlem başına dosya başına en çok tarama

Performans sorunlarını daha iyi değerlendirmek ve düzeltme eylemleri uygulamak için Performans çözümleyicisi kullanılarak toplanan bilgileri kullanabilirsiniz. Bkz. Microsoft Defender Virüsten Koruma için performans çözümleyicisi.

Ayrıca bkz.

- Gönderimler, gizlemeler ve dışlamalar

- Dışlamalarla ilgili önemli noktalar

- Dışlamaları tanımlarken kaçınılması gereken yaygın hatalar

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.