Web koruması

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Uç Nokta için Microsoft Defender'ı deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Web koruması hakkında

Uç Nokta için Microsoft Defender'de web koruması, Web tehdit koruması, Web içeriği filtreleme ve Özel göstergelerden oluşan bir özelliktir. Web koruması, cihazlarınızı web tehditlerine karşı korumanıza olanak tanır ve istenmeyen içeriği düzenlemenize yardımcı olur. Web koruması raporlarını Microsoft Defender portalında Raporlar > Web koruması'na giderek bulabilirsiniz.

Web tehdit koruması

Web tehdit korumasını oluşturan kartlar , zaman içindeki Web tehdit algılamaları ve Web tehdit özetidir.

Web tehdit koruması şunları içerir:

- Kuruluşunuzu etkileyen web tehditlerine yönelik kapsamlı görünürlük.

- Uyarılar ve bu URL'lere erişen cihazların kapsamlı profilleri ve uyarılar aracılığıyla web ile ilgili tehdit etkinlikleri üzerinde araştırma özellikleri.

- Kötü amaçlı ve istenmeyen web sitelerine genel erişim eğilimlerini izleyen tam bir güvenlik özellikleri kümesi.

Not

Web koruma senaryoları, Microsoft Edge ve Internet Explorer dışındaki işlemler için inceleme ve zorlama için Ağ Koruması'dan yararlanıyor:

- IP, üç protokol için de desteklenir (TCP, HTTP ve HTTPS (TLS)).

- Özel göstergelerde yalnızca tek IP adresleri desteklenir (CIDR blokları veya IP aralıkları yoktur).

- Şifrelenmiş URL'ler (tam yol) yalnızca birinci taraf tarayıcılarda (Internet Explorer, Edge) engellenebilir.

- Şifrelenmiş URL'ler (yalnızca FQDN) üçüncü taraf tarayıcılarda (internet explorer, Edge dışında) engellenebilir.

- Şifrelenmemiş URL'ler için tam URL yol blokları uygulanabilir.

Eylemin gerçekleştirilişi ile URL ve IP'nin engellenmesi arasında iki saate kadar gecikme süresi (genellikle daha az) olabilir. Daha fazla bilgi için bkz . Web tehdit koruması.

Özel göstergeler

Özel gösterge algılamaları, zaman içindeki Web tehdit algılamaları ve Web tehdit özeti altındaki kuruluşlarınızdaki web tehdit raporlarında da özetlenir.

Özel gösterge şunları içerir:

- Kuruluşunuzu tehditlere karşı korumak için IP ve URL tabanlı risk göstergeleri oluşturma olanağı.

- Özel IP/URL profilleriniz ve bu URL'lere erişen cihazlarla ilgili etkinlikler üzerinde araştırma özellikleri.

- IP'ler ve URL'ler için İzin Ver, Engelle ve Uyar ilkeleri oluşturma özelliği.

Daha fazla bilgi için bkz . IP'ler ve URL'ler/etki alanları için gösterge oluşturma

Web içeriği filtreleme

Web içeriği filtreleme kategoriye göre Web etkinliğini, Web içeriği filtreleme özetini ve Web etkinliği özetini içerir.

Web içeriği filtreleme şunları içerir:

- Kullanıcıların, ister şirket içinde ister dışarıda gezinirken engellenen kategorilerdeki web sitelerine erişmesi engellenir.

- Çeşitli ilkeleri, Uç Nokta için Microsoft Defender rol tabanlı erişim denetimi ayarlarında tanımlanan cihaz gruplarını kullanarak çeşitli kullanıcı kümelerine kolayca dağıtabilirsiniz.

Not

Cihaz grubu oluşturma, Uç Nokta Için Defender Plan 1 ve Plan 2'de desteklenir.

- Gerçek bloklar ve web kullanımı üzerinde görünürlük ile web raporlarına aynı merkezi konumdan erişebilirsiniz.

Daha fazla bilgi için bkz . Web içeriği filtreleme.

Öncelik sırası

Web koruması, öncelik sırasına göre listelenen aşağıdaki bileşenlerden oluşur. Bu bileşenlerin her biri Microsoft Edge'deki SmartScreen istemcisi ve diğer tüm tarayıcılarda ve işlemlerde Ağ Koruması istemcisi tarafından zorlanır.

Özel göstergeler (IP/URL, Microsoft Defender for Cloud Apps ilkeleri)

- İzin ver

- Uyarmak

- Engelle

Web tehditleri (kötü amaçlı yazılım, kimlik avı)

- Exchange Online Protection (EOP) dahil olmak üzere SmartScreen Intel

- Escalations

Web İçeriği Filtreleme (WCF)

Not

Microsoft Defender for Cloud Apps şu anda yalnızca engellenen URL'ler için göstergeler oluşturur.

Öncelik sırası, URL veya IP'nin değerlendirildiği işlemlerin sırasıyla ilgilidir. Örneğin, bir web içeriği filtreleme ilkeniz varsa özel IP/URL göstergeleri aracılığıyla dışlamalar oluşturabilirsiniz. Özel Risk Göstergeleri (IoC), öncelik sırasına göre WCF bloklarından daha yüksektir.

Benzer şekilde, göstergeler arasındaki bir çakışma sırasında bloklardan (geçersiz kılma mantığı) her zaman öncelikli olmasına izin verir. Bu, izin verme göstergesinin mevcut olan herhangi bir blok göstergesine göre öncelikli olduğu anlamına gelir.

Aşağıdaki tabloda, web koruma yığını içinde çakışmalar ortaya koyabilecek bazı yaygın yapılandırmalar özetlemektedir. Ayrıca, bu makalenin önceki bölümlerinde açıklanan önceliğe göre elde edilen belirlemeleri tanımlar.

| Özel Gösterge ilkesi | Web tehdit ilkesi | WCF ilkesi | Defender for Cloud Apps ilkesi | Sonuç |

|---|---|---|---|---|

| İzin ver | Engelle | Engelle | Engelle | İzin Ver (Web koruması geçersiz kılma) |

| İzin ver | İzin ver | Engelle | Engelle | İzin Ver (WCF özel durumu) |

| Uyarmak | Engelle | Engelle | Engelle | Uyar (geçersiz kıl) |

İç IP adresleri özel göstergeler tarafından desteklenmez. Son kullanıcı tarafından atlanan bir uyarı ilkesi için sitenin engeli varsayılan olarak 24 saat boyunca kaldırılır. Bu zaman dilimi Yönetici tarafından değiştirilebilir ve SmartScreen bulut hizmeti tarafından geçirilir. Microsoft Edge'de web tehdit blokları (kötü amaçlı yazılım/kimlik avı) için CSP kullanılarak bir uyarıyı atlama özelliği de devre dışı bırakılabilir. Daha fazla bilgi için bkz. Microsoft Edge SmartScreen Ayarları.

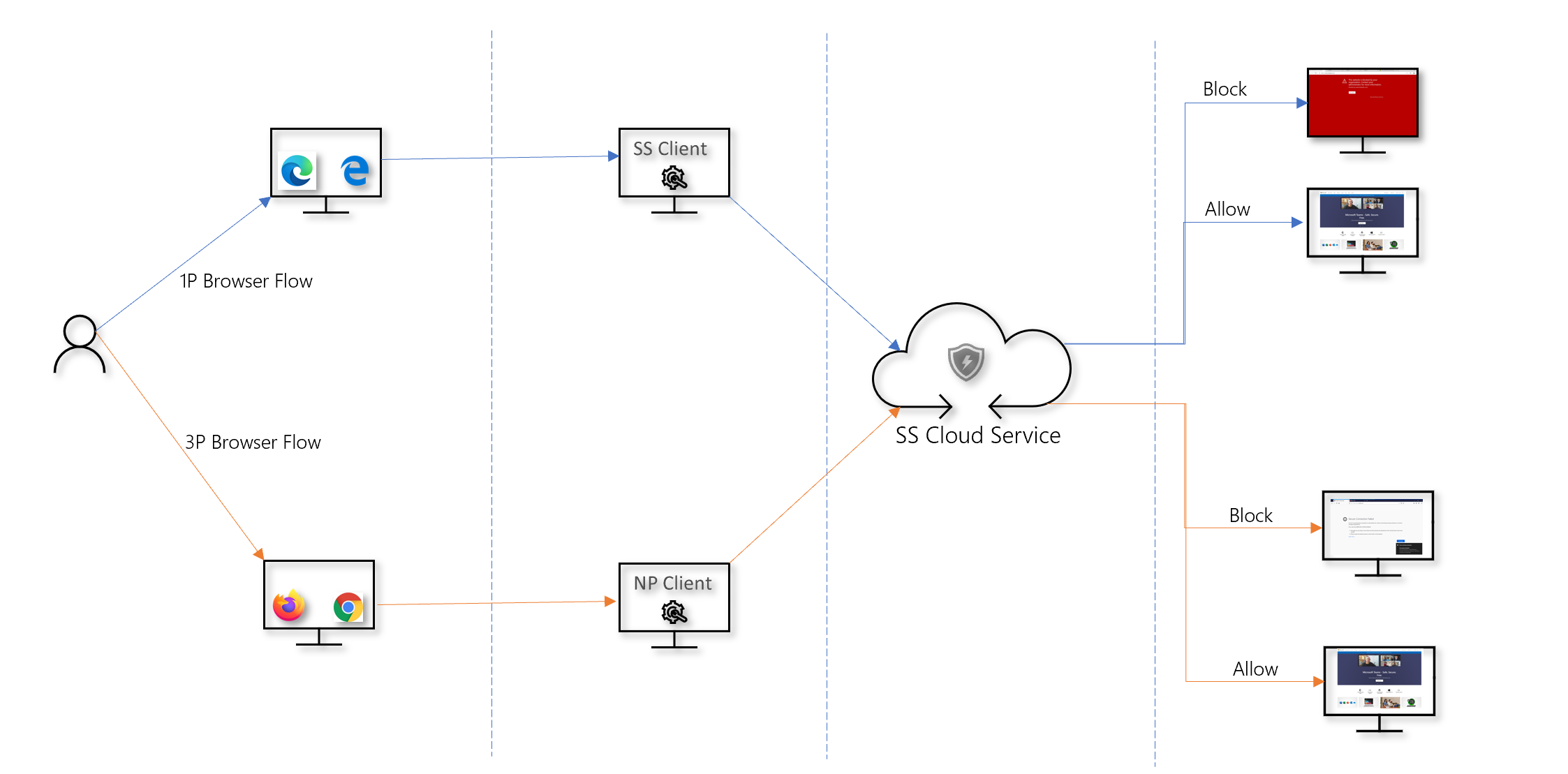

Tarayıcıları koruma

Tüm web koruma senaryolarında SmartScreen ve Ağ Koruması, hem Microsoft'ta hem de Microsoft dışı tarayıcılarda ve işlemlerde koruma sağlamak için birlikte kullanılabilir. SmartScreen doğrudan Microsoft Edge'de yerleşik olarak bulunurken Ağ Koruması, Microsoft dışı tarayıcılarda ve işlemlerde trafiği izler. Aşağıdaki diyagramda bu kavram gösterilmektedir. Birden çok tarayıcı/uygulama kapsamı sağlamak için birlikte çalışan iki istemcinin bu diyagramı, Web Koruması'nın tüm özellikleri (Göstergeler, Web Tehditleri, İçerik Filtreleme) için doğrudur.

Not

Microsoft Edge'in Application Guard oturumlarında Özel Risk Göstergeleri ve Web İçeriği Filtreleme özellikleri şu anda desteklenmemektedir. Bu kapsayıcılı tarayıcı oturumları yalnızca yerleşik SmartScreen koruması aracılığıyla web tehdit bloklarını zorunlu kılabilir. Herhangi bir kurumsal web koruma ilkesini zorunlu kılamaz.

Uç nokta blokları sorunlarını giderme

SmartScreen bulutundan gelen yanıtlar standartlaştırılmıştır. Fiddler gibi araçlar bulut hizmetinden gelen yanıtı incelemek için kullanılabilir ve bu da bloğun kaynağını belirlemeye yardımcı olur.

SmartScreen bulut hizmeti bir izin verme, engelleme veya uyarı yanıtıyla yanıtladığında, yanıt kategorisi ve sunucu bağlamı istemciye geri iletilir. Microsoft Edge'de yanıt kategorisi, gösterilecek uygun blok sayfasını belirlemek için kullanılan kategoridir (kötü amaçlı, kimlik avı, kuruluş ilkesi).

Aşağıdaki tabloda yanıtlar ve bunların bağıntılı özellikleri gösterilmektedir.

| ResponseCategory | Blok için sorumlu özellik |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Özel göstergeler |

| CasbPolicy | Bulut Uygulamaları için Defender |

| Kötü niyetli | Web tehditleri |

| Kimlik Avı | Web tehditleri |

Web koruması için gelişmiş avcılık

Gelişmiş avcılıktaki Kusto sorguları, kuruluşunuzdaki web koruma bloklarını 30 güne kadar özetlemek için kullanılabilir. Bu sorgular, çeşitli blok kaynaklarını ayırt etmek ve bunları kullanıcı dostu bir şekilde özetlemek için yukarıda listelenen bilgileri kullanır. Örneğin, aşağıdaki sorgu Microsoft Edge'den kaynaklanan tüm WCF bloklarını listeler.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Benzer şekilde, Ağ Koruması'ndan kaynaklanan tüm WCF bloklarını listelemek için aşağıdaki sorguyu kullanabilirsiniz (örneğin, Microsoft dışı bir tarayıcıda WCF bloğu).

ActionType güncelleştirilir ve Experience olarak ResponseCategorydeğiştirilir.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Diğer özelliklerden (Özel Göstergeler gibi) kaynaklanan blokları listelemek için bu makalenin önceki bölümlerinde listelenen tabloya bakın. Tabloda her özellik ve ilgili yanıt kategorisi özetlenmiştir. Bu sorgular, kuruluşunuzdaki belirli makinelerle ilgili telemetriyi aramak için değiştirilebilir. Her sorguda gösterilen ActionType yalnızca Bir Web Koruması özelliği tarafından engellenen bağlantıları gösterir ve tüm ağ trafiğini göstermez.

Kullanıcı deneyimi

Bir kullanıcı kötü amaçlı yazılım, kimlik avı veya diğer web tehditleri riski oluşturan bir web sayfasını ziyaret ederse, Microsoft Edge aşağıdaki görüntüye benzer bir blok sayfası tetikler:

Microsoft Edge 124'te başlayarak, tüm Web İçeriği Filtreleme kategori blokları için aşağıdaki blok sayfası gösterilir.

Her durumda, Microsoft dışı tarayıcılarda hiçbir blok sayfası gösterilmez ve kullanıcı bir bildirimle birlikte "Güvenli Bağlantı Başarısız Oldu" sayfasını görür. Engellemeden sorumlu ilkeye bağlı olarak, bir kullanıcı bildirimde farklı bir ileti görür. Örneğin, web içeriği filtrelemesi "Bu içerik engellendi" iletisini görüntüler.

Hatalı pozitif sonuçları bildirme

SmartScreen tarafından tehlikeli sayılan sitelerde hatalı pozitiflik bildirmek için Microsoft Edge'de blok sayfasında görünen bağlantıyı kullanın (bu makalenin önceki bölümlerinde gösterildiği gibi).

WCF için, bir etki alanının kategorisine itiraz edebilirsiniz. WCF raporlarının Etki Alanları sekmesine gidin. Etki alanlarının her birinin yanında bir üç nokta görürsünüz. Bu üç noktanın üzerine gelin ve İtiraz Kategorisi'ne tıklayın. Açılır öğe açılır. Olayın önceliğini ayarlayın ve önerilen kategori gibi bazı diğer ayrıntıları sağlayın. WCF'yi açma ve anlaşmazlık kategorileri hakkında daha fazla bilgi için bkz. Web içeriği filtreleme.

Hatalı pozitif/negatifleri gönderme hakkında daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender'de hatalı pozitif/negatifleri adresle.

İlgili makaleler

| Makale | Açıklama |

|---|---|

| Web tehdit koruması | Kimlik avı sitelerine, kötü amaçlı yazılım vektörlerine, güvenlik açığından yararlanma sitelerine, güvenilmeyen veya saygınlığı düşük sitelere ve engellenen sitelere erişimi engelleyin. |

| Web içeriği filtreleme | Web sitelerine erişimi içerik kategorilerine göre izleyin ve düzenleyin. |

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.