Bilinen Kimlik için Microsoft Defender sorunlarını giderme

Bu makalede, Kimlik için Microsoft Defender bilinen sorunların nasıl giderilir açıklanmaktadır.

Algılayıcı hizmeti başlatılamıyor

Algılayıcı günlüğü girişleri:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

1. Neden

Etki alanı denetleyicisine gMSA hesabının parolasına erişim hakkı verilmedi.

Çözüm 1:

Etki alanı denetleyicisine parolaya erişim hakkı verildiğini doğrulayın. Active Directory'de etki alanı denetleyicileri, Entra Connect, AD FS / AD CS sunucuları ve bağımsız algılayıcı bilgisayar hesaplarını içeren bir Güvenlik Grubunuz olmalıdır. Bu yoksa, bir tane oluşturmanızı öneririz.

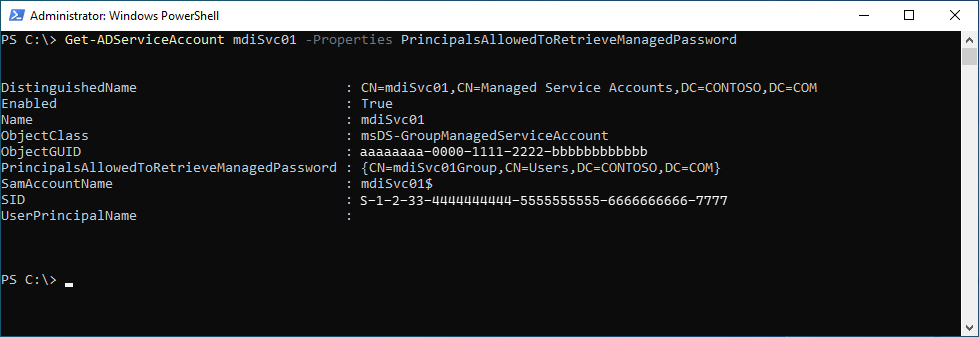

Parametreye bir bilgisayar hesabı veya güvenlik grubu eklenip eklenmediğini denetlemek için aşağıdaki komutu kullanabilirsiniz. mdiSvc01 değerini oluşturduğunuz adla değiştirin.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Sonuçlar şu şekilde görünmelidir:

Bu örnekte, mdiSvc01Group adlı bir grubun eklendiğini görebiliriz. Etki alanı denetleyicisi veya güvenlik grubu eklenmemişse, eklemek için aşağıdaki komutları kullanabilirsiniz. mdiSvc01 değerini gMSA adıyla, DC1'i ise etki alanı denetleyicisinin adıyla veya mdiSvc01Group değerini güvenlik grubunun adıyla değiştirin.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Etki alanı denetleyicisi veya güvenlik grubu zaten eklenmişse ancak hatayı görmeye devam ediyorsanız aşağıdaki adımları deneyebilirsiniz:

- Son değişiklikleri eşitlemek için sunucuyu yeniden başlatın

- Sunucuyu yeni bir Kerberos bileti istemeye zorlayarak Kerberos anahtarını temizleme. Yönetici komut isteminden aşağıdaki komutu çalıştırın

klist -li 0x3e7 purge

2. Neden

Güvenli Zaman Tohumlama ile ilgili bilinen bir senaryo nedeniyle, PasswordLastSet gMSA özniteliği gelecekteki bir tarihe ayarlanabilir ve algılayıcının başlatılamamasına neden olabilir.

PasswordLastSet ve LastLogonDate değerleri gelecekteki bir tarih gösterdiğinde gMSA hesabının senaryoda yer alıp almadığını onaylamak için aşağıdaki komut kullanılabilir:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

Çözünürlük 2:

Geçici bir çözüm olarak, özniteliği için doğru tarihe sahip olacak yeni bir gMSA oluşturulabilir. Kök nedeni belirlemek ve kapsamlı bir çözüm için seçenekleri araştırmak için dizin hizmetleriyle bir destek isteği açmanız önerilir.

Algılayıcı hatası iletişim hatası

Aşağıdaki algılayıcı hatası hatasını alırsanız:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Çözüm:

İletişimin localhost, TCP bağlantı noktası 444 için engellenmediğinden emin olun. Kimlik için Microsoft Defender önkoşulları hakkında daha fazla bilgi edinmek için bkz. bağlantı noktaları.

Dağıtım günlüğü konumu

Kimlik için Defender dağıtım günlükleri, ürünü yükleyen kullanıcının geçici dizininde bulunur. Varsayılan yükleme konumunda, şu konumda bulunabilir: C:\Users\Administrator\AppData\Local\Temp (veya %temp% üzerindeki bir dizin). Daha fazla bilgi için bkz . Günlükleri kullanarak Kimlik için Defender sorunlarını giderme.

Ara sunucu kimlik doğrulaması sorunu bir lisanslama hatası olarak sunulur

Algılayıcı yüklemesi sırasında şu hatayı alıyorsanız: Algılayıcı lisanslama sorunları nedeniyle kaydedilemedi.

Dağıtım günlüğü girdileri:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Neden:

Bazı durumlarda, bir ara sunucu aracılığıyla iletişim kurarken, kimlik doğrulaması sırasında Kimlik için Defender algılayıcısına 407 hatası yerine 401 veya 403 hatasıyla yanıt verebilir. Kimlik için Defender algılayıcısı 401 veya 403 hatasını ara sunucu kimlik doğrulaması sorunu olarak değil lisanslama sorunu olarak yorumlar.

Çözüm:

Algılayıcının kimlik doğrulaması olmadan yapılandırılan ara sunucu aracılığıyla *.atp.azure.com adresine göz atadığından emin olun. Daha fazla bilgi için bkz . İletişimi etkinleştirmek için ara sunucuyu yapılandırma.

Ara sunucu kimlik doğrulaması sorunu bağlantı hatası olarak sun

Algılayıcı yüklemesi sırasında şu hatayı alıyorsanız: Algılayıcı hizmete bağlanamadı.

Neden:

Sorun, Kimlik için Defender tarafından gereken güvenilen kök sertifika yetkilileri sertifikaları eksik olduğunda oluşabilir.

Çözüm:

Gerekli sertifikaların yüklendiğini doğrulamak için aşağıdaki PowerShell cmdlet'ini çalıştırın.

Aşağıdaki örnekte tüm müşteriler için "DigiCert Baltimore Root" sertifikasını kullanın. Ayrıca, ticari müşteriler için "DigiCert Global Root G2" sertifikasını kullanın veya belirtildiği gibi US Government GCC High müşterileri için "DigiCert Global Root CA" sertifikasını kullanın.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Tüm müşteriler için sertifika çıktısı:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Ticari müşteriler sertifikası için sertifika çıktısı:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

US Government GCC High müşterileri için sertifika çıktısı:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Beklenen çıkışı görmüyorsanız aşağıdaki adımları kullanın:

Sunucu Çekirdeği makinesine aşağıdaki sertifikaları indirin. Tüm müşteriler için Baltimore CyberTrust kök sertifikasını indirin.

Ek olarak:

- Ticari müşteriler için DigiCert Global Root G2 sertifikasını indirin

- US Government GCC High müşterileri için DigiCert Global Kök CA sertifikasını indirin

Sertifikayı yüklemek için aşağıdaki PowerShell cmdlet'ini çalıştırın.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

PowerShell'i kullanmaya çalışırken sessiz yükleme hatası

Sessiz algılayıcı yüklemesi sırasında PowerShell'i kullanmayı dener ve aşağıdaki hatayı alırsınız:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Neden:

PowerShell kullanılırken yüklemek için gereken ./ ön ekinin eklenememesi bu hataya neden olur.

Çözüm:

Başarıyla yüklemek için complete komutunu kullanın.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Kimlik için Defender algılayıcısı NIC grubu oluşturma sorunu

Kimlik için Defender algılayıcısını NIC ekip oluşturma bağdaştırıcısı ve Winpcap sürücüsüyle yapılandırılmış bir makineye yüklediğinizde, yükleme hatası alırsınız. Kimlik için Defender algılayıcısını NIC grubu oluşturma ile yapılandırılmış bir makineye yüklemek istiyorsanız, buradaki yönergeleri izleyerek Winpcap sürücüsünü Npcap ile değiştirdiğinizden emin olun.

Çok İşlemcili Grup modu

Windows İşletim sistemleri 2008R2 ve 2012 için Kimlik için Defender algılayıcısı Çoklu İşlemci Grubu modunda desteklenmez.

Önerilen olası geçici çözümler:

Hiper iş parçacığı açıksa kapatın. Bu, Çok İşlemcili Grup modunda çalıştırılmasını önlemek için yeterli sayıda mantıksal çekirdek sayısını azaltabilir.

Makinenizde 64'ten az mantıksal çekirdek varsa ve bir HP konağından çalışıyorsa, NUMA Grup Boyutu İyileştirme BIOS ayarını varsayılan Kümelenmiş ayarından Düz olarak değiştirebilirsiniz.

VMware sanal makine algılayıcı sorunu

VMware sanal makinelerinde Kimlik için Defender algılayıcınız varsa sistem durumu uyarısını alabilirsiniz Bazı ağ trafiği çözümlenmiyor. Bu, VMware'deki bir yapılandırma uyuşmazlığı nedeniyle oluşabilir.

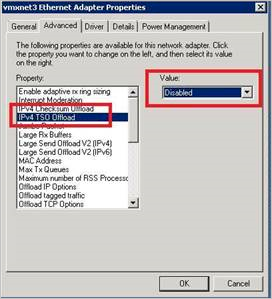

Bu sorunu çözmek için:

Konuk işletim sisteminde, sanal makinenin NIC yapılandırmasında aşağıdakileri Devre Dışı olarak ayarlayın: IPv4 TSO Boşaltma.

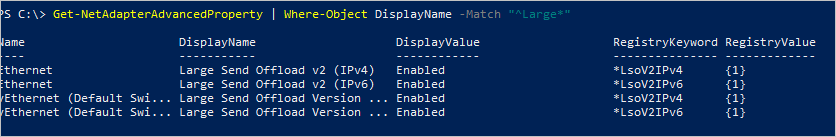

Büyük Gönderme Boşaltması'nın (LSO) etkin mi yoksa devre dışı mı olduğunu denetlemek için aşağıdaki komutu kullanın:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

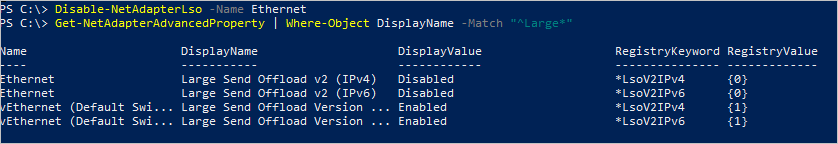

LSO etkinse, devre dışı bırakmak için aşağıdaki komutu kullanın:

Disable-NetAdapterLso -Name {name of adapter}

Not

- Yapılandırmanıza bağlı olarak, bu eylemler kısa bir ağ bağlantısı kaybına neden olabilir.

- Bu değişikliklerin etkili olması için makinenizi yeniden başlatmanız gerekebilir.

- Bu adımlar VMWare sürümünüze bağlı olarak değişebilir. VMWare sürümünüz için LSO/TSO'yi devre dışı bırakma hakkında bilgi için VMWare belgelerine bakın.

Algılayıcı grup tarafından yönetilen hizmet hesabı (gMSA) kimlik bilgilerini alamadı

Aşağıdaki sistem durumu uyarısını alırsanız: Dizin hizmetleri kullanıcı kimlik bilgileri yanlış

Algılayıcı günlüğü girişleri:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Algılayıcı Güncelleştirici günlük girişleri:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Algılayıcı gMSA hesabının parolasını alamadı.

1. Neden

Etki alanı denetleyicisine gMSA hesabının parolasını alma izni verilmedi.

Çözüm 1:

Algılayıcıyı çalıştıran bilgisayara gMSA hesabının parolasını alma izni verildiğini doğrulayın. Daha fazla bilgi için bkz . gMSA hesabının parolasını almak için izin verme.

2. Neden

Algılayıcı hizmeti LocalService olarak çalışır ve Dizin Hizmeti hesabının kimliğine bürünme işlemi gerçekleştirir.

Kullanıcı hakları atama ilkesi Bu etki alanı denetleyicisi için Hizmet olarak oturum aç yapılandırıldıysa, gMSA hesabına Hizmet olarak oturum açma izni verilmediği sürece kimliğe bürünme başarısız olur.

Çözünürlük 2:

Kullanıcı hakları atama ilkesi Etkilenen etki alanı denetleyicisinde Hizmet olarak oturum aç yapılandırıldığında gMSA hesapları için Hizmet olarak oturum aç'ı yapılandırın. Daha fazla bilgi için bkz . gMSA hesabının gerekli haklara sahip olduğunu doğrulama.

3. Neden

Etki alanı denetleyicisi Kerberos anahtarı, etki alanı denetleyicisi uygun izinlerle güvenlik grubuna eklenmeden önce verildiyse, bu grup Kerberos anahtarının parçası olmaz. Bu nedenle gMSA hesabının parolasını alamaz.

Çözüm 3:

Bu sorunu çözmek için aşağıdakilerden birini yapın:

Etki alanı denetleyicisini yeniden başlatın.

Etki alanı denetleyicisini yeni bir Kerberos bileti istemeye zorlayarak Kerberos anahtarını temizleme. Etki alanı denetleyicisindeki bir yönetici komut isteminden aşağıdaki komutu çalıştırın:

klist -li 0x3e7 purgeEtki alanı denetleyicisinin zaten üyesi olduğu etki alanı denetleyicileri grubu gibi bir gruba gMSA'nın parolasını alma iznini atayın.

'Genel' kayıt defteri anahtarına erişim reddedildi

Algılayıcı hizmeti başlatılamıyor ve algılayıcı günlüğü şuna benzer bir giriş içeriyor:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Neden:

Bu etki alanı denetleyicisi veya AD FS / AD CS sunucusu için yapılandırılan gMSA'nın performans sayacının kayıt defteri anahtarları için izinleri yok.

Çözüm:

gMSA'yi sunucudaki Performans İzleyicisi Kullanıcılar grubuna ekleyin.

Rapor indirmeleri 300.000'den fazla giriş içeremez

Kimlik için Defender, rapor başına 300.000'den fazla girdi içeren rapor indirmelerini desteklemez. 300.000'den fazla girdi varsa raporlar eksik olarak işlenir.

Neden:

Bu bir mühendislik sınırlamasıdır.

Çözüm:

Bilinen bir çözüm yok.

Algılayıcı olay günlüklerini numaralandıramıyor

Kimlik için Defender konsolunda sınırlı sayıda güvenlik olayı uyarısı veya mantıksal etkinlik olduğunu gözlemlerseniz ancak sistem durumu sorunları tetiklenmez.

Algılayıcı günlüğü girişleri:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Neden:

İsteğe Bağlı Erişim Denetim Listesi, Yerel Hizmet hesabı tarafından gerekli olay günlüklerine erişimi sınırlandırıyor.

Çözüm:

İsteğe Bağlı Erişim Denetim Listesi'nin (DACL) aşağıdaki girdiyi içerdiğinden emin olun (bu, AATPSensor hizmetinin SID değeridir).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Güvenlik Olay Günlüğü için DACL'nin bir GPO tarafından yapılandırılıp yapılandırılmadığını denetleyin:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Yukarıdaki girdiyi var olan ilkeye ekleme. Girdinin eklendiğini doğrulamak için daha sonra komutunu çalıştırın C:\Windows\System32\wevtutil.exe gl security .

Kimlik için Yerel Defender günlükleri artık görüntülenmelidir:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal iki şekilde başarısız oldu HIZMETle SSL bağlantısı hatası

Algılayıcı yüklemesi sırasında şu hatayı alıyorsanız: ApplyInternal hizmete ssl bağlantısı iki şekilde başarısız oldu ve algılayıcı günlüğü şuna benzer bir girdi içeriyor:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal, hizmete iki yönlü SSL bağlantısı başarısız oldu.

Sorunun nedeni SSL incelemesinin etkinleştirildiği bir ara sunucu olabilir.

[_workspaceApplicationSensorApiEndpoint=Belirtilmemiş/contoso.atp.azure.com:443 Parmak İzi=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Neden:

SystemDefaultTlsVersions veya SchUseStrongCrypto kayıt defteri değerleri varsayılan 1 değerine ayarlanmamışsa sorun oluşabilir.

Çözüm:

SystemDefaultTlsVersions ve SchUseStrongCrypto kayıt defteri değerlerinin 1 olarak ayarlandığını doğrulayın:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Algılayıcıyı Windows Server 2019'da KB5009557 yüklü olarak veya sağlamlaştırılmış EventLog izinlerine sahip bir sunucuya yükleme sorunu

Algılayıcıyı yükleme işlemi şu hata iletisiyle başarısız olabilir:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Çözüm:

Bu sorun için iki olası geçici çözüm vardır:

PSExec ile algılayıcıyı yükleyin:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Algılayıcıyı LocalSystem olarak çalışacak şekilde yapılandırılmış bir Zamanlanmış Görev ile yükleyin. Kullanılacak komut satırı söz dizimi, Kimlik algılayıcısı sessiz yüklemesi için Defender'da belirtilir.

Algılayıcı yüklemesi sertifika yönetimi istemcisi nedeniyle başarısız oluyor

Algılayıcı yüklemesi başarısız olursa ve Microsoft.Tri.Sensor.Deployment.Deployer.log dosyası şuna benzer bir girdi içeriyorsa:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Neden:

Entrust Entelligence Güvenlik Sağlayıcısı (EESP) gibi bir sertifika yönetim istemcisi algılayıcı yüklemesinin makinede otomatik olarak imzalanan bir sertifika oluşturmasını engellediğinde bu sorun oluşabilir.

Çözüm:

Sertifika yönetimi istemcisini kaldırın, Kimlik için Defender algılayıcısını yükleyin ve ardından sertifika yönetimi istemcisini yeniden yükleyin.

Not

Otomatik olarak imzalanan sertifika 2 yılda bir yenilenir ve sertifika yönetimi istemcisi otomatik olarak imzalanan sertifika oluşturmayı engellerse otomatik yenileme işlemi başarısız olabilir. Bu, algılayıcının arka uçla iletişimini durdurmasına neden olur ve bu da yukarıda belirtilen geçici çözümü kullanarak bir algılayıcı yeniden yüklemesi gerektirir.

Algılayıcı yüklemesi ağ bağlantısı sorunları nedeniyle başarısız oluyor

Algılayıcı yüklemesi 0x80070643 hata koduyla başarısız olursa ve yükleme günlük dosyasında şuna benzer bir giriş varsa:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Neden:

Sorun, yükleme işlemi algılayıcı kaydı için Kimlik için Defender bulut hizmetlerine erişemiyorsa oluşabilir.

Çözüm:

Algılayıcının *.atp.azure.com doğrudan veya yapılandırılan ara sunucu aracılığıyla göz atadığından emin olun. Gerekirse, komut satırını kullanarak yükleme için ara sunucu ayarlarını yapın:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Daha fazla bilgi için bkz. Ara sunucu yapılandırmasıyla sessiz yükleme çalıştırma ve Kimlik için Microsoft Defender algılayıcısını yükleme.

Önemli

Microsoft, kullanılabilir en güvenli kimlik doğrulama akışını kullanmanızı önerir. Bu yordamda açıklanan kimlik doğrulama akışı, uygulamada çok yüksek düzeyde güven gerektirir ve diğer akışlarda mevcut olmayan riskleri taşır. Bu akışı yalnızca yönetilen kimlikler gibi diğer daha güvenli akışlar uygun olmadığında kullanmalısınız.

Algılayıcı hizmeti çalışamadı ve Başlangıç durumunda kalıyor

Olay görüntüleyicisindeki Sistem günlüğünde aşağıdaki hatalar görüntülenir:

- ". hizmeti için Open yordamı. "C:\Windows\system32\mscoree.dll" DLL'sindeki NETFramework", Access reddedildi hata koduyla başarısız oldu. Bu hizmetin performans verileri kullanılamaz.

- "C:\Windows\System32\Secur32.dll" DLL'sindeki "Lsa" hizmeti için Open yordamı Access reddedildi hata koduyla başarısız oldu. Bu hizmet için performans verileri kullanılamaz.

- "C:\Windows\system32\wbem\wmiaprpl.dll" DLL'sindeki "WmiApRpl" hizmeti için Open yordamı "Cihaz hazır değil" hata koduyla başarısız oldu. Bu hizmetin performans verileri kullanılamaz.

Microsoft.TriSensorError.log şuna benzer bir hata içerir:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Neden:

NT Service\Tüm Hizmetler hizmet olarak oturum açma hakkına sahip değildir.

Çözüm:

Hizmet olarak oturum açma ile Etki Alanı Denetleyicisi İlkesi ekleyin. Daha fazla bilgi için bkz . gMSA hesabının gerekli haklara sahip olduğunu doğrulama.

Microsoft Entra ID'de aynı ada sahip bir güvenlik grubu zaten var olduğundan çalışma alanınız oluşturulmadı

Neden:

Kimlik için Defender çalışma alanı lisansının süresi dolduğunda ve bekletme süresi sona erdiğinde silindiğinde, ancak Microsoft Entra grupları silinmediğinde bu sorun ortaya çıkabilir.

Çözüm:

- Azure portalına gidin ->Microsoft Entra Id ->Groups

- Aşağıdaki üç grubu (burada workspaceName, çalışma alanınızın adıdır) bunlara bir " - eski" soneki ekleyerek yeniden adlandırın:

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName Viewers" -> "Azure ATP workspaceName Viewers - old"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- Ardından Microsoft Defender portalında Ayarlar ->Kimlikler bölümüne dönerek Kimlik için Defender'a yönelik yeni çalışma alanını oluşturabilirsiniz.