gMSA ile Kimlik için Defender için Dizin Hizmeti Hesabı Yapılandırma

Bu makalede, Kimlik DSA için Defender girdisi olarak kullanılmak üzere grup yönetilen hizmet hesabının (gMSA) nasıl oluşturulacağı açıklanır.

Daha fazla bilgi için bkz. Kimlik için Microsoft Defender için Dizin Hizmeti Hesapları.

İpucu

Çok ormanlı, çok etki alanılı ortamlarda, her orman veya etki alanı için benzersiz bir ada sahip gMSA'lar oluşturmanızı öneririz. Ayrıca, tüm algılayıcıların gMSA'ların parolalarını alabilmesi ve etki alanları arası kimlik doğrulamalarını gerçekleştirebilmesi için her etki alanında tüm algılayıcıların bilgisayar hesaplarını içeren bir evrensel grup oluşturun.

Önkoşullar: gMSA hesabının parolasını almak için izinler verme

gMSA hesabını oluşturmadan önce hesabın parolasını almak için izinleri nasıl atayabileceğinizi göz önünde bulundurun.

gMSA girdisi kullanırken algılayıcının Active Directory'den gMSA'nın parolasını alması gerekir. Bu, algılayıcıların her birine atanarak veya bir grup kullanılarak yapılabilir.

Tek ormanlı tek etki alanı dağıtımında, algılayıcıyı herhangi bir AD FS / AD CS sunucusuna yüklemeyi planlamıyorsanız, yerleşik Etki Alanı Denetleyicileri güvenlik grubunu kullanabilirsiniz.

Birden çok etki alanı olan bir ormanda, tek bir DSA hesabı kullanırken evrensel bir grup oluşturmanızı ve etki alanı denetleyicilerinin ve AD FS / AD CS sunucularının her birini evrensel gruba eklemenizi öneririz.

Bilgisayar Kerberos anahtarını aldıktan sonra evrensel gruba bir bilgisayar hesabı eklerseniz, yeni bir Kerberos bileti alıncaya kadar gMSA'nın parolasını alamaz. Kerberos anahtarının, anahtar verilirken varlığın üyesi olduğu grupların listesi bulunur.

Bu tür senaryolarda aşağıdakilerden birini yapın:

Yeni Kerberos anahtarının verilmesini bekleyin. Kerberos biletleri normalde 10 saat geçerlidir.

Sunucuyu yeniden başlatın. Sunucu yeniden başlatıldığında, yeni grup üyeliğiyle yeni bir Kerberos bileti istenir.

Mevcut Kerberos biletlerini temizleme. Bu, etki alanı denetleyicisini yeni bir Kerberos bileti istemeye zorlar.

Anahtarları temizlemek için, etki alanı denetleyicisindeki bir yönetici komut isteminden aşağıdaki komutu çalıştırın:

klist purge -li 0x3e7

gMSA hesabını oluşturma

Bu bölümde hesabın parolasını alabilen, gMSA hesabı oluşturabilen ve ardından hesabın kullanıma hazır olup olmadığını test eden belirli bir grubun nasıl oluşturulacağı açıklanır.

Not

Daha önce gMSA hesaplarını hiç kullanmadıysanız, Active Directory içindeki Microsoft Grup Anahtar Dağıtım Hizmeti (KdsSvc) için yeni bir kök anahtar oluşturmanız gerekebilir. Bu adım orman başına yalnızca bir kez gereklidir.

Hemen kullanmak üzere yeni bir kök anahtar oluşturmak için aşağıdaki komutu çalıştırın:

Add-KdsRootKey -EffectiveImmediately

Aşağıdaki kodu ortamınız için değişken değerleriyle güncelleştirin. Ardından PowerShell komutlarını yönetici olarak çalıştırın:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Gerekli DSA izinlerini verme

DSA, Silinmiş Nesneler Kapsayıcısı da dahil olmak üzere Active Directory'deki tüm nesneler üzerinde salt okunur izinler gerektirir.

Silinmiş Nesneler kapsayıcısı üzerindeki salt okunur izinler, Kimlik için Defender'ın Active Directory'nizden kullanıcı silmeleri algılamasına olanak tanır.

gMSA hesabı kullanıp kullanmadığınız fark etmeksizin Silinmiş Nesneler kapsayıcısı üzerinde gerekli okuma izinlerini vermenize yardımcı olması için aşağıdaki kod örneğini kullanın.

İpucu

İzin vermek istediğiniz DSA bir Grup Yönetilen Hizmet Hesabı (gMSA) ise, önce bir güvenlik grubu oluşturmanız, gMSA'yı üye olarak eklemeniz ve izinleri bu gruba eklemeniz gerekir. Daha fazla bilgi için bkz . gMSA ile Kimlik için Defender için Dizin Hizmeti Hesabı Yapılandırma.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Daha fazla bilgi için bkz . Silinen nesne kapsayıcısı üzerindeki izinleri değiştirme.

gMSA hesabının gerekli haklara sahip olduğunu doğrulayın

Kimlik için Defender algılayıcı hizmeti olan Azure Gelişmiş Tehdit Koruması Algılayıcısı, LocalService olarak çalışır ve DSA hesabının kimliğine bürünme işlemi gerçekleştirir. Hizmet olarak oturum aç ilkesi yapılandırıldıysa ancak gMSA hesabına izin verilmediyse kimliğe bürünme başarısız olur. Böyle durumlarda şu sistem durumu sorununu görürsünüz: Dizin hizmetleri kullanıcı kimlik bilgileri yanlış.

Bu uyarıyı görürseniz Hizmet olarak oturum açma ilkesinin yapılandırılıp yapılandırılmamış olduğunu denetlemenizi öneririz. Hizmet olarak oturum aç ilkesini yapılandırmanız gerekiyorsa, bunu bir Grup İlkesi ayarında veya Yerel Güvenlik İlkesi'nde yapın.

Yerel İlke'yi denetlemek için komutunu çalıştırın

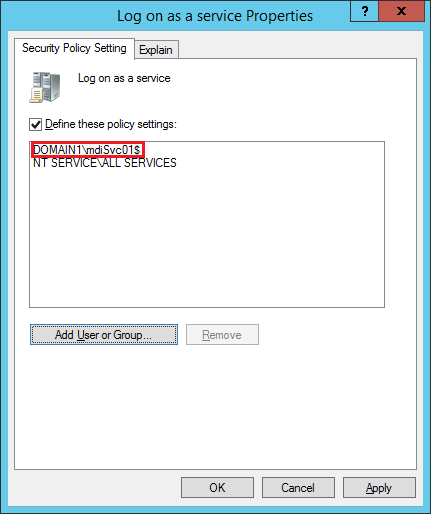

secpol.mscve Yerel İlkeler'i seçin. Kullanıcı Hakları Ataması'nın altında Hizmet olarak oturum aç ilke ayarına gidin. Örneğin:

İlke etkinse, gMSA hesabını hizmet olarak oturum açabilen hesaplar listesine ekleyin.

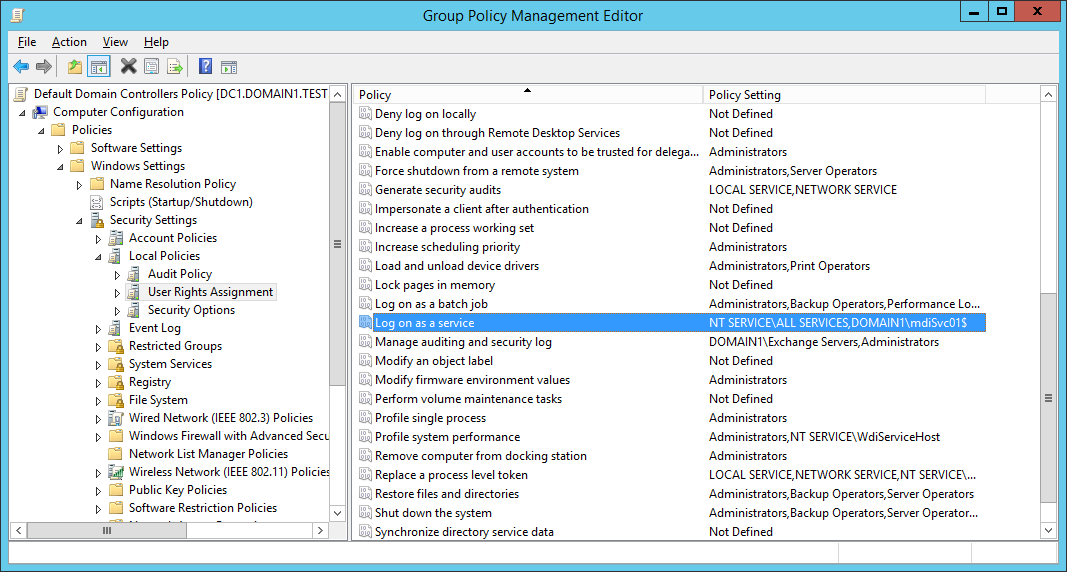

Ayarın bir Grup İlkesi'nde yapılandırılıp yapılandırılmamış olduğunu denetlemek için: Komutunu çalıştırın

rsop.mscve Bilgisayar Yapılandırması - Windows Ayarları ->> Güvenlik Ayarları - Yerel İlkeler -> Kullanıcı Hakları Ataması ->> Hizmet olarak oturum aç ilkesinin seçili olup olmadığını denetleyin. Örneğin:Ayar yapılandırıldıysa, gMSA hesabını Grup İlkesi Yönetim Düzenleyicisi'nde hizmet olarak oturum açabilen hesaplar listesine ekleyin.

Not

Hizmet olarak oturum aç ayarını yapılandırmak için Grup İlkesi Yönetim Düzenleyicisi'ni kullanıyorsanız, hem NT Service\Tüm Hizmetler'i hem de oluşturduğunuz gMSA hesabını eklediğinizden emin olun.

Microsoft Defender XDR'de Dizin Hizmeti hesabı yapılandırma

Algılayıcılarınızı Active Directory etki alanlarınıza bağlamak için Microsoft Defender XDR'de Dizin Hizmeti hesaplarını yapılandırmanız gerekir.

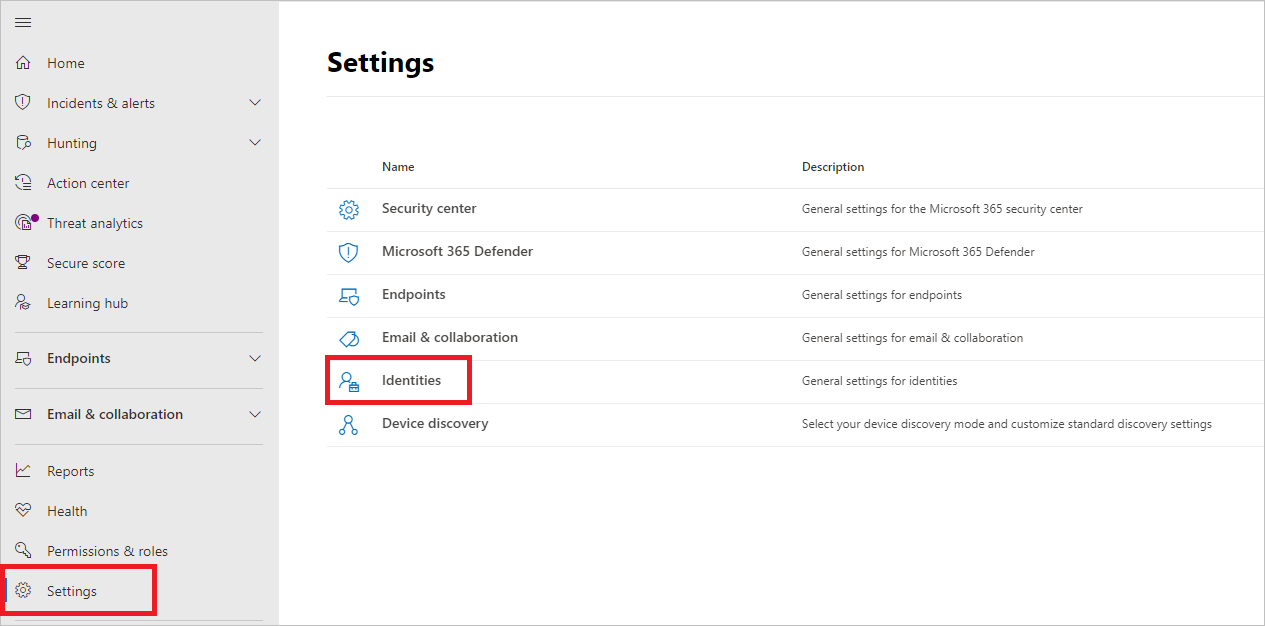

Microsoft Defender XDR'de Ayarlar > Kimlikleri'ne gidin. Örneğin:

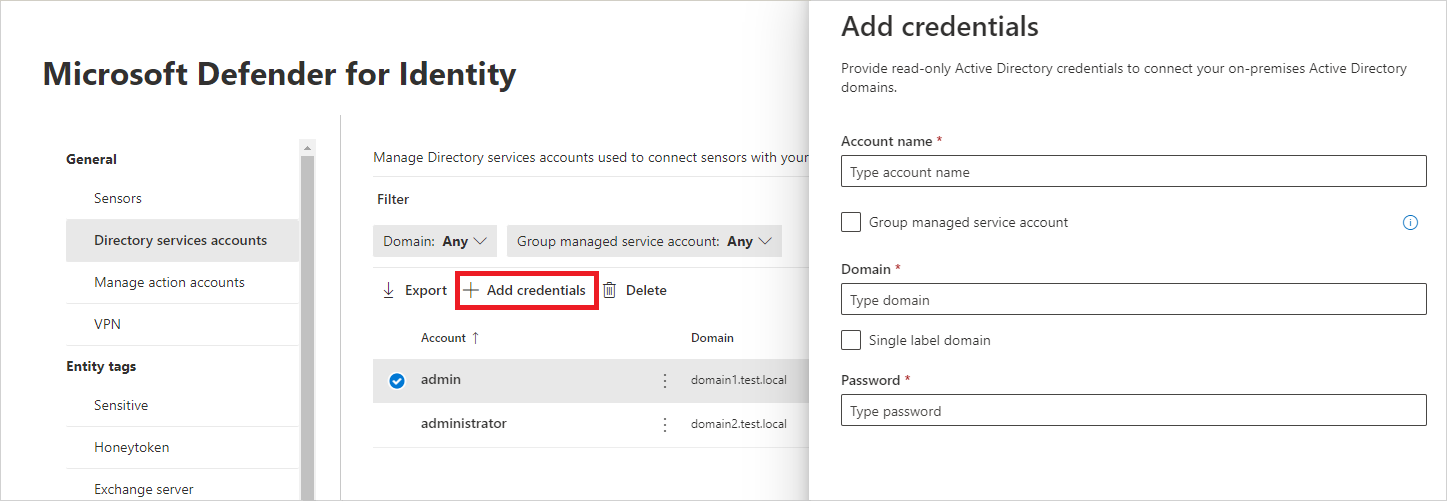

Dizin Hizmeti hesapları'nı seçin. Hangi hesapların hangi etki alanlarıyla ilişkili olduğunu göreceksiniz. Örneğin:

Dizin Hizmeti hesabı kimlik bilgilerini eklemek için Kimlik bilgileri ekle'yi seçin ve daha önce oluşturduğunuz hesabın Hesap adı, Etki Alanı ve Parola değerlerini girin. Bunun bir Grup tarafından yönetilen hizmet hesabı (gMSA) olup olmadığını ve Tek etiketli bir etki alanına ait olup olmadığını da seçebilirsiniz. Örneğin:

Alan Açıklamalar Hesap adı (gerekli) Salt okunur AD kullanıcı adını girin. Örneğin: DefenderForIdentityUser.

- Standart bir AD kullanıcısı veya gMSA hesabı kullanmanız gerekir.

- Kullanıcı adınız için UPN biçimini kullanmayın.

- gMSA kullanırken kullanıcı dizesinin işaretiyle$bitmesi gerekir. Örneğin:mdisvc$

NOT: Belirli kullanıcılara atanan hesapları kullanmaktan kaçınmanızı öneririz.Parola (standart AD kullanıcı hesapları için gereklidir) Yalnızca AD kullanıcı hesapları için salt okunur kullanıcı için güçlü bir parola oluşturun. Örneğin: PePR!BZ&}Y54UpC3aB.Grup yönetilen hizmet hesabı (gMSA hesapları için gereklidir) Yalnızca gMSA hesapları için Grup yönetilen hizmet hesabı'nı seçin. Etki alanı (gerekli) Salt okunur kullanıcının etki alanını girin. Örneğin: contoso.com.

Kullanıcının bulunduğu etki alanının tam FQDN'sini girmeniz önemlidir. Örneğin, kullanıcının hesabı etki alanı corp.contoso.com ise, girmemelisinizcorp.contoso.comcontoso.com.

Daha fazla bilgi için bkz . Tek Etiketli Etki Alanları için Microsoft desteği.Kaydet'i seçin.

(İsteğe bağlı) Bir hesap seçerseniz, bu hesabın ayarlarını içeren bir ayrıntılar bölmesi açılır. Örneğin:

Not

Standart Active Directory kullanıcı hesaplarının parolasını değiştirmek için aynı yordamı kullanabilirsiniz. gMSA hesapları için ayarlanmış bir parola yoktur.

Sorun giderme

Daha fazla bilgi için bkz . Algılayıcı gMSA kimlik bilgilerini alamadı.