Kuruluşumdaki güvenlik açıkları

Microsoft Defender Güvenlik Açığı Yönetimi'daki ZayıfLıklar sayfasında, cve kimliklerine göre bilinen Yaygın Güvenlik Açıkları ve Etkilenmeler (CVE) listelenir.

CVE kimlikleri, yazılım, donanım ve üretici yazılımını etkileyen genel olarak açıklanmış siber güvenlik açıklarına atanan benzersiz kimliklerdir. Kuruluşlara güvenlik açıklarını belirlemek ve izlemek için standart bir yol sağlar ve kuruluşlarındaki bu güvenlik açıklarını anlamalarına, önceliklerini belirlemelerine ve gidermelerine yardımcı olur. CVE'ler, içinden https://www.cve.org/erişilen genel kayıt defterinde izlenir.

Defender Güvenlik Açığı Yönetimi, bir kuruluştaki bu ve diğer güvenlik açıklarını taramak ve algılamak için uç nokta algılayıcılarını kullanır.

Şunlar için geçerlidir:

- Microsoft Defender Güvenlik Açığı Yönetimi

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

- Sunucular için Microsoft Defender Plan 1 & 2

Önemli

Defender Güvenlik Açığı Yönetimi, uygulama ve bileşenlerdeki Log4j güvenlik açıklarını tanımlamaya yardımcı olabilir. Daha fazla bilgi edinin.

İpucu

Microsoft Defender Güvenlik Açığı Yönetimi'deki tüm özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Ücretsiz deneme sürümüne kaydolmayı öğrenin.

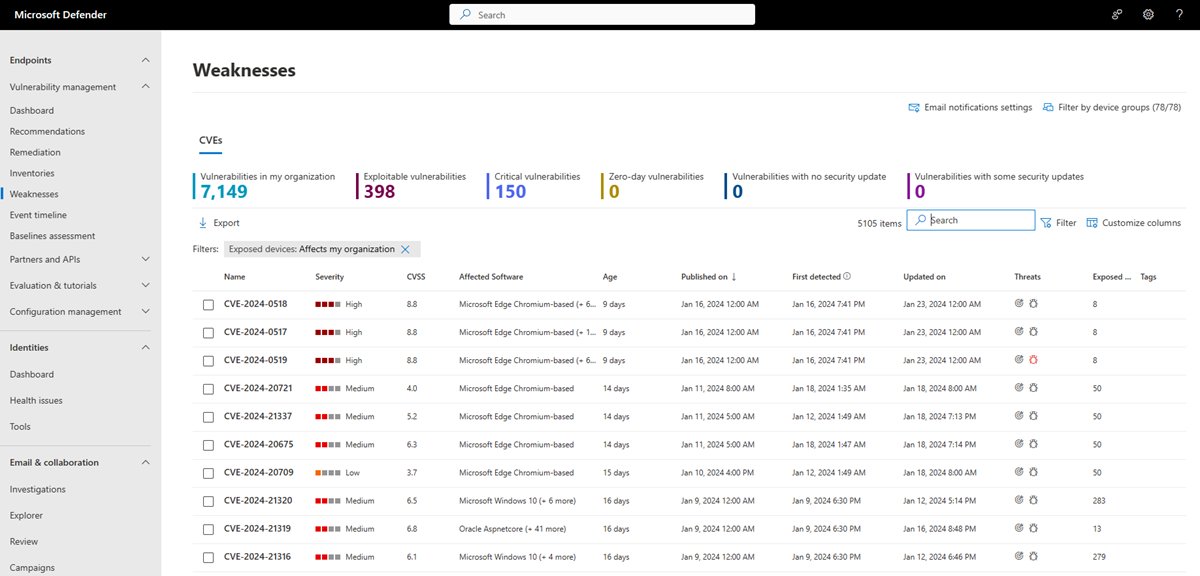

Zayıflıklara genel bakış sayfası

ZayıfLıklar sayfasına erişmek için Microsoft Defender portalındakiGüvenlik açığı yönetimi gezinti menüsünden ZayıfLıklar'ı seçin

Zayıflıklar sayfası, cihazlarınızın maruz kaldığı CV'lerin listesiyle birlikte açılır. Önem derecesini, Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) derecelendirmesini, ilgili ihlal ve tehdit içgörülerini ve daha fazlasını görüntüleyebilirsiniz.

Not

Bir güvenlik açığına atanmış resmi bir CVE-ID yoksa, güvenlik açığı adı Microsoft Defender Güvenlik Açığı Yönetimi tarafından atanır ve TVM-2020-002 biçimine sahip olur.

Not

Zayıflıklar sayfasından CSV dosyasına aktarabileceğiniz kayıt sayısı üst sınırı 8.000'dir ve dışarı aktarma işlemi 64 KB'ı geçmemelidir. Sonuçların dışarı aktarılmayacak kadar büyük olduğunu belirten bir ileti alırsanız, sorgunuzu daha az kayıt içerecek şekilde daraltın.

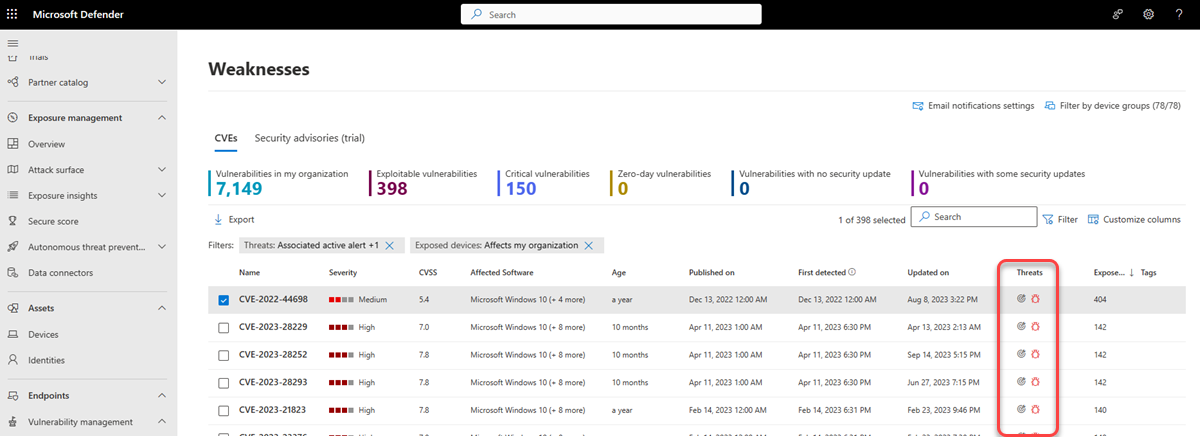

İhlal ve tehdit içgörüleri

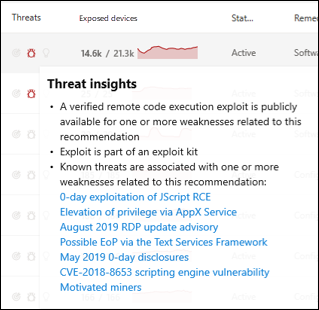

Devam eden tehditlerle ilişkili önerileri önceliklendirmek önemlidir. Güvenlik açıklarını önceliklendirmenize yardımcı olması için Tehditler sütununda bulunan bilgileri kullanabilirsiniz. Devam eden tehditlere sahip güvenlik açıklarını görmek için Tehditler sütununu şu şekilde filtreleyin:

- İlişkili etkin uyarı

- Exploit kullanılabilir

- Exploit is Verified

- Bu açık, bir açıklardan yararlanma setinin bir parçasıdır

Tehdit içgörüleri simgesi ![]() Bir güvenlik açığıyla ilişkili açıklardan yararlanmalar varsa Tehditler sütununda vurgulanır.

Bir güvenlik açığıyla ilişkili açıklardan yararlanmalar varsa Tehditler sütununda vurgulanır.

Simgenin üzerine gelindiğinde, tehdidin bir exploit kitinin parçası mı yoksa belirli gelişmiş kalıcı kampanyalara mı yoksa etkinlik gruplarına mı bağlı olduğu gösterilir. Kullanılabilir olduğunda sıfır günlük sömürü haberlerini, açıklamalarını veya ilgili güvenlik önerilerini içeren bir Tehdit Analizi raporunun bağlantısı vardır.

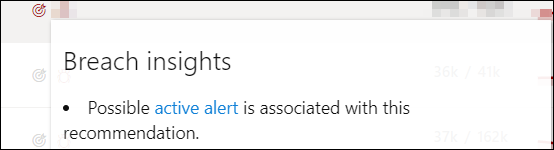

Kuruluşunuzda bir güvenlik açığı varsa ihlal içgörüleri simgesi vurgulanır.

![]() .

.

Kullanıma Sunulan Cihazlar sütunu, şu anda bir güvenlik açığına maruz kalan cihaz sayısını gösterir. Sütunda 0 görünüyorsa bu, risk altında olmadığınız anlamına gelir.

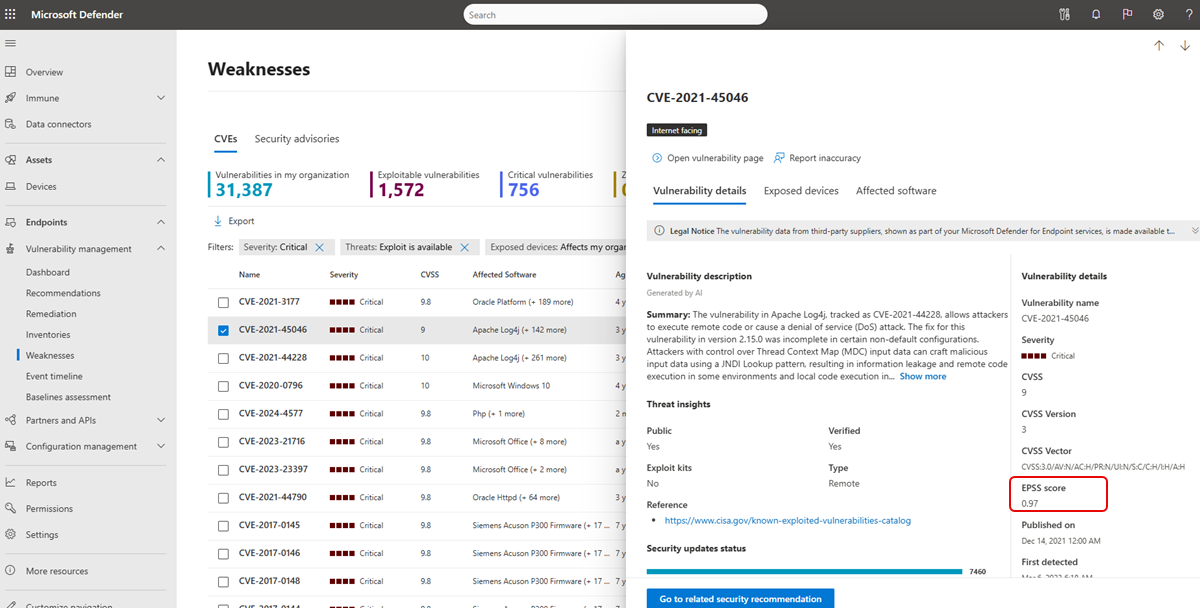

Güvenlik açığı içgörüleri edinme

Zayıflıklar sayfasından bir CVE seçerseniz, güvenlik açığı açıklaması, ayrıntılar ve tehdit içgörüleri gibi daha fazla bilgi içeren bir açılır panel açılır. Yapay zeka tarafından oluşturulan güvenlik açığı açıklaması güvenlik açığı, etkisi, önerilen düzeltme adımları ve varsa ek bilgiler hakkında ayrıntılı bilgi sağlar.

Her CVE için kullanıma sunulan cihazların ve etkilenen yazılımların listesini görebilirsiniz.

Exploit Prediction Scoring System (EPSS)

Exploit Prediction Scoring System (EPSS), bilinen bir yazılım güvenlik açığının vahşi ortamda kötüye kullanılma olasılığı için veri odaklı bir puan oluşturur. EPSS, CVE ve gerçek dünyadan yararlanma verilerinden gelen mevcut tehdit bilgilerini kullanır. Her CVE için EPSS modeli 0 ile 1 (%0 ile %100) arasında bir olasılık puanı üretir. Puan ne kadar yüksek olursa, güvenlik açığından yararlanma olasılığı da o kadar yüksek olur. EPSS hakkında daha fazla bilgi edinin.

EPSS, zayıflıklar ve bunların kötüye kullanım olasılığıyla ilgili bilginizi zenginleştirmenize yardımcı olmak ve buna göre öncelik belirlemenizi sağlamak için tasarlanmıştır.

EPSS puanını görmek için Microsoft Defender portalındaki ZayıfLıklar sayfasından bir CVE seçin:

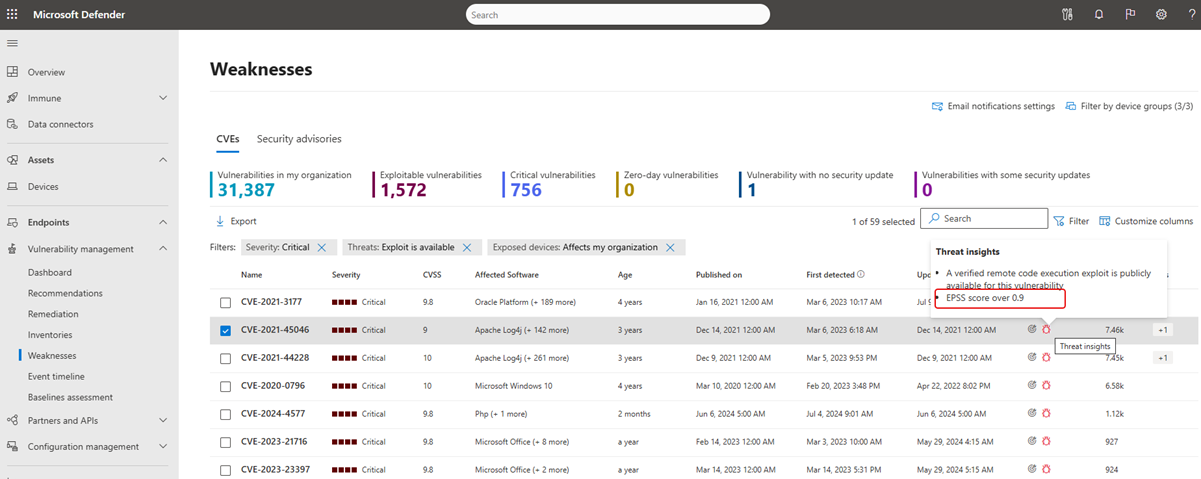

EPSS 0,9'dan büyük olduğunda Threats sütun araç ipucu, risk azaltmanın aciliyetini iletmek için değeriyle güncelleştirilir:

Not

EPSS puanı 0,001'den küçükse 0 olarak kabul edilir.

EPSS puanını görmek için Güvenlik Açığı API'sini kullanabilirsiniz.

İlgili güvenlik önerileri

Kullanıma sunulan cihazlardaki güvenlik açıklarını düzeltmek ve varlıklarınız ve kuruluşunuz için riski azaltmak için güvenlik önerilerini kullanın. Bir güvenlik önerisi kullanılabilir olduğunda, güvenlik açığının nasıl giderilebileceğine ilişkin ayrıntılar için İlgili güvenlik önerisine git'i seçebilirsiniz.

CVE için öneriler genellikle ilgili yazılım için bir güvenlik güncelleştirmesi aracılığıyla güvenlik açığını gidermeye yöneliktir. Ancak bazı CV'lerde kullanılabilir bir güvenlik güncelleştirmesi yoktur. Bu, CVE veya yalnızca bir alt küme için ilgili tüm yazılımlar için geçerli olabilir; örneğin, bir yazılım satıcısı sorunu belirli bir güvenlik açığı olan sürümde düzeltmemeye karar verebilir.

Bir güvenlik güncelleştirmesi yalnızca ilgili yazılımlardan bazıları için kullanılabilir olduğunda CVE, CVE adı altında 'Bazı güncelleştirmeler kullanılabilir' etiketine sahip olur. Kullanılabilir en az bir güncelleştirme olduğunda, ilgili güvenlik önerisine gitme seçeneğiniz vardır.

Kullanılabilir bir güvenlik güncelleştirmesi yoksa, CVE adında 'Güvenlik güncelleştirmesi yok' etiketi bulunur. Kullanılabilir bir güvenlik güncelleştirmesi olmayan yazılımlar Güvenlik önerileri sayfasının dışında tutulduğundan ilgili güvenlik önerisine gitme seçeneği yoktur.

Not

Güvenlik önerileri yalnızca kullanılabilir güvenlik güncelleştirmeleri olan cihazları ve yazılım paketlerini içerir.

CVE desteği isteme

Güvenlik açığı yönetimi tarafından şu anda desteklenmeyen bir yazılım için CVE, ZayıfLıklar sayfasında görünmeye devam eder. Yazılım desteklenmediğinden yalnızca sınırlı veriler kullanılabilir. Kullanıma sunulan cihaz bilgileri desteklenmeyen yazılımlara sahip CVE'ler için kullanılamaz.

Desteklenmeyen yazılımların listesini görüntülemek için, "Kullanıma sunulan cihazlar" bölümündeki "Kullanılamaz" seçeneğine göre zayıflıklar sayfasını filtreleyin.

Belirli bir CVE için Defender Güvenlik Açığı Yönetimi destek eklenmesini isteyebilirsiniz. Destek istemek için:

Microsoft Defender portalındaki ZayıfLıklar sayfasından CVE'yi seçin

Güvenlik açığı ayrıntıları sekmesinden Lütfen bu CVE'yi destekleyin'i seçin

İstek Microsoft'a gönderilir ve sistemimizdeki diğer kişiler arasında bu CVE'nin önceliğini belirlememize yardımcı olur.

Not

GCC, GCC High ve DoD müşterileri için CVE desteği isteği işlevi kullanılamaz.

Diğer yerlerdeki Yaygın Güvenlik Açıkları ve Etkilenmeler (CVE) girdilerini görüntüleme

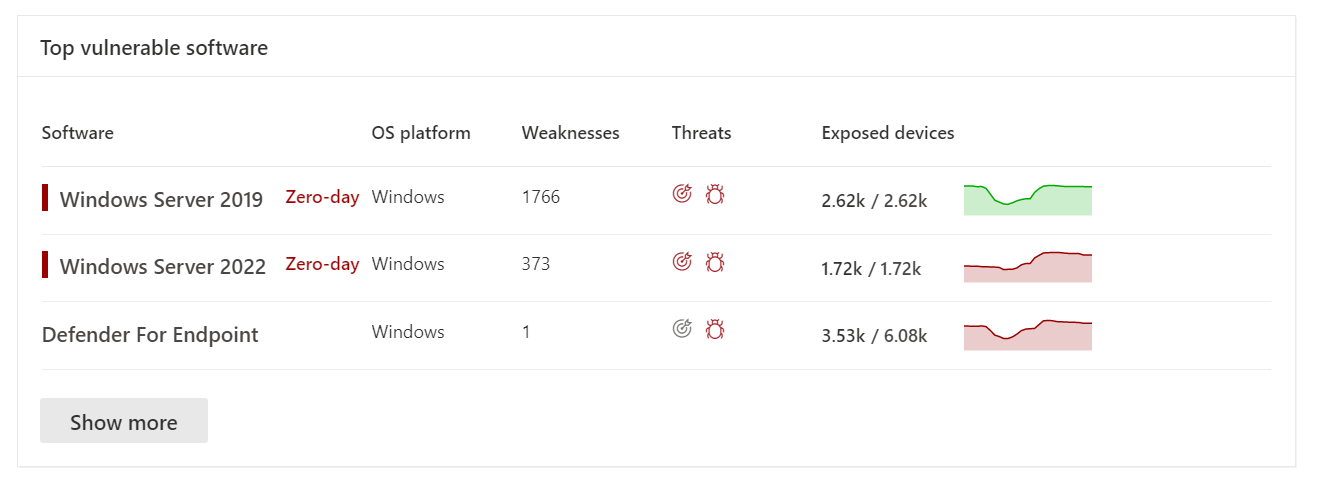

Panodaki en savunmasız yazılımlar

Defender Güvenlik Açığı Yönetimi panosuna gidin ve ekranı aşağı kaydırarak En savunmasız yazılım pencere öğesine gidin. Her yazılımda bulunan güvenlik açıklarının sayısını ve tehdit bilgilerini ve zaman içinde cihaz maruziyetinin üst düzey görünümünü görürsünüz.

Araştırmak istediğiniz yazılımı seçin.

Bulunan güvenlik açıkları sekmesini seçin.

CVE ayrıntılarını içeren bir açılır panel açmak için araştırmak istediğiniz güvenlik açığını seçin.

Cihaz sayfasında güvenlik açıklarını keşfetme

Cihaz sayfasında ilgili zayıflık bilgilerini görüntüleyin.

- Microsoft Defender portalındakiVarlıklar gezinti menüsünden Cihazlar'ı seçin.

- Cihaz envanteri sayfasında araştırmak istediğiniz cihaz adını seçin.

- Cihaz sayfasını aç'ı seçin ve cihaz sayfasındaBulunan güvenlik açıkları'nı seçin.

- CVE ayrıntılarını içeren bir açılır panel açmak için araştırmak istediğiniz güvenlik açığını seçin.

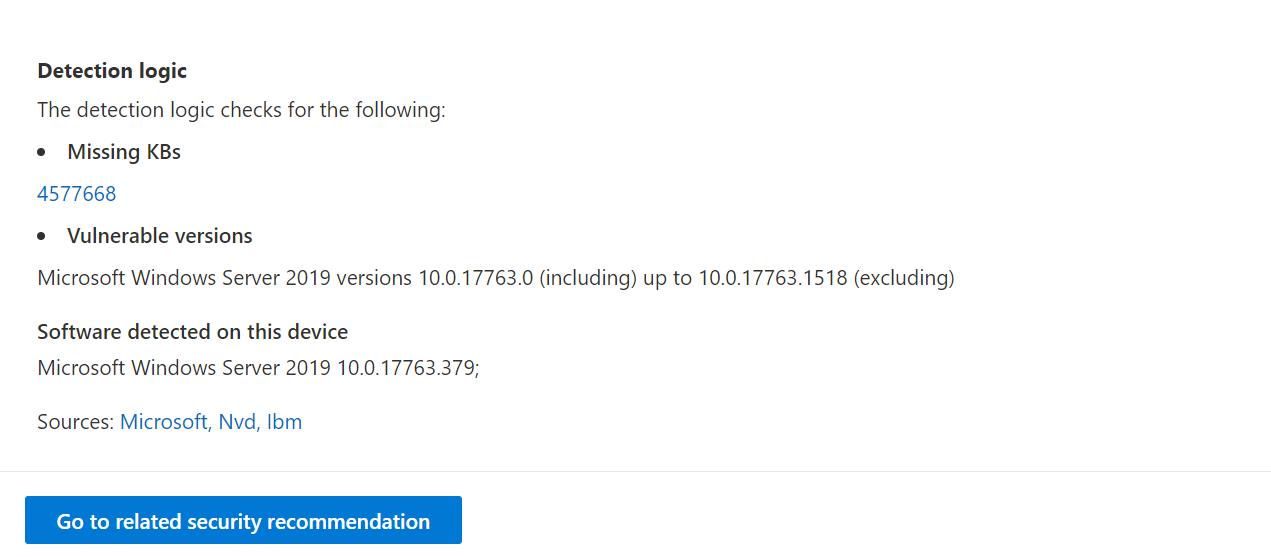

CVE Algılama mantığı

Yazılım kanıtlarına benzer şekilde, cihazın savunmasız olduğunu belirtmek için cihaza uyguladığımız algılama mantığını gösteririz.

Algılama mantığını görmek için:

Cihaz envanteri sayfasından bir cihaz seçin.

Cihaz sayfasını aç'ı seçin ve cihaz sayfasındaBulunan güvenlik açıkları'nı seçin.

Araştırmak istediğiniz güvenlik açığını seçin.

Bir açılır öğe açılır ve Algılama mantığı bölümü algılama mantığını ve kaynağını gösterir.

"İşletim Sistemi Özelliği" kategorisi de ilgili senaryolarda gösterilir. Bu, belirli bir işletim sistemi bileşeni etkinleştirilirse CVE'nin güvenlik açığı olan işletim sistemi çalıştıran cihazları etkileyeceği durumdur. Örneğin, Windows Server 2019 veya Windows Server 2022'nin DNS bileşeninde güvenlik açığı varsa, bu CVE'yi yalnızca işletim sistemindeki DNS özelliği etkinleştirilmiş Windows Server 2019 ve Windows Server 2022 cihazlarına ekleriz.

Rapor yanlışlığı

Belirsiz, yanlış veya eksik bilgiler gördüğünüzde hatalı bir pozitif rapor edin. Ayrıca, zaten düzeltilmiş olan güvenlik önerilerini de bildirebilirsiniz.

ZayıfLıklar sayfasında CVE'yi açın.

Hatalı bildir'i seçin.

Açılır bölmeden bildirecek bir sorun seçin.

Yanlışlık hakkında istenen ayrıntıları doldurun. Bu, bildirdiğiniz soruna bağlı olarak değişir.

Gönder'i seçin. Geri bildiriminiz hemen Microsoft Defender Güvenlik Açığı Yönetimi uzmanlarına gönderilir.